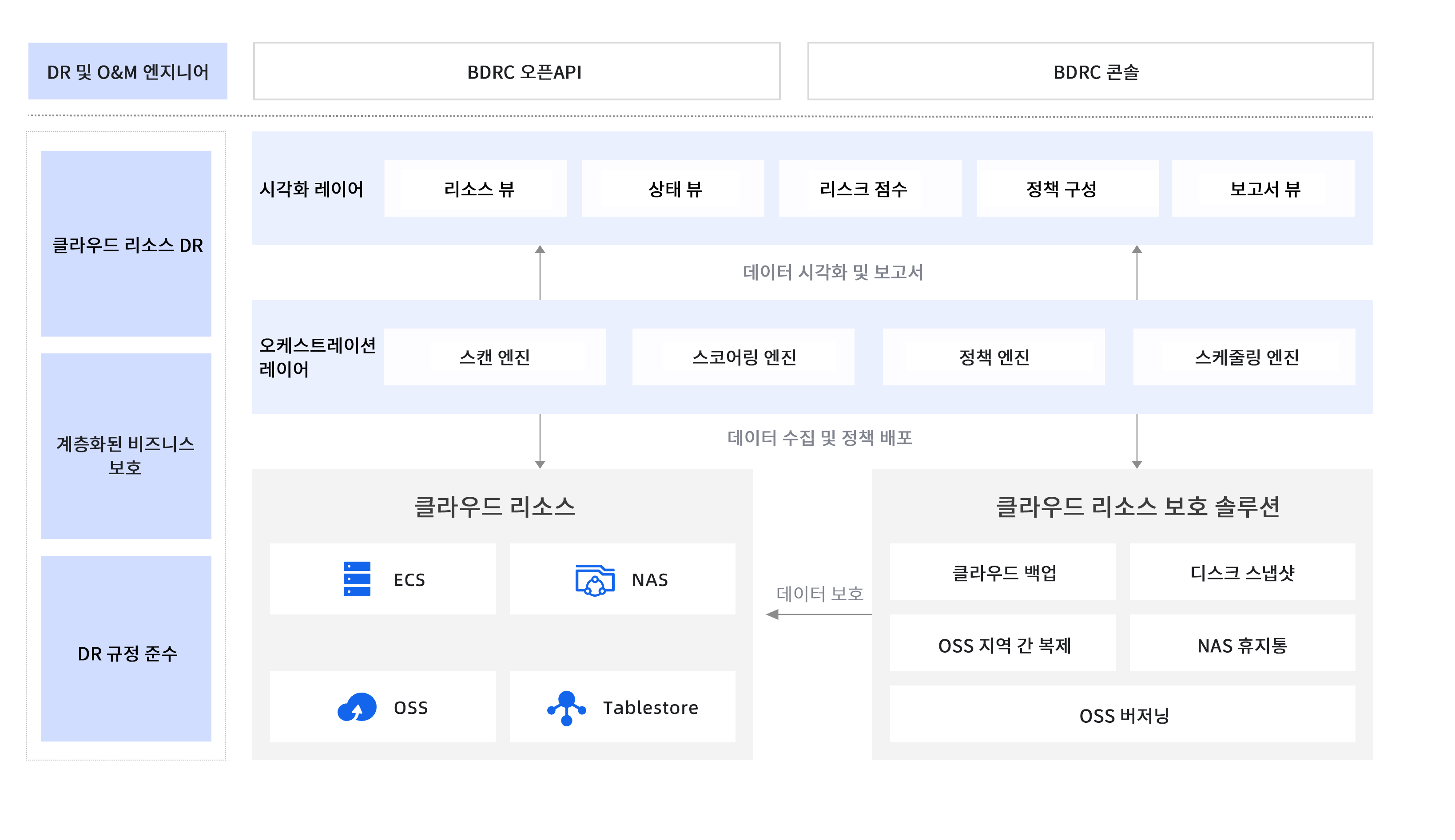

BDRC 개요

장점

-

-

올인원 규정 준수 및 보호

전 범위를 아우르는 Alibaba Cloud의 네이티브 데이터 스토리지 재해 복구 솔루션

-

-

시각 인사이트 및 리전 간 규정 준수

점수, 별점 및 3D 시각화를 갖춘 다각도의 데이터 보호 보기

-

-

맞춤형 정책 및 중앙 집중식 제어

리소스를 사용량에 따라 분류하고 관리하여 비즈니스 요구 사항 충족

-

-

사용 편의성

프로세스를 단순화하기 위한 가이드 구성 프로세스를 갖춘 올인원 정책 센터

사용 사례

-

01

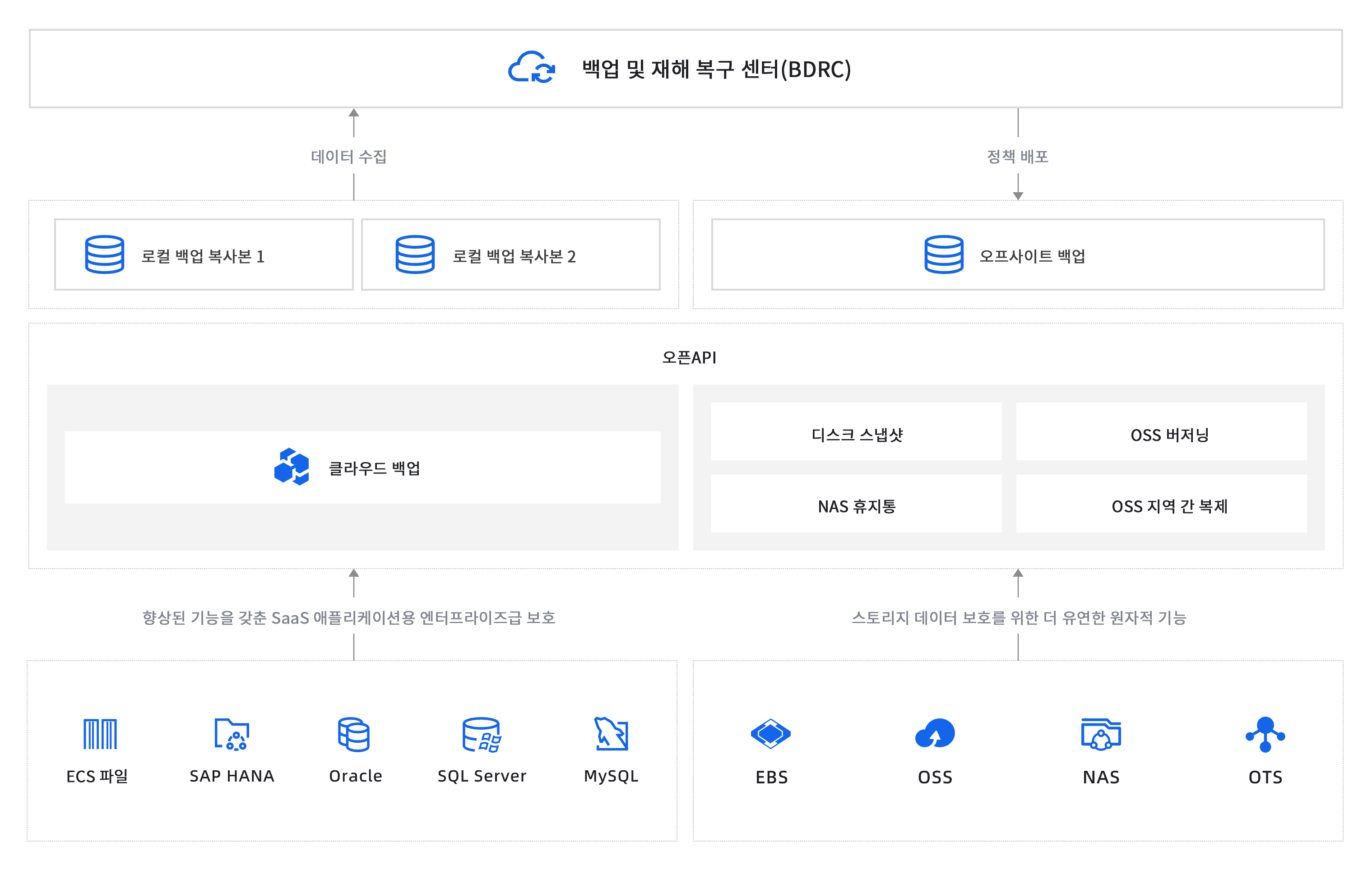

통합 백업 관리

BDRC는 기업이 데이터 중요성에 부합하는 적응형 계층 보호 기능을 사용해 클라우드 리소스 백업을 간소화하여 규정 준수 및 운영 복원력을 보장할 수 있도록 지원합니다. -

02

클라우드 자산 백업

BDRC는 클라우드 리소스(ECS, OSS)에 대한 다중 자산 보호를 제공하며, 자동화된 장애 조치 및 세분화된 유지 정책을 통해 신속한 복구 및 데이터 무결성을 보장하여 복원력 및 비즈니스 연속성을 제공합니다. -

03

계층화된 데이터 보호

중요도에 따라 리소스를 보호 계층으로 구성하여 보안 수준의 우선순위를 정하고, 평가하고, 모니터링하여 다양한 시나리오에서 규정 준수 및 운영 요건을 충족할 수 있습니다. -

04

규정 준수 기반 데이터 보호

로컬 및 오프 사이트 백업의 구성 상태를 평가하여 공백을 정확히 파악하고 목표에 따른 솔루션을 구현하여, 규정 준수 준비 상태를 보장합니다.

보안 및 규정 준수

-

데이터 보안

BDRC는 강력한 데이터 보호를 보장하기 위해 최소 데이터 접속 아키텍처를 사용합니다.

BDRC는 민감하지 않은 메타데이터(예: 인스턴스 구성, 타임스탬프, 권한)와만 상호 작용하며, 실제 사용자 데이터(예: 파일, 데이터베이스, 응용 프로그램 내용)를 수집, 저장 또는 처리하지 않습니다. 이 설계는 GDPR, HIPAA 및 PCI-DSS 규정 준수 요구 사항에 부합하며, 민감한 정보에 대한 노출을 최소화합니다.

보안 API 기반 통합:

모든 상호 작용은 클라우드 플랫폼(예: AWS, Azure, GCP)이 제공하는 업계 표준 OpenAPI를 활용합니다. 이러한 API를 통해 BDRC는 기본 데이터에 직접 접속할 필요 없이 데이터 보호 상태(예: 암호화 설정, 백업 정책)를 평가할 수 있습니다. 인증 및 암호화는 API 수준에서 시행되어 안전하고 감사 가능한 접속을 보장합니다.

자세히 알아보기 > -

접속 제어

BDRC는 엄격한 접속 제어 및 투명한 인증 메커니즘을 구현하여 보안 모범 사례를 준수합니다.

PoLP(최소 권한의 원칙) 최소 권한:

BDRC는 데이터 보호 상태를 모니터링하는 데 필요한 필수 권한(예: 메타데이터 읽기, 백업 구성 확인)만으로 작동합니다. 숨겨진 접속 없음: 추가 또는 '숨겨진' 권한이 사용되지 않으므로 완전한 투명성과 GDPR, SOC 2 및 CIS 벤치마크 기준에의 부합을 보장합니다. 규정 준수에 부합: 이 접근 방식은 공격 표면을 최소화하고 권한 확대의 위험을 줄여 글로벌 규제 요구 사항을 충족합니다.

RAM 기반 인증 프레임워크 RBAC(역할 기반 접속 제어):

BDRC는 RAM(리소스 접속 관리) ID를 활용하여 작업을 인증하고 승인합니다. 보안 탐지 및 수정: 데이터 보호 상태(예: 암호화 공백, 백업 오류)를 감지하려면 RAM 기반 인증이 필요합니다. 대책 구현(예: 암호화 활성화, 백업 구성) 또한 명시적인 RAM 권한을 요구하여 책임 및 감사 능력을 보장합니다. 임시 자격 증명: 단기 토큰 또는 임시 자격 증명을 통해 접속 권한을 부여해 장기 노출 위험을 줄입니다.

자세히 알아보기 > -

로깅 및 감사

BDRC는 상세한 로깅 및 감사 메커니즘을 통해 모든 활동에 대한 완전한 추적성을 보장합니다. 이를 통해 클라우드 리소스 모니터링, 위험 관리 및 정책 시행에 대한 엔드 투 엔드 가시성을 확보할 수 있습니다.

스캔 감사 클라우드 리소스 스캔:

클라우드 리소스(예: 인스턴스, 스토리지, 데이터베이스)에 대해 BDRC로 수행되는 모든 스캔은 타임스탬프, 범위 및 결과를 포함하여 자동으로 기록됩니다. 감사 추적: 로그에는 스캔 트리거, 구성, 감지된 위험 등 메타데이터가 기록되어 포렌식 분석 및 규정 준수 검증에 활용됩니다.

통합:

로그는 구조화된 형식(예: JSON)으로 저장되고, SIEM 도구(예: Splunk, ELK Stack)와의 통합을 위해 내보낼 수 있습니다. 운영 감사 사용자 작업: 점수 쿼리, 위험 해결 워크플로, 정책 생성 및 구성 변경을 포함한 모든 운영은 사용자 ID, 타임스탬프 및 작업 세부 정보로 기록됩니다.

투명성:

로그는 거버넌스팀이 내부 정책 및 외부 규정(예: GDPR, SOC 2)의 준수를 확인할 수 있도록 완전한 감사 추적을 제공합니다. 접속 제어: 감사 로그는 RBAC(역할 기반 접속 제어)로 보호되며, 권한이 있는 직원만 보거나 수정할 수 있습니다.

자세히 알아보기 >

가격

BDRC는 무료로 사용할 수 있습니다! 데이터 보호 점수를 높이거나 위험을 해결하려면 구현 요구 사항에 따라 ECS 스냅샷 또는 클라우드 백업과 같은 유료 서비스가 필요할 수 있습니다.

발생할 수도 있는 다른 비용에 대한 자세한 내용은 관련 가격을 참조하세요.