Web Application Firewall (WAF) 3.0 を使用して、公開されている Web サイトを Web 攻撃から保護します。簡単な DNS の変更で、トラフィックを WAF 経由でルーティングして検査できます。インフラストラクチャの変更は必要ありません。WAF は悪意のあるリクエストをフィルタリングし、クリーンなトラフィックをオリジンサーバーに転送し、クラウドまたはオンプレミスでホストされているかどうかにかかわらず、あらゆる Web サイトをシームレスに保護します。

仕組み

CNAME レコードは、Web サイトのトラフィックを WAF 経由でルーティングして検査します。これは、ドメインの既存の DNS レコードを WAF が提供する CNAME ターゲットに向けることで実現されます。

オリジンサーバー: Web サイトをホストするサーバー。Application Load Balancer (ALB)、Classic Load Balancer (CLB)、Network Load Balancer (NLB) などのロードバランサー、または NAT Gateway がサーバーの前にデプロイされている場合、オリジンサーバーは WAF からトラフィックを受信するネクストホップデバイスです。

Back-to-origin: WAF が検査済みのトラフィックをオリジンサーバーに転送するプロセス。このトラフィックは WAF のパブリック IP アドレス範囲 (CIDR ブロック) から発信されます。配信を確実にするには、これらの IP アドレスをオリジンサーバーのファイアウォールまたはセキュリティグループの許可リストに追加する必要があります。

WAF は、中国 (北京)、中国 (杭州)、中国 (深圳)、中国 (香港)、シンガポール、マレーシア、米国 (シリコンバレー)、ドイツ、インドネシア、ドバイ、日本に 11 の保護ノードをデプロイしています。サービスがパブリッククラスターによって保護されている場合、WAF はオリジンサーバーの地理的位置に基づいて、トラフィックを最適な保護ノードに自動的にルーティングします。

使用上の注意

開始する前に、次の要件を満たしていることを確認してください:

ドメインの所有権: ドメインの DNS レコードを変更する権限が必要です。

ドメイン証明書: HTTPS トラフィックを保護するには、ドメインの SSL 証明書が必要です。

手順

[オンボーディング] ページに移動します。トップメニューバーで、リソースグループとリージョン (中国本土 または 中国本土以外) を選択します。CNAME アクセス タブで、追加 をクリックします。

ステップ 1: リスナーの設定

[ドメイン名] フィールドに、保護するドメイン名を入力します。たとえば、完全一致ドメイン名 (

www.aliyundoc.com) やワイルドカードドメイン名 (*.aliyundoc.com) などです。ワイルドカードドメインのマッチングルール:

同じレベルのサブドメインにのみ一致します。たとえば、

*.aliyundoc.comはwww.aliyundoc.comとexample.aliyundoc.comには一致しますが、www.example.aliyundoc.comには一致しません。第 2 レベルドメイン (例:

*.aliyundoc.com) に適用されると、第 2 レベルドメイン自体 (apex ドメインとも呼ばれます)aliyundoc.comにも一致します。第 3 レベルドメイン (例:

*.example.aliyundoc.com) に適用されると、第 3 レベルドメイン自体example.aliyundoc.comには一致しません。

優先ルール: 完全一致ドメイン名とワイルドカードドメイン名の両方が追加され、保護対象ドメインが両方に一致する場合、完全一致ドメイン名の保護ルールが優先されます。

ドメインの所有権を確認するには、検証を完了する必要があります。ドメイン名を入力した後にシステムが検証を要求した場合は、次のいずれかの方法を選択してください。

DNS 検証 (推奨): ドメインの DNS プロバイダーで、WAF が提供する TXT レコードを手動で追加します。

ファイル検証: WAF が提供する検証ファイルをオリジンサーバーの指定されたルートディレクトリにアップロードします。これには、オリジンサーバーへの運用アクセスと、パブリック IP アクセスを許可するセキュリティグループポリシーが必要です。これにより、WAF はインターネットからファイルを検証できます。

DNS 検証

検証プロンプトエリアで、Method 1: DNS Record タブをクリックします。

WAF コンソールの レコードタイプ、Host Name、Record Value を使用して、ドメイン名解決サービスプロバイダーに TXT レコードを追加します。

Alibaba Cloud DNS を使用している場合は、次の手順に従ってください。そうでない場合は、それぞれのシステムで同様の手順を実行してください。

TXT レコードが有効になるまで待ちます。新しい TXT レコードはすぐに有効になりますが、既存の TXT レコードへの変更は通常 10 分後に有効になります。正確な時間は、ドメインの DNS 設定で構成されている Time to Live (TTL) によって異なり、デフォルトでは 10 分です。

WAF コンソールに戻り、Verify をクリックします。

検証に成功すると、ドメインの所有権が確認されます。

検証に失敗した場合、エラーメッセージに原因の詳細が表示されます。次のようにトラブルシューティングしてください:

TXT レコードの確認: 追加したホストレコードとレコード値が、WAF コンソールで提供された情報と完全に一致していることを確認します。不一致がある場合は、誤ったレコードを削除し、再度追加して、もう一度検証してください。

DNS レコードが有効になるのを待つ: DNS レコードはすぐに有効にならない場合があります。DNS レコードが有効になるまでにかかる時間は、DNS サーバーに設定されている TTL キャッシュ時間によって異なります。10 分待ってから再度検証することをお勧めします。

検証方法の切り替え: 検証が繰り返し失敗する場合は、方法 2: ファイル検証を使用することをお勧めします。

ファイル検証

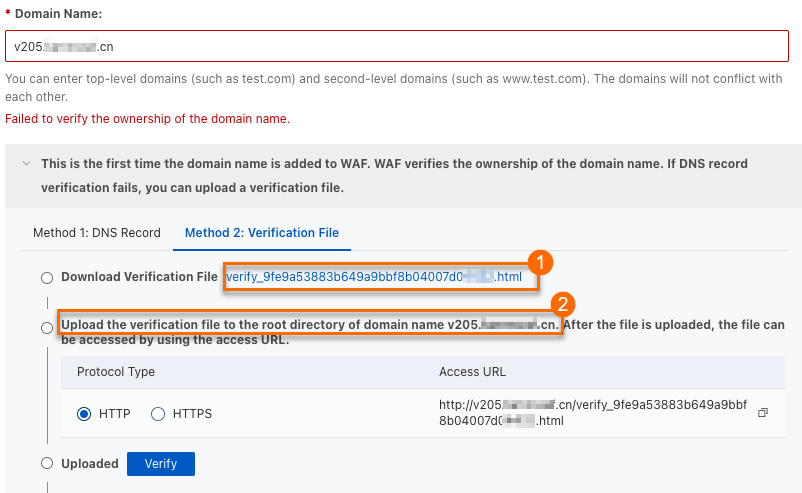

検証プロンプトエリアで、Method 2: Verification File タブをクリックします。

リンクをクリックして検証ファイルをダウンロードします (図の ①)。

重要

重要検証ファイルはダウンロード後 3 日間のみ有効です。この期間内にファイル検証を完了しない場合は、再度ダウンロードする必要があります。

検証ファイルを編集したり名前を変更したりするなど、いかなる方法でも変更しないでください。

WAF は選択されたプロトコルタイプに基づいてオリジンサーバーにアクセスします。オリジンサーバーのセキュリティグループまたはファイアウォールルールが対応するトラフィックを許可していることを確認してください:

[HTTP] を選択した場合は、0.0.0.0/0 からのポート 80 でのインバウンド TCP トラフィックを許可します。

[HTTPS] を選択した場合は、0.0.0.0/0 からのポート 443 でのインバウンド TCP トラフィックを許可します。

検証ファイルを手動でドメインのオリジンサーバーの Web ルートディレクトリにアップロードします。たとえば、Elastic Compute Service (ECS) インスタンス、Object Storage Service (OSS) バケット、Cloud Virtual Machine (CVM) インスタンス、Cloud Object Storage (COS) バケット、または Elastic Compute Cloud (EC2) インスタンスなどです (図の ②)。

説明ワイルドカードドメイン名 (例:

*.aliyun.com) を追加する場合は、検証ファイルをaliyun.comのルートディレクトリにアップロードする必要があります。アップロードが完了したら、以下の方法で検証ファイルが正常にアップロードされたかどうかを確認できます。

WAF コンソールに戻り、Verify をクリックします。

検証に成功すると、ドメインの所有権が確認されます。

検証に失敗した場合、エラーメッセージに原因の詳細が表示されます。エラーメッセージに基づいて問題をトラブルシューティングしてください:

問題

解決策

ドメイン名にアクセスできません。

ドメインの DNS レコードをチェックして、オリジンサーバーを指すレコードがあることを確認します。Alibaba Cloud DNS の場合、詳細については、「DNS レコードの追加」をご参照ください。

オリジンサーバーのセキュリティグループまたはファイアウォールルールをチェックして、パブリックアクセスリクエストが許可されていることを確認します。ECS セキュリティグループの場合、詳細については、「セキュリティグループルールの追加」をご参照ください。

検証ファイルが存在しません。

検証ファイルをドメインのオリジンサーバーに再アップロードします。

ファイルの内容が正しくありません

ドメインのオリジンサーバーに移動し、誤った検証ファイルを削除します。

正しい検証ファイルを再アップロードします。

すべての IP アドレス (

0.0.0.0/0) からのアクセスを許可するルールはセキュリティリスクがあるため、オリジンサーバーの初期セキュリティ設定にすでに含まれていない限り、所有権が確認された後にこの一時的なルールを削除することをお勧めします。

プロトコルタイプ (HTTP または HTTPS) を選択し、必要な設定を入力します。両方のプロトコルを同時に設定できます。

説明共有仮想ホスト用の WAF カスタムエディションは HTTPS をサポートしていません。

HTTP

HTTP Port

ユーザーが Web サイトにアクセスするために使用するポートを入力します。HTTP プロトコルにはポート 80 を使用することをお勧めします。ポートをカスタマイズするには、ポート範囲内で指定します。各ポートを入力した後、Enter キーを押します。

HTTPS

HTTPS Port

ユーザーが Web サイトにアクセスするために使用するポートを入力します。HTTPS プロトコルにはポート 443 を使用することをお勧めします。ポートをカスタマイズするには、ポート範囲内で指定します。各ポートを入力した後、Enter キーを押します。

HTTPS アップロードタイプ

WAF が Web サイトの HTTPS トラフィックをリッスンして保護できるようにするには、ドメインに関連付けられた SSL 証明書を WAF にアップロードする必要があります。オプションは次のとおりです:

アップロード: 証明書が Alibaba Cloud Certificate Management Service (Original SSL Certificate) にアップロードされていない場合に使用します。

既存の証明書を選択: Alibaba Cloud Certificate Management Service (Original SSL Certificate) で既に発行またはアップロードされている証明書を選択します。

証明書の購入: ドメインの SSL 証明書がない場合は、証明書を購入し、発行されるのを待ってからドメインを WAF に追加する必要があります。

アップロード

証明書名: 証明書に一意の名前を設定します。既にアップロードされている証明書と同じ名前は使用できません。

証明書ファイル: テキストエディターを使用して、PEM、CER、または CRT 形式の証明書の内容を開いて貼り付けます。

フォーマット例:

-----BEGIN CERTIFICATE-----......-----END CERTIFICATE-----フォーマット変換: 証明書が PFX や P7B などの形式である場合は、証明書ツールを使用して PEM 形式に変換します。

証明書チェーン: 中間証明書がある場合は、サーバー証明書と中間証明書をその順序で連結してから貼り付けます。

秘密鍵ファイル: テキストエディターを使用して、PEM 形式の秘密鍵の内容を開いて貼り付けます。

RSA:

-----BEGIN RSA PRIVATE KEY-----......-----END RSA PRIVATE KEY-----ECC:

-----BEGIN EC PRIVATE KEY-----......-----END EC PRIVATE KEY-----

既存の証明書を選択

証明書のドロップダウンリストから、WAF にアップロードする証明書を選択します。

説明WAF コンソールに「証明書チェーンの整合性の検証に失敗しました。この証明書を使用すると、サービスへのアクセスに影響が出る可能性があります」というメッセージが表示された場合、証明書チェーンに問題があることを意味します。証明書の内容の正確性と完全性を確認し、Certificate Management Service コンソールで再アップロードしてください。詳細については、「SSL 証明書のアップロード、同期、共有」をご参照ください。

証明書の購入

証明書を購入していない場合、詳細については、「公式証明書の購入」をご参照ください。

重要オリジンサーバーが HTTPS 用に設定されていない、またはサポートしていない場合 (SSL/TLS 証明書がデプロイされていないなど)、HTTP back-to-origin を有効にする必要があります。そうしないと、back-to-origin リクエストが失敗し、Web サイトにアクセスできなくなります。

SM ベースの HTTPS の有効化、HTTP2、HTTPS ルーティングの有効化、TLS バージョン、HTTPS 暗号スイート、WAF の前に Anti-DDoS Proxy や Alibaba Cloud CDN などのレイヤー 7 プロキシがデプロイされているかどうか、IPv6、排他的 IP、共有クラスターベースのインテリジェントロードバランシング、またはリソースグループなどの設定をカスタマイズするには、詳細については、「詳細設定」をご参照ください。カスタマイズが不要な場合は、他のパラメーターのデフォルト値を維持し、[次へ] をクリックします。

ステップ 2: 転送の設定

[サーバーアドレス] エリアで、サーバータイプに応じてオリジンサーバーの IP アドレスまたはドメイン名を入力します。WAF はこの設定を使用して、サービスリクエストをオリジンサーバーに転送します。オリジンサーバーのアドレスがわからない場合は、詳細については、「よくある質問」をご参照ください。

重要ここで指定する ドメイン名(CHAMEなど) と ステップ 1 で追加したドメイン名を混同しないでください。このフィールドは、オリジンサーバーのアドレスが CNAME などのドメイン名である場合に使用されます。たとえば、オリジンサーバーが ALB インスタンスの場合、その DNS 名 (例:

alb-xxx.cn-shanghai.alb.aliyuncsslb.com) を入力します。オリジンサーバーのタイプを決定したら、次の設定を完了します。

IP

back-to-origin ポート: オリジンサーバーが使用するポート。ユーザーは ステップ 1 で設定した HTTP/HTTPS ポート を通じて Web サイトにアクセスします。WAF はその後、back-to-origin ポート を使用してオリジンサーバーにアクセスします。Web サイトがどのポートを使用しているかわからない場合は、詳細については、「よくある質問」をご参照ください。

デフォルトでは、この値は前のステップで プロトコルタイプ に設定した HTTP/HTTPS ポートと同じです。ポート範囲内で back-to-origin ポートをカスタマイズできます。このカスタマイズは、WAF が back-to-origin リクエストに使用するポートを指定する必要があるシナリオ向けです。

back-to-origin IP アドレス: オリジンサーバーの IP アドレスを入力します。

公開アクセス可能な IP アドレスである必要があります。

複数の IP アドレスを入力できます。各 IP アドレスを入力した後に Enter キーを押します。最大 20 個のオリジンサーバーの IP アドレスを追加できます。複数の IP アドレスを入力した場合、WAF は選択した ロードバランシングアルゴリズム に基づいて back-to-origin リクエストを転送します。

IPv4 と IPv6 アドレスを個別または同時に設定できます。IPv6 アドレスを設定する場合は、まず Listener 設定 で IPv6 保護を有効にする必要があります。

ドメイン名 (CNAME など)

back-to-origin ポート: オリジンサーバーが使用するポート。ユーザーは ステップ 1 で設定した HTTP/HTTPS ポート を通じて Web サイトにアクセスし、WAF は back-to-origin ポート を使用してリクエストをオリジンサーバーに転送します。Web サイトがどのポートを使用しているかわからない場合は、詳細については、「よくある質問」をご参照ください。

デフォルトでは、ポートは前のステップで プロトコルタイプ に指定したものと同じです。WAF が back-to-origin リクエストに特定のポートを使用する必要がある場合は、ポート範囲内でポートをカスタマイズできます。

back-to-origin ドメイン名: オリジンサーバーのドメイン名を入力します。

WAF は、このドメイン名から解決された IPv4 アドレスへのクライアントリクエストの転送のみをサポートします。IPv6 Web サイトの場合は、接続に IP メソッドを選択してください。

重要オリジンサーバーのアドレスが変更された場合は、ここでサーバーアドレスを速やかに更新する必要があります。

ロードバランシングアルゴリズム、スタンバイリンク back-to-origin、HTTP back-to-origin、オリジン SNI、リクエストヘッダーフィールド設定、トラフィックタグ、back-to-origin タイムアウト設定、back-to-origin リクエストのリトライ、または back-to-origin キープアライブリクエストなどの設定をカスタマイズするには、詳細については、「詳細設定」をご参照ください。カスタマイズが不要な場合は、他の設定項目のデフォルト値を維持し、[送信] をクリックします。

ステップ 3: トラフィックの切り替え

WAF コンソールの設定が完了したら、トラフィックを WAF に切り替えるためにこれらの手順を必ず実行してください。そうしないと、WAF 保護は有効になりません。

WAF back-to-origin IP アドレス範囲の許可: オリジンサーバーでセキュリティグループルールやファイアウォールルールなどのアクセス制御ポリシーを設定している場合、または Safedog や Yunsuo などのセキュリティソフトウェアを使用している場合は、WAF back-to-origin IP アドレス範囲をオリジンサーバーのホワイトリストに必ず追加する必要があります。そうしないと、WAF からの back-to-origin トラフィックがブロックされ、サービス中断の原因となる可能性があります。

説明オリジンのイングレストラフィックに厳格なホワイトリストを適用し、WAF の back-to-origin IP アドレス範囲からの接続のみを許可することをお勧めします。それ以外の場合、WAF は決意の固い攻撃者に対して効果がありません。

追加完了 ページ右上の [WAF IP アドレス] をクリックします。

Back-to-origin CIDR ブロック ダイアログボックスで、複製 をクリックして、すべての WAF back-to-origin IP アドレスをクリップボードにコピーします。

説明コピーされた back-to-origin IP アドレス範囲はカンマ (,) で区切られています。これらには、2408:400a:3c:xxxx::/56 などの IPv6 アドレス範囲が含まれます。

サーバーのファイアウォールやその他の場所で、前述の IP アドレス範囲を許可します。たとえば、オリジンサーバーが Alibaba Cloud ECS インスタンスの場合、IP 範囲を ECS セキュリティグループに追加します。セキュリティグループの操作の詳細については、「セキュリティグループルールの追加」をご参照ください。

ECS インスタンスの詳細ページで、 をクリックし、ターゲットのセキュリティグループを選択して詳細ページを開きます。

セキュリティグループの詳細ページの で、[ルールの追加] をクリックします。

1 つのセキュリティグループルールに IPv4 と IPv6 の両方のアドレスを含めることはできないため、それぞれに個別のルールを作成する必要があります。

IPv4 ルールの追加: [ソース] エリアに、前のステップでコピーした IP セグメントを貼り付け、IPv6 アドレスを手動で削除します。[ポート範囲] を ステップ 2 で設定したオリジンポートに設定します。残りのパラメーターはデフォルト値のままにして、[保存] をクリックします。

IPv6 ルールの追加: 再度 [ルールの追加] をクリックし、前のステップに従って IPv6 アドレスセグメントを追加し、[ソース] エリアで [IPv6] を選択します。

WAF 設定のローカル検証: ドメインの DNS 設定を変更する前に、ローカルの

hostsファイルを変更してドメイン名をマッピングし、設定を検証することをお勧めします。これにより、誤った設定によるサービスの中断を防ぐことができます。追加完了 ウィザードページで、Copy CNAME をクリックして WAF CNAME をコピーします。

[ネットワーク診断分析] に移動し、[ネットワーク診断分析] を選択し、コピーした CNAME アドレス (例:

xxx.c.yundunwaf2.com) を入力して、[OK] をクリックします。[DNS サービスプロバイダー分析結果] から IP アドレスをコピーし、ローカルコンピューターの

hostsファイルに追加します。Windows

メモ帳を使用して

C:\Windows\System32\drivers\etc\hostsファイルを開きます。ファイルの末尾に次のレコードを追加して保存します。<前のステップで取得した IP アドレス> <現在 WAF に追加されているドメイン名>cmdを開き、ping <現在 WAF に追加されているドメイン名>コマンドを実行します。出力された IP アドレスが追加したものと一致する場合、hosts ファイルの変更は有効になっています。そうでない場合は、ipconfig /flushdnsを実行して DNS キャッシュをフラッシュし、再度 ping コマンドを実行します。ブラウザを開き、アドレスバーに保護対象のドメインを入力します。

Web サイトが正常に読み込まれる場合、WAF ドメインの設定は正しいです。次のステップである DNS 解決の変更に進むことができます。

Web サイトへのアクセスが異常な場合、WAF ドメインの設定にエラーがある可能性があります。上記の設定を確認し、問題を修正してから、再度ローカル検証を実行することをお勧めします。

ローカル検証が完了したら、hosts ファイルを元の状態に戻します。

macOS

Command + Space バーを押してターミナルを検索して開きます。sudo vim /etc/hostsと入力してhostsファイルを開きます。ファイルの末尾に次の行を追加して保存します。

<前のステップで取得した IP アドレス> <現在 WAF に追加されているドメイン名>ping <現在 WAF に追加されているドメイン名>コマンドを実行します。出力された IP アドレスが追加したものと一致する場合、hosts ファイルの変更は有効になっています。そうでない場合は、sudo killall -HUP mDNSResponderを実行して DNS キャッシュをフラッシュし、再度 ping を試してください。ブラウザを開き、アドレスバーに保護対象のドメインを入力します。

Web サイトが正常に読み込まれる場合、WAF ドメインの設定は正しいです。次のステップである DNS 解決の変更に進むことができます。

Web サイトへのアクセスが異常な場合、WAF ドメインの設定にエラーがある可能性があります。上記の設定を確認し、問題を修正してから、再度ローカル検証を実行することをお勧めします。

ローカル検証が完了したら、

hostsファイルからエントリを削除します。

ドメインの DNS 解決の変更: ドメインの DNS 解決を WAF が提供する CNAME アドレスに向けることで、ドメインへの Web リクエストがセキュリティ保護のために WAF を経由してルーティングされるようにします。

説明ビジネスへの影響を最小限に抑えるため、この操作はオフピーク時に実行することをお勧めします。

追加完了 ウィザードページで、Copy CNAME をクリックして WAF CNAME アドレスを取得します。

ドメインの DNS 解決アドレスを前のステップでコピーしたアドレスに設定します。ドメインの DNS が Alibaba Cloud DNS でホストされている場合は、次の手順に従ってください。そうでない場合は、それぞれのシステムで同様の手順を実行してください。

[パブリックゾーン] ページで、ターゲットドメインを見つけ、[アクション] 列の [設定] をクリックします。

[設定] ページで、変更したい [ホスト名] を見つけ、[アクション] 列の [編集] をクリックします。たとえば、WAF に追加されたドメインが

www.aliyundoc.comの場合、プライマリドメインaliyundoc.comの下にあるホストレコードwwwのエントリを見つけて変更する必要があります。[レコードの編集] パネルで、[レコードタイプ] を [CNAME] に、[レコード値] を WAF が提供する CNAME レコードの値に設定します。他の設定は変更しないでください。

DNS レコードを変更する場合:

同じホストレコードに対して、CNAME レコード値は 1 つしか持てません。それを WAF CNAME アドレスに変更する必要があります。

CNAME レコードは、同じホストレコードの A、MX、TXT などの他のレコードタイプと競合します。新しい CNAME レコードを追加する前に、競合するレコードを削除する必要があります。

警告DNS の変更中、一部のユーザーは一時的なサービス中断を経験する可能性があります。したがって、古い CNAME レコードを削除した直後に新しい CNAME レコードを追加する必要があります。

[OK] をクリックして DNS 設定を保存します。更新された DNS レコードが有効になります。

説明DNS レコードが伝播するには時間がかかります。変更後に Web サイトにアクセスできない場合は、10 分待ってからページを更新して再試行してください。

ステップ 4: 保護の検証

設定が完了したら、次の手順に従ってドメインが正常に追加されたことを確認します。

ブラウザに追加した Web サイトのドメインを入力します。正常に読み込まれれば、ドメインは正常に追加されています。

説明WAF が提供する CNAME ではなく、Web サイトのドメインにアクセスしてください。CNAME は DNS 解決専用であり、直接アクセスすることはできません。

ブラウザで、追加した Web サイトのドメイン名と Web 攻撃コード (例:

<保護対象ドメイン名>/alert(xss)) を入力します。ここで、alert(xss)はテスト用のクロスサイトスクリプティング攻撃です)。405 ブロックページが表示された場合、WAF が攻撃を傍受し、正常に動作していることを意味します。

CNAME の設定が完了したら、次の点にも注意してください:

カスタム保護ルール: WAF は、追加されたドメインに対してデフォルトの保護ルールセットを有効にします。これらのルールは ページで表示できます。デフォルトのルールがビジネス要件を満たさない場合 (たとえば、特定の IP アドレスをホワイトリストに追加してそのアドレスからのすべてのリクエストを許可する場合)、保護ルールを作成または変更できます。詳細については、「緩和設定の概要」をご参照ください。

オリジンサーバーでクライアント IP を取得する: デフォルトでは、オリジンサーバーが受信するすべてのリクエストは、WAF の IP アドレスから発信されているように見えます。オリジンサーバーでクライアントの実際の IP アドレスを取得するには、詳細については、「クライアントの送信元 IP アドレスの取得」をご参照ください。

詳細設定

手順に従いながら、セキュリティの強化、パフォーマンスの向上、管理の簡素化のために、次の詳細設定を行うことができます。統合完了後に設定を変更することもできます。CNAME アクセス タブで、ターゲットドメインを見つけ、[アクション] 列の 編集 をクリックします。

セキュリティ保護レベルの強化 (HTTPS)

パラメーター | 説明 |

特定のセキュリティおよびコンプライアンス要件を満たすために SM2 アルゴリズムをサポートします。現在、クライアントから WAF への SM 暗号化のみがサポートされています。SM back-to-origin はサポートされていません。PEM 形式の SM 証明書と秘密鍵を提供する必要があります。 | |

HTTP/2 プロトコルを使用して、Web ページの読み込み速度を向上させ、遅延を減らし、ユーザーエクスペリエンスを向上させます。Web サイトが HTTP/2 をサポートしている場合は、この機能を有効にしてください。有効にすると、HTTP/2 と HTTPS は同じポートを使用します。 | |

すべての HTTP アクセスを HTTPS に強制的にリダイレクトし、デフォルトで HSTS を有効にして、クライアントが常に安全な接続を介してアクセスするようにします。これは、リスナープロトコルとして HTTP が選択されていない場合にのみ利用できます。 | |

クライアントと WAF 間で許可される TLS バージョンを定義します。バージョンが高いほどセキュリティは強力になりますが、古いクライアントとの互換性は低くなります。高セキュリティのシナリオでは、TLS 1.2 以降のバージョンを選択することをお勧めします。 | |

クライアントと WAF 間で許可される暗号化アルゴリズムを定義します。強力な暗号スイートは高いセキュリティを提供しますが、古いクライアントとの互換性は低くなります。高セキュリティのシナリオでは、強力な暗号スイートを選択することをお勧めします。 | |

オリジンサーバーが HTTPS をサポートしていない場合に、WAF が HTTP 経由でオリジンに接続できるようにします。オリジンサーバーに SSL 証明書がない場合は、これを有効にする必要があります。そうしないと、Web サイトにアクセスできなくなります。 | |

オリジンサーバーが同じ IP アドレスで複数のドメイン名の HTTPS サービスをホストしている場合、正しいルーティングを確保するためにこの機能を有効にする必要があります。 |

SM HTTPS の有効化

Listener 設定 ページで、SM HTTPS の有効化 スイッチをオンにできます。

SM HTTPS 証明書のアップロード方法 エリアで、適切なアップロード方法を選択します:

手動アップロード: PEM 形式のローカル SM 証明書を選択します。証明書には、SM 暗号化証明書 (例:

server_enc.pem)、SM 暗号化キー (例:server_enc.key)、SM 署名証明書 (例:server_sign.pem)、SM 署名キー (例:server_sign.key) の 4 つのファイルが含まれている必要があります。証明書が PFX や P7B などの別の形式である場合は、PEM 形式に変換してください。既存の証明書を選択: Alibaba Cloud Certificate Management Service (Original SSL Certificate) で既に発行またはアップロードされている証明書を選択します。

新しい証明書の申請: ドメイン名の SSL 証明書がない場合は、まず証明書を購入する必要があります。証明書が発行されるのを待ってから WAF に追加します。

オプション: SM クライアントのみが Web サイトにアクセスできるようにする場合は、SM クライアントからのアクセスのみサポートされます スイッチをオンにできます。

HTTP/2

Listener 設定 ページで、[HTTP2] を選択します。

HTTPS ルーティングの有効化

Listener 設定 ページで、詳細設定 を展開し、HTTPS ルーティングの有効化 をクリックします。

TLS バージョン

Listener 設定 ページで、詳細設定 を展開し、目的の TLS バージョン を選択します:

TLS 1.0 以降 (最高の互換性と低いセキュリティ): すべてのレガシークライアントをサポートします。

TLS 1.1 以降 (高い互換性と高いセキュリティ): TLS 1.0 のみをサポートするクライアントが Web サイトにアクセスするのを防ぎます。

TLS 1.2 以降 (高い互換性と最高のセキュリティ): 最新のセキュリティコンプライアンス要件を満たしますが、TLS 1.0 および 1.1 を使用するレガシークライアントが Web サイトにアクセスできなくなります。

TLS 1.3 をサポート: Web サイトが TLS 1.3 プロトコルをサポートしている場合は、これを選択します。WAF はデフォルトでは TLS 1.3 クライアントリクエストをリッスンしません。

HTTPS 暗号スイート

Listener 設定 ページで、詳細設定 を展開し、目的の [HTTPS 暗号スイート] を選択します:

すべての暗号スイート (高い互換性、低い安全性)

カスタム暗号スイート (プロトコルバージョンに応じて慎重に選択してください): Web サイトが特定の暗号スイートのみをサポートしている場合は、このオプションを選択し、サポートされているスイートのリストから選択します。

強力な暗号スイート

弱い暗号スイート

ECDHE-ECDSA-AES128-GCM-SHA256

ECDHE-ECDSA-AES256-GCM-SHA384

ECDHE-ECDSA-AES128-SHA256

ECDHE-ECDSA-AES256-SHA384

ECDHE-RSA-AES128-GCM-SHA256

ECDHE-RSA-AES256-GCM-SHA384

ECDHE-RSA-AES128-SHA256

ECDHE-RSA-AES256-SHA384

ECDHE-ECDSA-AES128-SHA

ECDHE-ECDSA-AES256-SHA

AES128-GCM-SHA256

AES256-GCM-SHA384

AES128-SHA256

AES256-SHA256

ECDHE-RSA-AES128-SHA

ECDHE-RSA-AES256-SHA

AES128-SHA

AES256-SHA

DES-CBC3-SHA

説明暗号スイートのセキュリティ推奨事項: ECDHE-RSA-AES128-SHA256 および ECDHE-RSA-AES256-SHA384 暗号スイートは、キー交換に ECDHE を、認証に RSA を、暗号化に AES-CBC を使用します。これらのセキュリティとパフォーマンスは、AES-GCM などの認証付き暗号化モードを使用するスイートよりも低いです。一部のセキュリティスキャナーは、これらを脆弱として識別する場合があります。この場合、カスタム暗号スイートを選択し、これら 2 つのスイートを手動で除外してください。

暗号スイートの命名基準: 暗号スイートの命名基準はさまざまです。WAF は OpenSSL 形式で表示しますが、一部のスキャナーは IANA 基準を使用する場合があります。たとえば、OpenSSL の ECDHE-ECDSA-AES256-SHA384 は、IANA の TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384 に対応します。対応関係をすばやく見つけるには、ciphersuite.info にアクセスするか、他の TLS クエリツールを使用してください。

HTTP back-to-origin の有効化

転送ルールの設定 ページで、HTTPS 詳細設定 を展開し、HTTP back-to-origin の有効化 をクリックします。back-to-origin ポートはデフォルトで 80 です。必要に応じてこのポートを変更してください。

Back-to-origin SNI の有効化

転送ルールの設定 ページで、HTTPS 詳細設定 を展開し、Back-to-origin SNI の有効化 を選択します。その後、SNI 拡張フィールドの値を設定できます。有効な値:

Host ヘッダーのドメイン名を使用

back-to-origin リクエストの SNI 値は、HTTP リクエストヘッダーの Host フィールドの値と同じです。たとえば、追加されたドメイン名が

*.aliyundoc.comで、クライアントリクエストの Host がwww.aliyundoc.comの場合、back-to-origin SNI はwww.aliyundoc.comになります。カスタム

固定の SNI 値を指定します。これは Host フィールドとは異なる場合があります。これは、オリジンサーバーに特別な設定要件がある場合 (たとえば、複数のドメイン名からのリクエストを特定のバックエンドサービスに転送する必要がある場合など) にのみ使用します。

ネットワークアクセス機能の拡張 (IPv6)

IPv6 の有効化

説明:

Web サイトが IPv6 をサポートしている場合、この機能を使用して IPv6 トラフィックを WAF に転送します。システムはドメイン名に IPv6 WAF IP アドレスを割り当てます。

IPv4 クライアントリクエストは IPv4 オリジンサーバーに転送されます。IPv6 クライアントリクエストは優先的に IPv6 オリジンサーバーに転送されます。IPv6 オリジンサーバーが設定されていない場合は、IPv4 オリジンサーバーに転送されます。

重要この機能は、中国本土 の WAF の従量課金、サブスクリプション Enterprise、および Ultimate エディションでのみ利用できます。

この機能が有効になっている場合、Shared Cluster-based Intelligent Load Balancing はサポートされません。

手順: Listener 設定 ページで、詳細設定 を展開し、[IPv6 の有効化] をクリックします。

サービスの可用性とパフォーマンスの向上

パラメーター | 説明 |

同じ WAF インスタンスに追加されたすべてのドメイン名は、デフォルトで WAF IP を共有します。この機能が有効になっているドメイン名には、独立した IP アドレスが割り当てられます。他のドメイン名が DDoS 攻撃を受けても、このドメイン名は影響を受けません。詳細については、「排他的 IP アドレス」をご参照ください。 重要 サブスクリプション Basic Edition インスタンスはこの機能をサポートしていません。 | |

WAF インスタンスに対して、異なるリージョンに少なくとも 3 つの保護ノードを設定します。インテリジェント DNS 解決と最小時間 back-to-origin アルゴリズムと組み合わせることで、保護ノードからオリジンサーバーへのトラフィックの最短パスと最小遅延を保証します。詳細については、「インテリジェントロードバランシング」をご参照ください。 重要 サブスクリプション Basic Edition インスタンスはこの機能をサポートしていません。 | |

オリジンサーバーに複数のアドレスがある場合、ロードバランシングポリシーを設定して、WAF がポリシーに従って back-to-origin リクエストを転送し、トラフィック分散を実現できます。 | |

セカンダリオリジンサーバーを設定して、サービスの可用性を確保します。すべてのプライマリ back-to-origin リンクアドレスが到達不能で、リクエストトラフィックが 100 QPS 以上の場合、システムは 30 秒以内に自動的にセカンダリリンクに切り替わります。プライマリリンクが回復すると、自動的に元に戻ります。 |

排他的 IP の有効化

重要従量課金インスタンスは、有効になっている排他的 IP アドレスの数に基づいて課金されます。詳細については、「従量課金の説明」をご参照ください。

排他的 IP アドレスは固定ではありません。ビジネスの安定性を確保するため、このトピックの手順に厳密に従ってドメインの DNS 設定を変更してください。詳細については、「DNS レコードを WAF VIP に変更できますか?」をご参照ください。

この機能を有効にすると、Shared Cluster-based Intelligent Load Balancing が無効になります。

Listener 設定 ページで、詳細設定 を展開し、Exclusive IP アドレス をクリックします。サブスクリプションインスタンスの場合、このオプションが利用できない場合は、ページ上のプロンプトに従ってインスタンスをアップグレードし、[排他的 IP] 付加価値サービスを購入してから、設定を続行してください。

Shared Cluster-based Intelligent Load Balancing

重要従量課金インスタンスの課金は、Shared Cluster-based Intelligent Load Balancing が有効になっているかどうかによって決まります。詳細については、「従量課金」をご参照ください。

Shared Cluster-based Intelligent Load Balancing を有効にする場合、IPv6 または排他的 IP アドレスは使用できません。

Listener 設定 ページで、詳細設定 を展開します。軽減リソース エリアで、Shared Cluster-based Intelligent Load Balancing を選択してこの機能を有効にします。サブスクリプションインスタンスを使用していて、このオプションが利用できない場合は、画面の指示に従ってアップグレードし、インテリジェント SLB 付加価値サービスを有効にしてから、設定を進めてください。

ロードバランシングアルゴリズム

転送ルールの設定 ページで、次のオプションから ロードバランシングアルゴリズム を選択します:

ラウンドロビン

クライアントリクエストをオリジンサーバーアドレスリストの各サーバーに順次転送します。これは、複数のオリジンサーバー間で負荷を均等に分散する必要があるシナリオに最適です。

IP ハッシュ

同じクライアントからのリクエストを同じオリジンサーバーに転送します。これはセッション維持が必要なシナリオに適していますが、負荷が不均衡になる可能性があります。

最小時間

インテリジェント DNS 解決と最小時間 back-to-origin アルゴリズムを使用して、保護ノードからオリジンサーバーへのトラフィックの最短パスと最小遅延を保証します。

重要[最小時間] アルゴリズムを使用するには、Listener 設定 中に 軽減リソース が Shared Cluster-based Intelligent Load Balancing に設定されていることを確認してください。詳細については、「共有クラスターインテリジェントロードバランシング」をご参照ください。

スタンバイサーバの back-to-origin を有効化

転送ルールの設定 ページで、[スタンバイサーバの back-to-origin を有効化] をクリックします。IP またはドメイン名形式で最大 20 個のアドレスを入力できます。各アドレスを入力した後に Enter キーを押して確定します。複数のアドレスを入力した場合、WAF は ロードバランシングアルゴリズム の設定に従ってオリジンリクエストを転送します。

IP: アクセス可能なパブリック IP アドレスである必要があります。

IPv4 と IPv6 の両方のアドレスが、個別または一緒にサポートされています。

IPv6 アドレスを設定する前に、Listener 設定 中に IPv6 保護を有効にする必要があります。詳細については、「IPv6 の有効化」をご参照ください。

ドメイン名: WAF は、このドメインから解決された IPv4 アドレスへのクライアントリクエストの転送のみをサポートします。IPv6 Web サイトの場合は、IP メソッドを使用してください。

オリジンサーバーのアドレスが変更された場合は、ここでサーバーアドレスを速やかに更新する必要があります。

実際のクライアント情報の取得

パラメーター | 説明 |

WAF の前にレイヤー 7 プロキシ (CDN など) がデプロイされている場合、WAF がセキュリティ分析 (たとえば、セキュリティレポート の Attacker IP Address) のために実際のクライアント IP 情報を取得できるように、クライアント IP の取得方法 を設定する必要があります。 | |

オリジンサーバーが WAF を通過したリクエストを区別し、クライアントの送信元 IP アドレスまたはソースポートを取得するのに役立ちます。 | |

WAF は、処理する HTTP リクエストにデフォルトで特定のヘッダーを挿入します。Web アプリケーションがこれらのヘッダーを処理する必要がある場合は、必要に応じて設定できます。WAF がヘッダーを挿入するとき、ヘッダーがリクエストに既に存在する場合、その値は上書きされます。存在しない場合、WAF は指定された値でヘッダーを追加します。 |

WAF の前に Anti-DDoS Proxy や CDN などのレイヤー 7 プロキシがデプロイされていますか

Listener 設定 ページの [WAF の前に Anti-DDoS Proxy や CDN などのレイヤー 7 プロキシがデプロイされていますか] セクションで、次の設定を行います:

いいえ

WAF が受信するビジネスリクエストがクライアントから直接来ることを示します。

はい

WAF が受信するビジネスリクエストが別のレイヤー 7 プロキシサービスから転送されることを示します。クライアントの IP をどのように決定するかをさらに設定する必要があります。

X-Forwarded-For フィールドのファースト IP アドレスをクライアントのソースアドレスにする

WAF は次の順序でクライアントの IP アドレスを取得します:

リクエストヘッダーから X-Real-IP を読み取り、クライアントの IP アドレスとして使用します。

X-Real-IP が存在しない場合、X-Forwarded-For (XFF) の最初の IP アドレスをクライアントの IP アドレスとして使用します。

【推奨】偽装 XFF を回避するために、指定したヘッダの最初の IP アドレスをクライアント送信元 IP アドレスとする

説明他のプロキシサービスを設定して、クライアントのソース IP アドレスを X-Real-IP や X-Client-IP などの指定されたヘッダーフィールドに書き込み、攻撃者が XFF フィールドを偽装して WAF をバイパスするのを防ぐためにこの設定を選択することをお勧めします。

ヘッダフィールド ボックスに、1 つ以上のヘッダーフィールドを入力します。各フィールドを入力した後に Enter キーを押します。WAF は次の順序でこれらのフィールドからクライアント IP を取得します:

設定された ヘッダフィールド を順次照合します。

指定されたヘッダーのいずれも存在しない場合、X-Real-IP フィールドを読み取ろうとします。

それでも結果がない場合、XFF の最初の IP アドレスをクライアント IP アドレスとして使用します。

トラフィックマークの有効化

転送ルールの設定 ページで、他の詳細設定 を展開し、トラフィックマークの有効化 を選択し、次のマーキングフィールドを設定します:

カスタムヘッダ: ヘッダ名 と ヘッダ値 を設定することで、WAF はこのヘッダーをオリジンリクエストに追加して、WAF を通過したリクエストを識別します。たとえば、ヘッダーを

WAF-TAG: Yesのように設定できます。ここで、WAF-TAGはヘッダー名、Yesはヘッダー値です。設定後、オリジンサーバーはこのフィールドを使用して検証またはアクセス制御ポリシーを作成し、セキュリティ保護とリクエスト検出を強化できます。重要User-Agent などの標準 HTTP ヘッダーフィールドは入力しないでください。入力すると、標準ヘッダーの内容がカスタム値で上書きされます。

リアル送信元 IP アドレス: クライアントの送信元 IP アドレスを含むヘッダーフィールドを指定すると、WAF はこのヘッダーフィールドを記録し、オリジンサーバーに転送します。WAF がクライアントの送信元 IP アドレスをどのように決定するかについての詳細については、「WAF の前にレイヤー 7 プロキシ (Anti-DDoS や CDN など) がありますか」をご参照ください。

ソースポート: クライアントの送信元ポートを含むヘッダーフィールドを指定します。WAF はこのヘッダーフィールドを記録し、オリジンサーバーに転送します。

リクエストヘッダーの転送

転送ルールの設定 ページで、他の詳細設定 を展開します。Request Header Forwarding エリアで、挿入するヘッダーフィールドを選択します。

Insert X-Client-IP to get the real client IP: クライアントの送信元 IP アドレスを転送します。

Add X-True-IP with Real Client IP: クライアントの IP アドレスをオリジンサーバーに転送します。

Insert Web-Server-Type to get the server type: 通常、最初のプロキシがこのヘッダーを追加して、リクエストを処理しているフロントエンドの Web サーバーまたはプロキシのタイプをバックエンドサーバーに通知します。

Add WL-Proxy-Client-IP with Real Client IP: この機能は X-Client-IP に似ています。WL-Proxy-Client-IP は Oracle WebLogic Server 固有のリクエストヘッダーです。

Insert X-Forwarded-Proto to get the frontend protocol: クライアントが最初のプロキシに接続するために使用するプロトコル。

back-to-origin リンクの品質を最適化

パラメーター | 説明 |

オリジンサーバーの処理時間が長く、タイムアウトの問題が発生する可能性がある場合、WAF が新しい接続を確立し、接続を読み書きするためのタイムアウトを設定できます。 | |

back-to-origin の試行が失敗した場合、WAF はデフォルトで各オリジンサーバーから 3 回フェッチを試みます。この機能が無効になっている場合、WAF は back-to-origin の試行が失敗してもリトライしません。 | |

WAF とオリジンサーバー間の長期接続を維持する機能を設定します。統合後に時々 502 エラーが発生する場合は、オリジンサーバーの関連パラメーターを確認してください。WAF の持続的接続パラメーターの値を、オリジンサーバーの対応するパラメーター値以下に設定することをお勧めします。 |

back-to-origin タイムアウトの設定

転送ルールの設定 ページで、他の詳細設定 を展開し、次の設定を行います:

接続タイムアウト期間: WAF がオリジンサーバーとの接続を確立するためのタイムアウト期間。ほとんどの場合、このパラメーターを調整する必要はありません。ネットワーク遅延が高いか、オリジンサーバーの負荷が非常に高い場合にのみ、このパラメーターを増やしてください。デフォルト値は 5 秒で、有効範囲は 1 秒から 3,600 秒です。

読み取り接続タイムアウト期間: オリジンサーバーからの応答を受信するまでのタイムアウト。レポートのエクスポートやバッチデータ処理など、長い応答時間を必要とする操作に対して、このパラメーターの値を増やすことができます。有効値: 1 から 3,600。デフォルト値: 120。単位: 秒。

書き込み接続タイムアウト期間: WAF からオリジンサーバーに送信されるリクエストのタイムアウト期間を指定します。ほとんどの場合、デフォルト値を使用できます。オリジンサーバーの負荷が非常に高く、リクエストの処理が遅い場合にのみタイムアウトを増やしてください。有効値: 1 から 3,600。デフォルト値: 120。単位: 秒。

back-to-origin リクエストのリトライ

転送ルールの設定 ページで、他の詳細設定 を展開し、[Back-to-origin リトライ] セクションの設定を行います。

back-to-origin キープアライブリクエスト

重要この機能を無効にすると、back-to-origin キープアライブ接続は WebSocket プロトコルをサポートしなくなります。

転送ルールの設定 ページで、他の詳細設定 を展開します。次に、Back-to-origin の持続的接続 エリアで、機能を有効にし、次の設定を行います:

持続的接続の復元リクエスト数: デフォルト値は 1,000 です。有効範囲は 60 から 1,000 です。たとえば、オリジンサーバーが Nginx を使用している場合、このパラメーターは Nginx の

keepalive_requestsパラメーターに対応します。詳細については、「Nginx ドキュメント」をご参照ください。アイドル時の長時間の接続タイムアウト: デフォルト値は 15 秒で、有効範囲は 10 秒から 3,600 秒です。Nginx オリジンサーバーの場合、このパラメーターは Nginx の

keepalive_timeoutパラメーターに相当します。

リソース管理効率の向上

リソースグループ

説明: リソース管理と権限設定を簡素化して、管理効率を向上させます。リソースグループを指定しない場合、ドメインは [デフォルトリソースグループ] に追加されます。詳細については、「リソースグループ」をご参照ください。

手順: Listener 設定 ページの リソースグループ エリアで、ドロップダウンリストからドメイン名のリソースグループを選択します。

メンテナンス

ドメイン名を保護する証明書の更新

証明書がまもなく期限切れになる場合や、取り消しなどの理由で変更された場合は、ドメイン名を保護する証明書を更新する必要があります。

Alibaba Cloud から新しい証明書を購入する

Certificate Management Service (Original SSL Certificate) コンソールで、SSL 証明書を更新します。詳細については、「SSL 証明書の更新」をご参照ください。

WAF コンソールで、CNAME レコードリストからドメイン名を見つけ、[アクション] 列の [編集] をクリックします。

[HTTPS アップロードタイプ] エリアで、[既存の証明書を選択] を選択し、更新された証明書を選択してから、 をクリックします。

別のプラットフォームからすでに新しい証明書を購入済み

元の購入プラットフォームから証明書ファイルをダウンロードします。

WAF コンソールの CNAME アクセスリストで、ターゲットドメイン名の [アクション] 列の [編集] をクリックします。

[HTTPS アップロードタイプ] エリアで、[アップロード] を選択し、必要な情報を入力します。

証明書名: 証明書に一意の名前を設定します。既にアップロードされている証明書と同じ名前は使用できません。

証明書ファイル: テキストエディターを使用して、PEM、CER、または CRT 形式の証明書の内容を開いて貼り付けます。

フォーマット例:

-----BEGIN CERTIFICATE-----......-----END CERTIFICATE-----証明書チェーン: 中間証明書が含まれている場合は、サーバー証明書、中間証明書の順で貼り付けます。

フォーマット変換: 証明書が PFX や P7B などの形式である場合は、証明書ツールを使用して PEM 形式に変換します。

秘密鍵: テキストエディターを使用して、PEM 形式の秘密鍵の内容を開いて貼り付けます。

フォーマット例:

RSA:

-----BEGIN RSA PRIVATE KEY-----......-----END RSA PRIVATE KEY-----ECC:

-----BEGIN EC PRIVATE KEY-----......-----END EC PRIVATE KEY-----

証明書の有効期間が 30 暦日未満になると、WAF は接続リストに

アイコンを表示して、証明書がまもなく期限切れになることを示します。通常のビジネス運用に影響を与えないように、速やかに更新することをお勧めします。

アイコンを表示して、証明書がまもなく期限切れになることを示します。通常のビジネス運用に影響を与えないように、速やかに更新することをお勧めします。SSL 証明書のメッセージリマインダーを設定して、証明書の有効期限が切れる前にメールやショートメッセージなどの方法で通知を受け取ることができます。詳細については、「SSL 証明書のメッセージ通知の設定」をご参照ください。

証明書の有効期限切れによるビジネスの中断を避けるため、Alibaba Cloud Certificate Management Service (Original SSL Certificate) の証明書ホスティングサービスを有効にすることをお勧めします。このサービスは、証明書が期限切れになる前に自動的にします。詳細については、「証明書ホスティングサービスとは」をご参照ください。

ICP 登録の有効期限が切れた後にドメインを再追加する

ドメインが CNAME 経由で追加された後、WAF は定期的にその ICP 登録ステータスを確認します。登録が期限切れになると、WAF はそのドメインのトラフィック転送を自動的に停止します。登録が期限切れになった後、再申請する必要があります。成功したら、CNAME オンボーディングページに戻り、Add Again をクリックします。

WAF 保護の無効化または削除

WAF 保護を一時的に無効にする: オンボーディング後に誤検知が多いなどの問題が発生し、WAF 保護を一時的に無効にする必要がある場合は、WAF コンソールの [保護対象] ページで WAF 保護ステータス スイッチをオフにします。詳細については、「ワンクリックで WAF 保護を無効にする」をご参照ください。

インスタンスの削除: ECS インスタンスを保護するために WAF を使用しなくなった場合は、次の手順に従って削除します。

ドメインの DNS レコードをオリジンサーバーのアドレスに戻します。たとえば、オリジンサーバーの IP アドレスに設定します。

WAF コンソールで、ターゲットドメイン名の [アクション] 列の 削除 をクリックします。

ビジネスへの影響: ドメインを削除する前に、ドメインの DNS レコードをオリジンサーバーのアドレスに戻す必要があります。そうしないと、ドメインが指す CNAME アドレスが無効になり、Web サイトにアクセスできなくなります。

課金リマインダー: 従量課金の WAF インスタンスの場合、リクエスト処理料金に加えて、インスタンス自体や保護ルールなどの機能に対しても課金されます。WAF の使用を停止して課金を停止したい場合は、詳細については、「WAF の無効化」をご参照ください。

API を介して WAF ドメインを一括管理する

WAF で管理するドメインが複数ある場合、API を使用してすばやく表示または追加できます。

WAF インスタンスにドメインを追加するには、詳細については、「CreateDomain」をご参照ください。

CNAME ドメインの設定詳細をクエリするには、詳細については、「DescribeDomain」をご参照ください。

本番環境での適用

本番環境でのセキュリティと安定性を確保するために、本番 ECS インスタンスをオンボーディングする際は、次のベストプラクティスに従ってください。

HTTPS 設定: ECS インスタンスに証明書をデプロイし、効率的な証明書管理のために次の設定を使用します。

証明書ファイルを Certificate Management Service (Original SSL Certificate) にアップロードします。

ECS インスタンスを WAF に追加する際、[HTTPS] タイプのトラフィック転送ポートを設定します。[TLS バージョン管理] セクションで、TLS 1.2 以降を設定します。

SSL 証明書の通知を設定して、有効期限が切れる前に速やかに更新します。

段階的な展開: まず、オフピーク時に非本番 ECS インスタンスを追加します。一定期間実行してサービスが正常であることを確認した後、本番 ECS インスタンスの追加に進みます。

サービスの確認: オンボーディングが完了したら、次の方法でサービスが正常であることを確認します:

ログの確認: ログ内の 200 ステータスコードの割合に大きな変動がないか確認し、QPS の急激な増減を探します。WAF ログサービスを有効にしている場合は、詳細については、「WAF ログ」をご参照ください。

アプリケーション監視: ユーザーアクセスやトランザクションなどのコアアプリケーション機能が正常に動作しているか確認します。

メンテナンス: 本番環境でのオンボーディング後、攻撃や誤検知イベントを監視するために継続的なメンテナンスが必要です。

イベント処理: セキュリティレポートを確認し、CloudMonitor 通知を設定して、攻撃やセキュリティイベントに関する情報を常に把握します。

ルールの調整: 攻撃ログを継続的に監視して、正当なユーザーリクエストが誤ってブロックされていないか分析し、それに応じて保護ルールを最適化します。

よくある質問

オンボーディング

WAF back-to-origin CIDR ブロックと WAF CNAME を表示するにはどうすればよいですか?

オンボーディングページで、追加された各ドメインの WAF back-to-origin CIDR ブロックと WAF が提供する CNAME アドレスを確認できます。WAF back-to-origin IP アドレス範囲を許可するには、詳細については、「WAF back-to-origin IP アドレス範囲の許可」をご参照ください。

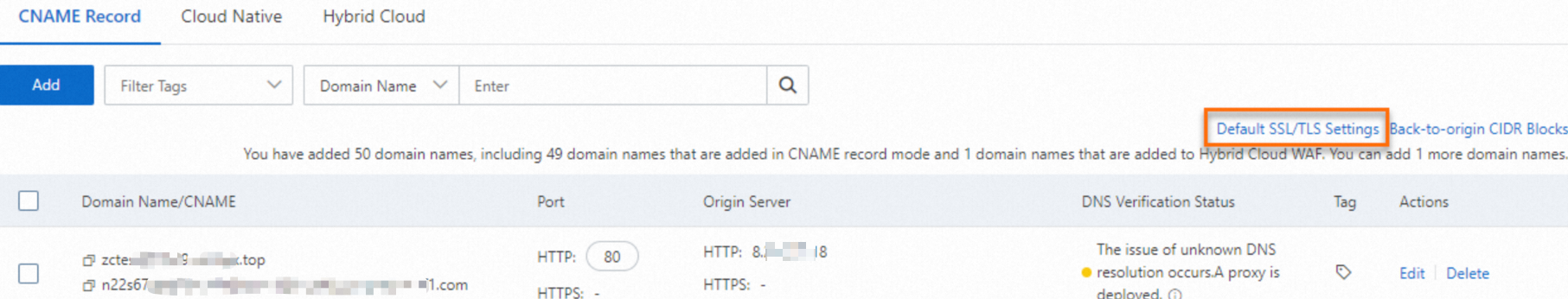

追加されたドメインの DNS ステータスを確認するにはどうすればよいですか?

オンボーディングリストでドメインの DNS ステータスを確認して、DNS 異常のリスクがあるドメインを速やかに特定し、コンソールのプロンプトに従って DNS 解決設定を調整できます。

DNS ステータス

アクション

正常な DNS 解決

ドメインの DNS は期待どおりに WAF に解決されています。アクションは必要ありません。

異常な DNS 解決、接続に A レコードを使用

追加されたドメイン名の A レコードを削除し、CNAME レコードを再追加して、レコード値を WAF が提供する CNAME アドレスに向ける必要があります。詳細については、「ドメインの DNS レコードの変更」をご参照ください。

異常な DNS 解決、誤った WAF IP を使用

追加されたドメイン名の A レコードを削除し、CNAME レコードを再追加して、レコード値を WAF が提供する CNAME アドレスに向ける必要があります。詳細については、「ドメインの DNS レコードの変更」をご参照ください。

異常な DNS 解決、誤った CNAME アドレスを使用

CNAME レコードのレコード値を WAF が提供する CNAME アドレスに変更する必要があります。詳細については、「ドメインの DNS レコードの変更」をご参照ください。

不明な DNS 解決、ドメインでプロキシが有効

WAF の前にレイヤー 7 プロキシが有効になっています。プロキシで設定されているオリジンサーバーアドレスが WAF が提供する CNAME アドレスであるかどうかを確認する必要があります。正しい場合は、このアラートを無視できます。

DNS チェックがタイムアウトしました

アイコンをクリックして DNS ステータスチェックを再実行します。

アイコンをクリックして DNS ステータスチェックを再実行します。DNS レコードがありません、WAF に接続してください

CNAME レコードを追加し、WAF が提供する CNAME アドレスをレコード値として入力する必要があります。詳細については、「ドメインの DNS レコードの変更」をご参照ください。

DNS が WAF に解決されていません、WAF に接続してください

CNAME レコードを変更し、WAF が提供する CNAME アドレスをレコード値として入力する必要があります。詳細については、「ドメインの DNS レコードの変更」をご参照ください。

オリジンサーバーのパブリック IP またはドメイン名を見つけるにはどうすればよいですか?

セクションで、オリジンサーバーのアドレスがわからない場合は、[ネットワーク診断分析ページ] に移動し、追加する Web サイトのドメイン名を入力して、[DNS プロバイダー解決結果] エリアを確認します。A レコードや AAAA レコードなどの IP レコードが返された場合は、WAF に対応する IP を入力します。CNAME レコードなどのドメイン名レコードが返された場合は、対応する ドメイン名(CHAMEなど) を入力します。

Web サイトが使用するポートを特定するにはどうすればよいですか?

セクションで、Web サイトが使用する back-to-origin ポートを設定します。次の情報を使用してポートを確認できます。

標準ポート (デフォルト): Web サービスはデフォルトで標準ポートを使用します。したがって、Web サービスにアクセスする際にドメイン名でポートを指定する必要はありません。

HTTP: たとえば、

http://yourdomain.comはポート 80 が使用されていることを意味します。HTTPS: たとえば、

https://yourdomain.comはポート 443 が使用されていることを意味します。

非標準ポート: Web サイトが非標準ポートを使用している場合、ポート番号はドメイン名の直後に

ドメイン:ポート番号の形式で表示されます。HTTP: たとえば、

http://yourdomain.com:8080はポート 8080 が使用されていることを意味します。HTTPS: たとえば、

https://yourdomain.com:8443はポート 8443 が使用されていることを意味します。

説明正確性を確保するため、Web サーバー (Nginx や Apache など) の設定ファイル (例:

nginx.conf) を確認して、最も正確なポート情報を取得することをお勧めします。

WAF VIP

WAF VIP とは何か、またどのように表示できますか?

ドメイン名が WAF に追加されると、システムはビジネスリクエストを受信するために独立した仮想 IP アドレス (VIP) を割り当てます。この VIP は他のテナントと共有されません。Alibaba Cloud WAF インスタンスは、高可用性の保護サービスを提供します。この VIP は特定の物理デバイスにアタッチされておらず、Alibaba Cloud WAF クラスターリソースに属します。同じ WAF インスタンス内では:

ドメイン排他的 IP または インテリジェントロードバランシング が有効になっていない場合、すべてのドメイン名が 1 つの VIP を共有します。

ドメイン排他的 IP が有効になっている場合、各ドメイン名に独立した VIP が割り当てられます。

インテリジェントロードバランシングが設定されている場合、すべてのドメイン名が複数の VIP を共有します。

WAF VIP はコンソールで直接表示することはできません。クライアントで

pingまたはnslookupコマンドを使用して、WAF に追加されたドメイン名をクエリする必要があります。ping example.com #WAF に追加されたドメイン名に置き換えてください重要この VIP は WAF のイングレス IP アドレスであり、WAF の back-to-origin IP アドレス範囲ではありません。オリジンサーバーは、WAF back-to-origin IP アドレス範囲の許可 の手順に厳密に従って設定する必要があります。

VIP を準拠させるためにデフォルトの SSL または TLS ポリシーを設定するにはどうすればよいですか?

コンプライアンスシナリオでの HTTPS 通信要件を満たすために、WAF は VIP の SSL 証明書と TLS ポリシーのカスタマイズをサポートしています。WAF VIP でコンプライアンススキャンを実行する前に、次の手順に従って準拠した HTTPS 証明書をアップロードし、特定のバージョンの TLS プロトコルと暗号スイートを有効または無効にします。

説明Exclusive IP アドレス を有効にすると、この設定は排他的 IP アドレスにも適用されます。

CNAME レコードの上にある [デフォルト SSL/TLS 設定] をクリックします。

[デフォルト SSL/TLS 設定] ダイアログボックスで、次の設定を行い、[OK] をクリックします。

パラメーター

説明

HTTPS アップロードタイプ

SSL 証明書をアップロードします。操作はドメイン証明書のアップロードと同じです。詳細については、「証明書のアップロード」をご参照ください。

TLS バージョン

オプションは次のとおりです:

TLS 1.0 以上をサポートします。互換性が一番高いが、安全性が低いです。

TLS 1.1 以上をサポートします。互換性と安全性を兼ね備えております: TLS 1.0 プロトコルを使用するレガシークライアントは Web サイトにアクセスできません。

TLS 1.2 以上をサポートします。互換性と安全性が優れています。: 最新のセキュリティコンプライアンス要件を満たしますが、TLS 1.0 または TLS 1.1 プロトコルを使用する古いクライアントが Web サイトにアクセスできなくなります。

TLS 1.3 のサポートを有効化します。: Web サイトが TLS 1.3 プロトコルをサポートしている場合は、このオプションを選択します。

HTTPS 暗号スイート

有効にする暗号スイートを選択します。オプションは次のとおりです:

すべての暗号スイート (高い互換性、低い安全性)

カスタム暗号スイート (プロトコルバージョンに応じて慎重に選択してください): Web サイトが特定の暗号スイートのみをサポートしている場合は、このオプションを選択します。サポートされているカスタム暗号スイートの詳細については、「WAF がサポートする暗号スイート」をご参照ください。

ドメインのポートをスキャンすると、開いていないはずのハイリスクポートが開いていると表示されるのはなぜですか?リスクはありますか?

Nmap などのツールを使用して CNAME 経由で WAF に追加されたドメインをスキャンすると、オリジンサーバーで開いていないポートが開いていると表示されることがあります。これは、ドメインの DNS が WAF の VIP を指しているため、実際には VIP のポートをスキャンしているためです。これは正常です。

WAF はコンソールで設定されたポートのトラフィックのみを転送します。設定されていないポートについては、WAF は TCP 3 ウェイハンドシェイクの直後に RST パケットを送信して接続を即座に終了し、データを転送しません。したがって、設定されていないポートにはセキュリティリスクはなく、VIP ポートを手動で閉じることはできません。詳細については、「WAF 非標準ポート開放手順」をご参照ください。

DNS レコードを WAF VIP に変更できますか?

いいえ。CNAME 経由でドメインを WAF に追加する場合、DNS 解決を WAF の VIP アドレスではなく、WAF が提供する CNAME に向ける必要があります。これは、排他的 IP アドレスやインテリジェントロードバランシングの有効化/無効化時、または WAF の障害という極端なケースで VIP アドレスが変更される可能性があるためです。VIP に直接向けると、サービスの中断につながる可能性があります。CNAME を使用すると、システムがバックエンドの IP アドレスを自動的に切り替えるため、ビジネスの継続性が保証されます。

プロダクトの機能

WAF を CDN や NAT Gateway などの他のサービスと一緒に使用できますか?

はい。WAF の前に CDN や Anti-DDoS などのレイヤー 7 プロキシがある場合、WAF に追加する際に [WAF の前にレイヤー 7 プロキシ (Anti-DDoS や CDN など) がデプロイされていますか?] の設定に注意する必要があります。詳細については、「CDN コンテンツアクセラレーションが有効なドメイン名に WAF セキュリティ保護を提供する」をご参照ください。

WAF 接続のオリジンサーバーアドレスは、WAF 保護後のトラフィックのネクストホップデバイスです。NAT Gateway、Server Load Balancer、サーバー、OSS などのリソースをサポートしています。

WAF はどの暗号スイートをサポートしていますか?

CNAME レコードモードでは、カスタム暗号スイートを使用して、サポートされているスイートに基づいて WAF が応答するクライアントリクエストを制御できます。サポートされている暗号スイートのリストについては、詳細については、「HTTPS 暗号スイート」をご参照ください。