複数のソースから入手した SSL 証明書の管理は、複雑になりがちです。Certificate Management Service は、このような SSL 証明書の一元管理を可能にします。単一のコンソールから、既存証明書のアップロード、Alibaba Cloud のプライベート認証局 (PCA) からの同期、Alibaba Cloud アカウント間での共有を実行でき、デプロイの合理化と運用効率の向上に繋がります。

複数のソースからの証明書の一元管理

証明書のソース:

アップロードされた証明書: Alibaba Cloud からダウンロードした証明書、またはサードパーティプロバイダーから取得した証明書をアップロードします。

PCA からの証明書: Alibaba Cloud のプライベート認証局 (PCA) で発行した証明書を同期します。

共有された証明書: 同一の本人確認が完了した他の Alibaba Cloud アカウントから共有された証明書にアクセスします。これらの証明書はデプロイのためにコンソール内に表示されますが、ライフサイクル管理の責任は元の所有者にあります。

コア機能:

コンソールで証明書を管理することで、以下の主要な機能を利用できます。

統合モニタリング: すべての証明書のステータス、有効期間、デプロイ状況をコンソールで一元的に監視します。

クラウド製品へのデプロイ: 管理下の証明書を、Server Load Balancer (SLB)、CDN、Web Application Firewall (WAF)、Elastic Compute Service (ECS)、Simple Application Server など、さまざまな Alibaba Cloud 製品にコンソール経由でデプロイします。

証明書のアップロード

ステップ 1: 証明書ファイルの準備と検証

アップロードする前に、証明書ファイルが PEM 形式 (.pem または .crt) であり、内容が完全で、秘密鍵と一致していることを確認してください。

証明書が PEM 形式であることを確認します。

PFX、JKS、PKCS8 などの他の形式を変換するには、SSL 証明書形式の変換ツールを使用してください。

Certificate Management Service コンソールにログインします。

左側のナビゲーションペインで、 を選択します。

証明書形式の変換 ページで、指示に従ってパラメーターを設定し、[送信] をクリックします。

(任意) 証明書の公開鍵と秘密鍵がペアであることを確認してください。

RSA 証明書

# 証明書と秘密鍵から取得したモジュラスの MD5 ハッシュ値を比較します。これらは同一である必要があります。 openssl x509 -noout -modulus -in certificate.pem | openssl md5 openssl rsa -noout -modulus -in private.key | openssl md5ECC 証明書

# 証明書と秘密鍵から抽出した公開鍵の MD5 ハッシュ値を比較します。これらは同一である必要があります openssl x509 -in certificate.pem -pubkey -noout | openssl pkey -pubin -pubout -outform der | openssl md5 openssl pkey -in private.key -pubout -outform der | openssl md5SM2 証明書

SM 証明書には、署名用と暗号化用の 2 つのキーペアが含まれています。各ペアを個別に検証する必要があります。

# 署名証明書と署名秘密鍵を検証します openssl x509 -in sign_cert.pem -pubkey -noout | openssl md5 openssl pkey -in sign_private.key -pubout | openssl md5 # 暗号化証明書と暗号化秘密鍵を検証します openssl x509 -in enc_cert.pem -pubkey -noout | openssl md5 openssl pkey -in enc_private.key -pubout | openssl md5不一致の原因として、パスワードで保護された秘密鍵が考えられます。

openssl rsa -in encrypted.key -out decrypted.keyコマンドを使用してパスワードを削除し、再試行してください。

ステップ 2: 証明書のアップロード

Certificate Management Service コンソールにログインします。

左側のナビゲーションペインで、 を選択します。

[アップロードされた証明書の管理] タブで、[証明書のアップロード] をクリックします。

[証明書のアップロード] パネルで、パラメーターを設定し、[OK] をクリックします。

国際的に認められたアルゴリズム

パラメーター

説明

証明書アルゴリズム

[国際的に認められたアルゴリズム] を選択して、RSA や ECC などの一般的なアルゴリズムをサポートします。

証明書名

example.com-2024-rsaのように、識別しやすい名前を入力します。証明書ファイル

証明書ファイルの内容 (PEM 形式) を入力します。

ファイルのアップロードと解析 (推奨)

[アップロードされたファイルの解析] をクリックしてローカルの証明書ファイルを選択すると、内容が自動的に解析され、テキストボックスに入力されます。

手動入力

PEM または CRT 形式の証明書ファイルをテキストエディターで開き、その内容をコピーしてこのテキストボックスに貼り付けます。

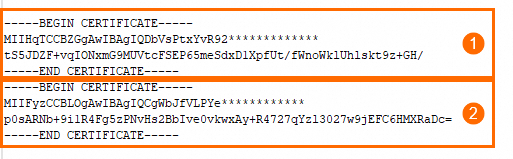

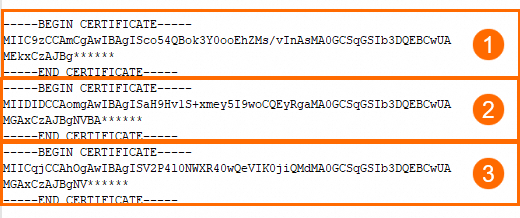

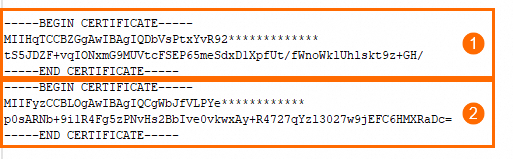

サーバー証明書のみを信頼する必要がある場合、証明書ファイルにはサーバー証明書 (①) と中間証明書 (②) を含める必要があります。サーバー証明書と中間証明書が異なる 2 のファイルにある場合は、中間証明書の内容を[証明書チェーン] フィールドに入力できます。

クライアント証明書とサーバー証明書の両方を信頼する必要がある場合、証明書ファイルにはサーバー証明書 (①)、中間証明書 (②)、およびルート証明書 (③) を含める必要があります。サーバー、中間、およびルート証明書が 3 つの別のファイルにある場合は、図に示す順序で中間証明書とルート証明書を連結し、その内容を[証明書チェーン] フィールドに入力する必要があります。

証明書秘密鍵

証明書の秘密鍵の内容 (PEM 形式) を入力します。

ファイルのアップロードと解析 (推奨)

[アップロードされたファイルの解析] をクリックしてローカルの秘密鍵ファイルを選択すると、内容が自動的に解析され、テキストボックスに入力されます。

手動入力

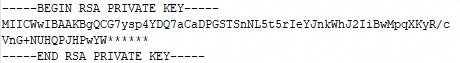

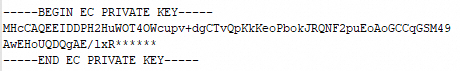

KEY 形式の秘密鍵ファイルをテキストエディターで開き、その内容をコピーしてこのテキストボックスに貼り付けます。秘密鍵の内容の形式は以下の通りです。

RSA

ECC

既存の CSR を選択

Certificate Management Service コンソールで作成またはアップロードされた CSR を選択できます。システムは CSR を対応する証明書ファイルと自動的に照合します。CSR の操作の詳細については、「CSR を手動で作成またはアップロードする」をご参照ください。

説明「証明書と秘密鍵が一致しません」というエラーが表示された場合、秘密鍵ファイルが不正な形式であるか、パスワードで保護されている可能性があります。

openssl rsa -in <元の秘密鍵ファイル名> -out <カスタムの新しい秘密鍵ファイル名>コマンドを使用して、キーを標準の暗号化されていない形式に変換してから、再度アップロードしてください。証明書チェーン

任意。中間証明書またはルート証明書 (PEM 形式) を入力します。

説明[証明書ファイル] フィールドに完全な証明書チェーンを入力した場合は、このパラメーターをスキップしてください。

ファイルのアップロードと解析 (推奨)

[アップロードされたファイルの解析] をクリックしローカルの証明書チェーンファイルを選択すると、内容が自動的に解析され、テキストボックスに入力されます。

手動入力

PEM または CRT 形式の証明書チェーンファイルをテキストエディターで開き、その内容をコピーしてこのテキストボックスに貼り付けます。証明書チェーンの内容の形式は以下の通りです。

中間証明書またはルート証明書

中間証明書 (①) とルート証明書 (②)

リソースグループ

任意。リソース管理ポリシーに基づいてこのパラメーターを設定します。

タグキー、タグ値

任意。リソース管理ポリシーに基づいてこれらのパラメーターを設定します。

SM2 アルゴリズム

パラメーター

説明

証明書アルゴリズム

[SM2 アルゴリズム] を選択します。

証明書名

example.com-2024-sm2のように、識別しやすい名前を入力します。証明書ファイル

署名証明書ファイルの内容 (PEM 形式) を入力します。

[アップロードされたファイルの解析] をクリックしてローカルの 署名証明書ファイルを選択すると、内容が自動的に解析され入力されます。または、PEM または CRT 形式の証明書ファイルを開き、その内容をコピーしてテキストボックスに貼り付けることもできます。

証明書秘密鍵

署名証明書の秘密鍵の内容 (PEM 形式) を入力します。

[アップロードされたファイルの解析] をクリックしてローカルの 署名証明書の秘密鍵を選択すると、内容が自動的に解析され入力されます。または、KEY 形式の署名証明書の秘密鍵ファイルを開き、その内容をコピーしてテキストボックスに貼り付けることもできます。

暗号化された証明書

暗号化証明書ファイルの内容 (PEM 形式) を入力します。

[アップロードされたファイルの解析] をクリックしてローカルの 暗号化証明書ファイルを選択すると、内容が自動的に解析され入力されます。または、PEM あるいは CRT 形式の証明書ファイルを開き、その内容をコピーしてテキストボックスに貼り付けることもできます。

暗号化された秘密鍵

暗号化証明書の秘密鍵の内容 (PEM 形式) を入力します。

[アップロードされたファイルの解析] をクリックしてローカルの 暗号化証明書の秘密鍵を選択すると、内容が自動的に解析され入力されます。または、KEY 形式の署名証明書の秘密鍵ファイルを開き、その内容をコピーしてテキストボックスに貼り付けることもできます。

リソースグループ

任意。リソース管理ポリシーに基づいてこのパラメーターを設定します。

タグキー、タグ値

任意。リソース管理ポリシーに基づいてこれらのパラメーターを設定します。

ステップ 3: アップロードの検証

アップロードが成功すると、証明書は アップロードされた証明書 リストに表示されます。

リストから証明書を削除するには、[操作] 列の [削除] をクリックします。この削除操作は元に戻せません。この証明書を使用している既存のデプロイに影響はありません。

PCA 証明書の一括同期

Alibaba Cloud のプライベート認証局 (PCA) から証明書を一括で同期することで、手動アップロードの手間が省けます。同期された証明書は、[アップロードされた証明書] に表示され、一元管理できます。

ステップ 1: 証明書の同期

Certificate Management Service コンソールにログインします。

左側のナビゲーションペインで、 を選択します。[PCA 証明書管理] ページで、PCA サービスが配置されているリージョンを選択します。

[プライベートca] タブをクリックします。リストで対象のルート CA を展開し、中間 CA の [操作] 列にある[証明書リスト] をクリックします。

リストから証明書を選択し、[SSL 証明書への一括移行] をクリックします。表示されるダイアログボックスで、[OK] をクリックします。

同期が完了するのを待ちます。[ステータス] 列に [アップロード済み] と表示されます。

ステップ 2: 同期の検証

同期が成功したら、 に移動し、[アップロードされた証明書の管理] タブをクリックして、同期されたプライベート CA 証明書がリストに表示されていることを確認してください。

別の Alibaba Cloud アカウントとの SSL 証明書の共有

同一の本人確認が完了した他の Alibaba Cloud アカウントと無料で共有できます。これにより、証明書の再利用と請求の一元化が可能になります。

ステップ 1: 共有要件の確認

本人確認: 共有元と共有先のアカウントが、同一の法人または個人名義で本人確認済みである必要があります。

証明書ソース: Alibaba Cloud から購入および発行された証明書のみが共有可能です。アップロードまたは同期された証明書は共有できません。

共有制限: 証明書は 1 回しか共有できません。共有された証明書の受信者は、その証明書を再共有できません。

ステップ 2: 証明書の共有

Certificate Management Service コンソールにログインします。

左側のナビゲーションペインで、 を選択します。

[公式証明書] タブで、共有したい発行済みの証明書を見つけます。[操作] 列で、[その他] をクリックします。

[証明書の共有] タブで、[アカウント ID] テキストボックスに証明書を共有したい Alibaba Cloud アカウントの ID を入力し、[確認して共有] をクリックします。

ステップ 3: 共有結果の確認

共有元のアカウントでログインし、[SSL 証明書管理] ページの [アップロードされた証明書の管理] タブに移動します。共有された証明書がリストに表示され、[ステータス] 列の ![]() アイコンが示されます。

アイコンが示されます。

共有された証明書のダウンロードや再共有はできません。

関連操作

処理まちタスクの管理

処理まちタスクの表示

[アップロードされた証明書の管理] タブに切り替えると、アップロードされた証明書に[通知が無効] 、[残量/必要量]、[未デプロイ]、[更新が必要] などの未対応の項目がある場合、[処理待ち事項] ダイアログボックスが表示され、対応が必要な項目を通知します。

[アップロードされた証明書の管理] タブの [処理待ち事項] をクリックすると、[処理待ち事項] ダイアログボックスを再度開くことができます。

これらの項目の対応を急がない場合は、7日間再通知しない を選択してから [閉じる] をクリックして、通知の頻度を下げることができます。

処理待ちタスクの管理

ダイアログボックスには、各項目の未対応件数と実行可能なアクションが表示されます。

通知が無効

残量/必要量: 現在の通知リソースに関する情報を表示します。クォータが不足している場合は、[購入] をクリックして通知リソースを追加購入します。

ワンクリック通知: ステータスが [通知が無効] の証明書をフィルタリングして選択します。リストの下にある [通知] をクリックして通知を有効にします。

説明

説明通知を有効にすると、通知リソースのクォータが消費されます。現在のクォータが不足している場合は、通知リソースを購入してください。

未デプロイ

[デプロイに移動] をクリックして証明書をクラウド製品にデプロイします。詳細については、「Alibaba Cloud プロダクトへの証明書のデプロイ」をご参照ください。

更新が必要

ワンクリック更新: [更新が必要] の証明書をフィルタリングします。証明書の [操作] 列にある 証明書の更新 をクリックして更新を完了します。

証明書のリスク警告の表示

有効期間が長い (1 年以上) プライベート CA 証明書をアップロードすると、その証明書の [有効期間] 列に漏洩リスクの警告が表示されます。[漏洩リスク] タグにカーソルを合わせると、詳細と推奨されるアクションが表示されます。

プライベート CA 証明書の有効期間は 1 年以下に設定することを推奨します。これにより、キー漏洩のリスクが軽減されます。

ベストプラクティス

命名規則:

example.com-2024-rsa2048のように、ドメイン、年、アルゴリズムを含む一貫した命名規則を使用することで、識別と監査が容易になります。タグ管理: プロジェクトと環境 (本番/テスト) ごとに証明書にタグを付けて、リソースの分類とコスト配分が可能になります。

有効期間の管理: プライベート CA によって発行された証明書の有効期間を 1 年以下に設定して、キー漏洩のリスクを軽減します。有効期限の通知を有効にし、少なくとも 30 日前には更新を計画してください。

よくある質問

アップロード中に「証明書と秘密鍵が一致しません」というエラーが表示された場合はどうすればよいですか?

このエラーは、提供された証明書の公開鍵と秘密鍵ファイルがペアではないことを示します。以下の手順でトラブルシューティングを行ってください。

ファイルの確認: ドメイン A の証明書をドメイン B の秘密鍵でアップロードするなど、誤ったファイルを選択していないか確認してください。

検証の実行: 「証明書ファイルの準備と検証」セクションで説明されている

opensslコマンドを使用して、証明書と秘密鍵のモジュラスまたは公開鍵のフィンガープリントが同一であることを確認します。秘密鍵のパスワードの確認: 秘密鍵ファイルがパスワードで保護されている場合、プラットフォームはそれを読み取ることができません。

openssl rsa -in encrypted.key -out decrypted.keyコマンドを使用してパスワードを削除してから、再試行してください。

「証明書の形式が正しくありません」というエラーで証明書のアップロードが失敗したのはなぜですか?

このサービスは、PEM 形式でエンコードされた証明書ファイルのみをサポートしています。

証明書が PFX や P12 などの別の形式である場合は、「証明書ファイルの準備と検証」セクションを参照して、証明書を PEM 形式に変換してからアップロードしてください。コピーする内容に、-----BEGIN...----- と -----END...----- のようなマーカーが完全に含まれていることを確認してください。

証明書の共有が失敗したのはなぜですか?

以下の一般的な原因を確認してください。

本人確認情報の不一致:共有元と共有先の Alibaba Cloud アカウントが、同一の個人または法人として認証される必要があります。

サポートされていない証明書ソース: 共有機能は、Alibaba Cloud から購入した証明書にのみ適用されます。ご自身でアップロードした証明書や、プライベート CA から同期した証明書は対象外です。

サイト間の共有: 中国サイト (aliyun.com) と国際サイト (alibabacloud.com) のアカウント間では証明書を共有できません。