公開されている Elastic Compute Service (ECS) インスタンスを Web 攻撃から保護するために、Web Application Firewall (WAF 3.0) 保護を有効にできます。このアプローチは、既存のネットワークアーキテクチャや DNS 設定を変更することなくシームレスに統合されます。トラフィック転送ポートを設定するだけで、そのポートの公開トラフィックは自動的に WAF を経由して検査とフィルタリングのためにルーティングされ、効率的で透明なセキュリティを提供します。

仕組み

WAF は透過型プロキシを使用して ECS インスタンスを保護します。ECS インスタンスに対して トラフィック転送ポート を設定するだけで済みます。その後、システムは基盤となるネットワークルーティングポリシーを自動的に調整し、そのポート上のすべての HTTP/HTTPS トラフィックをセキュリティ検査のために WAF に転送します。悪意のあるリクエストをブロックした後、WAF は正当なリクエストをオリジンの ECS インスタンスに転送します。このメソッドは、ポート上のすべてのドメインを保護し、パブリック IP アドレスを使用するがドメイン名のないサービスをサポートします。

前提条件

ECS インスタンスが以下の要件を満たしていない場合は、CNAME 接続タイプ を使用してください。

パブリック IP アドレス: インスタンスには、静的パブリック IP または Elastic IP Address (EIP) のいずれかのパブリック IP アドレスが必要です。このメソッドは、パブリック IP なしで NAT Gateway を介してインターネットにアクセスするインスタンスをサポートしていません。

アカウント: マルチアカウント管理機能 が設定されていない限り、インスタンスと WAF インスタンスは同じ Alibaba Cloud アカウントに属している必要があります。

リージョン:

中国本土の WAF インスタンス: 中国 (成都)、中国 (北京)、中国 (張家口)、中国 (杭州)、中国 (上海)、中国 (深圳)、および中国 (青島)。

中国本土以外の WAF インスタンス: 中国 (香港)、マレーシア (クアラルンプール)、インドネシア (ジャカルタ)、およびシンガポール。

インスタンスを WAF に追加すると、Web サービスで数秒間続く短い接続中断が発生する可能性があります。この操作はオフピーク時間帯に実行し、その後サービスを監視してください。クライアントまたはサービスに効果的な再接続メカニズムがある場合、接続は自動的に復元され、ビジネスに影響はありません。

基本設定

インスタンスが 前提条件 を満たしていることを確認した後、基本設定を開始します。TLS バージョン、複数の証明書、キープアライブリクエスト、およびレイヤー 7 プロキシの背後にある実際のクライアント IP を取得するためのトラフィック識別を設定するには、詳細については、「詳細設定」をご参照ください。

Web Application Firewall 3.0 コンソール に移動します:

トップメニューバーで、リソースグループとリージョン (中国本土 または 中国本土以外) を選択します。左側のナビゲーションウィンドウで、アクセス管理 をクリックします。クラウドプロダクトアクセス タブを選択します。左側のクラウドプロダクトリストで、[Elastic Compute Service (ECS)] を選択します。

WAF にクラウドリソースへのアクセスを承認します (初回設定時):

画面の指示に従い、今すぐ許可する をクリックして必要な権限を付与します。作成されたサービスリンクロール [AliyunServiceRoleForWAF] は、RAM コンソール で に移動して表示できます。

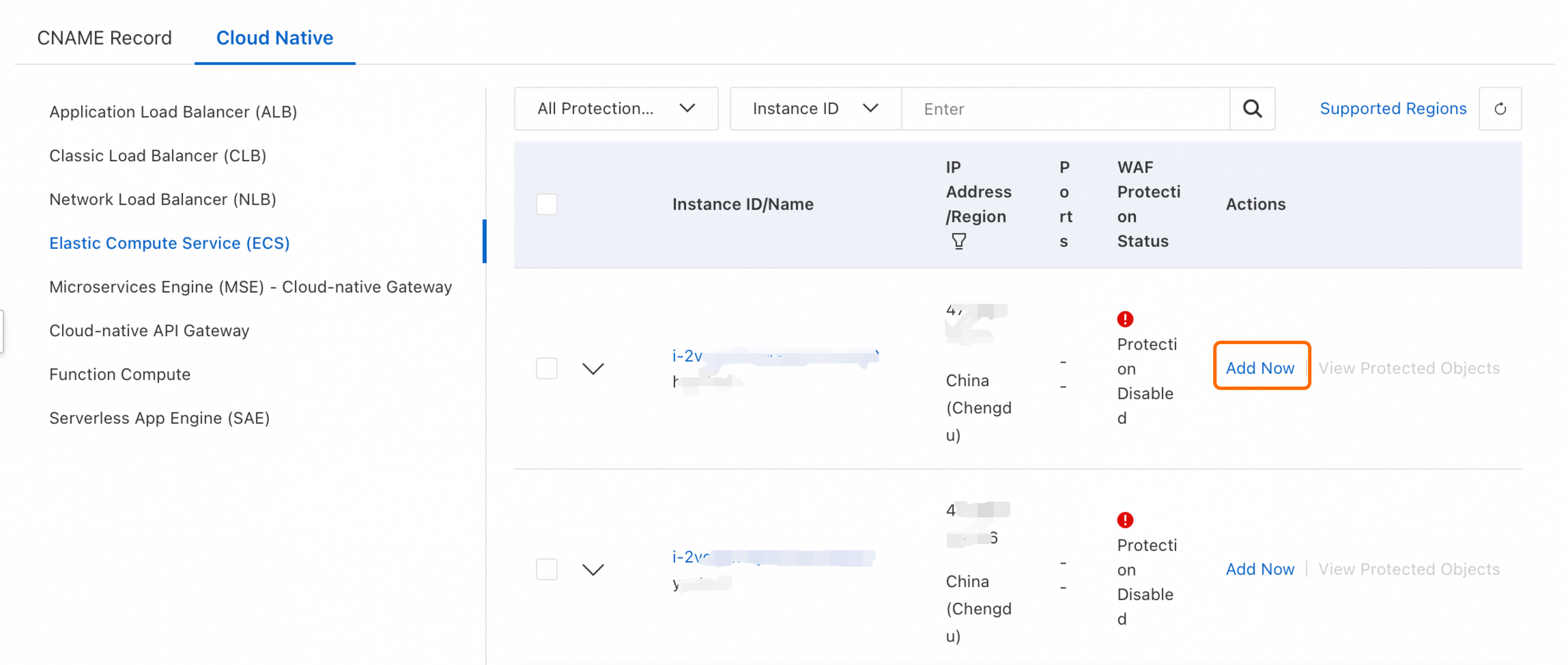

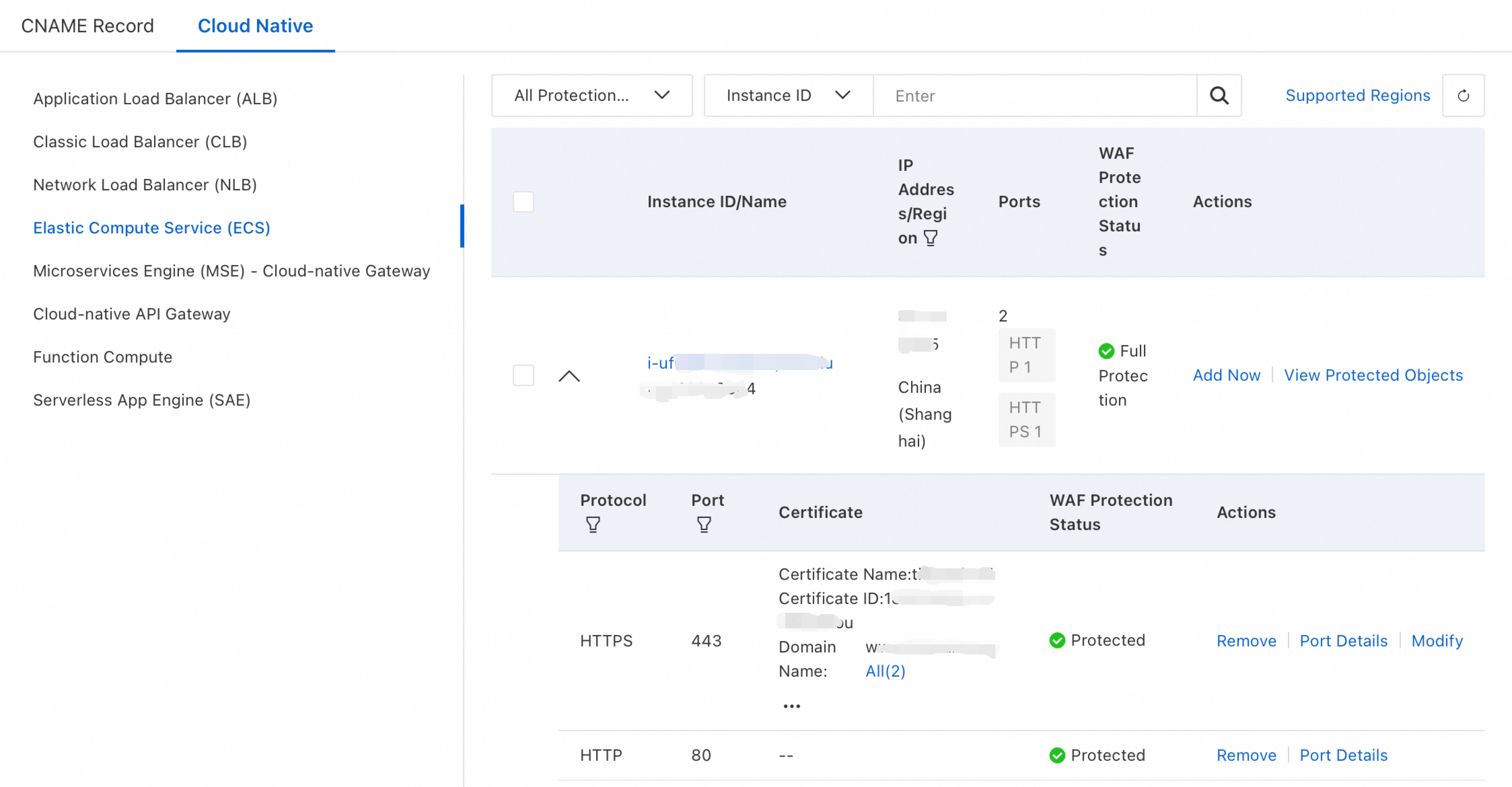

ECS インスタンスを追加します:

右側のリストで、ターゲットインスタンスを見つけてその WAF 保護ステータスを表示します。[アクション] 列で、Add Now をクリックします。インスタンスが見つからない場合は、ページの右上隅にある 資産の同期 をクリックします。それでもインスタンスが見つからない場合は、前提条件 を満たしていません。

[保護するインスタンスとポートを選択] エリアで、操作 列の ポートの追加 をクリックします。表示される ポートの追加 ページで、Web サイトのプロトコルタイプに基づいて設定を構成します。

説明一度に追加できるポートは 1 つだけです。複数のポートを追加するには、ポートごとにこのステップを繰り返します。

HTTP Web サイト

WAF が検査するトラフィックのポート番号とプロトコルを指定します。

[ポート]: Web サイトのポートを入力します。

プロトコルタイプ: [HTTP] を選択します。

HTTPS Web サイト

[ポート] フィールドに Web サイトのポートを入力します。

プロトコルタイプ を [HTTPS] に設定します。

HTTP/2、TLS バージョン、暗号スイート、または 追加の証明書 をカスタマイズするには、詳細については、「詳細設定」をご参照ください。それ以外の場合は、デフォルト設定を維持します。

デフォルト証明書 エリアで、証明書のアップロード方法を選択します:

アップロード: 証明書が Alibaba Cloud Certificate Management Service (Original SSL Certificate) にアップロードされていない場合、このオプションを使用します。

既存の証明書を選択: Alibaba Cloud Certificate Management Service (Original SSL Certificate) で発行またはアップロードされた証明書を選択します。

アップロード

証明書名: 証明書の一意の名前を入力します。名前は既存の証明書と一致してはなりません。

証明書ファイル: テキストエディターで証明書ファイルを開き、PEM、CER、または CRT 形式の証明書の完全な内容を貼り付けます。

フォーマット例:

-----BEGIN CERTIFICATE-----......-----END CERTIFICATE-----フォーマット変換: 証明書が PFX や P7B などのフォーマットである場合、証明書ツール を使用して PEM フォーマットに変換します。

証明書チェーン: 中間証明書が含まれている場合は、最初にサーバー証明書を貼り付け、その後に中間証明書を貼り付けます。

秘密鍵ファイル: 秘密鍵ファイルの内容を PEM 形式で貼り付けます。

フォーマット例:

-----BEGIN RSA PRIVATE KEY-----......-----END RSA PRIVATE KEY-----

既存の証明書を選択

ドロップダウンリストから WAF にアップロードする証明書を選択します。

説明WAF コンソールに「証明書チェーンの整合性の検証に失敗しました。この証明書を使用すると、サービスへのアクセスに影響が出る可能性があります」というメッセージが表示された場合、証明書チェーンに問題があることを示します。証明書の内容が正しく完全であることを確認し、デジタル証明書管理サービス コンソールで再度アップロードしてください。詳細については、「SSL 証明書のアップロード、同期、共有」をご参照ください。

[WAF の前面に Anti-DDoS Proxy や Alibaba Cloud CDN などのレイヤー 7 プロキシがデプロイされているかどうか]、[リソースグループ]、[X-Forwarded-Proto ヘッダーコントロール]、[トラフィックタグ]、[接続タイムアウト期間]、または [オリジンサーバーへのキープアライブ要求] などの高度な設定をカスタマイズする場合は、「高度な設定」をご参照ください。それ以外の場合は、[OK] をクリックしてデフォルトの構成を適用します。

保護を検証します:

設定が完了したら、WAF が正しく動作していることを確認します。ブラウザで、ECS インスタンスでホストされている Web サイトにアクセスし、URL に Web 攻撃テスト文字列 (例:

http://yourdomain.com/alert(xss)) を追加します。WAF が 405 ブロックページを返した場合、攻撃は迎撃され、保護がアクティブであることが確認されます。

インスタンスを追加した後、証明書が 有効 であり、インスタンスの ステータスが正常 であることを確認してください。証明書の有効期限が切れたり、インスタンスのパブリック IP アドレスが変更されたりすると、WAF 保護は無効になります。詳細については、「トラフィック転送ポートの証明書を更新する」および「インスタンス変更後に WAF に再追加する」をご参照ください。

詳細設定

HTTPS のセキュリティを強化する

HTTPS 関連の設定は、ポートを追加する際に プロトコルタイプ として [HTTPS] を選択した後にのみ設定できます。

HTTP/2 サポート

説明: HTTP/2 は HTTP/1.1 のメジャーアップグレードであり、ページの読み込み速度を向上させ、待機時間を短縮します。Web サイトが HTTP/2 をサポートしている場合、この機能を有効にできます。有効にすると、HTTP/2 は HTTPS と同じポートを使用します。

手順: ポートの追加 ページで、[HTTP/2] を選択します。

TLS バージョン制御

説明: 許可される TLS バージョンを定義します。バージョンが高いほどセキュリティは強力になりますが、古いクライアントとの互換性は低くなります。クライアントが許可されていないプロトコルバージョンを使用した場合、WAF はそのリクエストをドロップします。

手順: ポートの追加 ページで、TLS バージョン を選択します。

TLS 1.0 以上をサポートします。互換性が一番高いが、安全性が低いです。

TLS 1.1 以上をサポートします。互換性と安全性を兼ね備えております: TLS 1.0 のみをサポートするクライアントは Web サイトにアクセスできません。

TLS 1.2 以上をサポートします。互換性と安全性が優れています。: これは最新のセキュリティコンプライアンス要件を満たしますが、TLS 1.0 または TLS 1.1 のみをサポートするクライアントは Web サイトにアクセスできません。

TLS 1.3 のサポートを有効化します。: Web サイトが TLS 1.3 プロトコルをサポートしている場合は、このオプションを選択します。デフォルトでは、WAF は TLS 1.3 を使用するクライアントリクエストをリッスンしません。

暗号スイートの選択

説明: WAF は、許可されていない暗号スイートを使用するクライアントからのリクエストをドロップします。

手順: ポートの追加 ページで、[暗号スイート] のオプションを選択します。

すべての暗号スイート (高い互換性、低い安全性)

カスタム暗号スイート (プロトコルバージョンに応じて慎重に選択してください): Web サイトが特定の暗号スイートのみをサポートしている場合はこのオプションを選択し、リストから必要なスイートを選択します。

追加の証明書

実際のクライアント情報を取得する

プロキシシナリオで実際のクライアント IP を取得する

説明: レイヤー 7 プロキシ (Alibaba Cloud CDN など) が WAF の前にデプロイされている場合、WAF がクライアントの IP アドレスをどのように決定するかを設定する必要があります。これにより、WAF は セキュリティレポート の Attacker IP Address を表示するなど、セキュリティ分析のために実際のクライアント IP を取得できます。

手順: Add Now ページで、Whether Layer 7 Proxy, Such as Anti-DDoS Proxy or Alibaba Cloud CDN, Is Deployed in Front of WAF の設定を構成します。

いいえ

WAF が受信するリクエストがクライアントから直接来ていることを示します。

はい

WAF が受信するリクエストが別のレイヤー 7 プロキシサービスから転送されていることを示します。クライアントの IP アドレスを決定する方法をさらに設定する必要があります。

X-Forwarded-For フィールドのファースト IP アドレスをクライアントのソースアドレスにする

WAF は次の順序でクライアント IP アドレスを取得します:

X-Real-IP ヘッダーをクライアント IP アドレスとして読み取ります。

X-Real-IP が存在しない場合、X-Forwarded-For (XFF) ヘッダーの最初の IP アドレスをクライアント IP アドレスとして使用します。

[推奨] X-Forwarded-For偽造を防ぐために、指定されたヘッダーフィールドの最初のIPアドレスをクライアントの実際のIPアドレスとして使用する。

他のプロキシサービスを設定して、クライアントのソース IP アドレスをカスタムヘッダーフィールド (X-Real-IP、X-Client-IP など) に書き込みます。次に、このオプションを選択して、攻撃者が XFF ヘッダーを偽装して WAF ルールをバイパスするのを防ぎます。

ヘッダフィールド ボックスに、必要なヘッダーフィールドを入力します。各ヘッダーフィールドの後に Enter キーを押すことで、複数のヘッダーフィールドを入力できます。複数のヘッダーが設定されている場合、WAF は次の順序でクライアント IP を取得します:

設定された ヘッダフィールド を指定された順序で照合します。

指定されたヘッダーのいずれも存在しない場合、X-Real-IP フィールドの読み取りを試みます。

それでも結果がない場合は、XFF ヘッダーの最初の IP アドレスをクライアント IP アドレスとして使用します。

トラフィックタグを有効にする

説明: トラフィックタグを有効にすると、オリジンサーバーは WAF を通過したリクエストを区別し、実際のクライアントのソース IP またはポートを取得できます。

手順: Add Now ページで、詳細設定 を展開し、トラフィックマークの有効化 を選択して、次のタグフィールドを設定します。

カスタムヘッダ: ヘッダ名 と ヘッダ値 を設定すると、WAF はこのヘッダーを back-to-origin リクエストに追加し、WAF で処理されたものとして識別します。

たとえば、

WAF-TAG: Yesタグを設定できます。ここで、WAF-TAGはヘッダー名、Yesはヘッダー値です。サーバーはこのフィールドを検証やアクセス制御ポリシーに使用でき、セキュリティとリクエストの識別を強化します。重要標準の HTTP ヘッダーフィールド (User-Agent など) は使用しないでください。使用すると、標準ヘッダーフィールドの内容がカスタム値で上書きされます。

リアル送信元 IP アドレス: クライアントのソース IP のヘッダー名を指定します。WAF は、クライアントの実際の IP を含むこのヘッダーをオリジンサーバーに送信されるリクエストに追加します。WAF が実際のクライアントソース IP をどのように決定するかについての詳細は、詳細については、「プロキシシナリオでの発信元 IP アドレス設定」をご参照ください。

ソースポート: クライアントのソースポートのヘッダー名を指定します。WAF は、クライアントの実際のポートを含むこのヘッダーをオリジンサーバーに送信されるリクエストに追加します。

X-Forwarded-Proto ヘッダーフィールドを制御する

説明: デフォルトでは、WAF は転送された HTTP リクエストに

X-Forwarded-Protoヘッダーを挿入して、クライアントと最後のレイヤー 7 プロキシ間の接続に使用されたプロトコルを示します。Web サイトがこのヘッダーを正しく処理できない場合は、以下の手順に従って自動挿入を無効にします。手順: Add Now ページで、詳細設定 を展開し、Obtain the listening protocol of WAF by using the X-Forwarded-Proto header field. の選択を解除します。

back-to-origin 接続を最適化する

back-to-origin タイムアウト期間を調整する

説明: オリジンサーバーの応答が遅く、タイムアウトが発生する場合は、WAF とオリジン間の読み取りおよび書き込みタイムアウト期間を調整します。

手順: Add Now ページで、[詳細設定] を展開し、次の設定を構成します。

読み取り接続タイムアウト期間: オリジンサーバーからの応答を待つ時間。デフォルト値は 120 秒で、有効範囲は 1 秒から 3,600 秒です。

書き込み接続タイムアウト期間: WAF がオリジンサーバーにリクエストを送信する際に待機する時間。デフォルトは 120 秒で、設定可能な範囲は 1 秒から 3,600 秒です。

back-to-origin キープアライブリクエストを有効にする

説明: 高い同時実行性または頻繁なリクエストのシナリオで、WAF とオリジンサーバー間のキープアライブ接続を有効にします。

手順: [今すぐ追加] ページで、[詳細設定] を展開します。Back-to-origin の持続的接続 セクションで、この機能を有効にし、次の設定を構成します。

持続的接続の復元リクエスト数: デフォルトは 1,000 で、設定可能な範囲は 60 から 1,000 です。

アイドル時の長時間の接続タイムアウト: デフォルトは 3600 秒で、設定可能な範囲は 10 秒から 3600 秒です。

インスタンスリソースグループを計画する

リソース計画

説明: リソースグループは、リソース管理と権限設定を簡素化し、管理効率を向上させます。リソースグループを指定しない場合、インスタンスは [デフォルトのリソースグループ] に追加されます。詳細については、「リソースグループ」をご参照ください。

手順: [今すぐ追加] ページの リソースグループ セクションで、ドロップダウンリストからインスタンスのリソースグループを選択します。

次のステップ

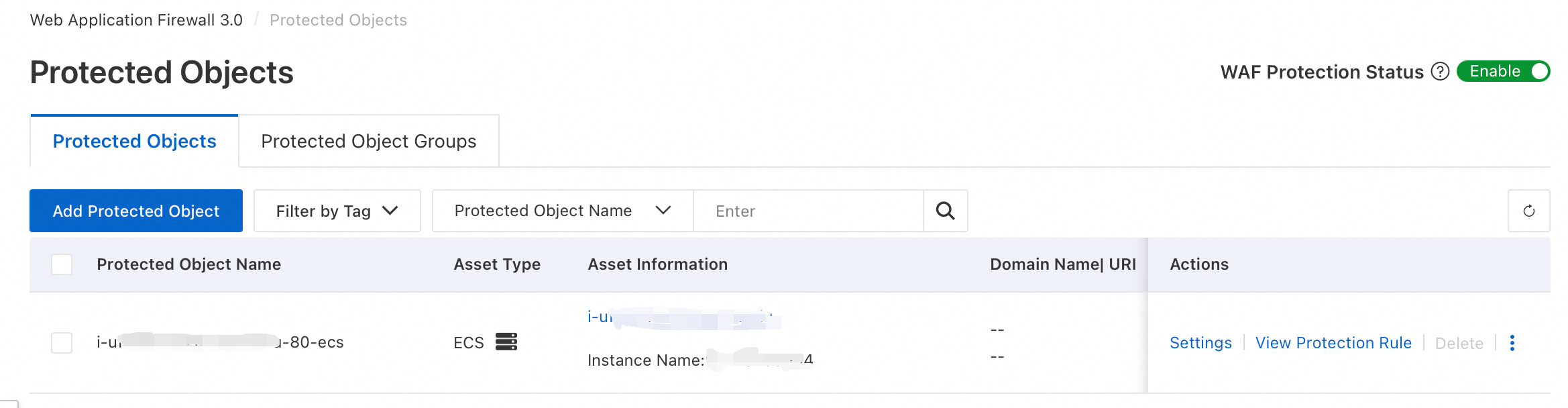

保護ルールの表示と設定

インスタンスが追加されると、WAF は自動的に インスタンス ID-ポート-アセットタイプ という名前の保護対象オブジェクトを作成し、Web コア保護などのモジュールに対してデフォルトの保護ルールを有効にします。これは ページで表示できます。デフォルトのルールがビジネスニーズを満たさない場合は、ルールを作成または編集できます。詳細については、「緩和設定の概要」をご参照ください。

複数のドメイン名が同じ ECS インスタンスに解決され、それぞれに異なる保護ルールを設定する必要がある場合は、各ドメイン名を手動で保護対象オブジェクトとして追加します。詳細については、「保護対象オブジェクトを手動で追加する」をご参照ください。

関連操作

トラフィック転送ポートの証明書を更新する

証明書の有効期限が近づいている場合や、失効などの理由で変更された場合は、トラフィックリダイレクトポートにバインドされている証明書を更新します。

Alibaba Cloud から新しい証明書を購入する

Certificate Management Service (Original SSL Certificate) コンソールで SSL 証明書を更新します。詳細については、「SSL 証明書を更新する」をご参照ください。

クラウドプロダクトアクセス タブで、Elastic Compute Service (ECS) を選択し、ターゲットインスタンスを見つけ、ターゲットポートの 操作 列で、

アイコンをクリックして 証明書の編集 を選択します。

アイコンをクリックして 証明書の編集 を選択します。デフォルト証明書 セクションで、既存ファイルを選択 を選択し、新しい証明書を選択して [OK] をクリックします。

別のプロバイダーから購入した新しい証明書を使用する

証明書を購入したプロバイダーから証明書ファイルをダウンロードします。

クラウドプロダクトアクセス タブで、Elastic Compute Service (ECS) を選択し、ターゲットインスタンスを見つけます。ターゲットポートの 操作 列で、

アイコンをクリックして 証明書の編集 を選択します。

アイコンをクリックして 証明書の編集 を選択します。デフォルト証明書 セクションで、[アップロード] を選択し、次の証明書設定を構成して [OK] をクリックします。

証明書名: 証明書の一意の名前を入力します。名前は既存の証明書と一致してはなりません。

証明書ファイル: テキストエディターで証明書ファイルを開き、PEM、CER、または CRT 形式の証明書の完全な内容を貼り付けます。

フォーマット例:

-----BEGIN CERTIFICATE-----......-----END CERTIFICATE-----証明書チェーン: 中間証明書が含まれている場合は、最初にサーバー証明書を貼り付け、その後に中間証明書を貼り付けます。

フォーマット変換: 証明書が PFX や P7B などのフォーマットである場合、証明書ツール を使用して PEM フォーマットに変換します。

秘密鍵ファイル: テキストエディターで秘密鍵ファイルを開き、PEM 形式のキーの完全な内容を貼り付けます。

フォーマット例:

-----BEGIN RSA PRIVATE KEY-----......-----END RSA PRIVATE KEY-----

証明書の有効期限が 30 暦日未満の場合、WAF はインスタンスリストに

アイコンを表示して通知します。サービスの中断を避けるために、証明書を速やかに更新してください。

アイコンを表示して通知します。サービスの中断を避けるために、証明書を速やかに更新してください。SSL 証明書の通知を設定して、証明書の有効期限が切れる前にメールまたはショートメッセージでアラートを受け取ることができます。詳細については、「SSL 証明書の通知を設定する」をご参照ください。

証明書の有効期限切れによるサービス中断を防ぐために、Alibaba Cloud Certificate Management Service (Original SSL Certificate) の証明書ホスティングサービスを有効にすることをお勧めします。このサービスは、証明書の有効期限が切れる前に自動的に証明書をします。詳細については、「証明書ホスティングとは?」をご参照ください。

WAF 保護を無効化または 削除する

WAF 保護を一時的に無効にする: オンボーディング後に誤検知が多いなどの問題が発生し、WAF 保護を一時的に無効にする必要がある場合は、WAF コンソールの [保護対象オブジェクト] ページで WAF 保護ステータス スイッチをオフにします。詳細については、「ワンクリックで WAF 保護を無効にする」をご参照ください。

インスタンスを削除する: WAF を使用して ECS インスタンスを保護する必要がなくなった場合は、次の手順に従って削除します。

アクセス管理 ページで、クラウドプロダクトアクセス タブをクリックします。

[Elastic Compute Service (ECS)] を選択し、ターゲットインスタンスの

アイコンをクリックして詳細を展開し、WAF によって保護されているポートを表示します。

アイコンをクリックして詳細を展開し、WAF によって保護されているポートを表示します。

接続解除 をクリックします。接続解除 ダイアログボックスで、OK をクリックします。

サービスへの影響: WAF からインスタンスを削除すると、Web サービスで数秒間の接続中断が発生する可能性があります。この操作はオフピーク時間帯に実行し、その後サービスを監視してください。クライアントまたはサービスに効果的な再接続メカニズムがある場合、接続は自動的に復元され、ビジネスに影響はありません。

再オンボーディング: 削除後、インスタンスへのトラフィックは WAF によって保護されなくなります。[今すぐ追加] をクリックして、トラフィック転送ポートを再設定します。

課金: 従量課金 WAF インスタンスの場合、リクエスト処理料金に加えて、インスタンス自体や保護ルールなどの機能にも課金されます。WAF の使用を停止し、課金を停止したい場合は、詳細については、「WAF を無効にする」をご参照ください。

インスタンス変更後に WAF に再追加する

WAF は、ECS インスタンスのパブリック IP アドレスにバインドすることで保護を提供します。以下のいずれかの操作によりインスタンスのパブリック IP が変更された場合、既存のトラフィック転送ポート設定は 無効 になり、トラフィックは WAF をバイパスしてパブリックネットワークのリスクに直接さらされます:

ECS インスタンスを解放する。

ECS インスタンスにバインドされているパブリック IP アドレスを変更する。

移行タスクを通じて ECS インスタンスのゾーンを変更する。

保護を復元するには、変更された ECS インスタンスを WAF コンソールに再度追加します。

本番環境での適用

本番環境でのセキュリティと安定性を確保するために、本番 ECS インスタンスをオンボーディングする際には、以下のベストプラクティスに従ってください。

HTTPS 設定: ECS インスタンスに証明書をデプロイし、効率的な証明書管理のために以下の設定を使用します。

証明書ファイルを Certificate Management Service (Original SSL Certificate) にアップロードします。

ECS インスタンスを WAF に追加する際、[HTTPS] タイプのトラフィック転送ポートを設定します。TLS バージョン制御 セクションで、TLS 1.2 以降を設定します。

SSL 証明書の通知を設定して、有効期限が切れる前に速やかに更新します。

段階的な展開: まず、オフピーク時間帯に非本番 ECS インスタンスを追加します。一定期間実行してサービスが正常であることを確認した後、本番 ECS インスタンスを追加します。

サービスの確認: オンボーディングが完了したら、以下の方法でサービスが正常であることを確認します:

ログの確認: ログ内の 200 ステータスコードの割合に大きな変動がないか確認し、QPS の急激なスパイクやドロップを探します。WAF ログサービスを有効にしている場合は、詳細については、「WAF ログ」をご参照ください。

アプリケーション監視: ユーザーアクセスやトランザクションなどのコアアプリケーション機能が正常に動作しているか確認します。

メンテナンス: 本番環境でのオンボーディング後、攻撃や誤検知イベントを監視するために継続的なメンテナンスが必要です。

イベント処理: セキュリティレポート を確認し、CloudMonitor 通知を設定して、攻撃やセキュリティイベントに関する情報を常に把握します。

ルールの調整: 攻撃ログを継続的に監視して、正当なユーザーリクエスト が誤ってブロックされていないか分析し、それに応じて保護ルールを最適化します。

制限事項

ポート数: 設定されたトラフィック転送ポートの総数は、WAF インスタンスサブスクリプションの制限を超えることはできません。

WAF サブスクリプションインスタンス: Basic Edition (300)。Pro (600)。Enterprise (2,500)。Ultimate (10,000)。

WAF 従量課金インスタンス: 10,000。

Anti-DDoS との使用: Anti-DDoS Proxy も使用する場合、トラフィックはまず Anti-DDoS Proxy を通過し、その後 WAF に転送される必要があります。Anti-DDoS Proxy インスタンスは Web サイト設定 (レイヤー 7) モードで設定する必要があります。

サポートされていないシナリオ:

ECS インスタンス上の IPv6 Web サイトの保護。

WAF での強制 HTTPS リダイレクトの設定。

GM/T (SM) アルゴリズム証明書のアップロード。

よくある質問

プロダクトの特徴

追加したい ECS インスタンスが見つからないのはなぜですか?

まず、[オンボーディング] ページの右上隅にある [アセットの同期] をクリックしてみてください。

それでもインスタンスが見つからない場合は、前提条件 を満たしていません。たとえば、中国本土以外のリージョンにある ECS インスタンスには、同じリージョンの WAF インスタンスが必要です。または、CNAME 接続タイプ を使用してください。

WAF は FTP や SSH などの非 Web トラフィックを保護できますか?

いいえ。WAF は Web トラフィック (HTTP および HTTPS) を保護するように設計されています。FTP や SSH などの他のプロトコルを使用するトラフィックは保護できません。

クラウドネイティブオンボーディングメソッドでサポートされているポートは何ですか?

クラウドネイティブメソッドを使用してインスタンスを WAF に追加する場合、1 から 65535 までの任意のポートを保護できます。詳細については、「WAF でサポートされているポート範囲」をご参照ください。

オンボーディングメソッド

ECS インスタンス上のドメインは、クラウドネイティブと CNAME の両方のオンボーディングメソッドを同時に使用できますか?

各ドメインは、クラウドネイティブまたは CNAME のいずれか 1 つのオンボーディングメソッドしか使用できません。同じドメインに両方を使用すると、転送の競合とポリシーの混乱が発生します。ドメインを CNAME からクラウドネイティブに切り替えるには、まず DNS レコードをオリジンに戻し、DNS の変更が伝播するのを待ってから、ドメインの CNAME 設定を削除し、その後クラウドネイティブメソッドを使用して追加する必要があります。

ドメインが複数の ECS インスタンスに解決される場合、どのように保護を追加しますか?

クラウドネイティブオンボーディングの使用: これらの各 ECS インスタンスを個別に追加して、WAF がすべてのターゲットインスタンスにトラフィックを転送するようにします。

CNAME オンボーディングの使用: CNAME メソッドでドメインを追加し、複数の ECS インスタンスのパブリック IP をオリジンアドレスとして設定します。

複数のドメインが単一の ECS インスタンスに解決される場合、どのように保護を追加しますか?

クラウドネイティブオンボーディングの使用: ECS インスタンスを追加すると、そのインスタンス上のすべてのドメインが WAF のデフォルトの保護ポリシーによって保護されます。ただし、各ドメインに異なる保護ルールを設定するには、各ドメインを個別の保護対象オブジェクトとして手動で追加する必要があります。詳細については、「保護対象オブジェクトを手動で追加する」をご参照ください。

CNAME オンボーディングの使用: 各ドメインを 1 つずつ追加します。