このトピックでは、ビジネスニーズに基づいて SSL 証明書のデプロイ計画を選択し、Web サイトやアプリケーションで安全な HTTPS アクセスを有効にする方法について説明します。

サーバーに SSL 証明書をデプロイする (必須): Web サイト、API、またはアプリケーションで HTTPS を有効にするには、サーバーに SSL 証明書をデプロイする必要があります。

クライアントにルート証明書をインストールする (通常は不要): クライアントは、安全な通信を確保し、サーバーの ID を検証するために、プリインストール済みのルート証明書を必要とします。ほとんどのクライアントオペレーティングシステムとブラウザには、ルート証明書がプリインストールされています。クライアントにルート証明書をインストールする必要があるのは、自己署名証明書を使用するシステムにアクセスしている場合、クライアントデバイスが認証局 (CA) を認識できない場合、またはルート証明書が見つからないか期限切れになっている場合のみです。

サーバーに SSL 証明書をデプロイする

範囲

開始する前に、次の条件が満たされていることを確認してください。

証明書のステータス: 信頼できる認証局 (CA) によって発行された SSL 証明書を持っていること。証明書のステータス が 発行済み であること。証明書を購入してリクエストするには、詳細については、「商用証明書の購入」および「CA への証明書申請の提出」をご参照ください。

ドメイン名の一致: 証明書が、保護するすべてのドメイン名と一致していることを確認します。ドメインを追加または変更するには、詳細については、「ドメイン名の追加と置換」をご参照ください。

完全一致ドメイン名: 指定されたドメインにのみ適用されます。

example.comはexample.comのみを保護します。www.example.comはwww.example.comのみを保護します。

ワイルドカードドメイン名: その第 1 レベルのサブドメインにのみ適用されます。

*.example.comは、www.example.comやa.example.comなどの第 1 レベルのサブドメインに適用されます。*.example.comは、ルートドメインexample.comや、a.b.example.comなどの複数レベルのサブドメインを保護しません。

説明複数レベルのサブドメインを保護するには、ドメイン名のバインド フィールドに、

a.b.example.comなどの完全なドメイン、または*.b.example.comなどの対応するワイルドカードドメインが含まれている必要があります。DNS 解決: ドメインの DNS レコードが構成され、サーバーのパブリック IP アドレスに解決されること。

証明書のデプロイ場所を決定する

HTTPS トラフィックを処理する場合、関連するすべてのネットワークノードに SSL 証明書をデプロイする必要があります。これらのノードには、Nginx、Apache、IIS などの Web サーバー、Application Load Balancer (ALB)、コンテンツ配信ネットワーク (CDN)、Web Application Firewall (WAF)、API Gateway が含まれます。これらのノードに SSL 証明書をデプロイすると、クライアントからサーバーへのエンドツーエンド暗号化が提供され、中間リンクでのプレーンテキスト送信が防止され、安全な通信が保証されます。

トラフィックがサーバーに直接到達する: ユーザーがサーバーのパブリック IP アドレスを使用して Web サイトにアクセスすると、トラフィックは他の中間ノードを通過せずにサーバーに直接到達します。

トラフィックが複数のネットワークノードを通過する: ユーザーがドメイン名を使用して Web サイトにアクセスすると、トラフィックは通常、コンテンツ配信ネットワーク (CDN) や Application Load Balancer (ALB) などの複数のネットワークノードを通過してから、処理のためにオリジンサーバーに転送されます。

トラフィックがサーバーに直接到達する

インターネットトラフィックが中間ネットワークプロキシなしでオリジンの Web サーバーに直接アクセスする場合、その Web サーバーにのみ SSL 証明書をデプロイする必要があります。

トラフィックが複数のネットワークノードを通過する

トラフィックがオリジンサーバーに到達する前に CDN や WAF などの中間ノードを複数通過する場合、HTTPS トラフィックを処理する各ノードに証明書をデプロイする必要があります。

このトピックでは、複雑なアーキテクチャ「ユーザー → CDN → WAF → Server Load Balancer (ALB) → オリジンサーバー」を例として使用します。このアーキテクチャは、マルチノードシナリオでの証明書のデプロイ方法を示すためにのみ使用されます。実際のネットワークアーキテクチャに基づいて、適切なノードに証明書をデプロイする必要があります。

次の表に、さまざまなシナリオにおける証明書のデプロイノードと伝送暗号化の範囲を示します。

シナリオ | 暗号化されたリンク (HTTPS) | プレーンテキストリンク (HTTP) | 証明書が必要なノード | 説明 |

シナリオ 1 | ユーザー ↔ CDN | CDN → WAF → ALB → オリジンサーバー | CDN | クライアントから CDN へのトラフィックのみを暗号化します。これは最も費用対効果の高いオプションですが、内部ネットワークでのプレーンテキスト送信のリスクがあります。 |

シナリオ 2 | ユーザー ↔ WAF | WAF → ALB → オリジンサーバー | CDN、WAF | 暗号化の範囲に WAF が含まれ、セキュリティが向上します。 |

シナリオ 3 | ユーザー ↔ ALB | ALB → オリジンサーバー | CDN、WAF、ALB | オリジンサーバーの前のホップのみがプレーンテキスト送信を使用します。これにより、高いセキュリティが提供されます。 |

シナリオ 4 | ユーザー ↔ オリジンサーバー | なし | CDN、WAF、ALB、オリジンサーバー | エンドツーエンド暗号化を実装して、最高レベルのセキュリティを提供します。 |

証明書のデプロイ計画を決定する

証明書のデプロイプロセス中にサポートが必要な場合は、ビジネス マネージャーに連絡してサポートを依頼してください。

SSL 証明書のデプロイ計画を決定する前に、サーバーまたはクラウドプロダクトのホスティング方法を決定します。次に、以下のシナリオに基づいて特定のデプロイ計画を選択します。

証明書を Alibaba Cloud にデプロイする

以下のオプションから適切な計画を選択して、証明書を ECS インスタンス、Simple Application Server インスタンス、またはその他のクラウドプロダクトにデプロイします。

ECS と Simple Application Server

使用する Web サーバーとオペレーティングシステムに対応する証明書デプロイチュートリアルを選択します。

Web サーバーの種類がわからない場合は、詳細については、「Web サーバーの種類を確認する方法」をご参照ください。

サーバーオペレーティングシステム | 証明書デプロイチュートリアル |

Linux | |

Windows | |

その他の Alibaba Cloud プロダクト (ECS および Simple Application Server を除く)

国際的に認められたアルゴリズムを使用する証明書をデプロイする

Digital Certificate Management Service コンソールからデプロイする

以下のシナリオでは、Digital Certificate Management Service コンソールのクラウドプロダクトデプロイ機能を使用できます。この機能を使用すると、ワンクリックで証明書を他のクラウドプロダクトにプッシュでき、SSL 証明書を手動でアップロードする必要がなくなります。詳細については、「証明書を Alibaba Cloud プロダクト (ECS および Simple Application Server を除く) にデプロイする」をご参照ください。

説明使用しているプロダクトがクラウドプロダクトデプロイ機能でサポートされていない場合は、そのクラウドプロダクトのドキュメントを参照して証明書をデプロイしてください。

次の表で、「既存の証明書を更新」は、証明書がすでにクラウドプロダクトにデプロイされており、置き換える必要があるシナリオを示します。

クラウドプロダクト

デプロイメントタスクのシナリオ

証明書構成シナリオ

Container Service for Kubernetes (ACK)

既存の証明書を更新

ACK マネージドクラスターおよび専用クラスター: AlbConfig 証明書構成を更新し、Secret 証明書を更新します。

重要Secret にデプロイした後、Container Service for Kubernetes (ACK) で Secret を手動で変更しないでください。

Serverless App Engine - ゲートウェイルーティング

既存の証明書を更新

ゲートウェイルート (ALB および CLB) の HTTPS 転送を構成する

Function Compute (FC)

既存の証明書を更新

HTTP 関数シナリオ

Microservices Engine - クラウドネイティブゲートウェイ

既存の証明書を更新

クラウドネイティブゲートウェイルーティングシナリオ

API Gateway

既存の証明書を更新

ドメイン名を使用して HTTPS 経由で API にアクセスする

Global Accelerator (GA)

既存の証明書を更新

HTTPS ドメイン名へのアクセスを安全に高速化する

Application Load Balancer (ALB)

Network Load Balancer (NLB)

既存の証明書を更新

HTTPS リスナーを使用して HTTPS プロトコル経由でリクエストを転送する (サーバー証明書)

説明クライアント証明書をデプロイするには、詳細については、「エンドツーエンドの HTTPS を構成して通信を暗号化する」をご参照ください。

Alibaba Cloud CDN (CDN)

初回デプロイメント、証明書更新

HTTPS セキュアアクセラレーションシナリオ

Dynamic Content Delivery Network (DCDN)

初回デプロイメント、証明書更新

HTTPS セキュアアクセラレーションシナリオ

Edge Security Acceleration (ESA)

既存の証明書を更新

HTTPS セキュアアクセラレーションシナリオ

Object Storage Service (OSS)

既存の証明書を更新

HTTPS 経由で OSS にアクセスする

説明CDN 高速化ドメイン名がアタッチされている場合は、CDN コンソールで証明書を置き換える必要があります。

Web Application Firewall (WAF)

既存の証明書を更新

CNAME アクセスシナリオ

Anti-DDoS Pro and Anti-DDoS Premium

既存の証明書を更新

Anti-DDoS Pro および Anti-DDoS Premium の Web サイト構成

Platform for AI (PAI)

既存の証明書を更新

Elastic Algorithm Service (EAS): 専用ゲートウェイでカスタムドメイン名を使用する

クラウドプロダクトコンソールからデプロイする

次の表で対応するクラウドプロダクトを見つけ、そのプロダクトのコンソールに移動し、[リファレンス] 列に記載されているドキュメントの指示に従って証明書のデプロイを完了します。

クラウドプロダクト

証明書構成シナリオ

リファレンス

Container Service for Kubernetes (ACK)

ACK マネージドクラスターおよび専用クラスター: AlbConfig 証明書構成の更新、Secret 証明書の更新

重要Secret にデプロイする場合、Container Service for Kubernetes (ACK) で手動で変更しないでください。

Serverless App Engine - ゲートウェイルーティング

ゲートウェイルーティング: HTTPS 転送プロトコル構成 (ALB および CLB)

Function Compute (FC)

HTTP 関数シナリオ

Microservices Engine - クラウドネイティブゲートウェイ

クラウドネイティブゲートウェイルーティングシナリオ

API Gateway

ドメイン名を使用して HTTPS 経由で API にアクセスする

Global Accelerator (GA)

ドメイン名を使用して HTTPS 経由で安全にアクセスを高速化する

Application Load Balancer (ALB)

Network Load Balancer (NLB)

HTTPS リスナーを使用して HTTPS プロトコル経由でリクエストを転送する (サーバー証明書)

説明クライアント証明書をデプロイするには、詳細については、「エンドツーエンドの HTTPS を構成して通信を暗号化する」をご参照ください。

応用負荷分散alb: HTTPS リスナーの追加

Network Load Balancer (NLB): TCP/SSL リスナーの追加

Alibaba Cloud CDN (CDN)

HTTPS セキュアアクセラレーションシナリオ

Dynamic Content Delivery Network (DCDN)

HTTPS セキュアアクセラレーションシナリオ

Edge Security Acceleration (ESA)

HTTPS セキュアアクセラレーションシナリオ

Object Storage Service

HTTPS 経由で OSS にアクセスする

説明CDN 高速化ドメイン名がアタッチされている場合は、CDN コンソールで証明書を置き換えます。

Web Application Firewall (WAF)

CNAME アクセスシナリオ

WAF 3.0: ドメイン名を追加して HTTPS 証明書を構成する

WAF 2.0: ドメイン名を追加して HTTPS 証明書を構成する

Anti-DDoS Pro and Anti-DDoS Premium

Anti-DDoS Pro および Anti-DDoS Premium の Web サイト構成シナリオ

Platform for AI (PAI)

Elastic Algorithm Service (EAS): 専用ゲートウェイがカスタムドメイン名を使用する

証明書を Tencent Cloud、Huawei Cloud、AWS にデプロイする

Digital Certificate Management Service コンソールからデプロイする

Alibaba Cloud Digital Certificate Management Service コンソールを使用して、サードパーティのクラウドプラットフォームに証明書をデプロイします。詳細については、「証明書をサードパーティのクラウドプラットフォームにデプロイする」をご参照ください。以下のクラウドプラットフォームとサービスがサポートされています。

Tencent Cloud: コンテンツ配信ネットワーク (CDN)、Web Application Firewall (WAF)、および Classic Load Balancer (CLB)

AWS: Amazon CloudFront (CDN) および Load Balancer (ALB、Network Load Balancer (NLB)、および Classic Load Balancer (CLB))

Huawei Cloud: コンテンツ配信ネットワーク (CDN) および Elastic Load Balancing (ELB)

クラウドベンダーの公式ドキュメントを参照する

関連するクラウドベンダーの公式ドキュメントを参照して、証明書をデプロイします。

他のベンダーまたは自己管理サーバーにデプロイする

関連するベンダーの公式ドキュメントを参照するか、詳細については、「サーバーにログオンして証明書をデプロイする (国際/SM SSL 証明書をサポート)」をご参照ください。

クライアントにルート証明書をインストールする

IoT デバイス、組み込みシステム、社内エンタープライズシステム、オフラインアプリ、古いブラウザ、Java クライアントなどの一部のクライアントには、プリインストール済みの CA ルート証明書がありません。そのため、これらのクライアントは、デプロイされた SSL 証明書を信頼しない可能性があります。この問題を解決するには、クライアントにルート証明書をダウンロードしてインストールする必要があります。

クライアントにルート証明書をインストールします。

よくある質問

ルート証明書をダウンロードするにはどうすればよいですか?

Alibaba Cloud でサポートされているルート証明書をダウンロードするには、「ルート証明書のダウンロード」をご参照ください。

証明書チェーンが不完全な場合、または中間証明書が見つからない場合はどうすればよいですか?

クライアントのルート証明書または中間証明書が見つからないか、期限切れの場合は、「不完全な SSL 証明書チェーンを解決する」をご参照ください。見つからない証明書をダウンロードしてインストールし、再度 Web サイトにアクセスしてみてください。

証明書のデプロイメント中に「証明書チェーン内の中間証明書が 1 つ以上見つかりません」というエラーが表示されるのはなぜですか?

このエラーは、Windows Server 2008 R2 上のインターネットインフォメーションサービス (IIS) などの特定のサーバーシステムに SSL 証明書をデプロイするときに発生する可能性があります。この問題を解決するには、見つからないルート証明書または中間証明書をサーバーにインストールする必要があります。

Web サーバーの種類を確認するにはどうすればよいですか?

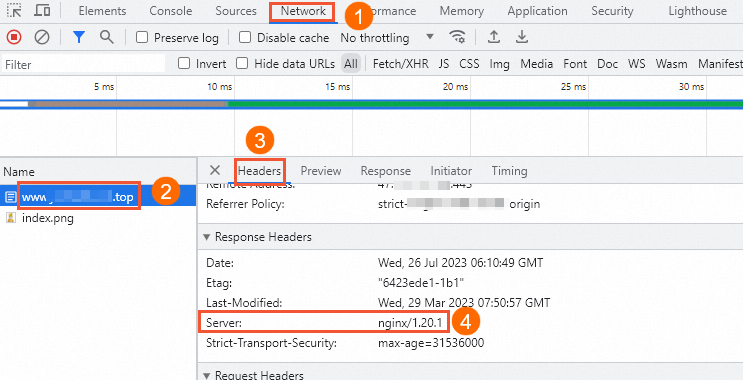

ブラウザの開発者ツールを使用する

ブラウザを使用してドメイン名にアクセスします。

F12 キーを押して開発者ツールを開き、次の図に示すようにサーバーの種類を確認します。

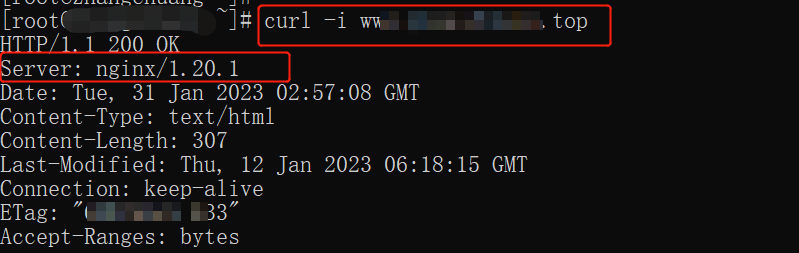

コマンドを使用する

サーバーにログオンします。

サーバーで次のコマンドを実行して、Web サーバーの種類を確認します。

curl -i yourdomain説明yourdomainは必須パラメーターです。実際の Web サイトのドメイン名に置き換えてください。たとえば、curl -i www.aliyundoc.comのように指定します。次の図にコマンド出力の例を示します。

Web サイトの開発エンジニアに連絡する

それでも Web サーバーの種類を特定できない場合は、Web 開発者にお問い合わせください。その他の問題が発生した場合は、ビジネス マネージャーに連絡して支援を求めてください。