ハイブリッドクラウドアクセスは、Alibaba Cloud 以外の場所にサービスをデプロイしているビジネス向けの Web アプリケーション保護およびサービストラフィック管理のための Alibaba Cloud ソリューションです。サービスがサードパーティのパブリッククラウド、プライベートクラウド、またはオンプレミスのデータセンターにデプロイされている場合、ハイブリッドクラウドアクセスモードを使用して、Web Application Firewall (WAF) を使用してクラウド上およびオンプレミス上の Web サービスを一元的に管理および保守できます。このトピックでは、ハイブリッドクラウドアクセスとは何か、およびそのデプロイ方法について説明します。

ハイブリッドクラウドアクセスとは

ハイブリッドクラウドアクセスは、クラウドベースの保護コンポーネントを他のクラウドプラットフォームやオンプレミスのデータセンターに拡張するプロダクトモデルです。その主な目的は、オンプレミスとクラウドベースの機能を組み合わせた統合 Web アプリケーションセキュリティ管理ソリューションを提供することです。

シナリオ

特定のビジネス要件により、トラフィックをパブリッククラウドに転送できないオンプレミスの Web サービスを保護する。

Alibaba Cloud、他のパブリッククラウド、プライベートクラウド、オンプレミスのデータセンター、および VPC イントラネットにまたがってデプロイされたサービスに、統一された Web サービス保護ソリューションを提供する。

複数のネットワーク環境にまたがるアクティブ / アクティブディザスタリカバリを必要とする、遅延の影響を受けやすい高信頼性サービスに統一された保護を提供する。

メリット

クラウドベースおよびオンプレミスの資産と緩和ポリシーの統一された管理と制御を可能にする。

ローカライズされたデプロイメントソリューションにより、顧客サービスを近くの場所から保護する。

クラウドベースの緩和ルールと脅威インテリジェンスをリアルタイムで同期する。

インターネットサービスとイントラネットサービスの両方を同時に保護する。

統一されたアクセスレイヤーでのトラフィックの迂回とバイパス検出を可能にする。WAF クラスターに障害が発生した場合にタイムリーなフェールオーバーを保証するために、手動および自動バイパスをサポートする。

接続タイプ

接続タイプ | 原則 | シナリオ |

リバースプロキシ接続 | リバースプロキシモードでは、Web サイトのドメイン名または IP アドレスを WAF に追加し、DNS レコードを WAF 保護クラスターのエンドポイントに向ける必要があります。Hybrid Cloud WAF クラスターは、すべてのプロキシされたアクセスリクエストに対してセキュリティチェックを実行します。 | このモードは、ネットワークアーキテクチャを変更でき、サービストラフィック量が過度に大きくないシナリオに適しています。例としては、インターネット、小売、政府、金融、メディア業界などがあります。 |

SDK 統合 | SDK 統合モードでは、統一アクセスゲートウェイに SDK プラグインをデプロイする必要があります。SDK プラグインは、ゲートウェイから WAF 保護クラスターにサービストラフィックをコピーします。このモードでは、Hybrid Cloud WAF 保護クラスターはトラフィック転送に関与せず、サービス転送と検出を分離します。 | このモードは、統一アクセスレイヤーゲートウェイ (Nginx や APISIX など) を持ち、O&M 能力があり、遅延と安定性に対する要件が高い大規模なトラフィック量を持つユーザーに適しています。例としては、主要なインターネット顧客や、転送機能に特別な要件を持つ顧客などがあります。 |

ハイブリッドクラウドの接続タイプを選択する際には、ネットワークアーキテクチャと要件に基づいて選択する必要があります。次のセクションでは、一般的なシナリオを説明し、適切な接続タイプの選択方法を解説します。

企業のパブリックサービスポータル

背景: ポータルはさまざまなオンラインサービスと情報クエリ機能を提供します。Web サイトは機密データを含むため、厳格なセキュリティ保護が必要です。さらに、Web サイトのトラフィックは比較的安定しており、ネットワークアーキテクチャへのいくつかの調整は許容されます。

推奨される接続タイプ: リバースプロキシモード

理由:

デプロイの容易さ: リバースプロキシモードのデプロイ手順は比較的簡単です。主なタスクは、DNS 設定を通じてトラフィックを WAF に誘導することです。この方法は、既存の内部ネットワーク構造への複雑な調整や、各エンドポイントへのプラグインやソフトウェアのデプロイを必要としません。基本的な O&M 能力を持つチームが迅速に実装するのに適しています。

シンプルなアーキテクチャ調整: Web サイトのトラフィックは比較的安定しているため、ユーザーエクスペリエンスに影響を与えることなく、DNS 設定を調整してトラフィックを WAF に向けることができます。

簡単な管理と監視: リバースプロキシを使用すると、WAF プラットフォーム上でセキュリティポリシーとルールを一元的に設定および管理でき、セキュリティポリシーの実装が簡素化されます。

大規模なソーシャル e コマースプラットフォーム

背景: 大規模で高同時実行性サービスを持つ企業は、システムのパフォーマンス、安定性、セキュリティに対して厳しい要件を持っています。同社は、既存のアーキテクチャやユーザーエクスペリエンスを変更することなく、アプリケーションのセキュリティ検出能力を強化したいと考えています。アプリケーションのユーザーは広範囲に分散しており、トラフィックの特性は複雑であるため、同社は潜在的な脅威を効果的に検出し、保護できるソリューションを必要としています。

推奨される接続タイプ: SDK 統合

理由:

ユーザーエクスペリエンスを優先するプラットフォームは、アクセス遅延とシステムの安定性に対して非常に高い要件を持っています。SDK 統合モードは、余分なリダイレクトを減らし、トラフィックが追加のプロキシノードを通過するのを防ぎ、全体的なアクセス遅延を低減します。

SDK 統合モードは、サービストラフィックの転送とセキュリティ検出を分離し、ソーシャルプラットフォームに複数の利点をもたらします:

システムの安定性の向上: WAF 保護クラスターに問題が発生した場合でも、サービストラフィックの転送やシステム全体の可用性に直接影響しません。

独立したスケーリング: WAF 保護クラスターは、ビジネスの成長に基づいて独立してスケールアウトでき、セキュリティ保護能力がビジネス要件に追いつくことを保証します。

プラットフォームは、トラフィックを管理および分散するために、Nginx や APISIX などの統一アクセスレイヤーゲートウェイをすでに使用しています。SDK 統合モードは、このアーキテクチャに特に適しています:

シームレスな統合: 既存のゲートウェイに WAF SDK プラグインをデプロイすることで、既存のネットワークアーキテクチャに大規模な調整を加えることなく、セキュリティ保護をより便利に統合および管理できます。

柔軟な設定: 進化するセキュリティ要件を満たすために、必要に応じて WAF ポリシーとルールを柔軟に設定できます。

制限

ハイブリッドクラウドアクセスは、Web 改ざん防止機能をサポートしていません。

前提条件

サブスクリプションの Enterprise または Ultimate インスタンスを有効化していること。詳細については、「サブスクリプション WAF 3.0 インスタンスの購入」をご参照ください。

説明サブスクリプションの Basic、Pro、または従量課金インスタンスは、ハイブリッドクラウドアクセスをサポートしていません。

必要なリソースを準備していること。推奨されるリソース数の詳細については、「クラスターリソースの準備」をご参照ください。

説明ハイブリッドクラウドクラスターは、管理、ストレージ、および保護コンポーネントで構成されます。高いクラスターの安定性を確保するために、異なるコンポーネントを別々にデプロイすることをお勧めします。コンポーネントに複数のノードが含まれている場合は、ノードの前にロードバランシングデバイスをデプロイすることをお勧めします。

ステップ 1: WAF クライアントのインストール

WAF クライアントの概要

ハイブリッドクラウドクラスターは、ローカルサーバーを使用して WAF 保護ノードをデプロイします。ハイブリッドクラウドクラスターをデプロイする前に、クラスターノードとして計画されているローカルサーバーに WAF クライアント vagent をインストールする必要があります。

vagent は次の目的で使用されます:

Alibaba Cloud WAF サーバーと通信して、クラウドから Hybrid Cloud WAF のインストールおよびアップグレードイメージをプルする。

ハイブリッドクラウドコンポーネントの実行ステータスを監視および報告して、WAF サービスの可用性を確保する。

転送設定、緩和ルール、脅威インテリジェンスなどのクラウドベースの設定情報をリアルタイムで同期し、Hybrid Cloud WAF 保護のリアルタイムの有効性を確保する。

vagent は、RPM パッケージを使用して Linux サーバーにのみインストールできます。次の 64 ビット Linux オペレーティングシステムがサポートされています: AliOS 3.2104、Tencent OS 3.1、CentOS 7、Red Hat 7、および Kylin V10 (x86)。カーネルバージョンは 4.10 以降である必要があります。

CentOS 7 はもはやメンテナンスされておらず、Alibaba Cloud はこのオペレーティングシステムのサポートを停止します。CentOS 7 を使用しているユーザーは影響を受けませんが、イメージは更新されなくなります。

手順

ローカルサーバーにログインします。

vagent の最新バージョンを取得し、ローカルサーバーにダウンロードします。

方法: vagent を取得するには、プロダクト技術専門家にご連絡いただくには、チケットを起票してください。

vagent をインストールします。

次のコマンドを実行して、ローカルサーバーに vagent をインストールします。

sudo rpm -ivh t-yundun-vagent-xxxxxxx.xxxxx.rpm説明xxxxxxx.xxxxxをダウンロードした vagent のバージョン番号に置き換えます。インストールが完了したら、次のコマンドを実行して、インストールされている vagent のバージョン番号を表示し、最新バージョンをインストールしたことを確認します。

rpm -qa|grep vagent

vagent 接続設定を変更します。

vagent をインストールした後、Hybrid Cloud WAF の接続タイプに基づいて、vagent と Alibaba Cloud サーバー間の通信設定を変更する必要があります。次の手順で手順を説明します:

次のコマンドを実行して、vagent 設定ファイルを編集モードで開きます。

sudo vi /home/admin/vagent/conf/vagent.tomli キーを押して編集モードに入り、次の内容を変更または追加します:

domain="wafopenapi.cn-hangzhou.aliyuncs.com" //Hybrid Cloud WAF サービスのエンドポイント。値の詳細については、「ハイブリッドクラウドアクセス」をご参照ください。 access_key_id=***************** //Alibaba Cloud アカウントの AccessKey ID。 access_key_secret=***************** //Alibaba Cloud アカウントの AccessKey シークレット。表 1. domain の値

WAF サービスリージョン

Hybrid Cloud WAF 接続タイプ

domain の値

中国本土

インターネットアクセス (ハイブリッドクラウドクラスターは、インターネット経由で On-cloud WAF コンソールに接続します)

wafopenapi.cn-hangzhou.aliyuncs.comExpress Connect 経由のプライベート接続 (ハイブリッドクラウドクラスターは、Express Connect 回線経由で On-cloud WAF プライベートコンソールに接続します。このモードは、Express Connect 回線を設定した後にのみ使用できます)

説明現在、中国 (杭州)、中国 (上海)、および中国 (北京) リージョンの VPC タイプのインスタンスがサポートされています。VPC タイプのインスタンスが中国本土の別のリージョンにある場合は、プロダクト技術専門家にご連絡いただくには、チケットを起票してください。

wafopenapi.vpc-proxy.aliyuncs.com中国本土以外

インターネットアクセス (ハイブリッドクラウドクラスターは、インターネット経由で On-cloud WAF コンソールに接続します)

wafopenapi.ap-southeast-1.aliyuncs.comExpress Connect 経由のプライベート接続 (ハイブリッドクラウドクラスターは、Express Connect 回線経由で On-cloud WAF プライベートコンソールに接続します。このモードは、Express Connect 回線を設定した後にのみ使用できます)

説明VPC タイプのインスタンスが中国本土以外のリージョンにある場合は、プロダクト技術専門家にご連絡いただくには、チケットを起票してください。

wafopenapi-intl.vpc-proxy.aliyuncs.comEsc キーを押して編集モードを終了します。

:wq と入力し、Enter キーを押して変更を保存して終了します。

vagent を起動します。

次のコマンドを実行して vagent を起動します。

sudo systemctl start vagent次のコマンドを実行して、システム起動時に vagent が自動的に起動するようにします。

sudo systemctl enable vagentvagent を起動時に自動的に開始するように設定すると、設定が成功したことを示す次のメッセージが表示されます。

Created symlink from /etc/systemd/system/multi-user.target.wants/vagent.service to /usr/lib/systemd/system/vagent.service.

起動に失敗した場合は、次の方法で vagent のログ情報をクエリして分析できます:

systemd ツールを使用してクエリします。クエリコマンドは次のとおりです:

sudo journalctl -u vagentvagent ログファイルを使用してクエリします。クエリコマンドは次のとおりです:

tail /home/admin/vagent/logs/vagent.log

次のコマンドを実行して、vagent を停止または表示することもできます:

インストールを検証します。

Linux では、次のコマンドを実行して vagent がインストールされているかどうかを検証できます。

ps aux | grep AliYunDunWaf出力に

AliYunDunWafプロセスが含まれている場合、vagent はローカルサーバーにインストールされて実行されており、Alibaba Cloud WAF サーバーと通信できます。この場合、クラスター設定をデプロイすることで、サーバーをローカル WAF 保護ノードとして追加できます。出力に

AliYunDunWafプロセスが含まれていない場合は、インストール手順を正しく実行したかどうかを確認し、vagent を再度インストールして起動することをお勧めします。再試行してもインストールに失敗する場合は、プロダクト技術専門家にご連絡いただくには、チケットを起票してください。

ステップ 2: ハイブリッドクラウドクラスターのデプロイ

Web Application Firewall 購入ページ にアクセスし、[マルチクラウド/ハイブリッドクラウド保護] を有効にし、[マルチクラウド/ハイブリッドクラウド保護拡張ノード] を設定します。

説明サブスクリプションの Enterprise および Ultimate インスタンスのみがハイブリッドクラウドアクセスをサポートします。サブスクリプションの Basic、Pro、または従量課金インスタンスはこの接続タイプをサポートしていません。

単一のクラスターには、少なくとも 2 つの保護ノードをデプロイする必要があります。単一の保護ノードは、最大 5,000 QPS の HTTP サービスまたは最大 3,000 QPS の HTTPS サービスを保護できます。保護したい Web サイトサービスの QPS に基づいてクラスターノードの数を選択し、保護ノードを追加することでパフォーマンスをスケールアウトできます。

Web Application Firewall 3.0 コンソールにログインします。トップメニューバーから、WAF インスタンスのリソースグループとリージョン (中国本土 または 中国本土以外) を選択します。

左側のナビゲーションウィンドウで、ハイブリッドクラウド管理 をクリックします。

ハイブリッドクラウド管理 ページで、クラスターを追加 をクリックします。

ウィザードの [基本情報の設定] ステップで、次のパラメーターを設定し、[次へ] をクリックします。

設定項目

説明

クラスター名

ハイブリッドクラウドクラスターの名前を指定します。

クラスタータイプ

作成するハイブリッドクラウドクラスターのタイプを選択します。有効な値:

リバースプロキシモード: このモードを選択すると、WAF はサービス転送と保護のためのリバースプロキシクラスターとして機能します。

SDK 統合モード: このモードを選択する場合は、統一アクセスレイヤーゲートウェイに SDK プラグインをデプロイする必要があります。SDK プラグインは、トラフィックを WAF 保護クラスターにコピーします。このモードでは、WAF 保護クラスターはトラフィック転送に関与しません。

WAF クラスターが異常な場合は、[手動バイパスを有効化] できます。手動バイパスを有効にすると、WAF 保護クラスターはすぐにバイパス状態になります。クラスターに対応する SDK は、WAF クラスターへのトラフィック転送を停止し、サービスは WAF 保護をバイパスします。

重要[クラスタータイプ] を選択した後は変更できません。設定する前に、作成するハイブリッドクラウドクラスターを計画することをお勧めします。

保護ノード数

ハイブリッドクラウドクラスターに含まれる保護ノードの数を選択します。

説明すべてのカスタムハイブリッドクラウドクラスターに追加するノードの総数は、購入した [マルチクラウド/ハイブリッドクラウド保護拡張ノード] 仕様を超えることはできません。

サービスポート設定

ハイブリッドクラウドクラスターが使用する保護ポートを設定します。クラスター保護ポートには、保護対象の Web サイトサービスが使用するすべてのプロトコルポートを含める必要があります。Web サイトサービスをハイブリッドクラウドクラスターに追加して保護する場合、Web サイトサービスのプロトコルポートはクラスター保護ポートからのみ選択できます。

ハイブリッドクラウドクラスターは、デフォルトでポート 80、8080、443、および 8443 を有効にします。特別な要件がない場合は、設定を変更する必要はありません。

他のポートを追加するには、手動で入力できます。各ポートを入力した後、Enter キーを押します。

重要ハイブリッドクラウドクラスターは、ポート 22、53、9100、4431、4646、8301、6060、8600、56688、15001、4985、4986、または 4987 をサポートしていません。[選択不可のポート範囲を表示] をクリックして、ハイブリッドクラウドクラスターの選択不可のポート範囲を表示できます。

必要な保護ポートのみを追加し、セキュリティリスクを避けるためにサービスに関係のないポートは追加しないことをお勧めします。

クラスター接続モード

ハイブリッドクラウドクラスターのネットワーク接続モードを設定します。有効な値:

インターネットアクセス: ハイブリッドクラウドクラスターは、インターネット経由で On-cloud WAF コンソールに接続します。

Express Connect 経由のプライベート接続: ハイブリッドクラウドクラスターは、Express Connect 回線経由で On-cloud WAF プライベートコンソールに接続します。

重要[Express Connect 経由のプライベート接続] モードは、Express Connect 回線を設定した後にのみ使用できます。詳細については、「Express Connect」をご参照ください。

備考

ハイブリッドクラウドクラスターに備考を追加します。

ウィザードの [ノードグループ設定] ステップで、[ノードグループの追加] をクリックして目的の順序でノードグループを追加し、[次へ] をクリックします。

説明まず、ハイブリッドクラウドクラスターに複数のノードグループを追加し、次にノードグループにノードを追加する必要があります。各ノードグループには、サービスのロードバランシングとディザスタリカバリを確保するために Server Load Balancer (SLB) サーバーが必要です。SLB デバイスがない場合は、プロダクト技術専門家にご連絡いただくには、チケットを起票してください。

設定項目

説明

ノードグループ名

ノードグループの名前を指定します。

Server Load Balancer (サーバー) IP

ノードグループにバインドされている SLB サーバーのパブリック IP アドレスを設定します。

ノードグループタイプ

ノードグループのタイプを選択します。有効な値:

保護: 保護コンポーネントに対応します。ディザスタリカバリのためにクラスターに複数の保護コンポーネントを追加できます。

管理: 管理コンポーネントに対応します。ディザスタリカバリのためにクラスターに複数の管理コンポーネントを追加できます。

ストレージ: ストレージコンポーネントに対応します。クラスターには 1 つのストレージコンポーネントしか追加できません。

管理とストレージ: 管理コンポーネントとストレージコンポーネントに対応します。クラスターには 1 つの管理およびストレージコンポーネントしか追加できません。

対応するノードグループを次の順序で追加する必要があります:

方法 1: 少なくとも 3 つのノードグループを追加する

まず、1 つの [ストレージ] ノードグループを追加します。次に、少なくとも 1 つの [管理] ノードグループを追加します。最後に、少なくとも 1 つの [保護] ノードグループを追加します。

方法 2: 少なくとも 2 つのノードグループを追加する

まず、1 つの [管理とストレージ] ノードグループを追加します。次に、少なくとも 1 つの [保護] ノードグループを追加します。

リージョン

[ノードグループタイプ] を [保護] に設定した場合、ノードグループの [リージョン] を選択する必要があります。他のタイプのノードグループでは、このパラメーターを設定する必要はありません。

備考

ノードグループに備考を追加します。

[ノード初期化設定] ページで、[ノードの追加] をクリックし、次のパラメーターを設定して、[保存] をクリックします。

設定項目

説明

サーバー IP アドレス

ローカルサーバーのパブリック IP アドレスを設定します。

ノード名

ノードの名前を指定します。

リージョン

ノードが配置されているリージョンを選択します。

サーバー設定

サーバーの設定情報がデフォルトで表示されます。

保護ノードグループ

ノードを追加する保護ノードグループを選択します。

現在のクラスターに追加するノードの数は、クラスターの保護ノード仕様を超えることはできません。

オンラインのアクティブ / アクティブディザスタリカバリを確保するために、[保護] ノードグループに少なくとも 2 つのノードを追加することをお勧めします。

クラスターが作成された後、[クラスターの切り替え] をクリックし、クエリしたいクラスターを選択して、次の操作を実行できます:

[基本情報] セクションで、クラスターの基本情報を表示できます。また、[編集] をクリックして、クラスター名、保護ノード数、サービスポート、または備考を変更することもできます。

[ノードグループ設定] をクリックして、ノードグループを追加または変更します。詳細については、「ステップ 6」をご参照ください。

ノードの実行ステータスを確認します。

[ノードステータス] は、サーバーが期待どおりに実行されているかどうかを示します。[正常] はサーバーが実行中であることを示します。[停止] はサーバーがシャットダウンされていることを示します。

サーバーがシャットダウンされている場合、ノードは WAF 保護サービスを提供できません。サーバーシャットダウンの原因を確認し、できるだけ早く問題を修正してください。

[アプリケーションステータス] は、ノード上の WAF クライアントアプリケーション vagent が期待どおりに実行されているかどうかを示します。[正常] はアプリケーションが期待どおりに実行されていることを示します。[停止] は vagent の実行が停止したことを示します。

vagent の実行が停止した場合、ノードは WAF 保護サービスを期待どおりに提供できない可能性があります。ローカルサーバーにログインし、vagent のインストールと実行ステータスを確認し、できるだけ早く問題を修正することをお勧めします。詳細については、「ステップ 1: WAF クライアントのインストール」をご参照ください。

重要ノードのヘルスチェックが失敗するのを防ぐため、デプロイに使用される RAM ユーザーまたは権限を削除しないでください。誤って RAM ユーザーを削除した場合は、プロダクト技術専門家にご連絡いただくには、チケットを起票してください。

クラスターリソースの準備

保護シナリオに基づいてクラスターデプロイメントソリューションを選択できます。ソリューションごとに必要なクラスターリソースの数が異なります。

保護シナリオ | デプロイメントソリューション | 必要なリソース | デプロイメントの説明 |

高いセキュリティと安定性を必要とするオンラインサービスの保護、およびサービスと保護能力の両方で高い安定性を追求する。 | 保護能力と管理能力の両方に対するディザスタリカバリデプロイメント。 |

|

|

高い安定性を必要とするオンラインサービスの保護、および高いサービス安定性を追求する。 | 保護能力に対するディザスタリカバリデプロイメント。 |

|

|

基本的な保護能力の PoC テスト。 | 最小限のクラスターデプロイメント。 |

|

|

ステップ 3: WAF へのサービスの追加

WAF にサービスを追加する手順は、接続タイプによって異なります。ハイブリッドクラウドクラスターをデプロイしたときに選択した [クラスタータイプ] に基づいて手順を選択してください。

リバースプロキシモード

Web Application Firewall 3.0 コンソールにログインします。トップメニューバーから、WAF インスタンスのリソースグループとリージョン (中国本土 または 中国本土以外) を選択します。

左側のナビゲーションウィンドウで、アクセス管理 をクリックします。

[ハイブリッドクラウドアクセス] タブで、[リバースプロキシ] をクリックし、[アクセス] をクリックします。

ウィザードの [リスナーの設定] ステップで、次の設定を完了し、[次へ] をクリックします。

設定項目

説明

ドメイン名/IP アドレス

保護するドメイン名または IP アドレスを入力します。説明:

完全一致ドメイン名 (例:

www.aliyundoc.com) またはワイルドカードドメイン名 (例:*.aliyundoc.com) を入力できます。説明ワイルドカードドメイン名は、対応するプライマリドメイン名と一致しません。たとえば、

*.aliyundoc.comはaliyundoc.comと一致しません。ワイルドカードドメイン名は、異なるレベルのサブドメインと一致しません。たとえば、

*.aliyundoc.comはwww.example.aliyundoc.comと一致しません。ワイルドカードドメイン名は、同じレベルのすべてのサブドメインと一致します。たとえば、

*.aliyundoc.comはwww.aliyundoc.comとexample.aliyundoc.comと一致します。保護対象に完全一致ドメイン名と、その完全一致ドメイン名と一致するワイルドカードドメイン名の両方が含まれている場合、完全一致ドメイン名の緩和ルールが優先されます。

IP アドレス (例: 192.168.XX.XX) を入力できます。

プロトコルタイプ

Web サイトで使用されるプロトコルタイプとポート情報。

[HTTP] または [HTTPS] を選択し、対応するポート番号を入力します。各ポートを入力した後、Enter キーを押します。

説明入力するポートは、ハイブリッドクラウドクラスターに設定されているクラスターリスナーポートの範囲内である必要があります。ドメイン名または IP アドレスがリッスンする必要があるポートがこの範囲内にない場合は、まずハイブリッドクラウドクラスターに新しいリスナーポートを追加する必要があります。詳細については、「ステップ 2: ハイブリッドクラウドクラスターのデプロイ」をご参照ください。

[HTTP] を選択した場合、他の情報を設定する必要はありません。

[HTTPS] を選択した場合、WAF が Web サイトの HTTPS サービストラフィックをリッスンして保護できるように、関連する SSL 証明書を WAF にアップロードする必要があります。

新しい証明書の申請

[今すぐ申請] をクリックして SSL 証明書申請ページに移動し、証明書を迅速に申請します。

プロンプトに従って証明書を設定すると、証明書は自動的に WAF にアップロードされます。

説明迅速な申請は、有料のドメイン検証 (DV) 証明書の申請のみをサポートします。他のタイプの証明書を申請するには、Certificate Service を通じて購入してください。詳細については、「商用証明書の購入」をご参照ください。

[HTTPS] を選択して証明書を設定した後、ビジネスニーズに応じて次の操作も実行できます:

HTTP2

Web サイトが HTTP/2 プロトコルをサポートしている場合は、[HTTP2] を選択して HTTP/2 サービス保護を有効にできます。

説明HTTP/2 プロトコルのポートは、HTTPS プロトコルのポートと同じです。

詳細設定

WAF の前にレイヤー 7 プロキシ (Anti-DDoS Pro/Premium や CDN など) はデプロイされていますか?

リソースグループ

リソースグループリストから、ドメイン名が属するリソースグループを選択します。リソースグループを選択しない場合、ドメイン名は [デフォルトリソースグループ] に追加されます。

説明Resource Management を使用してリソースグループを作成し、事業部門やプロジェクトなどのディメンションでクラウドリソースを管理できます。詳細については、「リソースグループの作成」をご参照ください。

ウィザードの 転送ルールの設定 ステップで、次の設定を行い、サブミット をクリックします。

設定項目

説明

ノード設定

[保護ノードグループ] を選択し、保護ノードグループに追加する [サーバーアドレス] を追加します。このアドレスは Web サイトのオリジン IP アドレスであり、WAF によって転送された通常のサービスリクエスト (オリジンフェッチリクエスト) を受信するために使用されます。複数の保護ノードグループは相互にディザスタリカバリを提供します。つまり、ノードグループ A に対応するオリジンサーバーに到達できない場合、トラフィックは自動的にノードグループ B のオリジンサーバーに切り替わります。有効な値:

IP

複数の IP アドレスを入力できます。各 IP アドレスを入力した後、Enter キーを押します。最大 20 個のオリジン IP アドレスを追加できます。

説明複数のオリジン IP アドレスを設定した場合、WAF はそれらの間で自動的にロードバランシングを実行します。

IPv4 と IPv6 の両方のアドレス、IPv4 アドレスのみ、または IPv6 アドレスのみを設定できます。

IPv4 と IPv6 の両方のアドレスを設定した場合、IPv6 クライアントからのリクエストは IPv6 オリジンサーバーに転送され、IPv4 クライアントからのリクエストは IPv4 オリジンサーバーに転送されます。

IPv4 アドレスのみを設定した場合、IPv4 と IPv6 の両方のリクエストが IPv4 経由でオリジンサーバーからフェッチされます。つまり、WAF は設定した IPv4 オリジンサーバーアドレスにリクエストを転送します。

IPv6 アドレスのみを設定した場合、IPv4 と IPv6 の両方のリクエストが IPv6 経由でオリジンサーバーからフェッチされます。つまり、WAF は設定した IPv6 オリジンサーバーアドレスにリクエストを転送します。

ドメイン名 (CNAME など)

オリジン URL を入力する場合、IPv4 経由のオリジンフェッチのみがサポートされます (IPv6 経由のオリジンフェッチはサポートされません)。つまり、WAF はクライアントリクエストをオリジン URL から解決された IPv4 アドレスにのみ転送します (WAF はオリジン URL の IPv6 アドレスを解決しません)。

Standby Link Back-to-origin

オリジンフェッチ用のバックアップリンクを有効にした後、プライマリリンクのすべてのオリジン URL に到達できない場合、WAF クラスターは自動的にトラフィックをバックアップリンクのオリジン IP アドレスに転送して、高いリンク可用性を実現します。プライマリリンクのオリジン IP アドレスが回復すると、WAF クラスターは自動的にトラフィックをプライマリリンクのオリジン IP アドレスに戻します。

オリジンフェッチリトライを有効にした後にのみ、オリジンフェッチ用のバックアップリンクを設定できます。

Web サイトが複数の保護ノードにデプロイされている場合は、[保護ノードの追加] をクリックして、複数の保護ノードを同時に WAF に追加できます。

パブリッククラウドディザスタリカバリ

この機能を有効にすると、サービスをパブリッククラウドリンクに切り替えてディザスタリカバリを行うことができます。ハイブリッドクラウドリンクに障害が発生した場合、ドメイン名に対応する DNS レコードをパブリッククラウドディザスタリカバリリンクによって割り当てられた CNAME アドレスに向けることができます。トラフィックはパブリッククラウドクラスターによって保護され、サーバーアドレスに転送されます。ディザスタリカバリ用の [サーバーアドレス] を追加する必要があります。設定要件は、[ノード設定] の [サーバーアドレス] と同じです。詳細については、「サーバーアドレスの設定要件」をご参照ください。

ロードバランシングアルゴリズム

オリジンサーバーに複数のサーバーアドレスがある場合、WAF がオリジンフェッチリクエストをオリジンサーバーに転送する際に、サーバーアドレス間のロードバランシングのアルゴリズムを選択できます。有効な値:

HTTPS 詳細設定

その他の詳細設定

ドメイン名の DNS レコードを変更します。

重要ドメイン名の DNS レコードを変更する前に、ローカル検証を実行して転送設定が有効になっていることを確認してください。WAF の Web サイト転送設定が有効になる前にドメイン名の DNS レコードを変更すると、サービスが中断される可能性があります。詳細については、「ローカル検証」をご参照ください。

DNS レコードを変更する必要があるのは、ドメイン名を追加する場合のみです。IP アドレスを追加する場合は、このステップをスキップできます。

ドメイン名の DNS A レコードを変更して、ドメイン名を保護ノードグループの IP アドレスに解決します。

ステップ 5 で [パブリッククラウドディザスタリカバリ] を有効にした場合は、ディザスタリカバリリンクに切り替える前に、ドメイン名の DNS CNAME レコードを変更し、ドメイン名をパブリッククラウド CNAME に解決します。

説明Alibaba Cloud DNS を使用している場合は、Alibaba Cloud DNS コンソールにログインして、ドメイン名の A レコードと CNAME レコードを変更できます。詳細については、「DNS 設定の変更」をご参照ください。

サービスが追加されると、WAF は自動的に保護対象を生成し、デフォルトで Web コア保護ルールを有効にします。 ページに移動して、自動的に追加された保護対象を表示し、それに対する緩和ポリシーを設定できます。詳細については、「緩和設定の概要」をご参照ください。

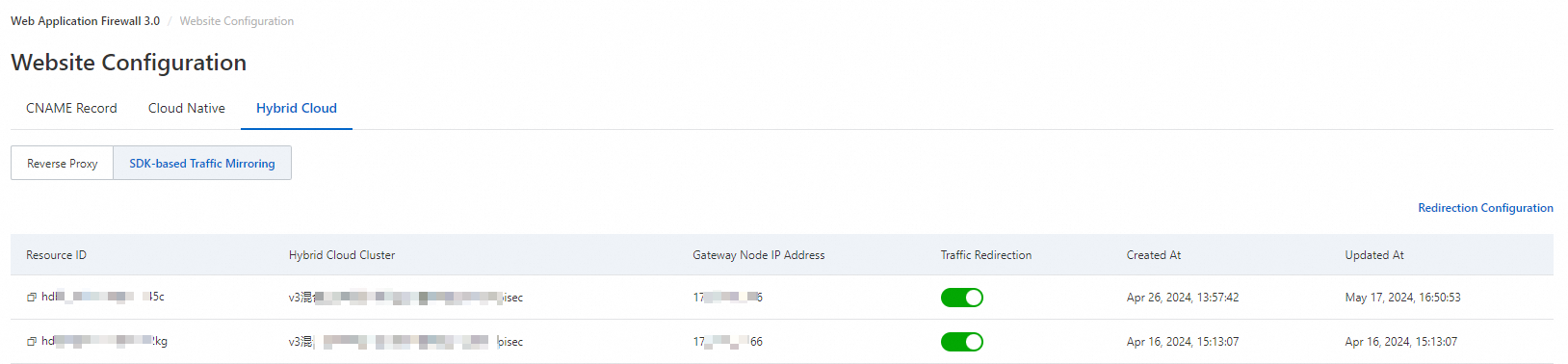

SDK 統合モード

ハイブリッドクラウドの SDK 統合モードでは、統一アクセスゲートウェイに SDK をデプロイして、ゲートウェイからバイパス WAF クラスターにサービストラフィックをコピーして検出できます。これにより、サービス転送と検出が分離されます。SDK 統合モードで WAF にサービスを追加するには、プロダクト技術専門家にご連絡いただくには、チケットを起票してください。

SDK と Hybrid Cloud WAF クラスターがデプロイされた後、次の操作を実行できます:

SDK が配置されている転送ノードの IP アドレスと、ハイブリッドクラウドクラスターおよび保護ノードグループとのマッピングを表示し、SDK が配置されている転送ノードのステータスを表示する

左側のナビゲーションウィンドウで、[プロビジョニング] をクリックします。

[ハイブリッドクラウドアクセス] タブで、[SDK 統合] をクリックします。

プロビジョニングリストで、転送ノード IP アドレスのマッピング関係とステータスを表示できます。

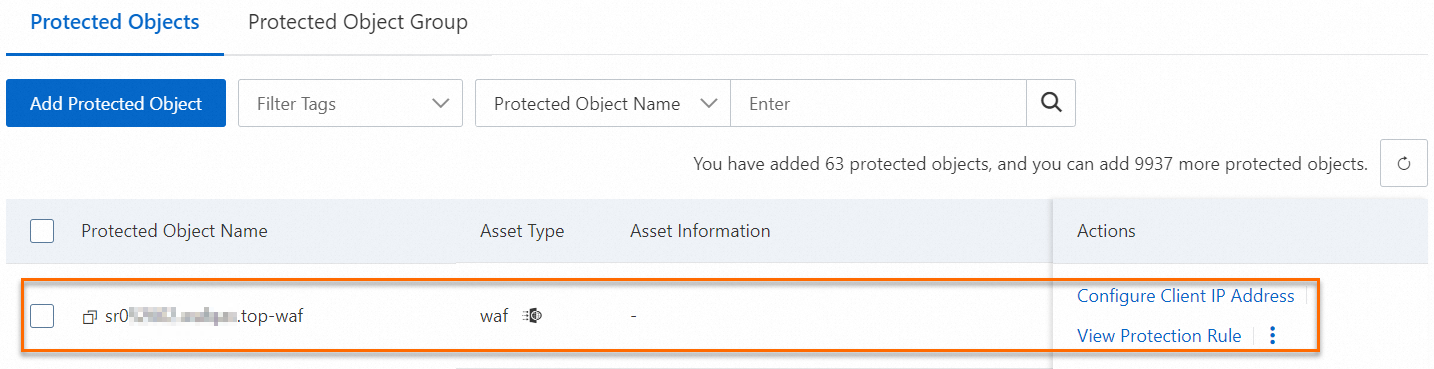

保護対象の追加

サービスが追加された後、WAF は Web サイトのドメイン名を保護対象として自動的に追加しません。WAF コンソールの [保護対象] ページに移動して、SDK 統合モードで WAF に追加されたドメイン名または URL を保護対象として追加する必要があります。詳細については、「保護対象と保護対象グループの設定」をご参照ください。

保護対象の緩和ポリシーの設定

保護対象を追加した後、それに対する緩和ポリシーを設定する必要があります。詳細については、「緩和設定の概要」をご参照ください。