ネットワークロードバランサー(NLB)インスタンスを作成し、インスタンスに TCP リスナーを追加した場合は、インスタンスの Web トラフィックを保護のために WAF にリダイレクトするために、リスナーポートを Web アプリケーションファイアウォール(WAF) に追加します。このトピックでは、NLB インスタンスの WAF 保護を有効にする方法について説明します。

背景情報

NLB は、Internet of Everything(IoE)時代向けのレイヤー 4 負荷分散サービスです。NLB は超高性能を提供し、オンデマンドで自動的にスケーリングできます。NLB インスタンスは最大 1 億の同時接続をサポートし、高い同時実行性を必要とするサービスに適しています。

保護のために NLB インスタンスを WAF に追加できます。WAF 保護を有効にするには、NLB インスタンスのトラフィックリダイレクションポートを WAF に追加します。追加されると、トラフィックリダイレクションが有効になっているポートからのトラフィックは、特定のゲートウェイを介して WAF にリダイレクトされます。WAF は悪意のあるトラフィックを除外し、通常のトラフィックを NLB インスタンスに転送します。次の図は、ネットワークアーキテクチャを示しています。

制限事項

次の Alibaba Cloud サービスのいずれかを使用する Web サービスは、クラウドネイティブモードで WAF に追加できます。アプリケーションロードバランサー(ALB)、マイクロサービスエンジン(MSE)、Function Compute、クラシックロードバランサー(CLB)、Elastic Compute Service(ECS)、およびネットワークロードバランサー(NLB)。. 前述の Alibaba Cloud サービスを使用していない Web サービスを WAF で保護する場合は、Web サービスのドメイン名を CNAME レコードモードで WAF に追加します。詳細については、「WAF にドメイン名を追加する」をご参照ください。

項目 | 説明 |

サポートされているインスタンス | 次の要件を満たすインスタンスのみを WAF に追加します。

|

サポートされているリージョン |

|

トラフィックリダイレクションポートの数 | トラフィックリダイレクションポートの最大数は、保護対象オブジェクトの最大数と同じです。

|

ポート設定 |

|

前提条件

WAF 3.0 インスタンスが購入されていること。詳細については、「サブスクリプション WAF 3.0 インスタンスを購入する」および「従量課金制 WAF 3.0 インスタンスを購入する」をご参照ください。

NLB インスタンスが作成され、NLB インスタンスに TCP リスナーが追加されていること。また、インスタンスが上記の要件を満たしていること。要件の詳細については、「制限事項」をご参照ください。NLB インスタンスに TCP リスナーを追加する方法の詳細については、「TCP リスナーを追加する」をご参照ください。

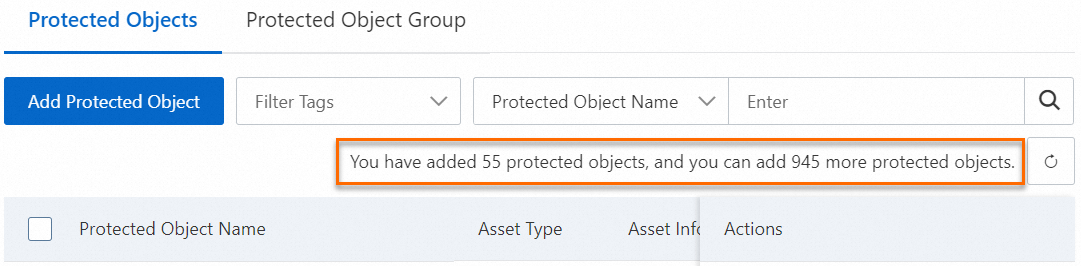

サブスクリプション WAF インスタンスを使用する場合は、WAF に追加された保護対象オブジェクトの数が上限を超えていないことを確認してください。数が上限を超えている場合は、クラウドサービスインスタンスを WAF に追加しないでください。

WAF に追加できる保護対象オブジェクトの数を表示するには、[保護対象オブジェクト] ページ にアクセスします。

トラフィックリダイレクションポートを追加する

インスタンスを WAF に追加すると、Web サービスが数秒間中断される場合があります。クライアントが自動的に再接続できる場合、Web サービスは自動的に再開されます。ビジネス要件に基づいて、再接続メカニズムと原点復帰設定を構成します。

[レイヤー 4 CLB]、[ECS]、または [NLB] インスタンスを WAF に追加した後に次の操作を実行すると、トラフィックリダイレクションポートは WAF から自動的に削除されます。ポートを WAF に再度追加しないと、ポート上のトラフィックは WAF によってフィルタリングされません。

インスタンスに関連付けられているパブリック IP アドレスを変更する。

説明NLB インスタンスのパブリック IP アドレスが変更された場合、トラフィックリダイレクションは無効になりません。

相互認証を有効にする。

インスタンスからリスナーポートを削除する。

インスタンスを削除する。

[WAF 3.0 コンソール] にログインします。上部のナビゲーションバーで、WAF インスタンスのリソースグループとリージョンを選択します。中国本土 または 中国本土以外 を選択できます。

左側のナビゲーションウィンドウで、アクセス管理 をクリックします。

[クラウドネイティブ] タブで、左側のクラウドサービスリストの [NLB] をクリックします。

認証ページで、今すぐ許可する をクリックして、必要なクラウドサービスにアクセスするための WAF インスタンスを認証します。

Alibaba Cloud は、[AliyunServiceRoleForWAF] サービスロールを自動的に作成します。サービスロールを表示するには、[Resource Access Management (RAM) コンソール] にログインし、左側のナビゲーションウィンドウで を選択します。

説明認証が完了している場合、認証ページは表示されません。次の手順に進みます。

[追加] をクリックします。

[インスタンスの設定 - NLB] パネルで、パラメーターを設定します。次の表にパラメーターを示します。

パラメーター

操作

追加するインスタンスとポートを選択します。

オプション: [インスタンスの同期]

WAF に追加するインスタンスがインスタンスリストにない場合は、資産の同期 をクリックしてインスタンスリストを更新します。

[ポートの追加]

WAF に追加するインスタンスを見つけ、ポートの追加 を 操作 列でクリックします。

WAF に追加する [ポート] を選択します。

WAF に追加するポートの [プロトコルタイプ] パラメーターを構成します。有効な値: [HTTP] および [HTTPS]。

[HTTPS] を選択した場合は、証明書をアップロードする必要があります。

説明アップロードするデフォルト証明書と追加証明書の合計数は 25 を超えることはできません。さらに証明書をアップロードする場合は、アカウントマネージャーまたはソリューションアーキテクトにお問い合わせください。

デフォルト証明書

[HTTPS] を選択した場合は、詳細設定 をクリックして、次の詳細パラメーターを構成できます。

WAF の前に Anti-DDoS Pro、Anti-DDoS Premium、または Alibaba Cloud CDN などのレイヤー 7 プロキシがデプロイされているかどうか

Anti-DDoS Proxy や Alibaba Cloud CDN などのレイヤー 7 プロキシが WAF の前にデプロイされているかどうかを指定します。

デフォルトでは、No が選択されています。この値は、WAF がクライアントから送信されたリクエストを受信することを指定します。リクエストはプロキシによって転送されません。

説明リクエストがクライアントから WAF に送信されると、WAF は WAF への接続の確立に使用された IP アドレスをクライアントの IP アドレスとして使用します。IP アドレスは、リクエストの

REMOTE_ADDRフィールドで指定されます。レイヤー 7 プロキシが WAF の前にデプロイされている場合は、Yes を選択します。この値は、WAF がレイヤー 7 プロキシによって WAF に転送されたリクエストを受信することを指定します。WAF がセキュリティ分析のためにクライアントの実際の IP アドレスを取得できるようにするには、クライアント IP の取得方法 パラメーターを構成する必要があります。

リソースグループ

インスタンスを追加するリソースグループを選択します。リソースグループを選択しないと、インスタンスは [デフォルトのリソースグループ] に追加されます。

説明リソース管理を使用して、Alibaba Cloud アカウント内で部門またはプロジェクト別にリソースグループを作成し、リソースを管理できます。詳細については、「リソースグループを作成する」をご参照ください。

詳細設定

WAF に追加するインスタンスを選択し、[OK] をクリックします。

インスタンスを WAF に追加すると、インスタンスは WAF の保護対象オブジェクトになります。保護対象オブジェクトの名前は、インスタンス ID-ポート-アセットタイプの形式です。デフォルトでは、コア保護ルールモジュールの保護ルールが保護対象オブジェクトに対して有効になります。[保護対象オブジェクト] ページで保護対象オブジェクトを表示し、保護対象オブジェクトの保護ルールを構成します。ページに移動するには、[Web サイトの構成] ページの [クラウドネイティブ] タブでインスタンスの ID をクリックします。詳細については、「保護構成の概要」をご参照ください。

その他の操作

オリジンサーバーを表示し、トラフィックリダイレクションポートを管理する

インスタンスを WAF に追加した後、オリジンサーバーの保護の詳細を表示し、緊急ディザスタリカバリシナリオでトラフィックリダイレクションを強制的に無効にしたり、トラフィックリダイレクションポートを削除したりできます。

アクセス管理 ページで、クラウドプロダクトアクセス タブをクリックします。

左側のクラウドサービスリストの [NLB] をクリックします。管理する NLB インスタンスを見つけ、インスタンス名の左側にある

アイコンをクリックして、WAF に追加されたトラフィックリダイレクションポートを表示します。

アイコンをクリックして、WAF に追加されたトラフィックリダイレクションポートを表示します。ポートの詳細を表示する: ポート詳細 を [アクション] 列でクリックして、ポート、プロトコル、証明書などのポートの詳細を表示します。次のパラメーターを再構成できます: [WAF の前に Anti-DDoS Pro、Anti-DDoS Premium、または Alibaba Cloud CDN などのレイヤー 7 プロキシがデプロイされているかどうか]、[トラフィックマークを有効にする]、および [原点復帰キープアライブリクエスト]。[詳細設定] をクリックして、[トラフィックマークを有効にする] パラメーターと [原点復帰キープアライブリクエスト] パラメーターを見つけます。

ポートを削除する: ポートを見つけ、接続解除 をクリックします。接続解除 メッセージで、OK をクリックします。

重要WAF からトラフィックリダイレクションポートを削除すると、Web サービスが数秒間中断される場合があります。クライアントが自動的に再接続できる場合、Web サービスは自動的に再開されます。ビジネス要件に基づいて、再接続メカニズムと原点復帰設定を構成します。

WAF からトラフィックリダイレクションポートを削除すると、ポート上のトラフィックは WAF によって保護されなくなります。ポートを WAF に再度追加するには、[追加] をクリックします。詳細については、「トラフィックリダイレクションポートを追加する」をご参照ください。

トラフィックリダイレクションポートに関連付けられている証明書を更新する

トラフィックリダイレクションポートに関連付けられている証明書の有効期限が切れそうになった場合、または証明書が変更された場合(証明書が失効した場合など)、証明書を更新する必要があります。

証明書の残りの有効期間が 30 日未満の場合、ドメイン名リストに

アイコンが表示されます。これは、証明書の有効期限が切れそうになっていることを示します。この場合、できるだけ早く証明書を更新する必要があります。

アイコンが表示されます。これは、証明書の有効期限が切れそうになっていることを示します。この場合、できるだけ早く証明書を更新する必要があります。証明書の有効期限が切れそうになったときにメールやショートメッセージなどの方法で通知を受信する場合は、「証明書の通知を構成する」をご参照ください。

証明書の有効期限切れによるサービス中断を防ぐには、証明書管理サービスの 証明書ホスティング機能 を有効にします。証明書に対してこの機能を有効にすると、ホストされている証明書の有効期限が切れそうになったときに、システムが自動的に新しい証明書を申請 します。

次の手順を実行します。

証明書を更新するか、サードパーティ証明書を証明書管理サービスにアップロードします。詳細については、「公式 SSL 証明書を更新する」または「SSL 証明書をアップロードして共有する」をご参照ください。

証明書を WAF に同期します。

WAF コンソールで証明書を更新します。

クラウドプロダクトアクセス タブで、左側のクラウドサービスリストの [NLB] をクリックします。管理するインスタンスを見つけ、

アイコンをクリックします。証明書を更新するトラフィックリダイレクションポートを見つけ、証明書の編集 を 操作 列でクリックします。

アイコンをクリックします。証明書を更新するトラフィックリダイレクションポートを見つけ、証明書の編集 を 操作 列でクリックします。デフォルト証明書 セクションで、既存ファイルを選択 をクリックし、ドロップダウンリストから新しい証明書を選択します。

単一の NLB インスタンスに解決される複数のドメインの保護ルールを構成する

複数のドメイン名が同じ NLB インスタンスに解決され、追加後にこれらのドメインの保護ルールを個別に構成する場合は、「保護対象オブジェクトとしてドメインを手動で追加する」をご参照ください。