ご利用のサーバーが、オンプレミスのデータセンター、仮想マシン (VM) 環境、または他のクラウドホストから Alibaba Cloud リージョン内の Virtual Private Cloud (VPC) に接続できる場合、Server Migration Center (SMC) を使用して VPC 経由でサーバーを移行できます。この方法は、パブリックネットワーク経由の移行よりも高速で安定しており、移行効率が向上します。

シナリオ

シナリオ 1:移行元サーバーを Alibaba Cloud に移行する必要があるが、そのサーバーはパブリックネットワークにアクセスできない。ただし、移行元サーバーが配置されているデータセンターにはパブリックネットワークの出口がある。

このシナリオでは、VPN Gateway、Express Connect 回線、または Smart Access Gateway を使用して、移行元サーバーを Alibaba Cloud 上の VPC に接続できます。その後、移行元サーバー用にプロキシサーバーを設定し、そのプロキシ経由で SMC にアクセスすることで、プライベートネットワーク経由でサーバーを移行します。

シナリオ 2:移行元サーバーはパブリックネットワークにアクセスでき、SMC を使用してパブリックネットワーク経由で移行可能だが、転送レートが制限されているため移行速度を向上させたい。

このシナリオでは、VPN Gateway、Express Connect 回線、または Smart Access Gateway を使用して、移行元サーバーを VPC に接続できます。その後、SMC を使用してサーバーを移行する際に、プライベートネットワーク転送方式を選択することで、パブリックネットワーク転送方式よりも効率的に移行できます。

移行プロセス

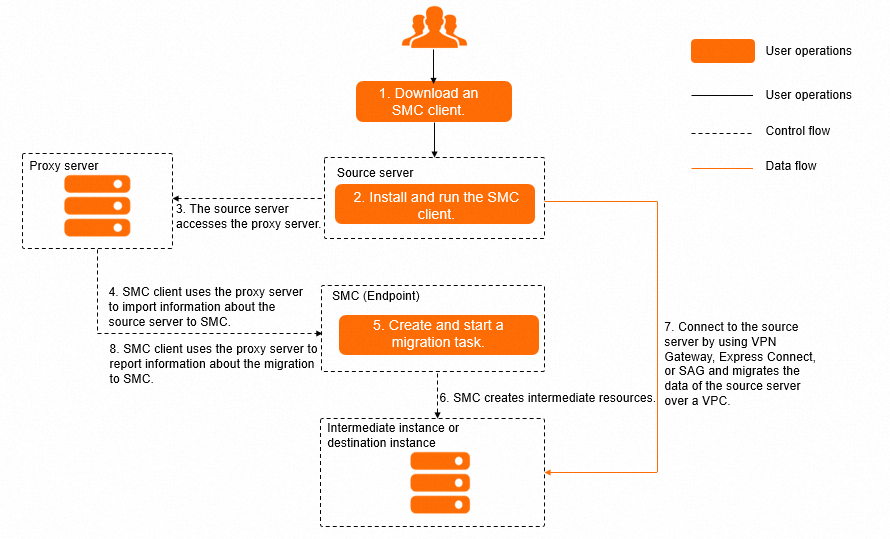

以下の図は、プライベートネットワーク経由でのサーバー移行プロセスを示しています。 プロセスの概要:

プロセスの概要:

SMC クライアントをダウンロードし、移行元サーバーにインストールします。

移行元サーバーで SMC クライアントを実行し、プロキシサーバーを使用して移行元を SMC コンソールにインポートします。プロキシサーバーの詳細については、「転送プロキシ」をご参照ください。

SMC コンソールで移行ジョブを作成し、ネットワークモードをプライベートネットワーク転送に設定してから、ジョブを開始します。

SMC は移行ジョブの設定に基づいてリソースを作成し、接続された VPC 経由で移行元サーバーから Alibaba Cloud にデータを移行します。

ジョブの実行中、プロキシサーバーは移行元サーバーに代わって SMC サーバーからの命令を受け取ります。例えば、移行ジョブが失敗した場合、SMC サーバーは移行を停止し、エラーログを SMC クライアントに送信します。

転送プロキシ

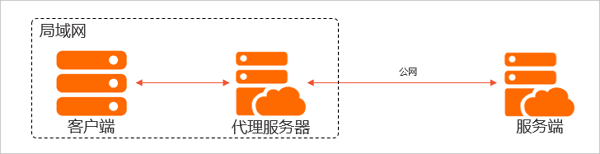

転送プロキシは、クライアントとサーバーの間でミドルウェアとして機能するサーバーです。クライアントがパブリックネットワーク経由でサーバーに直接アクセスできない場合、プロキシを通じてリクエストを送信できます。プロキシはリクエストをサーバーに転送し、応答を受信してクライアントに返します。

転送プロキシには、以下の利点があります。

クライアントがパブリックネットワーク上のデータリソースにアクセスできるようになります。

頻繁にアクセスされるパブリックデータのキャッシュとして機能します。クライアントが再度データをリクエストした場合、キャッシュから直接取得できます。これにより、リソースへのアクセスが高速化されます。

権限付与を通じてクライアントのアクセスをコントロールし、セキュリティを向上させます。

クライアントがパブリックリソースにアクセスする際に、クライアント情報を隠蔽します。プロキシサーバーはクライアントのアクセス記録も保存します。

前提条件

VPN Gateway、Express Connect 回線、または Smart Access Gateway を使用して、オンプレミスのデータセンターを Alibaba Cloud VPC に接続していること。詳細については、「VPC をオンプレミスのデータセンターまたは他のクラウドに接続する」をご参照ください。

移行元と中間インスタンス間のデータ転送をスムーズに行うために、オンプレミスのデータセンターのファイアウォールでポート 8703 と 8080 が開いていること。

移行元サーバーとプロキシサーバーがネットワーク経由で相互に通信でき、かつプロキシサーバーがパブリックネットワークにアクセスできること。

手順

プロキシサーバーを作成し、ポート 3128 を開きます。

(推奨) Alibaba Cloud Elastic Compute Service (ECS) インスタンスを作成します。CentOS 7 以降を実行する ECS インスタンスの使用を推奨します。詳細については、「ウィザードを使用したインスタンスの作成」をご参照ください。

デフォルトでは、ECS インスタンスは SMC のプライベートエンドポイントに接続できます。以下のドメイン名にアクセスできることを確認してください。

https://<region-id>.axt.aliyun.com。例えば、中国 (杭州) リージョンのドメイン名は https://cn-hangzhou.axt.aliyun.com です。

https://smc.vpc-proxy.aliyuncs.com。

Alibaba Cloud の外部にサーバーを作成します。

プロキシサーバーが SMC のパブリックエンドポイントにアクセスできることを確認します:

https://smc-service.aliyuncs.com

https://smc.aliyuncs.com

接続された VPC に Squid プロキシソフトウェアをインストールします。

WinSCP などのサードパーティ製リモート接続ツールを使用して、Linux サーバーに接続できます。

このトピックでは、CentOS 7.9 オペレーティングシステムを例として使用します。

次のコマンドを実行して、ファイアウォールを停止します。

systemctl stop firewalld setenforce 0次のコマンドを実行して、Squid プロキシソフトウェアをインストールします。

yum -y install squid次のコマンドを実行して、

/etc/squid/squid.conf設定ファイルのルールに移行元サーバーの CIDR ブロック (許可される CIDR ブロック) が含まれているか確認します。cat /etc/squid/squid.conf

含まれている場合は、次のステップに進みます。

含まれていない場合は、次の手順を実行します:

次のコマンドを実行して、Squid 設定ファイルを編集します。

vim /etc/squid/squid.confiキーを押して、次の図に示す位置に許可したい CIDR ブロックを追加します。例えば、すべての IP アドレスを許可するには、acl localnet src 0.0.0.0/0を追加します。 重要

重要デフォルトでは、Squid は HTTP プロキシサーバーのリスナーポートとしてポート 3128 を使用します。ポート番号を変更するには、

http_port 3128設定項目を変更します。設定が完了したら、

Escキーを押し、:wqと入力して Enter キーを押し、ファイルを保存して終了します。

次のコマンドを実行して、Squid サービスを開始します。

systemctl start squid systemctl enable squid

SMC クライアントを使用して移行元をインポートします。詳細については、「SMC クライアントを使用した移行元のインポート」をご参照ください。

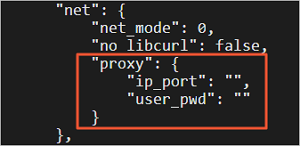

SMC クライアントをダウンロードして解凍した後、まずクライアント設定ファイルでプロキシサーバー情報を設定する必要があります。その後、クライアントを実行して移行元をインポートできます。以下に、Linux システムでプロキシサーバー情報を設定する手順を説明します:

go2aliyun_clientディレクトリ (VMware エージェントレスコネクタを使用している場合は /root/smc ディレクトリ) で、次のコマンドを実行してclient_dataファイルを開きます。このトピックでは、64 ビット Linux 向けの SMC クライアントの汎用版を例として使用します。

cd go2aliyun_client_linux_x86_64 # VMware エージェントレスコネクタを使用する場合は、/root/smc に切り替えます。 vim client_data次の図に示すように、

proxy設定項目を見つけます。

ip_port設定項目の後に、プロキシサーバーの IP アドレスとポートを設定します。以下に設定例を示します:

"proxy": { "ip_port": "172.168.XX.XX:3128", "user_pwd": "" }設定が完了したら、Esc キーを押し、

:wqと入力して Enter キーを押し、ファイルを保存して終了します。(オプション) プロキシサーバーの ECS インスタンスが SMC のパブリックエンドポイントにアクセスできない場合 (例えば、パブリック IP アドレスがないため)、次のコマンドを実行して SMC のプライベートエンドポイントを指定します。

./go2aliyun_client --rerun --useaxt=cn-hangzhoucn-hangzhou をプロキシサーバーのリージョン ID に置き換えます。

SMC コンソールでサーバーを移行します。詳細については、「ステップ 2:移行設定の構成」をご参照ください。

移行を設定する際、[ネットワークモード] を [プライベートネットワーク転送] に設定し、使用する VPC と vSwitch を指定します。