Topik ini menjawab pertanyaan umum terkait kegagalan koneksi IPsec-VPN dan kegagalan negosiasi.

FAQ

Masalah negosiasi IPsec-VPN

Apa yang harus dilakukan jika sistem memperingatkan bahwa negosiasi Fase 1 gagal?

Apa yang harus dilakukan jika sistem memperingatkan bahwa negosiasi Fase 2 gagal?

Masalah konektivitas IPsec-VPN

Apa yang dapat saya lakukan jika sistem memperingatkan bahwa negosiasi Fase 1 gagal?

Anda dapat menganalisis masalah berdasarkan kode kesalahan dan log koneksi IPsec-VPN yang ditampilkan di konsol VPN Gateway. Untuk informasi lebih lanjut, lihat Memecahkan Masalah Koneksi IPsec-VPN.

Tabel berikut menjelaskan penyebab umum kegagalan negosiasi Fase 1 pada perangkat gateway peer dari koneksi IPsec-VPN.

Penyebab | Solusi |

Perangkat gateway peer tidak bekerja seperti yang diharapkan. | Periksa perangkat gateway peer. Untuk informasi lebih lanjut, konsultasikan dengan pemasok perangkat gateway peer. |

Konfigurasi IPsec-VPN belum ditambahkan ke perangkat gateway peer. | Tambahkan konfigurasi IPsec-VPN ke perangkat gateway peer dan pastikan bahwa perangkat gateway peer dan koneksi IPsec-VPN menggunakan konfigurasi yang sama. Untuk informasi lebih lanjut, lihat Konfigurasikan Gateway Lokal. |

Kebijakan kontrol akses pada perangkat gateway peer tidak mengizinkan port UDP 500 dan 4500. | Periksa kebijakan kontrol akses pada perangkat gateway peer dan pastikan bahwa kondisi berikut terpenuhi:

|

Karena batasan yang diberlakukan oleh pemasok perangkat gateway peer, negosiasi IPsec hanya dapat dipicu ketika lalu lintas masuk terdeteksi. | Periksa apakah batasan tersebut berlaku untuk perangkat gateway peer. Jika batasan tersebut berlaku untuk perangkat gateway peer, konsultasikan dengan pemasok tentang cara memicu negosiasi IPsec. |

Apa yang dapat saya lakukan jika sistem memperingatkan bahwa negosiasi Fase 2 gagal?

Anda dapat menganalisis masalah berdasarkan kode kesalahan dan log koneksi IPsec-VPN yang ditampilkan di konsol VPN Gateway. Untuk informasi lebih lanjut, lihat Memecahkan Masalah Koneksi IPsec-VPN.

Apa yang dapat saya lakukan jika sistem memperingatkan bahwa negosiasi Fase 2 berhasil tetapi sekarang terus memperingatkan bahwa negosiasi Fase 2 gagal?

Tabel berikut menjelaskan kemungkinan penyebab dan solusinya.

Kategori | Penyebab | Solusi |

Pengecualian Perangkat Gateway | Gateway VPN Alibaba Cloud memiliki pembayaran yang tertunda. | Isi ulang akun Anda atau tambahkan metode pembayaran baru. Untuk informasi lebih lanjut, lihat Metode Pembayaran Alibaba Cloud. |

Perangkat gateway peer memiliki pengecualian. | Periksa perangkat gateway peer. Untuk informasi lebih lanjut, konsultasikan dengan pemasok perangkat gateway peer. | |

Kebijakan kontrol akses pada perangkat gateway peer diubah. | Periksa kebijakan kontrol akses pada perangkat gateway peer. Pastikan bahwa kebijakan tersebut mengizinkan transfer data antara virtual private cloud (VPC) dan pusat data. | |

Perubahan Konfigurasi IPsec-VPN | Konfigurasi IPsec-VPN perangkat gateway peer dihapus. | Tambahkan konfigurasi IPsec-VPN ke perangkat gateway peer dan pastikan bahwa perangkat gateway peer dan koneksi IPsec-VPN menggunakan konfigurasi yang sama. Untuk informasi lebih lanjut, lihat Konfigurasikan Gateway Lokal. |

Konfigurasi perangkat gateway peer dimodifikasi dan berbeda dari konfigurasi koneksi IPsec-VPN. | Pastikan bahwa perangkat gateway peer dan koneksi IPsec-VPN menggunakan konfigurasi yang sama. | |

Parameter konfigurasi IPsec-VPN pada perangkat gateway peer diatur ke beberapa nilai. Sebagai contoh, parameter Encryption Algorithm dari IKE Configurations diatur ke aes dan aes192. | Tentukan hanya satu nilai untuk setiap parameter saat Anda mengonfigurasi koneksi IPsec-VPN di Alibaba Cloud. Periksa konfigurasi IPsec-VPN perangkat gateway peer. Pastikan bahwa setiap parameter diatur hanya ke satu nilai. Selain itu, pastikan bahwa perangkat gateway peer dan koneksi IPsec-VPN menggunakan nilai yang sama untuk setiap parameter. | |

Konfigurasi koneksi IPsec-VPN dimodifikasi dan berbeda dari konfigurasi perangkat gateway peer. | Pastikan bahwa perangkat gateway peer dan koneksi IPsec-VPN menggunakan konfigurasi yang sama. Untuk informasi lebih lanjut, lihat bagian "Ubah Koneksi IPsec-VPN" dari Buat dan Kelola Koneksi IPsec-VPN dalam Mode Single-Tunnel. | |

Gateway IPv4 dan ACL jaringan baru dikonfigurasikan untuk VPC yang terkait dengan koneksi IPsec-VPN. | Periksa gateway IPv4 dan ACL jaringan yang dikonfigurasikan untuk VPC. Pastikan bahwa gateway IPv4 dan ACL jaringan mengizinkan transfer data antara VPC dan pusat data. Untuk informasi lebih lanjut, lihat Gateway IPv4 dan ACL Jaringan. | |

Perubahan Alamat IP Perangkat Gateway Peer | Alamat IP yang digunakan oleh perangkat gateway peer untuk membuat koneksi IPsec-VPN diubah. Akibatnya, alamat IP gateway pelanggan di Alibaba Cloud berbeda dari yang digunakan oleh perangkat gateway peer. | Pastikan bahwa alamat IP gateway pelanggan di Alibaba Cloud sama dengan yang digunakan oleh perangkat gateway peer untuk membuat koneksi IPsec-VPN. |

Perangkat gateway peer menggunakan beberapa alamat IP. Akibatnya, alamat IP gateway pelanggan di Alibaba Cloud berbeda dari yang digunakan oleh perangkat gateway peer untuk membuat koneksi IPsec-VPN. | Pastikan bahwa alamat IP gateway pelanggan di Alibaba Cloud sama dengan yang digunakan oleh perangkat gateway peer untuk membuat koneksi IPsec-VPN. | |

Perangkat gateway peer menggunakan alamat IP dinamis. Akibatnya, alamat IP gateway pelanggan di Alibaba Cloud berbeda dari yang digunakan oleh perangkat gateway peer untuk membuat koneksi IPsec-VPN. | Konfigurasikan alamat IP statis untuk perangkat gateway peer. Pastikan bahwa alamat IP gateway pelanggan di Alibaba Cloud sama dengan yang digunakan oleh perangkat gateway peer untuk membuat koneksi IPsec-VPN. |

Apa yang dapat saya lakukan jika sistem memperingatkan bahwa negosiasi Fase 2 berhasil tetapi kadang-kadang gagal?

Tabel berikut menjelaskan kemungkinan penyebab dan solusinya.

Kategori | Penyebab | Solusi |

Perubahan Konfigurasi IPsec-VPN | Koneksi IPsec-VPN dan perangkat gateway peer menggunakan nilai yang berbeda untuk parameter DH Group, atau PFS untuk beberapa perangkat gateway dari IPsec-VPN Configurations. | Periksa parameter DH Group atau PFS dari IPsec-VPN Configurations pada koneksi IPsec-VPN dan perangkat gateway peer. Pastikan bahwa nilai yang sama digunakan untuk parameter DH Group atau PFS. Untuk informasi lebih lanjut tentang cara memodifikasi konfigurasi koneksi IPsec-VPN, lihat bagian "Ubah Koneksi IPsec-VPN" dari Buat dan Kelola Koneksi IPsec-VPN dalam Mode Single-Tunnel. |

Parameter konfigurasi IPsec-VPN pada perangkat gateway peer diatur ke beberapa nilai. Sebagai contoh, parameter Encryption Algorithm dari IKE Configurations diatur ke aes dan aes192. | Tentukan hanya satu nilai untuk setiap parameter saat Anda mengonfigurasi koneksi IPsec-VPN di Alibaba Cloud. Periksa konfigurasi IPsec-VPN perangkat gateway peer. Pastikan bahwa setiap parameter diatur hanya ke satu nilai. Selain itu, pastikan bahwa perangkat gateway peer dan koneksi IPsec-VPN menggunakan nilai yang sama untuk setiap parameter. | |

Lifetime asosiasi keamanan (SA) berbasis lalu lintas dikonfigurasikan untuk perangkat gateway peer. | Koneksi IPsec-VPN di Alibaba Cloud hanya mendukung lifetime SA berbasis waktu dan tidak mendukung lifetime SA berbasis lalu lintas. Kami menyarankan Anda untuk meninggalkan lifetime SA berbasis lalu lintas kosong pada perangkat gateway peer atau mengatur lifetime menjadi 0 byte. | |

Kualitas jaringan buruk | Paket deteksi peer mati (DPD), paket pemeriksaan kesehatan, atau paket IPsec habis waktu dan dijatuhkan karena kualitas jaringan yang buruk antara koneksi IPsec-VPN dan perangkat gateway peer. Ini mengganggu koneksi IPsec-VPN. | Periksa konektivitas jaringan jika koneksi IPsec-VPN terganggu. |

Batasan pada Koneksi IPsec-VPN | Karena batasan yang diberlakukan oleh pemasok perangkat gateway peer, negosiasi IPsec hanya dapat dipicu ketika lalu lintas masuk terdeteksi. | Periksa apakah batasan tersebut berlaku untuk perangkat gateway peer. Jika batasan tersebut berlaku untuk perangkat gateway peer, konsultasikan dengan pemasok tentang cara memicu negosiasi IPsec. |

Saat membuat koneksi IPsec-VPN dual-tunnel, aliran data yang dilindungi yang sama digunakan untuk kedua tunnel. Namun, hanya satu tunnel yang dapat berhasil menyelesaikan negosiasi jika gateway peer memiliki batasan terkait, seperti gateway firewall Cisco ASA. | Hubungi produsen untuk memeriksa apakah batasan tersebut ada. Jika batasan tersebut ada, modifikasi konfigurasi IPsec-VPN perangkat gateway peer. Untuk informasi lebih lanjut, lihat Contoh Konfigurasi. |

Apa yang dapat saya lakukan jika sistem memperingatkan bahwa negosiasi Fase 2 berhasil tetapi negosiasi BGP berada dalam status Abnormal?

Tabel berikut menjelaskan kemungkinan penyebab dan solusinya.

Kategori | Penyebab | Solusi |

Konfigurasi BGP salah | Alamat IP BGP yang dikonfigurasikan pada perangkat gateway peer tidak valid. | Periksa konfigurasi BGP koneksi IPsec-VPN dan perangkat gateway peer. Pastikan bahwa alamat IP BGP koneksi IPsec-VPN dan alamat IP BGP perangkat gateway peer termasuk dalam blok CIDR yang sama dan tidak bertentangan satu sama lain. Blok CIDR tempat alamat IP BGP milik harus berada dalam blok CIDR 169.254.0.0/16 dengan panjang subnet mask 30. |

Masalah Koneksi IPsec-VPN | Karena pengecualian konektivitas pada koneksi IPsec-VPN, gateway lokal tidak dapat menerima paket BGP dari perangkat gateway peer. | Periksa konektivitas koneksi IPsec-VPN dan periksa apakah gateway lokal menerima paket BGP dari perangkat gateway peer. Anda dapat melihat data pemantauan lalu lintas koneksi IPsec-VPN. Jika tidak ada lalu lintas yang terdeteksi, itu menunjukkan bahwa gateway lokal tidak menerima paket BGP dari perangkat gateway peer. |

Negosiasi IPsec terganggu. | Lihat log koneksi IPsec-VPN untuk memeriksa apakah negosiasi Fase 2 berhasil. Jika negosiasi IPsec dalam keadaan tidak stabil, periksa log untuk menganalisis masalah. Untuk informasi lebih lanjut, lihat Memecahkan Masalah Koneksi IPsec-VPN. |

Apa yang dapat saya lakukan jika sistem memperingatkan bahwa negosiasi Fase 2 berhasil tetapi pemeriksaan kesehatan gagal?

Tabel berikut menjelaskan kemungkinan penyebab dan solusinya.

Kategori | Penyebab | Solusi |

Masalah Terkait Alamat IP Tujuan Pemeriksaan Kesehatan | Alamat IP tujuan pemeriksaan kesehatan tidak dapat diakses. | Jalankan perintah Jika alamat IP tujuan tidak dapat mengakses alamat IP sumber, periksa konfigurasi alamat IP tujuan. |

Host yang terkait dengan alamat IP tujuan memiliki pengecualian dan tidak dapat merespons paket ICMP dari koneksi IPsec-VPN. | Periksa apakah host yang terkait dengan alamat IP tujuan bekerja seperti yang diharapkan. Untuk informasi lebih lanjut, konsultasikan dengan pemasok perangkat gateway. | |

Konfigurasi rute dan kebijakan keamanan untuk alamat IP tujuan diubah. Sebagai contoh, kebijakan keamanan tidak mengizinkan alamat IP sumber, alamat IP tujuan, atau paket ICMP. | Pastikan bahwa konfigurasi rute dan kebijakan keamanan untuk alamat IP tujuan memenuhi persyaratan berikut:

| |

Alamat IP tujuan tidak merespons probe pemeriksaan kesehatan melalui jalur yang sama melalui mana alamat IP tujuan menerima probe. | Jalankan perintah | |

Masalah Koneksi IPsec-VPN | Negosiasi IPsec terganggu. | Lihat log koneksi IPsec-VPN untuk memeriksa apakah negosiasi Fase 2 berhasil. Jika negosiasi IPsec dalam keadaan tidak stabil, periksa log untuk menganalisis masalah. Untuk informasi lebih lanjut, lihat Memecahkan Masalah Koneksi IPsec-VPN. Catatan Jika koneksi IPsec-VPN gagal dalam pemeriksaan kesehatan, sistem akan me-reset terowongan IPsec. Dalam skenario di mana koneksi aktif/standby tidak digunakan, kami menyarankan Anda menggunakan fitur DPD sebagai pengganti fitur pemeriksaan kesehatan untuk memeriksa konektivitas. Untuk informasi lebih lanjut tentang skenario penggunaan koneksi IPsec-VPN aktif/standby, lihat Gunakan dua alamat IP publik untuk membuat koneksi IPsec-VPN aktif/standby dan Gunakan dua gateway pelanggan untuk ketersediaan tinggi. |

Apa yang dapat saya lakukan jika status koneksi IPsec-VPN adalah "Negosiasi Fase 2 berhasil", tetapi Instance Elastic Compute Service (ECS) di virtual private cloud (VPC) tidak dapat mengakses server di pusat data lokal?

Penyebab

Konfigurasi rute VPC, aturan grup keamanan, konfigurasi rute pusat data, atau kebijakan kontrol akses tidak mengizinkan Instance ECS di VPC untuk mengakses server di pusat data.

Solusi

Analisis masalah berdasarkan instruksi berikut:

VPC

Periksa konfigurasi rute dalam tabel rute VPC. Pastikan bahwa rute dikonfigurasikan dalam tabel rute VPC untuk mengizinkan Instance ECS mengakses server di pusat data lokal.

Periksa aturan grup keamanan yang dimiliki oleh VPC. Pastikan bahwa aturan tersebut mengizinkan server di pusat data lokal untuk mengakses Instance ECS.

Pusat Data

Periksa konfigurasi rute pusat data lokal. Pastikan bahwa rute dikonfigurasikan untuk mengizinkan server di pusat data lokal merespons permintaan dari Instance ECS.

Periksa kebijakan kontrol akses pusat data lokal. Pastikan bahwa kebijakan kontrol akses mengizinkan Instance ECS untuk mengakses server di pusat data lokal.

Jika jaringan lokal Anda merutekan alamat IP publik ke tujuan internal, Anda harus menentukan blok CIDR publik pusat data sebagai blok CIDR pengguna VPC. Dengan cara ini, VPC dapat mengakses blok CIDR publik. Untuk informasi lebih lanjut, lihat "Apa itu blok CIDR pengguna?" dalam topik FAQ dan bagian "Bagaimana cara mengonfigurasi blok CIDR pengguna?" dari topik FAQ.

Apa yang dapat saya lakukan jika status koneksi IPsec-VPN adalah "Negosiasi Fase 2 berhasil", tetapi server di pusat data lokal tidak dapat mengakses Instance ECS di VPC?

Penyebab

Konfigurasi rute VPC, aturan grup keamanan, konfigurasi rute pusat data, atau kebijakan kontrol akses tidak mengizinkan server di pusat data untuk mengakses Instance ECS di VPC.

Solusi

Analisis masalah berdasarkan instruksi berikut:

VPC

Periksa konfigurasi rute dalam tabel rute VPC. Pastikan bahwa rute dikonfigurasikan dalam tabel rute VPC untuk mengizinkan Instance ECS merespons permintaan dari server di pusat data lokal.

Analisis aturan grup keamanan yang dimiliki oleh VPC. Pastikan bahwa aturan tersebut mengizinkan server di pusat data lokal untuk mengakses Instance ECS.

Pusat Data

Periksa konfigurasi rute pusat data lokal. Pastikan bahwa rute dikonfigurasikan untuk pusat data lokal untuk mengizinkan data ditransmisikan ke Instance ECS melalui koneksi IPsec-VPN.

Periksa kebijakan kontrol akses pusat data lokal. Pastikan bahwa kebijakan kontrol akses mengizinkan server di pusat data lokal untuk mengakses Instance ECS.

Apa yang dapat saya lakukan jika status koneksi IPsec-VPN adalah "Negosiasi Fase 2 berhasil", tetapi komunikasi hanya berhasil di beberapa blok CIDR?

Penyebab

Dalam skenario di mana pusat data terhubung ke VPC menggunakan IPsec-VPN, jika perangkat gateway peer disediakan oleh Cisco, H3C, atau Huawei, mode perutean koneksi IPsec-VPN diatur ke Protected Data Flow, dan beberapa blok CIDR dikonfigurasikan, hanya satu blok CIDR yang dapat digunakan untuk komunikasi.

Ini karena gateway VPN Alibaba Cloud tidak kompatibel dengan protokol IPsec yang digunakan oleh perangkat gateway peer yang disediakan oleh Cisco, H3C, atau Huawei. Jika koneksi IPsec-VPN dibuat untuk menghubungkan beberapa blok CIDR, gateway VPN menggunakan Asosiasi Keamanan (SA) untuk bernegosiasi dengan perangkat gateway pelanggan. Namun, jika perangkat gateway pelanggan dikonfigurasikan dengan beberapa blok CIDR, perangkat gateway pelanggan menggunakan beberapa SA untuk bernegosiasi dengan gateway VPN.

Solusi

Untuk informasi lebih lanjut, lihat Saran Konfigurasi untuk Beberapa Blok CIDR.

Apa yang dapat saya lakukan jika sistem memperingatkan bahwa negosiasi Fase 2 berhasil dan saya dapat melakukan ping layanan, tetapi layanan atau beberapa port tidak dapat diakses?

Penyebab

Aturan grup keamanan VPC atau kebijakan kontrol akses pusat data tidak mengizinkan alamat IP, jenis protokol, dan nomor port.

Solusi

Analisis masalah berdasarkan instruksi berikut:

Periksa aturan grup keamanan VPC. Pastikan bahwa aturan tersebut mengizinkan protokol, nomor port, dan alamat IP yang digunakan untuk transfer data antara VPC dan pusat data.

Periksa kebijakan kontrol akses untuk pusat data. Pastikan bahwa kebijakan tersebut mengizinkan protokol, nomor port, dan alamat IP yang digunakan untuk transfer data antara VPC dan pusat data.

Jika kebijakan layanan dan resolusi nama domain juga dikonfigurasikan untuk pusat data, kami sarankan Anda memeriksanya. Pastikan bahwa protokol, nomor port, dan alamat IP yang digunakan untuk transfer data antara VPC dan pusat data diizinkan.

Apa yang dapat saya lakukan jika sistem memperingatkan bahwa negosiasi Fase 2 berhasil, tetapi koneksi privat mengalami kehilangan paket dan kadang-kadang gagal?

Tabel berikut menjelaskan kemungkinan penyebab dan solusinya.

Kategori | Penyebab | Solusi |

Masalah Spesifikasi Gateway VPN | Lonjakan lalu lintas tiba-tiba terjadi selama transfer data, yang melebihi bandwidth maksimum gateway VPN. Anda dapat melihat informasi pemantauan lalu lintas gateway VPN di konsol Gateway VPN untuk memeriksa apakah lonjakan lalu lintas tiba-tiba terjadi. | Anda dapat meningkatkan gateway VPN. Untuk informasi lebih lanjut, lihat Mengubah dan Memperpanjang Konfigurasi Instance Gateway VPN. |

Masalah Koneksi IPsec-VPN | Negosiasi IPsec terganggu. | Lihat log koneksi IPsec-VPN untuk memeriksa apakah negosiasi Fase 2 berhasil. Jika negosiasi IPsec-VPN dalam keadaan tidak stabil dan terowongan IPsec sering di-reset, yang mengakibatkan gangguan jaringan, periksa log koneksi IPsec-VPN untuk menganalisis masalah. Untuk informasi lebih lanjut, lihat Memecahkan Masalah Koneksi IPsec-VPN. |

Masalah Terkait Unit Transmisi Maksimum (MTU) | MTU yang dikonfigurasikan di pusat data melebihi 1.300 byte. | Jika gateway VPN Anda dibuat sebelum 1 April 2021 dan MTU pengguna yang dikonfigurasikan di pusat data lebih besar dari 1.300 byte, koneksi IPsec-VPN mungkin gagal. Dalam hal ini, kami menyarankan Anda memperbarui gateway VPN Anda ke versi terbaru. Untuk informasi lebih lanjut tentang cara memperbarui gateway VPN, lihat Tingkatkan Gateway VPN. |

Selama transmisi data, ukuran paket melebihi MTU, yang menyebabkan fragmentasi paket. | Gateway VPN dapat mentransmisikan paket yang terfragmentasi, tetapi tidak dapat merakit ulang fragmen paket. Kami menyarankan Anda mengatur MTU menjadi 1.399 byte. Untuk informasi lebih lanjut, lihat Set Nilai MTU. |

Apa yang harus saya lakukan jika sistem memperingatkan bahwa negosiasi Fase 2 berhasil dan koneksi privat dapat dibuat, tetapi latensi jaringan tinggi?

Tabel berikut menjelaskan kemungkinan penyebab dan solusinya.

Kategori | Penyebab | Solusi |

Masalah spesifikasi gateway VPN | Lonjakan lalu lintas tiba-tiba terjadi selama transfer data, yang melebihi bandwidth maksimum gateway VPN. Anda dapat melihat informasi pemantauan lalu lintas gateway VPN di konsol Gateway VPN untuk memeriksa apakah lonjakan lalu lintas tiba-tiba terjadi. | Anda dapat meningkatkan gateway VPN. Untuk informasi lebih lanjut, lihat Mengubah dan memperpanjang konfigurasi instance gateway VPN. |

Kualitas jaringan buruk | Kualitas jaringan antara koneksi IPsec-VPN dan perangkat gateway peer buruk, yang menyebabkan latensi jaringan tinggi dan kehilangan paket. | Jalankan perintah Jika latensi jaringan tinggi, Anda dapat melakukan probe secara bertahap untuk menemukan penyebabnya. Jika kualitas jaringan koneksi publik buruk, kami menyarankan Anda menggunakan layanan Cloud Enterprise Network (CEN) dan layanan lainnya. |

Mengapa koneksi IPsec-VPN berhasil meskipun aliran data yang dilindungi dari jaringan lokal dan cloud berbeda?

Penyebab

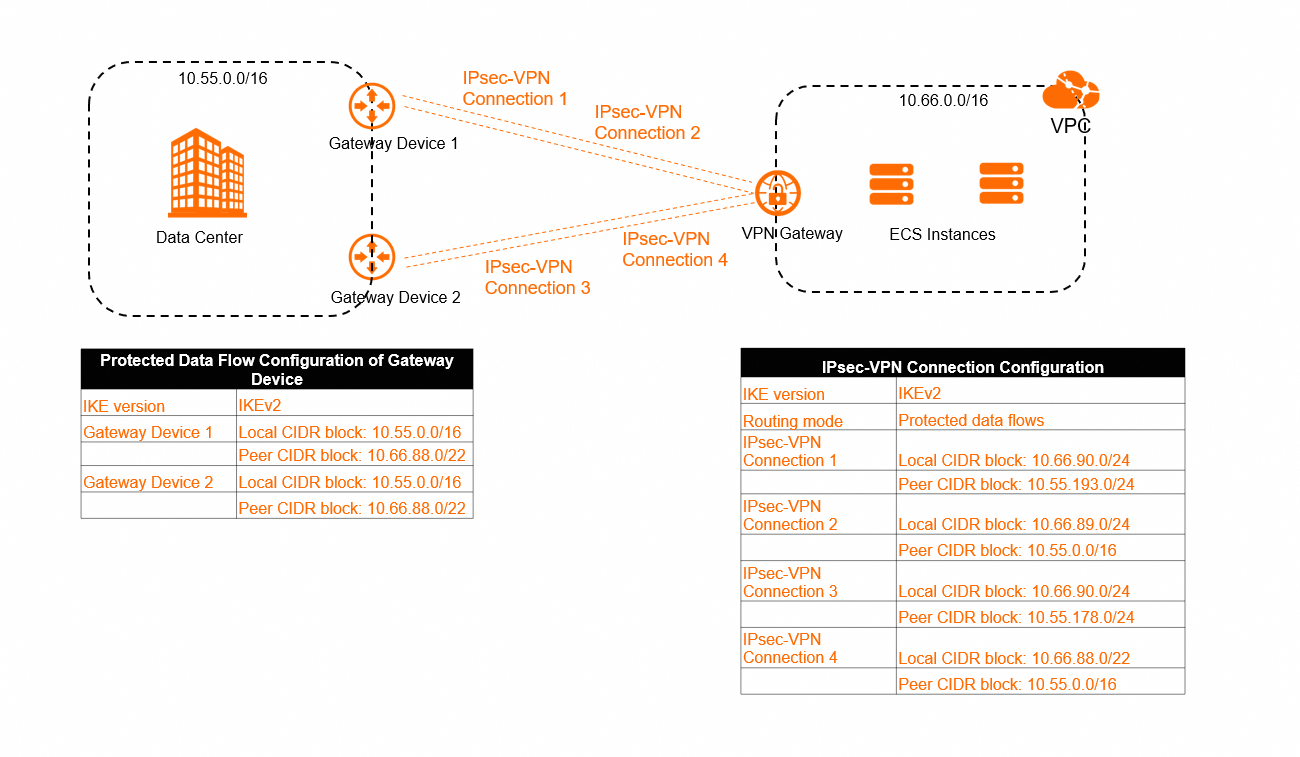

Sebagaimana ditunjukkan dalam gambar berikut, jika aliran data yang dilindungi dari perangkat gateway lokal dan koneksi IPsec-VPN memiliki hubungan inklusi, dan baik perangkat gateway lokal maupun koneksi IPsec-VPN menggunakan IKEv2, gateway VPN Alibaba Cloud menganggap bahwa aliran data yang dilindungi cocok selama negosiasi Ipsec-VPN. Jika perangkat gateway lokal juga mendukung hubungan inklusi, negosiasi IPsec-VPN berhasil meskipun aliran data yang dilindungi berbeda.

Sebagai contoh, Perangkat Gateway 1 mendukung hubungan inklusi. Saat negosiasi dilakukan antara Perangkat Gateway 1 dan Koneksi IPsec-VPN 1, serta antara Perangkat Gateway 1 dan Koneksi IPsec-VPN 2, blok CIDR lokal 10.55.0.0/16 dari Perangkat Gateway 1 mencakup blok CIDR peer 10.55.193.0/24 dari Koneksi IPsec-VPN 1 dan blok CIDR peer 10.55.0.0/16 dari Koneksi IPsec-VPN 2. Selain itu, blok CIDR peer 10.66.88.0/22 dari Perangkat Gateway 1 mencakup blok CIDR lokal 10.66.90.0/24 dari Koneksi IPsec-VPN 1 dan blok CIDR lokal 10.66.89.0/24 dari Koneksi IPsec-VPN 2. Dalam hal ini, Perangkat Gateway 1 dan gateway VPN Alibaba Cloud menganggap bahwa aliran data yang dilindungi cocok, dan negosiasi berhasil.

Jika perangkat gateway lokal tidak mendukung hubungan inklusi, yang berarti bahwa perangkat gateway dan gateway VPN Alibaba Cloud tidak menganggap bahwa aliran data yang dilindungi cocok, negosiasi IPsec-VPN gagal. Anda perlu memeriksa dengan produsen perangkat gateway lokal untuk memeriksa apakah perangkat gateway lokal mendukung hubungan inklusi.

Jika baik perangkat gateway lokal maupun koneksi IPsec-VPN menggunakan IKEv1, aliran data yang dilindungi di kedua sisi harus sama dan tidak dapat memiliki hubungan inklusi. Jika tidak, koneksi IPsec-VPN gagal.

Masalah yang mungkin terjadi

Sebagaimana ditunjukkan dalam gambar sebelumnya, jika beberapa koneksi IPsec-VPN ada dalam gateway VPN, dan blok CIDR dari aliran data yang dilindungi dari koneksi IPsec-VPN memiliki hubungan inklusi, lalu lintas mungkin tidak diteruskan di jalur yang diharapkan.

Untuk koneksi IPsec-VPN yang dikonfigurasikan dengan aliran data yang dilindungi, setelah koneksi IPsec-VPN dibuat, sistem secara otomatis menambahkan rute terkait ke tabel rute berbasis kebijakan gateway VPN. Setiap rute memiliki prioritas kebijakan yang sama. Dalam skenario sebelumnya, sistem menambahkan rute berikut ke tabel rute berbasis kebijakan gateway VPN.

Nama | Blok CIDR sumber | Blok CIDR tujuan | Hop berikutnya | Bobot | Prioritas |

Rute 1 | 10.66.90.0/24 | 10.55.193.0/24 | Koneksi IPsec-VPN 1 | 100 | 10 |

Rute 2 | 10.66.89.0/24 | 10.55.0.0/16 | Koneksi IPsec-VPN 2 | 100 | 10 |

Rute 3 | 10.66.90.0/24 | 10.55.178.0/24 | Koneksi IPsec-VPN 3 | 100 | 10 |

Rute 4 | 10.66.88.0/24 | 10.55.0.0/16 | Koneksi IPsec-VPN 4 | 100 | 10 |

Berdasarkan aturan pencocokan untuk rute berbasis kebijakan, jika beberapa rute berbasis kebijakan diberi prioritas yang sama, lalu lintas dicocokkan dengan rute berbasis kebijakan berdasarkan nomor urut mereka. Gateway VPN menggunakan rute berbasis kebijakan pertama yang cocok untuk meneruskan lalu lintas. Untuk informasi lebih lanjut tentang aturan pencocokan, lihat bagian "Aturan Pencocokan untuk Rute Berbasis Kebijakan (tidak termasuk prioritas rute)" dari topik Kelola Rute Berbasis Kebijakan. Setiap rute diberi nomor urut saat rute tersebut diterapkan ke sistem. Dalam banyak kasus, rute yang dikonfigurasikan lebih awal diterapkan ke sistem terlebih dahulu dan oleh karena itu memiliki nomor urut lebih kecil daripada rute yang dikonfigurasikan kemudian. Namun, tidak ada urutan ketat tentang rute mana yang diterapkan terlebih dahulu, sehingga dalam beberapa kasus rute yang dikonfigurasikan kemudian diterapkan ke sistem terlebih dahulu dan memiliki nomor urut lebih kecil daripada rute yang dikonfigurasikan sebelumnya.

Dalam skenario sebelumnya, pusat data lokal mungkin mengirim paket permintaan ke VPC melalui Koneksi IPsec-VPN 1, dan VPC mungkin mengirim paket balasan ke pusat data lokal melalui Koneksi IPsec-VPN 4. Dalam hal ini, Rute 4 mungkin dikirim ke sistem. Akibatnya, prioritas Rute 4 lebih tinggi daripada Rute 1.

Solusi

Tambahkan blok CIDR yang tidak memiliki hubungan inklusi ke pusat data lokal dan koneksi IPsec-VPN. Kami menyarankan Anda mengonfigurasi blok CIDR yang sama untuk kedua sisi untuk meningkatkan stabilitas koneksi IPsec-VPN.

Tambahkan aliran data yang dilindungi secara akurat saat Anda membuat koneksi IPsec-VPN. Pastikan bahwa beberapa koneksi IPsec-VPN di bawah gateway VPN tidak tumpang tindih.

Konfigurasikan nilai prioritas kebijakan dan bobot yang berbeda untuk rute berbasis kebijakan untuk memastikan bahwa aliran data yang dilindungi hanya dapat dicocokkan dengan satu rute berbasis kebijakan.

Jika gateway VPN Anda tidak mendukung konfigurasi prioritas kebijakan, Anda dapat meningkatkan gateway VPN. Gateway VPN yang ditingkatkan mendukung konfigurasi prioritas kebijakan untuk rute berbasis kebijakan. Untuk informasi lebih lanjut, lihat Tingkatkan Gateway VPN.