企业内部多部门使用多个阿里云账号时,需要统一的数据保护策略进行集中管控。跨账号备份功能支持使用备份管理账号统一备份和恢复需备份账号云上资源内的数据,实现原始数据和备份数据的账号级别隔离,从而实现中心化的统一数据保护,满足合规性审计要求。同时通过由备份管理账号统一操作的方式,其他账号无需投入精力学习备份方案的使用,可减少企业的整体运维成本,提升运维效率。

工作原理

云备份支持基于资源目录和基于RAM角色扮演两种授权机制添加需备份账号进行跨账号备份,两种授权机制的工作原理及适用场景如下:

基于资源目录配置跨账号备份:备份管理账号与需备份账号已加入同一个资源目录,备份管理账号必须是资源目录的管理账号,或是由其设置的云备份服务的委派管理员账号。备份管理账号可以一键纳管资源目录内的账号,从而备份这些账号云上资源内的数据,操作简单可视化。适用于已基于资源目录搭建企业多账号架构的统一备份场景,及金融、政务等行业要求强合规与集中管控等场景。

基于RAM角色扮演配置跨账号备份:在需备份资源账号中创建 RAM 角色并授权给备份管理账号,允许云备份通过备份管理账号的服务关联角色 AliyunServiceRoleForHbrCrossAccountBackup 临时扮演需备份账号,从而获取需备份资源的访问权限。适用于未使用资源目录,或者需要通过RAM进行临时性、阶段性授权以实现跨账号备份的场景。

两种方案均能实现备份管理账号对需备份资源账号的统一数据保护,支持使用统一的备份策略进行多账号数据备份,可按需将备份数据恢复到任一已纳管的账号。备份任务执行和备份数据管理均在备份管理账号内,需备份账号无需开通或操作云备份服务,仅当前备份管理账号可以使用或删除备份数据,从而实现账号级别的数据隔离。

在跨账号备份场景,备份管理账号和被纳管的需备份账号允许以下操作:

资源类型 | 备份管理账号允许的操作 | 需备份账号允许的操作 |

ECS整机 |

|

|

其他类型资源 |

|

|

配额与限制

目前支持ECS整机备份、ECS文件备份、NAS备份、OSS备份、Tablestore备份、ECS数据库备份和SAP HANA备份场景使用跨账号备份功能。ECS整机备份跨账号备份后,恢复操作时只能恢复到原阿里云账号。具体支持场景请以云备份控制台提示为准。

ECS整机的备份点属于备份管理账号,但产生的ECS快照存储在需备份账号内,将在需备份账号产生ECS快照相关费用,请参考计费说明。

跨账号备份不会影响备份性能、重复数据删除效果或网络传输效率。

基于资源目录配置跨账号备份时,备份管理账号必须是资源目录的管理账号,或是由其设置的云备份服务的委派管理员账号。云备份服务最多支持添加3个云备份委派管理员账号。

支持地域请参考地域支持的功能特性。

前提条件

已准备好备份管理账号和需备份账号。

如需基于资源目录配置跨账号备份,请确保备份管理账号和需备份账号已加入同一个资源目录。请参考开通资源目录以及邀请阿里云账号加入资源目录。

已根据实际使用场景决定选择基于资源目录或基于RAM角色扮演配置跨账号备份。

基于资源目录添加需备份账号

(可选)步骤一:为云备份服务设置委派管理员账号

如果直接使用资源目录管理账号作为备份管理账号,请跳过当前步骤。

使用资源目录成员账号作为备份管理账号,请在资源管理控制台的资源目录可信服务中,将此账号设置为云备份服务的委派管理员账号。请参见管理委派管理员账号。

使用资源目录管理账号登录资源管理控制台。

在左侧导航栏,选择。

在可信服务页面,单击云备份服务操作列的管理。

在委派管理员账号区域,单击添加。

在添加委派管理员账号面板,选中备份管理账号。

单击确定。

添加成功后,使用委派管理员账号登录资源管理控制台时,资源目录可信服务中将出现云备份服务。

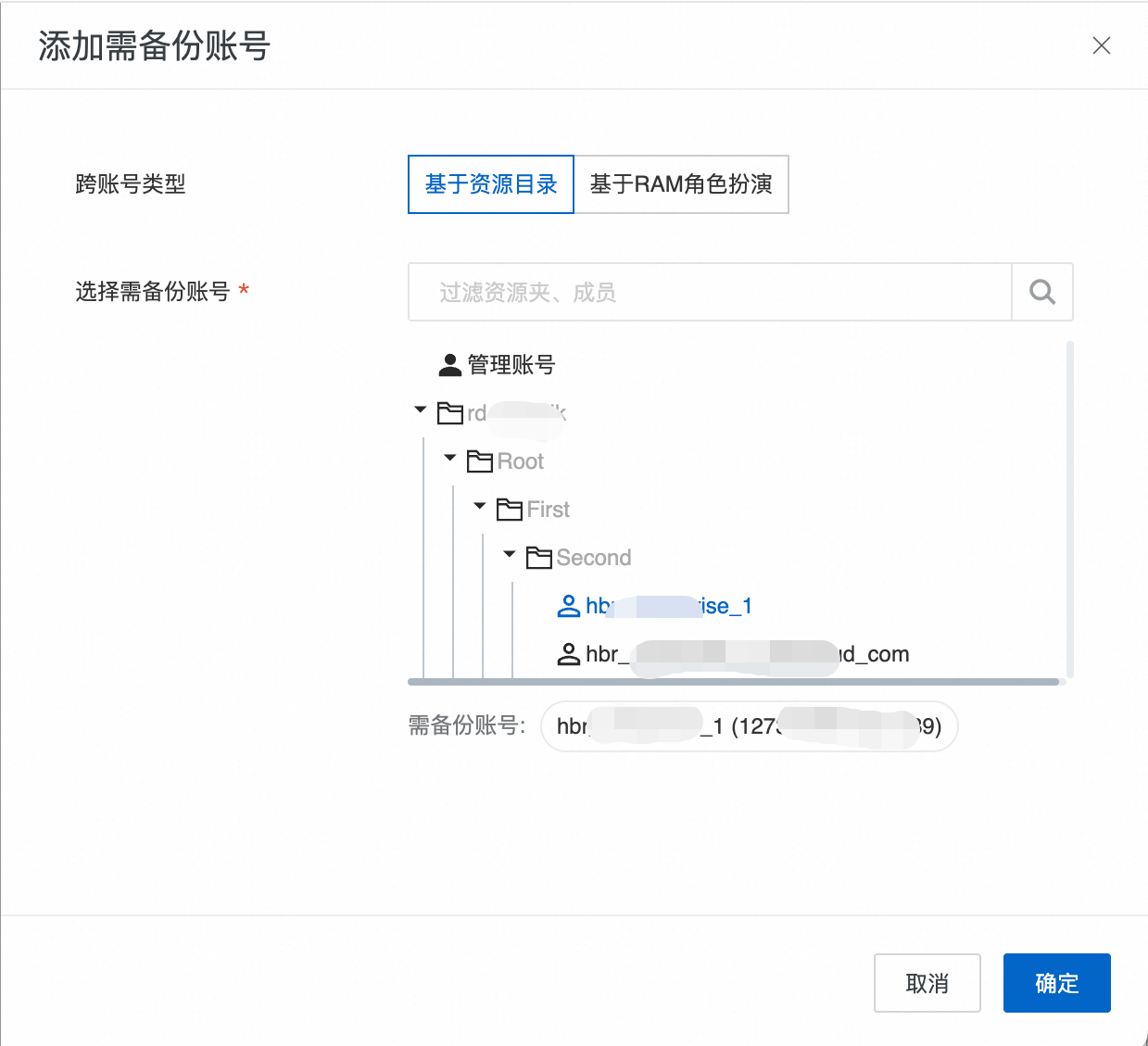

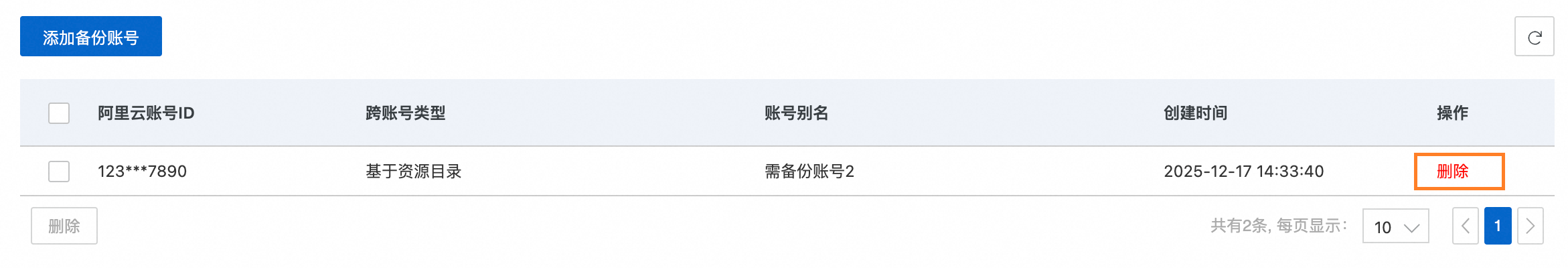

步骤二:在备份管理账号中添加需备份账号

使用备份管理账号登录云备份管理控制台。

在左侧导航栏选择。

在跨账号备份页面,切换到需备份账号资源所在地域。

单击添加需备份账号。

在添加需备份账号面板,配置以下参数,然后单击确定。

参数

说明

跨账号类型

选择基于资源目录。

选择需备份账号

从资源目录中选择需备份账号。

每次添加需备份账号时仅支持从资源目录中选择一个账号,可输入关键字快速查询所需成员。

说明已加入资源目录的账号推荐基于资源目录配置跨账号备份,同时也支持基于RAM角色扮演配置跨账号备份,需要时请参考基于RAM角色扮演添加需备份账号。

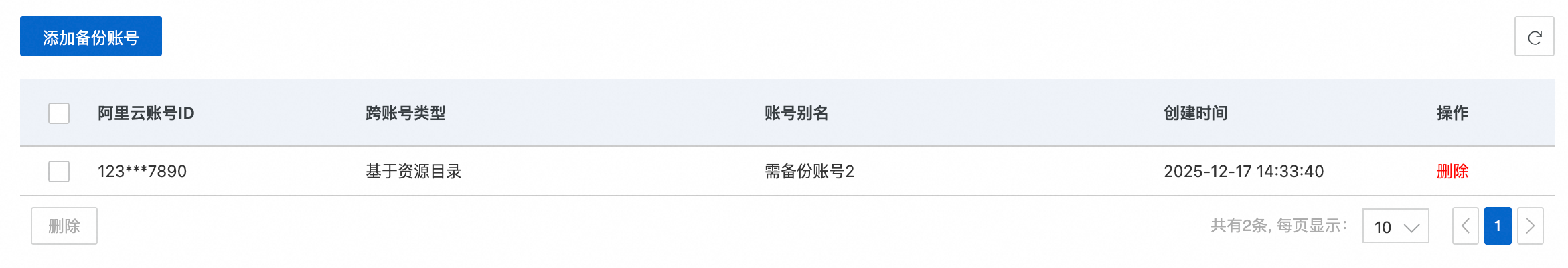

添加成功后,可以在账号列表看到这条需备份账号记录。

需备份账号首次被纳管时,云备份会自动创建服务关联角色AliyunServiceRoleForHbrRd:

需备份账号首次被纳管时,云备份会自动创建服务关联角色AliyunServiceRoleForHbrRd:角色名称:AliyunServiceRoleForHbrRd

权限策略:AliyunServiceRolePolicyForHbrRd

权限说明:允许备份服务跨账号访问其他被授权账号的资源,以进行跨账号备份和恢复。

以下行为会影响跨账号授权,从而导致跨账号备份无法正常执行,请谨慎操作。

从备份管理账号的跨账号备份账号列表中删除需备份账号。

备份管理账号不再是资源目录管理账号或云备份服务的委派管理员账号。

需备份账号不再属于备份管理账号所管理的资源目录。

在需备份账号中删除服务关联角色AliyunServiceRoleForHbrRd。

已备份的数据不受影响。如果您希望取消跨账号备份,请参考如何取消跨账号备份。

基于RAM角色扮演添加需备份账号

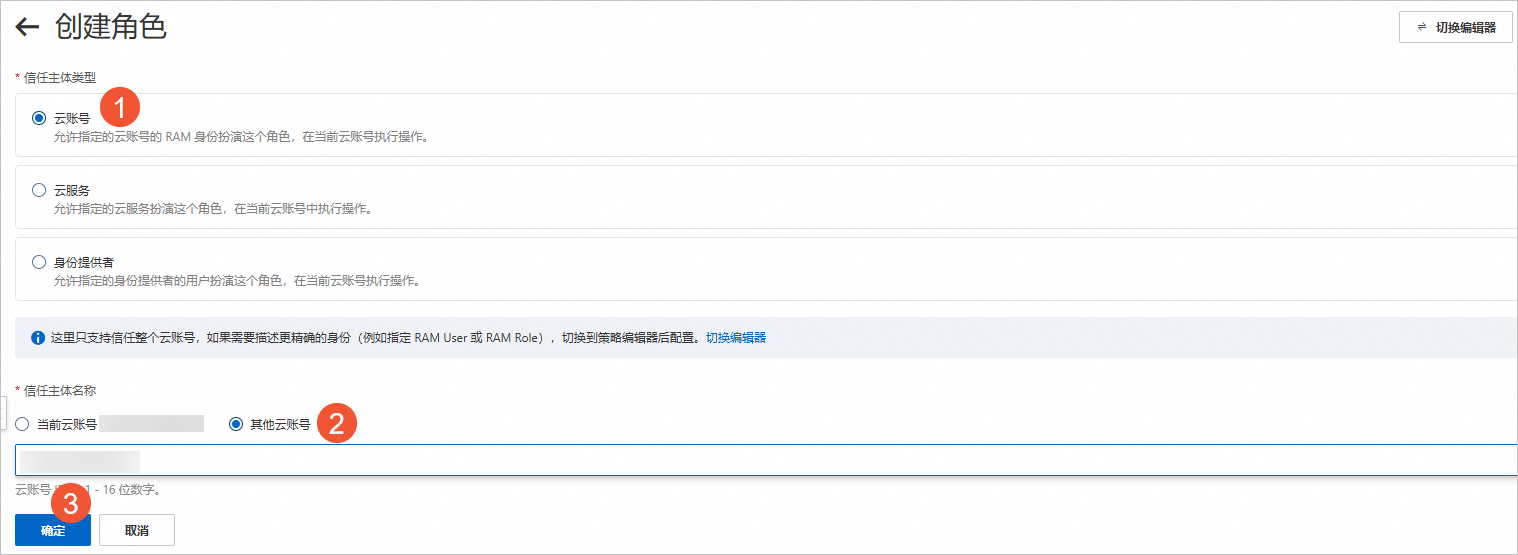

步骤一:在需备份账号中创建RAM角色

步骤二:在需备份账号中为RAM角色授权

创建RAM角色后,需要为该RAM角色授予系统策略或自定义策略。在精确授权界面,RAM默认提供两种系统策略,请选择一种授权。

AdministratorAccess:授予目标账号管理所有云资源的权限。

AliyunHBRRolePolicy:(推荐)授予云备份系统权限策略。

系统策略AliyunHBRRolePolicy包含如下权限:

{ "Version": "1", "Statement": [ { "Action": [ "nas:DescribeFileSystems", "nas:CreateMountTargetSpecial", "nas:DeleteMountTargetSpecial", "nas:DescribeMountTargets", "nas:DescribeAccessGroups" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "ecs:RunCommand", "ecs:CreateCommand", "ecs:InvokeCommand", "ecs:DeleteCommand", "ecs:DescribeCommands", "ecs:StopInvocation", "ecs:DescribeInvocationResults", "ecs:DescribeCloudAssistantStatus", "ecs:DescribeInstances", "ecs:DescribeInstanceRamRole", "ecs:DescribeInvocations", "ecs:CreateSnapshotGroup", "ecs:DescribeSnapshotGroups", "ecs:DeleteSnapshotGroup", "ecs:CopySnapshot" ], "Resource": "*", "Effect": "Allow" }, { "Action": "bssapi:QueryAvailableInstances", "Resource": "*", "Effect": "Allow" }, { "Action": [ "ecs:AttachInstanceRamRole", "ecs:DetachInstanceRamRole" ], "Resource": [ "acs:ecs:*:*:instance/*", "acs:ram:*:*:role/aliyunecsaccessinghbrrole" ], "Effect": "Allow" }, { "Action": [ "ram:PassRole", "ram:GetRole", "ram:GetPolicy", "ram:ListPoliciesForRole" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "hcs-sgw:DescribeGateways" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "oss:ListBuckets", "oss:GetBucketInventory", "oss:ListObjects", "oss:HeadBucket", "oss:GetBucket", "oss:GetBucketAcl", "oss:GetBucketLocation", "oss:GetBucketInfo", "oss:PutObject", "oss:CopyObject", "oss:GetObject", "oss:AppendObject", "oss:GetObjectMeta", "oss:PutObjectACL", "oss:GetObjectACL", "oss:PutObjectTagging", "oss:GetObjectTagging", "oss:InitiateMultipartUpload", "oss:UploadPart", "oss:UploadPartCopy", "oss:CompleteMultipartUpload", "oss:AbortMultipartUpload", "oss:ListMultipartUploads", "oss:ListParts" ], "Resource": "*", "Effect": "Allow" }, { "Effect": "Allow", "Action": [ "ots:ListInstance", "ots:GetInstance", "ots:ListTable", "ots:CreateTable", "ots:UpdateTable", "ots:DescribeTable", "ots:BatchWriteRow", "ots:CreateTunnel", "ots:DeleteTunnel", "ots:ListTunnel", "ots:DescribeTunnel", "ots:ConsumeTunnel", "ots:GetRange", "ots:ListStream", "ots:DescribeStream", "ots:CreateIndex", "ots:CreateSearchIndex", "ots:DescribeSearchIndex", "ots:ListSearchIndex" ], "Resource": "*" }, { "Effect": "Allow", "Action": [ "cms:QueryMetricList" ], "Resource": "*" }, { "Action": [ "ecs:DescribeSecurityGroups", "ecs:DescribeImages", "ecs:CreateImage", "ecs:DeleteImage", "ecs:DescribeSnapshots", "ecs:CreateSnapshot", "ecs:DeleteSnapshot", "ecs:DescribeSnapshotLinks", "ecs:DescribeAvailableResource", "ecs:ModifyInstanceAttribute", "ecs:CreateInstance", "ecs:DeleteInstance", "ecs:AllocatePublicIpAddress", "ecs:CreateDisk", "ecs:DescribeDisks", "ecs:AttachDisk", "ecs:DetachDisk", "ecs:DeleteDisk", "ecs:ResetDisk", "ecs:StartInstance", "ecs:StopInstance", "ecs:ReplaceSystemDisk", "ecs:ModifyResourceMeta" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "vpc:DescribeVpcs", "vpc:DescribeVSwitches" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "kms:ListKeys", "kms:ListAliases" ], "Resource": "*", "Effect": "Allow" } ] }

给RAM角色hbrcrossrole授权AliyunHBRRolePolicy为例介绍:

使用需备份账号登录RAM控制台。

在左侧导航栏,选择。

找到目标RAM角色hbrcrossrole,进入目标RAM角色详情页。

在权限管理页签,单击精确授权。

在精确授权对话框,选择权限类型为系统策略,输入策略名称为AliyunHBRRolePolicy,然后单击确定。

系统提示精确授权成功,单击关闭。

修改该RAM角色的信任策略。

在当前角色的详情页面,单击信任策略。

单击编辑信任策略。

单击脚本编辑页签,在编辑框中,将下述代码复制至文本框。其中目标账号ID为备份管理账号的账号ID。

该策略表示备份管理账号有权限通过云备份获取临时Token来操作需备份账号的资源。

说明您可以访问安全设置页面查看阿里云账号ID。

{ "Statement": [ { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "RAM": [ "acs:ram::目标账号ID:role/AliyunServiceRoleForHbrCrossAccountBackup" ] } } ], "Version": "1" }单击确定。

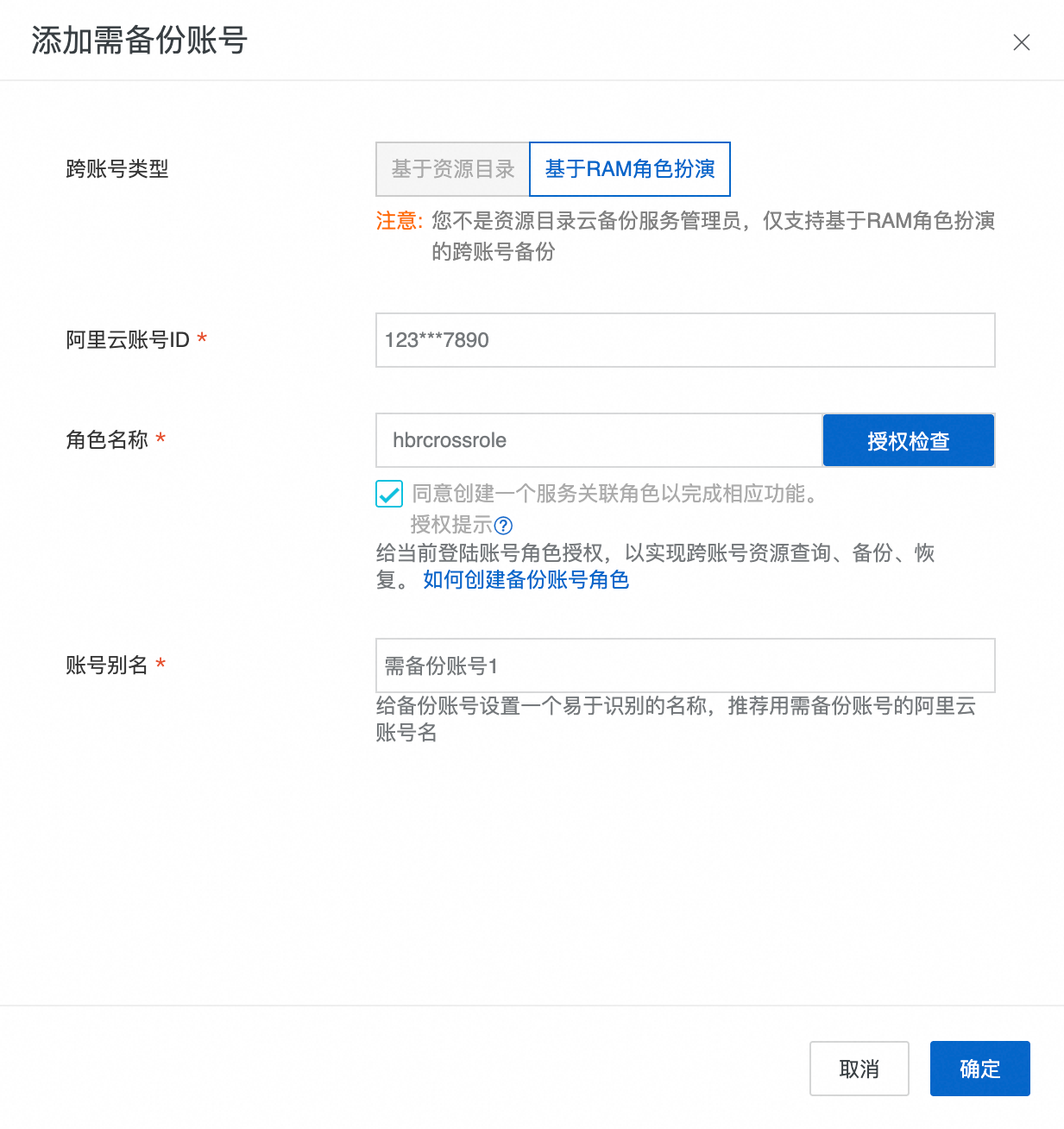

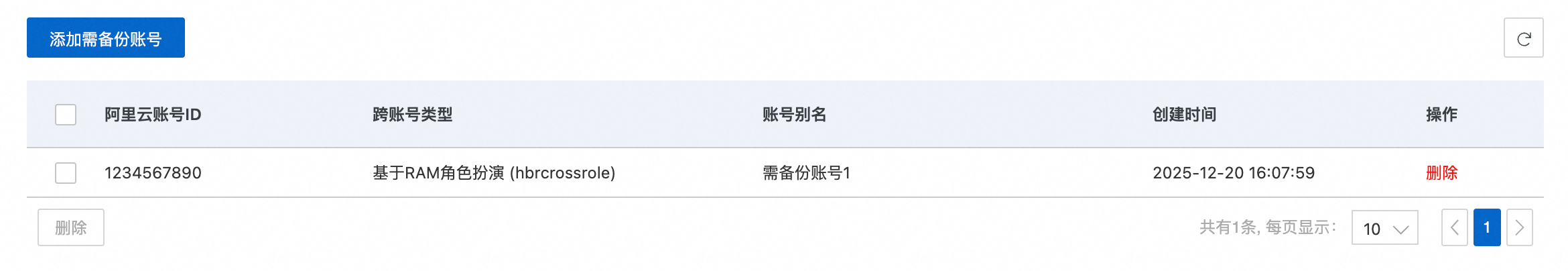

步骤三:在备份管理账号中添加需备份账号

使用备份管理账号登录云备份管理控制台。

在左侧导航栏,选择备份>跨账号备份。

在跨账号备份页面,切换到需备份资源所在地域。

重要备份管理账号必须在需备份的ECS文件、NAS、OSS、Tablestore、ECS数据库或ECS整机所在地域添加需备份账号,否则云备份服务将无法找到需备份资源,导致无法配置备份计划或备份任务执行失败。

单击添加需备份账号,在添加需备份账号面板中配置以下参数,然后单击确定。

参数

说明

跨账号类型

选择基于RAM角色扮演。如果备份管理账号是资源目录云备份服务管理员,推荐您参考基于资源目录添加需备份账号。

阿里云账号ID

输入阿里云账号ID。此处填写需备份账号ID。

说明您可以访问安全设置页面查看阿里云账号ID。

角色名称

输入需备份账号创建的RAM角色名称,如hbrcrossrole。

备份管理账号初次添加需备份账号时,需要授权服务关联角色AliyunServiceRoleForHbrCrossAccountBackup。添加完成后,后续不再需要重复授权。

角色名称:AliyunServiceRoleForHbrCrossAccountBackup

权限策略:AliyunServiceRolePolicyForHbrCrossAccountBackup

权限说明:允许备份服务跨账号访问其他被授权账号的资源,以进行跨账号备份和恢复。

重要单击授权检查,检查之前配置授权是否正确。若提示错误,请检查之前配置后重试。通过检查时,界面会提示此角色已经授权您访问其所属资源的权限。

账号别名

给备份账号设置一个易于识别的名称,推荐用需备份账号的阿里云账号名。

添加成功后,可以在账号列表中看到这条需备份账号记录。

以下行为会影响跨账号授权,从而导致跨账号备份无法正常执行,请谨慎操作:

从备份管理账号的跨账号备份账号列表中删除需备份账号。

在备份管理账号中删除服务关联角色AliyunServiceRoleForHbrCrossAccountBackup。

在需备份账号中删除用于跨账号备份的RAM角色。

需备份账号未授予用于跨账号备份的RAM角色必要的权限。

已备份的数据不受影响。如果您希望取消跨账号备份,请参考如何取消跨账号备份。

配置跨账号备份

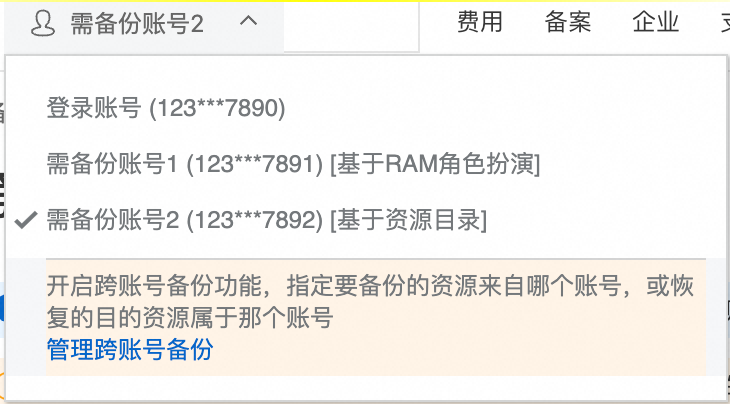

添加需备份账号后,使用备份管理账号登录控制台,将跨账号列表切换到需备份账号,从而为需备份账号的资源配置跨账号备份。

使用备份管理账号登录云备份管理控制台。

在顶部菜单栏,选择需备份资源所在的地域。

单击登录账号,选择已添加的需备份账号。

在左侧导航栏选择不同备份功能,即可进行跨账号备份。

重要ECS文件备份、ECS整机备份、NAS备份、OSS备份、Tablestore备份、ECS数据库备份和SAP HANA备份支持跨账号备份。ECS整机备份跨账号备份后,执行恢复操作时只能恢复到原阿里云账号。具体支持场景请以云备份控制台提示为准。

以ECS文件备份为例,首先将左上角的需备份账号切换到您将要备份的ECS实例所在账号,然后在ECS实例列表选择这台ECS实例,新建或选择已有的备份策略绑定需备份账号的ECS实例完成备份计划配置。备份任务执行成功后,需备份账号的ECS文件数据已经备份到了备份管理账号的备份库内。

重要备份库支持同时存储不同账号的备份数据,备份策略支持同时绑定不同账号的数据源,实现多账号不同类型资源的统一数据保护。在配置跨账号备份计划之前,请确保已完成所有必要的前置步骤。

跨账号恢复

备份管理账号的备份库中已存储了该账号或需备份账号的备份数据,此时您可以从备份库的任意历史备份点按需恢复至备份管理账号或任一需备份账号内。此处以跨账号恢复到需备份账号为例介绍:

切换至备份数据需要恢复的目标账号。

创建恢复任务。创建恢复任务的操作步骤,与各数据源恢复步骤一致。

使用建议

跨账号类型选择:根据企业账号组织架构选择合适的跨账号配置方案。对于未加入资源目录的多账号场景或跨企业合作场景建议基于RAM角色扮演配置跨账号备份;已加入资源目录的企业多账号架构场景建议基于资源目录配置跨账号备份,便于统一管控和权限管理。

权限最小化配置:使用AliyunHBRRolePolicy系统策略而非AdministratorAccess,避免过度授权带来的安全风险。仅授予备份恢复所需的最小权限集合。建议定期审查跨账号备份权限配置,及时回收不再需要的跨账号访问权限。

地域规划:按照需备份资源所在的地域添加跨账号配置,确保备份性能和数据传输效率。在资源集中的地域优先配置跨账号备份能力。

费用成本控制:跨账号备份功能本身免费,其他费用请参考计费说明。请合理规划备份策略和保留周期,控制存储成本。

如何取消跨账号备份

取消跨账号备份后,备份管理账号无法再备份需备份账号的数据。请谨慎评估后操作。

如果备份管理账号仅添加了需备份账号,未实际进行备份恢复操作,不会产生费用。

取消跨账号备份后,已备份的数据仍然保留在备份管理账号的备份库中,可以恢复到当前账号或已管理的其他账号。这些数据继续占用存储容量,云备份会继续收取容量费用。希望停止计费,请参见云备份服务如何停止计费?。请注意删除备份后数据不可恢复。

切换到需备份账号,在对应数据源页面删除备份计划、卸载备份客户端(如果有)、注销实例、删除备份库等。具体操作,请参见云备份服务如何停止计费?。

切换到备份管理账号,在云备份控制台的跨账号备份页面,删除需备份账号。

基于资源目录配置跨账号备份时,请删除需备份账号的服务关联角色AliyunServiceRoleForHbrRd。

使用需备份账号登录RAM控制台。

在左侧导航栏中,选择。

找到需备份账号创建的服务关联角色AliyunServiceRoleForHbrRd,单击其操作列的删除角色并确认删除。

基于RAM角色扮演配置跨账号备份时,请删除需备份账号创建的RAM角色。

使用需备份账号登录RAM控制台。

在左侧导航栏中,选择。

找到为需备份账号创建的RAM角色,例如hbrcrossrole,单击其操作列的删除角色并确认删除。

计费说明

使用云备份提供的跨账号备份功能是免费的。但备份与恢复会产生费用,具体说明请参考下表。更多信息,请参见计费方式与计费项。

需备份账号中的资源 | 备份管理账号计费项 | 需备份账号计费项 |

ECS整机 |

|

|

ECS文件 |

| 使用备份点恢复后占用的云盘等资源费用 |

NAS |

|

|

OSS |

|

|

Tablestore |

|

|

ECS数据库 |

| 使用备份点恢复后占用的云盘等资源费用 |

SAP HANA |

| 使用备份点恢复后占用的云盘等资源费用 |

常见问题

跨账号备份的功能收费吗?

功能本身不收费,备份与恢复时产生的相应费用由备份管理账号承担,其中ECS整机备份的快照服务费用、OSS请求费用仍由需备份账号承担。详情请参见计费说明。

备份库跨账号复制与跨账号备份的区别是什么?分别在什么场景下应用?

备份库跨账号复制:源账号已执行备份并产生了备份数据,源账号将自身拥有的备份库数据复制给其他阿里云账号,此时两个账号均保存一份备份数据,以实现备份数据冗余或者跨账号使用。

跨账号备份:备份管理账号统一下发备份策略给需备份账号,需备份的备份数据将统一存储至备份管理账号,备份管理账号可以使用这些备份数据按需进行恢复操作,以实现备份数据的统一管理。需备份账号无法查看或管理已备份的数据。

两种方式均广泛应用在企业数据安全和合规的场景下,均支持资源目录内和非资源目录内的账号级别数据隔离存储。请根据企业的具体需求进行选择,也可结合使用两种方式,同时实现备份数据统一管理和备份数据冗余。