在使用阿里雲CLI之前,您需要配置調用阿里雲資源所需的憑證資訊、地區、語言等。

配置憑證時請確保憑證資訊的準確性,以防因誤操作或介面調用失敗導致不必要的損失。

身份憑證配置方式

阿里雲CLI提供互動式配置和非互動式配置兩種配置方式。互動式配置為使用者提供了流程引導,使使用者能以較低的學習成本在阿里雲CLI中快速配置身份憑證。

互動式配置

通用文法

調用aliyun configure命令,可使用互動式方式配置憑證。命令文法如下:

aliyun configure [--profile <PROFILE_NAME>] [--mode <AUTHENTICATE_MODE>]選項詳情:

PROFILE_NAME:配置名稱。如果指定的配置已存在,則修改已存在配置;若不存在,則建立新配置。

若不指定,將修改當前配置。當前設定的修改方式,請參見憑證管理。

AUTHENTICATE_MODE:身份憑證類型,預設使用AK類型。

配置成功的返回樣本:

Configure Done!!!

..............888888888888888888888 ........=8888888888888888888D=..............

...........88888888888888888888888 ..........D8888888888888888888888I...........

.........,8888888888888ZI: ...........................=Z88D8888888888D..........

.........+88888888 ..........................................88888888D..........

.........+88888888 .......Welcome to use Alibaba Cloud.......O8888888D..........

.........+88888888 ............. ************* ..............O8888888D..........

.........+88888888 .... Command Line Interface(Reloaded) ....O8888888D..........

.........+88888888...........................................88888888D..........

..........D888888888888DO+. ..........................?ND888888888888D..........

...........O8888888888888888888888...........D8888888888888888888888=...........

............ .:D8888888888888888888.........78888888888888888888O ..............非互動式配置

通用文法

調用aliyun configure set命令,可使用非互動式方式配置憑證,命令文法如下:

aliyun configure set [--profile <PROFILE_NAME>] [--mode <AUTHENTICATE_MODE>] [--settingName <SETTING_VALUE>...]選項詳情:

PROFILE_NAME:指定配置名稱。如果指定的配置存在,則修改配置。若不存在,則建立配置。AUTHENTICATE_MODE:指定配置的憑證類型,預設為AK類型。更多關於支援類型的詳細資料,請參見身份憑證類型。SETTING_VALUE:不同類型憑證所需資訊不同,詳情請參見身份憑證類型及非互動式建立或修改配置。

使用非互動式配置方式配置憑證後可使用aliyun configure list或aliyun configure get命令查看配置是否建立成功。

身份憑證類型

阿里雲CLI提供以下憑證類型,您可根據實際需求自行配置。

憑證類型 | 憑證重新整理策略 | 是否支援免密鑰訪問 |

手動重新整理 | 不支援 | |

手動重新整理 | 不支援 | |

自動重新整理 | 不支援 | |

自動重新整理 | 支援 | |

外部系統重新整理 | 支援 | |

遵循前置憑證重新整理策略 | 支援 | |

外部系統重新整理 | 支援 | |

自動重新整理 | 支援 | |

需通過瀏覽器登入 | 支援 | |

首次授權需瀏覽器互動,後續可自動重新整理 | 支援 |

AK

憑證說明

為保證帳號安全,建議您建立專用於API訪問的RAM使用者並建立對應的AccessKey。更多關於憑據的安全使用建議,請參見憑據的安全使用方式情節。

AK類型憑證為預設憑證類型,使用AccessKey資訊作為身份憑證。配置AK類型憑證時可以忽略

--mode選項。憑證參數:

參數名稱

說明

樣本值

AccessKey Id

您的AccessKey ID。擷取方式請參見建立RAM使用者的AccessKey。

yourAccessKeyID

AccessKey Secret

您的AccessKey Secret。擷取方式請參見建立RAM使用者的AccessKey。

yourAccessKeySecret

Region Id

預設地區。

部分雲產品不支援跨地區訪問,建議您優先將預設地區設定為已購資源所在地區。

cn-hangzhou

配置樣本

參考如下樣本,配置AK類型憑證AkProfile。

互動式配置

命令樣本:

aliyun configure --profile AkProfile互動過程樣本:

樣本

Configuring profile 'AkProfile' in 'AK' authenticate mode... Access Key Id []: <yourAccessKeyID> Access Key Secret []: <yourAccessKeySecret> Default Region Id []: cn-hangzhou Default Output Format [json]: json (Only support json) Default Language [zh|en] en: en Saving profile[AkProfile] ...Done.非互動式配置

命令樣本:

aliyun configure set \ --profile AkProfile \ --mode AK \ --access-key-id <yourAccessKeyID> \ --access-key-secret <yourAccessKeySecret> \ --region "cn-hangzhou"aliyun configure set ` --profile AkProfile ` --mode AK ` --access-key-id <yourAccessKeyID> ` --access-key-secret <yourAccessKeySecret> ` --region "cn-hangzhou"

StsToken

憑證說明

阿里雲STS(Security Token Service)是阿里雲提供的一種臨時存取權限管理服務。有關STS Token的更多資訊,請參見什麼是STS。

憑證參數:

說明臨時憑證的擷取方式,請參見擷取扮演角色的臨時身份憑證。

參數名稱

說明

樣本值

AccessKey Id

您的臨時AccessKey ID。

STS.L4aBSCSJVMuKg5U1****

AccessKey Secret

您的臨時AccessKey Secret。

yourAccessKeySecret

STS Token

您的臨時STS Token。

yourSecurityToken

Region Id

預設地區。

部分雲產品不支援跨地區訪問,建議您優先將預設地區設定為已購資源所在地區。

cn-hangzhou

配置樣本

參考如下樣本,配置StsToken類型憑證StsProfile。

互動式配置

配置命令樣本如下:

aliyun configure --profile StsProfile --mode StsToken互動過程樣本如下:

樣本

Configuring profile 'StsProfile' in 'StsToken' authenticate mode... Access Key Id []: STS.L4aBSCSJVMuKg5U1**** Access Key Secret []: <yourAccessKeySecret> Sts Token []: <yourSecurityToken> Default Region Id []: cn-hangzhou Default Output Format [json]: json (Only support json) Default Language [zh|en] en: en Saving profile[StsProfile] ...Done.非互動式配置

配置命令樣本如下:

aliyun configure set \ --profile StsProfile \ --mode StsToken \ --access-key-id "STS.L4aBSCSJVMuKg5U1****" \ --access-key-secret <yourAccessKeySecret> \ --sts-token <yourSecurityToken> \ --region "cn-hangzhou"aliyun configure set ` --profile StsProfile ` --mode StsToken ` --access-key-id "STS.L4aBSCSJVMuKg5U1****" ` --access-key-secret <yourAccessKeySecret> ` --sts-token <yourSecurityToken> ` --region "cn-hangzhou"

RamRoleArn

憑證說明

阿里雲CLI自v3.0.276版本起,在RamRoleArn類型憑證中引入對External Id的支援。詳情請參見憑證參數說明。

RamRoleArn類型憑證通過使用RAM使用者調用STS服務的

AssumeRole介面擷取臨時身份憑證(STS Token)。憑證參數:

參數名稱

說明

樣本值

AccessKey Id

您的AccessKey ID。擷取方式請參見建立RAM使用者的AccessKey。

yourAccessKeyID

AccessKey Secret

您的AccessKey Secret。擷取方式請參見建立RAM使用者的AccessKey。

yourAccessKeySecret

STS Region

擷取STS Token令牌時發起調用的地區。STS服務支援的地區,請參見服務存取點。

cn-hangzhou

Ram Role Arn

需要扮演的RAM角色ARN。

該角色是可信實體為阿里雲帳號類型的 RAM 角色。更多資訊,請參見建立可信實體為阿里雲帳號的RAM角色或CreateRole。

您可以通過 RAM 控制台或 API 查看角色 ARN。具體如下:

RAM 控制台:請參見如何查看RAM角色的ARN。

acs:ram::012345678910****:role/Alice

Role Session Name

角色會話名稱。

該參數為使用者自訂參數。通常設定為調用該 API 的使用者身份,例如:使用者名稱。在Action Trail日誌中,即使是同一個 RAM 角色執行的操作,也可以根據不同的

RoleSessionName來區分實際操作者,以實現使用者層級的訪問審計。長度為 2~64 個字元,可包含英文字母、數字和特殊字元

.@-_。alice

External Id

角色外部 ID。

該參數為外部提供的用於表示角色的參數資訊,主要功能是防止混淆代理人問題。更多資訊,請參見使用ExternalId防止混淆代理人問題。

長度為 2~1224 個字元,可包含英文字母、數字和特殊字元

=,.@:/-_。正則為:[\w+=,.@:\/-]*。abcd1234

Expired Seconds

憑證失效時間,單位:秒。

該參數預設值為

900,最大值為要扮演角色的MaxSessionDuration時間。900

Region Id

預設地區。

部分雲產品不支援跨地區訪問,建議您優先將預設地區設定為已購資源所在地區。

cn-hangzhou

配置樣本

參考如下樣本,配置RamRoleArn類型憑證RamRoleArnProfile。

互動式配置

命令樣本:

aliyun configure --profile RamRoleArnProfile --mode RamRoleArn互動過程樣本:

樣本

Configuring profile 'RamRoleArnProfile' in 'RamRoleArn' authenticate mode... Access Key Id []: <yourAccessKeyID> Access Key Secret []: <yourAccessKeySecret> Sts Region []: cn-hangzhou Ram Role Arn []: acs:ram::012345678910****:role/Alice Role Session Name []: alice External ID []: abcd1234 Expired Seconds [900]: 900 Default Region Id []: cn-hangzhou Default Output Format [json]: json (Only support json) Default Language [zh|en] en: en Saving profile[RamRoleArnProfile] ...Done.非互動式配置

命令樣本:

aliyun configure set \ --profile RamRoleArnProfile \ --mode RamRoleArn \ --access-key-id <yourAccessKeyID> \ --access-key-secret <yourAccessKeySecret> \ --sts-region "cn-hangzhou" --ram-role-arn "acs:ram::012345678910****:role/Alice" \ --role-session-name "alice" \ --external-id "abcd1234" \ --expired-seconds 900 \ --region "cn-hangzhou"aliyun configure set ` --profile RamRoleArnProfile ` --mode RamRoleArn ` --access-key-id <yourAccessKeyID> ` --access-key-secret <yourAccessKeySecret> ` --sts-region "cn-hangzhou" ` --ram-role-arn "acs:ram::012345678910****:role/Alice" ` --role-session-name "alice" ` --external-id "abcd1234" ` --expired-seconds 900 ` --region "cn-hangzhou"

EcsRamRole

憑證說明

阿里雲CLI自

v3.0.225版本起,支援預設使用加固模式(IMDSv2)擷取訪問憑據,建議您在配置該類型憑證前安裝最新版本阿里雲CLI工具。如何為ECS和ECI執行個體授予RAM角色,具體操作請參見步驟一:建立RAM角色和為ECI執行個體授予執行個體RAM角色。

EcsRamRole類型憑證無需配置AccessKey,當您在ECS或ECI執行個體內部使用阿里雲CLI時,可通過訪問中繼資料服務(Meta Data Service)擷取RAM角色的臨時身份憑證(STS Token)以調用OpenAPI,從而降低AccessKey泄露的風險。

執行個體中繼資料服務器支援加固模式和普通模式兩種訪問方式,阿里雲CLI預設使用加固模式(IMDSv2)擷取訪問憑據。若使用加固模式時發生異常,您可以通過設定環境變數

ALIBABA_CLOUD_IMDSV1_DISABLED來執行不同的異常處理邏輯,變數值如下:當值為

false(預設值)時,會使用普通模式繼續擷取訪問憑據。當值為

true時,表示只能使用加固模式擷取訪問憑據,會拋出異常。

伺服器是否支援IMDSv2,取決於您在伺服器中的配置。

配置環境變數的具體操作,請參見在Linux、macOS和Windows系統配置環境變數。

憑證參數:

參數名稱

說明

樣本值

Ecs Ram Role

授予ECS執行個體的RAM角色名稱。

若不指定此參數,程式將自動訪問ECS的中繼資料服務擷取

RoleName資訊,再通過RoleName資訊擷取憑證,整個過程需發起兩次請求。ECSAdmin

Region Id

預設地區。

部分雲產品不支援跨地區訪問,建議您優先將預設地區設定為已購資源所在地區。

cn-hangzhou

配置樣本

參考如下樣本,配置EcsRamRole類型憑證EcsProfile。

互動式配置

命令樣本:

aliyun configure --profile EcsProfile --mode EcsRamRole互動過程樣本:

樣本

Configuring profile 'EcsProfile' in 'EcsRamRole' authenticate mode... Ecs Ram Role []: ECSAdmin Default Region Id []: cn-hangzhou Default Output Format [json]: json (Only support json) Default Language [zh|en] en: en Saving profile[EcsProfile] ...Done.非互動式配置

命令樣本:

aliyun configure set \ --profile EcsProfile \ --mode EcsRamRole \ --ram-role-name "ECSAdmin" \ --region "cn-hangzhou"aliyun configure set ` --profile EcsProfile ` --mode EcsRamRole ` --ram-role-name "ECSAdmin" ` --region "cn-hangzhou"

External

憑證說明

External類型憑證通過外部程式擷取憑證資料,阿里雲CLI在使用時會執行該程式命令,擷取返回結果作為憑證。

憑證參數:

參數名稱

說明

樣本值

Process Command

外部程式命令。支援外部程式返回AccessKey和STS Token兩種靜態憑證。

acs-sso login --profile sso

Region Id

預設地區。

部分雲產品不支援跨地區訪問,建議您優先將預設地區設定為已購資源所在地區。

cn-hangzhou

外部程式返回憑證樣本:

AccessKey

{ "mode": "AK", "access_key_id": "<yourAccessKeyID>", "access_key_secret": "<yourAccessKeySecret>" }STS Token

{ "mode": "StsToken", "access_key_id": "<yourAccessKeyID>", "access_key_secret": "<yourAccessKeySecret>", "sts_token": "<yourSecurityToken>" }

配置樣本

參考如下樣本,配置External類型憑證ExternalProfile。

互動式配置

命令樣本:

aliyun configure --profile ExternalProfile --mode External互動過程樣本:

樣本

Configuring profile 'ExternalProfile' in 'External' authenticate mode... Process Command []: acs-sso login --profile sso Default Region Id []: cn-hangzhou Default Output Format [json]: json (Only support json) Default Language [zh|en] en: en Saving profile[ExternalProfile] ...Done.非互動式配置

命令樣本:

aliyun configure set \ --profile ExternalProfile \ --mode External \ --process-command "acs-sso login --profile sso" \ --region "cn-hangzhou"aliyun configure set ` --profile ExternalProfile ` --mode External ` --process-command "acs-sso login --profile sso" ` --region "cn-hangzhou"

ChainableRamRoleArn

憑證說明

阿里雲CLI自v3.0.276版本起,在ChainableRamRoleArn類型憑證中引入對External Id的支援。詳情請參見憑證參數說明。

ChainableRamRoleArn類型憑證通過指定一個前置身份憑證配置,從前置配置中擷取中間憑證(AccessKey或STS Token),再基於中間憑證完成角色扮演,擷取最終的臨時身份憑證(STS Token)。

憑證參數:

參數名稱

說明

樣本值

Source Profile

源配置名稱。

在配置ChainableRamRoleArn類型憑證之前,您需要先建立一個前置憑證作為源配置。詳情可參見配置樣本。

RamRoleArnProfile

STS Region

擷取STS Token令牌時發起調用的地區。STS服務支援的地區,請參見服務存取點。

cn-hangzhou

Ram Role Arn

需要扮演的RAM角色ARN。

該角色是可信實體為阿里雲帳號類型的 RAM 角色。更多資訊,請參見建立可信實體為阿里雲帳號的RAM角色或CreateRole。

您可以通過 RAM 控制台或 API 查看角色 ARN。具體如下:

RAM 控制台:請參見如何查看RAM角色的ARN。

acs:ram::012345678910****:role/Alice

Role Session Name

角色會話名稱。

該參數為使用者自訂參數。通常設定為調用該 API 的使用者身份,例如:使用者名稱。在Action Trail日誌中,即使是同一個 RAM 角色執行的操作,也可以根據不同的

RoleSessionName來區分實際操作者,以實現使用者層級的訪問審計。長度為 2~64 個字元,可包含英文字母、數字和特殊字元

.@-_。alice

External Id

角色外部 ID。

該參數為外部提供的用於表示角色的參數資訊,主要功能是防止混淆代理人問題。更多資訊,請參見使用ExternalId防止混淆代理人問題。

長度為 2~1224 個字元,可包含英文字母、數字和特殊字元

=,.@:/-_。正則為:[\w+=,.@:\/-]*。abcd1234

Expired Seconds

憑證失效時間,單位:秒。

該參數預設值為

900,最大值為要扮演角色的MaxSessionDuration時間。900

Region Id

預設地區。

部分雲產品不支援跨地區訪問,建議您優先將預設地區設定為已購資源所在地區。

cn-hangzhou

配置樣本

配置ChainableRamRoleArn類型憑證前,需為前置身份憑證對應RAM身份授予系統權限原則AliyunSTSAssumeRoleAccess。

參考如下樣本,配置ChainableRamRoleArn類型憑證ChainableProfile,使用RamRoleArn類型憑證RamRoleArnProfile作為前置身份憑證。

互動式配置

配置前置身份憑證

RamRoleArnProfile,配置流程可參考RamRoleArn類型憑證配置樣本。執行如下命令,配置ChainableRamRoleArn類型憑證

ChainableProfile。aliyun configure --profile ChainableProfile --mode ChainableRamRoleArn互動過程樣本如下,在

Source Profile選項處輸入配置名稱RamRoleArnProfile以指定前置憑證:樣本

Configuring profile 'ChainableProfile' in 'ChainableRamRoleArn' authenticate mode... Source Profile []: RamRoleArnProfile Sts Region []: cn-hangzhou Ram Role Arn []: acs:ram::012345678910****:role/Alice Role Session Name []: alice External ID []: abcd1234 Expired Seconds [900]: 900 Default Region Id []: cn-hangzhou Default Output Format [json]: json (Only support json) Default Language [zh|en] en: en Saving profile[ChainableProfile] ...Done.

非互動式配置

阿里雲CLI自

v3.0.298版本起,支援通過執行aliyun configure set命令,以非互動式方式配置ChainableRamRoleArn類型憑證。命令樣本:aliyun configure set \ --profile ChainableProfile \ --mode ChainableRamRoleArn \ --source-profile RamRoleArnProfile \ --sts-region "cn-hangzhou" \ --ram-role-arn "acs:ram::012345678910****:role/Alice" \ --role-session-name "alice" \ --external-id "abcd1234" \ --expired-seconds 900 \ --region "cn-hangzhou"aliyun configure set ` --profile ChainableProfile ` --mode ChainableRamRoleArn ` --source-profile RamRoleArnProfile ` --sts-region "cn-hangzhou" ` --ram-role-arn "acs:ram::012345678910****:role/Alice" ` --role-session-name "alice" ` --external-id "abcd1234" ` --expired-seconds 900 ` --region "cn-hangzhou"

CredentialsURI

憑證說明

CredentialsURI類型憑證通過訪問您提供的URI地址擷取臨時身份憑證(STS Token)以調用OpenAPI。

憑證參數:

參數名稱

說明

樣本值

CredentialsURI

本地或遠程URI地址。

當指定地址無法正常返回HTTP 200響應狀態代碼,或其響應內容的結構不符合預期格式時,阿里雲CLI將對該請求按失敗情況處理。

http://credentials.uri/

Region Id

預設地區。

部分雲產品不支援跨地區訪問,建議您優先將預設地區設定為已購資源所在地區。

cn-hangzhou

URI地址響應結構樣本:

{ "Code": "Success", "AccessKeyId": "<yourAccessKeyID>", "AccessKeySecret": "<yourAccessKeySecret>", "SecurityToken": "<yourSecurityToken>", "Expiration": "2006-01-02T15:04:05Z" // utc time }

配置樣本

參考如下樣本,配置CredentialsURI類型憑證URIProfile。

互動式配置

命令樣本:

aliyun configure --profile URIProfile --mode CredentialsURI互動過程樣本:

樣本

Configuring profile 'URIProfile' in 'CredentialsURI' authenticate mode... Credentials URI []: http://credentials.uri/ Default Region Id []: cn-hangzhou Default Output Format [json]: json (Only support json) Default Language [zh|en] en: en Saving profile[URIProfile] ...Done.暫不支援使用非互動式方式配置CredentialsURI類型憑證。

OIDC

憑證說明

OIDC類型憑證通過調用STS服務的AssumeRoleWithOIDC介面換取綁定角色的臨時身份憑證(STS Token)。詳情請參見通過RRSA配置ServiceAccount的RAM許可權實現Pod許可權隔離。

憑證參數:

參數名稱

說明

樣本值

OIDCProviderARN

OIDC身份供應商的ARN。

您可以通過 RAM 控制台或 API 查看 OIDC 身份供應商的 ARN,具體如下:

RAM 控制台:請參見管理OIDC身份供應商。

API:請參見GetOIDCProvider或ListOICProviders。

acs:ram::012345678910****:oidc-provider/TestOidcIdp

OIDCTokenFile

OIDC Token檔案路徑。OIDC Token是由外部IdP簽發的OIDC令牌。

/path/to/oidctoken

Ram Role Arn

需要扮演的RAM角色ARN。

您可以通過 RAM 控制台或 API 查看角色 ARN。具體如下:

RAM 控制台:請參見如何查看RAM角色的ARN。

acs:ram::012345678910****:role/Alice

Role Session Name

角色會話名稱。

該參數為使用者自訂參數。通常設定為調用該 API 的使用者身份,例如:使用者名稱。在Action Trail日誌中,即使是同一個 RAM 角色執行的操作,也可以根據不同的

RoleSessionName來區分實際操作者,以實現使用者層級的訪問審計。長度為 2~64 個字元,可包含英文字母、數字和特殊字元

.@-_。alice

Region Id

預設地區。

部分雲產品不支援跨地區訪問,建議您優先將預設地區設定為已購資源所在地區。

cn-hangzhou

配置樣本

參考如下樣本,配置OIDC類型憑證OIDC_Profile。

互動式配置

配置命令樣本:

aliyun configure --profile OIDC_Profile --mode OIDC互動過程樣本:

樣本

Configuring profile 'OIDC_Profile' in 'OIDC' authenticate mode... OIDC Provider ARN []: acs:ram::012345678910****:oidc-provider/TestOidcIdp OIDC Token File []: /path/to/oidctoken RAM Role ARN []: acs:ram::012345678910****:role/Alice Role Session Name []: alice Default Region Id []: cn-hangzhou Default Output Format [json]: json (Only support json) Default Language [zh|en] en: en Saving profile[OIDC_Profile] ...Done.非互動式配置

配置命令樣本:

aliyun configure set \ --profile OIDC_Profile \ --mode OIDC \ --oidc-provider-arn "acs:ram::012345678910****:oidc-provider/TestOidcIdp" \ --oidc-token-file "/path/to/oidctoken" \ --ram-role-arn "acs:ram::012345678910****:role/Alice" \ --role-session-name "alice" \ --region "cn-hangzhou"aliyun configure set ` --profile OIDC_Profile ` --mode OIDC ` --oidc-provider-arn "acs:ram::012345678910****:oidc-provider/TestOidcIdp" ` --oidc-token-file "/path/to/oidctoken" ` --ram-role-arn "acs:ram::012345678910****:role/Alice" ` --role-session-name "alice" ` --region "cn-hangzhou"

CloudSSO

憑證說明

阿里雲CLI自3.0.271版本起,引入CloudSSO憑證類型以簡化使用者登入雲SSO的操作步驟。舊版本操作方法仍然可用。

雲SSO提供基於阿里雲資來源目錄RD(Resource Directory)的多帳號統一身份管理與存取控制。當您給雲SSO使用者或使用者組授予RD帳號的訪問配置後,訪問配置將在RD帳號內部署一個RAM角色。雲SSO通過扮演該RAM角色擷取臨時身份憑證(STS Token)以調用OpenAPI,從而降低AccessKey泄露的風險。

CloudSSO憑證依賴瀏覽器登入,需使用者互動完成身份認證。

憑證參數:

參數名稱

說明

樣本值

SignIn Url

使用者登入地址。

擷取方法:請登入雲SSO控制台,在概覽頁面的右側擷取使用者登入URL。

https://signin-******.alibabacloudsso.com/device/login

Account

RD帳號。

在互動式配置流程中,請根據提示通過輸入帳號名稱前的序號進行選擇。

在非互動式配置流程中通過傳入帳號ID進行指定。

擷取方法:請登入雲SSO控制台,在多帳號許可權管理頁面的右側,擷取RD帳號UID。

012345678910****

Access Configuration

訪問配置。

在互動式配置流程中,請根據提示輸入配置名稱前的序號進行選擇。

在非互動式配置流程中通過傳入配置ID進行指定。

擷取方法:請登入雲SSO控制台,在訪問配置頁面,擷取訪問配置ID。

ac-012345678910abcde****

Region Id

預設地區。

部分雲產品不支援跨地區訪問,建議您優先將預設地區設定為已購資源所在地區。

cn-hangzhou

配置樣本

如下樣本,配置名為SSOProfile的CloudSSO類型憑證。

互動式配置

執行以下命令,開始配置雲SSO登入資訊。您可以設定多個Profile,通過指定Profile快速切換登入的帳號和訪問配置。

aliyun configure --profile SSOProfile --mode CloudSSO根據提示輸入使用者登入地址

SignIn Url。aliyun configure --profile SSOProfile --mode CloudSSO CloudSSO Sign In Url []: https://signin-******.alibabacloudsso.com/device/login在彈出的瀏覽器視窗中,根據介面提示,完成雲SSO使用者登入,登入成功後請關閉瀏覽器視窗。

說明如果瀏覽器視窗未彈出,您可以根據CLI的提示資訊,手動複製登入URL(SignIn url)和使用者碼(User code)完成登入。

提示資訊樣本:

If the browser does not open automatically, use the following URL to complete the login process: SignIn url: https://signin-****.alibabacloudsso.com/device/code User code: *********CLI返回登入成功,同時列出您可以訪問的RD帳號名稱,請輸入編號選擇要訪問的RD帳號。

Now you can login to your account with SSO configuration in the browser. You have successfully logged in. Please choose an account: 1. <RD Management Account> 2. AccountName Please input the account number: 1CLI列出您可以使用的訪問配置,請輸入編號選擇要使用的訪問配置。

Please choose an access configuration: 1. AccessConfiguration1 2. AccessConfiguration2 Please input the access configuration number: 2指定預設地區。

Default Region Id []: cn-hangzhou配置成功後顯示Configure Done字樣及歡迎資訊。

非互動式配置

使用非互動式方式配置CloudSSO憑證後,首次使用該憑證需通過aliyun configure --profile <PROFILE_NAME>命令執行登入操作。

使用aliyun configure set命令進行非互動式配置,命令樣本如下:

aliyun configure set \

--profile SSOProfile \

--mode CloudSSO \

--cloud-sso-sign-in-url "https://signin-******.alibabacloudsso.com/device/login" \

--cloud-sso-access-config "ac-012345678910abcde****" \

--cloud-sso-account-id "012345678910****" \

--region "cn-hangzhou"aliyun configure set `

--profile SSOProfile `

--mode CloudSSO `

--cloud-sso-sign-in-url "https://signin-******.alibabacloudsso.com/device/login" `

--cloud-sso-access-config "ac-012345678910abcde****" `

--cloud-sso-account-id "012345678910****" `

--region "cn-hangzhou"OAuth

憑證說明

阿里雲CLI自v3.0.299版本起,引入OAuth憑證類型。建議您在配置該類型憑證前安裝最新版本阿里雲CLI工具。

首次配置OAuth類型憑證時,阿里雲CLI將在存取控制中建立一個第三方OAuth應用。完成授權後阿里雲CLI可使用該應用擷取代表使用者身份的令牌,從而訪問雲資源。

OAuth憑證需通過瀏覽器完成授權流程,且互動所用瀏覽器與阿里雲CLI必須運行在同一裝置上。

憑證參數:

參數名稱

說明

樣本值

OAuth Site Type

登入網站。預設值:

CN。中國站:

0/CN:。國際站:

1/INTL。

CN

Region Id

預設地區。

部分雲產品不支援跨地區訪問,建議您優先將預設地區設定為已購資源所在地區。

cn-hangzhou

OAuth範圍:

OAuth範圍

OAuth範圍描述

openid

擷取RAM使用者的OpenID。(OpenID是一個可以唯一代表使用者的字串,但並不包含阿里雲UID、使用者名稱等資訊。)

/internal/ram/usersts

用於擷取STS憑證調用阿里雲服務API。

配置樣本

參考如下樣本,配置OAuth類型憑證OAuthProfile。

互動式配置

執行以下命令,開始配置OAuth登入資訊。

aliyun configure --profile OAuthProfile --mode OAuth根據提示輸入登入網站

OAuth Site Type。aliyun configure --profile OAuthProfile --mode OAuth Configuring profile 'OAuthProfile' in 'OAuth' authenticate mode... OAuth Site Type (CN: 0 or INTL: 1, default: CN):輸入

0或CN:設定登入網站為阿里雲中國站。輸入

1或INTL:設定登入網站為阿里雲國際站。直接斷行符號:預設選擇中國站(CN)。

在彈出的瀏覽器視窗中,進行授權操作。

說明當前授權需要具有

AliyunRAMFullAccess許可權的管理員執行,若您不具備許可權請聯絡相關管理員。如果瀏覽器視窗未彈出,您可以根據CLI的提示資訊,手動複製登入URL(SignIn url)至瀏覽器中,完成登入和授權操作。

提示資訊樣本:

If the browser does not open automatically, use the following URL to complete the login process: SignIn url: https://signin.aliyun.com/oauth2/v1/auth?response_type=code&client_id=403818195455774****&redirect_uri=http%3A%2F%2F127.0.0.1%3A12345%2Fcli%2Fcallback&state=EKumS4qOPm11yRx7&code_challenge=BxR9DHWIdKBypPb089N0ekP-C-SAYwLj_jbLU-N****&code_challenge_method=S256首次配置OAuth憑證時,在第三方應用授權頁面中單擊授權。阿里雲CLI將在Resource Access Management中建立一個第三方OAuth應用。

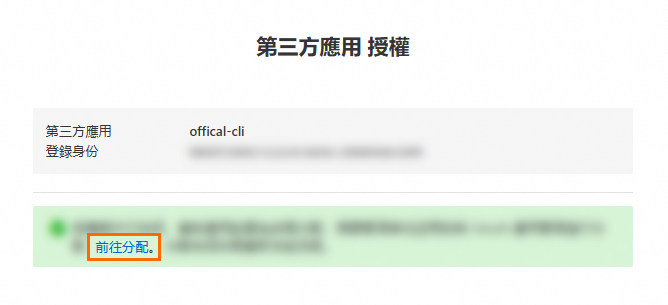

在完成授權操作後,您還需要為此應用程式指派RAM帳號。請單擊前往分配,跳轉至存取控制產品控制台 > OAuth應用。

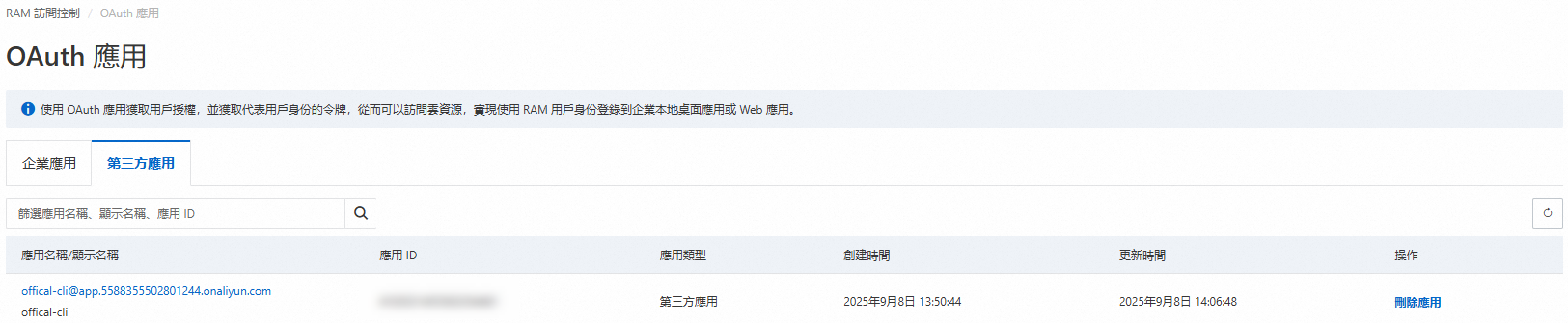

在OAuth應用 > 第三方應用中,單擊應用

offical-cli的應用程式名稱。

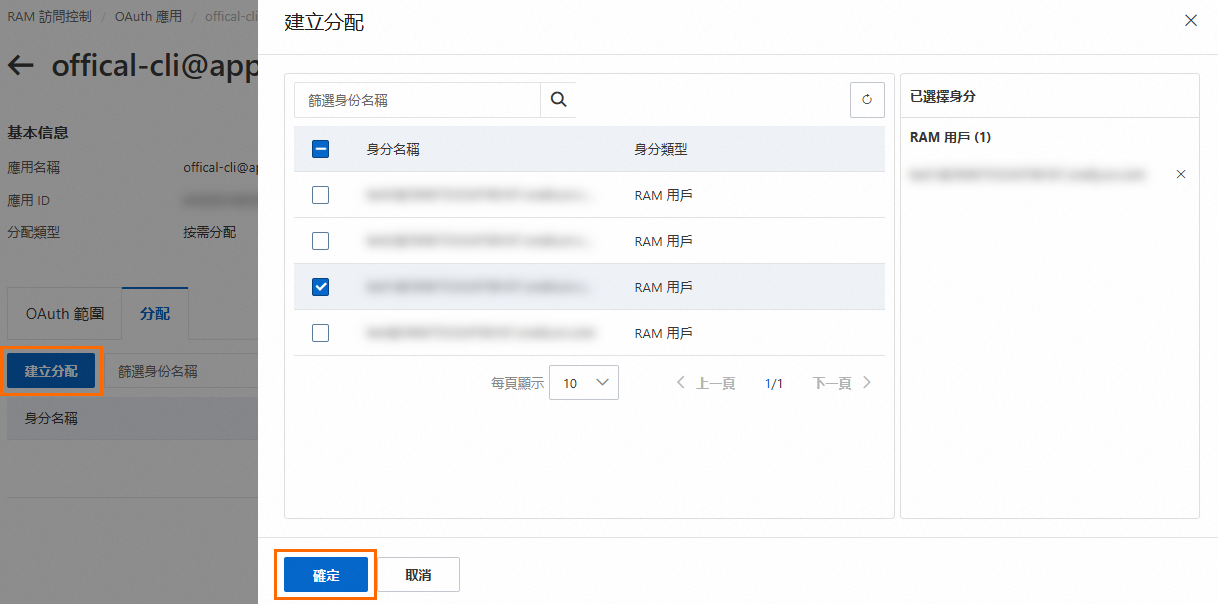

在分配頁簽中單擊建立分配,勾選需要登入的RAM帳號。單擊確定完成分配。

分配完成後需重新發起授權流程,再次訪問登入URL(SignIn url)並單擊授權。

授權成功後,為阿里雲CLI指定預設地區。

Default Region Id []: cn-hangzhou配置成功後顯示Configure Done字樣及歡迎資訊。

非互動式配置

使用非互動式方式配置OAuth憑證後,首次使用該憑證需通過

aliyun configure --profile <PROFILE_NAME>命令執行授權操作。使用非互動式方式配置憑證時,登入網站類型僅支援傳入

CN(阿里雲中國站)或INTL(阿里雲國際站)。

使用aliyun configure set命令進行非互動式配置,命令樣本如下:

aliyun configure set \

--profile OAuthProfile \

--mode OAuth \

--oauth-site-type "CN" \

--region "cn-hangzhou"aliyun configure set `

--profile OAuthProfile `

--mode OAuth `

--oauth-site-type "CN" `

--region "cn-hangzhou"憑證管理

阿里雲CLI支援多套身份憑證的配置和管理。您可以根據實際需求靈活地切換或指定使用特定的憑證配置。

設定當前配置

執行以下命令,可將指定配置切換為當前配置:

aliyun configure switch --profile <PROFILE_NAME>切換成功後,直到下一次修改前,阿里雲CLI都將預設使用該配置中的設定和憑證。

此外,執行aliyun configure set命令成功修改配置後,修改完成的配置將被自動設為當前配置。

在命令列中指定配置

在執行CLI命令時,可通過 --profile 選項顯式指定使用的配置。此方式具有最高優先順序,會覆蓋其他任何形式的預設配置。

樣本:使用指定配置exampleProfile調用Elastic Compute ServiceDescribeInstances介面,擷取Elastic Compute Service執行個體資訊。

aliyun ecs DescribeInstances --profile exampleProfile更多身份憑證管理命令

阿里雲CLI提供configure及其子命令,方便您管理多個身份憑證。您可以使用這些命令進行憑證的添加、刪除、修改和查看等操作。更多資訊,請參見多憑證管理。

憑證配置儲存位置

憑證設定檔profile是一個可自訂名稱的設定集,所有憑證資訊與設定項均以JSON格式儲存在config.json檔案中。該檔案位於您個人使用者目錄下的.aliyun檔案夾中,個人使用者目錄位置因作業系統而異。

Windows:

C:\Users\<USER_NAME>\.aliyunLinux/macOS:

/home/<USER_NAME>/.aliyun