可信實體是阿里雲帳號的RAM角色,主要用於解決跨帳號訪問和臨時授權問題。該RAM角色允許可信的阿里雲帳號下的RAM使用者或RAM角色扮演。

操作步驟

使用Resource Access Management員登入RAM控制台。

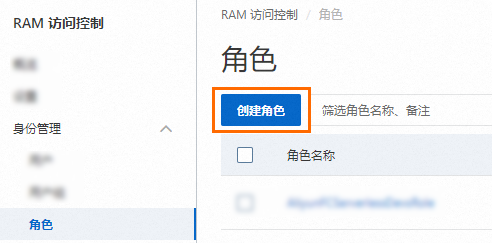

在左側導覽列,選擇。

在角色頁面,單擊建立角色。

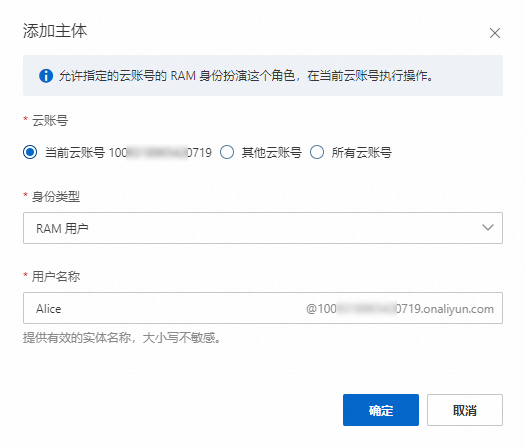

在建立角色頁面,選擇信任主體類型為雲帳號,然後設定具體的阿里雲帳號,最後單擊確定。

當前雲帳號:當您允許當前阿里雲帳號下的所有RAM使用者和RAM角色扮演當前正在建立的RAM角色時,您可以選擇當前雲帳號。

其他雲帳號:當您允許其他阿里雲帳號下的所有RAM使用者和RAM角色扮演當前正在建立的RAM角色時,您可以選擇其他雲帳號,然後輸入其他阿里雲帳號(主帳號)ID。該項主要針對跨阿里雲帳號的資源授權訪問情境,相關教程,請參見跨阿里雲帳號訪問資源。您可以在安全設定頁面查看阿里雲帳號(主帳號)ID。

(可選)如果您想設定RAM角色只能被可信阿里雲帳號下的指定RAM使用者或RAM角色扮演,您可以單擊切換編輯器,在編輯器中修改RAM角色的信任策略。

編輯器支援可視化編輯和指令碼編輯兩種模式,您可以任選其一。以下樣本表示當前建立的RAM角色只能被當前阿里雲帳號(AccountID=100******0719)下的RAM使用者

Alice扮演。可視化編輯

在主體中指定具體的RAM使用者名稱稱。

指令碼編輯

在

Principal的RAM欄位中指定具體的RAM使用者。{ "Version": "1", "Statement": [ { "Effect": "Allow", "Principal": { "RAM": "acs:ram::100******0719:user/Alice" }, "Action": "sts:AssumeRole" } ] }

在建立角色對話方塊,輸入角色名稱,然後單擊確定。

後續步驟

為RAM角色授權。

建立成功的RAM角色預設沒有任何許可權,您需要為該RAM角色授權。具體操作,請參見管理RAM角色的許可權。

使用RAM角色。

可信實體的RAM使用者或RAM角色通過控制台或API扮演角色並擷取角色的安全性權杖(STS Token),然後以RAM角色身份訪問對應的雲資源。具體操作,請參見扮演RAM角色。