このトピックでは、RAM (Resource Access Management) を使用して、ユーザーがAlibaba Cloudリソースにアクセスできる期間を制限する方法について説明します。 これにより、より高いレベルのデータセキュリティが保証されます。

シナリオ

企業が複数のタイプのAlibaba Cloudリソースを購入しました。 リソースには、Elastic Compute Service (ECS) インスタンス、ApsaraDB RDSインスタンス、Server Load Balancer (SLB) インスタンス、およびObject Storage Service (OSS) バケットが含まれます。 ビジネスとデータのセキュリティを確保するために、ユーザーは勤務時間中にのみAlibaba Cloudリソースにアクセスする必要があります。

RAMユーザーが特定の期間にのみAlibaba Cloudリソースにアクセスできるようにするには、カスタムポリシーを作成し、そのポリシーをRAMユーザーにアタッチします。

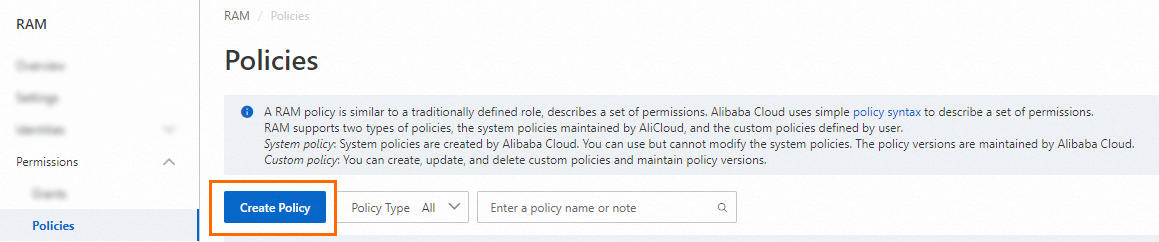

ステップ1: カスタムポリシーの作成

管理者権限を持つRAMユーザーとしてRAMコンソールにログインします。

左側のナビゲーションウィンドウで、を選択します。

ポリシーページで、ポリシーの作成をクリックします。

ポリシーの作成ページで、JSONタブをクリックします。

ポリシードキュメントを入力します。

次のポリシーは、許可されたRAMユーザーが2019年8月12日の17:00 (UTC + 8) までにのみAlibaba Cloud ECSにアクセスできることを示しています。 この場合、

Condition要素のacs:CurrentTimeパラメーターは2019-08-12T17:00:00 + 08:00に設定されます。{ "Statement": [ { "Action": "ecs:*", "Effect": "Allow", "Resource": "*", "Condition": { "DateLessThan": { "acs:CurrentTime": "2019-08-12T17:00:00+08:00" } } } ], "Version": "1" }説明Condition要素は、現在のポリシーに指定されたアクションにのみ適用されます。 ビジネス要件に基づいて、2019-08-12T17:00:00 + 08:00の値を変更できます。上部の [オプションの詳細最適化] をクリックします。 オプションの高度最適化メッセージで、[実行] をクリックしてポリシーを最適化します。

システムは、高度な最適化中に次の操作を実行します。

アクションと互換性のないリソースまたは条件を分割します。

リソースを絞り込む。

ポリシーステートメントを重複排除またはマージします。

[ポリシーの作成] ページで、[OK] をクリックします。

ポリシーの作成ダイアログボックスで、名前と説明パラメーターを設定し、OKをクリックします。

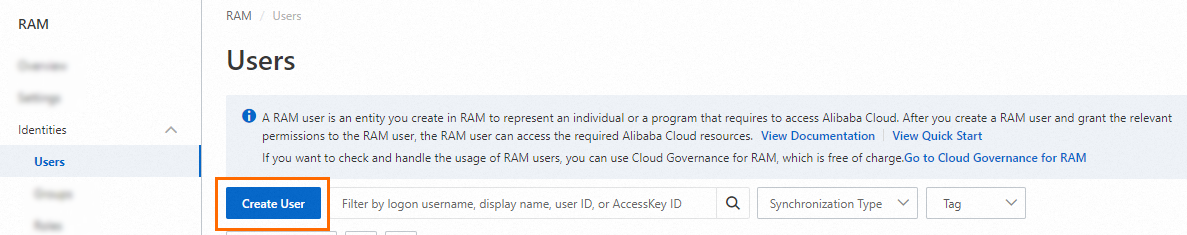

ステップ 2:RAM ユーザーの作成

Alibaba Cloudアカウントまたは管理者権限を持つRAMユーザーを使用してRAMコンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

[ユーザー] ページで、[ユーザーの作成] をクリックします。

[ユーザーの作成] ページの [ユーザーアカウント情報] セクションで、次のパラメーターを設定します。

ログオン名: ログオン名の長さは最大64文字で、英数字、ピリオド (.) 、ハイフン (-) 、アンダースコア (_) を使用できます。

表示名: 表示名の長さは最大128文字です。

タグ:

アイコンをクリックして、タグキーとタグ値を入力します。 RAMユーザーに1つ以上のタグを追加できます。 これにより、タグに基づいてRAMユーザーを管理できます。

アイコンをクリックして、タグキーとタグ値を入力します。 RAMユーザーに1つ以上のタグを追加できます。 これにより、タグに基づいてRAMユーザーを管理できます。

説明ユーザーの追加をクリックして、一度に複数の RAM ユーザーを作成できます。

アクセスモードセクションでアクセスモードを選択し、必要なパラメーターを設定します。

Alibaba Cloudアカウントのセキュリティを確保するため、RAMユーザーには1つのアクセスモードのみを選択することを推奨します。 これにより、個人のRAMユーザーはプログラムのRAMユーザーから分離されます。

コンソールアクセス

RAMユーザーが個人を表す場合は、RAMユーザーに対してコンソールアクセスを選択することを推奨します。 これにより、RAMユーザーはユーザー名とパスワードを使用してAlibaba Cloudにアクセスできます。 コンソールアクセスを選択した場合、次のパラメーターを設定する必要があります。

コンソールパスワードの設定: デフォルトパスワードの自動再生成またはカスタムパスワードのリセットを選択できます。 [カスタムパスワードのリセット] を選択した場合、パスワードを指定する必要があります。 パスワードは複雑さの要件を満たす必要があります。 詳細については、「RAMユーザーのパスワードポリシーの設定」をご参照ください。

パスワードリセット: RAMユーザーが次回のログイン時にパスワードをリセットする必要があるかどうかを指定します。

MAFを有効にする: RAMユーザーの多要素認証 (MFA) を有効にするかどうかを指定します。 MFAを有効にした後、MFAデバイスをRAMユーザーにバインドする必要があります。 詳細については、「MFAデバイスをRAMユーザーにバインドする」をご参照ください。

永続的なAccessKeyを使用したアクセス

RAMユーザーがプログラムを表している場合は、RAMユーザーに対して [永続的なAccessKeyを使用してアクセスする] を選択できます。 これにより、RAMユーザーはAccessKeyペアを使用してAlibaba Cloudにアクセスできます。 OpenAPI Accessを選択すると、RAMユーザーのAccessKey IDとAccessKeyシークレットが自動的に生成されます。 詳細については、「AccessKeyペアの取得」をご参照ください。

重要RAMユーザーのAccessKeyシークレットは、AccessKeyペアを作成した場合にのみ表示されます。 その後の操作で AccessKey secret のクエリを実行することはできません。 したがって、AccessKey secret はバックアップしておく必要があります。

AccessKeyペアは、アプリケーションアクセス用の永続的な資格情報です。 Alibaba CloudアカウントのAccessKeyペアが漏洩した場合、アカウントに属するリソースは潜在的なリスクにさらされます。 資格情報のリークリスクを防ぐために、Security Token Service (STS) トークンの使用を推奨します。 詳細については、「アクセス資格情報を使用してAPI操作を呼び出すためのベストプラクティス」をご参照ください。

OKをクリックします。

プロンプトに従って完全なセキュリティ検証。

手順3: RAMユーザーにポリシーをアタッチする

手順1で作成したポリシーを、手順2で作成したRAMユーザーにアタッチします。

RAM管理者としてRAMコンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

ユーザーページで必要なRAMユーザーを見つけ、アクション列の権限の追加をクリックします。

複数のRAMユーザーを選択し、ページ下部の [権限の追加] をクリックして、RAMユーザーに一度に権限を付与することもできます。

権限付与パネルで、RAMユーザーに権限を付与します。

[リソーススコープ] パラメーターを設定します。

アカウント: 権限付与は、現在のAlibaba Cloudアカウントで有効になります。

ResourceGroup: 特定のリソースグループに対して権限付与が有効になります。

重要[リソーススコープ] パラメーターで [リソースグループ] を選択した場合、必要なクラウドサービスがリソースグループをサポートしていることを確認します。 詳細については、「リソースグループで動作するサービス」をご参照ください。 リソースグループに権限を付与する方法の詳細については、「リソースグループを使用してRAMユーザーに特定のECSインスタンスを管理する権限を付与する」をご参照ください。

Principalパラメーターを設定します。

プリンシパルは、権限を付与するRAMユーザーです。 現在のRAMユーザーが自動的に選択されます。

Policyパラメーターを設定します。

ポリシーには、一連の権限が含まれています。 ポリシーは、システムポリシーとカスタムポリシーに分類できます。 一度に複数のポリシーを選択できます。

システムポリシー: Alibaba Cloudによって作成されたポリシー。 これらのポリシーは使用できますが、変更することはできません。 ポリシーのバージョン更新は、Alibaba Cloudによって管理されます。 詳細については、「RAMで動作するサービス」をご参照ください。

説明システムは、AdministratorAccessやAliyunRAMFullAccessなどのリスクの高いシステムポリシーを自動的に識別します。 リスクの高いポリシーをアタッチして、不要な権限を付与しないことを推奨します。

カスタムポリシー: ビジネス要件に基づいてカスタムポリシーを管理および更新できます。 カスタムポリシーは作成、更新、削除できます。 詳細については、「カスタムポリシーの作成」をご参照ください。

[権限付与] をクリックします。

閉じるをクリックします。