上級モード では、IP、Referer、User-Agent などのフィールドのルールに条件を設定して、アクセスリクエストをフィルタリングできます。 これらの条件に一致するリクエストを監視したり、スライダーを要求したり、ブロックしたりできます。 このセクションでは、フィールドの例とルールの設定方法について説明します。

これらの例は参考用です。 ボットポリシーはニーズに合わせて設定してください。

User-Agent

User-Agent は、アクセスデバイスのオペレーティングシステム、ブラウザの種類、バージョンを識別するための重要な HTTP リクエストヘッダーです。 User-Agent ブラックリストとホワイトリストのルールを設定することで、アクセスソースを制御し、アクセラレーションサービスのセキュリティを強化できます。

例

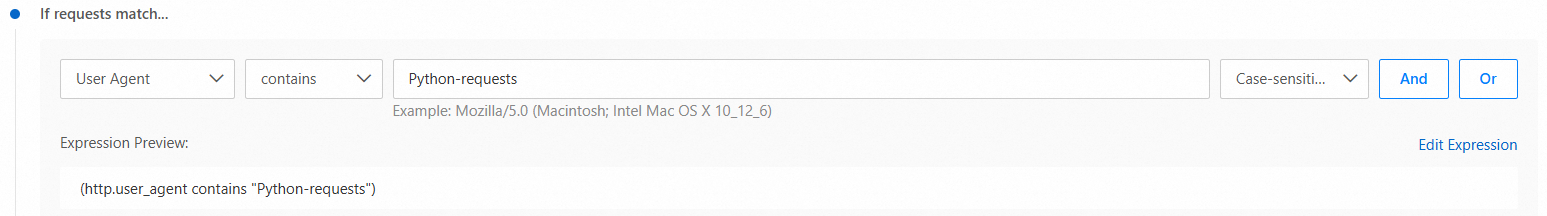

A 社のビジネスリソースが悪意のあるクローラーの標的となり、ドメイン帯域幅のコストが急増しました。 分析の結果、これらのクローラーリクエストは User-Agent に Python-requests を含んでいることがわかりました。 これらのリクエストをブロックするために、次のルール条件を設定しました。

リクエストが以下のルールと一致する場合... エリアで、一致フィールドを

User-Agentに、一致演算子を 次を含む: に、一致値をPython-requestsに設定します。

以下を実行する... エリアで、偽クローラーのブロッキング スイッチをオンにして、条件に一致する検索エンジンクローラーをブロックします。

静的リクエスト

静的リクエストとは、クライアント (ブラウザなど) から、サーバーに既に保存されていて動的処理を必要としない静的ファイル (オーディオ、ビデオ、画像など) に対するリクエストです。

一致フィールドが 静的リクエストかどうか に設定されている場合、「オン」アイコン ![]() はポリシーが静的リクエストに適用されることを意味し、「オフ」アイコン

はポリシーが静的リクエストに適用されることを意味し、「オフ」アイコン ![]() はポリシーが静的でないリクエストに適用されることを意味します。

はポリシーが静的でないリクエストに適用されることを意味します。

例

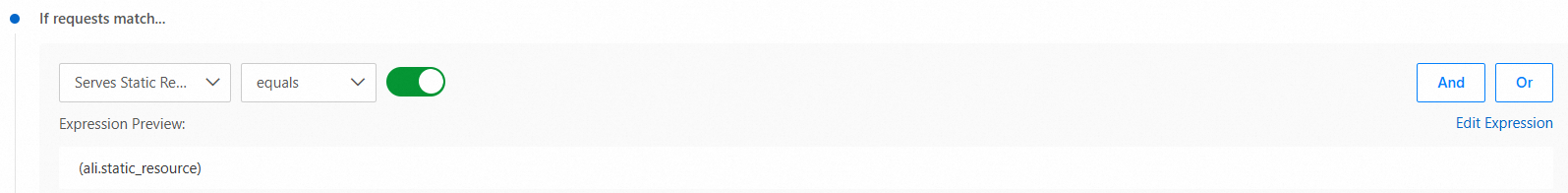

ある e コマースプラットフォームでは、多くのボットが通常のユーザーを装って、製品画像に頻繁にリクエストを送信していることがわかりました。 これにより、ESA 帯域幅のコストが急増しました。 これを解決するために、正規のユーザーと静的リソースをリクエストする悪意のあるボットを正確に区別できる軽減ポリシーを設定しました。

リクエストが以下のルールと一致する場合... エリアで、一致フィールドを 静的リクエストかどうか に、一致演算子を 次の値に等しい: に設定し、スイッチを

に設定します。

に設定します。

以下を実行する... エリアで、正当なボットの管理、ボット特徴識別、ボット行動識別 などの軽減ポリシーを設定します。

JavaScript 検出

JavaScript 検出は、HTML ページリクエストのレスポンスに、小さく目に見えない JavaScript スニペットを追加することで機能します。 JavaScript を実行できないブラウザ以外のツールからのリクエストはブロックされます。 JavaScript 検出に合格したリクエストは続行できます。

一致フィールドが リクエストが以下のルールと一致する場合... に設定されている場合、「オン」アイコン ![]() はポリシーが JavaScript 検出に合格した リクエストに適用されることを意味し、「オフ」アイコン

はポリシーが JavaScript 検出に合格した リクエストに適用されることを意味し、「オフ」アイコン ![]() はポリシーが JavaScript 検出に合格していない リクエストに適用されることを意味します。

はポリシーが JavaScript 検出に合格していない リクエストに適用されることを意味します。

例

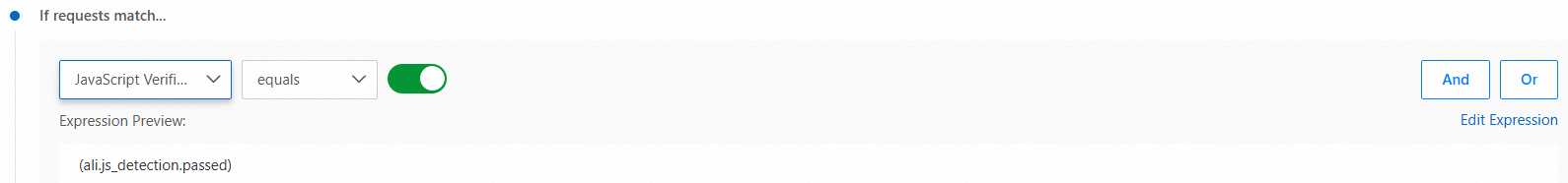

B 社は Web サイトで JavaScript 検出 を有効にしています。 承認された検索エンジンクローラーのボット管理チェックをバイパスするには、JavaScript 検出に合格した後に、これらのクローラーをホワイトリストに追加する必要があります。

リクエストが以下のルールと一致する場合... エリアで、一致フィールドを JavaScript で検証済み に、一致演算子を 次の値に等しい: に設定し、スイッチを

に設定します。

に設定します。

以下を実行する... エリアで、正当なボットの管理 をクリックし、次に右側にある 設定 をクリックして、ホワイトリストに追加する検索エンジンを選択します。

JA3/JA4 フィンガープリント

JA3 と JA4 は、SSL/TLS クライアントを識別するために使用される技術的なフィンガープリントです。 JA3 は、TLS ハンドシェイク中の Client Hello パケットを分析することにより、一意の MD5 ハッシュを作成します。 JA4 はより多くのプロトコルをサポートし、人間が判読できるモジュール式の文字列形式を使用します。 これにより、偽造防止対策と柔軟性の両方が向上します。

例

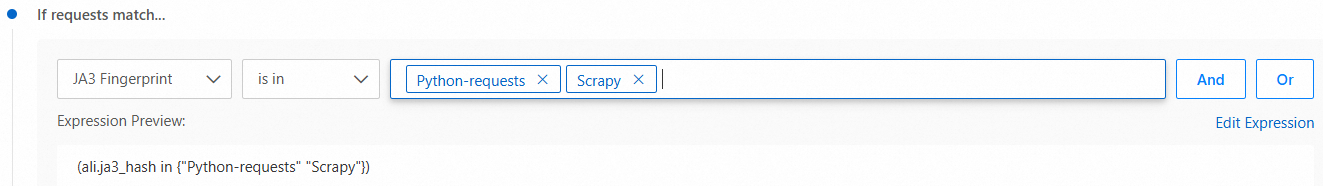

ある e コマースプラットフォームの API は、製品の価格と在庫のクエリを提供しています。 帯域幅の使用量を増加させる異常なトラフィックに気付きました。 分析の結果、攻撃者がブラウザを装った Python クローラーを使用して API にアクセスし、データ侵害とパフォーマンスの問題を引き起こしていることがわかりました。 これを防ぐために、上級モード で JA3 フィンガープリントブラックリstruールを設定して、Python-requests や Scrapy のフィンガープリントなど、既知の悪意のあるフィンガープリントに一致するリクエストをブロックしました。

リクエストが以下のルールと一致する場合... エリアで、一致フィールドを JA3 フィンガープリント に、一致演算子を 次の項目を含む: に、一致値を

Python-requestsとScrapyに設定します。

以下を実行する... エリアで、偽クローラーのブロッキング スイッチをオンにして、条件に一致するクローラーをすばやくブロックします。