概要

サマリー

クラウド上で正常に機能するネットワークアーキテクチャを維持することは、お客様がクラウドリソースへの移行、使用、または管理を行う際の課題となりつつあります。企業がクラウドへ移行するための最初のステップは、クラウドサービスとテクノロジーを使用して、オンプレミスネットワークを Alibaba Cloud に接続することです。

このトピックでは、IPsec-VPN 接続を使用してブランチネットワークを Alibaba Cloud に接続する方法について説明します。このトピックでは、安定性、セキュリティ、パフォーマンス、スケーラビリティ、可観測性、セルフサービス機能など、Alibaba Cloud のアーキテクチャ設計のベストプラクティスに基づいてまとめられた一連の手法と設計原則を提供します。Alibaba Cloud Well-Architected Framework は、IPsec-VPN 接続を使用してブランチネットワークを Alibaba Cloud に接続するのに役立ちます。

用語

VPN Gateway:VPN Gateway は、暗号化されたプライベートトンネルを介して、企業のデータセンター、オフィスネットワーク、およびインターネットクライアントを Alibaba Cloud に接続する、安全で信頼性の高いネットワーク接続を提供します。

IPsec-VPN:IPsec-VPN 接続は、主に企業のブランチネットワークをクラウドに接続するために使用されます。IPsec-VPN 接続は、ネットワークレイヤーで安全な IP 通信をサポートする、クラシックな VPN 接続の一種です。IPsec プロトコルは、すべてのデータパケットを暗号化および認証して、データのセキュリティと整合性を確保できます。IPsec-VPN トンネルは、通常、サイト間接続およびリモートアクセスを確立するために使用されます。IPsec-VPN 接続を確立するには、ご利用のデバイスまたはゲートウェイで設定を構成する必要があります。

SSL-VPN:SSL-VPN 接続は、主にモバイル端末をクラウドに接続するために使用されます。SSL-VPN は、SSL または TLS プロトコルを使用して、セッションレイヤーでの接続のセキュリティを確保します。IPsec-VPN とは異なり、SSL-VPN ではユーザーがソフトウェアをインストールする必要はありません。最新のほとんどのブラウザで SSL がサポートされているため、ユーザーは Web ブラウザーからクラウドリソースにアクセスできます。SSL-VPN はより柔軟で、構成が容易であり、特にユーザーが特定のアプリケーションやサービスにアクセスできるリモートアクセスシナリオに適しています。Alibaba Cloud は、Windows、Linux、macOS、Android のオペレーティングシステムを使用するクライアントをサポートしています。

Cloud Enterprise Network (CEN):CEN は、Alibaba Cloud のグローバルプライベートネットワーク上で実行される高可用性ネットワークです。CEN は、トランジットルーターを使用して Virtual Private Cloud (VPC) 間のリージョン間接続を確立します。これにより、VPC はデータセンターと通信し、クラウド内に柔軟で信頼性の高いエンタープライズクラスのネットワークを確立できます。

IPsec-VPN 接続を確立する方法は、IPsec-VPN 接続に関連付けられているリソースによって異なります。詳細については、次の図をご参照ください。

VPN ゲートウェイとの関連付け:VPN ゲートウェイは、VPC に直接関連付けて、VPC を他のネットワークに接続できます。

トランジットルーターとの関連付け:IPsec 接続は、VPC を他のネットワークに接続するトランジットルーターに直接アタッチできます。

VPN ゲートウェイとトランジットルーターの比較

項目 | VPN ゲートウェイ | トランジットルーター |

関連リソース | IPsec-VPN 接続を作成するには、VPN ゲートウェイを購入し、VPN ゲートウェイを VPC に関連付ける必要があります。 お客様のデータセンターまたはブランチネットワークは、関連付けられた VPC を介して、関連付けられた VPC または他のネットワークと通信できます。 | IPsec-VPN 接続を作成するために、VPN ゲートウェイを購入したり、VPN ゲートウェイを VPC に関連付けたりする必要はありません。CEN インスタンスを作成し、CEN インスタンス上にトランジットルーターを作成する必要があります。 データセンターまたはブランチネットワークは、トランジットルーターに接続されているすべての VPC と通信したり、トランジットルーターを介して他のネットワークと通信したりできます。 |

[スケーラビリティ] 課金方法 | サブスクリプション リソースを月単位でサブスクライブできます。リソースを使用する前に料金を支払う必要があります。 この課金方法は、予算が限られているお客様に最適です | 従量課金 消費したリソースの量に対して課金されます。料金を支払う前にリソースを使用できます。 この課金方法は、ビジネスのトラフィック変動が大きいお客様に最適です。 |

[セキュリティ] サポートされている暗号化アルゴリズム |

|

|

[安定性] サポートされている IPsec-VPN トンネルモード |

|

複数の IPsec 接続を使用して高可用性を実装できます。 |

[スケーラビリティ] IPsec-VPN 接続あたりの最大帯域幅 | 最大:1,000 Mbit/s | 最大 (デフォルト):1,000 Mbit/s 複数の IPsec 接続を使用して帯域幅容量を増やすことができます。 この機能は、高帯域幅を必要とするお客様に最適です。 |

[パフォーマンス] 各 IPsec-VPN 接続で 1 秒あたりに転送できる最大パケット数 | 120,000 | 120,000 |

サポートされているネットワークタイプ |

暗号化トンネルはインターネット経由で確立されます。

暗号化トンネルは、Express Connect 回線経由のプライベート接続を使用して確立されます。 |

暗号化トンネルはインターネット経由で確立されます。

暗号化トンネルは、Express Connect 回線経由のプライベート接続を使用して確立されます。 |

サポートされているアクセスモード |

|

|

[安定性] 高可用性メソッド | アクティブ/スタンバイ接続 | 等コストマルチパス (ECMP) ルーティング |

設計原則

VPN Gateway は、IPsec-VPN 接続を介してブランチネットワークをクラウドに接続する場合に重要なサービスです。VPN Gateway は、暗号化トンネルを使用して、企業のデータセンターまたはブランチネットワークと Alibaba Cloud VPC との間に安全で信頼性の高いプライベート接続を確立します。IPsec-VPN は、ルートに基づくネットワーク接続技術です。IPsec-VPN は、柔軟なトラフィックルーティング方法を提供し、VPN ポリシーを効率的に構成および維持できます。IPsec-VPN を使用して、VPC とデータセンター、ブランチネットワーク、およびクライアントとの間に接続を確立できます。

安定性:IPsec-VPN 接続は、データセンターを Alibaba Cloud に接続します。IPsec-VPN 接続の安定性は、ハイブリッドクラウドネットワークの安定性を決定します。したがって、安定性の設計を十分に評価する必要があります。

セキュリティ:IPsec-VPN 接続は、データセンターと Alibaba Cloud 間の通信を確立します。接続の暗号化とセキュリティは非常に重要です。一部の業界では、SM 証明書などの特別な暗号化要件がある場合があります。IPsec-VPN 接続を設計する際には、セキュリティと暗号化の設計を十分に評価する必要があります。

スケーラビリティ:IPsec-VPN 接続は、データセンターと Alibaba Cloud 間のトンネルです。多くの企業は、低い帯域幅使用率とリソースの無駄という課題に直面しています。ピーク時のために十分な帯域幅リソースを割り当て、オフピーク時のリソースの無駄を削減する必要があります。たとえば、コスト最適化のために従量課金方式を使用するなどです。また、帯域幅容量を専用回線に近いレベルまでスケールアップすることもできます。

主要な設計

安定性

デバイスの高可用性:IPsec-VPN はホットスタンバイアーキテクチャを採用して、数秒以内のフェイルオーバーを実現し、セッション維持を有効にし、サービスのダウンタイムをゼロにします。

接続の高可用性:デフォルトでは、すべての VPN ゲートウェイがデュアルトンネルモードをサポートしており、数秒以内のフェイルオーバーを実現します。IPsec 接続をトランジットルーターにアタッチして、ECMP ルーティングに基づく高可用性接続を確立できます。

シングルトンネルの IPsec-VPN 接続をデュアルトンネルの IPsec-VPN 接続にアップグレードできます。詳細については、「VPN ゲートウェイをアップグレードしてデュアルトンネルモードを有効にする」をご参照ください。デュアルトンネルモードの IPsec-VPN 接続には、アクティブトンネルとスタンバイ トンネルがあります。アクティブトンネルがダウンした場合、スタンバイ トンネルが引き継ぎ、サービスの可用性を確保します。アップグレードプロセス中、VPN ゲートウェイは利用できなくなります。既存の接続は中断されます。サービスの中断を防ぐため、ネットワークのメンテナンスウィンドウ中に VPN ゲートウェイをアップグレードすることを推奨します。

ユーザーレベルの高可用性:お客様側で、複数のオンプレミスゲートウェイデバイスをデプロイしてフェイルオーバーを実装します。

IPsec-VPN と Express Connect 回線を使用したアクティブ/スタンバイ接続:IPsec-VPN 接続を使用して安定性と高可用性を確保することに加えて、IPsec-VPN 接続と Express Connect 回線を組み合わせて、アーキテクチャの安定性を向上させることができます。静的ルートまたは BGP 動的ルーティングを使用して、データセンター内のオンプレミスゲートウェイデバイスを VPN ゲートウェイに接続できます。ただし、オンプレミスゲートウェイデバイスを VBR に接続するには、BGP 動的ルーティングを有効にする必要があります。

セキュリティとコンプライアンス

VPN Gateway は、Internet Key Exchange (IKE) および IPsec プロトコルを使用して、データ転送を暗号化し、セキュリティを確保します。

IKE バージョン:

SM VPN ゲートウェイを使用する場合、IKEv1 のみがサポートされます。標準の VPN ゲートウェイを使用する場合、IKEv1 と IKEv2 がサポートされます。

IKEv1 と比較して、IKEv2 はセキュリティアソシエーション (SA) のネゴシエーションを簡素化し、複数の CIDR ブロック間で通信が確立されるシナリオをより適切にサポートします。デフォルトのバージョンである IKEv2 を使用することを推奨します。

暗号化アルゴリズム:

標準の VPN ゲートウェイを使用する場合、Advanced Encryption Standard (AES)-128、AES-192、AES-256、データ暗号化規格 (DES)、および Triple DES がサポートされます。

SM VPN ゲートウェイを使用する場合、デフォルトの暗号化アルゴリズムである SM4 がサポートされます。

説明VPN ゲートウェイの帯域幅が 200 Mbit/s 以上の場合は、AES、AES-192、または AES-256 暗号化アルゴリズムを選択することを推奨します。Triple DES 暗号化アルゴリズムは推奨されません。AES は、高強度の暗号化と復号を提供する対称キー暗号化アルゴリズムです。安全なデータ転送を保証し、ネットワーク遅延、スループット、および転送パフォーマンスへの影響は軽微です。3des はトリプルデータ暗号化アルゴリズムです。時間がかかり複雑なため、転送パフォーマンスを低下させます。

認証アルゴリズム:

標準の VPN ゲートウェイを使用する場合、Secure Hash Algorithm 1 (SHA-1)、MD5、SHA-256、SHA-384、および SHA-512 がサポートされます。デフォルトの認証アルゴリズムは SHA-1 です。

SM VPN ゲートウェイを使用する場合、デフォルトの認証アルゴリズムである SM3 のみがサポートされます。

コンプライアンス:Alibaba Cloud VPN Gateway は、中国本土のポリシーと規制に準拠したサービスを提供します。VPN Gateway は、国境内の接続を確立するためにのみ使用できます。国境を越える通信シナリオでは、CEN のクロスボーダー回線を使用することを推奨します。

パフォーマンス

高帯域幅:各 IPsec 接続は最大 1,000 Mbit/s の帯域幅をサポートします。帯域幅を増やす必要がある場合は、複数の IPsec 接続をトランジットルーターにアタッチできます。データセンターと VPN ゲートウェイは、複数の IPsec-VPN 接続を介して通信できます。

1 秒あたりの高いパケット数:各 IPsec 接続は、最大 120,000 パケット/秒 (256 バイトに相当) をサポートします。

各トランジットルーターは、ECMP が有効になっている 16 のシングルトンネル IPsec-VPN 接続をサポートします。

スケーラビリティ

IPsec-VPN 接続は、アクティベーション後すぐに使用できます。構成はすぐに有効になります。さらに、複数の IPsec 接続をトランジットルーターにアタッチして、帯域幅容量をスケールアップできます。

各トランジットルーターは、ECMP が有効になっている 16 のシングルトンネル IPsec-VPN 接続をサポートします。

可観測性

CloudMonitor と Network Intelligence Service (NIS) を使用して VPN ゲートウェイと IPsec 接続を監視し、VPN ゲートウェイのしきい値トリガーのアラートルールを作成できます。これにより、データ転送の異常をできるだけ早く特定できます。

セルフサービス機能

診断とトラブルシューティング

VPN Gateway は、複数の診断ツールをサポートしています。

VPN Gateway コンソールで、IPsec-VPN 接続と SSL-VPN 接続のログ、および IPsec-VPN 接続のエラーコードを表示できます。VPN Gateway 用に NIS をアクティベートすると、VPN ゲートウェイ診断や到達可能性アナライザーなどの機能を使用して、VPN Gateway の問題をトラブルシューティングできます。

次の表に、診断ツールを示します。

診断ツールとリファレンス | 説明 |

この機能を使用して、IPsec ネゴシエーションの失敗、VPN ゲートウェイの不正なルート構成、VPN ゲートウェイの異常なステータスなど、VPN ゲートウェイの使用中に発生する問題をトラブルシューティングできます。システムは、検出された問題に基づいて提案を提供します。 | |

この機能を使用して、VPN ゲートウェイを使用するリソース間の接続性を確認できます。これは、データ転送の問題をトラブルシューティングするのに役立ちます。 | |

このトピックでは、IPsec-VPN 接続に関するよくある質問 (FAQ) への回答を提供します。VPN Gateway コンソールに表示される IPsec-VPN 接続のエラーコードとログデータに基づいて、IPsec-VPN 接続の問題をトラブルシューティングできます。詳細については、「IPsec-VPN 接続の問題のトラブルシューティング」トピックの「一般的な IPsec-VPN 接続の問題と解決策」セクションをご参照ください。 | |

このトピックでは、IPsec-VPN 接続の一般的なネゴシエーションの問題と接続性の問題について説明し、解決策を提供します。 | |

IPsec-VPN 接続の使用中に問題が発生した場合は、このトピックに基づいて問題をトラブルシューティングできます。 |

ベストプラクティス

VPN ゲートウェイを介した DMZ VPC への接続 (アクティブ/スタンバイ トンネル)

シナリオ:ブランチオフィスまたは従業員が相互に、またはクラウドリソースにアクセスする必要がある場合、VPN ゲートウェイをデプロイして通信を確立できます。複数のサービス VPC は、非武装地帯 (DMZ) VPC の VPN ゲートウェイを使用して、暗号化された接続を介してクラウドリソースにアクセスできます。

DMZ VPC の主要な設計:DMZ VPC に VPN ゲートウェイをデプロイし、VPN ゲートウェイを使用してブランチネットワークを接続します。DMZ VPC がリージョン内のトランジットルーターに接続されると、DMZ VPC は現在または他のリージョンの VPC、VBR、および VPN ゲートウェイにアクセスできます。

VPN ゲートウェイの主要な設計

VPN ゲートウェイタイプ:標準または SM VPN ゲートウェイを選択します。VPN ゲートウェイが作成された後、ゲートウェイタイプは変更できません。注意して進めてください。

トンネルモード:アクティブ/スタンバイ トンネル、デュアルゾーン、デュアル vSwitch をサポートするデュアルトンネルモードを選択することを推奨します。デュアルトンネル VPN ゲートウェイは、2 つのパブリック IP アドレスと 2 つのゾーンに基づくディザスタリカバリをサポートします。

アクセスサービス:

ブランチネットワークをクラウドに接続する場合は、IPsec-VPN 機能を有効にして IPsec トンネルを作成します。

iOS 以外のクライアントをクラウドに接続する場合は、SSL-VPN 機能を有効にして SSL-VPN サーバーを構成します。

iOS クライアントをクラウドに接続する場合は、SSL-VPN 機能を有効にして IPsec サーバーを構成します。

IPsec トンネルを介したトランジットルーターへの接続 (ECMP ルーティング)

シナリオ:ブランチネットワークが相互に、またはクラウドリソースにアクセスしたい場合、IPsec トンネルを使用してブランチネットワークをトランジットルーターに接続できます。複数の IPsec 接続をトランジットルーターにアタッチできます。データセンターは、複数の IPsec-VPN 接続を介して VPC に接続でき、これによりネットワークトラフィックのバランスを取り、データセンターと VPC 間のプライベート接続により高い帯域幅容量を提供できます。

複数の IPsec 接続に基づく ECMP ルーティングの主要な設計:

Alibaba Cloud:複数の IPsec-VPN 接続を構成し、それらをトランジットルーターにアタッチします。トランジットルーターのルートテーブルにルートを追加して、ECMP ルーティングのためにトラフィックを IPsec-VPN 接続にルーティングします。これにより、ゾーン間の IPsec-VPN 接続の冗長性が保証され、IPsec-VPN トンネルの総帯域幅が増加します (トンネルあたり 1 Gbit/s x トンネル数)。

ブランチネットワーク:複数のゲートウェイデバイスを準備し、各ゲートウェイデバイスにトンネルを作成することを推奨します。ECMP ルーティングのネクストホップとしてゲートウェイデバイスを指定します。これにより、マルチゲートウェイデバイス (マルチトンネル) のディザスタリカバリが実装され、IPsec-VPN トンネルの総帯域幅が増加します (トンネルあたり 1 Gbit/s x トンネル数)。

説明1 つのデバイスに複数の IPsec トンネルを作成することもできます。ただし、このデバイスに障害が発生した場合、単一障害点 (SPOF) が発生します。

プライベート VPN ゲートウェイを使用した Express Connect 回線経由の接続の暗号化

シナリオ:Express Connect は暗号化をサポートしていません。ネットワークセキュリティを向上させるために、IPsec-VPN 接続を使用して、Express Connect 回線を介したデータセンターと VPC 間のプライベート接続を暗号化できます。

プライベート接続の暗号化:Express Connect 回線と CEN を介してデータセンターと VPC 間にプライベート接続を確立した後、プライベート VPN ゲートウェイとオンプレミスゲートウェイデバイス間に暗号化トンネルを確立できます。ルートを構成して、データセンターと VPC 間のネットワークトラフィックを暗号化トンネルにルーティングできます。これにより、トンネルを介して送信されるネットワークトラフィックが暗号化されます。

ルーティングの主要な設計:VBR と VPN ゲートウェイは異なるプロトコルを使用します。次のルーティング方法を使用できます:VBR と VPN ゲートウェイの静的ルート、VBR の静的ルートと VPN ゲートウェイの BGP 動的ルーティング、および VBR と VPN ゲートウェイの BGP 動的ルーティング。

利用シーン

テレワーキング:従業員がリモート端末から暗号化されたプライベート接続を介して企業の内部ネットワークにアクセスできるようにします。VPN ゲートウェイを使用すると、従業員はオフィスにいるのと同じようにファイルやアプリケーションにリモートでアクセスできます。これにより、データ転送のセキュリティが向上し、データ漏洩を防ぎます。多国籍企業にとって、VPN ゲートウェイは日常業務を維持するための重要なツールです。たとえば、頻繁に出張する国際的なコンサルティング会社のコンサルタントは、VPN ゲートウェイを使用して企業の内部ネットワークにアクセスできます。

安全なデータ転送:データ転送のセキュリティに敏感な企業にとって、VPN ゲートウェイは安全なトンネルを確立できます。接続の暗号化により、インターネットのデータ転送が傍受から保護されます。これは、金融機関や法律相談機関にとってビジネスに不可欠な機能です。たとえば、法律相談機関は、顧客のプライバシーと機密情報を保護するために、VPN ゲートウェイを介して顧客と機密ファイルを交換します。

クラウドへの接続のディザスタリカバリ:IPsec-VPN 接続と Express Connect 回線を同時に作成して、ディザスタリカバリを実装できます。IPsec-VPN 接続と Express Connect 回線は、データセンターと Alibaba Cloud 間のアクティブ/スタンバイ接続を提供します。

CADT でのアーキテクチャの仮想化

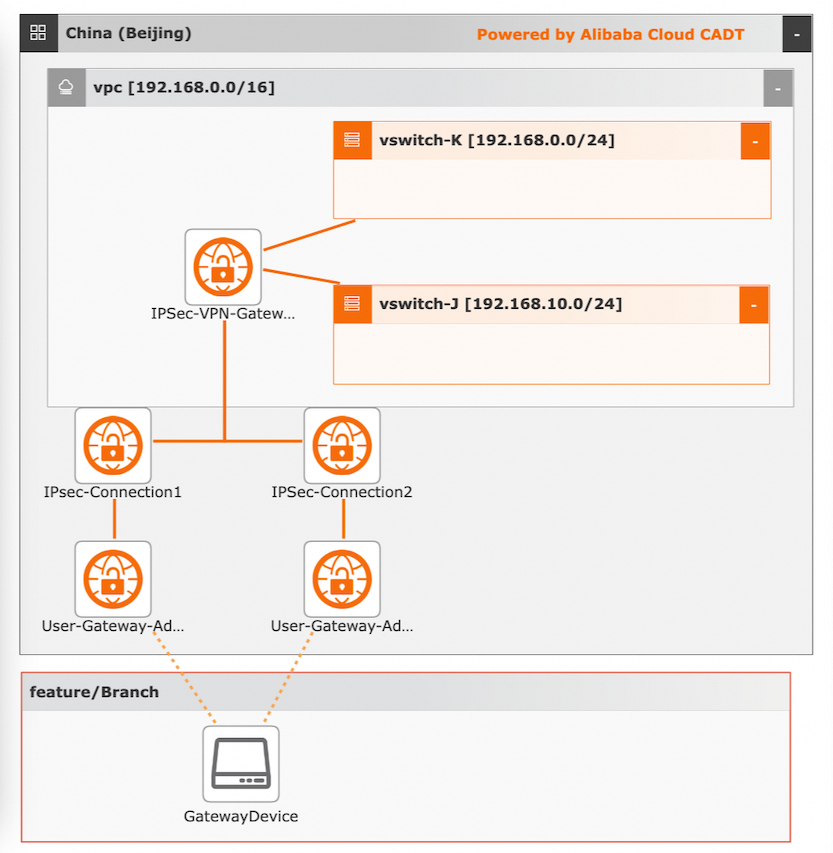

IPsec-VPN 接続を使用した VPC への接続

シナリオ | 項目 | リファレンス |

IPsec-VPN 接続を使用した VPC への接続 | テンプレート ID | MXQCLVXC1E3J9GOZ |

仮想化デプロイメントテンプレート | ||

CADT API の例 |

可視化されたデプロイメントアーキテクチャ:

手順:

可視化されたデプロイメント

1 つの VPC、2 つの vSwitch、1 つの VPN ゲートウェイ、2 つの IPsec-VPN 接続、および特定のアドレスを持つ 2 つの顧客側ゲートウェイを含む、必要なクラウドリソースを作成します。

テンプレートに基づいてアプリケーションを作成します。デフォルトのリージョンは中国 (北京) です。既存のクラウドリソースを使用するのではなく、クラウドリソースを作成します。

アプリケーションを保存して検証し、料金を計算します。この例では、クラウドリソースは従量課金方式を使用します。

構成を確認し、プロトコルを選択して、すべてのリソースのデプロイメントを開始します。

API 呼び出し

対応する API 操作を呼び出して、クラウドリソースをデプロイして使用します。

ドキュメントを参照して、コマンドラインインターフェイス (CLI) を使用して構成を初期化します。

サンプルの YAML ファイルを参照して、アーキテクチャをデプロイして出力します。

VPC や vSwitch などの構成を変更する場合は、特定のリソースの ID フィールドの値を変更します。

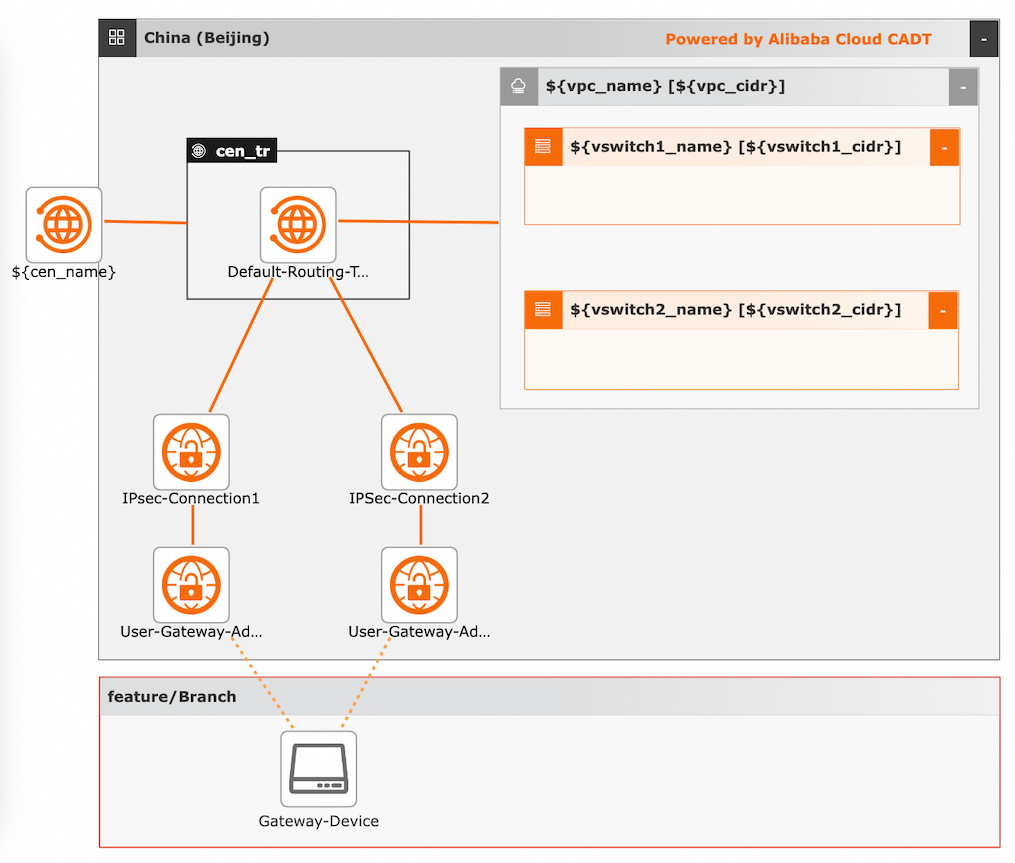

IPsec トンネルを介したトランジットルーターへの接続

シナリオ | 項目 | リファレンス |

IPsec トンネルを介したトランジットルーターへの接続 | テンプレート ID | PDKTO11YPWOW43CY |

仮想化デプロイメントテンプレート | ||

CADT API の例 |

可視化されたデプロイメントアーキテクチャ:

手順:

可視化されたデプロイメント

1 つの VPC、2 つの vSwitch、2 つの IPsec-VPN 接続、特定のアドレスを持つ 2 つの顧客側ゲートウェイ、1 つの CEN インスタンス、および 1 つのトランジットルーターを含む、必要なクラウドリソースを作成します。

テンプレートに基づいてアプリケーションを作成します。デフォルトのリージョンは中国 (北京) です。既存のクラウドリソースを使用するのではなく、クラウドリソースを作成します。

アプリケーションを保存して検証し、料金を計算します。この例では、クラウドリソースは従量課金方式を使用します。

構成を確認し、プロトコルを選択して、すべてのリソースのデプロイメントを開始します。

API 呼び出し

対応する API 操作を呼び出して、クラウドリソースをデプロイして使用します。

ドキュメントを参照して、コマンドラインインターフェイス (CLI) を使用して構成を初期化します。

サンプルの YAML ファイルを参照して、アーキテクチャをデプロイして出力します。

VPC や vSwitch などの構成を変更する場合は、特定のリソースの ID フィールドの値を変更します。