デュアルトンネルモードの IPsec-VPN 接続には、アクティブトンネルとスタンバイトンネルがあります。アクティブトンネルがダウンした場合、スタンバイトンネルが引き継ぎ、サービスの可用性を確保します。このトピックでは、VPN ゲートウェイをアップグレードしてデュアルトンネルモードを有効にする方法について説明します。

背景情報

VPN ゲートウェイをアップグレードしてデュアルトンネルモードを有効にする前に、ネットワークトポロジーやデータ転送パスなど、デュアルトンネルモードについて詳しく理解しておくことを推奨します。詳細については、「IPsec-VPN 接続を VPN ゲートウェイに関連付ける」をご参照ください。

アップグレード後の帯域幅の変更

シングルトンネル VPN Gateway インスタンスの帯域幅仕様が 100 Mbps 以下の場合:

サポートされている IPsec-VPN トンネルモード

VPN Gateway インスタンスからデータセンターへのピーク帯域幅

データセンターから VPN Gateway インスタンスへのピーク帯域幅

アップグレード前

VPN Gateway インスタンスの帯域幅仕様。

100 Mbps。

アップグレード後

VPN Gateway インスタンスの帯域幅仕様。

VPN Gateway インスタンスの帯域幅仕様。

シングルトンネル VPN Gateway インスタンスの帯域幅仕様が 100 Mbps を超える場合、アップグレード後もピーク帯域幅は変更されず、インスタンスの帯域幅仕様と同じになります。

サポートされているリージョンとゾーン

次の表に、IPsec-VPN 接続をアップグレードしてデュアルトンネルモードを有効にできるリージョンとゾーンを示します。

DescribeVpnGatewayAvailableZones 操作を呼び出して、指定されたリージョンでデュアルトンネル IPsec-VPN 接続をサポートするゾーンをクエリできます。表に記載されているゾーンが DescribeVpnGatewayAvailableZones 操作から返された情報と異なる場合、DescribeVpnGatewayAvailableZones 操作から返されたゾーンが優先されます。

リージョン | ゾーン |

中国 (杭州) | K, J, I, H, G |

中国 (上海) | L, M, N, A, B, E, F, G |

中国 (南京 - ローカルリージョン) | A |

中国 (深セン) | A (購入不可), C, E, D, F |

中国 (河源) | A, B |

中国 (広州) | A, B |

中国 (青島) | B, C |

中国 (北京) | F, E, H, G, A, C, J, I, L, K |

中国 (張家口) | A, B, C |

中国 (フフホト) | A, B |

中国 (ウランチャブ) | A, B, C |

中国 (成都) | A, B |

中国 (香港) | B, C, D |

シンガポール | A, B, C |

タイ (バンコク) | A |

日本 (東京) | A, B, C |

韓国 (ソウル) | A |

フィリピン (マニラ) | A |

インドネシア (ジャカルタ) | A, B, C |

マレーシア (クアラルンプール) | A, B |

英国 (ロンドン) | A, B |

ドイツ (フランクフルト) | A, B, C |

米国 (シリコンバレー) | A, B |

米国 (バージニア) | A, B |

メキシコ | A |

サウジアラビア (リヤド - パートナーリージョン) | A, B |

UAE (ドバイ) | A |

前提条件

VPN ゲートウェイをアップグレードする前に、次の要件が満たされていることを確認してください:

アップグレードプロセスに関する使用上の注意

VPN ゲートウェイは、アップグレードプロセス中は使用できません。既存の接続は中断されます。サービスの中断を防ぐために、ネットワークのメンテナンスウィンドウ中に VPN ゲートウェイをアップグレードすることを推奨します。

アップグレードには約 10 分かかります。この期間中、VPN ゲートウェイはトラフィックを転送できません。

アップグレードプロセス中は VPN ゲートウェイを管理できません。

手順

- VPN ゲートウェイコンソールにログインします。

トップメニューバーで、VPN ゲートウェイのリージョンを選択します。

VPN Gateway ページで、管理する VPN ゲートウェイの ID をクリックします。

詳細ページの右上隅にある [ゾーン冗長を有効化] をクリックします。

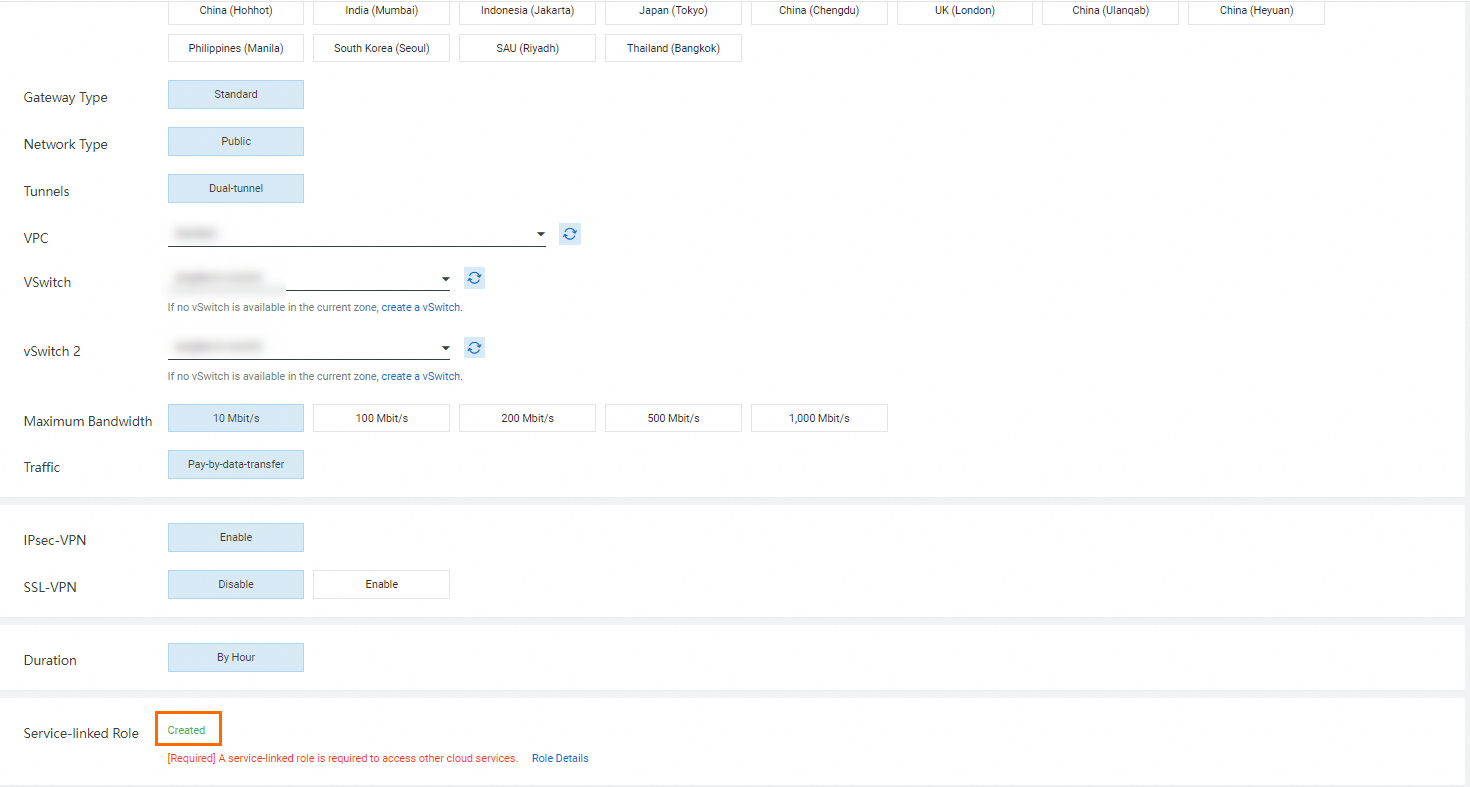

[ゾーン冗長を有効化] ダイアログボックスで、vSwitch を指定し、環境検証を有効にします。要件が満たされていることを確認し、[有効化] をクリックします。

環境検証に失敗した場合は、このトピックの「前提条件」セクションを参照してトラブルシューティングを行ってください。

[有効化] をクリックすると、システムはアップグレードを開始します。

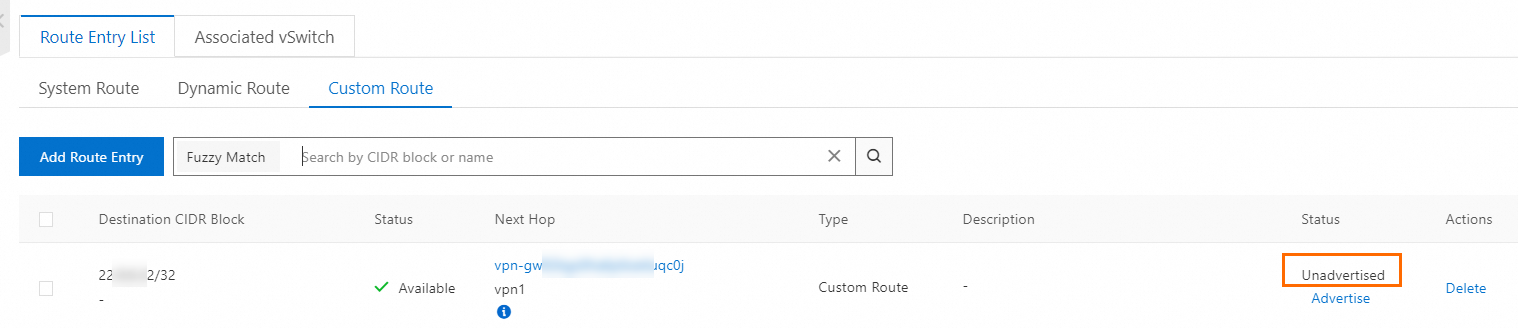

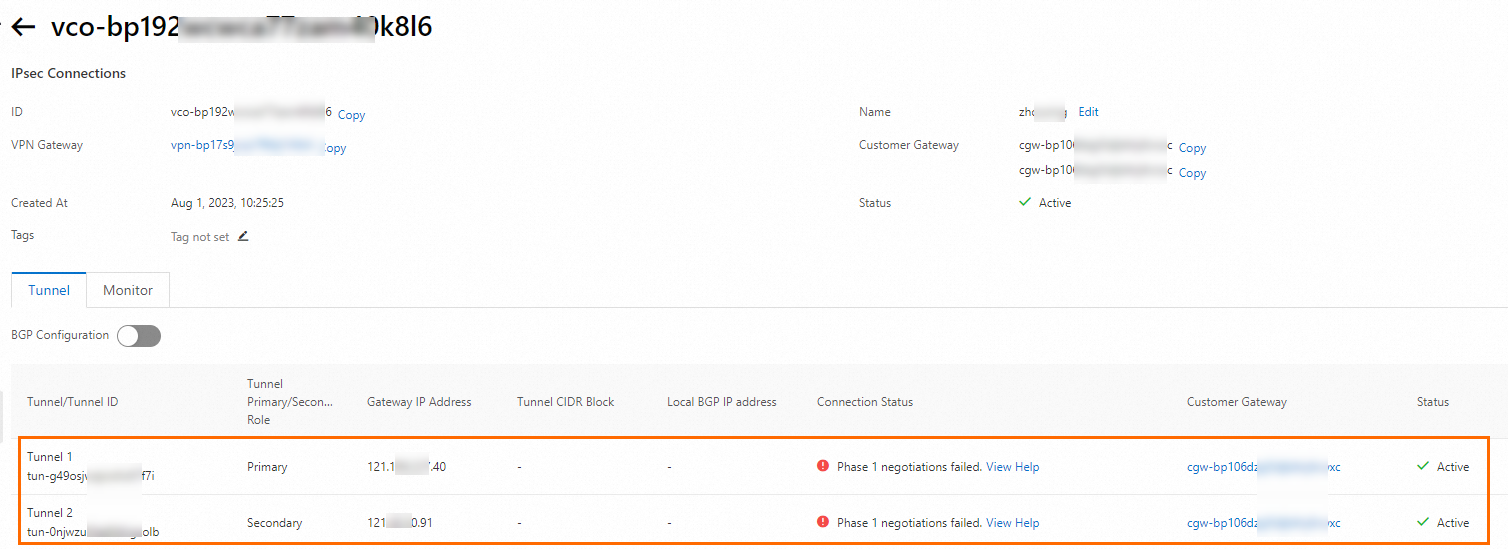

次のステップ

デュアルトンネル IPsec-VPN 接続を使用する場合、アクティブトンネルとスタンバイトンネルが利用可能であることを確認してください。トンネルのいずれか一方のみを設定または使用する場合、アクティブ/スタンバイトンネルに基づく IPsec-VPN 接続の冗長性およびゾーンディザスタリカバリはサポートされません。