Cloud Firewall は、侵入や一般的な攻撃をリアルタイムで防御するための侵入防御システム (IPS) 機能を提供する組み込みの脅威検知エンジンを提供します。Cloud Firewall は、脅威から防御するための仮想パッチ機能も提供します。脅威検知エンジンのモードを構成し、脅威インテリジェンス、基本保護、インテリジェント防御、および仮想パッチ機能を有効化および構成して、侵入の試みを効果的に識別し、ブロックすることができます。このトピックでは、IPS 機能を構成する方法について説明します。

インターネット境界での IPS ベースの機能の構成

脅威検知エンジンのモード

Cloud Firewall の購入後、脅威インテリジェンス、基本保護、および仮想パッチ機能は、脅威検知エンジンでは、ブロックモードが自動的に有効になります。Cloud Firewall は、トラフィック条件に基づいて適切なレベルを自動的に決定します。[ブロック] モードが有効になっている場合にのみ脅威をブロックします。[ブロック] モードが無効になっている場合、これらの機能は脅威と悪意のあるトラフィックを監視するだけです。

脅威検知エンジンのモードの詳細については、「IPS の概要」をご参照ください。

Cloud Firewall コンソール にログオンします。 左側のナビゲーションウィンドウで、 を選択します。

インターネットボーダー タブの右側で、Threat Engine Mode の値を選択します。

脅威検知エンジンは、次のモードをサポートしています。

[監視]: このモードを選択すると、Cloud Firewall は攻撃を記録し、攻撃のアラートを生成しますが、攻撃をインターセプトしません。このモードでは、脅威インテリジェンスポリシー、基本保護ポリシー、および仮想パッチポリシーのアクションは [監視] に設定されます。

[ブロック]: このモードを選択すると、Cloud Firewall は悪意のあるトラフィックと侵入の試みをブロックします。

ビジネス要件に基づいて、このモードの次のレベルのいずれかを選択することもできます。

[ブロック - 緩和]: 誤検知率の高いルールを使用して、緩和な方法で攻撃をブロックします。このレベルは、誤検知率を最小限に抑える必要があるビジネスに適しています。

[ブロック - 中]: 一般的なルールを使用して、標準的な方法で攻撃をブロックします。このレベルは、日々の O&M に適しており、[厳格] レベルよりも誤検知率が低くなります。

[ブロック - 厳格]: すべてのルールを使用して、厳格な方法で攻撃をブロックします。このレベルは、誤検知率を最小限に抑える必要があるビジネスに適しています。このレベルでは、[中] レベルよりも誤検知率が高くなる可能性があります。

概要

インターネット境界での IPS ベースの機能には、基本的な保護、仮想パッチ、Threat Intelligence、インテリジェント防御、データ漏えい、および [IPS プライベート IP 追跡] が含まれます。各タブの左側にあるスイッチをオンまたはオフにできます。

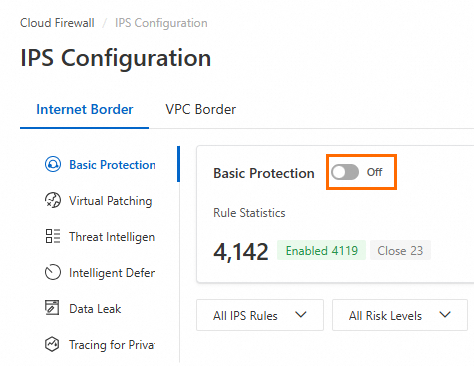

基本保護

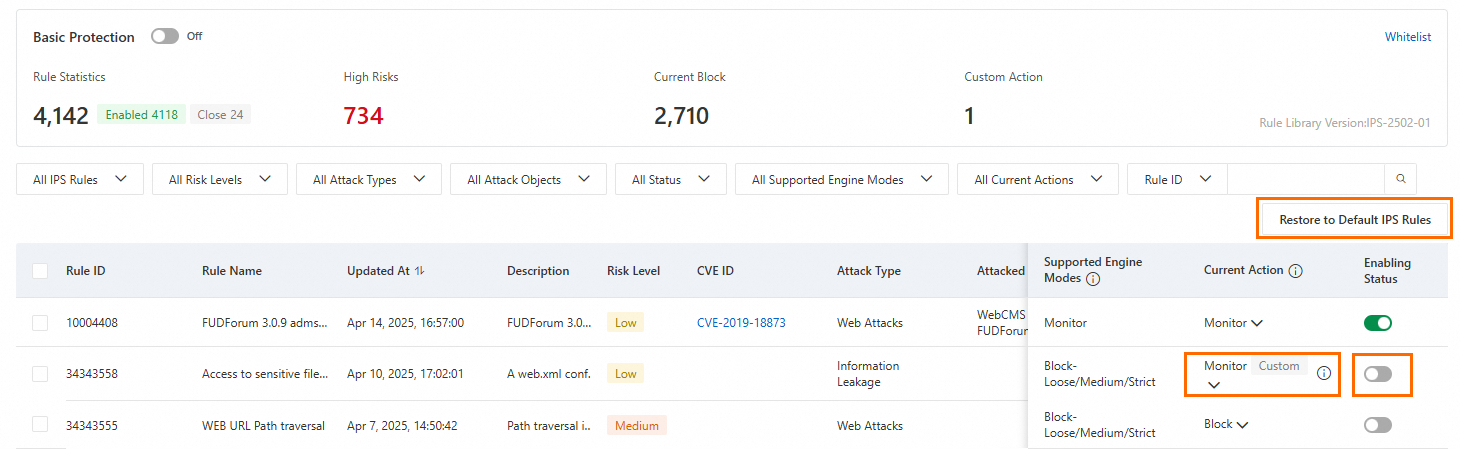

デフォルトでは、基本的な保護 がオンになっており、一般的な脅威を検出するために使用される基本保護ポリシーが有効になっています。基本保護機能は、コマンド実行の脆弱性を悪用した攻撃など、一般的な侵入から資産を保護します。また、侵害されたホストからコマンドアンドコントロール (C&C) サーバーへの接続を管理し、資産の基本的な保護を提供します。基本保護機能を有効にすることをお勧めします。

ポリシーの変更: 管理するポリシーを見つけ、このアクション 列の値を変更します。変更後、ポリシーは [カスタム] としてマークされます。

デフォルトポリシーへの復元: Restore to Default IPS Rules をクリックします。表示されるメッセージで、OK をクリックします。

ポリシーの有効化または無効化: Enabling Status 列のスイッチをオンまたはオフにします。

[有効]: ポリシーが有効になります。[カスタム] としてマークされているポリシーは、デフォルトのアクションを使用するポリシーよりも優先順位が高くなります。

[無効]: ポリシーは有効になりません。

仮想パッチ

デフォルトでは、仮想パッチ がオンになっており、Cloud Firewall は一般的な高リスクの脆弱性と緊急の脆弱性からリアルタイムで資産を保護します。仮想パッチ機能は、ネットワーク層でホットパッチを提供し、リモートで悪用される可能性のある高リスクの脆弱性と緊急の脆弱性からビジネスを保護します。これにより、脆弱性の悪用をリアルタイムでインターセプトし、脆弱性の修正中にビジネスの中断を防ぐことができます。サーバーに仮想パッチをインストールする必要はありません。この機能が無効になっている場合、Cloud Firewall は資産のパッチを自動的に更新できません。すべての仮想パッチポリシーを有効にすることをお勧めします。

ポリシーの変更: 管理するポリシーを見つけ、このアクション 列の値を変更します。変更後、ポリシーは [カスタム] としてマークされます。

デフォルトポリシーへの復元: Restore to Default IPS Rules をクリックします。表示されるメッセージで、OK をクリックします。

ポリシーの有効化または無効化: Enabling Status 列のスイッチをオンまたはオフにします。

[有効]: ポリシーが有効になります。[カスタム] としてマークされているポリシーは、デフォルトのアクションを使用するポリシーよりも優先順位が高くなります。

[無効]: ポリシーは有効になりません。

脅威インテリジェンス

デフォルトでは、Threat Intelligence がオンになっており、Cloud Firewall は脅威インテリジェンスをスキャンし、脅威インテリジェンスのアクションを [監視] または [ブロック] に設定します。脅威インテリジェンス機能は、悪意のあるアクセス、スキャン、またはブルートフォース攻撃の開始に使用される悪意のある IP アドレスなど、Alibaba Cloud 全体で検出された悪意のある IP アドレスを Cloud Firewall と同期し、正確な侵入防御を実行します。脅威インテリジェンス機能を有効にすることをお勧めします。

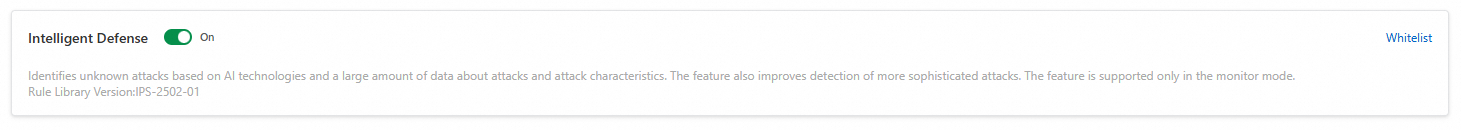

インテリジェント防御

デフォルトでは、インテリジェント防御 がオンになっており、Cloud Firewall はクラウドでの攻撃に関する大量のデータから学習し、脅威検出と攻撃検出の精度を向上させます。インテリジェント防御機能は、[脅威エンジンモード] が [監視] に設定されている場合にのみ使用できます。

インテリジェント防御 をオンにするには、最初に 基本的な保護 をオンにします。

データリーク

Cloud Firewall は、クラウド資産のアウトバウンド接続で機密データを検出し、関連するリスクを特定できます。

資産のデータリーク検出機能を有効にします。

ビジネス要件に基づいて、データ型のデータリーク検出機能を有効または無効にします。 タブで、Cloud Firewall によって識別できる機密データのタイプを表示できます。

Configure Assets をクリックし、管理するインターネットに接続されたアセットを見つけ、操作 列で [データ侵害の検出] を有効にする をクリックします。

データ侵害 ページでデータリークダッシュボードを表示して、データリークに関連する資産、イベント、およびリスクペイロードを正確に取得できます。詳細については、「データリーク検出」をご参照ください。

IPS プライベート IP 追跡

NAT Gateway や Server Load Balancer (SLB) などのサービスがデプロイされているシナリオでは、Elastic Compute Service (ECS) インスタンスなどのバックエンドサーバーの送信元 IP アドレスは非表示になります。攻撃が発生した場合、攻撃されたバックエンドサーバーを特定することは困難です。[IPS プライベート IP 追跡] 機能は、NAT ゲートウェイのセッションログを自動的に関連付け、プライベート IP アドレスを表示し、攻撃のソース追跡を実装し、リスクのある資産を効率的に特定するのに役立ちます。

インターネット向けアセットの機能を有効にします。機能を有効にできるインターネット向けアセットは、IPS プライベートネットワークのトレーサビリティ ページで確認できます。[インターネットファイアウォールステータス] 列の値が「保護済み」で、アセットの [NAT ゲートウェイのセッションログ] 列の値が「有効」の場合にのみ、インターネット向けアセットの機能を有効にできます。アセットの 操作 列のスイッチをオンにしたときにメッセージが表示された場合は、有効化操作が失敗した理由を確認し、関連するリンクをクリックして関連する機能を有効にすることができます。詳細については、以下の Topic をご参照ください。

説明NAT ゲートウェイに DNAT エントリのみが含まれている場合、NAT ゲートウェイのセッションログ機能を有効にする必要はありません。

[インターネットファイアウォールステータス] 列の値が [保護済み] で、インターネット接続資産の [NAT ゲートウェイのセッションログ] 列の値が [有効] の場合は、[操作] 列のスイッチをオンにします。表示されるメッセージで、[OK] をクリックします。IPS プライベートネットワークのトレーサビリティステータス 列の値が 有効になりました の場合、機能は有効になります。

説明IPS プライベート IP 追跡機能は、NAT Gateway のセッションログ機能に基づいています。NAT セッションログが収集および配信されると、レイテンシが発生します。そのため、約 20 分のレイテンシの後でのみ、ソース追跡の結果をクエリできます。

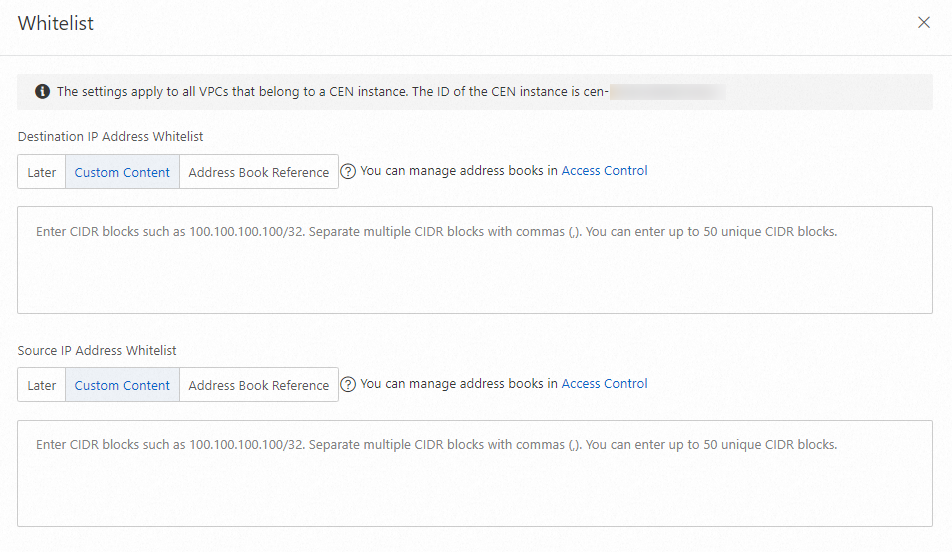

ホワイトリスト

信頼できる送信元 IPv4 アドレスと IPv6 アドレスをインバウンドホワイトリストに追加するか、信頼できる宛先 IPv4 アドレスと IPv6 アドレスをアウトバウンドホワイトリストに追加できます。ホワイトリストに IP アドレスを追加すると、基本保護、インテリジェント防御、および仮想パッチ機能により、IP アドレスのトラフィックが許可されます。宛先 IP アドレスホワイトリストまたは送信元 IP アドレスホワイトリストには、最大 50 個の IP アドレスを追加できます。

ホワイトリストに IP アドレスを追加するには、各タブの右側にある Whitelist をクリックします。

構成したホワイトリストは、基本保護、インテリジェント防御、および仮想パッチ機能に対してのみ有効になります。

VPC 境界での IPS ベースの機能

VPC ファイアウォール の IPS 機能を構成する前に、仮想プライベートクラウド (VPC) ファイアウォールを有効にする必要があります。

基本保護ポリシーの構成

基本保護機能は、コマンド実行の脆弱性を悪用した攻撃など、一般的な侵入から資産を保護します。また、侵害されたホストから C&C サーバーへの接続を管理し、資産の基本的な保護を提供します。

VPC 境界 タブで、基本的な保護ルールの表示 をクリックします。

基本的な保護 パネルで、管理するポリシーを見つけ、ポリシーの このアクション 列と Enabling Status 列の値を変更します。

ポリシーの変更: 管理するポリシーを見つけ、 このアクション 列の値を変更します。変更後、ポリシーは [カスタム] としてマークされます。

デフォルトポリシーへの復元: ワンクリックですべての VPC ファイアウォールの IPS ルールを復元する をクリックします。表示されるメッセージで、OK をクリックします。

ポリシーの有効化または無効化: Enabling Status 列のスイッチをオンまたはオフにします。

[有効]: ポリシーが有効になります。[カスタム] としてマークされているポリシーは、デフォルトのアクションを使用するポリシーよりも優先順位が高くなります。

[無効]: ポリシーは有効になりません。

有効化されたポリシーは、すべての VPC ファイアウォールに有効になります。

仮想パッチポリシーの構成

仮想パッチ機能を有効にすると、Cloud Firewall は一般的な高リスクの脆弱性と緊急の脆弱性からリアルタイムで資産を保護します。仮想パッチ機能は、ネットワーク層でホットパッチを提供し、リモートで悪用される可能性のある高リスクの脆弱性と緊急の脆弱性からビジネスを保護します。これにより、脆弱性の悪用をリアルタイムでインターセプトし、脆弱性の修正中にビジネスの中断を防ぐことができます。サーバーに仮想パッチをインストールする必要はありません。この機能が無効になっている場合、Cloud Firewall は資産のパッチを自動的に更新できません。

VPC 境界 タブで、仮想パッチルールの表示 をクリックします。

仮想パッチ パネルで、ポリシーの このアクション 列と Enabling Status 列の値を変更します。

ポリシーの変更: 管理するポリシーを見つけ、 このアクション 列の値を変更します。変更後、ポリシーは [カスタム] としてマークされます。

デフォルトポリシーへの復元: ワンクリックですべての VPC ファイアウォールの IPS ルールを復元する をクリックします。表示されるメッセージで、OK をクリックします。

ポリシーの有効化または無効化: Enabling Status 列のスイッチをオンまたはオフにします。

[有効]: ポリシーが有効になります。[カスタム] としてマークされているポリシーは、デフォルトのアクションを使用するポリシーよりも優先順位が高くなります。

[無効]: ポリシーは有効になりません。

有効化されたポリシーは、すべての VPC ファイアウォールに有効になります。

IPS モードの構成

管理する資産を見つけ、[操作] 列の IPS 保護モードの設定 をクリックします。

IPS 保護モードの設定 ダイアログボックスで、IPS モードを選択し、OK をクリックします。

次の IPS モードがサポートされています。

[監視] モード: Cloud Firewall はトラフィックを監視し、悪意のあるトラフィックのアラートを生成します。

[ブロック] モード: Cloud Firewall は悪意のあるトラフィックをインターセプトし、侵入の試みをブロックします。ビジネス要件に基づいて、[ブロック] モードのレベルを選択できます。

Loose: blocks attacks in a loose manner by using rules that prevent a high rate of false positives. This level is suitable for business that requires the false positive rate to be minimized.

Medium: blocks attacks in a standard manner by using common rules. This level is suitable for daily O&M.

Strict: blocks attacks in a strict manner by using all rules. This level is suitable for business that requires the false negative rate to be minimized, such as major events or cybersecurity protection activities launched by public service sectors. The activities are rehearsals for network attack and defense. This level may cause a higher false positive rate than the Medium level.

IPS 機能の構成

基本保護と仮想パッチ機能を有効にして、有効になっている基本保護と仮想パッチポリシーを監視できます。

IPS 機能を構成するには、[VPC 境界] タブに移動し、必要な Cloud Enterprise Network (CEN) インスタンスまたは Express Connect 回線用に作成されたファイアウォールを見つけて、Actions 列の IPS 保護機能の設定 をクリックします。

IPS ホワイトリストの構成

信頼できる送信元 IP アドレスをインバウンドホワイトリストに追加するか、信頼できる宛先 IP アドレスをアウトバウンドホワイトリストに追加できます。ホワイトリストに IP アドレスを追加すると、基本保護、インテリジェント防御、および仮想パッチ機能により、IP アドレスのトラフィックが許可されます。宛先 IP アドレスホワイトリストまたは送信元 IP アドレスホワイトリストには、最大 50 個の IP アドレスを追加できます。

ホワイトリストに IP アドレスを追加するには、[VPC 境界] タブに移動し、必要な CEN インスタンスまたは Express Connect 回線用に作成されたファイアウォールを見つけて、Actions 列の IPS ホワイトリストの設定 をクリックします。

次のステップ

[基本保護] をオンにすると、侵入防御 ページで、Cloud Firewall によってブロックされた悪意のあるトラフィックを表示できます。トラフィックには、インバウンドトラフィックとアウトバウンドトラフィック、および VPC 間のトラフィックが含まれます。

脆弱性防御 ページで、サイバー攻撃によって悪用される可能性のある脆弱性に関する情報を表示できます。脆弱性は Security Center によって自動的に検出され、Cloud Firewall に同期されます。このページでは、Cloud Firewall のファイアウォールを有効にし、IPS の保護ルールを構成して、脆弱性が悪用されるのを防ぐことができます。

侵害認識 ページで、IPS によって検出された侵入イベントと侵入イベントの詳細を表示できます。

よくある質問: