異なるクラウドエンタープライズネットワーク (CEN) のネットワークは、デフォルトで相互に分離されています。 1 つの仮想プライベートクラウド (VPC) を複数の CEN に接続することで、CEN 間リソース共有を有効にすることができます。

シナリオ

VPC3 を 2 つの CEN の共有サービス VPC として指定するには、VPC3 を転送ルーター 1 と 2 に接続し、各 VPC のルートを構成します。構成後、VPC1 と VPC2 が相互に分離されたまま、VPC1 と VPC3 間の通信、および VPC2 と VPC3 間の通信を有効にすることができます。

準備

開始する前に、次の手順を完了していることを確認してください。

CEN1とCEN2という名前の 2 つの CEN インスタンスを設定します。 中国 (杭州) リージョンで、各 CEN にTR1とTR2という名前の転送ルーターを 1 つ作成します。転送ルーターに接続されていない 3 つの VPC を作成します。

それぞれ異なる VPC にデプロイされた、ECS1、ECS2、ECS3 という名前の 3 つの ECS インスタンスを作成します。

3 つの VPC の詳細は次のとおりです。

パラメーター | VPC1 | VPC2 | VPC3 |

リージョン | 中国 (杭州) | 中国 (杭州) | 中国 (杭州) |

IPv4 CIDR ブロック | 10.0.0.0/8 | 172.16.0.0/12 | 192.168.0.0/16 |

vSwitch 1 | ゾーン J。 CIDR ブロック 10.0.0.0/24 | ゾーン J。 CIDR ブロック 172.16.0.0/24 | ゾーン J。 CIDR ブロック 192.168.0.0/24 |

vSwitch 2 | ゾーン K。 CIDR ブロック 10.0.1.0/24 | ゾーン K。 CIDR ブロック 172.16.1.0/24 | ゾーン K。 CIDR ブロック 192.168.1.0/24 |

ECS (すべて vSwitch 1) | ECS1 の IP アドレス: 10.0.0.1 | ECS2 の IP アドレス: 172.16.0.1 | ECS3 の IP アドレス: 192.168.0.1 |

リソースを計画する際は、以下を確認してください。

3 つの VPC の CIDR ブロックが重複していないこと。

Enterprise Edition 転送ルーターが複数ゾーンをサポートするリージョンでは、ディザスタリカバリのために少なくとも 2 つのゾーンに vSwitch を作成する必要があります。

各リソースの作成の詳細については、「CEN インスタンスを作成する」、「転送ルーターを作成する」、「VPC と vSwitch を作成する」、および「ECS インスタンスを作成する」をご参照ください。

手順

このセクションでは、VPC を転送ルーターに接続し、各 VPC のルートテーブルを構成し、最後に結果を確認する方法を示します。

ステップ 1: VPC を転送ルーターに接続する

このステップでは、4 つの VPC 接続が作成されます。 VPC 接続を作成する方法の一般的な手順を以下に示します。 特定のパラメーターについては、手順の後に示す表を参照してください。

CEN コンソール にログインします。 インスタンス ページで、CEN インスタンス ID をクリックします。

タブで、転送ルーターを見つけて、アクション 列の 接続の作成 をクリックします。

ピアネットワークインスタンスとの接続 ページで、次の表に基づいてパラメーターを構成し、OK をクリックします。

次の表に、各ステップのパラメーターを示します。

パラメーター | VPC1 を TR1 に接続する | VPC2 を TR2 に接続する | VPC3 を TR1 に接続する | VPC3 を TR2 に接続する | |

CEN |

|

|

|

| |

転送ルーター |

|

|

|

| |

[インスタンスタイプ] | 仮想プライベートクラウド (VPC) | ||||

[リージョン] | [中国 (杭州)] | ||||

[リソースオーナー ID] | [同じアカウント] | ||||

[課金方法] | [従量課金制] | ||||

[添付ファイル名] |

|

|

|

| |

[ネットワークインスタンス] | [VPC1] | [VPC2] | [VPC3] | [VPC3] | |

[vswitch] | システムは、各 VPC の下に作成された vSwitch を自動的に選択します。 ゾーン J: vSwitch 1 ゾーン K: vSwitch 2 | ||||

[詳細設定] | 最初の 2 つのオプションを選択します。

3 番目のオプションはオフのままにします。

説明 ここでは、3 番目のオプションを選択しないことを選択します。つまり、システムは VPC ルートテーブルを自動的に構成しません。 後の手順で手動で構成します。 | ||||

ステップ 2: ルートテーブルを構成する

3 つの VPC のルートテーブルにカスタムルートエントリを追加します。

VPC コンソール にログインします。

左側のナビゲーションウィンドウで、[ルートテーブル] をクリックします。

上部のメニューバーで、中国 (杭州) リージョンを選択します。

[ルートテーブル] ページで、

VPC1に対応するルートテーブルの ID をクリックします。詳細ページで、[ルートエントリリスト] タブをクリックし、[カスタムルートエントリ] タブをクリックします。

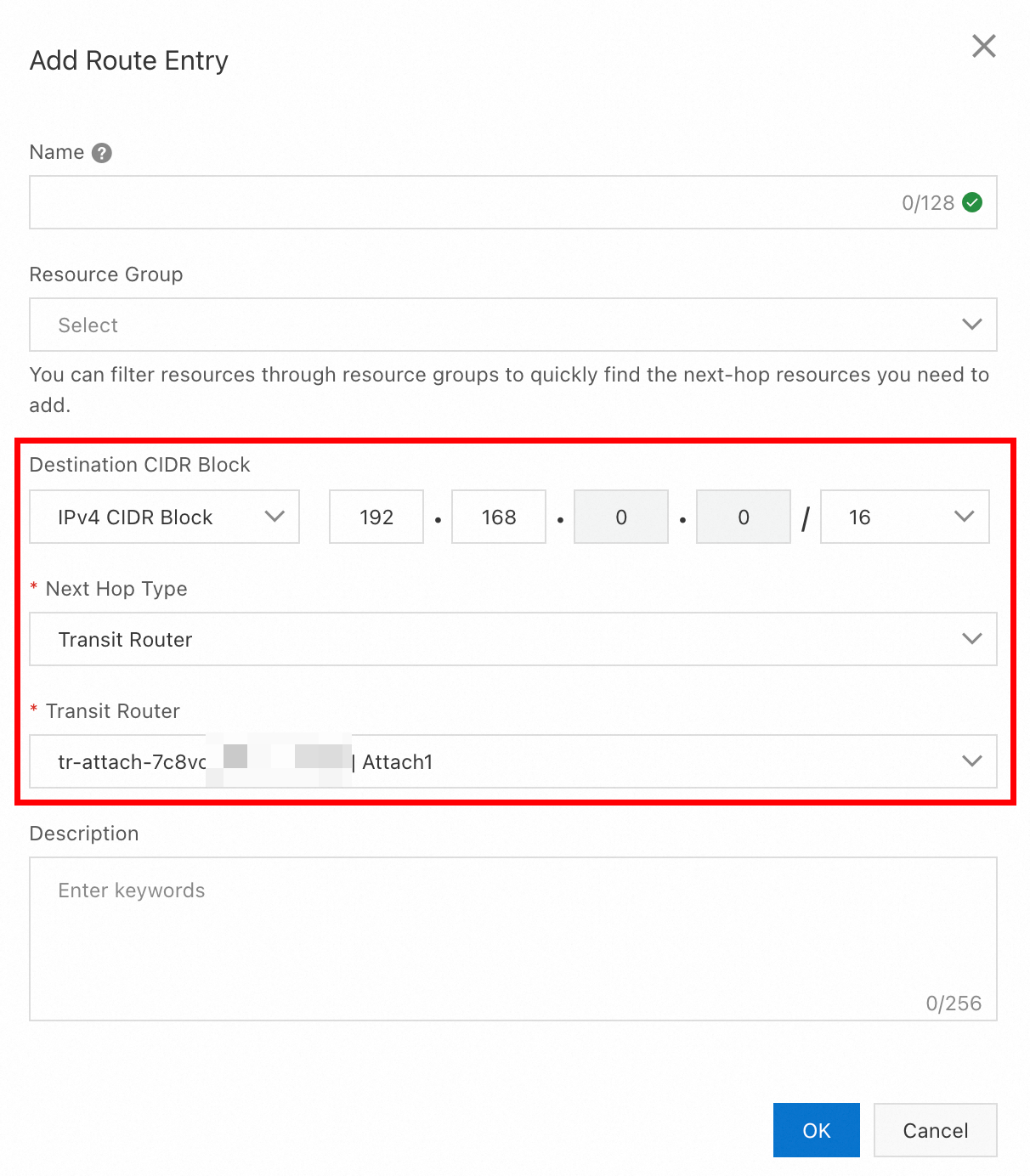

[ルートエントリの追加] をクリックし、表示される [ルートエントリの追加] パネルに宛先 CIDR ブロック

192.168.0.0/16を入力し、[ネクストホップタイプ] として [転送ルーター] を選択し、転送ルーターAttach1を選択して、[OK] をクリックします。

[ルートテーブル] ページに戻り、

VPC2とVPC3のルートテーブルについても同じ手順を繰り返して、カスタムルートエントリを追加します。次の表に、各 VPC に必要な [カスタムルート] を示します。

VPC

宛先 CIDR ブロック

ネクストホップ

ルートタイプ

VPC1

192.168.0.0/16

Attach1カスタム

VPC2

192.168.0.0/16

Attach2カスタム

VPC3

10.0.0.0/8

Attach3-1カスタム

172.16.0.0/12

Attach3-2カスタム

ステップ 3: 結果を確認する

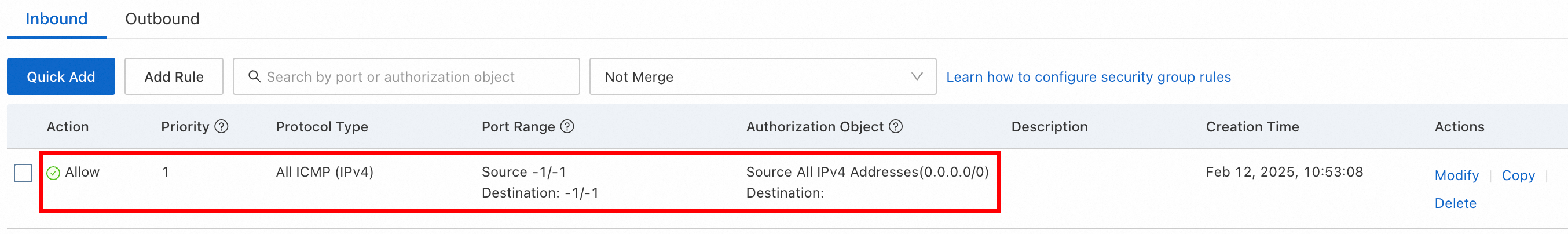

続行する前に、3 つの ECS インスタンスのセキュリティグループルールで ICMP プロトコルが許可されていることを確認してください。 詳細については、「セキュリティグループルールを照会する」および「セキュリティグループルールを追加する」をご参照ください。

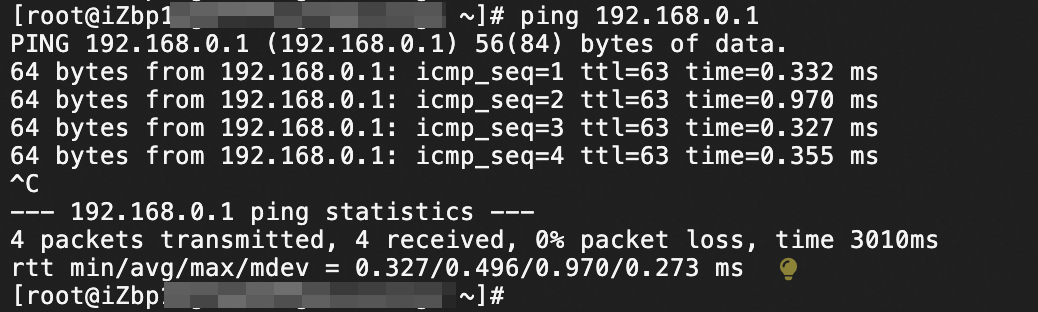

ECS1 インスタンスにログインし、ping コマンドを実行して ECS3 にアクセスします。

ping 192.168.0.1

図に示すように、ping が成功した場合は、VPC1 と VPC3 が接続されていることを示します。

同じ方法を使用して、通信と分離を確認します。

ECS2 インスタンスにログインし、

pingコマンドを実行して ECS3 にアクセスします。 ping が成功した場合は、VPC2 と VPC3 が接続されていることを示します。ECS1 インスタンスにログインし、

pingコマンドを実行して ECS2 にアクセスします。 ping が失敗した場合は、VPC1 と VPC2 が相互に分離されていることを示します。

よくある質問

Alibaba Cloud アカウントで作成できる CEN インスタンスの数はいくつですか?

デフォルトの制限は 5 つですが、増加をリクエストできます。 詳細については、「クォータ」をご参照ください。

VPC が接続できる転送ルーターの数はいくつですか?

デフォルトの制限は 5 つですが、増加をリクエストできます。 詳細については、「クォータ」をご参照ください。

ネットワークに障害が発生した場合はどうすればよいですか?

ルート、セキュリティグループ、および ECS オペレーティングシステムのファイアウォール設定を確認します。

このトピックのルートを例として使用します。 ECS1 が ECS3 にアクセスするには、VPC1、転送ルーター、および VPC3 のルートテーブルを確認して、適切な往復ルートエントリがあることを確認します。 詳細については、「よくある質問」をご参照ください。