このトピックでは、サードパーティの SD-WAN アプライアンスをトランジットルーターに接続して、Alibaba Cloud 上のデータセンター (IDC) と仮想プライベートクラウド (VPC) 間のネットワーク通信を有効にする方法について説明します。

シナリオ例

この Topic には、サードパーティ製品に関する情報が含まれています。この情報は、参考情報としてのみ提供するものです。Alibaba Cloud は、サードパーティ製品の性能および信頼性、またはこれらの製品の使用による潜在的な影響に関して、明示または黙示を問わず、いかなる表明も保証も行いません。

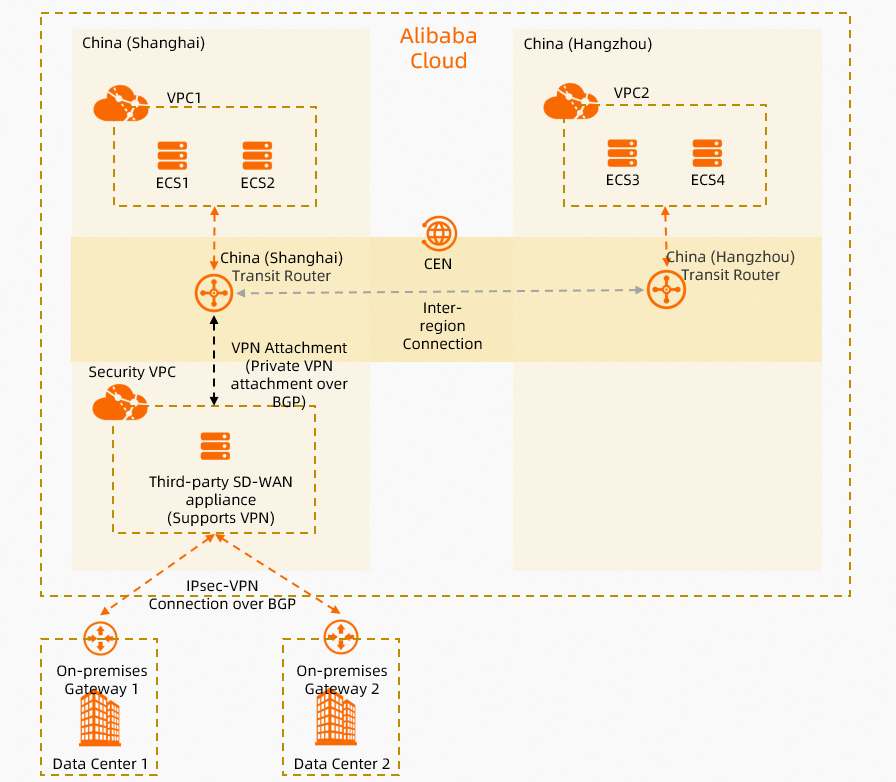

このトピックでは、次の図に示すシナリオを使用します。ある企業が、中国 (上海) リージョンに 2 つのデータセンター、IDC1 と IDC2 を所有しています。また、この企業は中国 (上海) リージョンにサービス VPC の VPC1 を、中国 (杭州) リージョンに別のサービス VPC の VPC2 を所有しています。この企業は、IDC1、IDC2、VPC1、VPC2 間の通信を有効にする必要があります。この企業は、サードパーティの SD-WAN アプライアンスを介して IDC1 と IDC2 を Alibaba Cloud に接続したいと考えています。これにより、企業はアプライアンスでアクセスの制御ポリシーを設定して、安全なアクセスを確保できます。また、この企業は、Alibaba Cloud とデータセンター間の自動ルート広告と学習を有効にして、ルーティングのメンテナンスを削減したいと考えています。

企業は、VPN 接続を使用して、サードパーティの SD-WAN アプライアンスをトランジットルーターに直接接続できます。データセンターは、SD-WAN アプライアンスとトランジットルーターを介して VPC と通信します。トランジットルーター、SD-WAN アプライアンス、IDC1、および IDC2 では、自動的なルート広告と学習を可能にするために、ボーダーゲートウェイプロトコル (BGP) が使用されます。

ネットワーク計画

ネットワークの特徴

このトピックでセキュリティ VPC と呼ばれる別の VPC に Elastic Compute Service (ECS) インスタンスを作成します。次に、サードパーティのイメージをインストールして、ECS インスタンスにサードパーティの SD-WAN アプライアンスをデプロイします。

このトピックでは、FortiGate V6.2.4 イメージをセキュリティ VPC の ECS インスタンスにインストールして、サードパーティの SD-WAN アプライアンスをデプロイします。

サードパーティの SD-WAN アプライアンスとトランジットルーターは、VPN 接続を使用して直接接続できます。VPN 接続では、プライベート ゲートウェイタイプを使用します。

サードパーティの SD-WAN アプライアンスとトランジットルーター間で BGP 動的ルーティングを使用してルートを伝播します。これにより、ルートの自動広告と学習が可能になります。

サードパーティの SD-WAN アプライアンスと IDC1 の間に IPsec-VPN 接続を確立し、アプライアンスと IDC2 の間にもう 1 つの接続を確立します。これにより、IDC1 と IDC2 が Alibaba Cloud に接続されます。

Auto Discovery VPN (ADVPN) を使用して、サードパーティの SD-WAN アプライアンス、IDC1、および IDC2 の間にフルメッシュの IPsec-VPN 接続を確立します。ADVPN の詳細については、「Fortinet ドキュメント」をご参照ください。

サードパーティの SD-WAN アプライアンス、オンプレミスゲートウェイデバイス 1、およびオンプレミスゲートウェイデバイス 2 はすべて BGP 動的ルーティングを使用します。iBGP ピア関係が確立され、ルートの自動広告と学習が可能になります。

このトピックでは、オンプレミスゲートウェイデバイス 1 とオンプレミスゲートウェイデバイス 2 はどちらも FortiGate V6.2.4 イメージがインストールされた Fortinet デバイスです。

CIDR ブロックの計画

CIDR ブロックを計画するときは、接続するネットワークの CIDR ブロックが重複しないようにしてください。

表 1. 基本的な CIDR ブロックの計画

リソース | CIDR ブロックと IP アドレス |

サービス VPC1 |

|

サービス VPC2 |

|

セキュリティ VPC |

|

IDC1 |

|

IDC2 |

|

表 2. BGP アドレスの計画

リソース | BGP AS 番号 | ローカル BGP IP アドレス | ピア BGP IP アドレス |

サードパーティ SD-WAN アプライアンスとトランジットルーター間の BGP 設定 | |||

IPsec-VPN 接続 | 65531 | 169.254.20.1 | 169.254.20.2 |

サードパーティ SD-WAN アプライアンス | 65534 | 169.254.20.2 | 169.254.20.1 |

サードパーティ SD-WAN アプライアンスと IDC1 間の BGP 設定 | |||

IDC1 | 65534 | 169.254.10.10 | 169.254.10.1 |

サードパーティ SD-WAN アプライアンス | 65534 | 169.254.10.1 | 169.254.10.10 |

サードパーティ SD-WAN アプライアンスと IDC2 間の BGP 設定 | |||

IDC2 | 65534 | 169.254.10.11 | 169.254.10.1 |

サードパーティ SD-WAN アプライアンス | 65534 | 169.254.10.1 | 169.254.10.11 |

準備

開始する前に、次の操作を完了してください。

中国 (上海) リージョンにサービス VPC1 とセキュリティ VPC を作成し、中国 (杭州) リージョンにサービス VPC2 を作成します。次に、ECS インスタンスを使用して関連サービスをデプロイします。 詳細については、「IPv4 CIDR ブロックを持つ VPC を作成する」をご参照ください。

必要に応じて、サービス VPC1 およびサービス VPC2 の ECS インスタンスにアプリケーションをデプロイします。

セキュリティ VPC の ECS インスタンスに、サードパーティのイメージをインストールして、サードパーティの SD-WAN アプライアンスをデプロイします。このトピックでは、FortiGate V6.2.4 イメージがインストールされています。サードパーティの SD-WAN アプライアンスにパブリック IP アドレスがあることを確認してください。Alibaba Cloud Marketplace から ECS インスタンスにサードパーティのイメージをインストールできます。詳細については、「Alibaba Cloud Marketplace のイメージ」をご参照ください。

CEN インスタンスを作成します。詳細については、「CEN インスタンスの作成」をご参照ください。

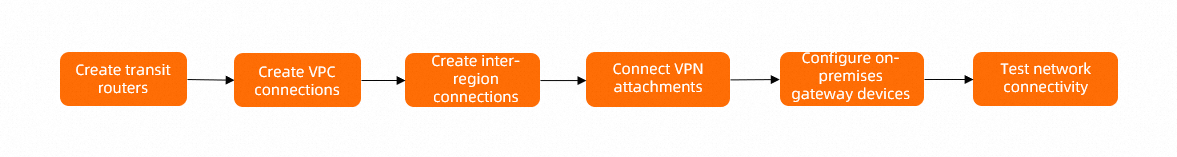

設定フロー

ステップ 1: トランジットルーターインスタンスの作成

CEN を使用してデータセンターと VPC 間の通信を有効にするには、中国 (上海) リージョンにトランジットルーターを、中国 (杭州) リージョンにもう 1 つのトランジットルーターを作成する必要があります。また、中国 (上海) リージョンのトランジットルーターに CIDR ブロックを割り当てる必要があります。この CIDR ブロックは、VPC および VPN 接続に使用されます。

CEN コンソールにログインします。

インスタンス ページで、準備セクションで作成した CEN インスタンスを見つけ、インスタンス ID をクリックします。

タブで、トランジットルーターの作成 をクリックします。

トランジットルーターの作成 ダイアログボックスで、トランジットルーターを設定し、OK をクリックします。

次の表では、このトピックに関連するパラメーターのみを説明します。その他のパラメーターはデフォルト値のままにします。詳細については、「トランジットルーターの CIDR ブロック」をご参照ください。

設定

説明

中国 (上海) リージョン

中国 (杭州) リージョン

リージョン

トランジットルーターを作成するリージョンを選択します。

このトピックでは、中国 (上海) を選択します。

このトピックでは、中国 (杭州) を選択します。

エディション

トランジットルーターのエディション。

システムは、現在のリージョンのトランジットルーターのエディションを自動的に決定して表示します。

マルチキャストを有効にする

トランジットルーターのマルチキャスト機能を有効にするかどうかを指定します。

このトピックでは、デフォルト値のままにします。マルチキャスト機能は有効になっていません。

名前

トランジットルーターの名前を入力します。

このトピックでは、TR-shanghai と入力します。

このトピックでは、TR-hangzhou と入力します。

TR CIDR ブロック

トランジットルーターの CIDR ブロックを入力します。

トランジットルーターの CIDR ブロックは、トランジットルーターに指定するカスタム CIDR ブロックです。ループバックインターフェイスの CIDR ブロックに似ています。トランジットルーターの CIDR ブロックの IP アドレスは、IPsec-VPN 接続 に割り当てられます。詳細については、「トランジットルーターの CIDR ブロック」をご参照ください。

このトピックでは、10.10.10.0/24 と入力します。

このトピックでは、トランジットルーターの CIDR ブロックは入力しません。

ステップ 2: VPC 接続の作成

サービス VPC1、セキュリティ VPC、およびサービス VPC2 をそれぞれのリージョンのトランジットルーターに接続する必要があります。これにより、データセンターと VPC がトランジットルーターを介して相互に通信できるようになります。

インスタンス ページで、準備セクションで作成した CEN インスタンスを見つけ、インスタンス ID をクリックします。

タブで、ステップ 1 で作成したトランジットルーターを見つけます。アクション 列で、接続の作成 をクリックします。

ピアネットワークインスタンスとの接続 ページで、パラメーターを設定し、OK をクリックします。

次の表では、このトピックに関連するパラメーターのみを説明します。その他のパラメーターはデフォルト値のままにします。詳細については、「VPC 接続の作成」をご参照ください。

設定

説明

サービス VPC1

セキュリティ VPC

サービス VPC2

インスタンスタイプ

ネットワークインスタンスのタイプを選択します。

このトピックでは、仮想プライベートクラウド (VPC) を選択します。

このトピックでは、仮想プライベートクラウド (VPC) を選択します。

このトピックでは、仮想プライベートクラウド (VPC) を選択します。

リージョン

ネットワークインスタンスのリージョンを選択します。

このトピックでは、中国 (上海) を選択します。

このトピックでは、中国 (上海) を選択します。

このトピックでは、中国 (杭州) を選択します。

トランジットルーター

システムは、現在のリージョンで作成されたトランジットルーターの ID を自動的に表示します。

リソース所有者 UID

ネットワークインスタンスが現在の Alibaba Cloud アカウントに属しているかどうかを選択します。

このトピックでは、現在のアカウントを選択します。

このトピックでは、現在のアカウントを選択します。

このトピックでは、現在のアカウントを選択します。

課金方法

VPC 接続の課金方法。デフォルト値は 従量課金です。トランジットルーターの課金の詳細については、「課金」をご参照ください。

接続名

VPC 接続の名前を入力します。

このトピックでは、サービス VPC1 接続と入力します。

このトピックでは、セキュリティ VPC 接続と入力します。

このトピックでは、サービス VPC2 接続と入力します。

ネットワークインスタンス

ネットワークインスタンスを選択します。

このトピックでは、サービス VPC1 を選択します。

このトピックでは、セキュリティ VPC を選択します。

このトピックでは、サービス VPC2 を選択します。

VSwitch

トランジットルーターがサポートするゾーンの vSwitch を選択します。

Enterprise Edition のトランジットルーターが 1 つのゾーンのみをサポートするリージョンにデプロイされている場合は、そのゾーンの vSwitch を選択します。

複数のゾーンをサポートするリージョンにデプロイされている場合は、ゾーンディザスタリカバリのために異なるゾーンにある少なくとも 2 つの vSwitch を選択します。これにより、VPC とトランジットルーター間のデータ転送が中断されないことが保証されます。

データはより短い距離で送信できるため、各ゾーンで vSwitch を選択して、遅延を減らし、ネットワークパフォーマンスを向上させることをお勧めします。

選択した各 vSwitch にアイドル状態の IP アドレスがあることを確認してください。VPC にトランジットルーターがサポートするゾーンに vSwitch がない場合、または vSwitch にアイドル状態の IP アドレスがない場合は、新しい vSwitch を作成する必要があります。詳細については、「vSwitch の作成と管理」をご参照ください。

このトピックでは、上海ゾーン F の vSwitch 1 と 上海ゾーン G の vSwitch 2 を選択します。

このトピックでは、上海ゾーン F の vSwitch 1 と 上海ゾーン G の vSwitch 2 を選択します。

このトピックでは、杭州ゾーン I の vSwitch 1 と 杭州ゾーン H の vSwitch 2 を選択します。

詳細設定

有効にする高度な機能を選択します。

このトピックでは、デフォルト設定のままにします。すべての高度な機能が有効になっています。

このトピックでは、デフォルト設定のままにします。すべての高度な機能が有効になっています。

このトピックでは、デフォルト設定のままにします。すべての高度な機能が有効になっています。

ステップ 3: リージョン間接続の作成

サービス VPC1 とセキュリティ VPC は同じトランジットルーターに接続されているため、相互に通信できます。ただし、サービス VPC2 は異なるリージョンのトランジットルーターに接続されているため、サービス VPC2 とは通信できません。リージョン間通信を有効にするには、中国 (上海) リージョンと中国 (杭州) リージョンのトランジットルーター間にリージョン間接続を作成する必要があります。これにより、サービス VPC1 とサービス VPC2 間、およびセキュリティ VPC とサービス VPC2 間の通信が可能になります。

[CEN インスタンス] ページで、宛先の CEN インスタンスを見つけ、インスタンス ID をクリックします。

タブで、[リージョン間帯域幅の設定] をクリックします。

[ネットワークインスタンスの接続] ページで、リージョン間接続を設定し、[作成] をクリックします。

次の情報でリージョン間接続を作成します。その他のパラメーターはデフォルト値のままにします。詳細については、「リージョン間接続の作成」をご参照ください。

設定

説明

インスタンスタイプ

[リージョン間接続] を選択します。

リージョン

接続するリージョンを選択します。

このトピックでは、中国 (杭州) を選択します。

トランジットルーター

システムは、現在のリージョンのトランジットルーターインスタンスの ID を自動的に表示します。

接続名

リージョン間接続の名前を入力します。

このトピックでは、リージョン間接続と入力します。

ピアリージョン

接続するピアリージョンを選択します。

このトピックでは、中国 (上海) を選択します。

トランジットルーター

システムは、現在のリージョンのトランジットルーターインスタンスの ID を自動的に表示します。

帯域幅割り当て方法

リージョン間接続は、次の帯域幅割り当て方法をサポートしています。

[帯域幅プランから割り当て]: 購入した帯域幅プランから帯域幅を割り当てます。

[従量課金]: リージョン間接続の実際のトラフィックに対して課金します。

このトピックでは、従量課金を選択します。

帯域幅

リージョン間接続の帯域幅の値を入力します。単位: Mbit/s。

デフォルトのリンクタイプ

デフォルトのリンクタイプを使用します。

詳細設定

デフォルト設定のままにします。すべての詳細設定オプションが選択されています。

ステップ 4: VPN 接続の作成

上記の手順を完了すると、サービス VPC1、サービス VPC2、およびセキュリティ VPC は相互に通信できるようになります。ただし、トランジットルーターとセキュリティ VPC は、データセンターのルートを学習できません。サードパーティの SD-WAN アプライアンスとトランジットルーターの間、およびサードパーティの SD-WAN アプライアンスとデータセンターの間に VPN 接続を作成する必要があります。これにより、サードパーティの SD-WAN アプライアンスはデータセンターのルートを学習し、VPN 接続を介してトランジットルーターにアドバタイズできます。

VPN Gateway コンソールにログインします。

カスタマーゲートウェイを作成します。

サードパーティの SD-WAN アプライアンスとトランジットルーターの間に VPN 接続を作成する前に、カスタマーゲートウェイを作成して、サードパーティの SD-WAN アプライアンスの情報を Alibaba Cloud に登録する必要があります。

左側のナビゲーションウィンドウで、 を選択します。

上部のナビゲーションバーで、カスタマーゲートウェイを作成するリージョンを選択します。

サードパーティの SD-WAN アプライアンスを含む VPC がデプロイされているリージョンを選択します。このトピックでは、中国 (上海) を選択します。

カスタマーゲートウェイ ページで、カスタマーゲートウェイの作成 をクリックします。

カスタマーゲートウェイの作成 パネルで、パラメーターを設定し、OK をクリックします。

次の表では、このトピックに関連するパラメーターのみを説明します。その他のパラメーターはデフォルト値のままにします。詳細については、「カスタマーゲートウェイの作成と管理」をご参照ください。

設定

説明

カスタマーゲートウェイ

名前

カスタマーゲートウェイの名前を入力します。

このトピックでは、Customer-Gateway と入力します。

IP アドレス

VPN 接続の作成に使用されるサードパーティ SD-WAN アプライアンスの IP アドレスを入力します。

このトピックでは、サードパーティ SD-WAN アプライアンスのプライベート IP アドレス 172.16.0.15 を入力します。

ASN

サードパーティ SD-WAN アプライアンスの BGP AS 番号 (ASN) を入力します。

このトピックでは、65534 と入力します。

IPsec-VPN 接続を作成します。

カスタマーゲートウェイを作成した後、Alibaba Cloud で IPsec-VPN 接続を作成する必要があります。トランジットルーターは、IPsec-VPN 接続を使用して、サードパーティの SD-WAN アプライアンスとの VPN 接続を確立します。

左側のナビゲーションウィンドウで、 を選択します。

上部のナビゲーションバーで、IPsec-VPN 接続を作成するリージョンを選択します。

IPsec-VPN 接続とカスタマーゲートウェイは同じリージョンにある必要があります。このトピックでは、中国 (上海) を選択します。

IPsec 接続 ページで、[CEN にバインド] をクリックします。

On the [IPsec 接続の作成 (CEN)] ページで、IPsec-VPN 接続を設定し、OK をクリックします。

IPsec-VPN 接続の作成には料金がかかります。IPsec-VPN 接続の課金の詳細については、「課金」をご参照ください。

設定

説明

IPsec-VPN 接続

IPsec 接続名

IPsec-VPN 接続の名前を入力します。

このトピックでは、IPsec-VPN 接続と入力します。

リージョン

接続をアタッチするトランジットルーターのリージョンを選択します。

IPsec-VPN 接続が作成されると、トランジットルーターと同じリージョンに配置されます。

中国 (上海) を選択します。

ゲートウェイタイプ

IPsec-VPN 接続のネットワークタイプを選択します。

このトピックでは、プライベート を選択します。

セキュリティ VPC はすでにトランジットルーターに接続されています。サードパーティの SD-WAN アプライアンスは、プライベートネットワークを介してトランジットルーターとの VPN 接続を確立できます。

CEN にアタッチ

トランジットルーターが属するアカウントを選択します。

[アカウント内でアタッチ] を選択します。

CEN インスタンス ID

CEN インスタンスを選択します。

このトピックでは、準備セクションで作成した CEN インスタンスを選択します。

ルーティングモード

ルーティングモードを選択します。

このトピックでは、[宛先ベースのルート] を選択します。

すぐに有効にする

IPsec-VPN 接続の設定をすぐに有効にするかどうかを指定します。有効な値:

[はい]: 設定が完了するとすぐにネゴシエーションが開始されます。

[いいえ]: トラフィックが検出されるとネゴシエーションが開始されます。

このトピックでは、[はい] を選択します。

カスタマーゲートウェイ

IPsec-VPN 接続に関連付けるカスタマーゲートウェイを選択します。

このトピックでは、Customer-Gateway を選択します。

事前共有鍵

IPsec-VPN 接続の認証キーを入力します。このキーは、オンプレミスゲートウェイデバイスと IPsec-VPN 接続間の身分認証に使用されます。

事前共有鍵を指定しない場合、システムはランダムな 16 文字の文字列を事前共有鍵として生成します。IPsec-VPN 接続を作成した後、トンネルの [編集] ボタンをクリックして、システムによって生成された事前共有鍵を表示できます。詳細については、「トンネル設定の変更」をご参照ください。

重要IPsec-VPN 接続とピアゲートウェイデバイスは、同じ事前共有鍵を使用する必要があります。そうしないと、システムは IPsec-VPN 接続を確立できません。

このトピックでは、fddsFF123**** と入力します。

BGP を有効にする

BGP を有効にするかどうかを指定します。BGP はデフォルトで無効になっています。

このトピックでは、BGP を有効にします。

ローカル ASN

IPsec-VPN 接続の ASN を入力します。デフォルト値は 45104 です。値は 1 から 4294967295 までの整数にすることができます。

このトピックでは、65531 と入力します。

暗号化設定

IKE や IPsec 設定などの暗号化設定を追加します。

次のパラメーターを除き、デフォルト値のままにします。

[IKE 設定] では、[暗号化アルゴリズム] を [des] に設定します。

[IPsec 設定] では、[暗号化アルゴリズム] を [des] に設定します。

説明IPsec 接続の暗号化設定がオンプレミスゲートウェイデバイスの設定と同じであることを確認するために、オンプレミスゲートウェイデバイスに基づいて暗号化パラメーターを選択する必要があります。

BGP 設定

トンネル CIDR ブロック

暗号化されたトンネルを確立するための CIDR ブロックを入力します。

この CIDR ブロックは 169.254.0.0/16 の範囲内である必要があり、30 ビットのサブネットマスクを持つ必要があります。

トンネル CIDR ブロックは、169.254.0.0/16 内の /30 サブネットである必要があります。169.254.0.0/30、169.254.1.0/30、169.254.2.0/30、169.254.3.0/30、169.254.4.0/30、169.254.5.0/30、169.254.6.0/30、または 169.254.169.252/30 にすることはできません。

このトピックでは、169.254.20.0/30 と入力します。

ローカル BGP IP アドレス

IPsec-VPN 接続の BGP IP アドレスを入力します。

このアドレスは、トンネル CIDR ブロック内の IP アドレスである必要があります。

このトピックでは、169.254.20.1 と入力します。

詳細設定

IPsec-VPN 接続の詳細設定を有効にするかどうかを指定します。

このトピックでは、デフォルト値のままにします。すべての詳細設定が有効になっています。

IPsec-VPN 接続が作成されると、システムは自動的にゲートウェイ IP アドレスを割り当てます。このアドレスは、IPsec-VPN 接続とサードパーティ SD-WAN アプライアンス間の VPN 接続を確立するために使用されます。次の図に示すように、IPsec-VPN 接続の詳細ページでゲートウェイ IP アドレスを表示できます。

説明

説明システムは、接続がトランジットルーターにアタッチされた後にのみ、IPsec-VPN 接続にゲートウェイ IP アドレスを割り当てます。IPsec-VPN 接続を作成するときに [関連リソース] を [関連付けなし] または [VPN ゲートウェイ] に設定した場合、システムはゲートウェイ IP アドレスを割り当てません。

プライベート IPsec-VPN 接続がトランジットルーターにアタッチされると、システムは IPsec-VPN 接続のゲートウェイ IP アドレスをトランジットルーターのルートテーブルに自動的にアドバタイズします。

IPsec-VPN 接続のピア設定をダウンロードします。

[IPsec 接続] ページに戻ります。作成したばかりの IPsec-VPN 接続を見つけ、[操作] 列の [ピア設定の生成] をクリックします。

サードパーティの SD-WAN アプライアンスに VPN および BGP 設定を追加します。

IPsec-VPN 接続を作成した後、ダウンロードしたピア設定と次の手順に基づいて、サードパーティの SD-WAN アプライアンスに VPN および BGP 設定を追加します。これにより、サードパーティの SD-WAN アプライアンスとトランジットルーターの間に VPN 接続が確立されます。

説明このトピックでは、FortiGate ファイアウォール (ソフトウェアバージョン V6.2.4) を例として使用します。設定コマンドはソフトウェアバージョンによって異なる場合があります。操作を実行する際は、環境に応じて関連ドキュメントを参照するか、ベンダーに相談してください。オンプレミスゲートウェイデバイス設定のその他の例については、「オンプレミスゲートウェイデバイス設定例」をご参照ください。

以下の内容には、サードパーティ製品に関する情報が含まれています。この情報は参照用です。Alibaba Cloud は、これらの製品のパフォーマンスと信頼性、またはこれらの製品を使用して実行された操作の潜在的な影響に関して、明示または黙示を問わず、いかなる表明も保証も行いません。

サードパーティ SD-WAN アプライアンスのコマンドラインインターフェイス (CLI) にログインします。

IPsec-VPN 接続のフェーズ 1 設定 (IKE 設定) をサードパーティ SD-WAN アプライアンスに追加します。

# トンネル 1 の IPsec-VPN 接続のフェーズ 1 設定を追加します。 config vpn ipsec phase1-interface edit "to_aliyun_test1" set interface "port1" # port1 を使用してトランジットルーターとの VPN 接続を確立します。 set ike-version 2 set peertype any set net-device disable set proposal des-sha1 # フェーズ 1 の暗号化および認証アルゴリズムを設定します。設定は、IPsec-VPN 接続のフェーズ 1 (IKE) 設定と同じである必要があります。 set localid-type address # ローカル ID 形式を IP アドレスに設定します。これは、Alibaba Cloud IPsec-VPN 接続の RemoteId 形式と同じである必要があります。 set dhgrp 2 # フェーズ 1 の DH グループを設定します。設定は、IPsec-VPN 接続のフェーズ 1 (IKE) 設定と同じである必要があります。 set remote-gw 192.168.168.1 # サードパーティ SD-WAN アプライアンスのピアの IP アドレスを指定します。これは、IPsec-VPN 接続のゲートウェイ IP アドレスです。 set psksecret fddsFF123**** # トンネルの事前共有鍵を指定します。Alibaba Cloud IPsec-VPN 接続とサードパーティ SD-WAN アプライアンスの事前共有鍵は同じである必要があります。 next endIPsec-VPN 接続のフェーズ 2 設定 (IPsec 設定) をサードパーティ SD-WAN アプライアンスに追加します。

# トンネルの IPsec-VPN 接続のフェーズ 2 設定を追加します。 config vpn ipsec phase2-interface edit "to_aliyun_test1" set phase1name "to_aliyun_test1" # トンネルを phase1-interface に関連付けます。 set proposal des-sha1 # フェーズ 2 の暗号化および認証アルゴリズムを設定します。設定は、IPsec-VPN 接続のフェーズ 2 (IPsec) 設定と同じである必要があります。 set dhgrp 2 # フェーズ 2 の DH グループを設定します。設定は、IPsec-VPN 接続のフェーズ 2 (IPsec) 設定と同じである必要があります。 set auto-negotiate enable set keylifeseconds 86400 # SA のライフタイムを設定します。 next endトンネルインターフェイスの BGP IP アドレスを設定します。

config system interface edit "to_aliyun_test1" set ip 169.254.20.2 255.255.255.255 # トンネルインターフェイスの BGP IP アドレスを設定します。 set type tunnel # トンネルインターフェイスのタイプを指定します。 set remote-ip 169.254.20.1 255.255.255.255 # トンネルピアの BGP IP アドレスを指定します。 set interface "port1" # トンネルを物理インターフェイス "port1" に関連付けます。 next endファイアウォールポリシーを設定します。

config firewall policy edit 1 set name "forti_to_aliyun1" # サードパーティ SD-WAN アプライアンスから Alibaba Cloud へのトラフィックのセキュリティポリシーを設定します。 set srcintf "port1" # 送信元インターフェイスは "port1" です。 set dstintf "to_aliyun_test1" # 宛先インターフェイスは VPN 接続トンネルインターフェイスです。 set srcaddr "all" # すべての送信元 CIDR ブロックからのトラフィックに一致させます。 set dstaddr "all" # すべての宛先 CIDR ブロックへのトラフィックに一致させます。 set action accept # トラフィックを許可します。 set schedule "always" set service "ALL" next edit 2 set name "aliyun_to_forti1" # Alibaba Cloud からサードパーティ SD-WAN アプライアンスへのトラフィックのセキュリティポリシーを設定します。 set srcintf "to_aliyun_test1" # 送信元インターフェイスは VPN 接続トンネルインターフェイスです。 set dstintf "port1" # 宛先インターフェイスは "port1" です。 set srcaddr "all" # すべての送信元 CIDR ブロックからのトラフィックに一致させます。 set dstaddr "all" # すべての宛先 CIDR ブロックへのトラフィックに一致させます。 set action accept # トラフィックを許可します。 set schedule "always" set service "ALL" next endBGP 動的ルーティングを設定します。

config router bgp set as 65534 set router-id 172.16.0.15 config neighbor edit "169.254.20.1" # トンネルの BGP ピアを指定します。 set remote-as 65531 next end config network edit 1 set prefix 172.16.0.0 255.255.0.0 # 他のネットワークと通信する必要があるセキュリティ VPC の CIDR ブロックをアドバタイズします。 next end end

ステップ 5: オンプレミスゲートウェイデバイスの設定

オンプレミスゲートウェイデバイス 1、オンプレミスゲートウェイデバイス 2、およびサードパーティ SD-WAN アプライアンスに VPN および BGP 設定を追加する必要があります。これにより、それらの間に IPsec-VPN 接続が確立され、IDC1 と IDC2 間、およびデータセンターと Alibaba Cloud 上の VPC 間の通信が可能になります。

Auto Discovery VPN (ADVPN) を使用して、サードパーティの SD-WAN アプライアンス、IDC1、および IDC2 の間にフルメッシュの IPsec-VPN 接続を確立します。ADVPN の詳細については、「Fortinet ドキュメント」をご参照ください。

このトピックでは、FortiGate ファイアウォール (ソフトウェアバージョン V6.2.4) を例として使用します。設定コマンドはソフトウェアバージョンによって異なる場合があります。操作を実行する際は、環境に応じて関連ドキュメントを参照するか、ベンダーに相談してください。オンプレミスゲートウェイデバイス設定のその他の例については、「オンプレミスゲートウェイデバイス設定例」をご参照ください。

サードパーティ SD-WAN アプライアンスの設定例

サードパーティ SD-WAN アプライアンスの UDP ポート 500 および 5000 が、オンプレミスゲートウェイデバイス 1 およびオンプレミスゲートウェイデバイス 2 のパブリック IP アドレスからのアクセスを許可していることを確認してください。詳細については、「セキュリティグループルールの追加」をご参照ください。

サードパーティ SD-WAN アプライアンスの CLI にログインします。

次のコマンドを実行して、IPsec-VPN 接続のフェーズ 1 設定を追加します。

config vpn ipsec phase1-interface edit "HUB" # サードパーティ SD-WAN アプライアンスをハブノードとして設定します。 set type dynamic set interface "port1" # port1 を使用してデータセンターへの IPsec-VPN 接続を確立します。 set ike-version 2 # IKEv2 を使用します。 set peertype any set net-device disable # この機能を無効にします。 set proposal des-sha1 # フェーズ 1 の暗号化および認証アルゴリズムを設定します。 set add-route disable # ルートの自動広告を無効にします。 set dpd on-idle set wizard-type hub-fortigate-auto-discovery set auto-discovery-sender enable # ハブノードでこの機能を有効にして、スポーク間の直接トンネルに関する情報を受信および送信します。 set network-overlay enable set network-id 1 set psksecret fddsFF456**** # 事前共有鍵を設定します。 set dpd-retryinterval 60 next end次のコマンドを実行して、IPsec-VPN 接続のフェーズ 2 設定を追加します。

config vpn ipsec phase2-interface edit "HUB" set phase1name "HUB" set proposal des-sha1 # フェーズ 2 の暗号化および認証アルゴリズムを設定します。 next end次のコマンドを実行して、IPsec-VPN トンネルの IP アドレスを設定します。

config system interface edit "HUB" set vdom "root" set ip 169.254.10.1 255.255.255.255 # トンネル IP アドレスを設定します。 set allowaccess ping set type tunnel # トンネルインターフェイスのタイプを指定します。 set remote-ip 169.254.10.254 255.255.255.0 # トンネルピアの IP アドレスを設定します。 set interface "port1" # トンネルを物理インターフェイス "port1" に関連付けます。 next end重要169.254.10.254 は、スポークノードでは使用されない予約済み IP アドレスです。IPsec-VPN トンネルはポイントツーポイントトンネルです。ただし、ADVPN では、このトンネルは複数のスポークノードに同時に接続する必要があります。したがって、remote-ip を既存のスポークノードの IP アドレスに設定することはできません。

次のコマンドを実行して、サードパーティ SD-WAN アプライアンスにセキュリティポリシーを設定し、データセンター間、およびデータセンターと Alibaba Cloud 間の通信を許可します。

config firewall policy edit 7 set name "HUB_to_SPOKE" set srcintf "port1" "HUB" "to_aliyun_test1" # 送信元インターフェイスは "port1"、"HUB"、および "to_aliyun_test1" です。 set dstintf "HUB" "port1" "to_aliyun_test1" # 宛先インターフェイスは "port1"、"HUB"、および "to_aliyun_test1" です。 set action accept # トラフィックを許可します。 set srcaddr "all" # すべての送信元 CIDR ブロックからのトラフィックに一致させます。 set dstaddr "all" # すべての宛先 CIDR ブロックへのトラフィックに一致させます。 set schedule "always" set service "ALL" next end次のコマンドを実行して、BGP 設定を追加します。

config router bgp set as 65534 # サードパーティ SD-WAN アプライアンスの BGP ASN を 65534 として指定します。 config neighbor-group # neighbor-group プロパティを有効にします。 edit "HUB_group" set next-hop-self enable set remote-as 65534 # ピアの BGP ASN を指定します。 set additional-path send set route-reflector-client enable # ルートリフレクション機能を有効にし、サードパーティ SD-WAN アプライアンスをルートリフレクターとして指定します。 next end config neighbor-range edit 1 set prefix 169.254.10.0 255.255.255.0 # プレフィックスリスト 169.254.10.0/24 に一致する BGP ピアは、ハブノードとの iBGP ピア関係を確立できます。 set neighbor-group "HUB_group" next end end

オンプレミスゲートウェイデバイス 1 の設定例

オンプレミスゲートウェイデバイス 1 の CLI にログインします。

デフォルトルートを追加して、オンプレミスゲートウェイデバイス 1 がサードパーティ SD-WAN アプライアンスのパブリック IP アドレスにアクセスできるようにします。

# このシナリオでは、port1 インターフェイスはパブリック IP アドレス 121.XX.XX.211 にマッピングされます。したがって、デフォルトルートを port1 ゲートウェイを指すように設定します。 config router static edit 1 set device "port1" set distance 5 set gateway 192.168.100.253 next end # 次のコマンドを実行してルーティング情報を表示できます。 FortiGate-VM64-KVM # get router info routing-table all S* 0.0.0.0/0 [5/0] via 192.168.100.253, port1次のコマンドを実行して、IPsec-VPN 接続のフェーズ 1 設定を追加します。

config vpn ipsec phase1-interface edit "hz_sp" set interface "port1" # "port1" インターフェイスを使用して、サードパーティ SD-WAN アプライアンスとの IPsec-VPN 接続を確立します。 set ike-version 2 # IKEv2 を使用します。 set peertype any set net-device disable # この機能を無効にします。 set proposal des-sha1 # フェーズ 1 の暗号化および認証アルゴリズムを設定します。 set localid "hzoffice1" set dpd on-idle set wizard-type spoke-fortigate-auto-discovery set auto-discovery-receiver enable # スポークノードでこの機能を有効にして、ハブノードから直接トンネルに関する情報を受信します。 set network-overlay enable set network-id 1 set remote-gw 42.XX.XX.129 # ハブノードのパブリック IP アドレスを指定します。 set psksecret fddsFF456**** # 事前共有鍵を設定します。ハブノードのキーと同じである必要があります。 set add-route disable # ルートの自動広告を無効にします。 next end次のコマンドを実行して、IPsec-VPN 接続のフェーズ 2 設定を追加します。

config vpn ipsec phase2-interface edit "hz_sp" set phase1name "hz_sp" set proposal des-sha1 # フェーズ 2 の暗号化および認証アルゴリズムを設定します。 set auto-negotiate enable # 自動ネゴシエーションを有効にします。 next end次のコマンドを実行して、IPsec-VPN トンネルの IP アドレスを設定します。

config system interface edit "hz_sp" set vdom "root" set ip 169.254.10.10 255.255.255.255 # トンネル IP アドレスを設定します。 set allowaccess ping set type tunnel # トンネルインターフェイスのタイプを指定します。 set remote-ip 169.254.10.254 255.255.255.0 # トンネルピアの IP アドレスを設定します。 set interface "port1" # トンネルを物理インターフェイス "port1" に関連付けます。 next end config system interface # IDC1 のクライアントをシミュレートするためのループバックインターフェイスを作成します。 edit "loopback" set vdom "root" set ip 192.168.254.100 255.255.255.0 set allowaccess ping set type loopback next end次のコマンドを実行して、オンプレミスゲートウェイデバイス 1 にセキュリティポリシーを設定し、データセンター間、およびデータセンターと Alibaba Cloud 間の通信を許可します。

config firewall policy edit 3 set name "hz_sp_remote" # IDC1 宛てのトラフィックのセキュリティポリシーを設定します。 set srcintf "hz_sp" "loopback" "port1" # 送信元インターフェイスは "port1"、"hz_sp"、および "loopback" です。 set dstintf "loopback" "hz_sp" "port1" # 宛先インターフェイスは "port1"、"hz_sp"、および "loopback" です。 set action accept # トラフィックを許可します。 set srcaddr "all" # すべての送信元 CIDR ブロックからのトラフィックに一致させます。 set dstaddr "all" # すべての宛先 CIDR ブロックへのトラフィックに一致させます。 set schedule "always" set service "ALL" next end次のコマンドを実行して、BGP 設定を追加します。

config router bgp set as 65534 # オンプレミスゲートウェイデバイス 1 の BGP ASN を指定します。 set network-import-check disable # アドバタイズされたルートのチェックを無効にします。 config neighbor edit "169.254.10.1" # サードパーティ SD-WAN アプライアンスとの iBGP ピア関係を確立します。 set remote-as 65534 # サードパーティ SD-WAN アプライアンスの BGP ASN を指定します。 set additional-path receive next end config network edit 1 set prefix 192.168.254.100 255.255.255.255 # VPC および IDC2 と通信するために IDC1 のクライアントのアドレスをアドバタイズします。 next end end

オンプレミスゲートウェイデバイス 2 の設定例

オンプレミスゲートウェイデバイス 2 の CLI にログインします。

デフォルトルートを追加して、オンプレミスゲートウェイデバイス 2 がサードパーティ SD-WAN アプライアンスのパブリック IP アドレスにアクセスできるようにします。

# このシナリオでは、port1 インターフェイスはパブリック IP アドレス 121.XX.XX.78 にマッピングされます。したがって、デフォルトルートを port1 ゲートウェイを指すように設定します。 config router static edit 1 set device "port1" set distance 5 set gateway 192.168.99.253 next end # 次のコマンドを実行してルーティング情報を表示できます。 FortiGate-VM64-KVM # get router info routing-table all S* 0.0.0.0/0 [5/0] via 192.168.99.253, port1次のコマンドを実行して、IPsec-VPN 接続のフェーズ 1 パラメーターを設定します。

config vpn ipsec phase1-interface edit "hz_sp1" set interface "port1" # "port1" インターフェイスを使用して、サードパーティ SD-WAN アプライアンスとの IPsec-VPN 接続を確立します。 set ike-version 2 # IKEv2 を使用します。 set peertype any set net-device disable # この機能を無効にします。 set proposal des-sha1 # フェーズ 1 の暗号化および認証アルゴリズムを設定します。 set localid "hzoffice2" set dpd on-idle set wizard-type spoke-fortigate-auto-discovery set auto-discovery-receiver enable # スポークノードでこの機能を有効にして、ハブノードから直接トンネルに関する情報を受信します。 set network-overlay enable set network-id 1 set remote-gw 42.XX.XX.129 # ハブノードのパブリック IP アドレスを指定します。 set psksecret fddsFF456**** # 事前共有鍵を設定します。ハブノードのキーと同じである必要があります。 set add-route disable # ルートの自動広告を無効にします。 next end次のコマンドを実行して、IPsec-VPN 接続のフェーズ 2 パラメーターを設定します。

config vpn ipsec phase2-interface edit "hz_sp1" set phase1name "hz_sp1" set proposal des-sha1 # フェーズ 2 の暗号化および認証アルゴリズムを設定します。 set auto-negotiate enable # 自動ネゴシエーションを有効にします。 next end次のコマンドを実行して、IPsec-VPN トンネルの IP アドレスを設定します。

config system interface edit "hz_sp1" set vdom "root" set ip 169.254.10.11 255.255.255.255 # トンネル IP アドレスを設定します。 set allowaccess ping set type tunnel # トンネルインターフェイスのタイプを指定します。 set remote-ip 169.254.10.254 255.255.255.0 # トンネルピアの IP アドレスを設定します。 set interface "port1" # トンネルを物理インターフェイス "port1" に関連付けます。 next end config system interface # IDC2 のクライアントをシミュレートするためのループバックインターフェイスを作成します。 edit "loopback" set vdom "root" set ip 192.168.100.104 255.255.255.0 set allowaccess ping set type loopback end次のコマンドを実行して、オンプレミスゲートウェイデバイス 2 にセキュリティポリシーを設定し、データセンター間、およびデータセンターと Alibaba Cloud 間の通信を許可します。

config firewall policy edit 3 set name "hz_sp1_remote" # IDC2 宛てのトラフィックのセキュリティポリシーを設定します。 set srcintf "hz_sp1" "loopback" "port1" # 送信元インターフェイスは "port1"、"hz_sp1"、および "loopback" です。 set dstintf "loopback" "hz_sp1" "port1" # 宛先インターフェイスは "port1"、"hz_sp1"、および "loopback" です。 set action accept # トラフィックを許可します。 set srcaddr "all" # すべての送信元 CIDR ブロックからのトラフィックに一致させます。 set dstaddr "all" # すべての宛先 CIDR ブロックへのトラフィックに一致させます。 set schedule "always" set service "ALL" next end次のコマンドを実行して、BGP 設定を追加します。

config router bgp set as 65534 # オンプレミスゲートウェイデバイス 2 の BGP ASN を指定します。 set network-import-check disable # アドバタイズされたルートのチェックを無効にします。 config neighbor edit "169.254.10.1" # サードパーティ SD-WAN アプライアンスとの iBGP ピア関係を確立します。 set remote-as 65534 # サードパーティ SD-WAN アプライアンスの BGP ASN を指定します。 set additional-path receive next end config network edit 1 set prefix 192.168.254.104 255.255.255.255 # VPC および IDC1 と通信するために IDC2 のクライアントをアドバタイズします。 next end end

ステップ 6: 接続性のテスト

上記の手順を完了すると、データセンターと VPC は相互に通信できるようになります。次のセクションでは、サイト間のネットワーク接続をテストする方法について説明します。

接続性テストを開始する前に、すべての VPC の ECS インスタンスに適用されるセキュリティグループルールと、データセンターで使用されるアクセス制御ポリシーを確認してください。セキュリティグループルールとアクセス制御ポリシーが、データセンター間、データセンターと ECS インスタンス間、および ECS インスタンス間の通信を許可していることを確認してください。セキュリティグループルールの詳細については、「セキュリティグループルールのクエリ」および「セキュリティグループルールの追加」をご参照ください。

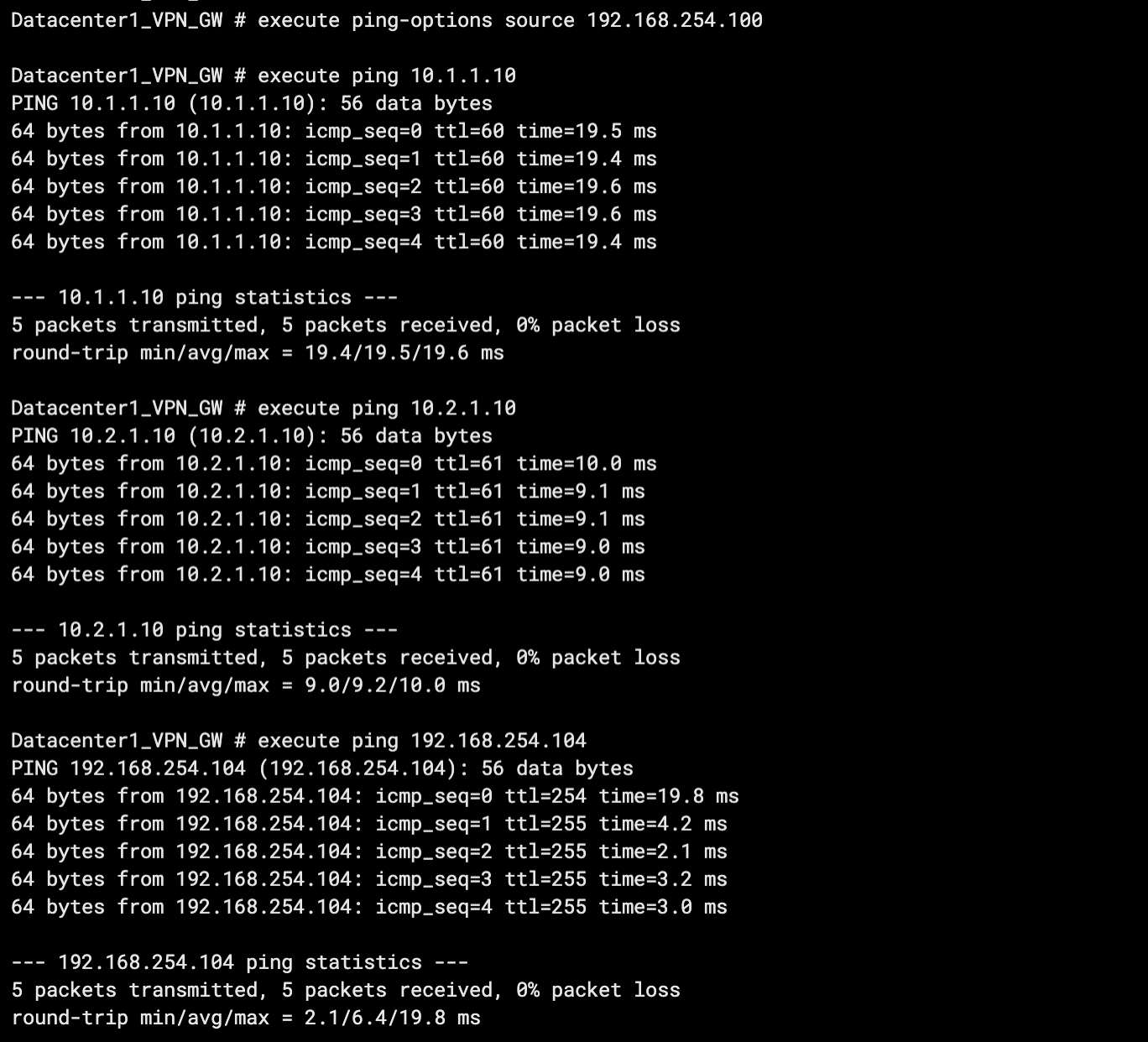

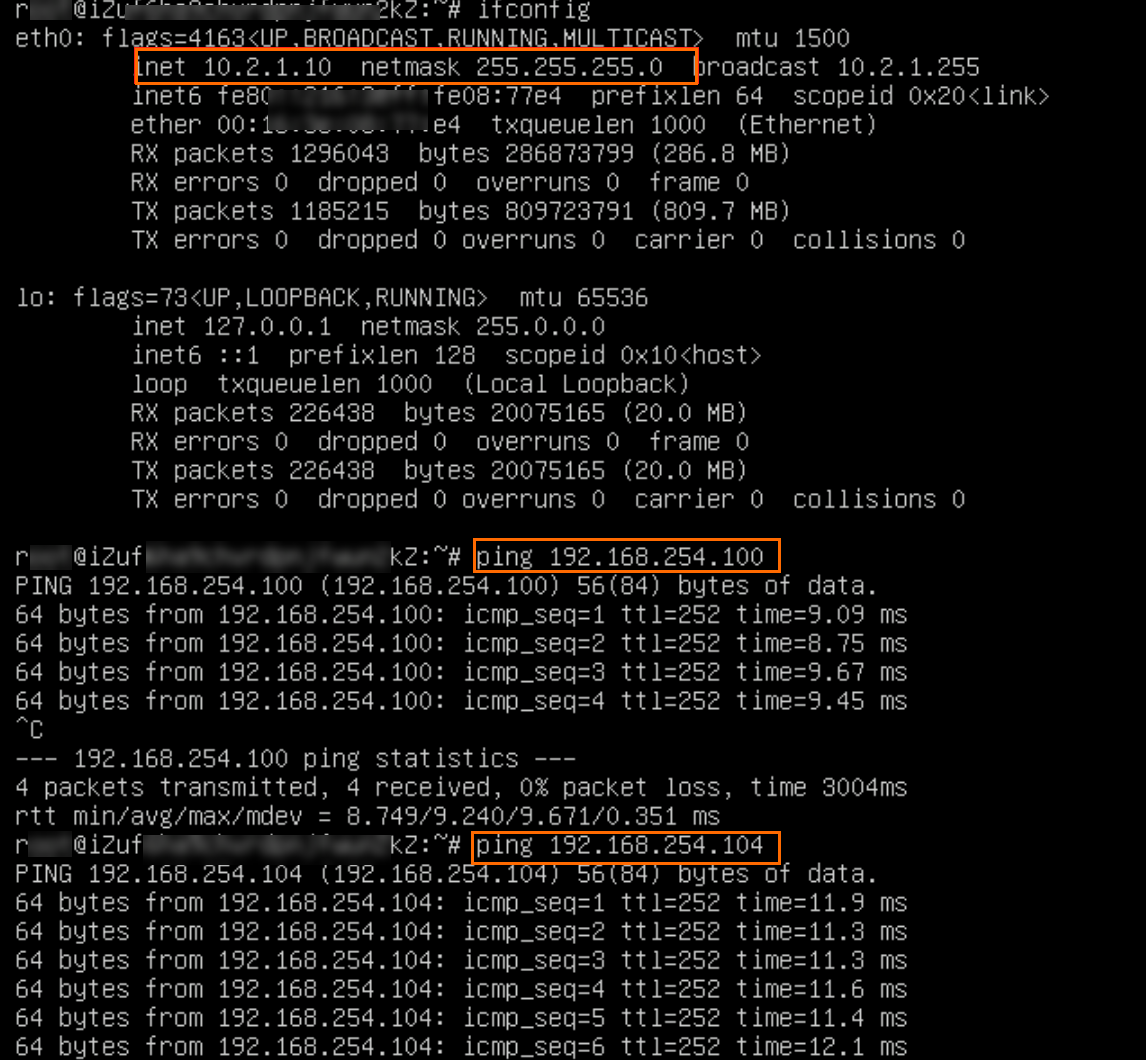

IDC1 とサービス VPC1、サービス VPC2、および IDC2 間の接続性をテストします。

IDC1 のクライアントの CLI にログインします。

クライアントで ping コマンドを実行して、サービス VPC1 の ECS1、サービス VPC2 の ECS1、および IDC2 のクライアントにアクセスします。

上の図に示すように、IDC1 のクライアントが応答メッセージを受信した場合、IDC1 がサービス VPC1、サービス VPC2、および IDC2 のリソースにアクセスできることを示します。

上の図に示すように、IDC1 のクライアントが応答メッセージを受信した場合、IDC1 がサービス VPC1、サービス VPC2、および IDC2 のリソースにアクセスできることを示します。

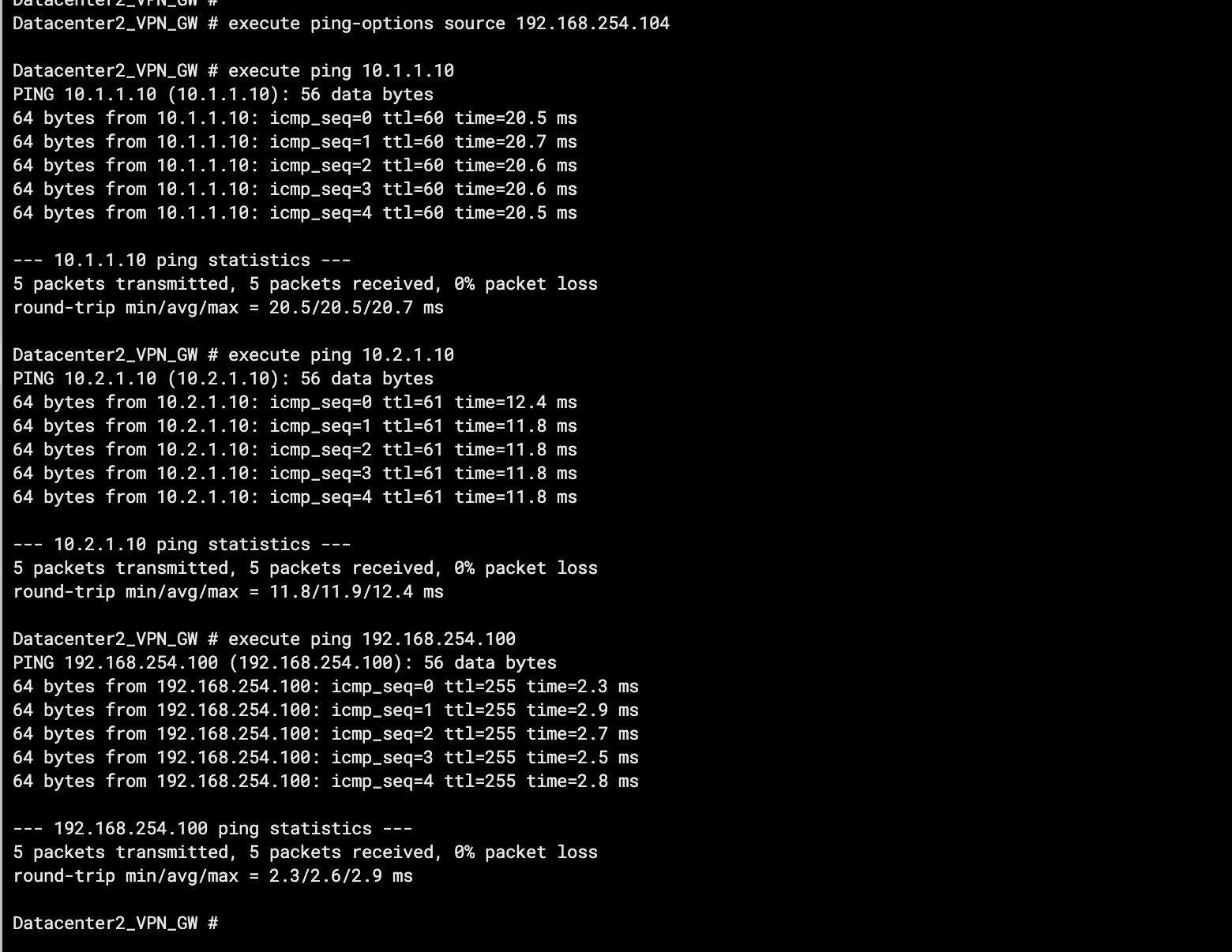

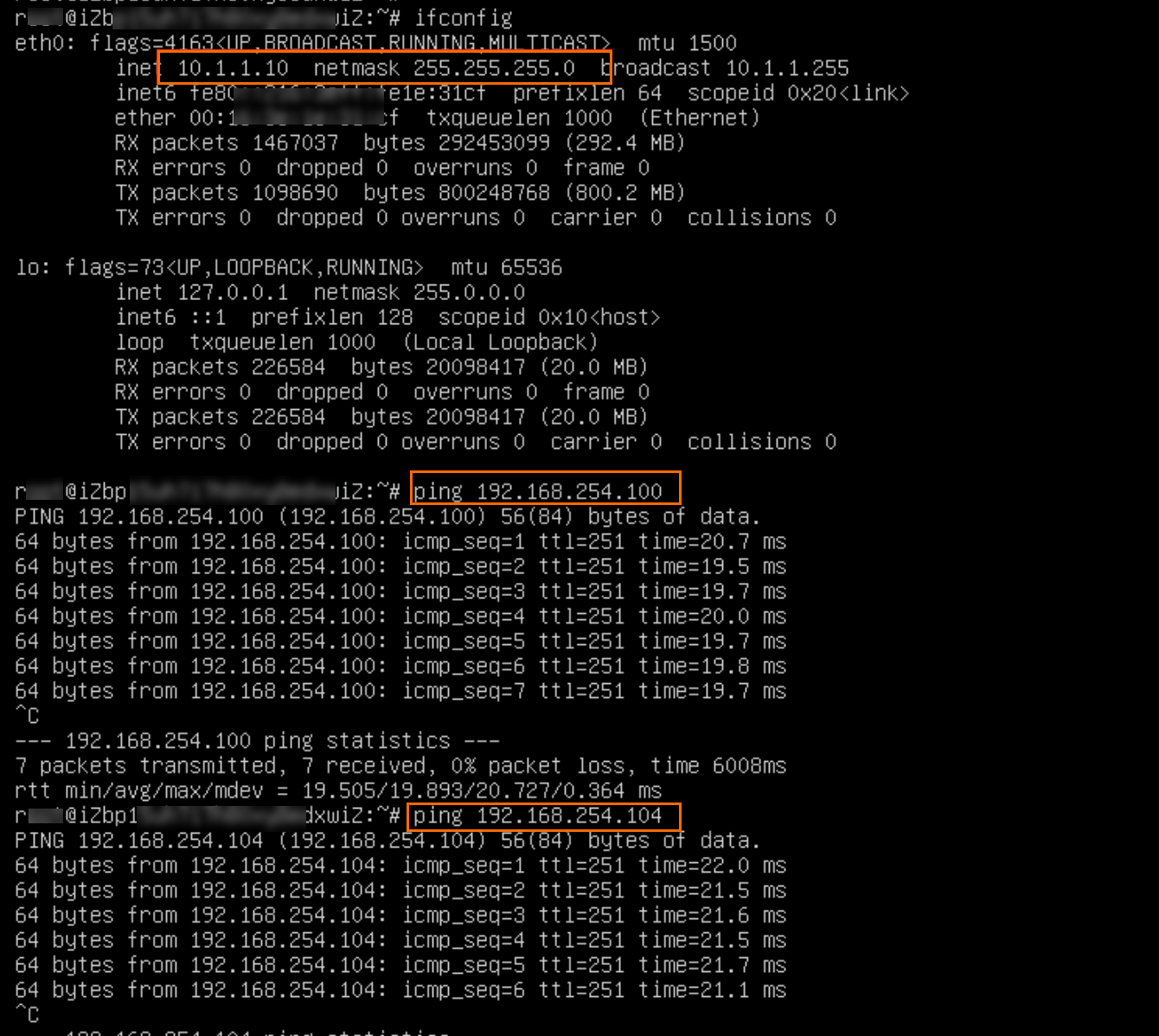

IDC2 とサービス VPC1、サービス VPC2、および IDC1 間の接続性をテストします。

IDC2 のクライアントの CLI にログインします。

クライアントで ping コマンドを実行して、サービス VPC1 の ECS1、サービス VPC2 の ECS1、および IDC1 のクライアントにアクセスします。

上の図に示すように、IDC2 のクライアントが応答メッセージを受信した場合、IDC2 がサービス VPC1、サービス VPC2、および IDC1 のリソースにアクセスできることを示します。

上の図に示すように、IDC2 のクライアントが応答メッセージを受信した場合、IDC2 がサービス VPC1、サービス VPC2、および IDC1 のリソースにアクセスできることを示します。

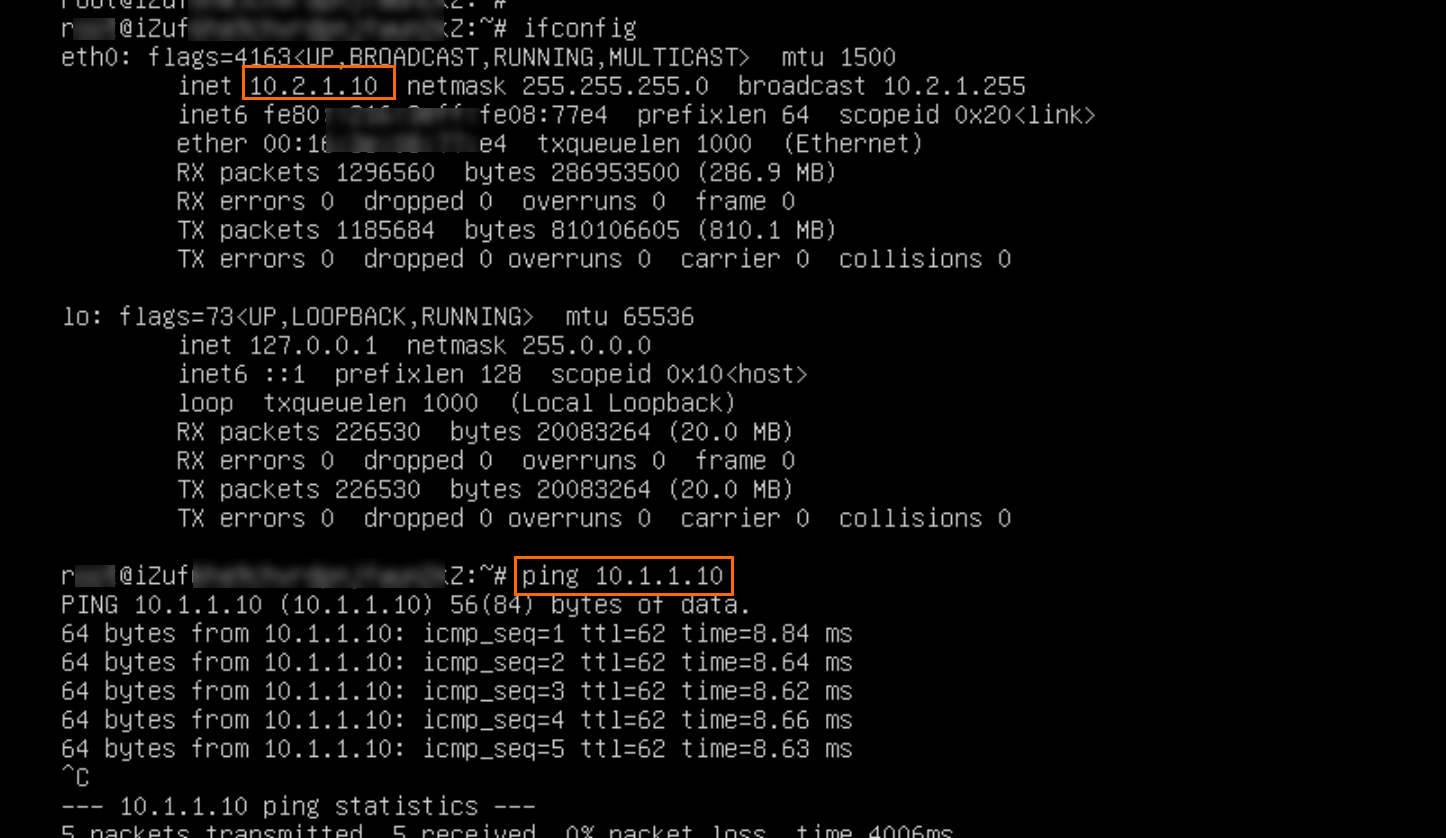

サービス VPC1 と IDC1、およびサービス VPC1 と IDC2 間の接続性をテストします。

サービス VPC1 の ECS1 インスタンスにログインします。詳細については、「ECS リモート接続ガイド」をご参照ください。

ECS1 インスタンスで ping コマンドを実行して、IDC1 および IDC2 のクライアントにアクセスします。

ping <データセンターのクライアントの IP アドレス>

上の図に示すように、ECS1 インスタンスが応答メッセージを受信した場合、サービス VPC1 が IDC1 および IDC2 のリソースにアクセスできることを示します。

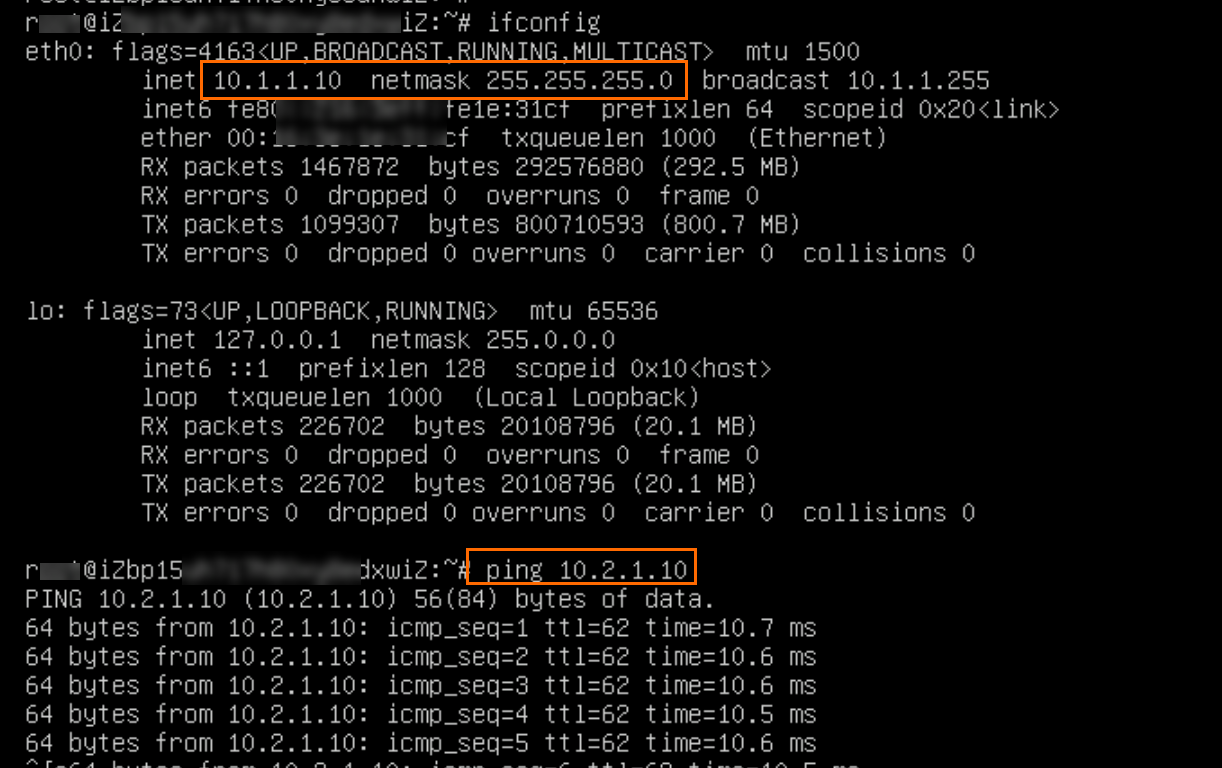

サービス VPC2 と IDC1、およびサービス VPC2 と IDC2 間の接続性をテストします。

サービス VPC2 の ECS1 インスタンスにログインします。詳細については、「ECS リモート接続ガイド」をご参照ください。

ECS1 インスタンスで ping コマンドを実行して、IDC1 および IDC2 のクライアントにアクセスします。

ping <データセンターのクライアントの IP アドレス>

上の図に示すように、ECS1 インスタンスが応答メッセージを受信した場合、サービス VPC2 が IDC1 および IDC2 のリソースにアクセスできることを示します。

サービス VPC1 とサービス VPC2 間の接続性をテストします。

サービス VPC1 の ECS1 インスタンスにログインします。詳細については、「ECS リモート接続ガイド」をご参照ください。

ECS1 インスタンスで ping コマンドを実行して、サービス VPC2 の ECS1 インスタンスにアクセスします。

ping <ECS インスタンスの IP アドレス>

上の図に示すように、サービス VPC1 の ECS1 インスタンスが応答メッセージを受信した場合、サービス VPC1 がサービス VPC2 のリソースにアクセスできることを示します。

サービス VPC2 の ECS1 インスタンスにログインします。詳細については、「ECS リモート接続ガイド」をご参照ください。

ECS1 インスタンスで ping コマンドを実行して、サービス VPC1 の ECS1 インスタンスにアクセスします。

ping <ECS インスタンスの IP アドレス>

上の図に示すように、サービス VPC2 の ECS1 インスタンスが応答メッセージを受信した場合、サービス VPC2 がサービス VPC1 のリソースにアクセスできることを示します。