RAM ユーザーを使用すると、権限を分割し、必要に応じて RAM ユーザーに異なる権限を付与し、Alibaba Cloud アカウントキーの公開によるセキュリティリスクを回避できます。

背景情報

セキュリティ上の理由から、Alibaba Cloud アカウントの RAM ユーザーを作成し、必要に応じてこれらの RAM ユーザーに異なる権限を付与できます。このようにして、Alibaba Cloud アカウントのキーを公開することなく、RAM ユーザーが自分の職務を実行できるようにすることができます。このトピックでは、企業 A が一部の従業員に日常の O&M タスクを処理させたい場合、企業 A は RAM ユーザーを作成し、対応する権限を RAM ユーザーに付与できます。その後、従業員はこれらの RAM ユーザーを使用してコンソールにログインしたり、API オペレーションを呼び出したりできます。

次の表に、Tracing Analysis でサポートされているシステムポリシーを示します。

| ポリシー | タイプ | 説明 |

| AliyunTracingAnalysisFullAccess | システムポリシー | Tracing Analysis のフル権限 |

| AliyunTracingAnalysisReadOnlyAccess | システムポリシー | Tracing Analysis の読み取り専用権限 |

ステップ 1:RAM ユーザーを作成する

手順

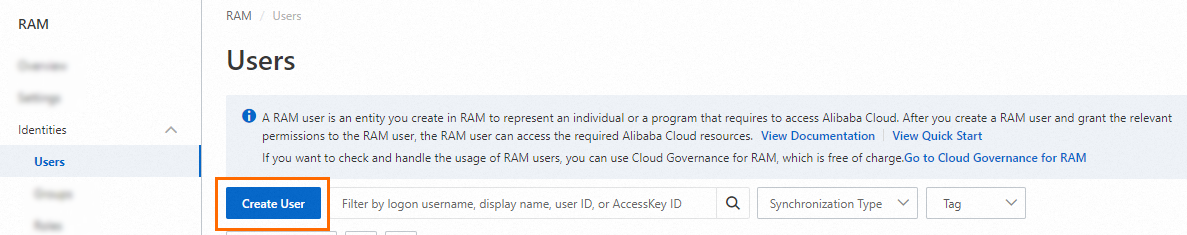

管理者権限を持つ Alibaba Cloud アカウントまたは RAM ユーザーを使用して、RAM コンソール にログインします。

左側のナビゲーションウィンドウで、 を選択します。

[ユーザー] ページで、[ユーザーの作成] をクリックします。

[ユーザーアカウント情報] セクションの [ユーザーの作成] ページで、次のパラメーターを構成します。

ログイン名:ログイン名は最大 64 文字で、文字、数字、ピリオド(.)、ハイフン (-)、アンダースコア (_) を使用できます。

表示名:表示名は最大 128 文字です。

タグ:

アイコンをクリックし、タグキーとタグ値を入力します。RAM ユーザーに 1 つ以上のタグを追加できます。このようにして、タグに基づいて RAM ユーザーを管理できます。

アイコンをクリックし、タグキーとタグ値を入力します。RAM ユーザーに 1 つ以上のタグを追加できます。このようにして、タグに基づいて RAM ユーザーを管理できます。

説明[ユーザーの追加] をクリックすると、複数の RAM ユーザーを一度に作成できます。

[アクセスモード] セクションで、アクセスモードを選択し、必要なパラメーターを設定します。

Alibaba Cloud アカウントのセキュリティを確保するために、RAM ユーザーには 1 つのアクセスモードのみを選択することをお勧めします。このようにして、個人の RAM ユーザーはプログラムの RAM ユーザーから分離されます。

コンソールアクセス

RAM ユーザーが個人を表す場合は、RAM ユーザーのコンソールアクセスを選択することをお勧めします。このようにして、RAM ユーザーはユーザー名とパスワードを使用して Alibaba Cloud にアクセスできます。コンソールアクセスを選択した場合は、次のパラメーターを設定する必要があります。

コンソールパスワードの設定:デフォルトパスワードの自動再生成またはカスタムパスワードのリセットを選択できます。カスタムパスワードのリセットを選択した場合は、パスワードを指定する必要があります。パスワードは複雑さの要件を満たしている必要があります。詳細については、「RAM ユーザーのパスワードポリシーを設定する」をご参照ください。

パスワードのリセット:次回のログイン時に RAM ユーザーがパスワードをリセットする必要があるかどうかを指定します。

MAF の有効化:RAM ユーザーに対して多要素認証 (MFA) を有効にするかどうかを指定します。MFA を有効にした後、MFA デバイスを RAM ユーザーにバインドする必要があります。詳細については、「MFA デバイスを RAM ユーザーにバインドする」をご参照ください。

永続 Accesskey を使用してアクセスする

RAM ユーザーがプログラムを表す場合は、RAM ユーザーの永続 AccessKey を使用してアクセスするを選択できます。このようにして、RAM ユーザーは AccessKey ペアを使用して Alibaba Cloud にアクセスできます。OpenAPI アクセスを選択すると、システムは RAM ユーザーの AccessKey ID と AccessKey シークレットを自動的に生成します。詳細については、「永続 AccessKey を使用したアクセスAccessKey ペアを取得する」をご参照ください。

重要RAM ユーザーの AccessKey シークレットは、AccessKey ペアを作成するときにのみ表示されます。後続の操作で AccessKey シークレットを照会することはできません。したがって、AccessKey シークレットをバックアップする必要があります。

AccessKey ペアは、アプリケーションアクセスのための永続的な認証情報です。Alibaba Cloud アカウントの AccessKey ペアが漏洩した場合、アカウントに属するリソースは潜在的なリスクにさらされます。認証情報の漏洩リスクを防ぐために、セキュリティトークンサービス (STS) トークンを使用することをお勧めします。詳細については、「アクセス認証情報を使用して API オペレーションを呼び出すためのベストプラクティス」をご参照ください。

[OK] をクリックします。

プロンプトに従ってセキュリティ検証を完了します。

ステップ 2:RAM ユーザーに権限を付与する

RAM 管理者として RAM コンソール にログインします。

左側のナビゲーションウィンドウで、 を選択します。

[ユーザー] ページで、必要な RAM ユーザーを見つけ、[権限の追加][アクション] 列の をクリックします。

複数の RAM ユーザーを選択し、ページの下部にある [権限の追加] をクリックして、一度に RAM ユーザーに権限を付与することもできます。

[権限の付与] パネルで、RAM ユーザーに権限を付与します。

[リソーススコープ] パラメーターを設定します。

アカウント:承認は現在の Alibaba Cloud アカウントに有効です。

リソースグループ:承認は特定のリソースグループに有効です。

重要リソーススコープパラメーターにリソースグループを選択した場合は、必要なクラウドサービスがリソースグループをサポートしていることを確認してください。詳細については、「リソースグループで動作するサービス」をご参照ください。リソースグループに権限を付与する方法の詳細については、「リソースグループを使用して RAM ユーザーに特定の ECS インスタンスを管理する権限を付与する」をご参照ください。

プリンシパルパラメーターを設定します。

プリンシパルは、権限を付与する RAM ユーザーです。現在の RAM ユーザーが自動的に選択されます。

ポリシーパラメーターを設定します。

ポリシーには、一連の権限が含まれています。ポリシーは、システムポリシーとカスタムポリシーに分類できます。一度に複数のポリシーを選択できます。

システムポリシー:Alibaba Cloud によって作成されたポリシー。これらのポリシーは使用できますが、変更することはできません。ポリシーのバージョン更新は Alibaba Cloud によって維持されます。詳細については、「RAM で動作するサービス」をご参照ください。

説明システムは、AdministratorAccess や AliyunRAMFullAccess など、リスクの高いシステムポリシーを自動的に識別します。リスクの高いポリシーをアタッチして不要な権限を付与しないことをお勧めします。

カスタムポリシー:ビジネス要件に基づいてカスタムポリシーを管理および更新できます。カスタムポリシーを作成、更新、および削除できます。詳細については、「カスタムポリシーを作成する」をご参照ください。

[権限の付与] をクリックします。

[閉じる] をクリックします。

次のステップ

Alibaba Cloud アカウントを使用して RAM ユーザーを作成した後、RAM ユーザーのログイン名とパスワード、または AccessKey ペアを他のユーザーと共有できます。ユーザーは、次の手順を実行して Alibaba Cloud 管理コンソールにログインしたり、RAM ユーザーとして API オペレーションを呼び出したりできます。

Alibaba Cloud 管理コンソールにログインする

RAM ユーザーとして Alibaba Cloud 管理コンソール にログインします。

[RAM ユーザーログイン] ページで、RAM ユーザーのユーザー名を入力し、[次へ] をクリックします。

ログイン名 1:デフォルトドメイン名。RAM ユーザーのログイン名の形式は

<UserName>@<AccountAlias>.onaliyun.comです (例:username@company-alias.onaliyun.com)。説明<UserName>は RAM ユーザーのユーザー名を示します。<AccountAlias>.onaliyun.comはデフォルトドメイン名を示します。詳細については、「用語」および「デフォルトドメイン名を表示および変更する」をご参照ください。ログイン名 2:アカウントエイリアス。RAM ユーザーのログイン名の形式は

<UserName>@<AccountAlias>です (例:username@company-alias)。説明<UserName>は RAM ユーザーのユーザー名を示します。<AccountAlias>はアカウントエイリアスを示します。詳細については、「用語」および「デフォルトドメイン名を表示および変更する」をご参照ください。ログイン名 3:ドメインエイリアス。ドメインエイリアスを設定した場合は、このログイン名を使用できます。RAM ユーザーのログイン名の形式は

<UserName>@<DomainAlias>です (例:username@example.com)。説明<UserName>は RAM ユーザーのユーザー名を示します。<DomainAlias>はドメインエイリアスを示します。詳細については、「用語」および「ドメインエイリアスを作成および検証する」をご参照ください。

ログインパスワードを入力し、[ログイン] をクリックします。

オプション。多要素認証 (MFA) が有効になっている場合は、認証を通過します。

詳細については、「多要素認証 (MFA)」および「MFA デバイスを RAM ユーザーにバインドする」をご参照ください。

RAM ユーザーの AccessKey ペアを使用して API オペレーションを呼び出す

API オペレーションを呼び出すときは、コードに RAM ユーザーの AccessKey ID と AccessKey シークレットを指定します。