ApsaraMQ for Kafka インスタンスの IP アドレス ホワイトリストを構成すると、ホワイトリストで指定した IP アドレスとポートのみがインスタンスにアクセスできます。このトピックでは、Terraform によって提供される alicloud_alikafka_instance_allowed_ip_attachment リソースを使用して、IP アドレスまたは CIDR ブロックを IP アドレス ホワイトリストに追加、または IP アドレス ホワイトリストから削除する方法について説明します。

このトピックのサンプルコードは、数回クリックするだけで実行できます。[ここ] をクリックしてサンプルコードを実行します。

始める前に

Alibaba Cloud アカウントは、アカウントに属するすべてのリソースに対するフルアクセス許可を持っています。Alibaba Cloud アカウントの資格情報が漏洩した場合、セキュリティリスクが発生する可能性があります。Resource Access Management(RAM)ユーザーを使用し、RAM ユーザーの AccessKey ペアを作成することをお勧めします。詳細については、「RAM ユーザーを作成する」および「AccessKey ペアを作成する」をご参照ください。

RAM を使用して、クラウドリソースへのアクセス許可を効率的に管理する必要があります。これは、マルチユーザーコラボレーションの要件を満たすのに役立ち、過剰なアクセス許可によって引き起こされるセキュリティの脆弱性を防ぐために、最小権限の原則に基づいてユーザーにアクセス許可を付与することができます。詳細については、「RAM ユーザーに権限を付与する」をご参照ください。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "vpc:DescribeVpcAttribute", "vpc:DescribeRouteTableList", "vpc:DescribeVSwitchAttributes", "vpc:DeleteVpc", "vpc:DeleteVSwitch", "vpc:CreateVpc", "vpc:CreateVSwitch" ], "Resource": "*" }, { "Effect": "Allow", "Action": "bss:ModifyAgreementRecord", "Resource": "*" }, { "Effect": "Allow", "Action": [ "bss:DescribeOrderList", "bss:DescribeOrderDetail", "bss:PayOrder", "bss:CancelOrder" ], "Resource": "*" }, { "Effect": "Allow", "Action": [ "ecs:CreateSecurityGroup", "ecs:ModifySecurityGroupPolicy", "ecs:DescribeSecurityGroups", "ecs:ListTagResources", "ecs:DeleteSecurityGroup", "ecs:DescribeSecurityGroupAttribute", "ecs:AuthorizeSecurityGroup", "ecs:RevokeSecurityGroup" ], "Resource": "*" }, { "Action": "alikafka:*", "Resource": "*", "Effect": "Allow" }, { "Action": "ram:CreateServiceLinkedRole", "Resource": "*", "Effect": "Allow", "Condition": { "StringEquals": { "ram:ServiceName": [ "connector.alikafka.aliyuncs.com", "instanceencryption.alikafka.aliyuncs.com", "alikafka.aliyuncs.com", "etl.alikafka.aliyuncs.com" ] } } } ] }次のいずれかの方法を使用して、Terraform のランタイム環境を準備します。

Terraform Explorer で Terraform を使用する: Alibaba Cloud は、Terraform のオンラインランタイム環境である Terraform Explorer を提供しています。Terraform をインストールする必要なく、Terraform Explorer にログインした後に Terraform を使用できます。この方法は、追加費用なしで Terraform を迅速かつ便利に使用およびデバッグしたい場合に適しています。

Cloud Shell で Terraform を使用する: Terraform は Cloud Shell にプリインストールされており、ID 資格情報が構成されています。Cloud Shell で Terraform コマンドを直接実行できます。この方法は、低コストで Terraform を迅速かつ便利に使用およびデバッグしたい場合に適しています。

オンプレミス マシンに Terraform をインストールして構成する: この方法は、ネットワーク接続が不安定な場合、またはカスタム開発環境が必要な場合に適しています。

必要なリソース

このトピックで必要な特定のリソースに対して課金されます。リソースが不要になった場合は、できるだけ早くリソースを解放するか、サブスクライブを解除してください。

alicloud_vpc: 仮想プライベートクラウド (VPC) を作成します。

alicloud_vswitch: VPC 内に vSwitch を作成します。

alicloud_security_group: セキュリティグループを作成します。

alicloud_alikafka_instance: ApsaraMQ for Kafka インスタンスを作成します。

alicloud_alikafka_instance_allowed_ip_attachment: インスタンスの IP アドレス ホワイトリストに IP アドレスまたは CIDR ブロックを追加します。

IP アドレスまたは CIDR ブロックを IP アドレス ホワイトリストに追加する

次の例では、中国 (深セン) リージョンの ApsaraMQ for Kafka インスタンスの IP アドレス ホワイトリストに IP アドレスが追加されます。

作業ディレクトリと、main.tf という名前の構成ファイルを作成します。次のコードを main.tf 構成ファイルにコピーします。

必要なリソースを作成します。

variable "region" { default = "cn-shenzhen" } variable "instance_name" { default = "alikafkaInstanceName" } variable "zone_id" { default = "cn-shenzhen-f" } provider "alicloud" { region = var.region } # VPC を作成します。 resource "alicloud_vpc" "default" { vpc_name = "alicloud" cidr_block = "172.16.0.0/16" } # vSwitch を作成します。 resource "alicloud_vswitch" "default" { vpc_id = alicloud_vpc.default.id cidr_block = "172.16.192.0/20" zone_id = var.zone_id } # セキュリティグループを作成します。 resource "alicloud_security_group" "default" { vpc_id = alicloud_vpc.default.id } # インスタンスを作成します。ディスクタイプは Ultra ディスク、ディスク容量は 500 GB、トラフィック仕様は alikafka.hw.2xlarge です。 # インスタンスをデプロイします。 resource "alicloud_alikafka_instance" "default" { name = var.instance_name partition_num = 50 disk_type = 0 disk_size = 500 deploy_type = 5 io_max_spec = "alikafka.hw.2xlarge" vswitch_id = alicloud_vswitch.default.id security_group = alicloud_security_group.default.id }main.tf 構成ファイルに、

resource "alicloud_alikafka_instance_allowed_ip_attachment" "default" {}設定項目を追加します。resource "alicloud_alikafka_instance_allowed_ip_attachment" "default" { instance_id = alicloud_alikafka_instance.default.id allowed_type = "vpc" port_range = "9092/9092" allowed_ip = "192.168.0.0/32" }

次のコマンドを実行して、Terraform のランタイム環境を初期化します。

terraform init次の情報が返された場合、Terraform は初期化されています。

Initializing the backend... Initializing provider plugins... - Checking for available provider plugins... - Downloading plugin for provider "alicloud" (hashicorp/alicloud) 1.90.1... ... You may now begin working with Terraform. Try running "terraform plan" to see any changes that are required for your infrastructure. All Terraform commands should now work. If you ever set or change modules or backend configuration for Terraform, rerun this command to reinitialize your working directory. If you forget, other実行計画を作成し、変更をプレビューします。

terraform plan次のコマンドを実行して、リソースを作成します。

terraform apply実行中に、プロンプトが表示されたら

yesと入力し、[enter] キーを押します。コマンドが実行されるまで待ちます。次の情報が返された場合、コマンドは実行されています。alicloud_vpc.default: Creating... alicloud_vpc.default: Creation complete after 7s [id=vpc-****] alicloud_security_group.default: Creating... alicloud_vswitch.default: Creating... alicloud_security_group.default: Creation complete after 1s [id=sg-****] alicloud_vswitch.default: Creation complete after 4s [id=vsw-****] alicloud_alikafka_instance.default: Creating... alicloud_alikafka_instance.default: Still creating... [10s elapsed] ··· alicloud_alikafka_instance.default: Creation complete after 5m12s [id=alikafka_post-cn-****] alicloud_alikafka_instance_allowed_ip_attachment.default: Creating... alicloud_alikafka_instance_allowed_ip_attachment.default: Creation complete after 1s [id=alikafka_post-cn-****:vpc:9092/9092:192.168.0.0/32] Apply complete! Resources: 5 added, 0 changed, 0 destroyed.結果を確認します。

terraform show コマンドを使用する

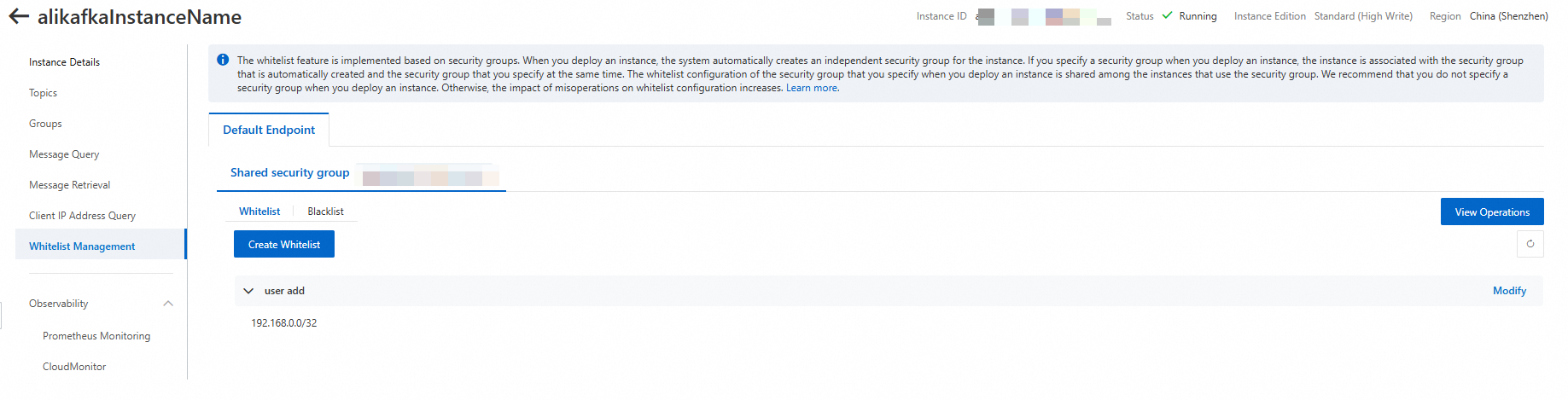

terraform showコマンドを実行して、IP アドレス ホワイトリストに関する情報を表示します。terraform show# alicloud_alikafka_instance_allowed_ip_attachment.default: resource "alicloud_alikafka_instance_allowed_ip_attachment" "default" { allowed_ip = "192.168.0.0/32" allowed_type = "vpc" id = "alikafka_post-cn-****:vpc:9092/9092:192.168.0.0/32" instance_id = "alikafka_post-cn-****" port_range = "9092/9092" }ApsaraMQ for Kafka コンソールを使用する

ApsaraMQ for Kafka コンソール にログインして、IP アドレス ホワイトリストに関する情報を表示します。

リソースをクリアする

Terraform を使用して作成または管理された上記の不要なリソースがある場合は、次のコマンドを実行してリソースを解放します。terraform destroy コマンドの詳細については、「共通コマンド」をご参照ください。

terraform destroyサンプルコード

サンプルコードは、数回クリックするだけで実行できます。[ここ] をクリックしてサンプルコードを実行します。

サンプルコード

参考資料

ApsaraMQ for Kafka コンソールで、または API 操作を呼び出すことによって、IP アドレス ホワイトリストを管理することもできます。詳細については、「ホワイトリストを構成する」および「UpdateAllowedIp」をご参照ください。

alicloud_alikafka_instance_allowed_ip_attachmentリソースによって提供される他の引数の詳細については、「alicloud_alikafka_instance_allowed_ip_attachment」をご参照ください。