イベントアラートは、サービスへの DDoS 攻撃を通知します。 これにより、問題を迅速に特定して解決し、トラブルシューティングの時間を短縮し、サービスをできるだけ早く復旧できます。 このトピックでは、DDoS Basic および Anti-DDoS Origin 攻撃イベントのアラート通知を設定する方法について説明します。

アラート方法

Alibaba Cloud Anti-DDoS Origin は、メッセージセンター、CloudMonitor、およびログ分析機能によるアラートを提供します。 適切なソリューションを選択するために、いくつかの側面からこれらの方法を比較できます。

比較項目 | メッセージセンターアラート | CloudMonitor アラート | ログ分析機能アラート | |

サポートされている製品タイプ | DDoS Basic | Anti-DDoS Origin | Anti-DDoS Origin | Anti-DDoS Origin |

シナリオ | 攻撃が発生していることを知る必要があるだけの一般的なアラート。 | 一般的なアラート。通知を受け取るだけでよい場合 攻撃中 | 重要なイベントについてのみ通知するためのシンプルなフィルターを備えた一般的なアラート。 | エンタープライズレベルのアラート。 カスタム条件の組み合わせ、アラート方法、通知方法、および通知コンテンツをサポートします。 また、フィルター条件に基づいて統計レポートを生成します。 |

構成の複雑さ | シンプル | シンプル | 中程度 | 複雑 |

柔軟性 | 低 イベントの開始時と終了時のアラートをサポートします。 | 低 イベントの開始時と終了時のアラートをサポートします。 | 中 イベントの開始時と終了時に、特定のフィルターされたイベントのアラートをサポートします。 | 高 イベントの開始時と終了時のアラート、トラフィックしきい値に基づくアラート、およびさまざまな組み合わせ条件に基づくアラートをサポートします。 |

通知方法 |

|

|

|

|

信頼性と適時性 | 信頼性と適時性は完全には保証されていません。 メッセージの速度制限は、非常に多くの同時システムリクエストの期間中に発生する可能性があります。 重要 独自のトラフィック監視システムを構築します。 たとえば、IP アドレスのトラフィックを監視して急激な増加または減少を確認するか、外部プローブを使用して可用性を確認します。 | 高い信頼性。 アラートの待ち時間は通常 5 分以内です。 | 高い信頼性。 アラートの待ち時間は通常 5 ~ 10 分です。 | 高い信頼性。 アラートの待ち時間は通常 5 ~ 10 分です。 |

メッセージセンターでアラートを構成する(DDoS Basic および Anti-DDoS Origin)

メッセージセンターは、Alibaba Cloud アカウントの通知サービスです。 Alibaba Cloud サービスに関連するさまざまな種類の通知をサポートしています。

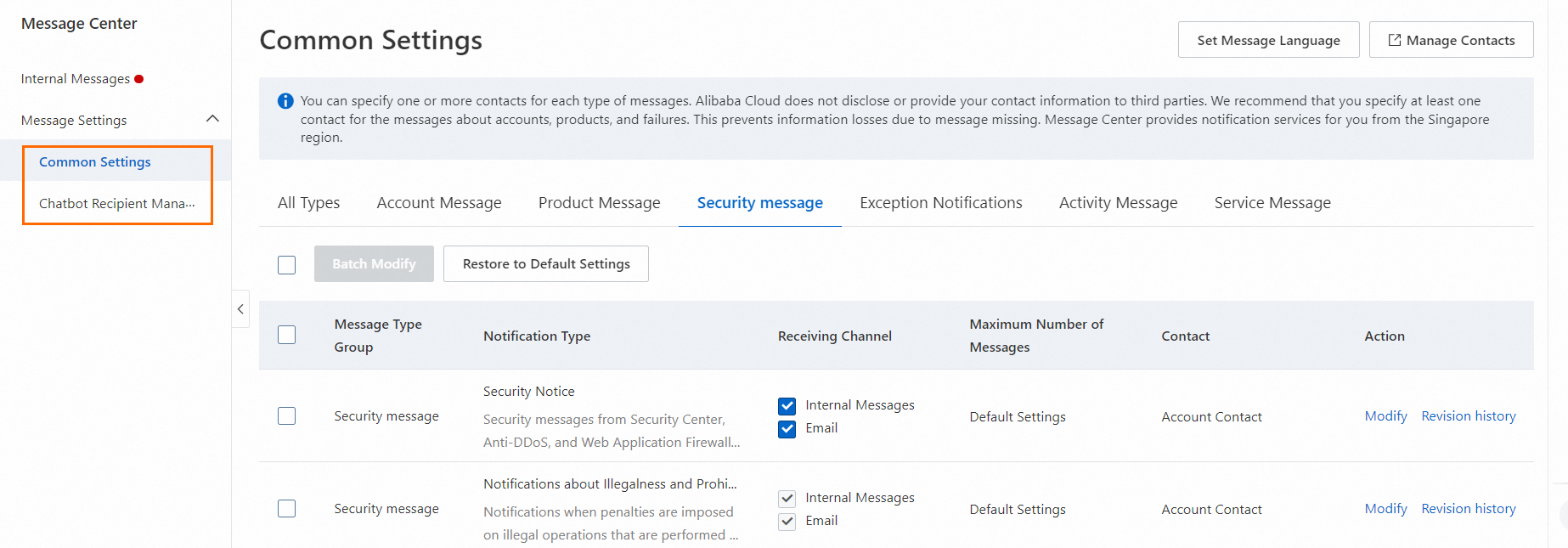

メッセージセンターコンソール にログオンします。

アラート通知を構成します。

通知方法

構成

内部メッセージ、Eメール

左側のナビゲーションウィンドウで、 をクリックします。

[セキュリティメッセージ] の下の [Alibaba Cloud セキュリティ情報通知] を選択します。 次に、必要に応じて、[内部メッセージ]、または [Eメール] のチェックボックスをオンにします。

[変更] をクリックして、メッセージの受信者を変更します。

Webhook

左側のナビゲーションウィンドウで、 をクリックします。

[セキュリティメッセージ] の下の [Alibaba Cloud セキュリティ情報通知] を見つけて、[変更] をクリックして、チャットボットを追加または削除します。

Cloud Monitor でアラートを構成する (Anti-DDoS Origin)

Cloud Monitor は、Alibaba Cloud リソースとインターネットアプリケーションを監視するサービスです。 Cloud Monitor は、Anti-DDoS Origin インスタンスのブラックホールフィルタリングイベントとトラフィックスクラブイベントを監視できます。 イベントが発生すると、Alibaba Cloud は指定されたアラートグループの連絡先にアラート通知を送信します。

- CloudMonitor コンソール にログオンします。

通知を受信するためのアラートグループを作成します。

アラート連絡先を作成します。 連絡先がすでにある場合は、この手順をスキップします。

左側のナビゲーションウィンドウで、 を選択します。

[連絡先] タブで、[連絡先の作成] をクリックします。 [アラート連絡先の設定] パネルで、連絡先情報を入力し、スライダー検証を完了して、[OK] をクリックします。

アラートグループを作成します。 連絡先グループがすでにある場合は、この手順をスキップします。

説明アラート通知は連絡先グループに送信する必要があります。 連絡先グループには 1 人以上の連絡先を追加できます。

左側のナビゲーションウィンドウで、 を選択します。

[アラートグループ] タブで、[連絡先グループの作成] をクリックします。 [連絡先グループの作成] パネルで、必要な情報を入力し、連絡先を選択して、[OK] をクリックします。

左側のナビゲーションウィンドウで、 を選択します。 [サブスクリプションポリシーの作成] をクリックし、[送信] をクリックしてアラート構成を完了します。

エリア

構成項目

説明

[基本情報]

[名前]

サブスクリプションポリシーの名前。

[説明]

サブスクリプションポリシーの説明。

[アラートサブスクリプション]

[サブスクリプションタイプ]

[システムイベント] を選択します。

[製品]

[Anti-DDoS Origin] を選択します。

[イベントタイプ]

[DDoS 攻撃] を選択します。

[イベント名]

通知を受信するイベントを選択します。 オプション:[ブラックホール]、[スクラブ]。

[イベントレベル]

通知を受信するイベントのレベルを選択します。 すべての DDoS アラートイベントはクリティカルレベルです。 このパラメーターは [クリティカル] のみをサポートします。

[アプリケーショングループ]

指定されたアプリケーショングループのリソースでイベントが発生した場合にのみ、通知が送信されます。

[イベントコンテンツ]

イベントにこのコンテンツが含まれている場合にのみ、アラートが報告されます。

[イベントリソース]

イベントにこのリソースが含まれている場合にのみ、アラートが報告されます。

[マージとノイズ除去]

[コンテンツのマージ]

アラートをマージするには、[サブスクリプションタイプ] の [サブスクリプションスコープ] からディメンションを選択します。

[ノイズ除去]

アラート通知の頻度を減らします。 必要に応じてこれを構成します。

[通知]

[通知構成]

システムイベントまたはしきい値によってトリガーされたイベントがアラート条件を満たすと、通知はアラート連絡先に直接送信されるか、アラートレベルに基づいて異なる連絡先に送信されます。

既存の通知構成を選択するか、[通知構成の作成] をクリックして新しい通知構成を作成できます。

通知構成ポリシーのパラメーターの設定方法の詳細については、「通知構成の管理」をご参照ください。

[カスタム通知方法]

アラート通知方法をカスタマイズします。

通知方法の横にある [変更] をクリックして、[通知テンプレート] と [アラートレベル] を変更します。

[プッシュと統合]

[プッシュチャンネル]

アラート通知がプッシュされるチャンネル。 プッシュチャンネルを作成するには:

[新規プッシュの作成] をクリックします。

既存のプッシュチャンネルを選択するか、[チャンネルの追加] をクリックして新しいプッシュチャンネルを作成します。

プッシュチャンネルのパラメーターの設定方法の詳細については、「プッシュチャンネルの管理」をご参照ください。

ログ分析機能を使用してアラートを構成する (Anti-DDoS Origin)

Anti-DDoS Origin の軽減分析機能を有効にすると、サービスは保護対象オブジェクトのサービストラフィックと軽減ログを収集します。 その後、これらのログをクエリして分析できます。 ログ分析に基づいて、主要なビジネス指標のカスタムアラートルールを組み合わせて作成できます。 Anti-DDoS Origin は、これらの指標が異常な場合にタイムリーなアラートを送信します。

トラフィックセキュリティコンソール にログオンします。

左側のナビゲーションウィンドウで、 を選択します。

上部のナビゲーションバーで、インスタンスが属するリソースグループとインスタンスが存在するリージョンを選択します。

Anti-DDoS Origin 1.0 (サブスクリプション) インスタンス:インスタンスが存在するリージョンを選択します。

Anti-DDoS Origin 2.0 (サブスクリプション) および Anti-DDoS Origin 2.0 (従量課金制) インスタンス:[すべてのリージョン] を選択します。

画面の指示に従って Simple Log Service (SLS) をアクティブ化し、RAM 権限を付与します。 すでにこれを行っている場合は、この手順をスキップします。

インスタンスの軽減分析機能を有効にします。 すでに有効にしている場合は、この手順をスキップします。

保護ログ ページで、ターゲットインスタンスを選択し、[アップグレード/ダウングレード] をクリックします。

[アップグレード/ダウングレード] ページで、[軽減ログ] を [有効] に設定し、[サービス規約] チェックボックスを読んで選択します。

[今すぐ購入] をクリックし、[購入] をクリックして、インスタンスの軽減分析機能を有効にします。

インスタンスのアラート監視ルールを作成します。

保護ログ ページで、ターゲットインスタンスを選択し、右上隅にある

アイコンをクリックします。

アイコンをクリックします。[新しいアラート] をクリックし、[アラート監視ルール] タブの項目を構成します。

構成項目

説明

[ルール名]

アラート監視ルールにカスタム名。

[チェック頻度]

指定した頻度でクエリと分析結果をチェックします。

1 時間ごと:1 時間ごとに 1 回、クエリと分析結果をチェックします。

毎日:毎日 1 回、決まった時間にクエリと分析結果をチェックします。

毎週:毎週 1 回、特定の曜日と決まった時間にクエリと分析結果をチェックします。

固定間隔:固定間隔でクエリと分析結果をチェックします。

Cron:Cron 式を使用して、クエリと分析結果をチェックする間隔を指定します。 Cron 式の最小精度は 1 分で、24 時間形式を使用します。 たとえば、`0 0/1 * * *` は、チェックが 00:00 から 1 時間ごとに実行されることを意味します。

[クエリと分析]

テキストボックスをクリックします。 [クエリと分析] ダイアログボックスで、クエリ文を設定します。

[関連レポート]:[Anti-DDoS Origin イベントレポート] または [Anti-DDoS Origin 軽減レポート] を選択します。

[詳細設定]:変更は必要ありません。 [Logstore] はデフォルトで選択されています。

[グループ評価]

Simple Log Service は、クエリと分析結果のグループ化をサポートしています。 詳細については、「グループ評価の設定」をご参照ください。

[グループ化なし]:各チェックサイクル内で、トリガー条件が満たされたときに 1 つのアラートのみが生成されます。

[カスタムタグ]:Simple Log Service は、構成したフィールドに基づいてクエリと分析結果をグループ化します。 グループ化後、トリガー条件はグループごとに個別に評価されます。 各チェックサイクル内で、トリガー条件を満たす各グループは独自のアラートを生成します。

[トリガー条件]

アラートのトリガー条件と重大度。

[トリガー条件]:

[データあり]:クエリと分析結果にデータが含まれている場合に、アラートがトリガーされます。

[N 行のデータあり]:クエリと分析結果に N 行のデータが含まれている場合に、アラートがトリガーされます。

[式に一致するデータあり]:クエリと分析結果にアラート式に一致するデータが含まれている場合に、アラートがトリガーされます。

[式に一致する N 行のデータあり]:クエリと分析結果にアラート式に一致する N 行のデータが含まれている場合に、アラートがトリガーされます。

[重大度]:ルールによって生成されるすべてのアラートに単一の重大度を設定するか、[追加] をクリックして、同じルール内の異なる条件に異なる重大度を設定できます。

[タグの追加]

Simple Log Service を使用すると、キーと値の形式でアラートに識別属性を追加できます。 これらは主に、アラートノイズの削減と通知制御に使用されます。 アラートポリシーまたはアクションポリシーを作成するときに、タグに基づいて条件を追加できます。 詳細については、「タグと注釈を追加する」をご参照ください。

[注釈を追加]

Simple Log Service を使用すると、キーと値の形式でアラートに非識別属性を追加できます。 これらは主に、アラートノイズの削減と通知制御に使用されます。 アラートポリシーまたはアクションポリシーを作成するときに、注釈に基づいて条件を追加できます。 詳細については、「タグと注釈を追加する」をご参照ください。

[注釈を自動追加] を有効にして、__count__ などの情報をアラートに自動的に追加することもできます。 詳細については、「自動注釈」をご参照ください。

[回復通知]

[回復通知] を有効にすると、アラートが解決されたときに回復アラートがトリガーされます。 回復アラートの重大度は、元のアラートと同じです。

[詳細設定]

[連続トリガー]:累積トリガー数がこの値に達すると、アラートが生成されます。 満たされていないトリガー条件はカウントされません。

[データなしアラート]:これが有効になっている場合、クエリと分析結果(複数ある場合は結合結果)にデータがない回数が [連続トリガー] しきい値を超えると、アラートが生成されます。 詳細については、「データなしアラート」をご参照ください。

[出力ターゲット]

出力ターゲットは、アラートイベントの送信先を指定します。 1 つ以上の出力ターゲットを構成できます。 このトピックでは、SLS 通知を例として使用します。

[EventStore]:アラートイベントを EventStore に書き込みます。

[Cloud Monitor イベントセンター]:アラートイベントを Cloud Monitor システムイベントセンターに書き込みます。そこでは、アラートが管理され、Cloud Monitor を介して通知が送信されます。

[SLS 通知]:アラートイベントを SLS 通知サービスに出力します。そこでは、アラートが管理され、アラートポリシー、アクションポリシーなどを介して通知が送信されます。

[アラートポリシー]

アラートポリシーは、生成されたアラートのマージ、ミュート、および抑制に使用されます。

[ミニマリストモード] と [通常モード] を選択した場合、アラートポリシーを構成する必要はありません。 Simple Log Service は、デフォルトで組み込みの動的アラートポリシー (sls.builtin.dynamic) をアラート管理に使用します。

[詳細モード] を選択した場合、組み込みまたはカスタムのアラートポリシーをアラート管理に選択できます。 アラートポリシーの作成方法については、「アラートポリシーを作成する」をご参照ください。

[アクショングループ]

このパラメーターは、[アラートポリシー] が [ミニマリストモード] に設定されている場合にのみ必須です。

アクショングループを構成すると、Simple Log Service は自動的に

ルール名-アクションポリシーという名前のアクションポリシーを作成します。 このアラート監視ルールによってトリガーされたすべてのアラートは、このアクションポリシーを介して送信されます。 これの構成方法については、「通知チャネルの概要」をご参照ください。重要[アクションポリシー] 管理ページで、このアクションポリシーを変更できます。 詳細については、「アクションポリシー」をご参照ください。 アクションポリシーを変更するときに条件を追加すると、ここでの [アラートポリシー] は自動的に [通常モード] に変更されます。

[アクションポリシー]

アクションポリシーは、アラート通知チャネル、頻度などを制御します。

[アラートポリシー] が [通常モード] または [詳細モード] に設定されている場合、組み込みまたはカスタムのアクションポリシーをアラート通知に選択できます。 アクションポリシーの作成方法については、「アクションポリシー」をご参照ください。

[アラートポリシー] が [詳細モード] に設定されている場合、[カスタムアクションポリシー] を有効または無効にすることもできます。 詳細については、「動的アクションポリシーメカニズム」をご参照ください。

[再試行保留中]

ミュート期間中、繰り返されるアラートはアクションポリシーを 1 回だけトリガーします。つまり、アラート通知は 1 つだけ送信されます。