Jika sumber daya cloud Anda berkomunikasi dengan Internet, Anda dapat menerapkan Cloud Firewall pada egress Internet untuk mengontrol akses jaringan dan melindungi lalu lintas. Hal ini disarankan bahkan jika sumber daya Anda hanya mengakses Internet dan tidak menyediakan layanan.

Risiko keamanan

Jika Instance ECS Anda terhubung ke Internet, instance tersebut terpapar ancaman keamanan arah masuk maupun arah keluar:

Ancaman arah masuk: Ini adalah serangan aktif yang berasal dari Internet. Penyerang terus-menerus memindai alamat IP publik. Jika mereka menemukan port terbuka—seperti port 22 untuk Protokol Secure Shell (SSH), port 3306 untuk database, atau port 3389 untuk Remote Desktop—mereka mencoba melakukan intrusi menggunakan metode berikut:

Eksploitasi: Penyerang menargetkan kerentanan yang diketahui pada aplikasi atau perangkat lunak sistem Anda, seperti Log4j dan Fastjson, lalu melancarkan serangan eksekusi kode sembarang untuk mendapatkan kendali langsung atas server Anda.

Serangan brute-force: Penyerang terus-menerus menebak kata sandi untuk layanan seperti SSH, RDP, dan database. Jika kata sandi lemah digunakan, server tersebut mudah dikompromikan.

Serangan Web: Serangan terhadap layanan web seperti injeksi SQL, skrip lintas situs (XSS), dan pengunggahan Webshell.

Serangan DDoS: Penyerang menggunakan paket yang rusak atau banjir lalu lintas untuk menghabiskan sumber daya server Anda dan menyebabkan gangguan layanan.

Ancaman arah keluar: Jika server Anda dikompromikan, server tersebut menjadi batu loncatan dalam jaringan penyerang dan menghasilkan lalu lintas keluar berbahaya, yang dapat menyebabkan konsekuensi serius:

Komunikasi C&C (Command and Control): Trojan atau program botnet yang tertanam secara aktif terhubung ke pusat kontrol eksternal untuk menerima instruksi dan mengirim data.

Pencurian Data: Peretas mencuri data sensitif dari server dan mentransfernya ke lokasi eksternal.

Pergerakan Lateral: Penyerang menggunakan server Anda sebagai basis untuk menyerang server lain dalam VPC atau meluncurkan serangan jaringan eksternal, seperti mengirim spam atau berpartisipasi dalam serangan DDoS. Ini dapat menyebabkan alamat IP Anda diblokir secara global dan merusak reputasi bisnis Anda.

Cloud Firewall menyaring lalu lintas arah masuk dan arah keluar menggunakan analisis lalu lintas Deep Packet Inspection (DPI), aturan Sistem pencegahan intrusi (IPS), intelijen ancaman, pembenahan virtual, dan kebijakan kontrol akses. Cloud Firewall menentukan apakah lalu lintas diizinkan dan secara efektif memblokir upaya akses ilegal, sehingga mengamankan lalu lintas antara aset publik Anda dan Internet.

Deep Packet Inspection (DPI): Cloud Firewall memeriksa konten lalu lintas jaringan, bukan hanya alamat IP dan port.

Sistem pencegahan intrusi (IPS): Berdasarkan DPI, Cloud Firewall menggunakan pustaka bawaan yang berisi ribuan aturan tanda tangan serangan untuk mendeteksi dan memblokir lalu lintas berbahaya secara akurat—seperti eksploitasi, serangan brute-force, trojan penambangan, dan Webshell—bahkan jika lalu lintas menargetkan port yang sengaja Anda buka.

Integrasi Intelijen Ancaman: Cloud Firewall terintegrasi secara real-time dengan basis data intelijen ancaman global Alibaba Cloud dari alamat IP jahat dan nama domain. Ini secara otomatis memblokir permintaan koneksi dari alamat IP jahat yang dikenal dan server C&C botnet.

Pembenahan virtual: Sebelum rilis resmi patch aplikasi atau sistem, Cloud Firewall menyediakan patch virtual sementara dengan memperbarui aturan IPS-nya, sehingga memblokir eksploitasi 0-day sebelum penyerang dapat menggunakannya.

Praktik terbaik

Aktifkan firewall internet dan lindungi aset publik

Aktifkan perlindungan aset.

Masuk ke Konsol Cloud Firewall.

Di panel navigasi kiri, klik Firewall Settings.

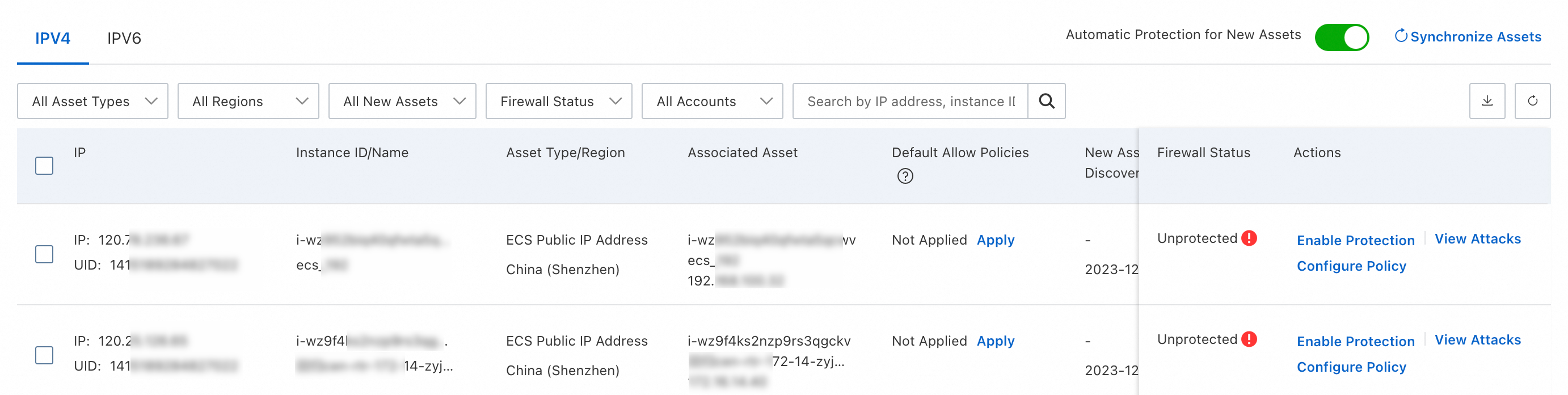

Pada tab Internet Firewall, klik tab IPv4 atau IPv6 untuk mengaktifkan perlindungan manual untuk aset publik Anda.

Jika aset yang ingin Anda lindungi tidak muncul dalam daftar aset publik, klik Synchronize Assets di pojok kanan atas daftar untuk menyinkronkan aset dari Akun Alibaba Cloud Anda dan akun anggotanya. Proses sinkronisasi memerlukan waktu 1 hingga 2 menit.

Aktifkan perlindungan untuk satu aset

Dalam daftar aset publik, temukan aset yang ingin Anda lindungi. Di kolom Actions untuk aset tersebut, klik Enable Protection.

Aktifkan perlindungan untuk beberapa aset

Dalam daftar aset publik, pilih satu atau beberapa aset publik dan klik Enable Protection di bawah daftar.

Atau, klik Enable Protection di area statistik data untuk mengaktifkan perlindungan Batas Internet untuk semua aset publik sekaligus. Aset-aset tersebut dikelompokkan berdasarkan dimensi seperti IP publik, wilayah, dan jenis aset.

Gunakan firewall untuk kontrol akses

Tolak akses dari wilayah di luar Tiongkok: Statistik menunjukkan bahwa banyak serangan berasal dari alamat IP di luar Tiongkok. Anda dapat membatasi akses dari alamat IP tersebut untuk mengurangi serangan. Untuk informasi selengkapnya, lihat Konfigurasikan kebijakan kontrol akses untuk menolak lalu lintas dari wilayah di luar Tiongkok ke server.

Batasi domain yang dapat diakses oleh Instance ECS: Akses dari host internal ke Internet biasanya harus dibatasi. Misalnya, jika server hanya perlu mengunduh citra atau paket instalasi dari situs eksternal, Anda dapat mengizinkan server mengakses Internet hanya menggunakan protokol web. Untuk informasi selengkapnya, lihat Konfigurasikan kebijakan kontrol akses untuk mengizinkan lalu lintas dari server yang menghadap Internet hanya ke nama domain tertentu dan Konfigurasikan kebijakan kontrol akses untuk mengizinkan lalu lintas dari server akses internal hanya ke nama domain tertentu.

Untuk informasi selengkapnya, lihat Praktik terbaik kontrol akses.

Gunakan firewall untuk melindungi dari serangan umum

Lindungi dari Serangan Database: Ancaman utama terhadap database termasuk serangan brute-force, kerentanan aplikasi database, pembacaan dan penulisan file jahat, eksekusi perintah, pencurian informasi, dan eksfiltrasi data. Alibaba Cloud menyediakan analisis aliran mendalam, deteksi ancaman, dan kemampuan pemblokiran untuk perangkat lunak database utama. Untuk informasi lebih lanjut, lihat Praktik Terbaik untuk Pertahanan Keamanan Database.

Lindungi dari cacing: Cacing mengeksploitasi kerentanan layanan untuk menyebar secara aktif di jaringan, yang dapat menyebabkan gangguan layanan, pencurian informasi, pemblokiran regulasi, dan serangan ransomware. Cloud Firewall menyediakan pertahanan berlapis terhadap rantai serangan cacing, mendeteksi dan memblokir berbagai cacing beserta variannya. Berdasarkan postur risiko cloud, Cloud Firewall juga memperbarui dan memperluas kemampuan deteksi serta pemblokirannya terhadap cacing terbaru secara real time, sehingga mengganggu seluruh rantai serangan dan penyebaran cacing. Untuk informasi selengkapnya, lihat Praktik terbaik untuk melindungi dari cacing.

Lindungi dari ancaman keamanan sistem: Risiko keamanan sistem mencakup konfigurasi yang tidak tepat—seperti port yang salah dibuka, kata sandi lemah, dan kebijakan keamanan yang lemah—serta kerentanan sistem, seperti eksekusi perintah, denial-of-service, dan kerentanan pengungkapan informasi. Modul IPS Cloud Firewall memantau lanskap serangan global, memblokir perilaku pemindaian dan intrusi, mencegat akses yang mengeksploitasi kerentanan berisiko tinggi, serta memblokir perilaku seperti reverse shell dan kebocoran file sistem. Untuk informasi selengkapnya, lihat Praktik terbaik untuk pertahanan keamanan sistem.

Lindungi dari program penambangan: Modul IPS Cloud Firewall menggunakan intelijen kerentanan dan pembenahan virtual untuk melacak serta melindungi dari eksploitasi jaringan yang digunakan oleh sebagian besar cacing penambangan, sehingga memblokir penyebaran virus. Cloud Firewall juga menggunakan fitur kesadaran pelanggarannya untuk mendeteksi cacing penambangan, mengidentifikasi server yang terinfeksi, dan memungkinkan remediasi cepat. Untuk informasi selengkapnya, lihat Praktik terbaik untuk melindungi dari program penambangan.