Tema ini menjelaskan langkah-langkah yang diambil oleh Alibaba Cloud untuk menangani ancaman dalam keamanan siber dan tantangan serta meningkatkan keamanan saat pengguna menggunakan akun, instance, sistem operasi (OS), dan sumber daya Elastic Compute Service (ECS).

Latar Belakang

Keamanan mencakup spektrum yang luas. Alibaba Cloud menyediakan layanan aman dan bertanggung jawab atas perlindungan infrastruktur dasar layanan Alibaba Cloud, seperti pusat data dan platform virtualisasi. Saat Anda menggunakan layanan Alibaba Cloud, penting juga bagi Anda untuk mengikuti praktik keamanan terbaik seperti melindungi akun Alibaba Cloud Anda, menjaga kerahasiaan informasi, dan mengontrol izin.

Tren keamanan layanan cloud

Ancaman keamanan siber

Dalam beberapa tahun terakhir, terjadi peningkatan pesat dalam ancaman keamanan siber. State of Security 2022, laporan penelitian global tahunan yang dirilis oleh Splunk Inc., mengungkapkan data berikut:

49% organisasi mengatakan bahwa mereka telah mengalami pelanggaran data dalam dua tahun terakhir, dibandingkan dengan 39% setahun yang lalu.

79% responden mengatakan bahwa mereka telah menghadapi serangan ransomware. 35% mengakui bahwa satu atau lebih dari serangan tersebut menyebabkan mereka kehilangan akses ke data dan sistem.

59% tim keamanan mengatakan bahwa mereka telah menghabiskan waktu dan sumber daya yang signifikan untuk mengambil tindakan perbaikan, dibandingkan dengan 42% setahun yang lalu.

Rata-rata, dibutuhkan 14 jam untuk pulih dari downtime yang tidak direncanakan. Responden memperkirakan bahwa biaya rata-rata downtime ini mencapai USD 200.000 per jam.

Pergeseran dari infrastruktur TI tradisional ke arsitektur berbasis cloud membawa tantangan baru bagi keamanan. Satu operasi tidak sengaja dapat membuat aplikasi Anda terpapar ke Internet atau mengungkapkan kunci Anda dan mengakibatkan insiden keamanan siber. Keamanan dan kepatuhan sangat penting untuk transformasi digital dan merupakan prioritas utama dalam perjalanan Anda ke cloud.

Prasyarat untuk melindungi aset informasi di cloud

Keamanan sangat penting dan harus menjadi prioritas. Keamanan sistem dan aplikasi adalah perjalanan berkelanjutan menuju kemajuan bertahap dan kedewasaan.

Buat strategi keamanan holistik dan kebijakan perlindungan terpadu, lengkap dengan alat dan kontrol keamanan.

Masukkan keamanan ke dalam DevOps.

Bangun sistem pertahanan keamanan otomatis untuk melindungi sistem Anda.

Gali standar kepatuhan keamanan cloud.

Selain itu, Anda harus memperhatikan hal-hal berikut:

Identifikasi, definisikan, dan kategorikan semua aset informasi Anda.

Tentukan data aset apa yang akan dilindungi.

Tentukan siapa yang dapat mengakses data aset dalam perlindungan dan untuk tujuan apa data aset dapat diakses.

Lindungi aset informasi di cloud

Keamanan komputasi cloud, atau keamanan cloud, biasanya merujuk pada praktik menggunakan serangkaian kebijakan, kontrol, dan teknologi untuk melindungi data, infrastruktur, dan aplikasi dalam lingkungan komputasi cloud dari ancaman dan kerentanan keamanan siber baik dari luar maupun dalam. Semakin banyak perusahaan yang memberikan perhatian lebih besar pada kepatuhan keamanan cloud. Kepatuhan keamanan di cloud bergantung pada desain tingkat atas yang bersifat top-down. Untuk memastikan kepatuhan keamanan di cloud, Anda harus mengembangkan aplikasi berbasis cloud dengan mempertimbangkan keamanan.

Mengacu pada tren keamanan saat ini, kami merekomendasikan agar Anda menggunakan praktik keamanan terbaik yang dijelaskan dalam tabel berikut untuk melindungi aset informasi Anda di cloud.

Item | Praktik Terbaik | Deskripsi |

Keamanan Akun |

| |

Manajemen Sumber Daya Aplikasi |

| |

Informasi dan Keamanan Data |

| |

Keamanan Lingkungan Jaringan |

| |

Keamanan Aplikasi | Gunakan Layanan Keamanan untuk Membangun Sistem Pertahanan Keamanan |

|

Keamanan Aplikasi dalam Sistem Operasi Tamu Instance |

|

Lindungi akun Alibaba Cloud

Aktifkan MFA untuk akun

Kami merekomendasikan agar Anda mengaktifkan MFA untuk akun Alibaba Cloud Anda. MFA meningkatkan keamanan karena memerlukan Anda untuk memberikan kode keamanan MFA selain nama pengguna dan kata sandi saat Anda mengakses layanan Alibaba Cloud. Kode keamanan MFA dihasilkan secara dinamis oleh perangkat MFA.

Gunakan pengguna RAM alih-alih akun Alibaba Cloud dan lampirkan kebijakan izin yang sesuai kepada pengguna

Pastikan bahwa izin akses pada sumber daya ECS diberikan kepada pengguna RAM berdasarkan prinsip hak istimewa minimal. Jangan bagikan informasi akun kepada pihak ketiga atau berikan izin yang tidak perlu kepada pengguna RAM. Kami merekomendasikan agar Anda menggunakan akun Alibaba Cloud Anda untuk membuat pengguna RAM (atau grup pengguna) dan melampirkan kebijakan izin tertentu untuk kontrol akses yang lebih rinci pada akun sumber daya ECS. Untuk informasi lebih lanjut, lihat Pengguna RAM.

Pengguna RAM

Jika Anda membeli beberapa instance ECS yang perlu diakses oleh entitas yang berbeda dalam organisasi Anda, seperti karyawan, sistem, dan aplikasi, Anda dapat membuat pengguna RAM dan melampirkan kebijakan izin kepada pengguna RAM untuk memberikan hanya izin yang diperlukan guna mencegah risiko keamanan.

Grup Pengguna RAM

Anda dapat membuat beberapa grup pengguna dan melampirkan kebijakan izin yang berbeda kepada grup pengguna tersebut. Dengan cara ini, Anda dapat mengelola izin pengguna berdasarkan grup pengguna. Misalnya, untuk meningkatkan keamanan jaringan, Anda dapat mengonfigurasi kebijakan izin yang menolak akses ke sumber daya ECS tertentu dari alamat IP di luar jaringan perusahaan Anda dan menetapkan kebijakan tersebut ke grup pengguna tertentu.

Anda dapat membuat beberapa grup pengguna dan melampirkan kebijakan yang berbeda untuk mengelola izin personel dengan tanggung jawab pekerjaan yang berbeda. Misalnya, jika seorang pengembang menjadi administrator sistem, Anda dapat memindahkan akun pengembang dari grup Developers ke grup SysAdmins.

Kebijakan untuk Grup Pengguna

SysAdmins: Grup pengguna ini memerlukan izin untuk membuat dan mengelola instance ECS. Anda dapat melampirkan kebijakan izin untuk mengizinkan anggota dalam grup SysAdmins melakukan semua operasi pada sumber daya ECS seperti instance, gambar, snapshot, dan grup keamanan.

Developers: Grup pengguna ini hanya memerlukan izin untuk menggunakan instance ECS. Anda dapat melampirkan kebijakan izin untuk mengizinkan anggota dalam grup Developers memanggil operasi DescribeInstances, StartInstances, StopInstances, RunInstances, dan DeleteInstance.

Gunakan peran RAM instance alih-alih pasangan AccessKey untuk memanggil operasi API

Secara umum, aplikasi yang diterapkan pada instance ECS mengakses API layanan Alibaba Cloud lainnya dengan menggunakan pasangan AccessKey akun Alibaba Cloud atau pengguna RAM. Sebelum pasangan AccessKey dapat digunakan pada instance untuk memanggil operasi API, pasangan AccessKey harus dikonfigurasi dalam instance. Misalnya, Anda dapat menulis pasangan AccessKey ke file konfigurasi instance. Namun, metode ini membawa risiko keamanan seperti kebocoran informasi dan sulitnya pemeliharaan. Untuk mengatasi risiko ini, Alibaba Cloud menyediakan peran RAM instance. Dengan menggunakan peran RAM instance, Anda dapat memastikan keamanan pasangan AccessKey Anda dan memanfaatkan RAM untuk kontrol dan manajemen izin yang lebih rinci.

Anda dapat melampirkan peran RAM instance ke instance ECS dan menggunakan kredensial sementara STS (Security Token Service) untuk mengakses API layanan Alibaba Cloud lainnya. Setelah Anda melampirkan peran ke instance, kami merekomendasikan agar Anda mengakses metadata instance dalam mode penguatan keamanan. Kredensial sementara STS diperbarui secara berkala. Untuk informasi lebih lanjut, lihat Peran RAM Instans.

Cegah kebocoran pasangan AccessKey

Pasangan AccessKey adalah kredensial untuk akun Alibaba Cloud untuk mengakses API dan harus disimpan dengan aman. Jangan paparkan pasangan AccessKey Anda ke saluran eksternal seperti GitHub untuk mencegah ancaman keamanan yang disebabkan oleh penggunaan jahat. Jika pasangan AccessKey akun Alibaba Cloud Anda terungkap, sumber daya Anda terpapar pada risiko.

Saran keamanan tentang cara menggunakan pasangan AccessKey:

Jangan sematkan pasangan AccessKey dalam kode.

Ubah pasangan AccessKey secara berkala.

Cabut pasangan AccessKey yang tidak diperlukan secara berkala.

Gunakan pengguna RAM berdasarkan prinsip hak istimewa minimal.

Aktifkan audit log dan kirimkan log ke Object Storage Service (OSS) dan Log Service untuk penyimpanan dan audit.

Tetapkan

acs:SourceIpuntuk mengontrol akses dari alamat IP publik tertentu ke API Alibaba Cloud.Tetapkan

acs:SecureTransportke true, yang menunjukkan bahwa fitur dan sumber daya diakses melalui HTTPS.

Saran keamanan untuk mengelola akun dan kata sandi

Kategori | Deskripsi kebijakan |

Akun Alibaba Cloud |

|

Kunci dan kredensial |

|

Kata sandi |

|

Data rahasia yang dihosting dengan aman di KMS | Menyimpan data rahasia dalam teks biasa di disk berisiko kebocoran. Kami merekomendasikan agar Anda mengaktifkan KMS terlebih dahulu. KMS memungkinkan Anda mengaktifkan enkripsi data di layanan cloud tanpa perlu mengembangkan dan memelihara infrastruktur kriptografi sendiri. Misalnya, Anda dapat mengaktifkan enkripsi disk dan boot tepercaya pada instance ECS. |

Kelola aset informasi secara massal

Kelola dan audit sumber daya cloud secara otomatis secara massal untuk mencegah aset individu tidak terlindungi karena konfigurasi yang salah. Kami merekomendasikan agar Anda menggunakan penyebaran dan konvensi penamaan yang seragam untuk instance dan grup keamanan serta secara berkala memeriksa, diperingatkan, dan menghapus grup keamanan atau instance yang tidak sesuai dengan konvensi penamaan. Gunakan tag untuk mengelola sumber daya secara massal, gunakan Cloud Assistant untuk mengotomatiskan O&M pada saluran sumber daya, dan gunakan Cloud Config untuk melakukan audit kepatuhan pada sumber daya.

Gunakan tag untuk mengelola sumber daya secara massal

Gunakan tag untuk mengidentifikasi, mengkategorikan, dan menemukan sumber daya cloud secara massal. Dalam hal terjadi insiden keamanan, Anda dapat menggunakan tag untuk dengan cepat mengidentifikasi ruang lingkup dan tingkat keparahan dampak insiden tersebut.

Anda dapat mengonfigurasi kebijakan keamanan dengan tag tertentu untuk sumber daya, seperti grup keamanan, sekaligus.

Untuk informasi lebih lanjut, lihat Tag.

Gunakan Cloud Assistant untuk mengotomatiskan O&M pada saluran sumber daya

Saluran O&M tradisional bergantung pada SSH untuk mendapatkan kunci dan membuka port jaringan yang relevan. Sumber daya cloud terpapar pada risiko jika kunci tidak dikelola dengan baik dan port jaringan terpapar. Cloud Assistant adalah alat O&M otomatis asli yang dikembangkan untuk ECS. Cloud Assistant memungkinkan Anda memelihara instance ECS secara massal dan menjalankan skrip secara massal serta mengirim file ke instance ECS secara bebas kata sandi dan bebas logon tanpa menggunakan jump server. Secara umum, Anda dapat menggunakan Cloud Assistant untuk menginstal dan menghapus perangkat lunak, memulai dan menghentikan layanan, mendistribusikan file konfigurasi, dan menjalankan perintah umum (atau skrip), untuk membantu mengelola sumber daya cloud secara aman dan efisien. Anda dapat menggunakan Cloud Assistant untuk mengelola, menjalankan perintah, dan mengirim file ke beberapa instance ECS sekaligus. Cloud Assistant menyediakan fitur manajemen sesi yang memungkinkan Anda melakukan O&M interaktif pada instance ECS. Anda dapat melakukan semua operasi tersebut tanpa menggunakan kata sandi, logon, jump server, atau alamat IP publik instance ECS. Cloud Assistant menggunakan mekanisme keamanan berikut untuk memastikan keamanan saluran O&M:

Kontrol akses: Cloud Assistant menggunakan kebijakan RAM untuk mengontrol akses pengguna ke instance ECS berdasarkan beberapa dimensi, seperti instance, grup sumber daya, tag, atau alamat IP sumber. Hanya pengguna yang memiliki izin yang diperlukan yang dapat menggunakan Cloud Assistant untuk mengelola instance ECS.

Keandalan end-to-end: Semua sumber daya yang terlibat dalam penggunaan Cloud Assistant berinteraksi melalui HTTPS, dan data dienkripsi dalam transit. Instance ECS menggunakan mekanisme keamanan internal untuk mengontrol akses masuk tanpa perlu membuka port kepada pengguna, dan meminimalkan risiko intrusi. Instance ECS berkomunikasi keluar melalui jaringan internal dan menjadi dapat dijangkau tanpa perlu mengekspos alamat IP publik mereka.

Konten aman: Perintah yang ditransmisikan oleh Cloud Assistant dienkripsi dan diverifikasi berdasarkan tanda tangan untuk memastikan bahwa perintah tersebut aman dan tidak dirusak selama transmisi.

Audit log: Anda dapat memanggil operasi API untuk mengaudit perintah dan file yang ditransmisikan oleh Cloud Assistant. Anda dapat menanyakan waktu eksekusi dan hasil tugas perintah atau tugas pengiriman file, isi perintah atau file, dan nama pengguna yang digunakan untuk menjalankan perintah atau mengirim file. Anda juga dapat mengirimkan log tentang tugas yang dieksekusi oleh Cloud Assistant ke OSS atau Simple Log Service untuk tujuan arsip atau analisis.

Untuk informasi lebih lanjut, lihat Gambaran Umum.

Gunakan Cloud Config untuk melakukan audit kepatuhan pada sumber daya

Cloud Config adalah layanan yang memungkinkan Anda mengevaluasi sumber daya cloud. Cloud Config mengumpulkan sumber daya di berbagai wilayah untuk mempercepat kueri sumber daya. Cloud Config mengambil snapshot untuk mencatat perubahan konfigurasi setiap sumber daya yang dipantau dan menampilkan perubahan konfigurasi dari waktu ke waktu dalam garis waktu konfigurasi. Perubahan konfigurasi sumber daya dapat memicu evaluasi kepatuhan. Cloud Config menghasilkan peringatan untuk konfigurasi yang tidak sesuai. Cloud Config memungkinkan Anda memantau kepatuhan sejumlah besar sumber daya cloud terhadap persyaratan kepatuhan internal dan eksternal. Untuk informasi lebih lanjut, lihat Apa itu Cloud Config?

Aktifkan kepatuhan keamanan saat Anda membuat instance

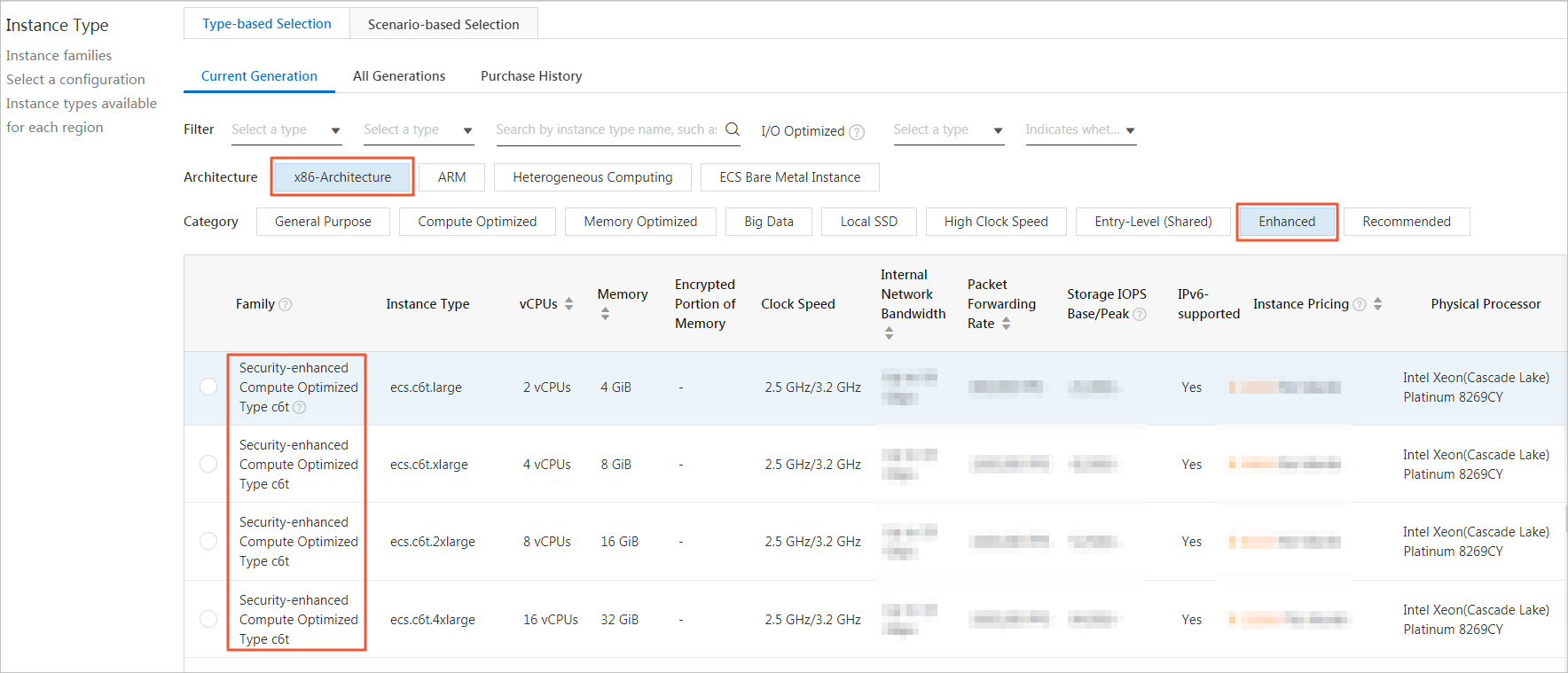

Host bisnis yang memerlukan keamanan tinggi pada instance yang ditingkatkan keamanannya

Jika bisnis Anda memerlukan keamanan tinggi dan kepercayaan yang ditingkatkan, Anda dapat menjalankan bisnis tersebut pada instance yang ditingkatkan keamanannya yang dapat memastikan boot tepercaya dan keamanan data pribadi.

Keluarga instance ini mendukung enkripsi memori dan komputasi rahasia berbasis Intel®Software Guard Extensions (SGX) untuk melindungi kerahasiaan dan integritas kode serta data penting dari serangan malware.

Keluarga instance ini mengimplementasikan boot tepercaya berdasarkan chip Trusted Cryptography Module (TCM) atau Trusted Platform Module (TPM). Selama boot tepercaya, semua modul dalam rantai boot dari server dasar hingga instance ECS diukur dan diverifikasi.

Contoh: instance c6t. Untuk informasi lebih lanjut tentang instance yang ditingkatkan keamanannya, lihat Gambaran Umum.

Gunakan gambar yang aman

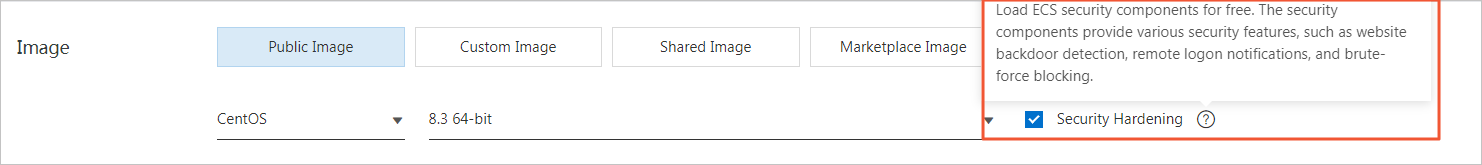

Gunakan gambar publik dan aktifkan penguatan keamanan untuk gambar tersebut.

Gunakan gambar publik yang disediakan oleh Alibaba Cloud.

Aktifkan penguatan keamanan yang gratis untuk gambar publik untuk mendapatkan berbagai fitur keamanan, seperti deteksi webshell, pemeriksaan konfigurasi keamanan, dan peringatan untuk logon tidak biasa ke server.

Gunakan gambar kustom terenkripsi.

Gunakan algoritma AES-256 untuk mengenkripsi gambar kustom guna mencegah kebocoran data jika gambar terungkap. Anda dapat membuat disk sistem terenkripsi dan disk data terenkripsi, lalu membuat gambar kustom terenkripsi berdasarkan disk-disk tersebut. Anda juga dapat menggunakan fitur Salin dan Enkripsi saat menyalin gambar kustom yang tidak terenkripsi untuk mengenkripsi salinan gambar tersebut. Jika Anda ingin berbagi gambar kustom terenkripsi, kami merekomendasikan agar Anda membuat kunci BYOK terpisah (kunci kustom yang diimpor menggunakan fitur Bawa Kunci Anda Sendiri) untuk gambar tersebut guna mencegah kebocoran kunci. Untuk informasi lebih lanjut, lihat Salin Gambar Kustom.

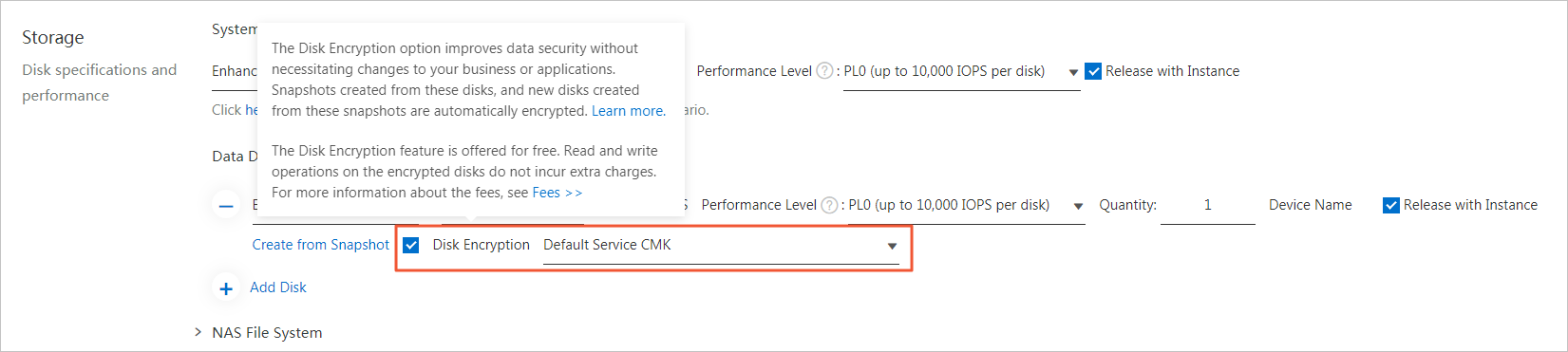

Enkripsi data pada disk menggunakan KMS

Anda dapat mengenkripsi disk untuk memberikan perlindungan maksimal bagi data yang disimpan pada disk tanpa modifikasi tambahan pada bisnis atau aplikasi. Snapshot yang dibuat dari disk terenkripsi dan disk yang dibuat dari snapshot tersebut juga terenkripsi. Dalam skenario yang memerlukan keamanan data dan kepatuhan regulasi, Anda dapat menggunakan fitur enkripsi disk untuk mengenkripsi data Anda yang disimpan di Alibaba Cloud ECS. Dengan cara ini, Anda dapat melindungi privasi, otonomi, dan keamanan data Anda tanpa perlu membangun atau memelihara infrastruktur manajemen kunci. Baik disk sistem maupun disk data dapat dienkripsi. Untuk informasi lebih lanjut, lihat Enkripsi Disk Cloud.

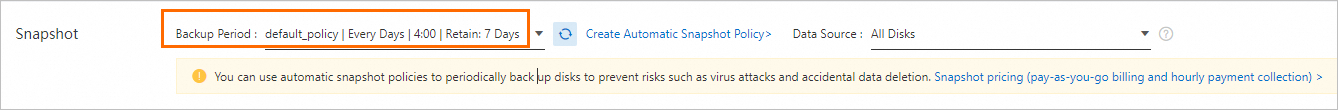

Gunakan snapshot untuk tujuan pemulihan bencana

Gunakan snapshot untuk mencadangkan data

Cadangan data adalah fondasi pemulihan bencana dan membantu mengurangi risiko kehilangan data yang disebabkan oleh kegagalan sistem, operasi tidak sengaja, dan masalah keamanan. ECS menyediakan fitur snapshot untuk memenuhi kebutuhan pencadangan data sebagian besar pengguna. Anda dapat memilih metode pembuatan snapshot berdasarkan kebutuhan Anda. Untuk informasi lebih lanjut, lihat Buat Snapshot.

Kami merekomendasikan agar Anda membuat snapshot otomatis setiap hari dan menyimpan snapshot tersebut setidaknya selama tujuh hari. Ini secara signifikan meningkatkan toleransi bencana dan meminimalkan potensi kehilangan data.

Gunakan snapshot terenkripsi

ECS menggunakan algoritma AES-256 standar industri dan kunci untuk mengenkripsi snapshot dan mencegah kebocoran data jika snapshot terungkap. Anda dapat membuat disk terenkripsi dan kemudian membuat snapshot terenkripsi dari disk tersebut.

Akses metadata instance dalam mode penguatan keamanan

Metadata instance ECS mencakup informasi instance ECS di Alibaba Cloud. Anda dapat melihat metadata instance yang sedang berjalan dan mengonfigurasi atau mengelola instance berdasarkan metadata mereka. Untuk informasi lebih lanjut, lihat Overview of ECS instance metadata.

Kami merekomendasikan agar Anda mengakses metadata instance dalam mode penguatan keamanan. Dalam mode penguatan keamanan, sesi dapat dibuat antara instance ECS dan server metadata instance. Saat Anda mencoba mengakses metadata instance, server metadata instance mengotentikasi identitas Anda berdasarkan token. Saat token kedaluwarsa, server metadata instance menutup sesi dan menghapus token. Batasan berikut berlaku untuk token:

Setiap token hanya dapat digunakan untuk satu instance ECS. Jika Anda mencoba menggunakan token satu instance untuk mengakses instance lain, akses Anda akan ditolak.

Setiap token harus memiliki periode validitas mulai dari 1 detik hingga 21.600 detik (6 jam). Token dapat digunakan kembali hingga kedaluwarsa untuk menjaga keseimbangan optimal antara keamanan dan pengalaman pengguna.

Akses proxy tidak didukung. Jika permintaan untuk membuat token berisi header X-Forwarded-For, server metadata instance menolak untuk mengeluarkan token.

Token dalam jumlah tak terbatas dapat dikeluarkan untuk setiap instance.

Pisahkan izin pada sumber daya jaringan dengan benar

Komputasi cloud memanfaatkan Virtual Private Cloud (VPC) untuk mengabstraksi jaringan fisik menjadi jaringan virtual yang terisolasi dan aman serta mengumpulkan sumber daya jaringan untuk menyediakan isolasi pada lapisan tautan data. VPC sepenuhnya terisolasi satu sama lain dan hanya dapat dihubungkan menggunakan alamat IP elastis atau alamat IP NAT. Anda dapat mengonfigurasi rentang alamat IP atau blok CIDR, tabel rute, gateway di dalam setiap VPC. Anda dapat menghubungkan pusat data lokal ke VPC atau menghubungkan jaringan di seluruh dunia untuk membangun lingkungan jaringan yang disesuaikan sehingga Anda dapat bermigrasi aplikasi ke cloud dengan lancar atau memperluas pusat data. Untuk menghubungkan pusat data lokal ke VPC, Anda dapat menggunakan VPN Gateway, Express Connect, atau Smart Access Gateway (SAG). Untuk menghubungkan jaringan di seluruh dunia, Anda dapat menggunakan Cloud Enterprise Network (CEN).

Jaringan adalah dasar dari layanan cloud. Jaringan rentan terhadap berbagai serangan siber yang parah dan sulit dilindungi. Platform komputasi cloud menyediakan arsitektur keamanan siber yang matang untuk melindungi terhadap ancaman dari Internet. Di Alibaba Cloud, Anda dapat menggunakan grup keamanan, daftar kontrol akses jaringan (ACL), kebijakan routing, atau sirkuit Express Connect untuk mengontrol akses ke VPC. Selain itu, Anda harus mengonfigurasi perlindungan keamanan seperti Cloud Firewall, WAF, dan Anti-DDoS untuk melindungi terhadap ancaman siber eksternal.

Ikuti saran keamanan untuk mengisolasi sumber daya jaringan

Pertimbangkan saran keamanan berikut untuk mengisolasi sumber daya jaringan:

Buat akun administrator jaringan untuk mengelola grup keamanan, ACL jaringan, dan log lalu lintas secara terpusat.

Gunakan ACL jaringan untuk membatasi akses ke data pribadi.

Isolasikan sumber daya jaringan dan prakonfigurasikan subnet besar untuk mencegah tumpang tindih subnet.

Konfigurasikan grup keamanan berdasarkan titik akses alih-alih sumber daya.

Bangun lingkungan jaringan yang aman

Konfigurasikan grup keamanan dengan benar untuk mengisolasi jaringan dan mengurangi permukaan serangan

Grup keamanan adalah komponen penting dari isolasi keamanan jaringan dan digunakan untuk mengontrol akses jaringan ke atau dari instance ECS. Aturan grup keamanan mengontrol lalu lintas masuk ke dan keluar dari instance yang terkait dengan grup keamanan. Anda dapat mengonfigurasi aturan grup keamanan untuk memfilter lalu lintas berdasarkan nomor port dan alamat IP sehingga Anda dapat mengurangi permukaan serangan dan melindungi instance Anda.

Sebagai contoh, port 22 digunakan sebagai port koneksi jarak jauh pada instance Linux secara default. Risiko keamanan muncul jika port ini terbuka untuk akses eksternal. Anda dapat mengonfigurasi aturan grup keamanan untuk hanya mengizinkan alamat IP lokal tertentu mengakses instance melalui port 22. Jika Anda memiliki persyaratan keamanan yang lebih tinggi, Anda dapat menggunakan produk jaringan pribadi virtual (VPN) pihak ketiga untuk mengenkripsi data logon. Pertimbangkan saran keamanan yang dijelaskan dalam tabel berikut.

Saran

Deskripsi

Referensi

Prinsip hak istimewa minimal

Grup keamanan diharapkan bekerja seperti daftar putih. Oleh karena itu, buka dan paparkan sesedikit mungkin port dan alokasikan sesedikit mungkin alamat IP publik. Untuk menanyakan log tugas atau melakukan pemecahan masalah pada instance, masuk ke instance menggunakan VPN atau bastion host. Konfigurasi yang salah dapat membuat port layanan atau alamat IP terpapar ke Internet dan mengakibatkan ancaman keamanan siber.

Anda dapat membuat grup keamanan untuk mencegah akses tidak sah. Anda hanya perlu membuka port yang diperlukan oleh bisnis dalam grup keamanan yang mengatur lalu lintas Internet dan yang mengatur lalu lintas jaringan internal.

Untuk port layanan berisiko tinggi pada instance ECS, Anda harus mengizinkan akses hanya dari komputer Anda atau mengonfigurasi aturan grup keamanan untuk mengizinkan akses hanya dari alamat IP tertentu.

Untuk backend manajemen layanan HTTP, Anda harus mengonfigurasi aturan grup keamanan untuk mengizinkan akses hanya dari alamat IP tertentu. Aktifkan fitur WAF untuk nama domain layanan HTTP.

Jangan tetapkan 0.0.0.0/0 sebagai objek otorisasi dalam aturan grup keamanan Anda.

Mengizinkan semua akses arah masuk merupakan kesalahan umum.

0.0.0.0/0mencakup semua alamat IP. Jika aturan grup keamanan menyertakan 0.0.0.0/0 sebagai objek otorisasi untuk mengizinkan akses arah masuk, aturan tersebut akan membuka semua port untuk akses eksternal, yang menimbulkan risiko keamanan tinggi. Untuk meningkatkan postur keamanan, disarankan agar Anda menolak akses eksternal melalui semua port dan kemudian mengonfigurasi aturan grup keamanan untuk membuka port sesuai kebutuhan. Sebagai contoh, jika Anda perlu mengekspos layanan web, Anda dapat membuka port TCP umum seperti port 80, 8080, dan 443, sambil tetap menjaga port lainnya tetap tertutup.Nonaktifkan aturan grup keamanan masuk yang tidak diperlukan lagi.

Jika aturan grup keamanan masuk mencakup

0.0.0.0/0, tinjau port dan layanan yang perlu diekspos oleh aplikasi Anda. Jika ada port tertentu yang tidak perlu menyediakan layanan eksternal, tambahkan aturan Tolak (Larang) untuk port tersebut. Sebagai contoh, jika Anda menjalankan layanan database MySQL pada instance Anda, port 3306 tidak boleh diekspos ke Internet. Dalam situasi ini, Anda dapat menambahkan aturan Tolak dengan prioritas 100, yang menunjukkan prioritas terendah.Referensi grup keamanan digunakan sebagai objek otorisasi dalam aturan grup keamanan.

Aturan harus ditambahkan ke grup keamanan untuk mengizinkan akses berdasarkan prinsip hak istimewa minimal. Lapisan aplikasi yang berbeda harus menggunakan grup keamanan terpisah dengan aturan masuk dan keluar yang sesuai.

Sebagai contoh, Anda dapat membuat grup keamanan terpisah untuk aplikasi terdistribusi. Grup keamanan ini mungkin tidak dapat saling mengakses. Dalam hal ini, Anda dapat menambahkan aturan grup keamanan yang merujuk ke grup keamanan lain (bukan alamat IP atau blok CIDR) sebagai objek otorisasi untuk mengizinkan akses timbal balik antara grup keamanan sehingga sumber daya di dalamnya dapat saling mengakses.

Sebagai contoh, Anda dapat membuat grup keamanan sg-web untuk lapisan web dan grup keamanan sg-database untuk lapisan database aplikasi. Di sg-database, Anda dapat menambahkan aturan yang merujuk ke grup keamanan sg-web untuk mengizinkan semua sumber daya dalam grup keamanan sg-web mengakses melalui port 3306.

Untuk grup keamanan jenis jaringan klasik, jangan tetapkan blok CIDR atau alamat IP sebagai objek otorisasi dalam aturan yang mengatur lalu lintas jaringan internal.

Secara default, tidak ada aturan masuk untuk lalu lintas jaringan internal yang diaktifkan pada instance ECS di jaringan klasik. Berhati-hatilah saat mengonfigurasi aturan grup keamanan yang mengatur lalu lintas ini.

Konfigurasikan nama dan tag yang sesuai untuk grup keamanan.

Nama dan deskripsi yang tepat membantu Anda mengidentifikasi grup keamanan. Nama dan deskripsi tersebut dapat dimodifikasi sesuai kebutuhan.

Anda dapat menambahkan tag ke grup keamanan melalui konsol ECS atau dengan memanggil operasi API untuk mempermudah pencarian dan pengelolaan.

Tambahkan instance ECS yang memerlukan akses timbal balik ke grup keamanan yang sama.

Setiap instance ECS dapat dimasukkan dalam hingga lima grup keamanan. Instance ECS dalam grup keamanan yang sama dapat berkomunikasi satu sama lain melalui jaringan internal. Jika Anda memiliki beberapa grup keamanan tetapi ingin menghindari konfigurasi aturan yang kompleks, buatlah grup keamanan tambahan dan tambahkan instance yang memerlukan komunikasi jaringan internal ke grup tersebut.

Kami menyarankan agar tidak semua instance ECS dimasukkan ke dalam grup keamanan yang sama. Untuk aplikasi besar atau menengah yang tersebar di beberapa instance ECS, setiap instance memiliki peran yang berbeda. Oleh karena itu, konfigurasikan aturan grup keamanan masuk dan keluar yang sesuai untuk setiap instance secara individual.

Isolasikan instance dalam grup keamanan.

Grup keamanan berfungsi sebagai firewall virtual yang menyediakan Pemeriksaan Paket Status (SPI), atau penyaringan paket dinamis. Grup keamanan mencakup instance dalam wilayah yang sama, dengan persyaratan keamanan serupa dan saling percaya. Alibaba Cloud menyesuaikan ulang kebijakan kontrol akses internal (kebijakan komunikasi jaringan internal) grup keamanan untuk mengisolasi instance di dalamnya.

Gunakan aturan quintuple grup keamanan.

Grup keamanan digunakan untuk mengontrol akses jaringan ke atau dari satu atau lebih instance Elastic Compute Service (ECS). Grup keamanan merupakan komponen penting dalam isolasi keamanan dan berfungsi untuk mengisolasi domain keamanan secara logis di cloud. Aturan quintuple grup keamanan memungkinkan Anda menerapkan kontrol akses yang tepat berdasarkan lima elemen: IP sumber, port sumber, alamat IP tujuan, port tujuan, dan protokol lapisan transportasi.

Tambahkan instance ECS yang menyediakan layanan berorientasi Internet dan layanan berorientasi jaringan internal ke grup keamanan yang berbeda.

Aplikasi yang dihosting pada instance ECS mungkin dapat diakses dari Internet dalam skenario di mana instance tersebut menyediakan layanan berorientasi Internet. Skenario ini mencakup situasi di mana instance secara proaktif mengekspos port tertentu (seperti port 80 dan 443) untuk akses eksternal, serta situasi di mana instance menggunakan aturan pengalihan port (seperti aturan pengalihan port NAT atau aturan pengalihan berdasarkan alamat IP publik yang ditetapkan sistem atau alamat IP elastis instance).

Dalam skenario di atas, gunakan aturan grup keamanan yang paling ketat untuk instance tersebut. Tambahkan aturan untuk menolak akses melalui semua protokol dan semua port, lalu tambahkan aturan untuk mengizinkan akses hanya ke port yang diperlukan oleh layanan eksternal, seperti port 80 dan 443. Jika grup keamanan hanya berisi instance ECS berorientasi Internet, aturan dalam grup keamanan tersebut lebih mudah disesuaikan.

Instance ECS berorientasi Internet dalam grup keamanan yang sama harus memiliki tanggung jawab yang jelas dan sederhana untuk memastikan bahwa instance tersebut tidak menyediakan layanan selain layanan utama mereka. Sebagai contoh, untuk aplikasi MySQL dan Redis, kami merekomendasikan agar Anda menerapkannya pada instance ECS yang tidak menyediakan akses Internet, kemudian mengonfigurasi aturan grup keamanan untuk mengizinkan akses dari grup keamanan tertentu ke instance tersebut.

Konfigurasikan domain keamanan untuk mengisolasi layanan dengan tingkat keamanan berbeda dalam organisasi Anda.

Anda dapat membangun jaringan pribadi menggunakan VPC untuk menampung server dengan tingkat keamanan berbeda dalam organisasi, serta memastikan bahwa server-server tersebut tidak saling mengganggu melalui jaringan terhubung. Kami merekomendasikan agar Anda membuat VPC, menetapkan rentang alamat IP pribadi dalam notasi CIDR untuk VPC, dan mengonfigurasi tabel rute serta gateway. Setelah itu, Anda dapat menyimpan data penting di VPC ini, yang secara logis terisolasi dari Internet, serta menggunakan alamat IP elastis (EIP) atau jump server untuk mengelola data guna keperluan O&M harian. Untuk informasi lebih lanjut, lihat Buat dan kelola VPC.

Gunakan jump server atau bastion host untuk melindungi terhadap intrusi internal dan eksternal.

Jump server memiliki izin yang luas. Jika Anda menggunakan jump server, pastikan untuk mencatat dan mengaudit semua operasi pada server tersebut secara menyeluruh. Kami merekomendasikan penggunaan bastion host untuk mencegah jaringan dan data Anda diretas atau diganggu oleh penyerang. Terapkan berbagai metode teknis untuk memantau dan mencatat operasi yang dilakukan oleh personel O&M pada server, perangkat jaringan, perangkat keamanan, dan basis data dalam jaringan Anda. Hal ini memungkinkan personel pemecahan masalah atau O&M untuk menerima peringatan secara terpusat, menangani peringatan tersebut tepat waktu, mengaudit operasi, serta menentukan pihak yang bertanggung jawab atas kesalahan tidak sengaja atau operasi yang salah.

Kami merekomendasikan menetapkan jump server ke vSwitch khusus dalam VPC, lalu mengaitkan EIP atau tabel pengalihan port NAT yang sesuai dengan jump server. Buat grup keamanan khusus bernama SG_BRIDGE dan buka port yang diperlukan. Sebagai contoh, buka port TCP 22 untuk sistem operasi Linux dan port RDP 3389 untuk sistem operasi Windows. Untuk membatasi akses masuk, tambahkan aturan grup keamanan yang hanya mengizinkan alamat IP publik tertentu dari organisasi Anda untuk mengakses grup keamanan tersebut. Dengan cara ini, risiko sumber daya dipindai atau diakses dapat dikurangi. Tambahkan instance ECS yang berfungsi sebagai jump server ke grup keamanan. Jika Anda ingin jump server mengakses instance ECS dalam grup keamanan lain, konfigurasikan aturan yang mengizinkan jump server mengakses grup keamanan tersebut. Sebagai contoh, dalam grup keamanan bernama SG_CURRENT, tambahkan aturan untuk mengizinkan akses dari grup keamanan SG_BRIDGE melalui protokol dan port tertentu. Saat menggunakan jump server untuk komunikasi SSH, kami merekomendasikan menggunakan pasangan kunci alih-alih kata sandi untuk masuk ke instance ECS. Untuk informasi lebih lanjut tentang pasangan kunci, lihat Gambaran Umum Pasangan Kunci SSH.

Alokasikan alamat IP publik secara tepat untuk mengurangi permukaan serangan yang terpapar ke Internet.

Penetapan alamat IP publik yang sesuai mempermudah pengelolaan akses Internet dan mengurangi permukaan serangan, baik instance ECS berada di jaringan klasik maupun VPC. Untuk instance ECS dalam VPC, kami menyarankan Anda menghubungkan instance yang memerlukan akses Internet ke beberapa vSwitch tertentu. Hal ini membantu mempermudah audit serta pembedaan instance dan mencegah paparan instance ECS ke Internet secara tidak sengaja.

Sebagian besar aplikasi terdistribusi memiliki lapisan dan kelompok yang berbeda. Untuk instance ECS yang tidak menyediakan akses Internet, kami menyarankan agar Anda tidak memberikan alamat IP publik. Untuk instance yang memerlukan akses Internet, kami merekomendasikan konfigurasi instance Server Load Balancer (SLB) untuk mendistribusikan lalu lintas Internet guna meningkatkan ketersediaan sistem. Untuk informasi lebih lanjut, lihat Gambaran Umum SLB.

Jika instance ECS Anda memerlukan akses Internet tetapi tidak memiliki alamat IP publik, kami menyarankan Anda menggunakan gateway NAT untuk menyediakan layanan proxy Internet bagi instance tersebut. Cukup konfigurasikan entri SNAT untuk memberikan akses Internet pada blok CIDR atau subnet tertentu. Dengan cara ini, Anda dapat mencegah layanan diekspos ke Internet setelah alamat IP publik dialokasikan, ketika hanya akses Internet keluar yang diperlukan. Untuk informasi lebih lanjut, lihat Apa itu VPN Gateway?

Gunakan layanan keamanan untuk membangun sistem pertahanan keamanan

Gunakan Anti-DDoS Origin Basic (gratis), Anti-DDoS Pro, dan Anti-DDoS Premium untuk mengurangi serangan DDoS

Serangan DDoS melibatkan beberapa sistem komputer yang telah dikompromikan untuk membanjiri satu atau lebih target dengan lalu lintas palsu, sehingga menolak layanan kepada pengguna sah. Alibaba Cloud Security Center mampu melindungi dari serangan DDoS Lapisan 3 hingga Lapisan 7, termasuk serangan SYN flood, UDP flood, ACK flood, ICMP flood, DNS flood, dan HTTP flood. Anti-DDoS Origin Basic menyediakan kapasitas mitigasi DDoS hingga 5 Gbit/s secara gratis.

Secara default, Anti-DDoS Origin Basic diaktifkan pada instance ECS. Fitur ini memungkinkan Anda mempertahankan akses normal selama serangan DDoS tanpa perlu membeli perangkat pembersihan lalu lintas mahal. Anti-DDoS Origin Basic memastikan bandwidth yang diharapkan, ketersediaan, dan stabilitas bisnis Anda, sehingga bisnis Anda tidak terpengaruh oleh pengguna lain. Setelah instance ECS dibuat, Anda dapat menetapkan ambang batas pembersihan untuk instance tersebut. Untuk informasi lebih lanjut, lihat Konfigurasikan ambang batas pembersihan lalu lintas.

Gunakan Security Center Basic secara gratis untuk melindungi terhadap eksploitasi kerentanan sistem

Security Center adalah sistem manajemen keamanan terpusat yang mengidentifikasi, menganalisis, dan memperingatkan ancaman keamanan secara real-time. Security Center menyediakan berbagai fitur untuk memastikan keamanan sumber daya cloud dan server di pusat data, termasuk anti-ransomware, antivirus, perlindungan anti-tamper web, dan pemeriksaan kepatuhan. Anda dapat menggunakan Security Center untuk mengotomatiskan operasi keamanan, respons, dan pelacakan ancaman, serta memenuhi persyaratan kepatuhan regulasi.

Security Center Basic tersedia secara default dan hanya memindai ancaman seperti logon tidak biasa ke server, kerentanan, dan risiko konfigurasi dalam layanan cloud. Untuk menggunakan fitur canggih seperti deteksi ancaman, perbaikan kerentanan, dan deteksi serta penghapusan virus, kunjungi konsol Security Center untuk membeli edisi Security Center berbayar. Untuk informasi lebih lanjut, lihat Pengenalan Security Center Basic.

Gunakan WAF untuk melindungi terhadap eksploitasi kerentanan sistem

Web Application Firewall (WAF) memanfaatkan kemampuan big data dari Alibaba Cloud Security Center untuk melindungi aplikasi web terhadap serangan umum yang dilaporkan oleh Open Web Application Security Project (OWASP) dan serangan HTTP flood. Serangan tersebut mencakup injeksi SQL, serangan skrip lintas situs (XSS), webshell, trojan, dan akses tidak sah. WAF memblokir kunjungan jahat untuk mencegah kebocoran data dan memastikan keamanan serta ketersediaan situs web Anda. Untuk informasi lebih lanjut, lihat Memulai.

WAF memiliki manfaat berikut:

WAF dapat menangani berbagai serangan aplikasi web untuk memastikan keamanan web dan ketersediaan situs web tanpa perlu menginstal perangkat lunak atau perangkat keras atau memodifikasi konfigurasi dan kode situs web. Dengan kemampuan perlindungan web yang kuat, WAF dapat memberikan perlindungan khusus untuk situs web tertentu dan sangat cocok untuk perlindungan aplikasi web di bidang-bidang seperti keuangan, e-commerce, Online To Offline (O2O), Internet Plus, game, layanan publik, dan asuransi.

Tanpa WAF, Anda mungkin rentan terhadap intrusi web, termasuk serangan kebocoran data, serangan HTTP flood, dan trojan.

Untuk informasi lebih lanjut tentang cara menggunakan WAF, lihat Memulai.

Lindungi aplikasi dalam sistem operasi tamu instance

Konfigurasikan pengaturan keamanan untuk memastikan logon aman ke instance ECS

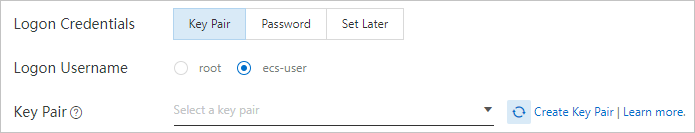

Secara default, akun non-root dapat digunakan untuk masuk ke instance ECS. Namun, sebelum menggunakan akun non-root, Anda perlu menjalankan perintah su atau sudo pada instance untuk memberikan izin administratif. Secara default, akun root dengan file kunci dalam format PEM tidak dapat digunakan untuk masuk ke instance. Kami merekomendasikan penggunaan protokol kontrol akses yang aman untuk mengakses instance ECS serta memilih kredensial logon berdasarkan jenis gambar. Untuk instance Linux, disarankan untuk mengonfigurasi instance agar hanya mendukung pasangan kunci RSA sebagai kredensial logon dan tidak menggunakan kata sandi. Untuk instance Windows, gunakan kata sandi kompleks dengan lebih dari delapan karakter yang mencakup karakter khusus sebagai kredensial logon.

Instance Linux:

Secara default, akun non-root digunakan untuk masuk ke instance Linux.

Jika Anda masuk ke instance Linux dengan akun root, Anda memiliki izin tertinggi pada instance tersebut. Meskipun ini memudahkan operasi O&M, risiko keamanan data yang serius dapat muncul jika instance diserang. Kami merekomendasikan agar Anda menggunakan gambar publik Anolis OS 8.4 atau Ubuntu 20.04, yang mendukung logon menggunakan akun reguler ecs-user.

Gunakan pasangan kunci SSH sementara untuk masuk ke instance Linux.

Anda dapat menggunakan plug-in config_ecs_instance_connect untuk mengirim kunci publik SSH ke instance tertentu untuk pengguna tertentu. Kunci publik SSH disimpan di instance selama 60 detik. Selama waktu ini, Anda dapat menggunakan kunci publik SSH untuk terhubung ke instance sebagai pengguna yang ditentukan tanpa kata sandi. Untuk informasi lebih lanjut, lihat Hubungkan ke instance dengan pasangan kunci sementara menggunakan Session Manager CLI.

Pasangan kunci SSH terdiri dari kunci publik dan kunci privat yang dihasilkan berdasarkan algoritma enkripsi. Secara default, kunci-kunci tersebut dienkripsi menggunakan algoritma RSA-2048. Otentikasi berbasis pasangan kunci SSH memiliki keuntungan berikut dibandingkan otentikasi berbasis nama pengguna dan kata sandi:

Pasangan kunci SSH memberikan keamanan dan keandalan yang lebih tinggi untuk logon.

Kekuatan keamanan pasangan kunci jauh lebih tinggi daripada kata sandi pengguna biasa, yang dapat mencegah ancaman pembobolan paksa.

Kunci privat tidak dapat disimpulkan meskipun kunci publik diperoleh secara jahat.

Pasangan kunci SSH mudah digunakan.

Jika Anda mengonfigurasi kunci publik pada instance Linux, Anda dapat menggunakan kunci privat yang sesuai untuk menjalankan perintah SSH atau alat lainnya untuk masuk ke instance tanpa kata sandi.

Anda dapat masuk ke sejumlah besar instance Linux secara bersamaan menggunakan pasangan kunci. Jika Anda ingin mengelola beberapa instance Linux secara massal, kami merekomendasikan agar Anda menggunakan pasangan kunci SSH untuk masuk ke instance tersebut. Anda dapat menentukan pasangan kunci SSH saat membuat instance, atau mengikat pasangan kunci SSH ke instance setelah instance dibuat. Kemudian, Anda dapat menggunakan kunci privat untuk terhubung ke instance.

Kami merekomendasikan agar Anda memodifikasi file sshd_config untuk menonaktifkan logon berbasis kata sandi dan hanya mendukung logon berbasis pasangan kunci RSA. Anda dapat memodifikasi parameter terkait logon kata sandi dalam file konfigurasi SSH.

Instance Windows:

Tetapkan kata sandi yang kompleks dan perbarui secara berkala. Kata sandi lemah merupakan salah satu kerentanan utama penyebab pelanggaran data. Untuk mencegah risiko keamanan terkait kata sandi lemah, disarankan menggunakan kata sandi kompleks untuk server. Kata sandi server harus terdiri dari minimal delapan karakter serta mencakup kombinasi huruf besar, huruf kecil, angka, dan karakter khusus. Selain itu, pastikan untuk memperbarui kata sandi secara berkala.

None

Enkripsi data dalam transit

Konfigurasikan grup keamanan atau firewall untuk hanya mengizinkan komunikasi melalui port yang digunakan oleh layanan jaringan yang mengenkripsi data. Gunakan protokol enkripsi seperti Transport Layer Security (TLS) 1.2 atau yang lebih baru untuk mengamankan data sensitif selama transit antara klien dan instance ECS.

Monitor dan audit pengecualian log

Laporan M-Trends 2018 yang diterbitkan oleh FireEye menyatakan bahwa banyak perusahaan, terutama di kawasan Asia Pasifik, rentan terhadap serangan keamanan siber. Waktu tinggal global median adalah 101 hari, sedangkan di Asia Pasifik, waktu tinggal median mencapai 498 hari. Waktu tinggal mengacu pada periode dari terjadinya serangan hingga deteksi serangan tersebut. Untuk mempersingkat waktu tinggal, perusahaan memerlukan data log yang andal serta layanan audit.

Kami merekomendasikan penggunaan CloudMonitor, ActionTrail, Log Audit Service, log aliran VPC, dan log aplikasi untuk membangun sistem pemantauan dan peringatan terhadap akses sumber daya dan izin yang tidak normal. Sistem ini penting untuk mendeteksi masalah secara tepat waktu, menghentikan kerugian, serta mengoptimalkan sistem pertahanan keamanan.

Gunakan CloudMonitor untuk mengonfigurasi ambang batas penggunaan sumber daya guna memicu peringatan dan mencegah serangan DDoS. Untuk informasi lebih lanjut, lihat Apa itu Cloud Monitor?

Gunakan ActionTrail untuk mendeteksi akses tidak sah, mengidentifikasi konfigurasi keamanan yang salah, serta operasi berisiko tinggi atau tidak disengaja. Anda juga dapat menggunakan ActionTrail untuk melakukan pemantauan kualitas, audit kepatuhan, serta mendeteksi dan menanggapi ancaman. Gunakan MFA untuk mengontrol akses ke ActionTrail. Untuk informasi lebih lanjut, lihat Apa itu ActionTrail?

Aktifkan fitur log aliran yang disediakan oleh VPC dan buat log aliran untuk mencatat informasi tentang lalu lintas masuk dan keluar dari elastic network interfaces (ENI) yang berada di VPC. Ini membantu dalam menganalisis log aliran.

Gunakan Log Audit Service untuk mengumpulkan, membersihkan, menganalisis, dan memvisualisasikan data serta menghasilkan peringatan. Anda dapat menggunakan Log Audit Service dalam skenario terkait Simple Log Service, seperti DevOps, operasi, keamanan, dan audit. Untuk informasi lebih lanjut, lihat Gambaran Umum Layanan Audit Log.

Lacak log acara aplikasi dan log panggilan API.

Sinkronkan semua log ke Simple Log Service atau OSS secara berkala untuk penyimpanan dan konfigurasikan izin akses pada log.

Tambahkan informasi seperti ID instance, wilayah, zona, dan lingkungan (lingkungan uji atau produksi) ke log yang disimpan untuk memudahkan pemecahan masalah.