Bóng tối bao trùm thành phố, chỉ có những ánh đèn văn phòng le lói trong màn đêm. Bên trong tòa nhà cao tầng, một nhóm nhân viên IT đang hối hả gõ bàn phím, mồ hôi lấm tấm trên trán. Hệ thống ảo hóa của công ty bất ngờ sập, toàn bộ dữ liệu bị mã hóa và không thể truy cập được bởi một loại virus ransomware nguy hiểm và có biến thể rất mới lạ.

IT đã dành nhiều giờ để nghiên cứu virus, nhưng vẫn chưa tìm ra cách giải mã. Nỗi bất an len lỏi trong tâm trí anh, bởi nếu không thể giải mã kịp thời, tập đoàn sẽ phải chịu tổn thất khổng lồ về tài chính và uy tín.

Hệ thống Windows Server 2016:

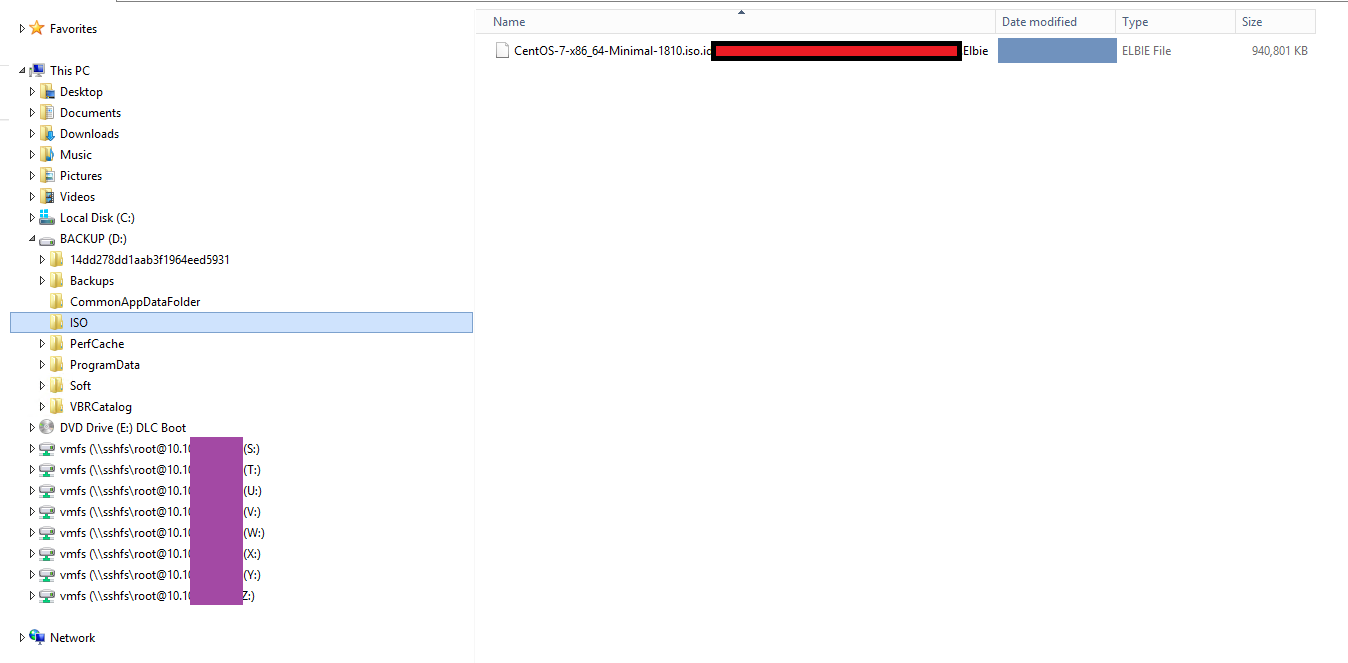

Khi login vào server Windows 2016, server vẫn đang hoạt động nhưng bị mã hóa bởi ransomware, trên server có nhiều tập tin lạ với dạng Ten-File-Goc[A7CG62670-4531].[abcxyz@zohomail.com].Elbie

Phần mềm diệt virus bị vô hiệu hóa.

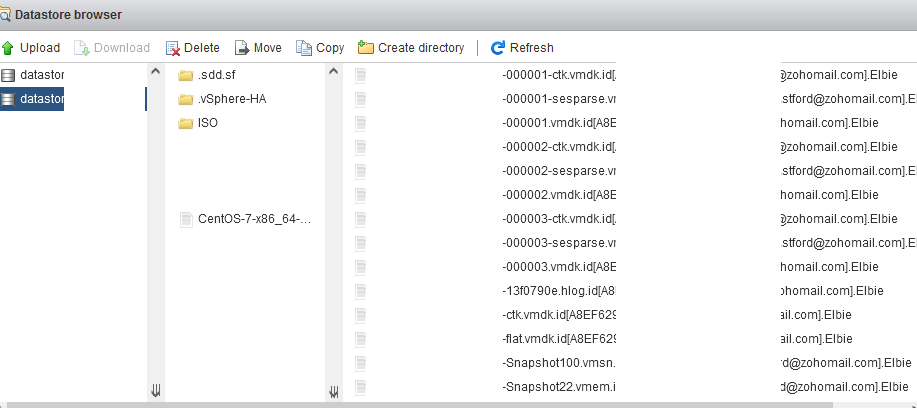

Trên server windows có thư mục mạng kết nối đến datastore của VMWare

Chức năng server của server này là jump & Veeam Backup.

Port RDP tuy đã được đổi thành port 39999 nhưng vẫn public ra ngoài internet.

Server có IP Local và IP Public, từ server này có thể quản trị được các server ESXi, vCenter, NAS...

vCenter và các máy chủ ESXi:

vCenter sử dụng phiên bản vCenter Server 7.0

Server ESXi sử dụng phiên bản VMware ESXi 6.7

Hệ thống sử dụng IP Private, chỉ có thể quản lý thông qua server jump server Windows, không có IP Public

vCenter và ESXi vẫn đang hoạt nhưng password bị thay đổi, khi reset mật khẩu thì có thể vào được máy chủ ESXi, nhưng không thể start được VM

Server NAS Sysnology

Vẫn đang hoạt động bình thường, tuy nhiên toàn bộ dữ liệu backup đã bị mã hóa và hầu hết bị đổi thành file Ten-File-Goc[A7CG62670-4531].[abcxyz@zohomail.com].Elbie

Server chỉ có IP Local, không có IP Public

HPE - SAN Storage

Vẫn hoạt động, khi truy cập thì các file trong datastore hầu hết bị đổi thành file Ten-File-Goc[A7CG62670-4531].[abcxyz@zohomail.com].Elbie

Các VM bên trong vCenter:

Tất cả đều bị dừng hoạt động.

Hệ thống backup

Veeam Backup đã bị dừng hoạt động

Hệ thống chỉ backup lên NAS Sysnolog, đặt cùng với hệ thống vCenter, không có backup ra ngoài.

Trên file mã hóa, chúng ta chú ý những nội dung quan trọng sau:

A7CG62670-4531: ID của thiết bị mã hóa, cần thông tin này để gởi cho hacker mỗi lần giải mã

abcxyz@zohomail.com: email của hacker, dùng email cá nhân để liên hệ và có thông tin giải mã

.Elbie: phần này có thể là loại họ Elbie Ransomware Virus

Hệ thống dữ liệu bị mã hóa, khả năng truy cập và sử dụng dữ liệu bị hạn chế.

Khả năng quản trị hệ thống từ xa bị ảnh hưởng do thay đổi password vCenter và ESXI.

Hoạt động của các VM bị gián đoạn.

Hệ thống bị tấn công bởi ransomware.

Kẻ tấn công đã vô hiệu hóa phần mềm diệt virus để mã hóa dữ liệu.

Port RDP public ra ngoài internet tạo điều kiện cho kẻ tấn công xâm nhập.

Mật khẩu vCenter và ESXI yếu hoặc không được bảo mật tốt, không bật xác thực 2FA

1. Ngăn chặn lây lan:

Ngắt kết nối server bị nhiễm khỏi mạng.

Sao lưu dữ liệu quan trọng nếu có thể.

2. Phục hồi dữ liệu:

Khôi phục dữ liệu từ bản sao lưu nếu có.

Sử dụng công cụ giải mã ransomware (nếu có).

3. Khôi phục hệ thống:

Cài đặt lại hệ điều hành trên server bị nhiễm.

Thay đổi mật khẩu cho tất cả các tài khoản.

Cập nhật phần mềm diệt virus và cài đặt các biện pháp bảo mật khác.

Đời không như là mơ, mời các bạn xem tiếp phần 2.

18 posts | 5 followers

FollowTran Phuc Hau - March 27, 2024

Alibaba Cloud Vietnam - August 30, 2023

Tran Phuc Hau - April 23, 2023

Alibaba Cloud Vietnam - October 27, 2023

Regional Content Hub - May 7, 2025

Regional Content Hub - August 29, 2024

18 posts | 5 followers

Follow Cloud Backup

Cloud Backup

Cloud Backup is an easy-to-use and cost-effective online data management service.

Learn More Backup and Archive Solution

Backup and Archive Solution

Alibaba Cloud provides products and services to help you properly plan and execute data backup, massive data archiving, and storage-level disaster recovery.

Learn More Security Center

Security Center

A unified security management system that identifies, analyzes, and notifies you of security threats in real time

Learn More Database Backup

Database Backup

A reliable, cost-efficient backup service for continuous data protection.

Learn MoreMore Posts by Tran Phuc Hau