提交 SSL 憑證申請後,憑證授權單位(CA)必須驗證申請人對所申請網域名稱的所有權。此為簽發認證前的強制性安全步驟,旨在防止未經授權的認證簽發。

適用範圍

認證類型:正式認證。

認證狀態:申請審核中。

驗證網域名稱所有權

請根據認證類型(DV、OV、EV),參考DV認證網域名稱所有權驗證、OV和EV認證網域名稱所有權驗證完成驗證操作。

DV認證網域名稱所有權驗證

步驟一:擷取驗證資訊

若當前認證的驗證資訊面板已關閉,可進入SSL證書管理,在右側的認證列表定位目標認證,然後單擊其操作列下的驗證,即可開啟驗證資訊面板。

步驟二:執行網域名稱所有權驗證

提交DV認證申請後,支援自動DNS驗證、手動DNS驗證和檔案驗證三種方式。請根據提交認證申請時所選擇的驗證方式執行相應操作。

DV認證完成網域名稱所有權驗證後,將自動審核並簽發認證(平均1~15分鐘內)。

網域名稱所有權驗證通過不代表CA完成審核,審核結果請參考查看CA審核結果。

自動 DNS 驗證

若驗證資訊面板的驗證按鈕下方提示“網域名稱驗證成功”,則表示驗證已完成,否則請根據提示資訊,參考常見問題進行相應處理,然後再次單擊驗證直至驗證成功。

若申請DV認證的網域名稱符合自動驗證條件,系統將預設選擇“自動DNS驗證”方式,且此選項不可更改。

提交申請後,阿里雲將自動在Alibaba Cloud DNS控制台為當前網域名稱添加一條解析記錄,用於驗證網域名稱所有權。

控制台驗證網域名稱DNS解析結果可能存在延遲,若網域名稱解析已經生效,但單擊驗證後仍提示“未檢測到DNS記錄值”,則可等待幾分鐘後重試即可。

為保障自動DNS驗證順利進行,添加DNS解析記錄時,將刪除在DNS服務中存在衝突的TXT解析記錄。請注意其是否影響依賴此TXT記錄的第三方服務認證。

手動DNS驗證

請在對應的DNS網域名稱解析服務位址,手動添加一條TXT類型的解析記錄用於驗證網域名稱所有權。

DNS解析記錄生效時間

新增解析記錄:即時生效。

刪除或修改解析記錄:取決於DNS緩衝到期時間(TTL),通常為10分鐘。

DNS伺服器更換:預設生效時間為48小時。

驗證步驟

認證簽發前:請勿刪除已添加的網域名稱解析記錄,否則將導致認證簽發失敗。

認證簽發後:建議刪除TXT解析記錄,以避免後續添加解析記錄時發生衝突。

若控制台提示“當前操作未被授權,請聯絡管理員授權”。請聯絡 RAM 帳號管理員,參考管理RAM使用者的許可權,為當前帳號授予

AliyunDNSFullAccess許可權(或根據控制台提示授予所需的具體許可權)。建議遵循最小許可權原則,僅授予系統提示的許可權。

擷取驗證資訊。

在驗證資訊面板的“在網域名稱控制台添加DNS解析記錄”下,複製需要添加至DNS解析服務商的記錄類型、主機記錄和記錄值。

添加DNS解析記錄。

在當前網域名稱的DNS解析服務位址,為網域名稱添加DNS解析記錄,本文以在阿里雲Alibaba Cloud DNS中添加TXT記錄為例:

說明若網域名稱的DNS網域名稱解析服務不在阿里雲,請前往對應的DNS網域名稱解析商進行操作。

使用網域名稱持有人所在的阿里雲帳號,登入Alibaba Cloud DNS控制台,找到目標網域名稱並單擊其操作列下的解析設定,進入解析設定頁面。

單擊添加記錄,填寫上一步擷取的驗證資訊(記錄類型、主機記錄和記錄值),然後單擊確定。

說明下圖左側為數位憑證管理服務控制台的解析記錄資訊,右側為阿里雲Alibaba Cloud DNS控制台中設定的資訊。

驗證網域名稱。

配置DNS解析記錄後,單擊驗證資訊面板下的驗證按鈕。若驗證按鈕下方提示“網域名稱驗證成功”,則表示驗證已完成,否則請根據提示資訊,參考常見問題進行相應處理,然後再次單擊驗證直至驗證成功。

重要控制台驗證網域名稱DNS解析結果可能存在延遲,若網域名稱解析已經生效,但單擊驗證後仍提示“未檢測到DNS記錄值”,則可等待幾分鐘後重試即可。

檔案驗證

驗證說明

開放伺服器連接埠:CA僅支援通過80連接埠(HTTP)和 443連接埠(HTTPS) 擷取驗證檔案內容,請確保伺服器已開放這兩個連接埠。若HTTPS服務暫時無法支援,請暫時關閉HTTPS服務(即停止監聽443連接埠)。

確保主網域名稱和www子網域名稱均可訪問:無論您申請的是主網域名稱(如 aliyundoc.com)還是www網域名稱,都必須確保這兩者均可被公網正常訪問。

禁止URL重新導向:CA的驗證不支援任何HTTP重新導向(例如301永久重新導向或302臨時重新導向)。

驗證步驟

下載驗證檔案。

提交認證申請審核後,在下載驗證檔案地區,單擊驗證檔案,下載專有驗證檔案壓縮包到本機電腦並解壓縮,以獲得專有驗證檔案。

重要下載並解壓縮獲得專有驗證檔案後,請勿對檔案執行任何操作,例如,開啟、編輯、重新命名等。

該檔案僅在下載後的3天內有效,如果您逾期未完成檔案驗證,則需要重新下載專有驗證檔案。

上傳驗證檔案。

下面以安裝在阿里雲Elastic Compute Service上的Nginx(Linux版本)為例,為您介紹如何進行檔案驗證配置。

說明建議由伺服器管理員進行操作。

串連Elastic Compute Service。具體操作,請參見選擇ECS遠端連線方式。

依次執行以下命令,在伺服器的Web根目錄(Nginx服務預設為/var/www/html/)下建立檔案驗證目錄(

.well-known/pki-validation/)。cd /var/www/html mkdir -p .well-known/pki-validation將驗證檔案上傳到驗證目錄(

/var/www/html/.well-known/pki-validation/)。您可以使用遠程登入工具的本地檔案上傳功能來上傳檔案。例如PuTTY、Xshell或WinSCP等工具。如果您使用的是阿里雲Elastic Compute Service,關於上傳檔案的具體操作,請參見上傳或下載檔案。

警告在認證簽發前,請勿刪除伺服器中的專有驗證檔案,否則會導致認證簽發失敗。

驗證網域名稱。

成功上傳驗證檔案後,返回數位憑證管理服務控制台,認證列表中單擊目標認證操作列的驗證按鈕。控制台驗證檔案會有延遲,若出現未檢測到檔案的情況,請等待1分鐘左右後重試。若多次重試後仍未驗證成功,請重新上傳正確檔案。

說明系統將自動驗證

http://<您的網域名稱>/.well-known/pki-validation/<驗證檔案名稱>或https://<您的網域名稱>/.well-known/pki-validation/<驗證檔案名稱>的檔案內容。

OV和EV認證網域名稱所有權驗證

提交OV或EV認證申請後,CA將在1個工作日左右(以其當地時區為準,節假日順延),通過申請時預留的電話或郵箱與您聯絡。

在資訊填寫正確且積極配合CA中心驗證的情況下,OV、EV平均簽發時間長度為5個自然日,若超過30個自然日未簽發則自動審核失敗。

如果超過5個工作日未接到電話或收到郵件,您可以聯絡商務經理進行諮詢。

若需查看當前進展,進入SSL證書管理,在右側的認證列表定位目標認證,然後單擊其狀態列下的

,即可查看。

,即可查看。

電話

CA工作人員將通過認證申請時填寫的連絡人電話,與您聯絡並驗證認證申請資訊。請保持連絡人電話暢通,能夠正常接聽CA的驗證電話。

郵件

CA將向認證申請時填寫的連絡人郵箱發送一封網域名稱驗證郵件。請及時關注電子郵件,並按郵件指引進行相關操作。

不同認證品牌的郵件內容存在差異,以下郵件內容僅供參考,請以實際收到的郵件為準。

GlobalSign

查看CA審核結果

完成網域名稱所有權驗證後,CA將進行審核,審核結果請參見CA審核結果處理。

常見問題

DNS驗證

自動驗證方式是否支援更改?

不支援。若需更改,請切換至其他阿里雲帳號購買認證或進行網域名稱解析。

如何檢測DNS解析記錄是否生效?

阿里雲提供網路撥測工具可協助您檢測解析記錄是否生效。檢測步驟如下:

在認證申請面板,單擊查看記錄值。

在網路撥測工具頁簽,單擊立即檢測。

若檢測結果列表中的解析結果與您配置的解析記錄值一致時,代表解析正常生效。

控制台提示“未檢測到DNS記錄值”怎麼辦?

常見原因及解決方案如下:

未添加網域名稱解析記錄。

請參見網域名稱所有權驗證,在對應的DNS網域名稱解析服務商,手動添加一條TXT類型的解析記錄用於驗證網域名稱所有權。

控制台驗證解析延遲。

如果您已正確添加網域名稱解析記錄,但仍提示“未檢測到DNS記錄值”,可能是控制台驗證延遲導致的。無需任何操作,耐心等待重試即可。

SSL認證綁定網域名稱和DNS網域名稱解析對應的網域名稱不一致。

說明非阿里雲DNS解析服務商的使用者,請前往對應DNS解析供應商確認網域名稱。

確認網域名稱是否一致

在SSL認證驗證頁點擊修改,重新填寫認證綁定網域名稱後再次提交審核。

控制台提示“DNS記錄值不匹配”怎麼辦?

常見原因及解決方案如下:

DNS解析記錄值配置錯誤。

將認證申請的主機記錄和記錄值重新複製到DNS解析的配置中。

使用了DNSPod或其他網域名稱解析服務商解析網域名稱。

您可以暫時忽略控制台提示的相關錯誤,按要求在DNSPod或其他網域名稱解析服務商配置DNS的解析記錄後,等待CA驗證即可。

DigiCert品牌的DV認證,解析記錄值超過24小時。

刪除已超過24小時的TXT解析記錄值。

訪問數位憑證管理服務控制台,重新申請目標認證,擷取最新的TXT解析記錄值。

前往網域名稱解析服務商平台重新添加新的TXT解析記錄值。

說明GeoTrust品牌的DV型認證時間戳記始終有效。

記錄值未同步至海外DNS。

動態網域名稱解析記錄同步延遲,導致海外權威DNS伺服器無法擷取最新的TXT記錄值。檢查您的動態解析服務是否正常運行,耐心等待即可。

控制台提示“驗證逾時,請重試。”怎麼辦?

站台伺服器的網路異常,請聯絡對應的網域名稱服務 (DNS)商,檢查並修複網路情況。

為什麼網域名稱解析已經生效,但是控制台驗證仍舊不通過?

控制台驗證存在一定的延遲,可等待1分鐘左右後再次重試。

網域名稱存在 CAA 解析記錄導致驗證失敗

說明CAA(Certification Authority Authorization, 憑證授權單位授權) 是一種 DNS 記錄類型,它允許網域名稱所有者通過 DNS 明確指定哪些 CA(憑證授權單位)被授權為自己的網域名稱簽發 SSL/TLS 認證。這樣可以有效防止非法或錯誤的認證簽發,提升網站安全。

解決方案一:請前往網域名稱DNS解析服務商(如:雲DNS解析控制台),在網域名稱的解析配置頁,將記錄類型為“CAA”的解析記錄刪除,操作完成後重新申請認證即可。

解決方案二:將認證對應的CA機構加入CAA 解析記錄,操作完成後重新申請認證即可。

說明若當前網域名稱的 CNAME 指向 github.io網域名稱,將同步引用 github.io 的 CAA 策略從而影響到認證的簽發。此時,請在認證簽發前暫停該 CNAME 記錄,或將 CAA 記錄添加 trust-provider.com、globalsign.com 、sectigo.com。

網域名稱解析供應商不是阿里雲,如何佈建網域名解析記錄?

方案

操作方法

優點

在原服務商配置

登入您當前網域名稱平台,添加從阿里雲擷取SSL認證驗證記錄 (TXT)。

說明若有疑問請聯絡您的網域名稱解析供應商。

快速直接,無需轉移網域名稱。

將網域名稱轉入阿里雲

參考網域名稱轉入阿里雲完成轉入後,在Alibaba Cloud DNS控制台完成DNS解析配置。

重要網域名稱轉入時您需交納一年的續約費用,即網域名稱轉入價格為網域名稱續約一年的價格。

方便未來認證續簽和網域名稱統一管理。

檔案驗證

控制台提示“未檢測到檔案”怎麼辦?

常見原因及解決方案如下:

未上傳驗證檔案至伺服器指定目錄。

請參見網域名稱所有權驗證,將驗證檔案上傳至站台伺服器的指定驗證目錄(.well-known/pki-validation/)。

控制台檔案驗證延遲。

如果您已上傳驗證檔案至伺服器對應目錄,且訪問URL地址(HTTPS地址和HTTP地址),能夠訪問到驗證檔案內容,但是控制台仍提示“未檢測到檔案”。可能是控制台檔案驗證延遲導致的,您無需任何操作,耐心等待重試即可。

控制台提示“驗證逾時,請重試。”怎麼辦?

常見原因及解決方案如下:

未開放伺服器的80或443連接埠。

目前CA中心僅支援通過訪問HTTPS地址和HTTP地址(443連接埠和80連接埠),驗證是否可以訪問到驗證檔案內容。

解決方案一:開放80或443連接埠。

解決方案二:在認證申請面板,單擊撤回申請,修改網域名稱驗證方式為手動DNS驗證。

存在301或302重新導向跳轉

使用

wget -S <URL地址>命令檢測該驗證URL地址是否存在跳轉。若返回HTTP/1.1 301 Moved Permanently或HTTP/1.1 302 Found,則說明存在重新導向。wget -S http://<您的網域名稱>/.well-known/pki-validation/<驗證檔案名稱>刪除重新導向配置。以下為Nginx設定檔nginx.conf中301和302配置範例程式碼。

301配置

server { listen 80; server_name <您主網域名稱> <您的www子網域名稱>; return 301 跳轉網域名稱$request_uri; }302配置

location /.well-known/ { return 302 <重新導向地址> }

站台伺服器的網路安全裝置已設定白名單

若伺服器防火牆或安全性群組等網路安全設定配置了允許訪問的IP白名單,請將 CA 的 IP 位址段臨時添加至白名單中,以確保伺服器可被CA訪問。

CA廠商

IP

DigiCert

216.168.247.9

64.78.193.238

216.168.249.9

GlobalSign

211.123.204.251

180.222.177.99

114.179.250.1

114.179.250.2

27.115.18.218

控制台提示“檔案內容不正確。”怎麼辦?

常見原因及解決方案如下:

主網域名稱與www子網域名稱的未同時支援訪問驗證檔案

無論申請的是主網域名稱 (如

aliyundoc.com)還是其 www 子網域名稱(如www.aliyundoc.com),CA都將對這兩個地址同時進行檢查。請確保這兩個網域名稱下的驗證檔案均可被公開訪問,否則驗證將失敗。說明以

www.aliyundoc.com和aliyundoc.com為例,需同時確保http://www.aliyundoc.com/.well-known/pki-validation/fileauth.txt和http://aliyundoc.com/.well-known/pki-validation/fileauth.txt均可被公網訪問。Web 服務器中的驗證檔案與當前最新的驗證檔案內容不一致。

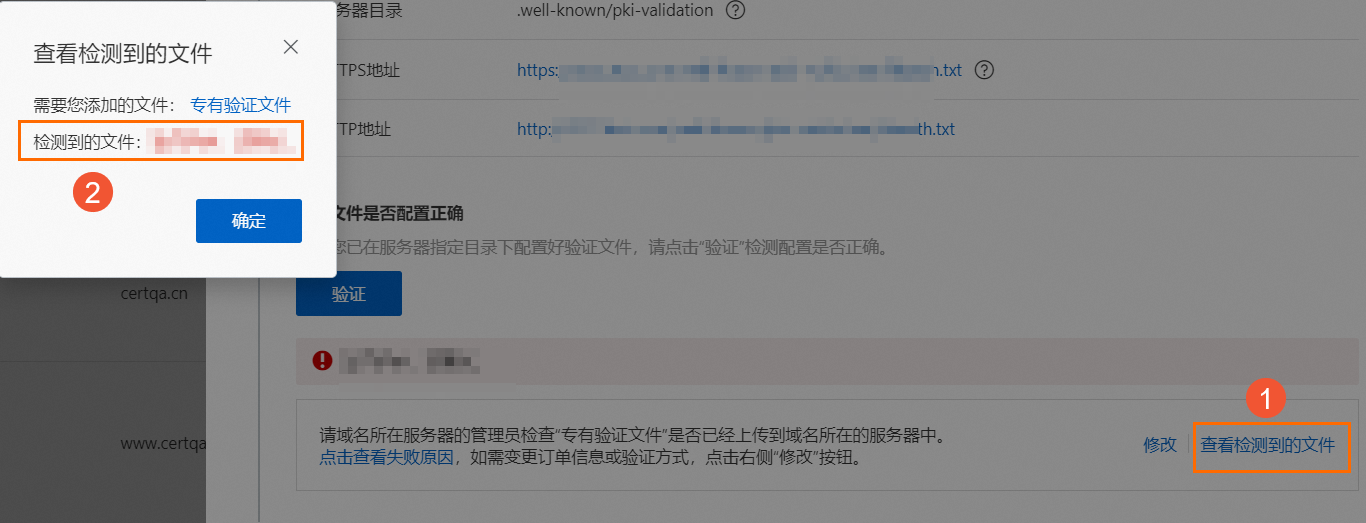

在驗證資訊面板,單擊查看檢測到的檔案,確保其內容與當前最新的驗證檔案內容一致。若存在不一致,則重新下載和上傳驗證檔案,然後再次進行驗證。

網站已啟用HTTPS訪問,但僅支援HTTP 訪問。

解決方案一:將驗證檔案同時部署在HTTP和HTTPS服務路徑下,並確保HTTPS協議的正常訪問。

解決方案二:臨時關閉對應網站涉及頁面的HTTPS服務。

網站已啟用CDN服務,但未完成CDN服務節點海外資料同步。

解決方案一:將驗證檔案同步到海外CDN服務節點,或者臨時關閉CDN海外加速服務。

解決方案二:如果無法對CDN節點伺服器進行變更操作,可在認證申請面板,單擊撤回申請,修改網域名稱驗證方式為手動DNS驗證。

驗證檔案時間戳記逾時。

重新下載最新的驗證檔案並上傳至網站伺服器。