SSL認證在提交認證申請後,需要配合CA中心完成網域名稱所有權驗證。數位憑證管理服務控制台提供了輔助網域名稱驗證功能,可以協助您提前發現並解決一些驗證過程中的問題,降低CA中心驗證失敗的幾率。本文介紹網域名稱驗證過程中可能遇到的問題及解決方案。

DV認證驗證常見問題

DV認證驗證方式可分為:手動驗證、檔案驗證、自動驗證三種方式。常見問題和解決方案如下,您可根據驗證方式尋找問題原因和解決方案:

手動DNS驗證

如何檢測DNS解析記錄是否生效?

控制台提示“未檢測到DNS記錄值”怎麼辦?

控制台提示“DNS記錄值不匹配”怎麼辦?

控制台提示“驗證逾時,請重試”怎麼辦?

檔案驗證

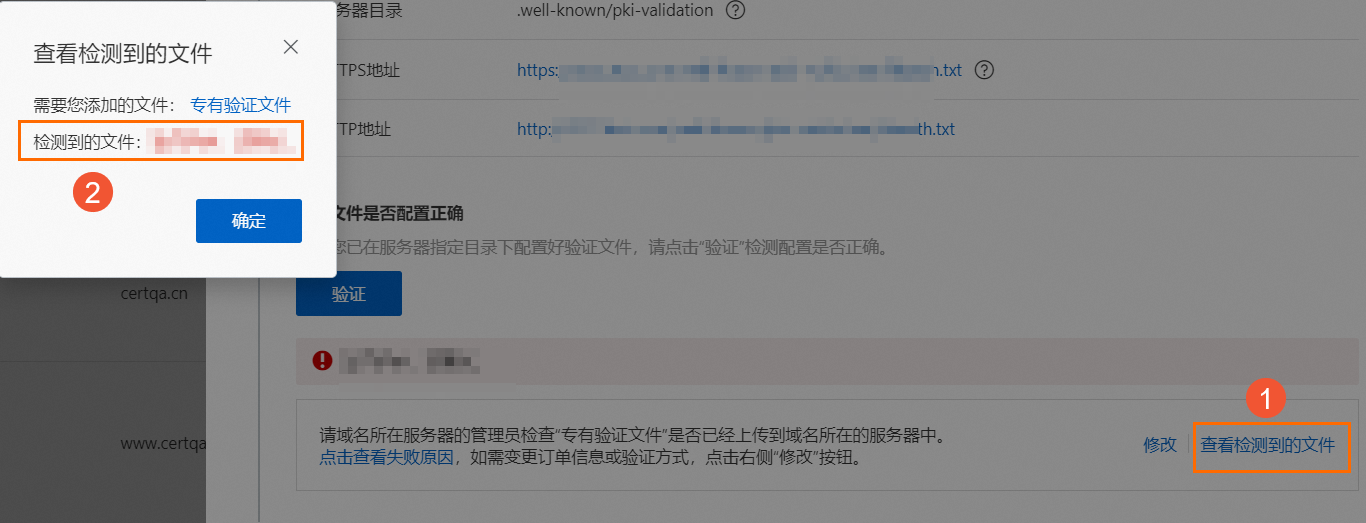

控制台提示“未檢測到檔案”怎麼辦?

控制台提示“驗證逾時,請重試”怎麼辦?

控制台提示“檔案內容不正確”怎麼辦?

檔案驗證失敗的其他原因

萬用字元網域名稱支援檔案驗證嗎?

自動驗證

自動驗證方式是否可以更改?

不能,若需要更改驗證方式請切換至其他阿里雲帳號,重新進行認證購買。完成購買後可參見網域名稱所有權驗證完成網域名稱所有權驗證。

OV、EV認證常見問題

CA中心收到您的OV或EV認證申請後,將向您的連絡人郵箱發送一封網域名稱驗證郵件或撥打連絡人電話進行驗證。常見問題如下:

可以只驗證郵件不電話中完成驗證嗎?

可以,但要回複郵件說明情況。

驗證郵件一般有哪些?郵件接收人是誰?

CA中心會發送網域名稱驗證和訂單確認郵件給認證申請時連絡人預留的郵箱。連絡人管理可參見管理連絡人。不同的認證品牌郵件內容可能存在差異,可參考下方郵件說明:

以下郵件內容僅供參考,請您以實際收到的為準。

GlobalSign

其他問題

控制台顯示網域名稱驗證通過,但是認證一直未簽發?

控制台驗證結果僅供參考,控制台驗證通過不代表完成CA驗證並簽發認證,實際驗證和簽髮結果請以CA中心檢測為準。一般情況下,DV認證的平均簽發時間為1~15分鐘,EV或OV認證平均簽發時間長度為5個自然日。特殊情況下可能導致認證審核時間長度增加,常見原因及解決方案如下:

網域名稱存在 CAA 解析記錄

方案一:請前往雲DNS解析控制台,在網域名稱的解析配置頁,將記錄類型為“CAA”的解析記錄刪除,操作完成後重新申請認證即可。

方案二:將認證對應的CA機構加入CAA 解析記錄,操作完成後重新申請認證即可。

重要使用 GitHub Page 服務把網域名稱 CNAME 到 github.io網域名稱,會同步引用 github.io 的 CAA 策略從而影響到認證的簽發。針對這種特殊情況,您可以在認證簽發前暫停該 CNAME 記錄,或將 CAA 記錄加上 trust-provider.com、globalsign.com 、sectigo.com。

網域名稱包含敏感詞

如果您的網域名稱中包含某些敏感詞可能會觸發人工審核機制,審核時間會比較長。耐心等待人工複審結果,如未審核通過,可更換網域名稱重新申請。

防火牆等安全裝置影響CA驗證

在政府單位、國有企業等高度隔離的網路環境中,CA在驗證網域名稱所有權時可能會受到網路限制,導致認證長時間處於審核狀態。因此,為確保認證能夠順利簽發,需要在防火牆等安全裝置配置CA白名單。

主網域名稱與www子網域名稱的未雙向覆蓋

根據憑證授權單位 (CA) 的驗證規範,無論您申請的是主網域名稱 (如

example.com)還是其 www 子網域名稱(如www.example.com),CA都會對這兩個地址同時進行檢查。請務必確保,這兩個網域名稱下的驗證檔案均可被公開訪問,否則驗證將失敗。

為什麼網域名稱解析已經生效,但是控制台驗證仍舊不通過?

控制台驗證解析記錄,不管是檔案驗證還是DNS驗證都存在一定的延遲,您無需其他動作,耐心等待即可。

控制台顯示網域名稱驗證通過,但是認證卻“審核失敗”?

控制台驗證結果僅供參考,控制台驗證通過不代表完成CA驗證並簽發認證,可參見SSL認證審核失敗的原因及處理方法擷取認證審核失敗解決方案。

網域名稱解析供應商不是阿里雲,是否可申請阿里雲SSL認證?

可以。 您只需完成網域名稱所有權驗證即可,這與網域名稱服務 (DNS)商無關。

方案 | 操作方法 | 優點 |

在原服務商配置 | 登入您當前網域名稱平台,添加從阿里雲擷取SSL認證驗證記錄 (TXT)。 說明 若有疑問請聯絡您的網域名稱解析供應商。 | 快速直接,無需轉移網域名稱。 |

將網域名稱轉入阿里雲 | 參考網域名稱轉入阿里雲完成轉入後,在Alibaba Cloud DNS控制台完成DNS解析配置。 重要 網域名稱轉入時您需交納一年的續約費用,即網域名稱轉入價格為網域名稱續約一年的價格。 | 方便未來認證續簽和網域名稱統一管理。 |

SSL認證是否可以在內網使用?

能。但是新申請的認證由於CA中心要通過公網完成網域名稱驗證,所以驗證過程中需要開通公網存取權限,驗證通過後關閉許可權即可。簽發後的認證對使用環境無限制。