當業務同時部署在阿里雲和亞馬遜雲(AWS)時,安全資產管理分散,難以形成統一的安全視圖,導致風險發現和響應效率低下。通過Security Center接入AWS賬戶,可實現對EC2、RDS、S3等AWS核心資產的統一安全管理,集中監控多雲資產的安全態勢、發現配置風險、檢測安全事件,建立跨雲的一致性安全性原則。

選擇接入方案

需根據安全需求、支援功能和環境類型選擇合適的接入方案。提供手動和快速兩種配置方案。

對比項 | 快速配置方案 | 手動設定方案 |

授權帳號類型 | 主帳號存取金鑰僅用於首次授權。 | 建立具備最小必要許可權的 IAM 使用者。 |

支援功能 | 僅支援主機資產。 |

|

配置複雜度 | 簡單 | 中等 |

方案一:快速配置方案(僅接入主機資產)

步驟一:在AWS建立主帳號授權憑證

主帳號密鑰僅用於首次授權,以便Security Center在您的 AWS 賬戶中自動建立一個許可權受限的專用子使用者(AlibabaSasSubAccount_)。授權成功後,應立即刪除此主帳號密鑰。

登入AWS控制台

登入AWS IAM控制台。在控制台,單擊我的安全憑證。

重要僅主帳號可配置安全憑證。

建立存取金鑰

在我的安全憑證頁面的,參考如下說明完成配置後,單擊建立存取金鑰。

使用案例:根據業務情境選擇案例即可,若不合適可選擇其他。

設定描述標籤(可選):最長256個字元。允許使用的字元包括字母、數字、以 UTF-8 表示的空格,以及 _ . : / = + - @。

儲存密鑰

在建立完成後,進入檢索存取金鑰頁面,查看並儲存存取金鑰(Access Key ID)和秘密存取金鑰(Secret Access Key)。

說明可單擊下載.csv檔案,將密鑰儲存至本地。

步驟二:在Security Center完成接入

進入授權頁面:

可以通過以下任意路徑進入 AWS 資產接入流程:

推薦路徑:

在左側導覽列,選擇。在控制台左上方,選擇需防護資產所在的地區:中國內地或非中國內地。

在頁簽,單擊新增授权,然後選擇AWS。

其他入口:

在以下頁面的多雲產品接入或多雲資產接入地區,找到並單擊

表徵圖下方的接入或授權按鈕:

表徵圖下方的接入或授權按鈕:(需先將地區切換至非中國內地)

配置接入憑證:

在接入云外资产面板,選擇快速配置方案,並勾選需要接入的功能後,單擊下一步。

在提交AK頁面,準確填寫在AWS建立的憑證資訊。

子帳號SecretID和子帳號SecretKey:輸入步驟一:在AWS建立主帳號授權憑證。

接入地區:選擇可用的AWS Region,系統將用選定地區驗證資產可訪問性。

Domain:根據選擇的接入地區進行配置,AWS中國代理請選“中國版”,其他請選“國際版。

填寫完畢後,單擊下一步,系統將自動校正憑證和許可權。

說明驗證失敗,請參考填寫完AK後,自動校正憑證和許可權失敗怎麼辦?

配置同步策略:

選擇地區:選擇需要接入的 AWS 資產所屬的地區。

說明同步的資產資料將歸屬於Security Center控制台左上方所選地區對應的資料中心。

中國內地:中國內地資料中心。

非中國內地:新加坡資料中心。

新增地區接入管理:建議勾選。勾選後,該AWS帳號下未來新增地區內的資產將自動同步,無需手動添加。

主機資產同步頻率:設定自動同步AWS 主機(EC2)資產的周期。如不需同步,可設為“關閉”。

AK服務狀態檢查:設定Security Center自動檢查 AWS 帳號 API 金鑰有效性的時間間隔。可選“關閉”,表示不進行檢測。

完成配置後,單擊同步最新资产,系統將自動將AWS帳號下的主機資產同步到Security Center。

重要完成上述操作後,Security Center會自動在AWS建立首碼為

AlibabaSasSubAccount_的子使用者,用於完成接入Security Center的授權。請勿刪除或禁用自動建立的子使用者帳號及其 API 金鑰,否則將導致資產接入和安全監控中斷。

步驟三:刪除AWS主帳號密鑰

資產成功接入後,應立即刪除用於初始授權的主帳號存取金鑰,以降低安全風險。

使用主帳號登入AWS IAM控制台,在控制台,單擊我的安全憑證。

在存取金鑰地區,定位至本次授權的密鑰,單擊操作下的刪除按鈕,完成刪除確認。

方案二:手動設定方案

此方案通過在AWS建立許可權受限的IAM子使用者完成接入,兼具高安全性與功能完整性。

步驟一:在AWS建立子帳號授權憑證

建立具備最低必要許可權的IAM子使用者,用於阿里雲資訊安全中心整合,並擷取其存取金鑰(Access Key)。

登入AWS控制台

登入AWS IAM控制台。單擊左側導覽列的使用者,在使用者列表頁面,單擊建立使用者。

配置使用者資訊

使用者名稱:自訂一個易於識別的名稱(例如

aliyun-security-center-user)。提供使用者對 AWS 管理主控台的存取權限:不要勾選,此使用者僅用於 API 訪問。

設定使用者權限

選擇直接附加策略。

根據計劃在Security Center使用的功能,勾選對應的權限原則。

功能

AWS策略

備忘

主機資產

AmazonEC2ReadOnlyAccessIAMReadOnlyAccess無

雲安全態勢管理(CSPM)

ReadOnlyAccessIAMReadOnlyAccess如需要基於日誌審計進行全面的風險檢測,請參考為CSPM配置AWS服務審計日誌,在 AWS 中配置相關服務的審計日誌。

無代理檢測

需手動建立自訂策略。

需要在AWS上建立一個由CloudTrail、S3和SQS組成的日誌投遞管道。具體操作步驟,請參考為無代理檢測建立自訂策略。

查看並建立

確認使用者資訊和權限原則無誤後,單擊建立使用者。

建立並儲存 API 金鑰

使用者建立成功後,返回使用者列表,單擊剛剛建立的使用者名稱進入其詳情頁。

在摘要地區單擊建立存取金鑰,參考如下說明完成密鑰配置。

使用案例:根據業務情境選擇案例即可,若案例均不合適,請選擇其他。

描述標籤:可留空或自訂一個標籤(如

for-aliyun-sasc)。

單擊建立存取金鑰,進入檢索存取金鑰頁面,查看並儲存存取金鑰(Access Key ID)和秘密存取金鑰(Secret Access Key)。

步驟二:在Security Center完成接入配置

當已在 AWS 成功建立用於授權的子使用者 API 金鑰後,請返回Security Center控制台以完成接入配置。

進入授權頁面

說明更多入口,請參考其他入口。

在左側導覽列,選擇。在控制台左上方,選擇需防護資產所在的地區:中國內地或非中國內地。

在頁簽,單擊新增授权,然後選擇AWS。

配置接入憑證

在接入云外资产面板,選擇手动配置方案,並勾選需要接入的功能後,單擊下一步。

主機資產:允許Security Center自動探索並同步您的 AWS EC2 主機資產。

雲安全態勢管理:使用雲安全態勢管理功能掃描AWS雲產品的配置,發現並管理配置風險。

無代理檢測(僅非中國內地支援):使用無代理檢測功能掃描 AWS 資產中的漏洞和風險。

在提交AK頁面,準確填寫在AWS建立的憑證資訊。

子帳號 SecretID和子帳號 SecretKey:輸入步驟一:在AWS建立子帳號授權憑證。

接入地區:選擇可用的AWS Region,系統將用選定地區驗證資產可訪問性。

Domain:根據選擇的接入地區進行配置,AWS中國代理請選“中國版”,其他請選“國際版。

填寫完畢後,單擊下一步,系統將自動校正憑證和許可權。

說明驗證失敗,請參考填寫完AK後,自動校正憑證和許可權失敗怎麼辦?

配置審計日誌(可選)

如果需要使用雲安全態勢管理(CSM)的日誌審計功能,請在此處配置。否則,請直接單擊跳過。

重要請先參考 為CSPM配置AWS服務審計日誌,在AWS控制台完成所有配置。

AWS 地區:填寫AWS隊列所在的地區ID,地區ID可參考AWS 地區ID。

SQS Queue Name:填寫建立的SQS隊列的名稱。

配置同步策略

在策略配置頁面,根據管理需求進行設定:

選擇地區:選擇需要接入的 AWS 資產所屬的地區。

說明資產資料會自動歸屬在Security Center控制台左上方選擇的地區對應的資料中心。

中國內地:中國內地資料中心。

非中國內地:新加坡資料中心。

新增地區接入管理:建議勾選。勾選後,該AWS帳號下未來新增地區內的資產將自動同步,無需手動添加。

主機資產同步頻率:設定自動同步AWS主機(EC2)資產的周期。如不需同步,可設為“關閉”。

說明僅接入的功能包含主機資產時,需要配置該參數。

雲產品同步頻率:設定自動同步 AWS 雲產品配置的周期。如不需同步,可設為“關閉”。

說明僅接入的功能包含時雲安全態勢管理,需要配置該參數。

AK服務狀態檢查:設定Security Center自動檢查 AWS 帳號 API 金鑰有效性的時間間隔。可選“關閉”,表示不進行檢測。

完成配置後,單擊同步最新资产,系統將自動將AWS帳號下的資料同步到Security Center。

管理已接入的資產

主機資產

前往頁面,在多雲資產接入地區單擊![]() 表徵圖,可查看接入的AWS主機。可參考如下步驟,對已接入的 AWS EC2 主機,進行深度防護和管理。

表徵圖,可查看接入的AWS主機。可參考如下步驟,對已接入的 AWS EC2 主機,進行深度防護和管理。

更多資訊,請參考主機資產

安裝用戶端:為AWS主機安裝Security Center用戶端,在執行安裝命令時,服務商需選擇 AWS。具體操作,請參考安裝用戶端。

升級版本擷取防護:預設的免費版僅提供基礎安全檢測。為獲得完整的安全防護能力(如防病毒、漏洞修複、入侵防禦等),請為 AWS 主機綁定付費版本(防病毒版及以上),具體操作,請參考管理主機及容器安全授權數。

雲安全態勢管理(CSPM)

在Security Center控制台頁面,左側全部雲產品導航中,單擊AWS,可查看接入的AWS資產。已接入的 AWS 資產可使用CSPM如下功能:

更多資訊,請參考查看雲產品資訊。

執行配置風險檢查:檢查AWS產品中是否存在配置風險,具體操作,請參考設定並執行雲平台配置風險檢查策略,

處理風險項:根據檢查結果,查看並修複未通過的風險檢查項,提升雲上資產的合規性與安全性。具體操作,請參考查看並處理未通過的雲平台配置風險檢查項。

無代理檢測

在Security Center控制台,前往頁面,切換地區為非中國內地後,在多雲資產接入地區,單擊![]() 表徵圖即可產看接入的AWS資產數量。接入後可利用無代理檢測功能對AWS主機進行漏洞、基準等檢測,更多內容請參考無代理檢測。

表徵圖即可產看接入的AWS資產數量。接入後可利用無代理檢測功能對AWS主機進行漏洞、基準等檢測,更多內容請參考無代理檢測。

AWS進階配置(無代理檢測和雲安全態勢管理)

為無代理檢測建立自訂策略

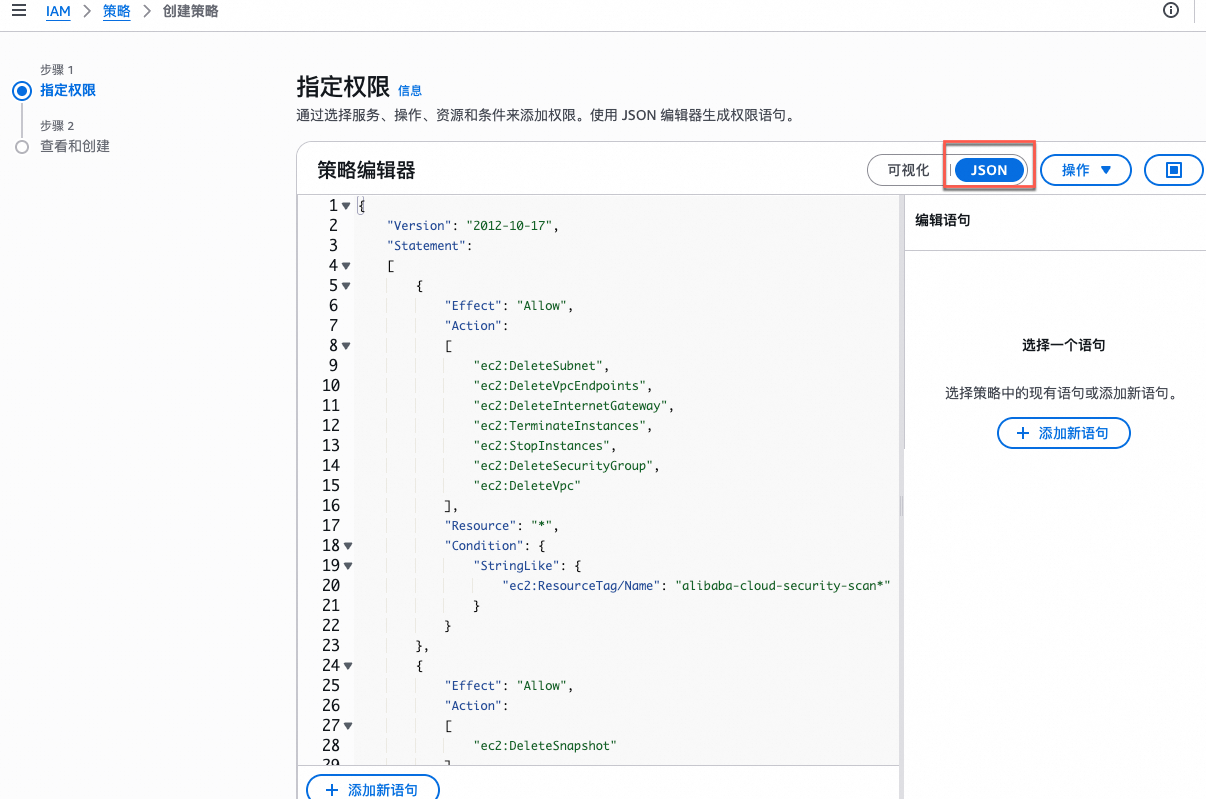

登入AWS IAM控制台,進入策略頁後,單擊創建策略。

在策略編輯器地區,選擇JSON,並複製下文JSON至編輯器。

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ec2:DeleteSubnet", "ec2:DeleteVpcEndpoints", "ec2:DeleteInternetGateway", "ec2:TerminateInstances", "ec2:StopInstances", "ec2:DeleteSecurityGroup", "ec2:DeleteVpc" ], "Resource": "*", "Condition": { "StringLike": { "ec2:ResourceTag/Name": "alibaba-cloud-security-scan*" } } }, { "Effect": "Allow", "Action": [ "ec2:DeleteSnapshot" ], "Resource": "*", "Condition": { "StringLike": { "ec2:ResourceTag/Name": "SAS_Agentless*" } } }, { "Effect": "Allow", "Action": [ "ec2:CopySnapshot", "ec2:AuthorizeSecurityGroupIngress", "ec2:DescribeInstances", "ec2:CreateImage", "ec2:CreateVpc", "ec2:AttachInternetGateway", "ec2:CopyImage", "ec2:ModifyImageAttribute", "ec2:DescribeSnapshots", "ec2:ModifySubnetAttribute", "ec2:DescribeInternetGateways", "ec2:ModifySnapshotAttribute", "ec2:DescribeInstanceTypeOfferings", "ec2:DescribeAvailabilityZones", "ec2:CreateInternetGateway", "ec2:CreateSecurityGroup", "ec2:DescribeVolumes", "ec2:CreateSnapshot", "ec2:AuthorizeSecurityGroupEgress", "ec2:RunInstances", "ec2:DetachInternetGateway", "ec2:DescribeSecurityGroups", "ec2:DescribeImages", "ec2:CreateVpcEndpoint", "ec2:CreateSnapshots", "ec2:DescribeVpcs", "ec2:DescribeImageAttribute", "ec2:DescribeVpcEndpoints", "ec2:CreateSubnet", "ec2:DescribeSubnets", "ec2:ModifyVpcEndpoint", "ec2:CreateTags", "ec2:DescribeRouteTables", "ec2:CreateRoute", "ec2:DescribeRegions", "kms:Decrypt", "kms:DescribeKey", "kms:CreateGrant", "kms:ListGrants", "kms:RevokeGrant", "kms:GenerateDataKey", "kms:ReEncrypt*", "iam:GetUser" ], "Resource": "*" } ] }

單擊下一步,為策略命名(如

AliyunSASC-AgentlessScan-Policy)後單擊創建策略。參考設定使用者權限,將此策略附加給AWS子帳號。

為CSPM配置AWS服務審計日誌

步驟1:建立 CloudTrail 跟蹤

此步驟用於在 AWS CloudTrail 中建立日誌跟蹤,實現對指定地區內雲資源的管理操作進行全程記錄和儲存,為CSPM資料擷取提供基礎日誌支援。更多操作資訊,請參考AWS官方文檔建立日誌跟蹤。

登入AWS CloudTrail控制台

登入AWS CloudTrail控制台,在控制台右上方的地區選取項目器中,選擇希望監控的 AWS 地區。

在控制台首頁或在左側導覽列選擇跟蹤,然後單擊建立跟蹤。

配置跟蹤屬性

在選擇跟蹤屬性頁面,參照如下說明進行配置,配置完成後,單擊下一步。

跟蹤名稱:自訂一個清晰的名稱(例如

aliyun-sasc-audit-trail),方便識別用途。儲存位置:

重要請記錄儲存桶名稱,以便後續配置使用。

建立新的 S3 儲存桶:輸入一個全域唯一且全英文小寫儲存桶名稱。

使用現有的 S3 儲存桶:在追蹤記錄檔儲存桶名稱地區,單擊瀏覽,在彈窗內勾選目標儲存桶。

記錄檔 SSE-KMS 加密:取消勾選,使用預設SSE-S3加密法來加密記錄檔即可。

選擇日誌事件

在選擇日誌事件頁面,參照如下說明進行配置,配置完成後,單擊下一步。

事件类型:管理事件。

API 活動:讀取、寫入。

審核並建立

在查看並建立頁面,檢查所有配置項。確認資訊無誤後,單擊建立跟蹤。

步驟2:建立SQS訊息佇列

此隊列用於接收由 S3 儲存桶發送的記錄檔事件通知,作為日誌推送的目標訊息通道。更多資訊,請參考AWS官方文檔建立訊息佇列。

登入 AWS SQS 控制台。

登入AWS SQS控制台,選擇地區後單擊建立隊列。

警告請務確保選擇的地區與上一步建立 CloudTrail 的地區相同。

配置隊列資訊

類型:標準。

名稱:輸入一個易於識別的隊列名稱(例如

aliyun-sasc-log-queue)。重要此隊列名稱將用於產生其唯一的 ARN,並用於後續的存取原則配置,請確保填寫無誤。

配置存取原則

這是最關鍵的一步。此策略定義了誰可以向這個隊列發送訊息,以及誰可以讀取隊列中的訊息。

在存取原則面板,選擇進階。

重要請記錄預設策略中的 Account ID 和 隊列 ARN ,用於後續的存取原則配置。

將下面的 JSON 模板完整複製並粘貼到策略編輯器中,替換掉原有的所有內容。

{ "Version": "2012-10-17", "Id": "__default_policy_ID", "Statement": [ { "Sid": "__owner_statement", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::${Account ID}:root" }, "Action": "SQS:*", "Resource": "${SQS ARN}" }, { "Sid": "example-statement-ID", "Effect": "Allow", "Principal": { "Service": "s3.amazonaws.com" }, "Action": [ "SQS:SendMessage" ], "Resource": "${SQS ARN}", "Condition": { "ArnLike": { "aws:SourceArn": "arn:aws:s3:*:*:${S3 bucket name}" } } } ] }【重要】請根據下表說明,替換模板中的預留位置:

預留位置

如何擷取該值

樣本

${Account ID}前一步儲存的Account ID。

99********1${SQS ARN}前一步儲存的SQS ARN。

arn:aws:sqs:ap-northeast-1:123******012:aliyun-sasc-log-queue${S3 bucket name}在建立 CloudTrail 時設定的 S3 儲存桶的名稱。

說明可登入AWS S3控制台,在對應地區下尋找bucket,並在詳情頁查看資訊。

aws-cloudtrail-logs-123******12-abcdef完成替換後,滾動到頁面底部,單擊建立隊列。

步驟3:建立S3事件通知

此步驟配置 S3 儲存桶的事件通知規則,實現當有新的記錄檔產生時,自動向指定的 SQS 隊列發送通知。更多資訊,請參考AWS官方文檔Amazon S3 事件通知。

登入 AWS SQS 控制台

登入AWS S3控制台,在地區選取項目器後, 單擊通用儲存桶。

警告請務確保選擇的地區與建立 CloudTrail 的地區相同。

在通用儲存桶頁簽,定位至建立CloudTrail 時設定的 S3 儲存桶的名稱,並進入詳情頁。

配置事件通知

在屬性頁簽的事件通知地區,單擊建立事件通知。參考如下說明,完成配置。

事件類型:勾選發送。

目標:選擇SQS 隊列,並在指定 SQS 隊列為步驟2:建立SQS訊息佇列建立的隊列。

完成配置後,單擊儲存更改。

步驟4:配置隊列讀寫權限

此步驟為Security Center建立的專用 IAM 使用者添加讀取 SQS 隊列中的通知訊息許可權。

建立SQS策略:

登入AWS IAM控制台。在策略頁下,單擊創建策略。

參考如下說明完成配置。

選定服務:SQS。

Effect:允許。

讀取:勾選GetQueueUrl、ReceiveMessage。

寫入:勾選ReceiveMessage。

資源:單擊添加 ARN,資源ARN填入隊列ARN。

說明可登入AWS SQS控制台,在對應地區下尋找隊列,並在詳情頁查看RAN資訊。

為 IAM 使用者附加策略:

參考設定使用者權限,將上一步建立的 SQS 策略附加到目標 IAM 使用者。

常見問題

為什麼在Security Center看不到部分接入的AWS資源?

地區未選擇:在Security Center的接入配置中,檢查是否已勾選該資源所在的AWS地區。

同步延遲:首次接入或配置變更後,資產同步可能存在一定延遲,請等待同步完成。

填寫完AK後,自動校正憑證和許可權失敗怎麼辦?

許可權問題:子帳號許可權不足,請參考設定使用者權限,前往 AWS 控制台修改或補充相關使用者權限策略。

帳號問題:若是快速配置方案,存取金鑰(Access Key)需為主帳號產生。參考步驟一:在AWS建立主帳號授權憑證,使用主帳號登入AWS控制台並建立API存取金鑰。

地區問題:當前選擇的地區不可用,請切換至其他可用地區或對應的Domain,然後重新提交。