為阿里雲Security Center提供騰訊雲子帳號API密鑰後,Security Center可通過訪問騰訊Cloud API將騰訊雲主機、雲產品等雲資源統一接入Security Center的安全防護體系。本文詳解通過提供騰訊雲子帳號API密鑰方式完成騰訊雲資產接入的具體配置流程,實現跨雲資產的集中安全管控,降低多雲環境下的安全管理複雜度。

配置方案說明

配置方案支援的功能

配置方案 | 方案說明 | 支援的功能 |

自行在騰訊雲建立子帳號並授權要求的權限,之後在Security Center提交子帳號API密鑰完成接入。 |

| |

提交主帳號API密鑰後,Security Center自動建立子帳號並完成接入授權。 | 主機資產 |

配置流程

手動設定方案

快速配置方案

本文包含的所有在騰訊雲控制台的操作步驟僅供參考,具體操作步驟請參見下文中的騰訊雲文檔連結。

手動設定方案

1. 建立子帳號並完成授權

登入騰訊雲控制台,進入使用者列表頁面。

在使用者列表頁面,單擊建立使用者,並選擇快速建立。

在快速建立使用者頁面,完成如下配置:

使用者名稱:便於尋找和理解的使用者名稱稱。

訪問方式:選擇編程訪問。

單擊使用者權限列下的

表徵圖,根據您需要使用的功能,配置下述功能對應的許可權,配置完成後單擊確定。

表徵圖,根據您需要使用的功能,配置下述功能對應的許可權,配置完成後單擊確定。主機資產:QcloudCVMReadOnlyAccess-雲端服務器(CVM)相關資源唯讀存取權限。

雲安全態勢管理-雲產品配置:

使用雲安全態勢管理功能時,您可以選擇預設策略或自訂策略中的一種完成授權。

預設策略

使用預設策略時,您需要為正在建立的使用者授予下述許可權。

CloudResourceReadOnlyAccess:該策略允許唯讀訪問賬戶內所有雲端服務,除財務相關和部分CAM介面(如子使用者屬性、密鑰、使用者組等)。

QcloudCamReadOnlyAccess:使用者與許可權(CAM)唯讀存取權限。

自訂策略

重要如果Security Center的雲安全態勢管理功能新增了檢查項,必須及時更新對應的自訂策略,否則會無法檢測新增的檢查項。請謹慎使用自訂策略授權。

若需對Security Center訪問騰訊雲資產的許可權進行精細化管控,可藉助自訂策略授權的方式,實現細粒度的許可權管理,對操作類型、資源範圍等進行靈活限定,從而在保障騰訊雲資產安全的同時,確保許可權分配的合理性與靈活性。操作步驟如下:

單擊建立自訂策略,建立一個名為cspmPolicy的自訂策略。然後為正在建立的使用者授權該策略。具體操作,請參見通過策略文法建立自訂策略。策略內容中元素配置的詳細說明,請參見元素參考。

Agentic SOC:單擊建立自訂策略,建立一個名為siemPolicy的自訂策略。然後為正在建立的使用者授權該策略。具體操作,請參見通過策略文法建立自訂策略。

在快速建立使用者頁面,單擊创建用户。

2. 為子帳號建立API密鑰

具體操作,請參見子帳號存取金鑰管理。

在騰訊雲控制台的使用者列表頁面,單擊建立的子帳號名稱。在使用者詳情頁面API密鑰頁簽,單擊建立密鑰。

在建立SecretKey對話方塊,單擊下載CSV檔案或複製,儲存SecretId和SecretKey後,單擊確定。

3. 配置子帳號功能許可權並提交API密鑰

在左側導覽列,選擇。在控制台左上方,選擇需防護資產所在的地區:中國內地或非中國內地。

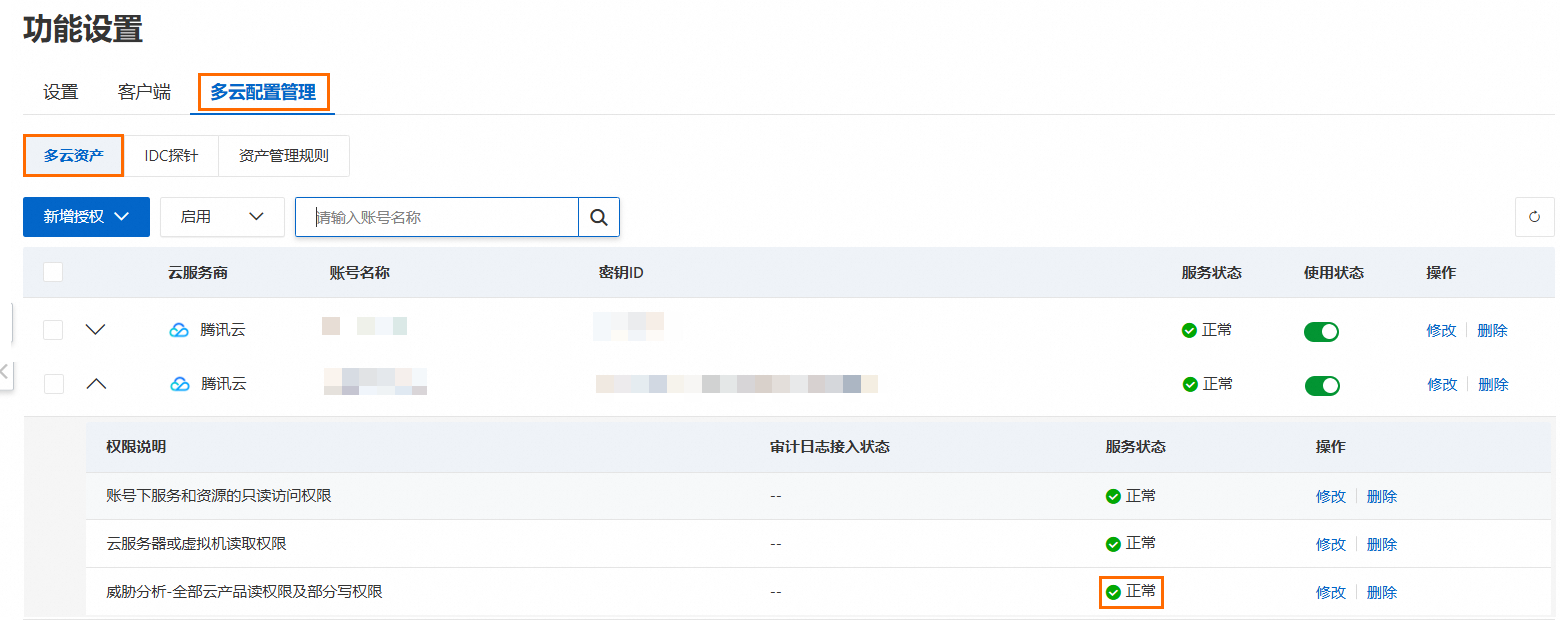

在頁簽,單擊新增授权,在下拉式清單中選擇腾讯云。

您也可以通過以下任意入口,開啟接入云外资产面板。

在頁面,將滑鼠移動至多雲資產接入地區

表徵圖處,並單擊腾讯云下方的接入。

表徵圖處,並單擊腾讯云下方的接入。在頁面的雲產品配置風險頁簽,將滑鼠移動至多云云產品接入地區

表徵圖處,並單擊腾讯云下方的接入。

表徵圖處,並單擊腾讯云下方的接入。在頁面,將滑鼠移動至多雲產品接入地區

表徵圖處,並單擊腾讯云下方的接入授權。

表徵圖處,並單擊腾讯云下方的接入授權。

在接入云外资产面板,保持預設選擇手动配置方案,根據您需要使用的Security Center能力,選擇許可權說明中對應的功能,單擊下一步。

主機資產:如果您需要Security Center控制台自動同步騰訊雲主機資產時,請選中該配置項。

雲安全態勢管理:如果您需要使用雲安全態勢管理功能掃描騰訊雲產品配置並管理雲產品配置風險時,請選中該配置項。

威脅分析與響應:如果您需要使用Agentic SOC功能聯動騰訊雲資產進行惡意IP封鎖等處置響應時,請選中該配置項。

在提交AK嚮導頁面,輸入步驟2建立的API密鑰資訊,並單擊下一步。

帳號名稱用於區分同一雲廠商下的不同賬戶資產,建議您根據其用途設定具有明確含義的名稱。

重要請勿刪除或禁用子使用者及API密鑰,以免影響接入。

4.(可選)完成審計日誌配置

許可權說明選擇雲安全態勢管理時,如果您需要在Security Center接入騰訊雲中雲產品的系統活動或操作的日誌以擷取更完善的檢測,您需在審計日志配置嚮導頁面,參考下述步驟完成配置,單擊下一步。如果不需要接入審計日誌,請單擊跳過。

審計日誌配置的Kafka和日誌集合相關資料將用於雲安全態勢管理中身份許可權管理(CIEM)的檢測,如果不配置審計日誌,Security Center會無法檢測CIEM相關檢查項。

進入騰訊雲Log Service控制台,建立一個日誌主題。具體操作,請參見管理日誌主題。

Log Service地區建議選擇與雲產品相同的地區。

進入騰訊雲Action Trail控制台,使用跟蹤集投遞日誌。具體操作,請參見使用跟蹤集投遞日誌。

建立跟蹤集時的關鍵配置項如下:

管理事件類型:選擇全部。

資源類型:選擇全部資源類型。

投遞位置:選擇將事件投遞到Log ServiceCLS,將投遞的日誌主題配置為上述步驟中建立的日誌主題,並選中補齊近三個月(90天)事件。

自訂一個權限原則ciemPolicy,並為需要接入Security Center的子帳號授權該自訂許可權。

自訂權限原則的內容如下:

您需要進入日誌主題的基本資料頁面,擷取日誌主題的詳細資料,替換上述策略中的資訊。

${CLS TopicID}:填寫為日誌主題ID的取值。

${CLS 日誌集ID}:填寫為所屬日誌集ID的取值。

${CLS 所在RegionID}:填寫為地區取值對應的地區ID。

${主帳號ID}:在控制台右上方單擊頭像,擷取主帳號ID。

擷取日誌主題的Kafka主題名稱、Kafka外網服務接入地址資訊和所屬日誌集ID,用於接入Security Center。

進入日誌主題的基本資料頁面,擷取所屬日誌集ID。

進入Kafka協議消費頁面,擷取Kafka主題名稱和Kafka外網服務接入地址。具體操作,請參見Kafka 協議消費。

在Security Center控制台接入云外资产面板的審計日志配置嚮導中,填寫通過上述步驟擷取的Kafka 主題名稱、Kafka 服務地址和日誌集合ID,並單擊下一步。

5. 配置接入策略

在Security Center控制台接入云外资产面板的策略配置嚮導中,配置需接入的騰訊雲資產的地區、資料同步頻率等,單擊確定。

配置項

說明

選擇地區

選擇需接入資產所屬地區,Security Center根據您在控制台左上方選擇的資料管理中心(中國或全球(不含中國)),將當前帳號下的資產資料接入對應的管理中心。

新增地區接入管理

選中該項後,當前騰訊雲帳號下如果有新增地區,Security Center預設將新增地區的資產資料接入到當前所在的資料管理中心。

不選中該項時,新增地區將不會被接入Security Center。

主機資產同步頻率

選擇Security Center自動同步騰訊雲主機資產的時間間隔。若選擇關閉,表示不同步。

說明當許可權說明選擇主機資產時,需要配置該參數。

雲產品同步頻率

選擇Security Center自動同步騰訊云云產品的時間間隔。若選擇關閉,表示不同步。

說明當許可權說明選擇雲安全態勢管理時,需要配置該參數。

AK服務狀態檢查

選擇Security Center自動檢測騰訊雲帳號API密鑰有效性的時間間隔。選擇關閉,表示不檢測。

單擊同步最新资产,將騰訊雲帳號下的所有資產同步到Security Center。

快速配置方案(僅接入主機資產)

1. 建立主帳號API密鑰

具體操作,請參見主帳號存取金鑰管理。

登入騰訊雲控制台,進入API密鑰管理頁面。在API密鑰管理頁面,單擊建立密鑰。

在建立SecretKey對話方塊,單擊下載CSV檔案或複製,儲存SecretId和SecretKey後,單擊確定。

2. 提交主帳號API密鑰

在左側導覽列,選擇。在控制台左上方,選擇需防護資產所在的地區:中國內地或非中國內地。

在頁簽,單擊新增授权,在下拉式清單中選擇腾讯云。

您也可以通過以下任意入口,開啟接入云外资产面板。

在頁面,將滑鼠移動至多雲資產接入地區

表徵圖處,並單擊腾讯云下方的接入。

表徵圖處,並單擊腾讯云下方的接入。在頁面的雲產品配置風險頁簽,將滑鼠移動至多云云產品接入地區

表徵圖處,並單擊腾讯云下方的接入。

表徵圖處,並單擊腾讯云下方的接入。在頁面,將滑鼠移動至多雲產品接入地區

表徵圖處,並單擊腾讯云下方的接入授權。

表徵圖處,並單擊腾讯云下方的接入授權。

在接入云外资产面板,選擇快速配置方案,單擊下一步。

在提交AK嚮導頁面,輸入已擷取的帳號API密鑰資訊和帳號名稱,並單擊下一步。

帳號名稱用於區分同一雲廠商下的不同賬戶資產,建議您根據其用途設定具有明確含義的名稱。

完成上述操作後,Security Center會自動在騰訊雲控制台建立首碼為AlibabaSasSubAccount_的子使用者,用於完成接入Security Center的授權。建議您不要刪除或禁用該使用者及API密鑰,以免影響騰訊雲資產接入。

3. 配置接入策略

在Security Center控制台接入云外资产面板的策略配置嚮導中,配置需接入的騰訊雲資產的地區、資料同步頻率等,單擊確定。

配置項

說明

選擇地區

選擇需接入資產所屬地區,Security Center根據您在控制台左上方選擇的資料管理中心(中國內地或非中國內地),將當前帳號下的資產資料接入對應的管理中心。

新增地區接入管理

選中該項後,當前騰訊雲帳號下如果有新增地區,Security Center預設將新增地區的資產資料接入到當前所在的資料管理中心。

不選中該項時,新增地區將不會被接入Security Center。

主機資產同步頻率

選擇Security Center自動同步騰訊雲主機資產的時間間隔。選擇關閉,表示不同步。

AK服務狀態檢查

選擇Security Center自動檢測騰訊雲子帳號API密鑰有效性的時間間隔。選擇關閉,表示不檢測。

單擊同步最新资产,將騰訊雲帳號下的所有資產同步到Security Center。

4. 刪除主帳號密鑰

在接入完成後,為了確保主帳號的安全,建議您參考下述步驟在騰訊雲控制台刪除授權使用的主帳號的API密鑰。Security Center已使用自動建立的子帳號完成授權操作,此時刪除主帳號的API金鑰組您使用Security Center的功能無影響。具體操作,請參見刪除主帳號 API 金鑰。

在騰訊雲控制台API密鑰管理頁面,單擊在Security Center已提交的密鑰操作列的禁用。

在提示對話方塊,單擊禁用。

在API密鑰管理頁面,單擊目標密鑰操作列的刪除,完成刪除操作。

接入結果驗證

主機資產

在Security Center控制台頁面,在多雲資產接入地區單擊![]() 表徵圖,查看接入的騰訊雲主機。更多資訊,請參見主機資產。

表徵圖,查看接入的騰訊雲主機。更多資訊,請參見主機資產。

雲安全態勢管理

在Security Center控制台頁面,查看已通過API密鑰接入的騰訊雲產品列表。更多資訊,請參見查看雲產品資訊。

Agentic SOC

在Security Center控制台頁面的多云配置管理頁簽,查看Agentic SOC的服務狀態。若服務狀態顯示正常,則接入成功。

後續操作

主機資產

為騰訊雲資產安裝Security Center用戶端。具體操作,請參見安裝用戶端。

重要在執行新增安裝命令操作時,服務商需選擇騰訊雲。

免費版僅支援基礎的安全檢測,無安全防護能力。您可以為接入的騰訊雲端服務器綁定Security Center的付費防護版本(防病毒版、進階版、企業版或旗艦版),以便使用Security Center的安全防護能力。具體操作,請參見管理主機及容器安全授權數。

雲安全態勢管理

設定並執行雲平台配置風險檢查策略,檢查騰訊雲產品中是否存在配置風險。

Agentic SOC

您需要將騰訊雲Web Application Firewall、Cloud Firewall日誌接入,才能使用Agentic SOC提供的威脅檢測、安全事件處置等能力。將日誌接入的操作步驟如下:

將騰訊雲日誌接入Agentic SOC。

相關文檔

關於雲安全態勢管理功能的更多資訊,請參見雲安全態勢管理概述。

關於Agentic SOC功能的更多資訊,請參見什麼是Agentic SOC(原威脅分析與響應)。