為保證RAM使用者的帳號安全,控制台登入或在控制台進行敏感操作時除使用使用者名稱和密碼驗證外,您還可以綁定本文所述的MFA裝置,用於二次身分識別驗證。

背景資訊

RAM使用者支援多種多因素認證方式,其使用情境及差異請參見多因素認證方式。

您需要先在RAM使用者安全設定中,設定允許使用的MFA裝置,然後按照本文所述的方法綁定對應的MFA裝置,才能使多因素認證生效。更多資訊,請參見管理RAM使用者安全設定。

為了更好地保護您的賬戶及資產安全,從2025年03月17日開始將陸續為所有RAM使用者開啟登入時強制進行MFA多因素認證,詳情請參見通知。

原U2F裝置已經升級為通行密鑰。如果您已綁定U2F裝置,推薦您將其升級為通行密鑰。具體操作,請參見U2F安全密鑰升級為通行密鑰。

綁定虛擬MFA

前提條件

操作前,請在移動端下載並安裝支援虛擬MFA認證的應用。以下以Google Authenticator為例,其下載方式如下:

iOS:在App Store中搜尋Google Authenticator。

Android:在Google Play中搜尋Google Authenticator。

說明Android系統的Google Authenticator還依賴外部二維碼掃描組件,所以您還需要在應用市場中搜尋並安裝條行碼掃描器。

操作步驟

在RAM使用者登入頁面綁定

RAM使用者登入時,可按如下操作自行綁定虛擬MFA裝置。

RAM使用者訪問RAM使用者登入頁面,然後輸入RAM使用者名稱和登入密碼。

選擇虛擬MFA裝置。

在移動端,添加虛擬MFA裝置。

說明如下以iOS系統上的Google Authenticator應用為例。

登入Google Authenticator應用。

點擊開始使用,選擇合適的方式添加虛擬MFA裝置。

掃碼添加(推薦):點擊掃描二維碼,然後掃描阿里雲控制台綁定虛擬MFA頁面上的二維碼。

手動添加:先點擊輸入設定密鑰,然後填寫阿里雲控制台綁定虛擬MFA頁面上的帳號和密鑰,最後點擊添加。

在阿里雲控制台,輸入移動端顯示的動態驗證碼,然後單擊確定。

在RAM使用者安全資訊頁面綁定

允許自主管理MFA裝置的RAM使用者,可按如下操作自行綁定虛擬MFA裝置。關於如何設定RAM使用者自主管理MFA裝置,請參見全域安全設定。

RAM使用者訪問RAM使用者登入頁面,完成登入。

滑鼠移至上方在右上方頭像的位置,單擊安全資訊。

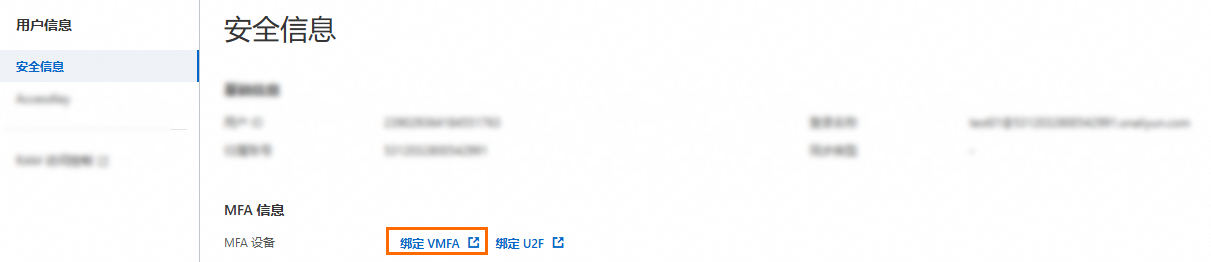

在MFA資訊地區,單擊MFA裝置右側的綁定VMFA。

在移動端,添加虛擬MFA裝置。

說明如下以iOS系統上的Google Authenticator應用為例。

登入Google Authenticator應用。

點擊開始使用,選擇合適的方式添加虛擬MFA裝置。

掃碼添加(推薦):點擊掃描二維碼,然後掃描阿里雲控制台綁定虛擬MFA頁面上的二維碼。

手動添加:先點擊輸入設定密鑰,然後填寫阿里雲控制台綁定虛擬MFA頁面上的帳號和密鑰,最後點擊添加。

在阿里雲控制台,輸入移動端顯示的動態驗證碼,然後單擊確定。

在RAM控制台綁定

您可以使用阿里雲帳號(主帳號)或Resource Access Management員在RAM控制台主動為RAM使用者綁定虛擬MFA。

阿里雲帳號(主帳號)或Resource Access Management員登入RAM控制台。

在左側導覽列,選擇。

在使用者登入名稱稱/顯示名稱列,單擊目標RAM使用者名稱稱。

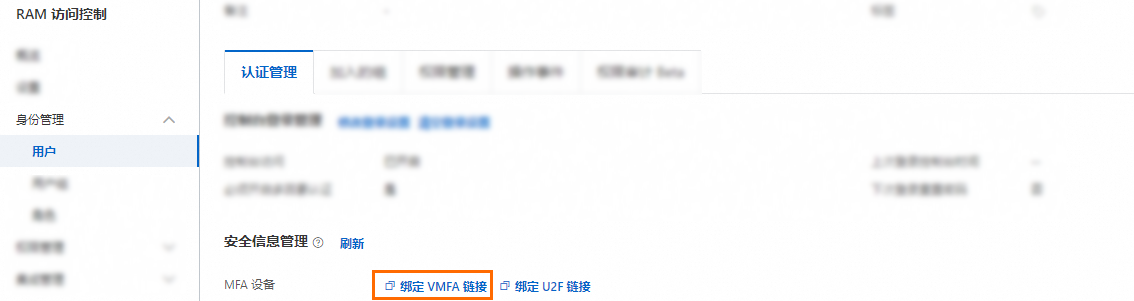

在認證管理頁簽下的安全資訊管理地區,複製綁定VMFA連結,然後在瀏覽器中開啟該連結。

在移動端,添加虛擬MFA裝置。

說明如下以iOS系統上的Google Authenticator應用為例。

登入Google Authenticator應用。

點擊開始使用,選擇合適的方式添加虛擬MFA裝置。

掃碼添加(推薦):點擊掃描二維碼,然後掃描阿里雲控制台綁定虛擬MFA頁面上的二維碼。

手動添加:先點擊輸入設定密鑰,然後填寫阿里雲控制台綁定虛擬MFA頁面上的帳號和密鑰,最後點擊添加。

在阿里雲控制台,輸入移動端顯示的動態驗證碼,然後單擊確定。

您還可以設定是否允許RAM使用者記住MFA驗證狀態7天,如果為允許,則RAM使用者登入進行MFA驗證時,可以選中記住這台機器,7天內無需再次驗證。選中後,同一個RAM使用者7天內無需再次驗證MFA,但是,更換RAM使用者登入記錄將失效。關於具體的設定方法,請參見管理RAM使用者安全設定。

綁定安全郵箱

在RAM使用者安全資訊頁面綁定

允許自主管理MFA裝置的RAM使用者,可按如下操作自行綁定安全郵箱。關於如何設定RAM使用者自主管理MFA裝置,請參見全域安全設定。

RAM使用者訪問RAM使用者登入頁面,完成登入。

滑鼠移至上方在右上方頭像的位置,單擊安全資訊。

在MFA資訊地區,單擊安全郵箱右側的綁定。

在綁定安全郵箱頁面,輸入郵箱地址,然後擷取並輸入驗證碼,最後單擊確定。

在RAM控制台綁定

您可以使用阿里雲帳號(主帳號)或Resource Access Management員在RAM控制台主動為RAM使用者綁定安全郵箱。

阿里雲帳號(主帳號)或Resource Access Management員登入RAM控制台。

在左側導覽列,選擇。

在使用者登入名稱稱/顯示名稱列,單擊目標RAM使用者名稱稱。

在認證管理頁簽下的安全資訊管理地區,單擊安全郵箱右側的編輯。

在編輯安全郵箱對話方塊,輸入安全郵箱地址,然後單擊確定。

在發送啟用連結對話方塊,再次確認安全郵箱無誤後,單擊發送啟用連結。

登入安全郵箱,驗證啟用連結。

連結有效期間為24小時,超期未驗證需要重新發送連結。

RAM使用者基本資料中存在的郵箱僅作為備忘資訊,與上述綁定的安全郵箱不同,二次身分識別驗證只能使用安全郵箱。

綁定通行密鑰

RAM使用者可以在電腦裝置、行動裝置上綁定和儲存通行密鑰(Passkey),或綁定和使用安全密鑰(Security Key)裝置。綁定成功後,可以使用通行密鑰登入阿里雲或進行MFA驗證。通行密鑰認證首先會認證裝置綁定關係,確認裝置的合法性,然後使用裝置內建的指紋、人臉、數字 PIN 碼驗證裝置持有人身份。綁定通行密鑰前,請您務必瞭解通行密鑰的使用限制和支援的裝置類型,詳情請參見什麼是通行密鑰。

在RAM使用者登入頁面綁定

RAM使用者登入時,可按如下操作自行綁定通行密鑰。

RAM使用者訪問RAM使用者登入頁面,然後輸入RAM使用者名稱和登入密碼。

選擇通行密鑰。

在綁定通行密鑰頁面,綁定通行密鑰。

在RAM使用者安全資訊頁面綁定

RAM使用者訪問RAM使用者登入頁面,完成登入。

滑鼠移至上方在右上方頭像的位置,單擊安全資訊。

在通行密鑰地區,單擊建立通行密鑰。

在綁定通行密鑰頁面,綁定通行密鑰。

U2F安全密鑰升級為通行密鑰

如果RAM使用者之前已綁定了U2F安全密鑰,該U2F安全密鑰可以正常使用,但是推薦您將其升級為通行密鑰。

後續步驟

啟用多因素認證並綁定多因素認證裝置後,RAM使用者再次登入阿里雲或在控制台進行敏感操作時,系統將要求輸入兩層安全要素:

第一層安全要素:輸入使用者名稱和密碼。

第二層安全要素:輸入虛擬MFA裝置產生的驗證碼、通過通行密鑰認證或輸入安全郵箱驗證碼。

如果您要為RAM使用者更換新的MFA裝置,請先解除綁定當前的MFA裝置,再綁定新的MFA裝置。具體操作,請參見為RAM使用者解除綁定MFA裝置。

如果RAM使用者在未解除綁定MFA裝置的狀態下卸載了MFA應用(Google Authenticator)或RAM使用者的U2F安全密鑰丟失,RAM使用者將無法正常登入阿里雲。此時RAM使用者需要聯絡阿里雲帳號(主帳號)或Resource Access Management員,前往RAM控制台解除綁定MFA裝置。具體操作,請參見為RAM使用者解除綁定MFA裝置。