您可以通過Terraform建立並管理密鑰。本文以建立密鑰為例進行介紹。

概述

KMS支援您建立預設密鑰(主要金鑰),該密鑰不需要購買KMS執行個體即可建立,也支援您在KMS執行個體中建立密鑰。關於密鑰的更多資訊,請參見密鑰服務概述。

當前範例程式碼支援一鍵運行,您可以直接運行代碼。一鍵運行

前提條件

由於阿里雲帳號(主帳號)具有資源的所有許可權,一旦發生泄露將面臨重大風險。建議您使用RAM使用者,並為該RAM使用者建立AccessKey,具體操作方式請參見建立RAM使用者和建立AccessKey。

使用以下樣本為RAM使用者授權,需要為該RAM使用者授予以下許可權:AliyunKMSFullAccess(管理Key Management Service)許可權。具體操作方式請參見為RAM使用者授權。

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "kms:*" ], "Resource": [ "*" ], "Condition": {} } ] }準備Terraform運行環境,您可以選擇以下任一方式來使用Terraform。

在Explorer中使用Terraform:阿里雲提供了Terraform的線上運行環境,您無需安裝Terraform,登入後即可線上使用和體驗Terraform。適用於零成本、快速、便捷地體驗和調試Terraform的情境。

Cloud Shell:阿里雲Cloud Shell中預裝了Terraform的組件,並已配置好身份憑證,您可直接在Cloud Shell中運行Terraform的命令。適用於低成本、快速、便捷地訪問和使用Terraform的情境。

在本地安裝和配置Terraform:適用於網路連接較差或需要自訂開發環境的情境。

請確保Terraform版本不低於v0.12.28。如需檢查現有版本,請運行terraform --version命令。

使用的資源

alicloud_kms_key:建立並管理應用身份憑證。

alicloud_kms_alias:建立並管理別名。

在KMS執行個體中建立一個密鑰

本樣本將在KMS執行個體中建立一個密鑰。

建立一個工作目錄,並且在工作目錄中建立以下名為

main.tf的設定檔。main.tfTerraform主檔案,定義了將要部署的資源。在此之前,請確保您已建立KMS執行個體:variable "region" { default = "cn-shanghai" } provider "alicloud" { region = var.region } variable "instance_name" { default = "tf-kms-vpc-172-16" } variable "instance_type" { default = "ecs.n1.tiny" } # 使用資料來源來擷取可用的可用性區域資訊。資源只能在指定的可用性區域內建立。 data "alicloud_zones" "default" { available_disk_category = "cloud_efficiency" available_resource_creation = "VSwitch" available_instance_type = var.instance_type } # 建立VPC resource "alicloud_vpc" "vpc" { vpc_name = var.instance_name cidr_block = "172.16.0.0/12" } # 建立一個Vswitch CIDR 塊為 172.16.0.0/12 resource "alicloud_vswitch" "vsw" { vpc_id = alicloud_vpc.vpc.id cidr_block = "172.16.0.0/21" zone_id = data.alicloud_zones.default.zones.0.id vswitch_name = "terraform-example-1" } # 建立另一個Vswitch CIDR 塊為 172.16.128.0/17 resource "alicloud_vswitch" "vsw1" { vpc_id = alicloud_vpc.vpc.id cidr_block = "172.16.128.0/17" zone_id = data.alicloud_zones.default.zones.0.id vswitch_name = "terraform-example-2" } # 建立KMS軟體密鑰管理執行個體,並使用網路參數啟動 resource "alicloud_kms_instance" "default" { timeouts { delete = "20m" # 給刪除加上逾時時間 } # 軟體密鑰管理執行個體 product_version = "3" vpc_id = alicloud_vpc.vpc.id # 規定 KMS 執行個體所在的可用性區域,使用前面擷取的可用性區域 ID zone_ids = [ data.alicloud_zones.default.zones.0.id, data.alicloud_zones.default.zones.1.id ] # 交換器id vswitch_ids = [ alicloud_vswitch.vsw.id,alicloud_vswitch.vsw1.id ] # 計算效能、密鑰數量、憑據數量、訪問管理數量 vpc_num = "1" key_num = "1000" secret_num = "100" spec = "1000" # 為KMS執行個體關聯其他VPC,選擇性參數 # 如果VPC與KMS執行個體的VPC屬於不同阿里雲帳號,您需要先共用交換器。 #bind_vpcs { #vpc_id = "vpc-j6cy0l32yz9ttxfy6****" #vswitch_id = "vsw-j6cv7rd1nz8x13ram****" #region_id = "cn-shanghai" #vpc_owner_id = "119285303511****" #} #bind_vpcs { #vpc_id = "vpc-j6cy0l32yz9ttd7g3****" #vswitch_id = "vsw-3h4yrd1nz8x13ram****" #region_id = "cn-shanghai" #vpc_owner_id = "119285303511****" #} } # 儲存KMS執行個體CA認證到本地檔案 resource "local_file" "ca_certificate_chain_pem" { content = alicloud_kms_instance.default.ca_certificate_chain_pem filename = "ca.pem" }在KMS執行個體中建立密鑰:

#密鑰規格為Aliyun_AES_256,密鑰用途是加密解密(ENCRYPT/DECRYPT) resource "alicloud_kms_key" "kms_software_key_encrypt_decrypt" { timeouts { delete = "20m" # 給刪除加上逾時時間 } description = "default_key_encrypt_decrypt description" # 密鑰的使用方式。預設值:ENCRYPT/DECRYPT。有效值:ENCRYPT/DECRYPT: 加密或解密資料。 key_usage = "ENCRYPT/DECRYPT" # 密鑰的規格。預設值:Aliyun_AES_256。 key_spec = "Aliyun_AES_256" # 密鑰材料的來源。預設值:Aliyun_KMS。有效值:Aliyun_KMS, EXTERNAL。 origin = "Aliyun_KMS" # KMS 執行個體的 ID。 # 若添加此參數表明是在KMS執行個體中建立密鑰,否則是建立預設密鑰(主要金鑰) dkms_instance_id = alicloud_kms_instance.default.id # 在 CMK 刪除之前的天數。 pending_window_in_days = 7 # 要分配給資源的標籤映射,可選 #tags = { #"Environment" = "Production" #"Name" = "KMS-01" #"SupportTeam" = "PlatformEngineering" #"Contact" = "aliyun@test.com" #} } #密鑰別名為alias/kms_software_key_encrypt_decrypt,在整個阿里雲帳號下唯一。 resource "alicloud_kms_alias" "kms_software_key_encrypt_decrypt_alias" { # 別名 alias_name = "alias/kms_software_key_encrypt_decrypt" # 密鑰id key_id = alicloud_kms_key.kms_software_key_encrypt_decrypt.id }執行以下命令,初始化

Terraform運行環境。terraform init返回如下資訊,表示Terraform初始化成功。

Initializing the backend... Initializing provider plugins... - Reusing previous version of hashicorp/alicloud from the dependency lock file - Using previously-installed hashicorp/alicloud v1.231.0 Terraform has been successfully initialized! You may now begin working with Terraform. Try running "terraform plan" to see any changes that are required for your infrastructure. All Terraform commands should now work. If you ever set or change modules or backend configuration for Terraform, rerun this command to reinitialize your working directory. If you forget, other commands will detect it and remind you to do so if necessary.建立執行計畫,並預覽變更。

terraform plan執行以下命令,建立密鑰。

terraform apply在執行過程中,根據提示輸入

yes並按下Enter鍵,等待命令執行完成,若出現以下資訊,則表示密鑰建立成功。Do you want to perform these actions? Terraform will perform the actions described above. Only 'yes' will be accepted to approve. Enter a value: yes ... alicloud_kms_key.kms_software_key_encrypt_decrypt: Creating... alicloud_kms_key.kms_software_key_encrypt_decrypt: Creation complete after 0s [id=key-shh6715c21812y8i7z***] alicloud_kms_alias.kms_software_key_encrypt_decrypt_alias: Creating... alicloud_kms_alias.kms_software_key_encrypt_decrypt_alias: Creation complete after 0s [id=alias/kms_secret] ... Apply complete! Resources: 2 added, 0 changed, 0 destroyed.驗證結果

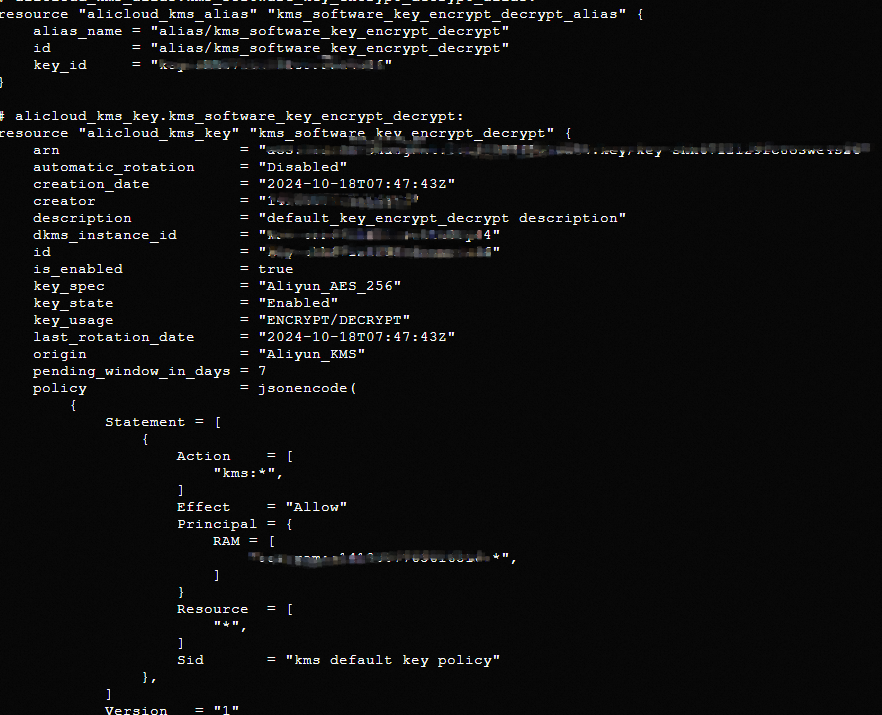

執行terraform show命令

您可以使用以下命令查詢Terraform已建立的資來源詳細資料:

terraform show

登入Key Management Service控制台

登入Key Management Service控制台,查看已建立的密鑰。

清理資源

當您不再需要上述通過Terraform建立或管理的資源時,請運行以下命令以釋放資源。關於terraform destroy的更多資訊,請參見常用命令。

terraform destroy完整樣本

當前範例程式碼支援一鍵運行,您可以直接運行代碼。一鍵運行