來源站點防護面臨動態IP管理複雜的問題。阿里雲通過Cloud Firewall與邊緣加速服務ESA的深度整合,推出基於動態地址簿的自動化防護方案,協助您輕量化管理來源站點安全。

前提條件

來源站點配置了Cloud Firewall互連網邊界策略。

來源站點使用阿里雲產品。

已開啟來源站點防護,並開啟自動啟用最新回源 IP 列表。

Cloud Firewall側引用ESA地址簿的原理

當您的來源站點開啟Cloud Firewall時,支援通過在Cloud Firewall側引用ESA地址簿(ESA Back-to-origin Address)的方式,實現來源站點防護。ESA地址簿包含ESA的節點IP,當您將ESA的地址簿加入到Cloud Firewall的邊界策略後,即可對來自非ESA節點的流量進行過濾。ESA的回源IP發生變化時,地址簿會自動同步更新IP,無需手動維護來源站點的IP白名單(這裡僅針對ESA節點的IP白名單),實現零營運防護。

在Cloud Firewall側引用ESA的地址簿

在左側導覽列,選擇。

在入向頁簽,選擇需要建立的IP類型(預設建立IPv4類型的策略),然後單擊新增策略。

在新增外-內策略面板,選擇自定义创建頁簽。單擊源類型的地址簿。

單擊

,選擇雲地址簿。

,選擇雲地址簿。

搜尋

ESA,在結果列中選擇ESA Back-to-origin Address,然後單擊操作列的選擇。

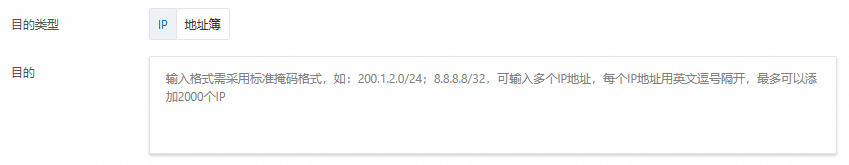

在目的中填入您的來源站點IP/CIDR地址,如

1.2.3.4/32。

您需要結合業務情境選擇協議類型。若是不確定業務情境,建議選擇ANY,並在連接埠中填寫您的業務連接埠,應用設定為ANY。

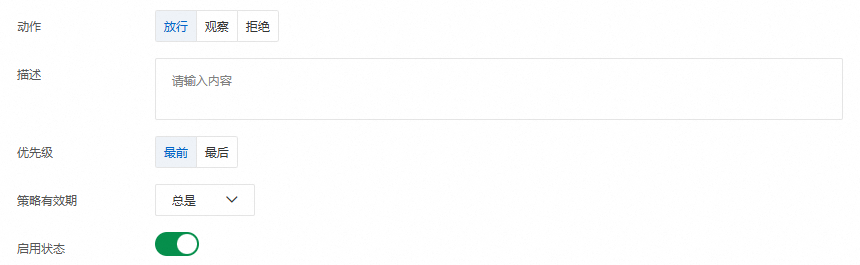

將動作設定為允許存取,優先順序設定為最前,策略有效期間設定為總是,啟用狀態設定為

,最後單擊確定即可。

,最後單擊確定即可。