本文為您介紹通過SCIM協議,將Microsoft Entra ID(原Azure AD)中的使用者或使用者組同步到雲SSO。

準備工作

Microsoft Entra ID中的所有配置操作需要管理使用者(已授予全域管理員許可權)執行。關於如何在Microsoft Entra ID中建立使用者及授權,請參見Microsoft Entra ID文檔。

步驟一:在雲SSO建立SCIM密鑰

登入雲SSO控制台。

在左側導覽列,單擊設定。

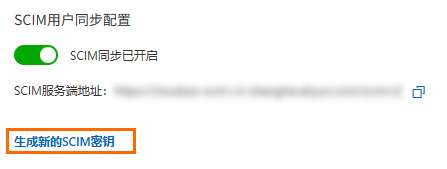

在使用者佈建頁簽下的SCIM使用者同步配置地區,單擊產生新的SCIM密鑰。

在SCIM密鑰產生成功對話方塊,複製SCIM密鑰,然後單擊確定。

步驟二:在雲SSO啟用SCIM同步

登入雲SSO控制台。

在左側導覽列,單擊設定。

在使用者佈建頁簽下的SCIM使用者同步配置地區,開啟SCIM同步開關,啟用SCIM同步。

請複製並儲存SCIM服務端地址,方便後續配置。

步驟三:在Microsoft Entra ID中建立應用程式

使用Microsoft Entra ID管理使用者登入Azure門戶。

在首頁左上方,單擊

表徵圖。

表徵圖。在左側導覽列,選擇。

單擊建立應用程式。

在瀏覽Microsoft Entra庫頁面,單擊建立你自己的應用程式。

在建立你自己的應用程式頁面,輸入應用程式名稱(例如:CloudSSODemo),並選擇整合未在庫中找到的任何其他應用程式(非庫),然後單擊建立。

步驟四:在Microsoft Entra ID中分配使用者或使用者組到應用程式

在CloudSSODemo頁面的左側導覽列,選擇。

單擊左上方的添加使用者/組。

選擇使用者或使用者組。

單擊分配。

步驟五:在Microsoft Entra ID中配置SCIM同步

在CloudSSODemo頁面的左側導覽列,選擇。

單擊左上方的新配置,建立預配配置,組態管理員憑據。

在租戶URL地區,輸入SCIM服務端地址。

該地址從雲SSO SCIM配置頁面的SCIM服務端地址處擷取。

在機密標記地區,輸入SCIM密鑰。

該SCIM密鑰從步驟一:在雲SSO建立SCIM密鑰擷取。

單擊測試連接。

測試成功後,單擊建立。

在預配頁面的左側導覽列,選擇,配置屬性對應及其他參數。

在映射地區,配置屬性對應。

單擊Provision Microsoft Entra ID Users,配置使用者屬性對應。

在customappsso屬性列找到externalId的映射,將其源屬性設定為objectId。

刪除不相關的屬性對應,僅保留下圖所示的屬性對應。

單擊Provision Microsoft Entra ID Groups,配置使用者組屬性對應。刪除不相關的屬性對應,僅保留下圖所示的屬性對應。

說明因為雲SSO的使用者名稱稱和使用者組名稱有字元限制,如果Microsoft Entra ID中的使用者名稱稱或使用者組名稱包含了雲SSO不允許的字元,則會映射失敗。此時,您需要將Microsoft Entra ID中displayName的映射類型修改為運算式,然後設定一個替換規則,把不允許的字元去掉或者替換成支援的字元。具體操作,請參見Microsoft Entra ID文檔。

在設定地區,選擇範圍為僅同步已指派的使用者和組。

在預配狀態地區,開啟預配開關。

單擊儲存。

在概述頁面,重新整理頁面,查看同步結果。

結果驗證

登入雲SSO控制台。

在使用者或使用者組列表中,查看同步成功的使用者或使用者組。