設計概述

介紹

對雲使用者而言,在上雲、用雲、管雲過程中持續維持良好的雲上架構變得極具挑戰,而通過產品和技術構建阿里雲和企業分支上雲網路往往是企業上雲的第一步。

本文檔主要目的在IPsec-VPN構建分支上雲網路情境,給使用者分享阿里雲上的架構設計最佳實務總結為一系列的方法論和設計原則,圍繞穩定、安全、效能、彈性、可觀測 、自服務等方面,形成阿里雲卓越架構架構,以協助雲使用者可以通過IPsec-VPN構建分支上雲網路。

基本概念

VPN 閘道:VPN網關(VPN Gateway)是一款提供網路連接服務的產品,通過建立加密隧道的方式實現企業本機資料中心、企業辦公網路、互連網用戶端與阿里雲之間安全可靠的網路連接。

IPsec-VPN:主要用於企業分公司的上雲情境。IPsec VPN是一種傳統的VPN類型,在網路層提供安全的IP通訊。通過使用IPsec協議,它能夠對每個資料包進行加密和身分識別驗證,從而確保資料轉送的安全性和完整性。IPsec-VPN通常用於網站對網站或遠端存取VPN,需要在使用者的裝置或網路網關上進行配置。

SSL-VPN:主要用於企業使用者移動用戶端的上雲情境。SSL VPN則通過安全套接層(SSL)或較新的傳輸層安全性(TLS)協議在會話層提供安全的串連,與IPsec-VPN不同,SSL-VPN不需要用戶端軟體,使用者可以通過任何標準的Web瀏覽器安全地訪問網路資源,因為SSL是大多數現代Web瀏覽器所支援的。SSL-VPN更靈活,易於實施,尤其適合提供遠端使用者對特定應用或服務的安全訪問。目前阿里雲支援Windows、Linux、Mac、Android等多作業系統用戶端。

雲企業網:雲企業網CEN(Cloud Enterprise Network)是運行在阿里雲私人全球網路上的一張高可用網路。雲企業網通過轉寄路由器TR(Transit Router)協助您在跨地區專用網路之間,專用網路與本機資料中心間搭建私網通訊通道,為您打造一張靈活、可靠、大規模的企業級雲上網路。

在使用者建立IPsec-VPN的過程中,依據IPsec串連綁定的資源不同,實現網路連接的方式也不相同,如下圖所示:

綁定VPN網關執行個體:VPN網關執行個體是直接連接到使用者的雲上VPC,可以通過串連的VPC與其他網路互連

綁定轉寄路由器TR執行個體:IPsec串連綁定TR是直接連接到轉寄路由器TR,可以通過串連的TR與其他網路互連

綁定VPN網關執行個體和綁定TR執行個體功能對比

對比項 | 綁定VPN網關執行個體 | 綁定轉寄路由器執行個體 |

關聯的資源 | 在建立IPsec-VPN時,您需購買VPN網關執行個體,VPN網關執行個體需關聯至一個VPC上。 IDC或分支可與關聯的VPC直接互連,也可以通過關聯的VPC與其他網路互連。 | 在建立IPsec-VPN時,無需購買VPN網關執行個體,也無需關聯VPC,需要搭配使用雲企業網CEN產品,在雲企業網下建立TR執行個體。 IDC或分支可通過TR執行個體與任意VPC互連,也可以與轉寄路由器執行個體下的其他網路直接互連。 |

【彈性】計費方式 | 訂用帳戶 即按月購買資源,先付費,後使用。 比較適合預算制的客戶 | 隨用隨付 按照資源用量結算費用,先使用,後付費。 比較適合用量波動明顯的客戶 |

【安全】支援的密碼編譯演算法 |

|

|

【穩定】IPsec-VPN串連支援的隧道模式 |

|

可以通過多個IPsec串連提供高可用性 |

【彈性】單個IPsec串連支援的頻寬規格 | 最大支援為1000 Mbps | 預設限制為1000 Mbps 可以通過多個IPsec串連提供更大頻寬 比較適合需要大頻寬的客戶 |

【效能】單個IPsec串連每秒最多支援傳輸的資料包數量 | 12萬 pps | 12萬 pps |

支援的網路類型 |

表示通過互連網建立加密隧道。

表示基於物理專線的私網串連建立加密隧道。 |

表示通過互連網建立加密隧道。

表示基於物理專線的私網串連建立加密隧道。 |

支援的接入方式 |

|

|

【穩定】實現高可用鏈路的方式 | 通過主備鏈路的方式實現鏈路的高可用。 | 通過ECMP方式實現鏈路的高可用。 |

設計原則

VPN網關是企業通過IPsec-VPN構建分支上雲網路的關鍵產品,通過建立加密隧道的方式實現企業IDC、企業分支等與阿里雲VPC之間安全可靠的私網串連。IPsec-VPN是一種基於路由的網路連接技術,提供靈活的流量路由方式,方便使用者配置和維護VPN策略,適用於在IDC、分支、用戶端等與VPC之間建立網路連接。

穩定:IPsec-VPN承擔企業IDC和阿里雲之間的橋樑,其穩定持續服務能力,直接關係到企業混合雲組網的穩定,因此需要全面考慮端到端穩定性設計。

安全:IPsec-VPN承擔企業IDC和阿里雲之間的橋樑,必須要協助企業確保鏈路的加密和安全,此外特定行業還有需要支援國密演算法等特殊加密要求,因此在設計IPsec-VPN構建上雲分支網路時,要充分考慮到安全加密方面的建設。

彈性:IPsec-VPN承擔企業IDC和阿里雲之間的互連通道,很多企業會面臨頻寬利用率的不足和流量閑置,即需要確保在流量峰值時能夠有充足的資源提供可靠服務,也需要在流量低峰時能夠隨用隨付,做到資源成本的最佳化。同時如果需要媲美專線的大頻寬的上雲能力,也具備彈效能力提供更大頻寬能力

設計關鍵點

穩定

裝置層級高可用:IPsec-VPN底層採用雙機熱備架構,故障時秒級切換,保證會話不中斷,業務不受影響。

鏈路層級高可用:目前所有VPN網關預設支援雙隧道模式,鏈路故障時支援秒級切換。IPsec串連綁定TR可以使用多個串連提供ECMP高可用鏈路。

單隧道的IPsec-VPN串連支援升級為雙隧道模式 。雙隧道模式的IPsec-VPN串連擁有主備兩條隧道,在主隧道故障後,流量可以通過備隧道進行傳輸,提高了IPsec-VPN串連的高可用性。VPN網關升級期間無法提供服務,已有串連也會中斷。建議您在網路維護視窗期間進行升級,以免影響業務運行。

使用者層級高可用:使用者本地網關裝置可以通過多個裝置提供高可用,故障時可以提供使用者側的裝置高可用性切換

VPN配合上雲專線實現高可用:除了IPsec-VPN產品本身的穩定性和高可用性方面的設計,IPsec-VPN還可以搭配上雲專提供更佳穩定性的架構設計。在路由配置上,本地IDC網關裝置與VPN網關之間可以配置靜態路由或BGP動態路由協議互聯,但本地IDC網關裝置與邊界路由器VBR之間必須要通過BGP動態路由協議互聯。

安全合規

使用網路金鑰交換IKE和IP層協議安全結構IPsec協議對傳輸資料進行加密,保證資料安全可信。

IKE版本的選擇:

如果使用的VPN類型為國密型,則IKE版本僅支援IKEv1;如果使用的VPN類型為標準型,則IKE版本支援IKEv1和IKEv2

相對於IKEv1版本,IKEv2版本簡化了SA的協商過程並且對於多網段的情境提供了更好的支援,推薦選擇IKEv2版本(預設值)

密碼編譯演算法:

如果使用的是普通型VPN網關,則密碼編譯演算法支援aes(aes128,預設值)、aes192、aes256、des和3des。

如果使用的是國密型VPN網關,則密碼編譯演算法支援sm4(預設值)。

說明如果VPN網關執行個體的頻寬規格為200 Mbps及以上,推薦使用aes、aes192、aes256密碼編譯演算法,不推薦使用3des密碼編譯演算法。aes是一種對稱金鑰密碼編譯演算法,提供高強度的加密和解密,在保證資料安全傳輸的同時對網路延遲、輸送量、轉寄效能影響較小;3des是三重資料加密演算法,加密時間較長且演算法複雜度較高,運算量較大,相比aes會降低轉寄效能。

認證演算法:

如果使用的是普通型VPN網關,則認證演算法支援sha1(預設值)、md5、sha256、sha384和sha512。

如果使用的是國密型VPN網關,則認證演算法支援sm3(預設值)。

合規性:阿里雲VPN網關在中國相關政策法規內提供服務,僅支援建立非跨境串連,不支援建立跨境串連。涉及到跨境情境,建議結合雲企業網CEN跨境專線搭配使用。

高效效能

提供大頻寬能力:單個IPsec串連最大支援的頻寬規格為1000 Mbps,如果需要擴大IPsec-VPN串連的頻寬,可以通過部署多個IPsec串連TR來實現,IDC和VPN網關之間通過多個IPsec-VPN串連傳輸串流量。

提供高pps能力:在高pps情境下,單個IPsec串連每秒最多支援傳輸的資料包數量12萬pps(256位元組)

單隧道模式的IPsec-VPN串連,每個轉寄路由器TR支援ECMP(Equal-Cost Multipath Routing)的VPN串連數量是16個。

彈性

功能開通即用,配置即時生效,實現快速部署,並且IPsec串連綁定TR使用,還支援多根IPsec-VPN來提供良好的彈性頻寬擴容能力。

單隧道模式的IPsec-VPN串連,每個轉寄路由器TR支援ECMP(Equal-Cost Multipath Routing)的VPN串連數量是16個。

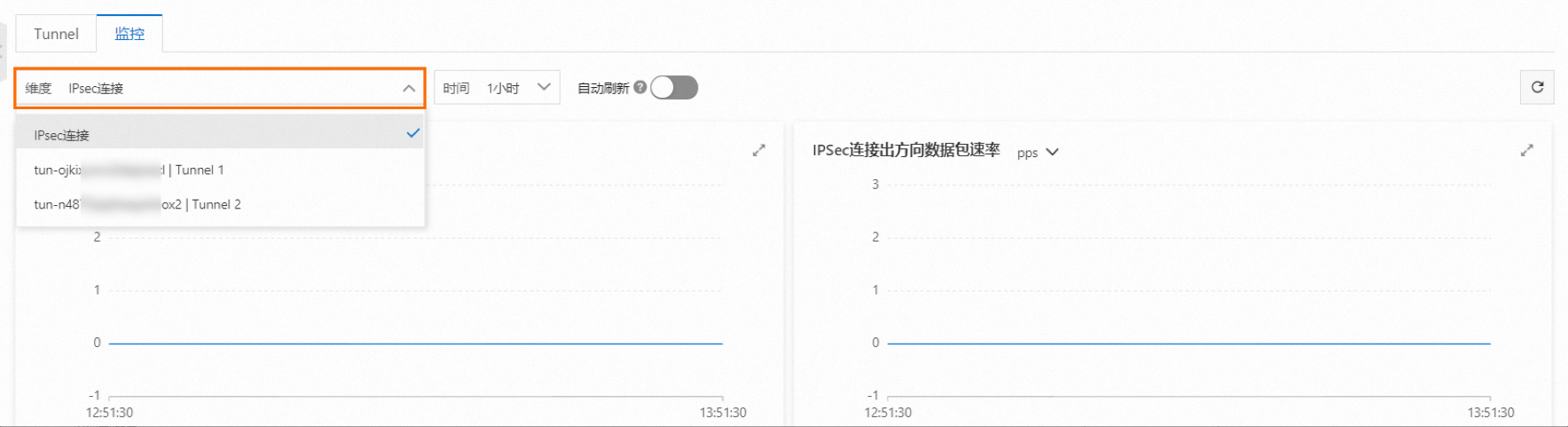

可觀測

結合阿里雲CloudMonitor服務和NIS產品,使用者可以查看VPN網關執行個體和IPsec串連的監控資訊,並可以為VPN網關執行個體建立閾值警示規則,監控VPN網關執行個體的流量傳輸情況,以便在流量傳輸異常時及時收到警示通知

自服務

診斷與排查

VPN網關提供多種診斷工具和相關文檔協助使用者排查VPN網關相關問題

VPN網關支援查看IPsec-VPN串連和SSL-VPN串連日誌、支援查看IPsec-VPN串連錯誤碼,VPN網關接入網路智慧型服務NIS後支援VPN網關執行個體診斷、路徑分析功能,這些功能均可以協助您排查VPN網關相關問題。

診斷工具及文檔說明:

診斷工具或文檔 | 說明 |

使用者可以使用該功能排查使用VPN網關過程中遇到的問題,例如IPsec-VPN串連協商問題、VPN網關路由配置問題、VPN網關執行個體狀態問題等,系統會根據診斷出的異常項提供修複建議。 | |

使用者可以使用該功能診斷通過VPN網關建立網路連接的資源之間的網路連通性問題,適用於流量轉寄異常類問題診斷。 | |

該文檔匯總了IPsec-VPN串連常見錯誤及排查方法,您可以通過VPN網關管理主控台提示的錯誤碼和IPsec串連的日誌資訊,對照文檔中的匯總表自主排查問題。 | |

該文檔匯總了常見的IPsec-VPN串連協商問題和連通性問題及解決方案供您查閱。 | |

使用IPsec-VPN的過程中,如果遇到問題,您可以通過該文檔自助排查問題。 |

設計最佳實務

通過VPN網關串連到DMZ VPC方式(主備隧道)

情境描述:當有企業分支、企業員工用戶端想私網訪問雲上資源或者相互之間要互連時,可以使用VPN網關方式接入,並且多個業務VPC可以通過DMZ VPC的VPN網關實現加密鏈路上雲

DMZ VPC設計要點:DMZ VPC內建立VPN網關,用VPN網關串連分支;DMZ VPC串連到TR後可以和本地區和其他地區的VPC、VBR、VPN互連

VPN網關設計要點

網關類型:根據需要選擇普通型還是國密型,建立網關執行個體後無法修改,謹慎選擇

隧道模式:建議選擇雙隧道(主備隧道、雙可用性區域雙交換器),可以實現雙公網IP和雙可用性區域容災

接入服務:

如果接入分支(網路),則需開啟IPsecVPN功能、並配置IPsec隧道

如果接入非IOS用戶端,則需開啟SSLVPN功能、並配置SSL-VPN服務端

如果接入iOS用戶端,則需開啟SSLVPN功能、並配置IPsec服務端

通過IPsec隧道串連到TR方式(多ECMP鏈路)

情境描述:當有企業分支想私網訪問雲上資源或者相互之間要互連時,可以使用IPsec隧道串連TR方式接入。TR支援同時綁定多個IPsec串連。IDC可以通過多條IPsec-VPN鏈路與VPC互連,多個IPsec-VPN鏈路之間可以實現流量的負載分擔,從而提供大頻寬的私網上雲串連能力

多IPsec形成ECMP鏈路設計要點:

阿里雲:配置多個IPsec串連並串連到TR,TR路由表出介面到多個IPsec串連形成ECMP,既能做IPsec多可用性區域容災、又能擴容IPsec隧道容量(單隧道1Gbps*隧道數量)

分支側:建議用多台裝置各建一個隧道,分支網路選擇多個裝置作為路由下一跳形成ECMP,既能做多裝置(多隧道)容災、又能擴容IPsec隧道容量(單隧道1Gbps*隧道數量)。

說明也可用1台裝置建立多隧道,但此時這台網關裝置可能存在單點故障風險。

通過私網VPN網關實現物理專線加密通訊

情境描述:考慮到專線流量本身沒有加密機制,在IDC已通過物理專線與VPC建立私網串連的基礎上,可以通過IPsec-VPN和VPN網關實現物理專線私網流量加密通訊,提高私網互連的安全性。

私網流量加密通訊:在本機資料中心IDC通過物理專線和雲企業網與雲上Virtual Private Cloud實現私網通訊後,私網VPN網關可通過已建立的私網串連與本地網關裝置建立加密通訊通道。可以通過相關路由配置引導本地IDC和VPC要互連的流量進入加密通訊通道,實現私網流量加密通訊。

路由配置設計要點:根據VBR執行個體和VPN網關啟動並執行協議不同,可支援三種路由配置方式:VBR執行個體和VPN網關均配置靜態路由、VBR執行個體配置靜態路由VPN網關運行BGP動態路由協議、VBR執行個體和VPN網關均運行BGP動態路由協議。

應用情境介紹

遠程工作訪問:VPN允許員工從家中或在旅途中通過加密的串連安全地訪問企業內部網路。使用VPN時,員工可以像在辦公室一樣訪問檔案和應用程式。這保證了資料轉送的私密性和安全性,防止了敏感資訊的泄露。對於跨國公司來說,VPN是維護日常營運的重要工具。例如,國際諮詢公司的顧問經常在外地,使用VPN可以隨時擷取公司內部資源。

安全資料轉送:對於需要傳輸敏感性資料的企業來說,VPN提供了一個安全的通道。使用強加密協議,企業能確保資料在公網中傳輸的過程中不會被截獲。這對金融機構或法律諮詢公司尤其重要。例如,律師事務所與客戶之間通過VPN傳輸保密檔案,確保了客戶隱私和案例敏感資訊的安全。

上雲鏈路的容災備份:使用者在混合雲的上雲鏈路可以組合使用IPsec-VPN和物理專線,實現本機資料中心IDC和雲上業務通過物理專線和IPsec-VPN進行主備鏈路上雲。

可視化架構CADT參考

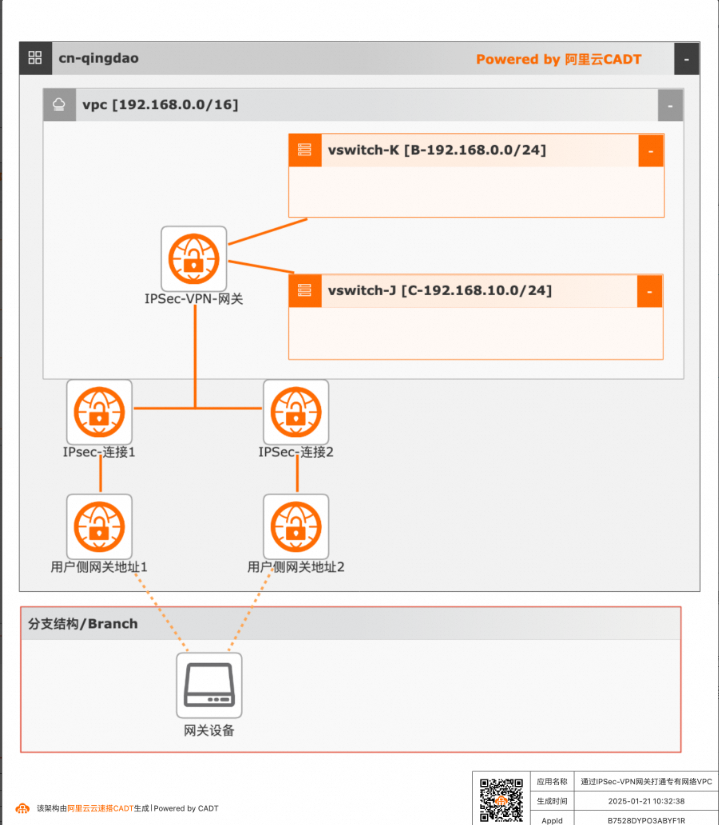

通過IPsec-VPN網關連通到Virtual Private Cloud

情境 | 內容專案 | 說明 |

通過VPN網關連通到Virtual Private Cloud | 模板ID | MXQCLVXC1E3J9GOZ |

可視化部署模板 | ||

CADT API調用樣本 |

可視化部署架構圖:

使用流程:

可視化方式

大量建立相關雲端服務,包括1個Virtual Private Cloud、2個虛擬交換器、1個IPSec-VPN網關執行個體、2個IPsec串連配置、2個使用者側網關地址執行個體。

基於模板建立應用,預設地區為北京,雲產品均為建立。

完成應用儲存,分別進行校正、計價,本樣本相關雲產品均為隨用隨付。

核對完成,確認協議開始批量部署。

整合API調用方式

通過一組openAPI介面,通過整合API快速完成使用。

參考文檔按照命令列工具和初始化。

參考模型YAML檔案,直接部署和輸出。

如果需要替換模板中的已保有執行個體,比如使用存量的VPC、交換器等。可以替換對應的instances的ID欄位。

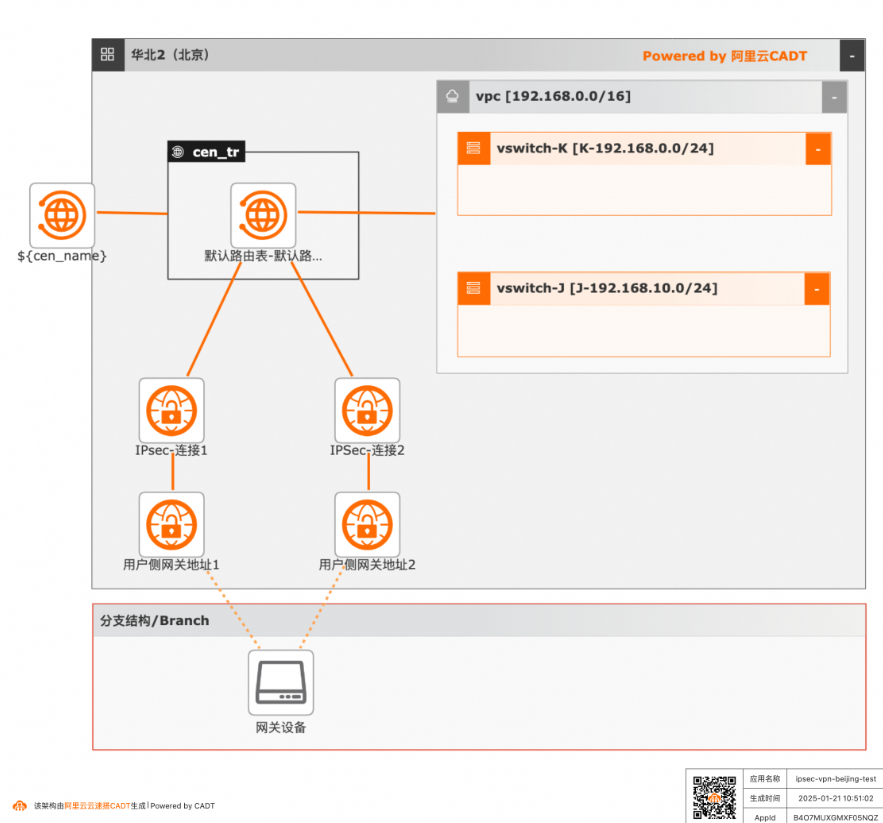

通過IPsec隧道連結到雲企業網轉寄路由器TR

情境 | 內容專案 | 說明 |

通過IPsec隧道連結到雲企業網轉寄路由器TR | 模板ID | PDKTO11YPWOW43CY |

可視化部署模板 | ||

CADT API調用樣本 |

可視化部署架構圖:

使用流程:

可視化方式

大量建立相關雲端服務,包括1個Virtual Private Cloud、2個虛擬交換器、2個IPsec串連配置、2個使用者側網關地址執行個體、1個雲企業網CEN、1個轉寄路由器TR。

基於模板建立應用,預設地區為北京,雲產品均為建立。

完成應用儲存,分別進行校正、計價,本樣本相關雲產品均為隨用隨付。

核對完成,確認協議開始批量部署。

整合API調用方式

通過一組openAPI介面,通過整合API快速完成使用。

參考文檔按照命令列工具和初始化。

參考模型YAML檔案,直接部署和輸出。

如果需要替換模板中的已保有執行個體,比如使用存量的VPC、交換器等。可以替換對應的instances的ID欄位。