業務接入DDoS高防產品後,可以將攻擊流量引流到DDoS高防,有效避免業務在遭受大流量DDoS攻擊時出現服務停用情況,確保來源站點伺服器的穩定可靠。您可以參考本文中的接入配置和防護策略最佳實務,在各類情境中使用DDoS高防更好地保護您的業務。

接入配置流程概述

接入情境 | 接入配置流程 |

正常情況下的業務接入 | |

業務遭受攻擊時的緊急接入 | 參照正常情況下的業務接入配置流程操作前,必須先閱讀瞭解緊急接入情境須知。 |

步驟1:業務梳理

首先,建議您對需要接入DDoS高防進行防護的業務情況進行全面梳理,協助您瞭解當前業務狀況和具體資料,為後續使用DDoS高防的防護功能模組提供指導依據。

梳理項 | 說明 | 操作建議 |

網站和商務資訊 | ||

網站或應用業務每天的流量峰值情況,包括Mbps、QPS | 判斷風險時間點。 | 作為DDoS高防執行個體的業務頻寬和業務QPS規格的選擇依據。 |

業務的主要使用者群體(例如,訪問使用者的主要來源地區) | 判斷非法攻擊來源。 | 方便業務接入後配置DDoS高防的地區封鎖策略。更多資訊,請參見設定地區封鎖(針對網域名稱)。 |

業務是否為C/S架構 | 如果是C/S架構,進一步明確是否有App用戶端、Windows用戶端、Linux用戶端、代碼回調或其他環境的用戶端。 | 無。 |

來源站點是否部署在非中國內地地區 | 判斷所配置的執行個體是否符合最佳網路架構。 | 來源站點部署在非中國內地地區時,建議選購DDoS高防(非中國內地)服務。更多資訊,請參見什麼是DDoS高防。 |

來源站點伺服器的作業系統(Linux、Windows)和所使用的Web服務中介軟體(Apache、Nginx、IIS等) | 判斷來源站點是否存在存取控制策略,避免來源站點誤攔截DDoS高防回源IP轉寄的流量。 | 如果有,需要在來源站點上設定允許存取DDoS高防的回源IP。更多資訊,請參見允許存取DDoS高防回源IP。 |

業務是否需要支援IPv6協議 | 無。 | 如果您的業務需要支援IPv6協議,建議您使用DDoS原生防護。更多資訊,請參見什麼是DDoS原生防護。 |

業務使用的協議類型 | 無。 | 用於後續業務接入DDoS高防時配置網站資訊,需要選擇對應的協議。 |

業務連接埠 | 無。 | 判斷來源站點業務連接埠是否在DDoS高防的支援連接埠範圍內。更多資訊,請參見自訂伺服器連接埠。 |

要求標頭部(HTTP Header)是否帶有自訂欄位且服務端擁有相應的校正機制 | 判斷DDoS高防是否會影響自訂欄位導致服務端業務校正失敗。 | 無。 |

業務是否有擷取並校正真實源IP機制 | 接入DDoS高防後,真實源IP會發生變化。請確認是否要在來源站點上調整擷取真實源IP配置,避免影響業務。 | 如果需要,請參見配置DDoS高防後擷取真實的請求來源IP。 |

業務是否使用TLS 1.0或弱加密套件 | 判斷業務使用的加密套件是否支援。 | 完成業務接入後,根據需要設定TLS安全性原則。具體操作,請參見自訂伺服器HTTPS認證的TLS安全性原則。 |

(針對HTTPS業務)服務端是否使用雙向認證 | 無。 | 如需雙向認證,請參見使用DDoS高防部署HTTPS雙向認證。 |

(針對HTTPS業務)用戶端是否支援SNI標準 | 無。 | 對於支援HTTPS協議的網域名稱,接入DDoS高防後,用戶端和服務端都需要支援SNI標準。 |

(針對HTTPS業務)是否存在會話保持機制 | DDoS高防的HTTP和HTTPS預設連線逾時時間長度為120秒。 | 如果您的業務有上傳、登入等長會話需求,建議您使用基於七層的Cookie會話保持功能。 |

業務是否存在空串連 | 例如,伺服器主動發送資料包防止會話中斷,這類情況下接入DDoS高防後可能會對正常業務造成影響。 | 無。 |

業務互動過程 | 瞭解業務互動過程、業務處理邏輯,便於後續配置針對性防護策略。 | 無。 |

活躍使用者數量 | 便於後續在處理緊急攻擊事件時,判斷事件嚴重程度,以採取風險較低的應急處理措施。 | 無。 |

業務及攻擊情況 | ||

業務類型及業務特徵(例如,遊戲、棋牌、網站、App等業務) | 便於在後續攻防過程中分析攻擊特徵。 | 無。 |

業務流量(入方向) | 協助後續判斷是否包含惡意流量。例如,日均訪問流量為100 Mbps,則超過100 Mpbs時可能遭受攻擊。 | 無。 |

業務流量(出方向) | 協助後續判斷是否遭受攻擊,並且作為是否需要額外業務頻寬擴充的參考依據。 | 無。 |

單使用者、單IP的入方向流量範圍和串連情況 | 協助後續判斷是否可針對單個IP制定限速策略。 | 更多資訊,請參見設定頻率控制。 |

使用者群體屬性 | 例如,個人使用者、網吧使用者、通過代理訪問的使用者。 | 用於判斷是否存在單個出口IP集中並發訪問導致誤攔截的風險。 |

業務是否遭受過大流量攻擊及攻擊類型 | 根據歷史遭受的攻擊類型,設定針對性的DDoS防護策略。 | 無。 |

業務遭受過最大的攻擊流量峰值 | 根據攻擊流量峰值判斷DDoS高防功能規格的選擇。 | 更多資訊,請參見購買DDoS高防執行個體。 |

業務是否遭受過CC攻擊(HTTP Flood) | 通過分析歷史攻擊特徵,配置預防性策略。 | 無。 |

業務遭受過最大的CC攻擊峰值QPS | 通過分析歷史攻擊特徵,配置預防性策略。 | 無。 |

業務是否提供Web API服務 | 無。 | 如果提供Web API服務,不建議使用頻率控制的攻擊緊急防護模式。通過分析API訪問特徵配置自訂CC攻擊防護策略,避免API正常請求被攔截。 |

業務是否已完成壓力測試 | 評估來源站點伺服器的請求處理效能,協助後續判斷是否因遭受攻擊導致業務發生異常。 | 無。 |

步驟2:準備工作

在將業務接入DDoS高防時,強烈建議您先使用測試業務環境進行測試,測試通過後再正式接入生產業務環境。

在將業務接入DDoS高防前,您需要完成下表描述的準備工作。

業務類型 | 準備工作 |

網站業務 |

|

非網站業務 |

|

步驟3:接入和配置DDoS高防

業務接入配置。

說明如果在接入DDoS高防前業務已遭受攻擊,建議您更換來源站點伺服器IP。更換IP前,請務必確認是否在用戶端或App端中通過代碼直接指向來源站點IP,在這種情況下,請先更新用戶端或App端代碼後再更換來源站點IP,避免影響業務正常訪問。具體操作,請參見更換來源站點ECS公網IP。

根據您的業務情境和所選購的DDoS高防產品,參見以下接入配置指導,將您的業務接入DDoS高防:

配置來源站點保護。

為避免惡意攻擊者繞過DDoS高防直接攻擊來源站點伺服器,建議您完成來源站點保護配置。具體操作,請參見設定來源站點保護。

配置防護策略。

網站網域名稱類業務

CC攻擊防護

業務正常時:將網站業務接入DDoS高防後,建議您在運行一段時間後(兩、三天左右),通過分析業務應用日誌資料(包括URL、單一源IP平均訪問QPS等),評估正常情況下單訪問源IP的請求QPS情況並相應配置頻率控制自訂規則限速策略,避免遭受攻擊後的被動響應。

正在遭受CC攻擊時:通過查看DDoS高防管理主控台的安全總覽報表(具體操作,請參見安全總覽),擷取網域名稱請求TOP URL、IP地址、訪問來源IP、User-agent等參數資訊,根據實際情況制定頻率控制自訂規則(具體操作,請參見自訂頻率控制防護規則),並觀察防護效果。

重要由於頻率控制的攻擊緊急模式可能會對特定類型的業務造成一定的誤攔截,不建議將攻擊緊急作為頻率控制的預設防護模式。如果您的業務類型為App業務或者Web API服務,建議您不要使用攻擊緊急模式。

如果使用頻率控制的正常模式仍發現誤攔截現象,建議您使用白名單功能允許存取特定IP。

(網站業務)AI智能防護

由於AI智能防護策略中的嚴格模式存在對業務造成誤攔截的可能性,且網站網域名稱類業務接入對常見四層攻擊已有天然的防護能力,請您不要使用網站業務AI智能防護中的嚴格模式,建議使用預設的正常模式。更多資訊,請參見設定AI智能防護。

開啟全量日誌

強烈建議您開啟全量日誌分析服務(具體操作,請參見快速使用全量日誌分析)。當業務遭受網路七層攻擊時,可以通過全量日誌功能分析攻擊行為特徵,針對性制定防護策略。

說明開通全量Log Service將可能產生額外費用,請您在開通服務前確認。

非網站連接埠類業務

一般情況下,將非網站業務接入DDoS高防後,採用預設防護配置即可。在運行一段時間後(兩、三天左右),您可以根據業務情況調整四層AI智能防護的模式(具體操作,請參見設定四層AI智能防護),可有效提升針對網路四層CC攻擊的防護效果。

說明如果您的業務是API類型或存在集中單個IP訪問(例如,辦公網出口、單個伺服器IP、高頻率調用API介面業務等)的情況,請不要開啟非網站業務AI智能防護策略的嚴格模式。如果確實需要使用嚴格防護模式,請聯絡阿里雲技術支援人員確認情況後再啟用,避免因誤攔截造成業務無法訪問。

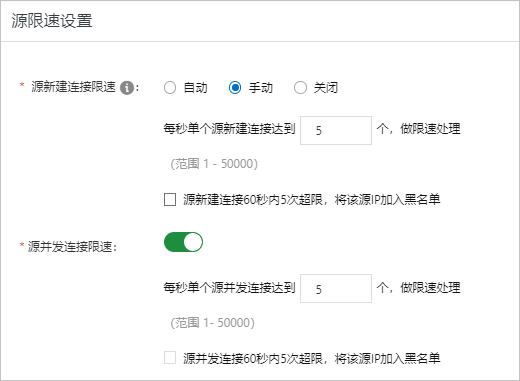

如果您發現有攻擊流量透傳到來源站點伺服器的情況,建議您啟用DDoS防護策略中的源、目的串連限速策略(具體操作,請參見設定單條DDoS防護策略)。在不完全清楚業務情況時,建議將源建立串連限速和並發串連限速均設定為5。如果發現存在誤攔截的現象,您可調整數值,適當放寬限速策略。

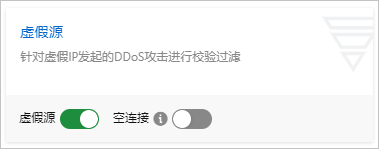

如果存在服務端主動發送資料包的業務情境,需要關閉空串連防護策略(具體操作,請參見設定單條DDoS防護策略),避免正常業務受到影響。

本地測試。

完成上述DDoS高防配置後,建議您進行配置準確性檢查和驗證測試。

說明您可以通過修改本地系統hosts檔案的方式進行本地測試。

表 1. 配置準確性檢查項

編號

檢查項

網站網域名稱類業務接入檢查項(必檢)

1

接入佈建網域名是否填寫正確。

2

網域名稱是否備案。

3

接入配置協議是否與實際協議一致。

4

接入配置連接埠是否與實際提供的服務連接埠一致。

5

來源站點填寫的IP是否是真實伺服器IP,而不是錯誤地填寫了DDoS高防執行個體的IP或其他服務的IP。

6

認證資訊是否正確上傳。

7

認證是否合法(例如,密碼編譯演算法不合規、錯誤上傳其他網域名稱的認證等)。

8

憑證鏈結是否完整。

9

是否已瞭解DDoS高防(中國內地)執行個體的彈性防護計費方式。

10

協議類型是否啟用Websocket、Websockets協議。

11

是否開啟頻率控制的攻擊緊急和strict 模式。

非網站連接埠類業務檢查項(必檢)

1

業務連接埠是否可以正常訪問。

2

接入配置協議是否與實際協議一致;確認未錯誤地為TCP協議業務配置UDP協議規則等。

3

來源站點填寫的IP是否是真實伺服器IP,而不是錯誤地填寫了DDoS高防執行個體的IP或其他服務的IP。

4

是否已瞭解DDoS高防執行個體(中國內地)執行個體的彈性防護計費方式。

5

是否開啟四層AI智能防護的strict 模式。

表 2. 業務可用性驗證項

編號

檢查項

1(必檢項)

測試業務是否能夠正常訪問。

2(必檢項)

測試業務登入工作階段保持功能是否正常。

3(必檢項)

(網站網域名稱類業務)觀察業務返回4XX和5XX響應碼的次數,確保回源IP未被攔截。

4(必檢項)

(網站網域名稱類業務)對於App業務,測試HTTPS鏈路訪問是否正常。檢查是否存在SNI問題。

5(建議項)

是否配置後端伺服器擷取真實訪問源IP。

6(建議項)

(網站網域名稱類業務)是否配置來源站點保護,防止攻擊者繞過DDoS高防直接攻擊來源站點。

7(必檢項)

測試TCP業務的連接埠是否可以正常訪問。

正式切換業務流量。

必要檢查項均檢測通過後,建議採用灰階的方式逐個修改DNS解析記錄,將網站業務流量切換至DDoS高防,避免大量操作導致業務異常。如果切換流量過程中出現異常,請快速恢複DNS解析記錄。

說明修改DNS解析記錄後,需要10分鐘左右生效。

真實業務流量切換後,您需要再次根據上述業務可用性驗證項進行測試,確保業務正常運行。

配置監控警示。

建議您使用CloudMonitor對已接入DDoS高防進行防護的網域名稱、連接埠和業務來源站點連接埠進行監控(具體操作,請參見設定DDoS高防警示規則),即時監控其可用性、HTTP返回狀態代碼(5XX、4XX類狀態代碼)等,及時發現業務異常現象。

日常營運。

彈性後付費和保險版進階防護次數:

首次購買DDoS高防(中國內地)的使用者可以免費獲得1個300 Gbps規格的抗D包(更多資訊,請參見抗D包),建議您儘快將其綁定至DDoS高防執行個體並將彈性防護閾值設定為300 Gbps。綁定成功後,當日內(自然日)所遭受的抗D包防護規格內(300 Gbps以內)的攻擊防護流量將不會產生彈性防護費用。

說明如果您在抗D包耗盡後或到期後不想啟用DDoS高防的彈性防護能力,應及時將彈性防護閾值調整為執行個體的保底防護頻寬。

如果需要啟用DDoS高防(中國內地)的彈性防護能力,請務必先查看DDoS高防(中國內地)的計費方式(更多資訊,請參見DDoS高防(中國內地)計費說明),避免出現實際產生的彈性防護費用超出預算的情況。

DDoS高防(非中國內地)的保險版執行個體,每月免費贈送兩次進階防護。建議您根據業務需求情況選擇對應的套餐版本。

判斷攻擊類型:

當DDoS高防同時遭受CC攻擊和DDoS攻擊時,您可以查看DDoS高防管理主控台的安全總覽報表(具體操作,請參見安全總覽),根據攻擊流量資訊判斷遭受的攻擊類型:

DDoS攻擊類型:在執行個體防護報表中有攻擊流量的波動,且已觸發流量清洗,但在網域名稱防護報表中不存在相關聯的波動。

CC攻擊類型: 在執行個體防護報表中有攻擊流量的波動,已觸發流量清洗,且在網域名稱防護報表中有相關聯的波動。

更多資訊,請參見如何判斷DDoS高防執行個體受到的攻擊類型。

業務訪問延時或丟包:

針對來源站點伺服器在中國內地以外地區、主要訪問使用者來自中國內地地區的情況,如果使用者訪問網站時存在延時高、丟包等現象,可能存在跨網路電訊廠商導致的訪問鏈路不穩定,推薦您使用DDoS高防(非中國內地)執行個體並搭配加速線路。

刪除網域名稱或連接埠轉寄配置:

如果需要刪除已防護的網域名稱連接埠轉寄配置記錄,確認業務是否已正式接入DDoS高防。

如果尚未正式切換業務流量,直接在DDoS高防管理主控台刪除網域名稱或連接埠轉寄配置記錄即可。

如果已完成業務流量切換,刪除網域名稱或連接埠轉寄配置前務必前往網域名稱DNS解析服務控制台,修改網域名稱解析記錄將業務流量切換回來源站點伺服器。

說明刪除轉寄配置前,請務必確認網域名稱的DNS解析或業務訪問已經切換至來源站點伺服器。

刪除網域名稱配置後,DDoS高防將無法再為您的業務提供專業級安全防護。

緊急接入情境須知

如果您的業務已經遭受攻擊,建議您在將業務接入DDoS高防時注意以下內容:

業務已遭受DDoS攻擊

一般情況下,業務接入DDoS高防後,採用預設防護配置即可。

如果您發現有網路四層CC攻擊透傳到來源站點伺服器的情況,建議您開啟DDoS防護策略中的源、目的串連限速策略(具體操作,請參見設定單條DDoS防護策略)。

來源站點IP已被黑洞

如果在接入DDoS高防前,業務來源站點伺服器已被攻擊且觸發黑洞策略,應及時更換來源站點ECS IP(如果來源站點為SLB執行個體,則更換SLB執行個體公網IP)。具體操作,請參見更換來源站點ECS公網IP。更換來源站點IP後,請儘快將業務接入DDoS高防進行防護,避免來源站點IP暴露。

如果您不希望更換來源站點IP,或者已經更換來源站點IP但仍存在IP暴露的情況,建議您在來源站點ECS伺服器前部署Server Load Balancer執行個體,並將SLB執行個體的公網IP作為來源站點IP接入DDoS高防。

說明如果您的業務來源站點伺服器未部署在阿里雲,遭受攻擊後需要緊急接入DDoS高防進行防護,請確認您業務使用的網域名稱已通過工信部備案,並在將業務接入DDoS高防前聯絡阿里雲技術支援人員對網域名稱進行特殊處理,避免由於網域名稱未通過阿里雲接入備案,導致業務無法正常訪問。

遭受CC攻擊或爬蟲攻擊

業務遭受CC攻擊、爬蟲攻擊時,在將業務接入DDoS高防後,需要通過分析HTTP訪問日誌,判斷攻擊特徵並設定相應的防護策略(例如,分析訪問源IP、URL、Referer、User Agent、Params、Header等請求欄位是否合法)。