Elastic Desktop Service (EDS) Enterprise コンソールでログイン認証とセキュリティ設定を構成して、エンドユーザーのログイン認証に使用する方法を管理し、セキュリティを向上させることができます。シングルサインオン (SSO)、多要素認証 (MFA)、クライアントログイン検証などのログイン認証方法は、クラウドコンピューターへのアクセスが許可される前にユーザー ID が認証されることを保証します。さらに、タイムアウトによってトリガーされる自動ログアウト機能が実装され、潜在的なデータ漏洩を防ぎます。このトピックでは、ログイン認証方法とその使用方法について説明します。

組織 ID の使用と管理

EDS Enterprise の組織 ID は、エンドユーザーを組織内のクラウドコンピューターに接続するために使用される 8 文字の識別子です。これらの ID は EDS Enterprise システムによってランダムに生成され、大文字と数字で構成されます。混乱を避けるため、I や O のような数字に似た文字は ID から除外されます。エンドユーザーが組織 ID を使用して Alibaba Cloud Workspace 端末にログインすると、すべての オフィスネットワークにあるクラウドコンピューターへのアクセスがエンドユーザーに許可されます。

オフィスネットワーク ID と組織 ID の違い

エンドユーザーは、オフィスネットワーク ID または組織 ID を使用して Alibaba Cloud Workspace 端末にログインできます。組織 ID を使用して Alibaba Cloud Workspace 端末にログインするエンドユーザーは、すべての オフィスネットワーク内のクラウドコンピューターにアクセスできます。組織 ID は、次の Alibaba Cloud Workspace 端末をサポートしています:

エンドユーザーが簡便アカウントを使用する場合、組織 ID を使用してすべての Alibaba Cloud Workspace 端末にログインできます。

エンドユーザーがエンタープライズ Active Directory (AD) アカウントを使用する場合、組織 ID は Alibaba Cloud Workspace V6.4.0 以降の Windows クライアントと macOS クライアント にのみログインできます。

組織 ID に基づくログインと オフィスネットワーク ID に基づくログインに対して複数の認証方法を有効にすることで、セキュリティを強化できます。各方法の認証設定は異なることに注意してください。次の表は、異なる認証方法を比較したものです。簡便 オフィスネットワークを例として使用します。

エンタープライズ AD オフィスネットワークは、MFA と SSO をサポートしています。

比較項目 | 組織 ID | オフィスネットワーク ID |

概念 | 組織 ID は、EDS Enterprise によって各企業に割り当てられる一意の識別子です。EDS Enterprise の有効化時に自動的に生成されます。 ご利用の Alibaba Cloud アカウントで実名認証が正常に完了した場合、生成された組織 ID をカスタム ID に変更できます。詳細については、組織 ID の変更をご参照ください。 | オフィスネットワーク ID は、各 オフィスネットワークの一意の識別子としてシステムによって自動的に生成され、変更することはできません。 |

有効範囲 | ログインとセキュリティの設定は、組織内のすべてのクラウドコンピューターに適用されます。 | ログインとセキュリティの設定は、オフィスネットワーク内のクラウドコンピューターに適用されます。 |

簡便アカウントによるログイン | サポートされています | サポートされています |

エンタープライズ AD アカウントによるログイン | サポートされています | サポートされています |

自動ログイン | サポートされています | サポートされていません |

タイムアウトによる自動ログアウト | サポートされています | サポートされていません |

端末の制限 | サポートされています | サポートされていません |

Short Message Service (SMS) ログイン | サポートされています | サポートされていません |

MFA | サポートされています | サポートされています |

クライアントログイン検証 | サポートされています | サポートされています |

信頼できるデバイス認証 | サポートされています | サポートされています |

SSO | サポートされています | サポートされています |

ログイン認証方法の設定

組織 ID と オフィスネットワーク ID に対して、認証方法を個別に設定でき、これらの設定は競合しません。

組織 ID を使用して Alibaba Cloud Workspace 端末にログインすると、システムはそれらの組織 ID に関連付けられた認証方法を適用します。

同様に、オフィスネットワーク ID を使用して Alibaba Cloud Workspace 端末にログインすると、システムはそれらの オフィスネットワーク ID に関連付けられた認証方法を適用します。

組織 ID の認証方法の管理

組織 ID に複数の認証方法が設定されている場合、次の手順を実行して Alibaba Cloud Workspace 端末での表示と表示順序を変更します:

左側のナビゲーションウィンドウで、 を選択します。

[ログイン設定] ページの [全般] タブで、[認証方式] セクションに表示される認証オプションをオンにするか、[操作] 列の [上に移動] または [下に移動] をクリックして Alibaba Cloud Workspace 端末での表示順序を調整します。

組織 ID の変更

Alibaba Cloud アカウントの実名認証が正常に完了した場合、組織 ID の変更を申請できます。 企業実名認証の詳細については、「」および「ID 検証に関するよくある質問」をご参照ください。

エントリを選択して続行します:

[概要] ページでの変更

左側のナビゲーションウィンドウで、[概要] をクリックします。

[概要] ページの [マイククラウドコンピューター] セクションで、現在の組織 ID の横にある [変更] をクリックします。

[ログイン設定] ページでの変更

左側のナビゲーションウィンドウで、 を選択します。

[ログイン設定] ページの [全般] タブで、現在の [組織 ID] の横にある [変更] をクリックします。

[組織 ID] ダイアログボックスで、画面の指示に従ってカスタム ID を入力し、[確認] をクリックします。

説明組織 ID は 5~15 文字の長さで、文字、数字、特殊文字を含めることができます。許可される特殊文字:

~#$%&:'_-+=|(){}[]<>。組織 ID は特殊文字で始めることはできません。組織 ID は 15 日間に 1 回しか変更できません。

一般的なログイン設定

イマーシブモードの有効化

Windows クライアントのイマーシブモードを有効にすると、オンプレミスデバイスはクライアントインターフェイスのみを表示するように制限されます。これにより、エンドユーザーは没入感のある体験を得られ、オンプレミスデバイスからの潜在的な注意散漫が排除されます。

この機能は招待プレビュー中です。この機能の使用をご希望の場合は、チケットを送信してください。

注意事項

サポートされているクライアント

この操作は Windows クライアントでのみ利用可能です。

有効化の仕組み

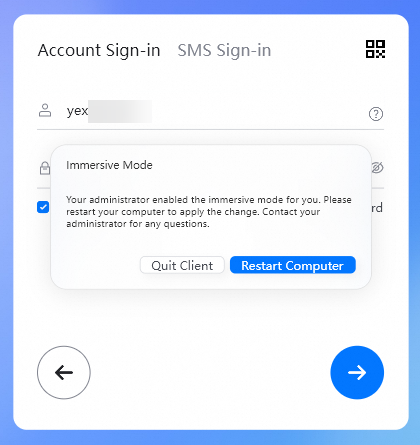

イマーシブモードが有効または無効になると、エンドユーザーは次回のログイン成功時にオンプレミスデバイスを再起動するよう促されます。イマーシブモードに入るには、エンドユーザーはオンプレミスデバイスを再起動する必要があります。

説明オンプレミスデバイスを再起動するには、エンドユーザーはクライアントのポップアップウィンドウで [コンピューターの再起動] をクリックする必要があります。オンプレミスの再起動機能を使用してデバイスを再起動しても機能しません。

この機能は、オンプレミスデバイスの Windows レジストリを変更します。有効にならない場合は、オンプレミスのセキュリティソフトウェアによってブロックされている可能性があります。

影響と範囲

イマーシブモードが有効になると、エンドユーザーはクライアントインターフェイスからオンプレミスのオペレーティングシステムに戻ることができなくなります。また、コントロールパネル、タスクマネージャー、ブラウザ、ネットワーク設定など、オンプレミスの OS 機能へのアクセスも失われます。

これは、組織内のすべてのエンドユーザーに適用されます。

操作手順

左側のナビゲーションウィンドウで、 を選択します。

[ログイン設定] ページの [全般] タブで、[ログイン設定] パラメーターの右側にある [ログイン設定の変更] をクリックします。

[ログイン設定の変更] パネルの [イマーシブモード] セクションで、[クライアントログイン後にイマーシブモードを使用する] スイッチをオンにします。

自動ログインの有効化

この設定は、エンドユーザーが Alibaba Cloud Workspace 端末で自動ログインを有効にできるかどうかを決定します。この機能が有効になると、自動ログインはユーザーが繰り返し認証情報を入力する必要をなくし、指定された期間内のログインプロセスを効率化します。[自動ログイン] パラメーターを [エンドユーザーによるカスタマイズ] または [管理者による管理] に設定できます。その後、機能の有効期間を指定します。

左側のナビゲーションウィンドウで、 を選択します。

[ログイン設定] ページの [全般] タブで、[ログイン設定] パラメーターの右側にある [ログイン設定の変更] をクリックします。

[ログイン設定の変更] パネルで、必要に応じて次のパラメーターを設定し、[確認] をクリックします。

パラメーター

説明

自動ログイン

有効な値:

[エンドユーザーによるカスタマイズ]:エンドユーザーは Alibaba Cloud Workspace 端末で自動ログインを有効または無効にできます。自動ログインが有効な場合、エンドユーザーはその有効期間を指定する必要があります。

[管理者による管理]:管理者は EDS Enterprise コンソールで自動ログインを設定します。エンドユーザーは、自身の Alibaba Cloud Workspace 端末で自動ログイン設定を変更することはできません。

自動ログイン

このスイッチは、[自動ログイン] パラメーターを [管理者による管理] に設定した場合にのみ使用できます。このオプションを有効または無効にできます。

説明[ハードウェア端末への自動ログイン] パラメーターはオフラインであるため、管理対象端末での自動ログインオプションの表示は、自動ログインパラメーターのみに依存します。[自動ログイン] パラメーターが [管理者による管理] に設定され、[自動ログイン] スイッチがオフになっている場合、自動ログインオプションは表示されません。

有効期間

このパラメーターは、[自動ログイン] パラメーターを [管理者による管理] に設定し、[自動ログイン] スイッチをオンにした場合にのみ使用できます。

重要簡便アカウントのパスワード有効期間が 30 日から 365 日の間に設定されており、自動ログインの有効期間が残りのパスワード有効期間を超える場合、自動ログインが失敗する可能性があります。簡便アカウントのパスワード有効期間の設定方法の詳細については、「簡便アカウントの作成」をご参照ください。

タイムアウトによる自動ログアウトの有効化

デフォルトでは、この機能は無効になっています。この機能を有効にすると、エンドユーザーが指定されたタイムアウト期間内にクラウドコンピューター、アプリケーション、電話、またはエンタープライズドライブなどのクラウドリソースに接続しない場合、Alibaba Cloud Workspace 端末は自動的にエンドユーザーをログアウトします。この機能は、非アクティブなセッションを迅速に終了させることで、データセキュリティを強化します。

左側のナビゲーションウィンドウで、 を選択します。

[ログイン設定] ページの [全般] タブで、[ログイン設定] パラメーターの右側にある [ログイン設定の変更] をクリックします。

[ログイン設定の変更] パネルで、必要に応じて次のパラメーターを設定し、[確認] をクリックします。

パラメーター

説明

タイムアウトによる自動ログアウト

このスイッチをオンまたはオフにできます。

タイムアウト期間

エンドユーザーが Alibaba Cloud Workspace 端末にログインした後、クラウドリソースから切断されるまでの時間。このパラメーターは、[タイムアウトによる自動ログアウト] スイッチをオンにした場合にのみ使用できます。

端末

この機能が有効になる Alibaba Cloud Workspace 端末。

説明[Alibaba Cloud Workspace ハードウェア端末] を選択した場合、端末のバージョンが V7.5.0 以降であることを確認してください。ハードウェア端末でパスワードなしのログインが有効になっている場合、この機能は有効になりません。

説明ソフトウェアクライアントを選択した場合、この機能はエンドユーザーの次回のログインから適用されます。

システムは、タイムアウト期間が終了する前にエンドユーザーに通知します。エンドユーザーはプロセスを終了することを選択できます。通知を無視した場合、タイムアウト期間が終了するとクライアントは自動的にログアウトされます。

許可される端末数の指定

デフォルトでは、エンドユーザーは複数の Alibaba Cloud Workspace 端末に同時にログインすることが許可されています。エンドユーザーがログインできる端末の数に制限を設定できます。この制限を超えた場合、最初にログインした端末が自動的にエンドユーザーをログアウトさせ、設定された制限を遵守します。

この機能は招待プレビュー中です。この機能の使用をご希望の場合は、チケットを送信してください。

左側のナビゲーションウィンドウで、 を選択します。

[ログイン設定] ページの [全般] タブで、[ログイン設定] パラメーターの右側にある [ログイン設定の変更] をクリックします。

[ログイン設定の変更] パネルで、必要に応じて次のパラメーターを設定し、[確認] をクリックします。

パラメーター

説明

最大端末数

このスイッチをオンまたはオフにできます。

利用可能な端末数

エンドユーザーが同時にログインできる Alibaba Cloud Workspace 端末の最大数。有効な値:1~10。このパラメーターは、[最大端末数] スイッチをオンにした場合にのみ使用できます。

ログインセキュリティ保護の設定

MFA の有効化

MFA は、エンドユーザーに追加の検証を要求することで認証セキュリティを強化します。MFA を設定した後、エンドユーザーは Alibaba Cloud Workspace 端末にログインする際に、ユーザー名、パスワード、および仮想 MFA デバイスからの動的コードまたは検証コードを入力する必要があります。詳細については、MFA の設定をご参照ください。

クライアントログイン検証の有効化

デフォルトでは、この機能は無効になっています。この機能を有効にすると、エンドユーザーが新しいデバイスから Alibaba Cloud Workspace にログインする際に、メールアドレスに送信された検証コードを入力して本人確認を行う必要があります。検証が正常に完了した後にのみ、ログインアクセスが許可されます。

この機能は、エンドユーザーが簡便アカウントを使用してインターネット経由でクラウドコンピューターにアクセスする場合にのみ有効です。

組織 ID の有効化

左側のナビゲーションウィンドウで、 を選択します。

[ログイン] ページの [セキュリティ] タブで、[クライアントログイン検証] スイッチをオンにします。

表示されるメッセージで、[OK] をクリックします。

オフィスネットワークの有効化

左側のナビゲーションウィンドウで、 を選択します。

トップナビゲーションバーの左上隅で、リージョンを選択します。

[オフィスネットワーク] ページで、目的の オフィスネットワークを見つけ、その ID をクリックします。

オフィスネットワーク詳細ページの [その他の情報] セクションで、[クライアントログイン検証] をオンにします。

説明SSO、MFA、およびクライアントログイン検証機能は相互排他的です。一定期間内に オフィスネットワークに対してこれらの機能のいずれか 1 つのみを有効にできます。組織 ID の場合、これらの機能は相互排他的ではありません。すべてを同時に有効にすることができます。

表示されるメッセージで、[OK] をクリックします。

信頼できるデバイス認証の有効化

デフォルトでは、この機能は無効になっています。この機能を有効にすると、クラウドコンピューターは信頼できる端末からのみアクセス可能になります。

この機能は簡便アカウントにのみ適用されます。

前提条件

Alibaba Cloud Workspace 端末が EDS Enterprise コンソールに追加され、ユーザーにバインドされています。詳細については、ソフトウェアクライアントの管理をご参照ください。

操作手順

組織 ID の有効化

左側のナビゲーションウィンドウで、 を選択します。

[ログイン設定] ページの [セキュリティ] タブで、[信頼できるデバイス認証] スイッチをオンにします。

表示されるメッセージで、[確認] をクリックします。

オフィスネットワークの有効化

左側のナビゲーションウィンドウで、 を選択します。

トップナビゲーションバーの左上隅で、リージョンを選択します。

[オフィスネットワーク] ページで、目的の オフィスネットワークを見つけ、その ID をクリックします。

オフィスネットワーク詳細ページの [その他の情報] セクションで、[信頼できるデバイス認証] スイッチをオンにします。

表示されるメッセージで、[OK] をクリックします。

信頼できない端末からのアクセスをブロック

デフォルトでは、この機能は無効になっています。この機能を有効にすると、アクセスは EDS Enterprise が管理するハードウェア端末、EDS Enterprise が管理するデスクトップクライアント、および 許可されたログイン端末を含む信頼できる端末のみに制限されます。他のすべての端末は信頼できないものとしてブロックされます。

これは影響の大きい制御であり、エンドユーザーの操作を中断させる可能性があります。注意して有効にしてください。

操作手順

左側のナビゲーションウィンドウで、 を選択します。

[ログイン設定] ページの [セキュリティ] タブで、[信頼できない端末のログインをブロック] スイッチをオンにします。

表示されるダイアログボックスで、少なくとも 1 つの遮断範囲を設定します。

遮断範囲

効果

組織 ID

エンドユーザーは、指定された組織 ID を使用して信頼できる端末にのみログインでき、他のすべての端末ではアクセスがブロックされます。

[オフィスネットワーク] ID

エンドユーザーは、指定されたオフィスネットワーク ID を使用して信頼できる端末にのみログインでき、他のすべての端末ではアクセスがブロックされます。

[OK] をクリックします。

SSO の有効化

シングルサインオン (SSO) は、1 回のサインオンで複数の信頼できるアプリケーションシステムに効率的にアクセスできるセキュアな通信技術です。SSO は ID フェデレーションに基づいてログインを実装します。

SSO シナリオで頻繁に使用される用語は次のとおりです:

ID プロバイダー (IdP):外部 ID プロバイダーのメタデータを含むエンティティ。IdP は ID 管理サービスを提供し、ユーザー名やパスワードなどのユーザー ID 情報を収集および保存し、ユーザーのログイン時にユーザー ID を検証します。

一般的な IdP:

オンプレミス IdP:Microsoft Active Directory Federation Service (AD FS) や Shibboleth などのオンプレミスアーキテクチャを使用します。

クラウド IdP:Azure AD、Google Workspace、Okta、OneLogin。

サービスプロバイダー (SP):IdP との信頼関係に基づいてユーザーに特定のサービスを提供するために IdP の ID 管理機能を使用するアプリケーション。OpenID Connect (OIDC) など、Security Assertion Markup Language (SAML) プロトコルに準拠していない特定の ID システムでは、SP は IdP の依拠当事者です。

SAML 2.0:企業向けのユーザー ID 認証の標準プロトコル。SP と IdP 間の通信の技術的実装の 1 つです。SAML は、企業が SSO を実装するために使用するデファクトスタンダードです。

SSO を有効にすると、エンドユーザーは SSO モードで Alibaba Cloud Workspace 端末にログインします。デフォルトでは、オフィスネットワークの SSO は無効になっています。デフォルトでは、組織 ID の SSO は有効になっています。SSO を無効にすることはできません。

操作手順

SSO を有効にするには、次の手順を実行します:

左側のナビゲーションウィンドウで、 を選択します。

トップナビゲーションバーの左上隅で、リージョンを選択します。

[オフィスネットワーク] ページで、目的の オフィスネットワークを見つけ、その ID をクリックします。

オフィスネットワーク詳細ページの [その他の情報] セクションで、[SSO] スイッチをオンにします。

説明SSO、MFA、およびクライアントログイン検証機能は相互排他的です。一定期間内に オフィスネットワークに対してこれらの機能のいずれか 1 つのみを有効にできます。組織 ID の場合、これらの機能は相互排他的ではありません。すべてを同時に有効にすることができます。

関連ドキュメント

Security Assertion Markup Language (SAML) ベースの SSO の設定方法の詳細については、「SAML ベースの SSO の設定」をご参照ください。

EDS Enterprise と ID プロバイダー (IdP) 間のベストプラクティスの詳細については、「シングルサインオン (SSO)」をご参照ください。