ポリシーベースのルートを作成すると、VPNゲートウェイはトラフィックの送信元IPアドレスと送信先IPアドレスに基づいてポリシーベースのルートを照合し、照合されたポリシーベースのルートに基づいてトラフィックを転送します。

前提条件

IPsec-VPN接続が作成され、VPNゲートウェイに関連付けられます。 詳細については、「シングルトンネルモードでのIPsec-VPN接続の作成と管理」または「デュアルトンネルモードでのIPsec-VPN接続の作成と管理」をご参照ください。

制限事項

ポリシーベースのルートの宛先CIDRブロックを0.0.0.0/0に設定しないでください。

ポリシーベースのルートの宛先CIDRブロックを100.64.0.0/10または100.64.0.0/10のサブネット、または100.64.0.0/10を含むCIDRブロックに設定しないでください。 このようなルートを追加すると, IPsec-VPN接続の状態をコンソールに表示できないか, IPsecネゴシエーションに失敗します。

ポリシーベースのルートは、宛先ベースのルートやボーダーゲートウェイプロトコル (BGP) ルートよりも優先度が高くなります。

ポリシーベースのルートの一致ルール

新しく作成されたVPNゲートウェイを使用すると、ポリシーベースのルートの優先順位を設定できます。 購入したVPN Gatewayがポリシーベースのルートの優先度の設定をサポートしていない場合は、このトピックのポリシーベースのルートの一致ルール (ルート優先度を除く) を参照してください。

VPNゲートウェイのポリシーベースのルートの優先順位を設定する場合は、VPNゲートウェイをアップグレードする必要があります。 詳細については、「VPN gatewayのアップグレード」をご参照ください。

ポリシーベースのルートの一致ルール (ルートの優先順位を含む)

VPNゲートウェイがトラフィックを転送するとき、次の一致ルールが適用されます。

ポリシーベースのルートは、ルート優先度の降順でトラフィックと照合されます。 優先度の値が小さいほど優先度が高いことを示す。 VPNゲートウェイは、トラフィックと一致するルートに基づいてトラフィックを転送します。

VPNゲートウェイにアクティブ /スタンバイポリシーベースのルートが設定されている場合、VPNゲートウェイは、ルートのIPsec-VPN接続がIPsecネゴシエーションステータスとヘルスチェックステータスの条件を満たしているかどうかに基づいてポリシーベースのルートを選択します。

アクティブなポリシーベースのルートがIPsecネゴシエーションとヘルスチェックの両方に合格した場合、アクティブなポリシーベースのルートが使用されます。

アクティブなポリシーベースのルートがIPsecネゴシエーションまたはヘルスチェックに失敗したが、スタンバイポリシーベースのルートがIPsecネゴシエーションおよびヘルスチェックに合格した場合、スタンバイポリシーベースのルートが使用されます。

アクティブなポリシーベースのルートとスタンバイのポリシーベースのルートの両方がIPsecネゴシエーションまたはヘルスチェックに失敗した場合、アクティブなポリシーベースのルートが使用されます。

複数のポリシーベースのルートに同じ優先度が割り当てられている場合、トラフィックは、シーケンス番号に基づいてポリシーベースのルートと照合されます。 VPNゲートウェイは、最初に一致したポリシーベースのルートを使用してトラフィックを転送します。

各ルートには、システムに適用されるときにシーケンス番号が割り当てられます。 ほとんどの場合、以前に設定されたルートは最初にシステムに配信され、後で設定されたルートよりも優先度が高くなります。 ただし、これは保証されていません。 場合によっては、後で設定されたルートが最初にシステムに配信され、以前に設定されたルートよりも優先度が高くなります。

推奨事項

トラフィックを期待どおりに転送できるようにするには、ポリシーベースのルートごとに異なる優先順位を設定することをお勧めします。

アクティブ /スタンバイのポリシーベースのルートを設定する場合は、アクティブとスタンバイの両方のポリシーベースのルートに同じ優先度を設定することをお勧めします。

例

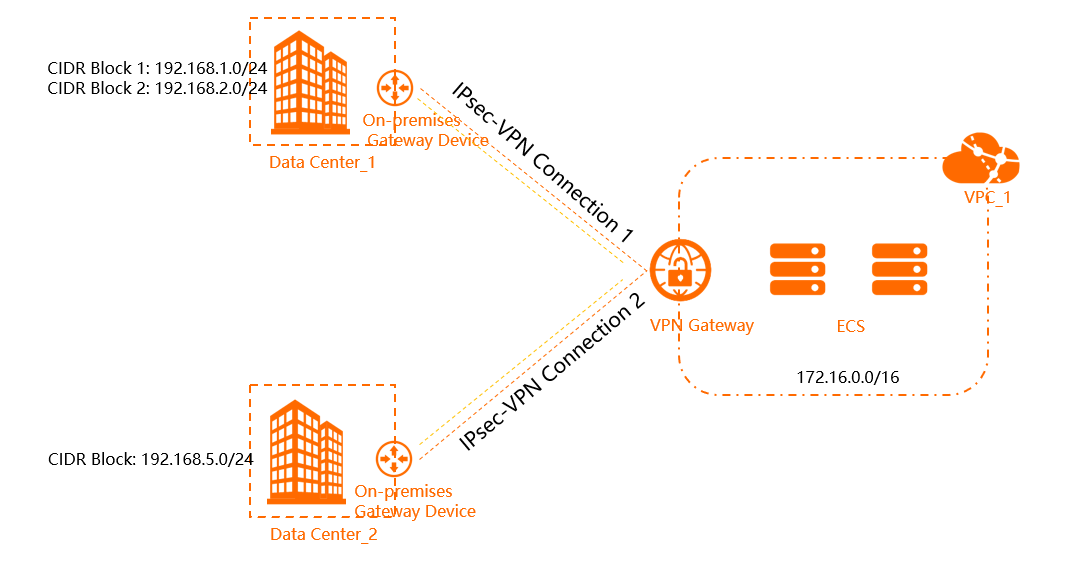

前の図に示すように、Data Center_1はIPsec-VPN接続1を介してVPC_1と通信し、Data Center_2はIPsec-VPN接続2を介してVPC_1と通信します。 VPC_1に接続するData Center_1のCIDRブロックは192.168.1.0/24と192.168.2.0/24、VPC_1に接続するData Center_2のCIDRブロックは192.168.5.0/24、データセンターに接続するVPC_1のCIDRブロックは172.16.0.0/16です。

ポリシーベースのルートを設定するときは、最初にVPC_1からData Center_2へのルートを設定してから、VPC_1からData Center_1へのルートの宛先CIDRブロックを192.168.0.0/21に集約する必要があります。 両方のポリシーベースのルートは、同じ優先順位を有する。 上記の設定を完了すると、ポリシーベースのルートは、設定した順序でシステムに適用されません。 これにより、次の表に示すように、ポリシーベースのルートの宛先CIDRブロックのシーケンス番号が中断されます。

シーケンス番号 | 優先度 | ルートを適用する時間 | 宛先CIDRブロック | ソースCIDRブロック | 次のホップ |

1 | 10 | 2022-12-01:12:01:01 | 192.168.0.0/21 | 172.16.0.0/16 | IPsec-VPN 接続 1 |

2 | 10 | 2022-12-01:12:01:02 | 192.168.5.0/24 | 172.16.0.0/16 | IPsec-VPN接続2 |

上の表では、ポリシーベースのルートがシステムに適用される時刻はシステムによって記録され、VPN Gatewayコンソールには表示されません。

VPNゲートウェイがVPC_1からData Center_2にトラフィックを転送する場合、両方のポリシーベースのルートの優先順位が同じであるため、ネットワークトラフィックはルートと順番に照合されます。 VPC_1からData Center_2へのトラフィックは、シーケンス番号が1のルートと一致します。 その結果、VPC_1からData Center_2へのトラフィックは、IPsec-VPN接続1を介してData Center_1にルーティングされます。

上記のシナリオでは、ポリシーベースのルートがシステムに適用される時間を制御できません。 その結果、ポリシーベースのルートは所望の順序でソートされず、トラフィックは所望のルートを使用して転送されない。 この問題を防ぐには、ポリシーベースのルートごとに異なる優先順位を設定することをお勧めします。 このようにして、トラフィックは、ポリシーベースのルートのシーケンスに影響されることなく、1つのルートのみに一致します。

この例では、次の表に示すようにルートを設定することを推奨します。 シーケンス番号1のポリシーベースのルートが最初にシステムに適用されますが、優先度は低くなります。 したがって、VPNゲートウェイがVPC_1からData Center_2にトラフィックを転送するとき、トラフィックはシーケンス番号2のポリシーベースのルートと一致し、トラフィックは期待どおりにData Center_2に転送されます。

シーケンス番号 | 優先度 | ルートを適用する時間 | 宛先CIDRブロック | ソースCIDRブロック | 次のホップ |

1 | 20 | 2022-12-01:12:01:01 | 192.168.0.0/21 | 172.16.0.0/16 | IPsec-VPN 接続 1 |

2 | 10 | 2022-12-01:12:01:02 | 192.168.5.0/24 | 172.16.0.0/16 | IPsec-VPN接続2 |

ポリシーベースのルートの一致ルール (ルート優先順位を除く)

VPNゲートウェイがトラフィックを転送するとき、ネットワークトラフィックは、最長プレフィックスではなくシーケンス番号に基づいてポリシーベースのルートと照合されます。 ネットワークトラフィックがポリシーベースのルートと一致する場合、VPNゲートウェイは直ちにポリシーベースのルートを使用してトラフィックを転送します。

ポリシーベースのルートのシーケンス番号は、ルートがシステムに適用される時間によって決定されます。 ほとんどの場合、以前に設定されたルートは最初にシステムに適用され、後で設定されたルートよりも優先度が高くなります。 ただし、これは保証されていません。 場合によっては、後で設定されたルートが最初にシステムに適用され、以前に設定されたルートよりも優先度が高くなります。

VPNゲートウェイにアクティブ /スタンバイポリシーベースのルートが設定されている場合、VPNゲートウェイは、ルートのIPsec-VPN接続がIPsecネゴシエーションステータスとヘルスチェックステータスの条件を満たしているかどうかに基づいてポリシーベースのルートを選択します。

アクティブなポリシーベースのルートがIPsecネゴシエーションとヘルスチェックの両方に合格した場合、アクティブなポリシーベースのルートが使用されます。

アクティブなポリシーベースのルートがIPsecネゴシエーションまたはヘルスチェックに失敗したが、スタンバイポリシーベースのルートがIPsecネゴシエーションおよびヘルスチェックに合格した場合、スタンバイポリシーベースのルートが使用されます。

アクティブなポリシーベースのルートとスタンバイのポリシーベースのルートの両方がIPsecネゴシエーションまたはヘルスチェックに失敗した場合、アクティブなポリシーベースのルートが使用されます。

推奨事項

トラフィックが目的のルートを使用して転送されるようにするには、ポリシーベースのルートに小さなCIDRブロックを指定し、トラフィックが1つのポリシーベースのルートでのみ一致するようにすることをお勧めします。

例

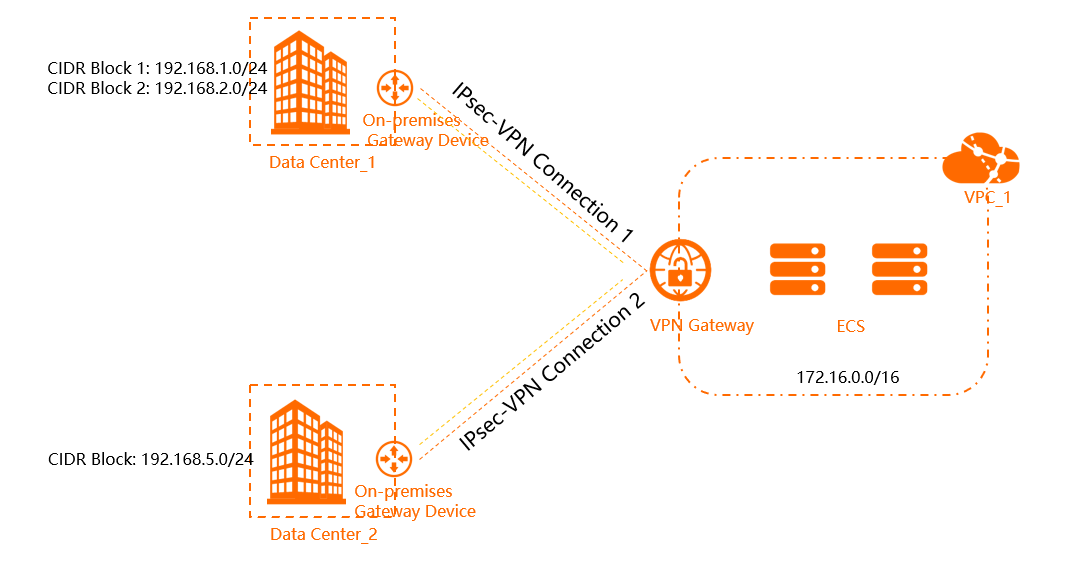

前の図に示すように、Data Center_1はIPsec-VPN接続1を介してVPC_1と通信し、Data Center_2はIPsec-VPN接続2を介してVPC_1と通信します。 VPC_1に接続するData Center_1のCIDRブロックは192.168.1.0/24と192.168.2.0/24、VPC_1に接続するData Center_2のCIDRブロックは192.168.5.0/24、データセンターに接続するVPC_1のCIDRブロックは172.16.0.0/16です。

ポリシーベースのルートを作成するときは、まず、VPC_1からData Center_2にトラフィックを転送するルートを作成する必要があります。 次に、VPC_1からData Center_1にトラフィックを転送するルートを作成し、ルートの宛先CIDRブロックを192.168.0.0/21に設定する必要があります。 ルートが作成された後、ルートは作成された順序でシステムに適用されません。 次の表に、ルートのシーケンス番号を示します。

シーケンス番号 | ルートを適用する時間 | 宛先CIDRブロック | ソースCIDRブロック | 次のホップ |

1 | 2022-12-01:12:01:01 | 192.168.0.0/21 | 172.16.0.0/16 | IPsec-VPN 接続 1 |

2 | 2022-12-01:12:01:02 | 192.168.5.0/24 | 172.16.0.0/16 | IPsec-VPN接続2 |

VPNゲートウェイがVPC_1からData Center_2にトラフィックを転送するとき、ネットワークトラフィックはシーケンス番号に基づいてルートと照合されます。 VPC_1からData Center_2へのトラフィックは、シーケンス番号が1のルートと一致します。 その結果、VPC_1からData Center_2へのトラフィックは、IPsec-VPN接続1を介してData Center_1にルーティングされます。

上記のシナリオでは、ポリシーベースのルートがシステムに適用される時間を制御できません。 その結果、ポリシーベースのルートは所望の順序でソートされず、トラフィックは所望のルートを使用して転送されない。 この問題を防ぐには、ポリシーベースのルートに小さいCIDRブロックを指定して、トラフィックが1つのルートにのみ一致するようにすることをお勧めします。 このようにして、トラフィックは、ポリシーベースのルートのシーケンスに影響されることなくルーティングされ得る。

この例では、次の表に示すように、ポリシーベースのルートを設定できます。 VPNゲートウェイがVPC_1からData Center_2にトラフィックを転送する場合、トラフィックはシーケンス番号が2のポリシーベースのルートにのみ一致し、トラフィックは目的のルートを使用してData Center_2に転送されます。

シーケンス番号 | ルートを適用する時間 | 宛先CIDRブロック | ソースCIDRブロック | 次のホップ |

1 | 2022-12-01:12:01:01 | 192.168.1.0/24 | 172.16.0.0/16 | IPsec-VPN 接続 1 |

2 | 2022-12-01:12:01:02 | 192.168.5.0/24 | 172.16.0.0/16 | IPsec-VPN接続2 |

3 | 2022-12-01:12:01:03 | 192.168.2.0/24 | 172.16.0.0/16 | IPsec-VPN 接続 1 |

上の表では、ポリシーベースのルートがシステムに適用される時刻はシステムによって記録され、VPN Gatewayコンソールには表示されません。

ポリシーベースルートの追加

上部のナビゲーションバーで、VPN gatewayが存在するリージョンを選択します。

VPN Gatewayページで、管理するVPNゲートウェイのIDをクリックします。

VPNゲートウェイの詳細ページで、ポリシーベースルーティングタブをクリックし、ルートエントリの追加.

ルートエントリの追加パネル、次のパラメータを設定し、OK.

パラメーター

説明

宛先 CIDR ブロック

アクセスするデータセンターのプライベートCIDRブロックを入力します。

送信元 CIDR ブロック

VPC側でプライベートCIDRブロックを入力します。

ネクストホップの種類

[IPsec-VPN 接続] を選択します。

ネクストホップ

作成したIPsec-VPN接続を選択します。

VPC への公開

ルートをVPCルートテーブルにアドバタイズするかどうかを指定します。

はい: VPCルートテーブルへのルートをアドバタイズします。 このオプションを選択することを推奨します。 ルートはVPCシステムルートテーブルにアドバタイズされますが、VPCカスタムルートテーブルにはアドバタイズされません。

ルートをVPCカスタムルートテーブルに手動で追加できます。 詳細については、「カスタムルートの追加」をご参照ください。

いいえ: ルートをVPCルートテーブルにアドバタイズしません。

いいえ を選択した場合、VPNゲートウェイを指す宛先ベースのルートをVPCカスタムルートテーブルとシステムルートテーブルに手動で追加する必要があります。 それ以外の場合、VPCはIPsec-VPN接続を介してCIDRブロック内のリソースにアクセスできません。

重要ポリシーベースのルートテーブルと宛先ベースのルートテーブルの両方に同じ宛先CIDRブロックを持つルートを作成し、両方のルートを同じVPCルートテーブルにアドバタイズする場合、ポリシーベースのルートテーブルでルートを撤回すると、宛先ベースのルートテーブルのルートも撤回されます。

重み

説明シングルトンネルモードでIPsec-VPN接続をサポートするVPNゲートウェイに対してのみ重みを設定できます。 アクティブ /スタンバイIPsec-VPN接続が必要な場合は、VPNゲートウェイをアップグレードしてデュアルトンネルモードを有効にすることを推奨します。 デュアルトンネルモードの各IPsec-VPN接続には、デフォルトでアクティブ接続とスタンバイ接続があります。 アクティブな接続を指定するために重みを設定する必要はありません。

ポリシーベースのルートの重みを指定します。

同じVPNゲートウェイを使用してアクティブ /スタンバイIPsec-VPN接続を確立する場合は、ルート重みを設定して、アクティブな接続を指定できます。 値100はアクティブな接続を指定し、値0はスタンバイ接続を指定します。 アクティブ /スタンバイポリシーベースのルートは、同じソースCIDRブロックと宛先CIDRブロックを使用する必要があります。

IPsec-VPN接続の接続を自動的にチェックするようにヘルスチェックを設定できます。 アクティブな接続がダウンしている場合、スタンバイ接続が自動的に引き継ぎます。 ヘルスチェックの詳細については、「シングルトンネルモードでのIPsec-VPN接続の作成と管理」トピックのヘルスチェックセクションを参照してください。

100 (プライマリリンク): ポリシーベースのルートに関連付けられているIPsec-VPN接続がアクティブです。 デフォルト値です。

0 (バックアップリンク): ポリシーベースのルートに関連付けられているIPsec-VPN接続がスタンバイです。

重要アクティブまたはスタンバイ接続を指定する場合、アクティブ /スタンバイポリシーベースのルートは、同じソースCIDRブロックと宛先CIDRブロックを使用する必要があります。

2023、10月12日以降にアップグレードされていないVPNゲートウェイの場合、アクティブ /スタンバイポリシーベースのルートを設定する必要がある場合は、各CIDRブロックにアクティブ接続とスタンバイ接続が指定されていることを確認してください。 CIDRブロックに1つの接続のみが指定されている場合、他のCIDRブロックでのアクティブ接続とスタンバイ接続の切り替えが失敗する可能性があります。

この問題を回避する方法の詳細については、「VPNゲートウェイのアップグレード」または「VPNゲートウェイのアップグレードによるデュアルトンネルモードの有効化」をご参照ください。 この問題は、アップグレードされたVPN Gateway、または2023年10月12日以降に作成された新しいVPN Gatewayでは発生しません。

アクティブな宛先ベースのルートの重みを変更する場合は、スタンバイの宛先ベースのルートを削除する必要があります。 アクティブな宛先ベースのルートの重みが変更されたら、スタンバイの宛先ベースのルートを再構成します。 スタンバイ宛先ベースのルートの重みを変更する場合は、アクティブな宛先ベースのルートを削除する必要があります。 スタンバイ宛先ベースのルートの重みが変更されたら、アクティブな宛先ベースのルートを再構成します。

ポリシーの優先度

ポリシーベースのルートの優先度を指定します。 有効な値: 1 ~ 100 既定値:1

ポリシーベースのルートを追加するときにルートの競合が原因でエラーが報告された場合は、VPNゲートウェイにルートを追加するときに表示される重複ルートエラーのトラブルシューティングを行うにはどうすればよいですか? 「VPNゲートウェイに関するFAQ」トピックのセクション。

ポリシーベースのルートの広告

IPsec-VPN接続を作成する前に、ルーティングモードを選択できます。 [ルーティングモード] パラメーターを [保護されたデータフロー] に設定すると、VPNゲートウェイの [非通知] 状態のポリシーベースのルートが自動的に作成されます。 この操作を実行して、ルートをVCPシステムルートテーブルにアドバタイズしますが、VPCカスタムルートテーブルにはアドバタイズしません。

ルートをVPCカスタムルートテーブルに手動で追加できます。 詳細については、「カスタムルートの追加」をご参照ください。

上部のナビゲーションバーで、VPN gatewayが存在するリージョンを選択します。

VPN Gatewayページで、管理するVPNゲートウェイのIDをクリックします。

VPNゲートウェイの詳細ページで、ポリシーベースルーティングタブで、管理するルートを見つけて、をクリックします。公開で、操作列を作成します。

ルートエントリの公開メッセージ, クリックOK.

ポリシーベースのルートを撤回する場合は、公開の取り消し をクリックします。

重要ポリシーベースのルートテーブルと宛先ベースのルートテーブルの両方に同じ宛先CIDRブロックを持つルートを作成し、両方のルートを同じVPCルートテーブルにアドバタイズする場合、ポリシーベースのルートテーブルでルートを撤回すると、宛先ベースのルートテーブルのルートも撤回されます。

ポリシーベースのルートの変更

既存のポリシーベースのルートの重みと優先度を変更できます。

上部のナビゲーションバーで、VPN gatewayが存在するリージョンを選択します。

VPN Gatewayページで、管理するVPNゲートウェイのIDをクリックします。

VPCゲートウェイの詳細ページで、ポリシーベースルーティングタブで、変更するルートを見つけて、編集で、操作列を作成します。

[ルートエントリの変更] パネルで、ルートの重みと優先度を変更し、OK.

ポリシーベースのルートを削除する

上部のナビゲーションバーで、VPN gatewayが存在するリージョンを選択します。

VPN Gatewayページで、管理するVPNゲートウェイのIDをクリックします。

VPNゲートウェイの詳細ページで、ポリシーベースルーティングタブをクリックし、削除するルートを見つけて、削除で、操作列を作成します。

ルートエントリの削除メッセージ, クリックOK.

API操作を呼び出してポリシーベースのルートを管理

などのツールを使用できます。Alibaba Cloud SDK(推奨) 、Alibaba Cloud CLI,テラフォーム、およびROS (Resource Orchestration Service)ポリシーベースのルートを管理するAPI操作を呼び出します。 API操作の詳細については、以下のトピックを参照してください。

CreateVpnPbrRouteEntry: ポリシーベースのルートを作成します。

DeleteVpnPbrRouteEntry: ポリシーベースのルートを削除します。

ModifyVpnPbrRouteEntryWeight: ポリシーベースのルートの重みを変更します。

ModifyVpnPbrRouteEntryPriority: ポリシーベースのルートの優先度を変更します。

ModifyVpnPbrRouteEntryAttribute: ポリシーベースのルートの重みと優先度を変更します。

DescribeVpnPbrRouteEntries: ポリシーベースのルートを照会します。