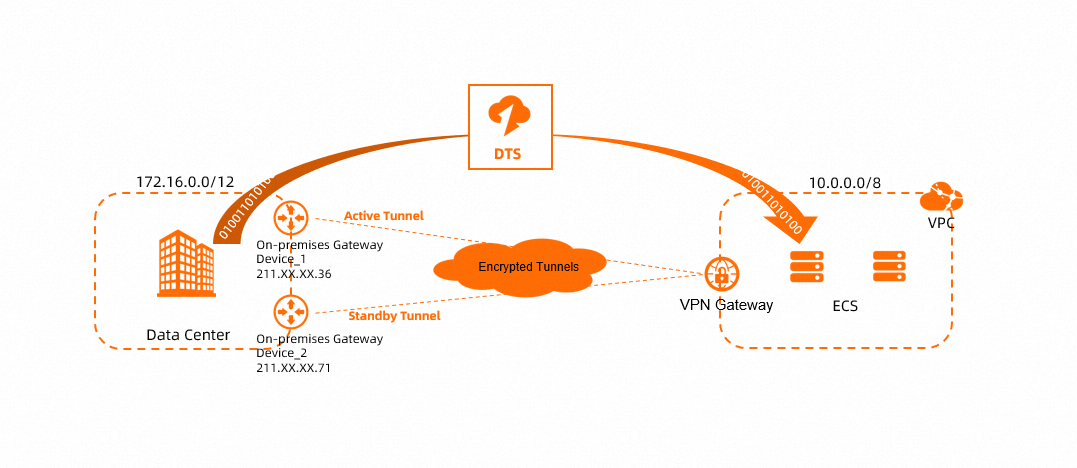

このトピックでは、Data Transmission Service (DTS) を使用して、VPN Gateway 経由でデータセンターと Virtual Private Cloud (VPC) 間でデータを同期する方法について説明します。

シナリオ

このシナリオでは、企業は VPC とデータセンターを所有しており、どちらもフフホトにあります。企業はデータセンターと VPC の両方にデータベースをデプロイしており、オンプレミスデータベースから VPC 内のクラウドデータベースにデータを自動的に同期したいと考えています。

企業は VPN Gateway を使用して IPsec-VPN 接続を確立し、データセンターと VPC の間に暗号化されたトンネルを提供できます。その後、企業は DTS を使用して、この暗号化された接続を介してデータを自動的に同期できます。

前提条件

中国 (フフホト) リージョンに VPC を作成し、VPC 内の Elastic Compute Service (ECS) インスタンスにデータベースをデプロイする必要があります。詳細については、「IPv4 CIDR ブロックを持つ VPC の作成」をご参照ください。

次の表に、データセンターと VPC のネットワーク設定を示します。

ネットワークを計画するときは、データセンターと VPC の CIDR ブロックが重複しないようにしてください。

リソース | 相互接続ネットワークセグメント | IP アドレス | データベースアカウント |

データセンター | 172.16.0.0/12 |

|

|

VPC | 10.0.0.0/8 | データベースをホストする ECS インスタンスの IP アドレス: 10.0.0.252 |

|

プロシージャ

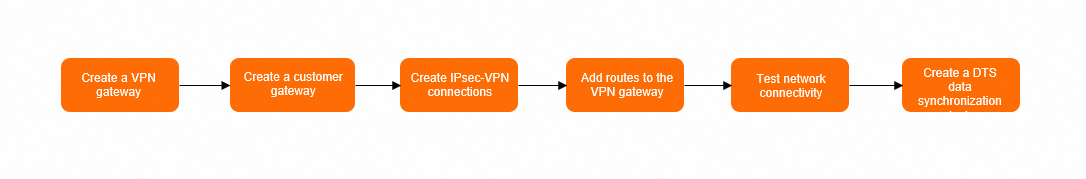

ステップ 1: VPN Gateway の作成

VPN Gateway コンソールにログインします。

上部のナビゲーションバーで、VPN Gateway を作成するリージョンを選択します。

VPN Gateway は、接続する VPC と同じリージョンにある必要があります。

VPN Gateway ページで、VPN Gateway の作成 をクリックします。

購入ページで次のパラメーターを設定し、今すぐ購入 をクリックして支払いを完了します。

パラメーター

説明

例

名前

VPN Gateway の名前を入力します。

この例では、VPNGW が使用されます。

リソースグループ

VPN Gateway が属するリソースグループを選択します。

このパラメーターを空のままにすると、VPN Gateway はデフォルトのリソースグループに属します。

この例では、このパラメーターは空のままにします。

リージョン

VPN Gateway を作成するリージョンを選択します。

この例では、[中国 (フフホト)] が選択されます。

ゲートウェイタイプ

ゲートウェイタイプを選択します。

この例では、[標準] が選択されます。

ネットワークタイプ

VPN Gateway のネットワークタイプを選択します。

パブリック: VPN Gateway を使用して、インターネット経由で VPN 接続を確立できます。

プライベート: VPN Gateway を使用して、プライベートネットワーク経由で VPN 接続を確立できます。

この例では、[パブリック] が選択されます。

トンネル

トンネルモードを選択します。有効な値:

デュアルトンネル

シングル トンネル

シングル トンネルモードとデュアルトンネルモードの詳細については、「[アップグレード通知] IPsec-VPN 接続はデュアルトンネルモードをサポート」をご参照ください。

この例では、デフォルト値の [デュアルトンネル] が使用されます。

VPC

VPN Gateway に関連付ける VPC を選択します。

この例では、中国 (フフホト) リージョンにデプロイされている VPC が選択されます。

VSwitch

選択した VPC から vSwitch を選択します。

説明この例では、VPC 内の vSwitch が選択されます。

vSwitch 2

選択した VPC から別の vSwitch を選択します。

説明VPC に vSwitch が 1 つしかデプロイされていない場合は、vSwitch を作成します。詳細については、「vSwitch の作成と管理」をご参照ください。

この例では、VPC 内の別の vSwitch が選択されます。

ピーク帯域幅

VPN Gateway の最大帯域幅の値を選択します。単位: Mbit/s。

この例では、デフォルト値が使用されます。

トラフィック

VPN Gateway の課金方法を選択します。デフォルト値: [データ転送量による支払い]。

詳細については、「課金」をご参照ください。

この例では、デフォルト値が使用されます。

IPsec-VPN

IPsec-VPN を有効にするかどうかを指定します。デフォルト値: [有効]。

この例では、[有効] が選択されます。

SSL-VPN

SSL-VPN を有効にするかどうかを指定します。デフォルト値: [無効]。

この例では、[無効] が選択されます。

期間

VPN Gateway の課金サイクルを選択します。デフォルト値: [時間単位]。

この例では、デフォルト値が使用されます。

サービスリンクロール

[サービスリンクロールの作成] をクリックします。システムは自動的にサービスリンクロール AliyunServiceRoleForVpn を作成します。

VPN Gateway はこのロールを偽装して、他のクラウドリソースにアクセスします。

[作成済み] が表示されている場合、サービスリンクロールは作成済みであり、再度作成する必要はありません。

実際の状況に基づいてこのパラメーターを設定します。

[VPN Gateway] ページに戻り、作成した VPN Gateway を表示します。

VPN Gateway を作成すると、その初期ステータスは 準備中 になります。約 1〜5 分後、ステータスは 正常 に変わります。正常 ステータスは、VPN Gateway が初期化され、使用準備が整ったことを示します。

システムは、2 つの暗号化トンネルを確立するために、VPN Gateway に 2 つのパブリック IP アドレスを割り当てます。次の表に、この例で割り当てられた 2 つのパブリック IP アドレスを示します。

VPN Gateway 名

VPN Gateway ID

IPsec-VPN 接続トンネルのパブリック IP アドレス

VPNGW

vpn-bp1ox1xu1jo8m1ph0****

47.XX.XX.3

47.XX.XX.169

ステップ 2: カスタマーゲートウェイの作成

左側のナビゲーションウィンドウで、 を選択します。

上部のナビゲーションバーで、カスタマーゲートウェイを作成するリージョンを選択します。

カスタマーゲートウェイと接続する VPN Gateway が同じリージョンにデプロイされていることを確認してください。

カスタマーゲートウェイ ページで、カスタマーゲートウェイの作成 をクリックします。

カスタマーゲートウェイの作成 パネルで、次のパラメーターを設定し、OK をクリックします。

2 つの暗号化トンネルを作成するには、2 つのカスタマーゲートウェイを作成する必要があります。次の表では、このトピックに関連するパラメーターのみを説明します。他のパラメーターはデフォルト値を使用するか、空のままにすることができます。詳細については、「カスタマーゲートウェイ」をご参照ください。

パラメーター

説明

カスタマーゲートウェイ 1

カスタマーゲートウェイ 2

名前

カスタマーゲートウェイの名前を入力します。

カスタマーゲートウェイ 1 には、CustomerGW1 が使用されます。

カスタマーゲートウェイ 2 には、CustomerGW2 が使用されます。

IP アドレス

データセンターのゲートウェイデバイスのパブリック IP アドレスを入力します。

カスタマーゲートウェイ 1 には、211.XX.XX.36 が使用されます。

カスタマーゲートウェイ 2 には、211.XX.XX.71 が使用されます。

ステップ 3: IPsec-VPN 接続の作成

VPN Gateway とカスタマーゲートウェイを作成したら、IPsec-VPN 接続を作成して暗号化された VPN トンネルを確立する必要があります。この手順は、IPsec-VPN 接続が使用するインターネットキー交換 (IKE) のバージョンによって異なります。

IKEv2 の使用

左側のナビゲーションウィンドウで、 を選択します。

IPsec 接続 ページで、[VPN Gateway のバインド] をクリックします。

[IPsec-VPN 接続の作成] ページで、IPsec-VPN 接続のパラメーターを設定し、[OK] をクリックします。

パラメーター

説明

例

名前

IPsec-VPN 接続の名前を入力します。

IPsec-Connection と入力します。

リージョン

[中国 (フフホト)] を選択します。

VPN Gateway との関連付け

IPsec-VPN 接続に接続する VPN Gateway を選択します。

VPNGW を選択します。

ルーティングモード

ルーティングモードを選択します。

宛先ベース: 宛先 IP アドレスに基づいてトラフィックを転送します。

ポリシーベース: 特定の送信元 IP アドレスと宛先 IP アドレスに基づいてトラフィックを転送します。

[関心のあるストリームパターン] を選択します。

ローカルネットワーク

VPN Gateway に接続されている VPC の CIDR ブロックを入力します。

次の 2 つの CIDR ブロックを入力します:

VPC CIDR ブロック: 10.0.0.0/8

DTS CIDR ブロック: 100.104.0.0/16

重要DTS が使用する CIDR ブロックを [ローカルネットワーク] セクションに追加する必要もあります。これにより、DTS は VPN Gateway を介してピアデータベースにアクセスできます。

DTS で使用される CIDR ブロックの詳細については、「DTS サーバーの CIDR ブロックを追加する」をご参照ください。

リモートネットワーク

VPC を接続するピアの CIDR ブロックを入力します。

172.16.0.0/12 と入力します。

今すぐ有効化

設定をすぐに有効にするかどうかを指定します。有効な値:

はい: 設定が完了するとすぐにネゴシエーションが開始されます。

いいえ: トラフィックが検出されるとネゴ-シエーションが開始されます。

[はい] を選択します。

BGP 設定

IPsec-VPN 接続でボーダーゲートウェイプロトコル (BGP) を使用する必要がある場合は、この機能を有効にします。デフォルトでは、BGP は無効になっています。

この例では、デフォルト値が使用されます。つまり、BGP は無効になります。

トンネル 1

トンネル 1 (アクティブなトンネル) の VPN 設定を追加します。

デフォルトでは、トンネル 1 はアクティブなトンネルで、トンネル 2 はスタンバイ トンネルです。この設定は変更できません。

カスタマーゲートウェイ

アクティブなトンネルに接続するカスタマーゲートウェイを選択します。

CustomerGW1 を選択します。

事前共有鍵

アクティブなトンネルの認証キーを入力します。このキーは ID 認証に使用されます。

キーは 1〜100 文字の長さで、数字、文字、および次の特殊文字を含めることができます:

~`!@#$%^&*()_-+={}[]\|;:',.<>/?。事前共有鍵を指定しない場合、システムはランダムに 16 文字の文字列を事前共有鍵として生成します。

重要トンネルに設定された事前共有鍵は、ピアゲートウェイデバイスに設定されたキーと同じである必要があります。そうでない場合、IPsec-VPN 接続は確立できません。

fddsFF123**** と入力します。

暗号化設定

IKE、IPsec、ピア生存確認 (DPD)、および NAT 越えの設定を追加します。

この例ではデフォルト値が使用されます。デフォルト値の詳細については、「デュアルトンネルモードで IPsec-VPN 接続を作成および管理する」をご参照ください。

トンネル 2

トンネル 2 (スタンバイ トンネル) の VPN 設定を追加します。

カスタマーゲートウェイ

スタンバイ トンネルに接続するカスタマーゲートウェイを選択します。

CustomerGW2 を選択します。

事前共有鍵

スタンバイ トンネルの認証キーを入力します。このキーは ID 認証に使用されます。

fddsFF456**** と入力します。

暗号化設定

IKE、IPsec、DPD、および NAT 越えの設定を追加します。

この例ではデフォルト値が使用されます。デフォルト値の詳細については、「デュアルトンネルモードで IPsec-VPN 接続を作成および管理する」をご参照ください。

[作成成功] ダイアログボックスで、[OK] をクリックします。

IPsec 接続 ページで、作成した IPsec-VPN 接続を見つけ、操作 列の [ピア設定の生成] をクリックします。

IPsec ピアの設定は、IPsec-VPN 接続を作成するときに追加する必要がある VPN 設定を指します。この例では、データセンターのゲートウェイデバイスに VPN 設定を追加する必要があります。

IPsec-VPN 接続の設定 ダイアログボックスで、設定をコピーしてオンプレミスマシンに保存します。この設定は、データセンターのゲートウェイデバイスを設定するときに必要です。

IKEv1 の使用

左側のナビゲーションウィンドウで、 を選択します。

IPsec 接続 ページで、[VPN Gateway のバインド] をクリックします。

[IPsec-VPN 接続の作成] ページで、IPsec-VPN 接続のパラメーターを設定し、[OK] をクリックします。

IKEv1 を使用する場合、IPsec-VPN 接続は複数の CIDR ブロックをサポートしません。DTS トラフィックと VPC トラフィックを別々に送信するには、2 つの IPsec-VPN 接続を作成する必要があります。

パラメーター

説明

IPsec-VPN 接続 1

IPsec-VPN 接続 2

名前

IPsec-VPN 接続の名前を入力します。

IPsec-Connection1 と入力します。

IPsec-Connection2 と入力します。

リージョン

[中国 (フフホト)] を選択します。

[中国 (フフホト)] を選択します。

VPN Gateway との関連付け

IPsec-VPN 接続に接続する VPN Gateway を選択します。

VPNGW を選択します。

VPNGW を選択します。

ルーティングモード

ルーティングモードを選択します。

宛先ベース: 宛先 IP アドレスに基づいてトラフィックを転送します。

ポリシーベース: 特定の送信元 IP アドレスと宛先 IP アドレスに基づいてトラフィックを転送します。

[関心のあるストリームパターン] を選択します。

[関心のあるストリームパターン] を選択します。

ローカルネットワーク

VPN Gateway に接続されている VPC の CIDR ブロックを入力します。

VPC CIDR ブロックを入力します: 10.0.0.0/8

DTS CIDR ブロックを入力します: 100.104.0.0/16

重要DTS が使用する CIDR ブロックを [ローカルネットワーク] セクションに追加する必要もあります。これにより、DTS は VPN Gateway を介してピアデータベースにアクセスできます。

DTS で使用される CIDR ブロックの詳細については、「DTS サーバーの CIDR ブロックを追加する」をご参照ください。

リモートネットワーク

VPC を接続するピアの CIDR ブロックを入力します。

172.16.0.0/12 と入力します。

172.16.0.0/12 と入力します。

今すぐ有効化

設定をすぐに有効にするかどうかを指定します。有効な値:

はい: 設定が完了するとすぐにネゴシエーションが開始されます。

いいえ: トラフィックが検出されるとネゴ-シエーションが開始されます。

[はい] を選択します。

[はい] を選択します。

BGP 設定

IPsec-VPN 接続で BGP を使用する必要がある場合は、この機能を有効にします。デフォルトでは、BGP は無効になっています。

この例では、デフォルト値が使用されます。つまり、BGP は無効になります。

この例では、デフォルト値が使用されます。つまり、BGP は無効になります。

トンネル 1

トンネル 1 (アクティブなトンネル) の VPN 設定を追加します。

デフォルトでは、トンネル 1 はアクティブなトンネルで、トンネル 2 はスタンバイ トンネルです。この設定は変更できません。

カスタマーゲートウェイ

アクティブなトンネルに接続するカスタマーゲートウェイを選択します。

CustomerGW1 を選択します。

CustomerGW1 を選択します。

事前共有鍵

アクティブなトンネルの認証キーを入力します。このキーは ID 認証に使用されます。

キーは 1〜100 文字の長さで、数字、文字、および次の特殊文字を含めることができます:

~`!@#$%^&*()_-+={}[]\|;:',.<>/?。事前共有鍵を指定しない場合、システムはランダムに 16 文字の文字列を事前共有鍵として生成します。

重要トンネルに設定された事前共有鍵は、ピアゲートウェイデバイスに設定されたキーと同じである必要があります。そうでない場合、IPsec-VPN 接続は確立できません。

fddsFF123**** と入力します。

fddsFF123**** と入力します。

暗号化設定

IKE、IPsec、DPD、および NAT 越えの設定を追加します。

IKEv1 とその他のパラメーターにはデフォルト値を使用します。デフォルト値の詳細については、「デュアルトンネルモードで IPsec-VPN 接続を作成および管理する」をご参照ください。

IKEv1 とその他のパラメーターにはデフォルト値を使用します。デフォルト値の詳細については、「デュアルトンネルモードで IPsec-VPN 接続を作成および管理する」をご参照ください。

トンネル 2

トンネル 2 (スタンバイ トンネル) の VPN 設定を追加します。

カスタマーゲートウェイ

スタンバイ トンネルに接続するカスタマーゲートウェイを選択します。

CustomerGW2 を選択します。

CustomerGW2 を選択します。

事前共有鍵

スタンバイ トンネルの認証キーを入力します。このキーは ID 認証に使用されます。

fddsFF456**** と入力します。

fddsFF456**** と入力します。

暗号化設定

IKE、IPsec、DPD、および NAT 越えの設定を追加します。

IKEv1 とその他のパラメーターにはデフォルト値を使用します。デフォルト値の詳細については、「デュアルトンネルモードで IPsec-VPN 接続を作成および管理する」をご参照ください。

IKEv1 とその他のパラメーターにはデフォルト値を使用します。デフォルト値の詳細については、「デュアルトンネルモードで IPsec-VPN 接続を作成および管理する」をご参照ください。

[作成成功] ダイアログボックスで、[OK] をクリックします。

IPsec 接続 ページで、作成した IPsec-VPN 接続を見つけ、操作 列の [ピア設定の生成] をクリックします。

IPsec ピアの設定は、IPsec-VPN 接続を作成するときに追加する必要がある VPN 設定を指します。この例では、データセンターのゲートウェイデバイスに VPN 設定を追加する必要があります。

IPsec-VPN 接続の設定 ダイアログボックスで、設定をコピーしてオンプレミスマシンに保存します。この設定は、データセンターのゲートウェイデバイスを設定するときに必要です。

ステップ 4: VPN Gateway のルートを設定する

IPsec-VPN 接続を作成した後、通信を有効にするために VPN Gateway のルートを設定する必要があります。ルーティングモード を [ポリシーベース] に設定して IPsec-VPN 接続を作成した場合、システムは自動的に [未公開] ステータスのポリシーベースのルートを作成します。VPN Gateway から VPC にすべてのポリシーベースのルートを公開する必要があります。

左側のナビゲーションウィンドウで、 を選択します。

トップメニューバーで、VPN Gateway のリージョンを選択します。

[VPN Gateway] ページで、ターゲット VPN Gateway の ID をクリックします。

VPN Gateway の詳細ページで、ポリシーベースルーティング タブをクリックし、管理するルートを見つけて、操作 列の 公開 をクリックします。

ルートエントリの公開 ダイアログボックスで、[OK] をクリックします。

ステップ 5: オンプレミスゲートウェイデバイスの設定

Alibaba Cloud コンソールで IPsec-VPN 接続を作成した後、オンプレミスゲートウェイデバイスに VPN とルーティングの設定を追加する必要があります。このステップにより、オンプレミスゲートウェイデバイスと VPN Gateway の間に IPsec-VPN 接続が確立されます。また、データセンターから VPC へのトラフィックが優先的にアクティブなトンネルを通過するようになります。アクティブなトンネルに障害が発生した場合、トラフィックは自動的にスタンバイ トンネルに切り替わります。

以下の内容には、サードパーティ製品に関する情報が含まれています。この情報は参照用です。Alibaba Cloud は、サードパーティ製品のパフォーマンスと信頼性、またはこれらの製品に対する操作の潜在的な影響に関して、明示または黙示を問わず、いかなる保証も行いません。

設定コマンドは、デバイスベンダーによって異なる場合があります。具体的なコマンドについては、デバイスベンダーにお問い合わせください。

IKEv2 の使用

保存したピア設定をオンプレミスゲートウェイデバイスに追加します。

オンプレミスゲートウェイデバイスのコマンドラインインターフェイス (CLI) にログインします。

次のコマンドを実行して、IKEv2 プロポーザルとポリシーを設定します。

//オンプレミスゲートウェイデバイス 1 とオンプレミスゲートウェイデバイス 2 に次の設定を追加します。 crypto ikev2 proposal alicloud encryption aes-cbc-128 //暗号化アルゴリズムを設定します。この例では、aes-cbc-128 が使用されます。 integrity sha1 //認証アルゴリズムを設定します。この例では、sha1 が使用されます。 group 2 //DH グループを設定します。この例では、group 2 が使用されます。 exit ! crypto ikev2 policy Pureport_Pol_ikev2 proposal alicloud exit !次のコマンドを実行して、IKEv2 キーリングを設定します。

//オンプレミスゲートウェイデバイス 1 に次の設定を追加します。 crypto ikev2 keyring alicloud peer alicloud address 47.XX.XX.3 //IPsec-VPN 接続のアクティブなトンネルのパブリック IP アドレス。この例では、47.XX.XX.3 が使用されます。 pre-shared-key fddsFF123**** //事前共有鍵を設定します。この例では、fddsFF123**** が使用されます。 exit ! //オンプレミスゲートウェイデバイス 2 に次の設定を追加します。 crypto ikev2 keyring alicloud peer alicloud address 47.XX.XX.169 //IPsec-VPN 接続のスタンバイ トンネルのパブリック IP アドレス。この例では、47.XX.XX.169 が使用されます。 pre-shared-key fddsFF456**** //事前共有鍵を設定します。この例では、fddsFF456**** が使用されます。 exit !次のコマンドを実行して、IKEv2 プロファイルを設定します。

//オンプレミスゲートウェイデバイス 1 に次の設定を追加します。 crypto ikev2 profile alicloud match identity remote address 47.XX.XX.3 255.255.255.255 //IPsec-VPN 接続のアクティブなトンネルのパブリック IP アドレスを照合します。この例では、47.XX.XX.3 が使用されます。 identity local address 211.XX.XX.36 //オンプレミスゲートウェイデバイス 1 のパブリック IP アドレス。この例では、211.XX.XX.36 が使用されます。 authentication remote pre-share //ピアの認証方式は PSK (事前共有鍵) です。 authentication local pre-share //ローカルエンドの認証方式は PSK です。 keyring local alicloud //キーリングを呼び出します。 exit ! //オンプレミスゲートウェイデバイス 2 に次の設定を追加します。 crypto ikev2 profile alicloud match identity remote address 47.XX.XX.169 255.255.255.255 //IPsec-VPN 接続のスタンバイ トンネルのパブリック IP アドレスを照合します。この例では、47.XX.XX.169 が使用されます。 identity local address 211.XX.XX.71 //オンプレミスゲートウェイデバイス 2 のパブリック IP アドレス。この例では、211.XX.XX.71 が使用されます。 authentication remote pre-share //ピアの認証方式は PSK (事前共有鍵) です。 authentication local pre-share //ローカルエンドの認証方式は PSK です。 keyring local alicloud //キーリングを呼び出します。 exit !次のコマンドを実行して、変換セットを設定します。

//オンプレミスゲートウェイデバイス 1 とオンプレミスゲートウェイデバイス 2 に次の設定を追加します。 crypto ipsec transform-set TSET esp-aes esp-sha-hmac mode tunnel exit !保護するデータストリームを定義するために、アクセス制御リスト (ACL) を設定します。

//オンプレミスゲートウェイデバイス 1 とオンプレミスゲートウェイデバイス 2 に次の設定を追加します。 access-list 100 permit ip 172.16.0.0 0.15.255.255 10.0.0.0 0.255.255.255IPsec ポリシーを設定します。

//オンプレミスゲートウェイデバイス 1 に次の設定を追加します。 crypto map ipsecpro64 10 ipsec-isakmp set peer 47.XX.XX.3 set transform-set TSET set ikev2-profile alicloud set pfs group2 match address 100 //オンプレミスゲートウェイデバイス 2 に次の設定を追加します。 crypto map ipsecpro64 10 ipsec-isakmp set peer 47.XX.XX.169 set transform-set TSET set ikev2-profile alicloud set pfs group2 match address 100次のコマンドを実行して、IPsec トンネルを設定します。

//オンプレミスゲートウェイデバイス 1 に次の設定を追加します。 interface GigabitEthernet1 //IPsec-VPN 接続とのアクティブな VPN トンネルを確立するために使用されるインターフェイス IP アドレスを設定します。 ip address 211.XX.XX.36 255.255.255.0 crypto map ipsecpro64 //IPsec ポリシーを適用します。 negotiation auto ! //オンプレミスゲートウェイデバイス 2 に次の設定を追加します。 interface GigabitEthernet1 //IPsec-VPN 接続とのスタンバイ VPN トンネルを確立するために使用されるインターフェイス IP アドレスを設定します。 ip address 211.XX.XX.71 255.255.255.0 crypto map ipsecpro64 //IPsec ポリシーを適用します。 negotiation auto !

オンプレミスゲートウェイデバイス 1 とオンプレミスゲートウェイデバイス 2 にルーティング設定を追加します。

オンプレミスゲートウェイデバイス 1 とオンプレミスゲートウェイデバイス 2 に VPC を指すルートを追加します。

//オンプレミスゲートウェイデバイス 1 に VPC を指すルートを追加します。 ip route 10.0.0.0 255.0.0.0 47.XX.XX.3 ip route 100.104.0.0 255.255.0.0 47.XX.XX.3 //オンプレミスゲートウェイデバイス 2 に VPC を指すルートを追加します。 ip route 10.0.0.0 255.0.0.0 47.XX.XX.169 ip route 100.104.0.0 255.255.0.0 47.XX.XX.169ネットワーク環境で必要な場合は、データセンターにルーティング設定を追加します。ルートは、データセンターから VPC へのトラフィックが優先的にオンプレミスゲートウェイデバイス 1 を通過するように許可する必要があります。オンプレミスゲートウェイデバイス 1 に障害が発生した場合、トラフィックは自動的にオンプレミスゲートウェイデバイス 2 を通過します。具体的なコマンドについては、デバイスベンダーにお問い合わせください。

IKEv1 の使用

保存したピア設定をオンプレミスゲートウェイデバイスに追加します。

オンプレミスゲートウェイデバイスの CLI にログインします。

ISAKMP ポリシーを設定します。

//オンプレミスゲートウェイデバイス 1 とオンプレミスゲートウェイデバイス 2 に次の設定を追加します。 crypto isakmp policy 1 authentication pre-share encryption aes hash sha group 2 lifetime 86400事前共有鍵を設定します。

//オンプレミスゲートウェイデバイス 1 に次の設定を追加します。 crypto isakmp key fddsFF123**** address 47.XX.XX.3 //オンプレミスゲートウェイデバイス 2 に次の設定を追加します。 crypto isakmp key fddsFF456**** address 47.XX.XX.169IPsec セキュリティプロトコルを設定します。

//オンプレミスゲートウェイデバイス 1 とオンプレミスゲートウェイデバイス 2 に次の設定を追加します。 crypto ipsec transform-set ipsecpro64 esp-aes esp-sha-hmac mode tunnel保護するデータストリームを定義するために ACL を設定します。//オンプレミスゲートウェイデバイス 1 とオンプレミスゲートウェイデバイス 2 に次の設定を追加します。 access-list 100 permit ip 172.16.0.0 0.15.255.255 10.0.0.0 0.255.255.255

//以下の構成をオンプレミスゲートウェイデバイス 1 とオンプレミスゲートウェイデバイス 2 に追加します。 access-list 100 permit ip 172.16.0.0 0.15.255.255 10.0.0.0 0.255.255.255IPsec ポリシーを設定します。

//オンプレミスゲートウェイデバイス 1 に次の設定を追加します。 crypto map ipsecpro64 10 ipsec-isakmp set peer 47.XX.XX.3 set transform-set ipsecpro64 set pfs group2 match address 100 //オンプレミスゲートウェイデバイス 2 に次の設定を追加します。 crypto map ipsecpro64 10 ipsec-isakmp set peer 47.XX.XX.169 set transform-set ipsecpro64 set pfs group2 match address 100IPsec ポリシーを適用します。

//オンプレミスゲートウェイデバイス 1 に次の設定を追加します。 interface GigabitEthernet1 //パブリック IP アドレスで設定されたインターフェイスに IPsec ポリシーを適用します。 crypto map ipsecpro64 //オンプレミスゲートウェイデバイス 2 に次の設定を追加します。 interface GigabitEthernet1 //パブリック IP アドレスで設定されたインターフェイスに IPsec ポリシーを適用します。 crypto map ipsecpro64

オンプレミスゲートウェイデバイス 1 とオンプレミスゲートウェイデバイス 2 にルーティング設定を追加します。

オンプレミスゲートウェイデバイス 1 とオンプレミスゲートウェイデバイス 2 に VPC を指すルートを追加します。

//オンプレミスゲートウェイデバイス 1 に VPC を指すルートを追加します。 ip route 10.0.0.0 255.0.0.0 47.XX.XX.3 ip route 100.104.0.0 255.255.0.0 47.XX.XX.3 //オンプレミスゲートウェイデバイス 2 に VPC を指すルートを追加します。 ip route 10.0.0.0 255.0.0.0 47.XX.XX.169 ip route 100.104.0.0 255.255.0.0 47.XX.XX.169ネットワーク環境で必要な場合は、データセンターにルーティング設定を追加します。ルートは、データセンターから VPC へのトラフィックが優先的にオンプレミスゲートウェイデバイス 1 を通過するように許可する必要があります。オンプレミスゲートウェイデバイス 1 に障害が発生した場合、トラフィックは自動的にオンプレミスゲートウェイデバイス 2 を通過します。具体的なコマンドについては、デバイスベンダーにお問い合わせください。

ステップ 6: 接続性のテスト

上記の設定が完了すると、データセンターと VPC は相互に通信できるようになります。次の手順を実行して、接続性をテストします。

接続性をテストする前に、VPC 内の ECS インスタンスのセキュリティグループルールとデータセンターのアクセス制御ルールを確認してください。セキュリティグループルールとアクセス制御ルールがデータセンターと VPC 間の相互アクセスを許可していることを確認してください。 ECS セキュリティグループルールの詳細については、 「セキュリティグループルールのクエリ」および「セキュリティグループルールの追加」をご参照ください。

VPC 内の ECS インスタンスにログインします。

ECS インスタンスへのログイン方法の詳細については、「ECS インスタンスの接続方法の概要」をご参照ください。

ECS インスタンスで

pingコマンドを実行して、データセンターのデータベースサーバーにアクセスします。ECS インスタンスが応答メッセージを受信した場合、データセンターと VPC が相互に通信できることを示します。

ping <データセンターのデータベースサーバーの IP アドレス>

ステップ 7: DTS データ同期タスクの作成

データセンターと VPC 間の通信が確立された後、DTS データ同期タスクを作成できます。タスクが設定されると、データセンターからのデータは VPC 内のデータベースに自動的に同期されます。

このトピックでは、MySQL インスタンス間のデータ同期を例として使用します。他の同期シナリオの詳細については、「データ同期シナリオの概要」をご参照ください。

次のいずれかの方法を使用して [データ同期] ページに移動し、データ同期インスタンスが存在するリージョンを選択します。

DTS コンソール

DTS コンソールにログインします。

左側のナビゲーションウィンドウで、データ同期 をクリックします。

ページの左上隅で、データ同期タスクが存在するリージョンを選択します。

DMS コンソール

説明実際の操作は、DMS コンソールのモードとレイアウトによって異なる場合があります。詳細については、「シンプルモード」および「DMS コンソールのレイアウトとスタイルをカスタマイズする」をご参照ください。

DMS コンソールにログインします。

上部のナビゲーションバーで、ポインターを [データ + AI] の上に移動し、 を選択します。

データ同期タスク の右側にあるドロップダウンリストから、データ同期インスタンスが存在するリージョンを選択します。

タスクの作成 をクリックして、タスク設定ページに移動します。

オプション。ページの右上隅にある 新バージョンの設定ページを試してみる をクリックします。

説明ページの右上隅に 旧バージョンの設定ページに戻る ボタンが表示されている場合は、このステップをスキップします。

新しいバージョンと以前のバージョンの設定ページでは、特定のパラメーターが異なる場合があります。新しいバージョンの設定ページを使用することをお勧めします。

ソースデータベースとターゲットデータベースを設定します。次の表にパラメーターを示します。

カテゴリ

パラメーター

説明

N/A

タスク名

DTS タスクの名前。DTS は自動的にタスク名を生成します。タスクを簡単に識別できるわかりやすい名前を指定することをお勧めします。一意のタスク名を指定する必要はありません。

ソースデータベース

データベースタイプ

[MySQL] を選択します。

アクセス方法

[専用線/VPN Gateway/Smart Access Gateway] を選択します。

インスタンスリージョン

ソース MySQL データベースが存在するリージョンを選択します。

この例では、中国 (フフホト) が選択されます。

クロスアカウント

[いいえ] を選択します。

ソースデータベースに接続された VPC

中国 (フフホト) リージョンの VPC を選択します。

DTS は VPC と VPN Gateway を介してデータセンターのデータベースに接続します。

ドメイン名または IP アドレス

ソース MySQL データベースのホスト IP アドレスを入力します。

この例では、データセンターのデータベースサーバーの IP アドレスを入力します: 172.16.0.228。

ポート

ソース MySQL データベースのサービスポートを入力します。ポートはインターネット経由でアクセス可能である必要があります。デフォルトのポートは 3306 です。

データベースアカウント

ソース MySQL データベースのアカウントを入力します。

データベースパスワード

データベースアカウントに対応するパスワードを入力します。

宛先データベース

データベースタイプ

[MySQL] を選択します。

アクセス方法

[専用線/VPN Gateway/Smart Access Gateway] を選択します。

インスタンスリージョン

ターゲット MySQL データベースインスタンスが存在するリージョンを選択します。

この例では、[中国 (フフホト)] を選択します。

ターゲットデータベースに接続された VPC

中国 (フフホト) リージョンの VPC を選択します。

ドメイン名または IP アドレス

ターゲット MySQL データベースのホスト IP アドレスを入力します。

この例では、VPC 内の ECS インスタンスの IP アドレスを入力します: 10.0.0.252。

ポート

ターゲット MySQL データベースのサービスポートを入力します。ポートはインターネット経由でアクセス可能である必要があります。デフォルトのポートは 3306 です。

データベースアカウント

ターゲット MySQL データベースインスタンスのデータベースアカウントを入力します。

データベースパスワード

データベースアカウントに対応するパスワードを入力します。

設定が完了したら、ページ下部の [接続をテストして次に進む] をクリックします。

ECS インスタンスのセキュリティグループルールとデータセンターの ACL ルールが DTS からのアクセスを許可していることを確認してください。DTS で使用される CIDR ブロックの詳細については、「DTS サーバーの CIDR ブロックを追加する」をご参照ください。

警告DTS サーバーのパブリック IP アドレス CIDR ブロックを自動または手動で追加すると、セキュリティリスクが生じる可能性があります。この製品を使用することにより、これらの潜在的なリスクを認識し、受け入れるものとします。基本的なセキュリティ対策を講じる責任はお客様にあります。これらの対策には、パスワードセキュリティの強化、各 CIDR ブロックのオープンポートの制限、内部 API 呼び出しの認証の使用、不要な CIDR ブロックの定期的な確認と制限などが含まれますが、これらに限定されません。Express Connect、VPN Gateway、または Smart Access Gateway を使用してプライベートネットワーク経由で DTS に接続することもできます。

接続性テストが成功した場合、データベース間のネットワーク接続が正常であることを示します。システムは [タスクオブジェクトと詳細設定の構成] ページに進みます。DTS データ同期タスクの設定を続行できます。タスクが設定された後、データの同期を開始できます。DTS データ同期タスクの設定方法の詳細については、「MySQL データベース間の双方向同期」をご参照ください。

接続性テストが失敗した場合、次のページに進むことはできません。プロンプトに従って問題をトラブルシューティングしてください。詳細については、「VPN 接続を介してデータベースインスタンスを DTS に接続するときにエラーが報告された場合はどうすればよいですか?」をご参照ください。