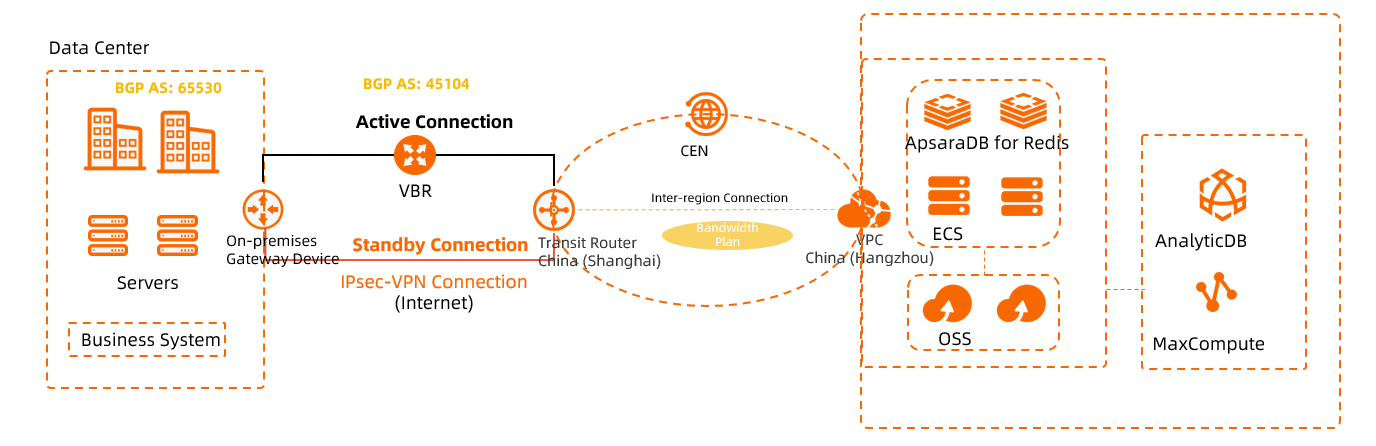

このトピックでは、IPsec-VPN 接続と Express Connect 回線を使用して、データセンターと仮想プライベートクラウド (VPC) 間にアクティブ/スタンバイリンクを設定する方法について説明します。IPsec-VPN 接続はトランジットルーターに関連付けられています。

シナリオ

このトピックでは、次のシナリオを例として使用します。ある企業が上海にデータセンターを持ち、中国 (杭州) リージョンに VPC をデプロイしています。アプリケーションとサービスは、VPC 内の Elastic Compute Service (ECS) インスタンスにデプロイされています。同社は、データセンターと VPC 間の高信頼性接続を確立するために、クラウドへのアクティブ/スタンバイリンクをデプロイしたいと考えています。

ネットワーク計画

ネットワーク機能の計画

このシナリオでは、次のネットワーク機能が使用されます。

データセンターは、Express Connect 回線と IPsec-VPN 接続を介して Alibaba Cloud に接続します。

Express Connect 回線と IPsec-VPN 接続の両方がアクティブな場合、データセンターと VPC 間のすべてのトラフィックは、主に Express Connect 回線を介してルーティングされます。Express Connect 回線に障害が発生した場合、データセンターと VPC 間のすべてのトラフィックは自動的に IPsec-VPN 接続に切り替わります。

IPsec-VPN 接続を作成するには、[ゲートウェイタイプ] を [パブリック] に設定し、アタッチされたリソースタイプを [Cloud Enterprise Network] に設定します。

データセンター、仮想ボーダールーター (VBR) インスタンス、および IPsec-VPN 接続はすべて、動的ルーティングにボーダーゲートウェイプロトコル (BGP) を使用します。これにより、ルートの自動配信と学習が可能になり、ルート設定が簡素化されます。

BGP は、特定のリージョンの IPsec-VPN 接続でのみサポートされます。サポートされているリージョンの詳細については、「IPsec-VPN 接続のルートを設定する」をご参照ください。

重要このシナリオでのデータ伝送について、以下に説明します。

Express Connect 回線、IPsec-VPN 接続、および BGP 動的ルーティングがすべてアクティブな場合、Cloud Enterprise Network (CEN) は Express Connect 回線と IPsec-VPN 接続の両方を介してデータセンターの CIDR ブロックを学習します。同様に、データセンターは両方の接続を介して CEN から VPC へのルートを学習します。デフォルトでは、Express Connect 回線を介して学習されたルートの優先度が高くなります。したがって、VPC とデータセンター間のトラフィックは、主に Express Connect 回線を介してルーティングされます。

データセンターと VBR 間の BGP ピアが中断された場合、CEN は Express Connect 回線を介して学習されたルートを自動的に取り消します。その後、IPsec-VPN 接続を介して学習されたルートが有効になり、トラフィックは自動的に IPsec-VPN 接続を介してルーティングされます。データセンターと VBR 間の BGP ピアが回復すると、トラフィックは Express Connect 回線に切り替わり、IPsec-VPN 接続はスタンバイリンクとしての役割を再開します。

CIDR ブロックの計画

CIDR ブロックを計画するときは、データセンターと VPC の CIDR ブロックが重複しないようにしてください。

リソース | CIDR ブロックと IP アドレス |

VPC | プライマリ CIDR ブロック: 172.16.0.0/16

|

IPsec-VPN 接続 | BGP 設定: トンネル CIDR ブロックは 169.254.10.0/30 で、ローカル BGP IP アドレスは 169.254.10.1、ローカル自律システム番号 (ASN) は 45104 (デフォルト) です。 |

VBR | VBR 設定:

|

オンプレミスゲートウェイデバイス | オンプレミスゲートウェイデバイスのパブリック IP アドレス: 211.XX.XX.68 |

オンプレミスゲートウェイデバイスの BGP 設定: トンネル CIDR ブロック: 169.254.10.0/30。ローカル BGP IP アドレス: 169.254.10.2。ローカル ASN: 65530。 | |

データセンター | VPC に接続する CIDR ブロック:

|

準備

開始する前に、次の操作を完了してください。

中国 (杭州) リージョンに VPC を作成し、VPC 内の ECS インスタンスにアプリケーションをデプロイします。 詳細については、「IPv4 CIDR ブロックを持つ VPC を作成する」をご参照ください。

CEN インスタンスを作成します。次に、中国 (杭州) および中国 (上海) リージョンに Enterprise Edition のトランジットルーターを作成します。詳細については、「CEN インスタンスの作成」および「トランジットルーターの作成」をご参照ください。

重要トランジットルーターを作成するときは、トランジットルーターの CIDR ブロックを設定する必要があります。そうしないと、IPsec 接続をトランジットルーターに関連付けることができません。

トランジットルーターを作成済みの場合は、トランジットルーターの CIDR ブロックを設定できます。詳細については、「トランジットルーターの CIDR ブロック」をご参照ください。

設定フロー

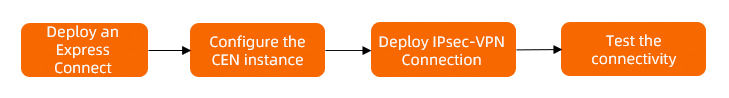

ステップ 1: Express Connect 回線のデプロイ

Express Connect 回線をデプロイして、データセンターを Alibaba Cloud に接続します。

専用 Express Connect 回線を作成します。

この例では、専用 Express Connect 回線経由の接続が中国 (上海) リージョンに作成されます。接続名は Circuit1 です。詳細については、「Express Connect 回線経由の専用接続を作成および管理する」をご参照ください。

VBR インスタンスを作成します。

Express Connect コンソールにログインします。

左側のナビゲーションウィンドウで、[仮想ボーダールーター (VBR)] をクリックします。

上部のナビゲーションバーで、VBR インスタンスを作成するリージョンを選択します。

この例では、[中国 (上海)] リージョンが選択されています。

[仮想ボーダールーター (VBR)] ページで、[VBR の作成] をクリックします。

[VBR の作成] パネルで、パラメーターを設定し、[OK] をクリックします。

次の表では、主要なパラメーターのみを説明します。その他のパラメーターにはデフォルト値を使用します。詳細については、「VBR の作成と管理」をご参照ください。

パラメーター

説明

VBR

アカウントタイプ

VBR インスタンスを所有するアカウントのタイプを選択します。

この例では、[現在のアカウント] を選択します。

名前

VBR の名前を入力します。

VBR と入力します。

Express Connect 回線

VBR をアタッチする Express Connect 回線を選択します。

[専用 Express Connect 回線] をタイプとして選択し、ステップ 1 で作成した Express Connect 回線を選択します。

VLAN ID

VBR の VLAN ID を入力します。

この例では、0 と入力します。

VBR 帯域幅の設定

VBR のピーク帯域幅を指定します。

必要に応じて最大帯域幅の値を選択します。

IPv4 アドレス (Alibaba Cloud ゲートウェイ)

Alibaba Cloud 側のゲートウェイ IPv4 アドレスを入力します。

この例では、10.0.0.2 と入力します。

ピア IPv4 アドレス (顧客)

データセンター側のゲートウェイ IPv4 アドレスを入力します。

この例では 10.0.0.1 を使用します。

IPv4 サブネットマスク

Alibaba Cloud 側と顧客側の IPv4 アドレスのサブネットマスクを入力します。

255.255.255.252 と入力します。

VBR インスタンスの BGP グループを設定します。

[仮想ボーダールーター (VBR)] ページで、VBR ID をクリックします。

詳細ページで、[BGP グループ] タブをクリックします。

[BGP グループ] タブで、[BGP グループの作成] をクリックし、次のパラメーターを設定して [OK] をクリックします。

次の表では、主要なパラメーターのみを説明します。その他のパラメーターにはデフォルト値を使用します。詳細については、「BGP グループの作成」をご参照ください。

設定項目

説明

VBR

名前

BGP グループの名前を入力します。

VBR-BGP と入力します。

ピア ASN

オンプレミスゲートウェイデバイスの ASN を入力します。

このトピックでは、オンプレミスゲートウェイデバイスの自律システム番号として 65530 を使用します。

ローカル ASN

VBR インスタンスの自律システム番号 (ASN) を入力します。

このトピックでは、VBR の自律システム番号として 45104 を入力します。

VBR インスタンスの BGP ピアを設定します。

VBR 詳細ページで、[BGP ピア] タブをクリックします。

[BGP ピア] タブで、[BGP ピアの作成] をクリックします。

[BGP ピアの作成] ダイアログボックスで、次のパラメーターを設定し、[OK] をクリックします。

次の表では、主要なパラメーターのみを説明します。その他のパラメーターにはデフォルト値を使用します。詳細については、「BGP ピアの作成」をご参照ください。

設定項目

説明

VBR

BGP グループ

参加する BGP グループを選択します。

この例では、VBR-BGP を選択します。

BGP ピア IP アドレス

BGP ピアの IP アドレスを入力します。

このトピックでは、IP アドレス 10.0.0.1 を使用します。これは、Express Connect 回線用のオンプレミスゲートウェイデバイスのインターフェイスの IP アドレスです。

オンプレミスゲートウェイデバイスで BGP ルーティングを設定します。

オンプレミスゲートウェイデバイスで BGP を設定すると、オンプレミスゲートウェイデバイスと VBR インスタンスの間に BGP ピア関係が確立されます。これにより、ルートの自動学習と伝播が可能になります。

説明この例では、ソフトウェア Adaptive Security Appliance (ASA) 9.19.1 を使用して Cisco ファイアウォールの設定方法を説明します。コマンドはソフトウェアのバージョンによって異なる場合があります。操作中は、実際の環境に基づいてドキュメントまたはベンダーにご相談ください。詳細については、「ローカルゲートウェイの設定」をご参照ください。

以下の内容はサードパーティ製品の情報を含んでおり、参照のみを目的としています。Alibaba Cloud は、サードパーティ製品のパフォーマンスと信頼性、またはこれらの製品を使用した操作によって生じる潜在的な影響について、保証またはその他の形式のコミットメントを行いません。

interface GigabitEthernet0/3 nameif VBR1 # VBR1 に接続するインターフェイスの名前を設定します。 security-level 0 ip address 10.0.0.1 255.255.255.0 # GigabitEthernet 0/3 インターフェイスにプライベート IP アドレスを設定します。 no shutdown # インターフェイスを有効にします。 ! router bgp 65530 # BGP を有効にし、データセンターの ASN を設定します。この例では 65530 を使用します。 bgp router-id 10.0.0.1 # BGP ルーターの ID を入力します。この例では 10.0.0.1 を使用します。 bgp log-neighbor-changes address-family ipv4 unicast neighbor 10.0.0.2 remote-as 45104 # VBR の BGP ピアを作成します。 network 192.168.0.0 mask 255.255.255.0 # データセンターの CIDR ブロックをアドバタイズします。 network 192.168.1.0 mask 255.255.255.0 network 192.168.2.0 mask 255.255.255.0 neighbor 10.0.0.2 activate # BGP ピアをアクティブ化します。 neighbor 10.0.0.2 weight 1000 # Express Connect 回線を介して学習されたルートの重みを 1000 に設定します。 exit-address-family !

ステップ 2: Cloud Enterprise Network の設定

Express Connect 回線をデプロイすると、データセンターは Alibaba Cloud にアクセスできます。ただし、データセンターと VPC は相互に通信できません。通信を有効にするには、VBR インスタンスと VPC を CEN に接続する必要があります。

VPC 接続を作成します。

CEN コンソールにログインします。

[インスタンス] ページで、作成した CEN インスタンスを見つけて、その ID をクリックします。

タブで、中国 (杭州) リージョンで管理するトランジットルーターを見つけ、[アクション] 列の [接続の作成] をクリックします。

[ピアネットワークインスタンスとの接続] ページで、次のパラメーターを設定し、[OK] をクリックします。

次の表では、主要なパラメーターのみを説明します。その他のパラメーターにはデフォルト値を使用します。詳細については、「VPC 接続の作成」をご参照ください。

パラメーター

説明

VPC 接続

インスタンスタイプ

ネットワークインスタンスのタイプを選択します。

この例では、[仮想プライベートクラウド (VPC)] が選択されています。

リージョン

ネットワークインスタンスのリージョンを選択します。

この例では、[中国 (杭州)] が選択されています。

トランジットルーター

システムは現在のリージョンのトランジットルーターを自動的に表示します。

リソース所有者 ID

ネットワークインスタンスが現在の Alibaba Cloud アカウントに属しているかどうかを指定します。

この例では、[自分のアカウント] が選択されています。

課金方法

VPC 接続の課金方法を選択します。デフォルト値: [従量課金]。トランジットルーターの課金ルールの詳細については、「課金ルール」をご参照ください。

アタッチメント名

VPC 接続の名前を入力します。

この例では、VPC-Attachment が使用されます。

ネットワークインスタンス

ネットワークインスタンスを選択します。

この例では、「準備」セクションで作成した VPC が選択されています。

vSwitch

トランジットルーターのゾーンにデプロイされている vSwitch を選択します。

トランジットルーターが現在のリージョンで 1 つのゾーンのみをサポートしている場合は、そのゾーンの vSwitch を選択する必要があります。

トランジットルーターが現在のリージョンで複数のゾーンをサポートしている場合は、異なるゾーンにある少なくとも 2 つの vSwitch を選択する必要があります。VPC とトランジットルーターが通信するとき、これら 2 つの vSwitch はゾーンレベルのディザスタリカバリを実装できます。

データはより短い距離で転送できるため、ネットワーク遅延を削減し、ネットワークパフォーマンスを向上させるために、各ゾーンで vSwitch を選択することをお勧めします。

選択した各 vSwitch にアイドル状態の IP アドレスがあることを確認してください。VPC にトランジットルーターでサポートされているゾーンに vSwitch がない場合、または vSwitch にアイドル状態の IP アドレスがない場合は、新しい vSwitch を作成する必要があります。詳細については、「vSwitch の作成と管理」をご参照ください。

この例では、ゾーン H で vSwitch 1 が選択され、ゾーン I で vSwitch 2 が選択されています。

詳細設定

高度な機能を有効にするかどうかを指定します。デフォルトでは、すべての高度な機能が有効になっています。

この例では、デフォルト設定が使用されます。

VBR 接続を作成できます。

タブで、中国 (上海) リージョンのトランジットルーターインスタンスを見つけ、[アクション] 列で [ネットワークインスタンス接続の作成] をクリックします。

[ピアネットワークインスタンスへの接続] ページで、パラメーターを設定し、[OK] をクリックします。

次の表では、主要なパラメーターのみを説明します。その他のパラメーターにはデフォルト値を使用します。詳細については、「VBR を CEN インスタンスにアタッチする」をご参照ください。

パラメーター

説明

VBR

インスタンスタイプ

ネットワークインスタンスタイプを指定します。

[仮想ボーダールーター (VBR)] を選択します。

リージョン

ネットワークインスタンスのリージョンを選択します。

この例では、[中国 (上海)] リージョンを使用します。

トランジットルーター

システムは現在のリージョンのトランジットルーターインスタンスを自動的に表示します。

リソース所有者 ID

ネットワークインスタンスが Alibaba Cloud アカウントに属しているかどうかを指定します。

この例では、[自分のアカウント] が選択されています。

アタッチメント名

ネットワークインスタンス接続の名前を入力します。

この例では、VBR-Attachment と入力します。

ネットワークインスタンス

ネットワークインスタンスを選択します。

この例では、VBR が選択されています。

詳細設定

すべての高度な機能を有効にするかどうかを選択します。デフォルトでは、すべての高度な機能が有効になっています。

デフォルト設定を維持します。すべての高度な機能はデフォルトで有効になっています。

リージョン間接続を作成します。

VBR と VPC に関連付けられているトランジットルーターは、異なるリージョンにあります。デフォルトでは、相互に通信できません。通信を有効にするには、中国 (杭州) と中国 (上海) リージョンのトランジットルーター間にリージョン間接続を作成する必要があります。

[CEN インスタンス] ページで、宛先 CEN インスタンスを見つけて、その ID をクリックします。

タブで、[リージョン接続の設定] をクリックします。

[ネットワークインスタンスの接続] ページで、リージョン間接続を設定し、[OK] をクリックします。

次の設定を使用してリージョン間接続を作成します。他のパラメーターにはデフォルト値を使用します。詳細については、「リージョン間接続の作成」をご参照ください。

パラメーター

説明

インスタンスタイプ

[リージョン間接続] を選択します。

リージョン

接続するリージョンを選択します。

[中国 (杭州)] を選択します。

トランジットルーター

システムは現在のリージョンのトランジットルーターの ID を自動的に表示します。

接続名

リージョン間接続の名前を入力します。

Inter-region-connection と入力します。

ピアリージョン

接続するピアリージョンを選択します。

[中国 (上海)] を選択します。

トランジットルーター

システムは現在のリージョンのトランジットルーターの ID を自動的に表示します。

帯域幅割り当てモード

リージョン間接続は、次の帯域幅割り当てモードをサポートしています。

[帯域幅プランから割り当て]: 帯域幅は購入した帯域幅プランから割り当てられます。

[従量課金]: リージョン間接続での実際のデータ転送に対して課金されます。

[従量課金] を選択します。

帯域幅

リージョン間接続の帯域幅の値を入力します。単位: Mbit/s。

デフォルトのリンクタイプ

デフォルトのリンクタイプを使用します。

詳細設定

デフォルト設定を維持します。すべての詳細設定オプションが選択されています。

ステップ 3: IPsec-VPN 接続のデプロイ

上記の手順を完了すると、データセンターと VPC は Express Connect 回線を介して通信できるようになります。次に、スタンバイリンクとして IPsec-VPN 接続をデプロイします。

VPN Gateway コンソールにログインします。

カスタマーゲートウェイを作成します。

IPsec-VPN 接続を確立する前に、カスタマーゲートウェイを作成して、オンプレミスゲートウェイデバイスに関する情報を Alibaba Cloud に登録する必要があります。

左側のナビゲーションウィンドウで、 を選択します。

上部のナビゲーションバーで、カスタマーゲートウェイを作成するリージョンを選択します。

カスタマーゲートウェイのリージョンを選択する際は、オンプレミスのデータセンターに最も近い Alibaba Cloud リージョンを選択します。このトピックでは、[中国 (上海)] を例として使用します。

カスタマーゲートウェイ ページで、カスタマーゲートウェイの作成 をクリックします。

[カスタマーゲートウェイの作成] パネルで、次のパラメーターを設定し、[OK] をクリックします。

次の表では、主要なパラメーターのみを説明します。その他のパラメーターにはデフォルト値を使用します。詳細については、「カスタマーゲートウェイの作成」をご参照ください。

設定項目

説明

カスタマーゲートウェイ

名前

カスタマーゲートウェイの名前を入力します。

Customer-Gateway と入力します。

IP アドレス

Alibaba Cloud に接続するオンプレミスゲートウェイデバイスのパブリック IP アドレスを入力します。

この例では、オンプレミスゲートウェイデバイスのパブリック IP アドレスは 211.XX.XX.68 です。

ASN

オンプレミスゲートウェイデバイスの BGP ASN を入力します。

この例では、65530 と入力します。

IPsec-VPN 接続を作成します。

カスタマーゲートウェイを作成した後、Alibaba Cloud コンソールで IPsec-VPN 接続を作成します。この接続は、データセンターへの暗号化されたトンネルを確立するために使用されます。

左側のナビゲーションウィンドウで、 を選択します。

IPsec 接続 ページで、[CEN のバインド] をクリックします。

[IPsec-VPN 接続の作成 (CEN)] ページで、IPsec-VPN 接続のパラメーターを設定し、[OK] をクリックします。

IPsec-VPN 接続は有料サービスです。詳細については、「課金の概要」をご参照ください。

パラメーター

説明

IPsec-VPN 接続

IPsec-VPN 接続名

IPsec-VPN 接続の名前を入力します。

この例では、IPsec-VPN-connection と入力します。

リージョン

アタッチするトランジットルーターのリージョンを選択します。

IPsec-VPN 接続は、トランジットルーターと同じリージョンに作成されます。

[中国 (上海)] を選択します。

ゲートウェイタイプ

IPsec-VPN 接続のネットワークタイプを選択します。

このトピックでは、[インターネット] を選択します。

Cloud Enterprise Network のアタッチ

トランジットルーターを所有するアカウントを選択します。

[このアカウントにアタッチ] を選択します。

CEN インスタンス ID

CEN インスタンスを選択します。

「準備」セクションで作成した CEN インスタンスを選択します。

システムは、現在のリージョンで CEN インスタンスによって作成されたトランジットルーターのインスタンス ID と CIDR ブロックを表示します。IPsec-VPN 接続はトランジットルーターにアタッチされます。

ゾーン

IPsec-VPN 接続をデプロイするトランジットルーターをサポートするゾーンを選択します。

この例では [上海ゾーン F] を使用します。

ルーティングモード

ルーティングモードを選択します。

この例では [宛先ルーティングモード] を使用します。

即時有効

接続をすぐに確立するかどうかを指定します。有効な値:

はい: 設定完了後、すぐにネゴシエーションが開始されます。

いいえ: トラフィックが入るとネゴシエーションが発生します。

この例では、[はい] が選択されています。

カスタマーゲートウェイ

接続に関連付けるカスタマーゲートウェイを選択します。

このトピックでは Customer-Gateway を使用します。

事前共有キー

オンプレミスゲートウェイデバイスと IPsec-VPN 接続間の認証用の事前共有キーを入力します。

キーは 1 ~ 100 文字の長さである必要があります。キーは、数字、大文字と小文字のアルファベット、および次の特殊文字をサポートしています:

~`!@#$%^&*()_-+={}[]\|;:',.<>/?。キーにスペースを含めることはできません。事前共有キーを指定しない場合、システムはランダムな 16 文字の文字列を事前共有キーとして生成します。IPsec-VPN 接続が作成された後、[編集] ボタンをクリックして、システムが生成した事前共有キーを表示できます。詳細については、「IPsec-VPN 接続の管理」をご参照ください。

重要IPsec-VPN 接続とピアゲートウェイデバイスは、同じ事前共有キーを使用する必要があります。そうしないと、システムは IPsec-VPN 接続を確立できません。

この例では fddsFF123**** を使用します。

BGP の有効化

BGP を有効にするかどうかを指定します。BGP はデフォルトで無効になっています。

このトピックでは、ボーダーゲートウェイプロトコル (BGP) 機能を有効にする方法について説明します。

ローカル ASN

IPsec-VPN 接続の自律システム番号 (ASN) を入力します。

この例では、45104 と入力します。

暗号化設定

IKE および IPsec の暗号化設定を構成します。

次のパラメーターを除き、デフォルト設定を使用します。詳細については、「シングル トンネル IPsec-VPN 接続の管理」をご参照ください。

[IKE 設定] セクションで、DH グループ (前方秘匿性 PFS) パラメーターを [group14] に設定します。

[IPsec 設定] セクションで、DH グループ (前方秘匿性 PFS) パラメーターを [group14] に設定します。

説明IPsec 接続の暗号化設定がオンプレミスゲートウェイデバイスの暗号化設定と同じになるように、オンプレミスゲートウェイデバイスに基づいて暗号化パラメーターを選択する必要があります。

BGP 設定

トンネル CIDR ブロック

トンネルインターフェイスの CIDR ブロックを入力します。

トンネル CIDR ブロックは、169.254.0.0/16 内の /30 サブネットである必要があります。169.254.0.0/30、169.254.1.0/30、169.254.2.0/30、169.254.3.0/30、169.254.4.0/30、169.254.5.0/30、169.254.6.0/30、または 169.254.169.252/30 にすることはできません。

この例では、169.254.10.0/30 と入力します。

ローカル BGP IP アドレス

接続の Alibaba Cloud 側の BGP IP アドレスを入力します。

IP アドレスはトンネル CIDR ブロック内にある必要があります。

このトピックでは、169.254.10.1 を使用します。

上級設定 (ルートテーブルの自動関連付けとルート転送設定などの設定を含む)

詳細設定を有効にするかどうかを指定します。これらの設定により、IPsec-VPN 接続はルートを自動的にアドバタイズおよび学習できます。詳細設定はデフォルトで有効になっています。

このトピックでは、すべての詳細設定がデフォルトで有効になっています。

IPsec-VPN 接続が作成されると、システムは自動的にパブリック IP アドレスを割り当てます。このアドレスは、データセンターへのトンネルを確立するために使用されます。このゲートウェイ IP アドレスは、IPsec-VPN 接続の詳細ページで表示できます。

説明

説明システムは、接続がトランジットルーターにアタッチされた後にのみ、ゲートウェイ IP アドレスを IPsec-VPN 接続に割り当てます。

ピア設定をダウンロードします。

[IPsec 接続] ページに戻り、作成した IPsec-VPN 接続を見つけ、[アクション] 列で [ピア設定のダウンロード] をクリックします。

VPN と BGP の設定をオンプレミスゲートウェイデバイスに追加します。

IPsec-VPN 接続を作成した後、VPN と BGP の設定をオンプレミスゲートウェイデバイスに追加します。ダウンロードしたピア設定ファイルを参照として使用します。これにより、データセンターと Alibaba Cloud は IPsec-VPN 接続を確立できます。

説明この例では、ソフトウェア Adaptive Security Appliance (ASA) 9.19.1 を使用して Cisco ファイアウォールの設定方法を説明します。コマンドはソフトウェアのバージョンによって異なる場合があります。操作中は、実際の環境に基づいてドキュメントまたはベンダーにご相談ください。詳細については、「ローカルゲートウェイの設定」をご参照ください。

以下の内容はサードパーティ製品の情報を含んでおり、参照のみを目的としています。Alibaba Cloud は、サードパーティ製品のパフォーマンスと信頼性、またはこれらの製品を使用した操作によって生じる潜在的な影響について、保証またはその他の形式のコミットメントを行いません。

Cisco ファイアウォールの CLI にログインし、設定モードに入ります。

ciscoasa> enable Password: ******** # enable モードに入るためのパスワードを入力します。 ciscoasa# configure terminal # 設定モードに入ります。 ciscoasa(config)#インターフェイスとルートの設定を表示します。

Cisco ファイアウォールのインターフェイス設定はすでに完了しており、インターフェイスは有効になっています。次のコードは、このトピックのインターフェイス設定の例を示しています。

ciscoasa(config)# show running-config interface ! interface GigabitEthernet0/0 nameif outside1 # GigabitEthernet 0/0 インターフェイスの名前。 security-level 0 ip address 211.XX.XX.68 255.255.255.255 # GigabitEthernet 0/0 インターフェイスのパブリック IP アドレス。 ! interface GigabitEthernet0/2 # データセンターに接続するインターフェイス。 nameif private # GigabitEthernet 0/2 インターフェイスの名前。 security-level 100 # データセンターに接続するインターフェイスのセキュリティレベル。パブリックインターフェイスよりも低いです。 ip address 192.168.2.215 255.255.255.0 # GigabitEthernet 0/2 インターフェイスのプライベート IP アドレス。 ! route outside1 47.XX.XX.213 255.255.255.255 192.XX.XX.172 # Alibaba Cloud 側の IPsec-VPN 接続のパブリック IP アドレスにアクセスするためのルート。ネクストホップはパブリック IP アドレスです。 route private 192.168.0.0 255.255.0.0 192.168.2.216 # データセンターを指すルート。インターネットに接続するインターフェイスの IKEv2 機能を有効にします。

crypto ikev2 enable outside1 crypto ikev2 enable outside2IKEv2 ポリシーを作成します。IKE フェーズの認証アルゴリズム、暗号化アルゴリズム、DH グループ、および SA ライフタイムを指定します。これらのパラメーターは、Alibaba Cloud 側の設定と一致する必要があります。

重要Alibaba Cloud コンソールで IPsec-VPN 接続を設定する場合、IKE 設定セクションの暗号化アルゴリズム、認証アルゴリズム、およびDH グループに 1 つの値しか指定できません。Cisco ファイアウォールでも、これらの各パラメーターに 1 つの値のみを指定することをお勧めします。値は Alibaba Cloud 側の設定と一致する必要があります。

crypto ikev2 policy 10 encryption aes # 暗号化アルゴリズムを指定します。 integrity sha # 認証アルゴリズムを指定します。 group 14 # DH グループを指定します。 prf sha # prf パラメーターの値は、integrity パラメーターの値と同じでなければなりません。デフォルトでは、Alibaba Cloud 側でこれらの値は同じです。 lifetime seconds 86400 # SA のライフタイムを指定します。IPsec プロポーザルとプロファイルを作成します。Cisco ファイアウォールで IPsec フェーズの暗号化アルゴリズム、認証アルゴリズム、DH グループ、および SA ライフタイムを指定します。これらのパラメーターは、Alibaba Cloud 側の設定と一致する必要があります。

重要Alibaba Cloud コンソールで IPsec-VPN 接続を設定する場合、IPsec 設定セクションの暗号化アルゴリズム、認証アルゴリズム、およびDH グループに 1 つの値しか指定できません。Cisco ファイアウォールでも、これらの各パラメーターに 1 つの値のみを指定することをお勧めします。値は Alibaba Cloud 側の設定と一致する必要があります。

crypto ipsec ikev2 ipsec-proposal ALIYUN-PROPOSAL # IPsec プロポーザルを作成します。 protocol esp encryption aes # 暗号化アルゴリズムを指定します。Alibaba Cloud 側では ESP プロトコルが使用されるため、ESP プロトコルを使用します。 protocol esp integrity sha-1 # 認証アルゴリズムを指定します。Alibaba Cloud 側では ESP プロトコルが使用されるため、ESP プロトコルを使用します。 crypto ipsec profile ALIYUN-PROFILE set ikev2 ipsec-proposal ALIYUN-PROPOSAL # IPsec プロファイルを作成し、作成されたプロポーザルを適用します。 set ikev2 local-identity address # ローカル ID のフォーマットを IP アドレスに設定します。これは Alibaba Cloud 側のリモート ID のフォーマットと同じです。 set pfs group14 # Perfect Forward Secrecy (PFS) と DH グループを指定します。 set security-association lifetime seconds 86400 # 時間ベースの SA ライフタイムを指定します。 set security-association lifetime kilobytes unlimited # トラフィックベースの SA ライフタイムを無効にします。トンネルグループを作成します。トンネルの事前共有キーを指定します。このキーは、Alibaba Cloud 側で設定されたキーと一致する必要があります。

tunnel-group 47.XX.XX.213 type ipsec-l2l # トンネルのカプセル化モードを l2l に設定します。 tunnel-group 47.XX.XX.213 ipsec-attributes ikev2 remote-authentication pre-shared-key fddsFF123**** # トンネルのピア事前共有キーを指定します。これは Alibaba Cloud 側の事前共有キーです。 ikev2 local-authentication pre-shared-key fddsFF123**** # トンネルのローカル事前共有キーを指定します。これは Alibaba Cloud 側のキーと同じでなければなりません。 !トンネルインターフェイスを作成します。

interface Tunnel1 # トンネルインターフェイスを作成します。 nameif ALIYUN1 ip address 169.254.10.2 255.255.255.252 # インターフェイスの IP アドレスを指定します。 tunnel source interface outside1 # トンネルのソースアドレスを GigabitEthernet 0/0 パブリックインターフェイスとして指定します。 tunnel destination 47.XX.XX.213 # トンネルの宛先アドレスを Alibaba Cloud 側の IPsec-VPN 接続のパブリック IP アドレスとして指定します。 tunnel mode ipsec ipv4 tunnel protection ipsec profile ALIYUN-PROFILE # トンネルに IPsec プロファイル ALIYUN-PROFILE を適用します。 no shutdown # トンネルのインターフェイスを有効にします。 !BGP 設定を追加して、オンプレミスゲートウェイデバイスと IPsec-VPN 接続の間に BGP ピア関係を確立します。

router bgp 65530 address-family ipv4 unicast neighbor 169.254.10.1 remote-as 45104 # BGP ピアを指定します。これは Alibaba Cloud 側のトンネルの IP アドレスです。 neighbor 169.254.10.1 ebgp-multihop 255 neighbor 169.254.10.1 activate # BGP ピアをアクティブ化します。 neighbor 169.254.10.1 weight 500 # IPsec-VPN 接続を介して学習されたルートの重みを 500 に設定します。これは Express Connect 回線を介して学習されたルートの重みよりも低いです。これにより、データセンターから VPC へのトラフィックが優先的に Express Connect 回線を介して転送されるようになります。 exit-address-family

ステップ 4: テストと検証

上記の手順を完了すると、データセンターと VPC は Express Connect 回線または IPsec-VPN 接続のいずれかを介して通信できるようになります。両方のリンクがアクティブな場合、トラフィックはデフォルトで Express Connect 回線を介してルーティングされます。Express Connect 回線に障害が発生した場合、トラフィックは自動的に IPsec-VPN 接続に切り替わります。以下のセクションでは、ネットワーク接続をテストし、アクティブ/スタンバイリンクの冗長性を検証する方法について説明します。

テストの前に、VPC 内の ECS インスタンスに適用されるセキュリティグループルールと、データセンターに適用されるアクセス制御リスト (ACL) ルールを理解していることを確認してください。ルールが VPC とデータセンター間の相互アクセスを許可していることを確認してください。ECS セキュリティグループルールの詳細については、「セキュリティグループルールの表示」および「セキュリティグループルールの追加」をご参照ください。

ネットワーク接続をテストします。

VPC の ECS インスタンスにログインします。詳細については、「ECS インスタンスへの接続」をご参照ください。

ECS インスタンスで、ping コマンドを実行してデータセンター内のクライアントにアクセスします。

ping <データセンター内のクライアントの IP アドレス>応答メッセージを受信した場合、データセンターと VPC 間にネットワーク接続が確立され、相互のリソースにアクセスできます。

アクティブ/スタンバイリンクの冗長性を検証します。

データセンター内の複数のクライアントから、ECS インスタンスに継続的にアクセスリクエストを送信します。

ping <ECS インスタンスの IP アドレス> -c 10000CEN コンソールにログインし、VBR 接続のトラフィックモニタリングデータを確認します。詳細については、「CEN インスタンスのモニタリング情報を表示する」をご参照ください。

通常の状態では、トラフィックは Express Connect 回線を介して送信されます。VBR 接続のモニタリングタブでトラフィックデータを確認できます。

Express Connect 回線接続を中断します。

たとえば、Express Connect 回線に接続するオンプレミスゲートウェイデバイスのインターフェイスを無効にすることができます。

VPN Gateway コンソールにログインし、IPsec-VPN 接続の詳細ページでトラフィックデータを確認します。詳細については、「CEN インスタンスのモニタリング情報を表示する」をご参照ください。

Express Connect 回線が中断されると、トラフィックは自動的に IPsec-VPN 接続にフェイルオーバーします。IPsec-VPN 接続のモニタリングタブでトラフィックデータを確認できます。

ルートの説明

このトピックでは、IPsec-VPN、VPC、VBR、およびリージョン間接続が作成されるときに、デフォルトのルート設定が使用されます。これらのデフォルト設定により、CEN はルートの配信と学習を自動的に処理し、データセンターと VPC 間の通信を可能にします。デフォルトのルート設定については、以下のセクションで説明します。