Web サイトが HTTP プロトコルのみを使用している場合、データはプレーンテキストで送信されます。これにより、盗聴や改ざんなどのセキュリティリスクが生じ、主要なブラウザでサイトが「安全でない」と表示される原因となります。Windows インターネットインフォメーションサービス (IIS) サーバーにデプロイされた Web サイトに SSL 証明書をインストールして、HTTPS 暗号化通信を有効にすることができます。これにより、データ送信が保護され、ユーザーの信頼が高まります。このトピックでは、IIS サーバーに SSL 証明書をデプロイし、デプロイメントを検証する方法について説明します。

使用上の注意

開始する前に、次の要件を満たしていることを確認してください:

証明書のステータス: 信頼できる認証局によって発行された SSL 証明書が必要です。証明書の有効期限が近い、または有効期限が切れている場合は、まず SSL 証明書を更新する必要があります。

ドメイン名の一致: 証明書が保護したいすべてのドメイン名と一致していることを確認してください。ドメイン名を追加または変更するには、公式証明書の購入 または ドメイン名の追加と置換 を行うことができます。

完全一致ドメイン名: 指定されたドメインにのみ適用されます。

example.comはexample.comのみを保護します。www.example.comはwww.example.comのみを保護します。

ワイルドカードドメイン名: その第 1 レベルのサブドメインにのみ適用されます。

*.example.comは、www.example.comやa.example.comなどの第 1 レベルのサブドメインに適用されます。*.example.comは、ルートドメインexample.comやa.b.example.comのような複数レベルのサブドメインを保護しません。

説明複数レベルのサブドメインを照合するには、ドメイン名のバインド フィールドに、

a.b.example.comのような正確なドメイン、または*.b.example.comのような対応するワイルドカードドメインが含まれている必要があります。サーバー権限:

Administratorアカウントまたは管理者権限を持つアカウントを使用する必要があります。ドメイン名の名前解決: ドメインの DNS レコードが構成され、サーバーのパブリック IP アドレスに解決されます。

環境要件: このトピックでは、Windows Server 2008 R2 および Windows Server 2012 R2 を例として使用します。この手順は、Windows Server 2008 R2 以降のバージョンに適用されます。

説明構成インターフェイスは、オペレーティングシステムのバージョンによって異なる場合があります。それに応じて手順を調整する必要がある場合があります。

手順

ステップ 1: SSL 証明書の準備

SSL 証明書管理 ページに移動します。対象の証明書の 操作 列で、[その他] をクリックします。証明書の詳細ページで、ダウンロード タブをクリックし、サーバータイプ が [IIS] の証明書をダウンロードします。

ダウンロードした証明書パッケージを展開します:

パッケージに PFX 形式の証明書ファイルと TXT 形式のパスワードファイルの両方が含まれている場合は、両方のファイルを安全に保存します。デプロイメント中にこれらが必要になります。

重要システムはダウンロードごとに新しいパスワードを生成します。このパスワードは、付属の証明書ファイルに対してのみ有効です。

パッケージに証明書ファイル (.pem) のみが含まれている場合は、証明書ツールを使用して、証明書ファイルと証明書パスワードまたは秘密鍵ファイルを PFX 形式に変換する必要があります。詳細については、「証明書のフォーマットを変換する」をご参照ください。

説明証明書をリクエストする際に OpenSSL や Keytool などのツールを使用して証明書署名リクエスト (CSR) ファイルを生成した場合、秘密鍵ファイルはローカルに保存され、ダウンロードされた証明書パッケージには含まれません。秘密鍵を紛失した場合、証明書を使用することはできません。公式証明書を購入し、新しい CSR と秘密鍵を生成する必要があります。

展開した証明書ファイルをサーバーにアップロードします。

説明以下の手順では、Alibaba Cloud ECS インスタンスを例として使用します。他の種類のサーバーについては、公式ドキュメントをご参照ください。

ECS コンソール - インスタンス に移動します。上部のナビゲーションバーで、対象のリージョンとリソースグループを選択します。

対象インスタンスの詳細ページに移動し、[リモート接続] をクリックして、[Workbench 経由で接続] を選択します。画面の指示に従ってサーバーのデスクトップにログインします。

Win+Eを押して [ファイルエクスプローラー] を開きます。[リダイレクトされたドライブとフォルダー] の下で、[Workbench On ***] をダブルクリックします。ローカルマシンからこのディレクトリに証明書ファイルをドラッグし、フォルダーを右クリックして [更新] を選択します。

このディレクトリから C ドライブまたは別のドライブに証明書ファイルをドラッグします。

重要インスタンスに再接続するか、インスタンスを終了すると、Workbench は容量を節約するために [リダイレクトされたドライブとフォルダー] ディレクトリからアップロードされたすべてのファイルを自動的にクリアします。このディレクトリはファイル転送専用です。ここにファイルを保存しないでください。

ステップ 2: システムとネットワーク環境の構成

セキュリティグループでポート 443 を開きます。

重要サーバーがクラウドプラットフォームにデプロイされている場合は、そのセキュリティグループが TCP ポート 443 でのインバウンドアクセスを許可していることを確認してください。そうしないと、インターネットからサービスにアクセスできません。以下の手順では、Alibaba Cloud ECS を例として使用します。他のクラウドプラットフォームについては、公式ドキュメントをご参照ください。

ECS インスタンス ページに移動し、対象の ECS インスタンスが配置されているリージョンを選択し、インスタンス名をクリックしてインスタンス詳細ページに移動します。

をクリックし、[認証ポリシー] が [許可]、[プロトコルタイプ] が TCP、[宛先ポート範囲] が HTTPS (443)、[認証オブジェクト] が [どこでも (0.0.0.0/0)] に設定されたルールが存在することを確認します。

上記のルールが存在しない場合は、「セキュリティグループルールを追加する」をご参照ください。対象のセキュリティグループに対応するルールを追加します。

サーバーのファイアウォールでポート 443 を開きます。

Windows サーバーにログインし、左下隅の [スタート] メニューをクリックして、[コントロールパネル] を開きます。

をクリックします。

ファイアウォールがオフの場合、次の図に示すように、これ以上の操作は必要ありません。

ファイアウォールがオンの場合は、次の手順に従って HTTPS ルールを許可します。

左側のナビゲーションウィンドウで、 をクリックし、[プロトコル] が TCP、[ローカルポート] が 443、[操作] が [ブロック] の受信ルールがあるかどうかを確認します。

そのようなルールが存在する場合は、右クリックして [プロパティ] を選択します。[全般] タブで、設定を [接続を許可する] に変更し、[適用] をクリックします。

ファイアウォールの構成の詳細については、「ファイアウォールルールを構成する」をご参照ください。

ステップ 3: MMC で SSL 証明書をインポートする

左下隅の [スタート] メニューをクリックします。[ファイル名を指定して実行] ダイアログボックスを検索して開きます。

mmcと入力し、[OK] をクリックします。MMC コンソールで、証明書スナップインを追加します。

コンソール上部のメニューバーで、 を選択します。

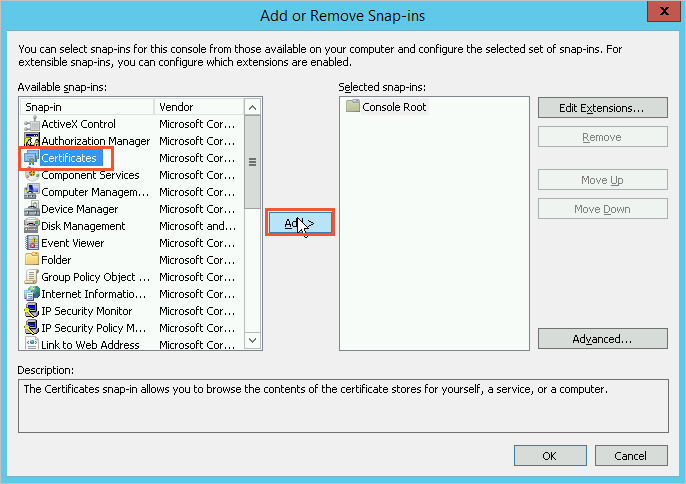

[スナップインの追加と削除] ダイアログボックスで、左側の [利用できるスナップイン] リストから [証明書] を選択し、[追加] をクリックします。

[証明書スナップイン] ダイアログボックスで、[コンピューターアカウント] を選択し、[次へ] をクリックします。

[コンピューターの選択] ダイアログボックスで、[ローカルコンピューター (このコンソールを実行しているコンピューター)] を選択し、[完了] をクリックします。

[スナップインの追加と削除] ダイアログボックスで、[OK] をクリックします。

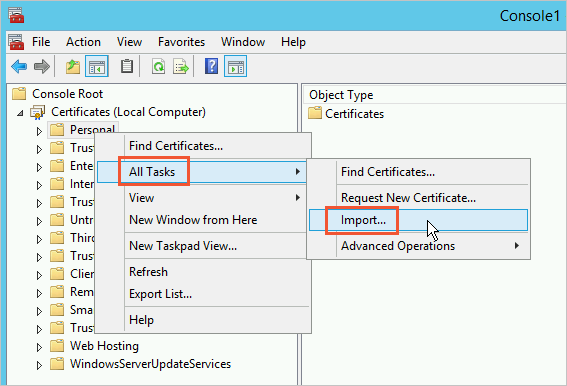

コンソールの左側のナビゲーションウィンドウで、 を展開します。[個人] を右クリックし、 を選択します。

証明書のインポートウィザードのプロンプトに従います。

[証明書のインポートウィザードへようこそ]: [次へ] をクリックします。

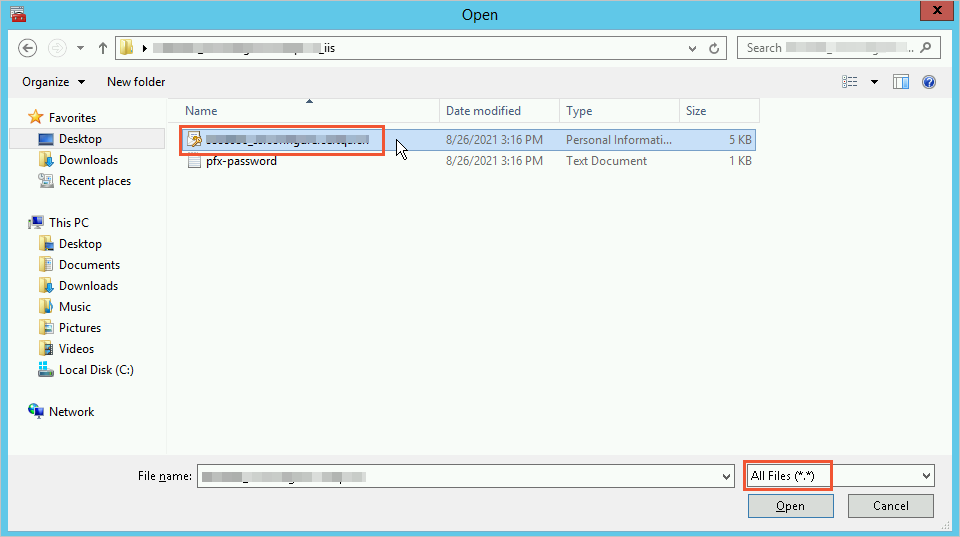

[インポートするファイル] ダイアログボックス: [参照] をクリックし、PFX 証明書ファイルを開いて、[次へ] をクリックします。

ファイルを開くときは、まずファイルの種類を [すべてのファイル (*)] に設定してから、証明書ファイルを選択する必要があります。

[秘密キーのパスワードを入力してください]: TXT 秘密鍵ファイルを開き、その内容をコピーして [パスワード] テキストボックスに貼り付けます。[次へ] をクリックします。

[証明書ストア]: [証明書の種類に基づいて証明書ストアを自動的に選択する] を選択し、[次へ] をクリックします。

[証明書のインポートウィザードの完了]: [完了] をクリックします。

[インポートは成功しました] メッセージが表示されたら、[OK] をクリックします。

ステップ 4: IIS マネージャーで SSL 証明書を Web サイトにバインドする

サイトバインドを追加します。オペレーティングシステムのバージョンに応じた手順に従ってください。

Windows Server 2012 R2 以降

[スタート] アイコンをクリックし、 をクリックします。

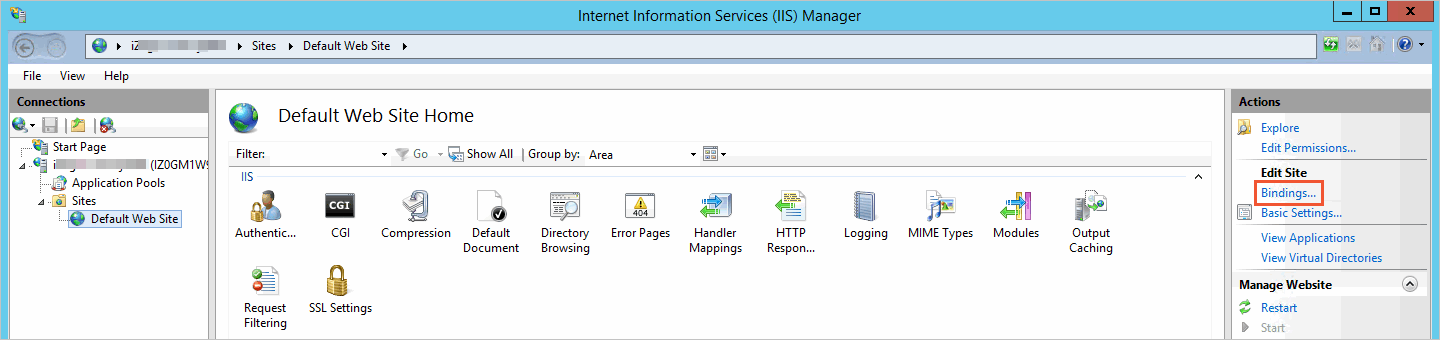

[スタート] アイコンをクリックし、 をクリックします。左側の [接続] ウィンドウで、サーバーを展開し、[サイト] をクリックしてから、リスト内の対象の Web サイトをクリックします。右側の [操作] ウィンドウで、[バインド] をクリックします。

[サイトバインド] ダイアログボックスで、[追加] をクリックします。

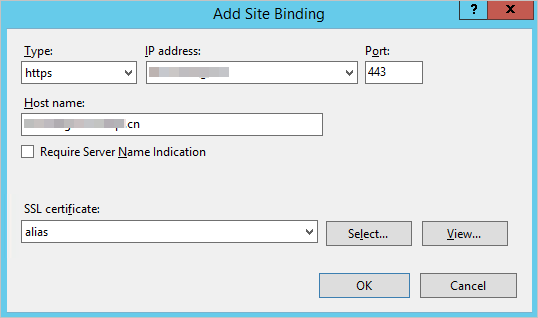

[サイトバインドの追加] ダイアログボックスで、Web サイトのパラメーターを構成し、[OK] をクリックします。構成は、2 つのシナリオのいずれかによって異なります。

単一の Web サイトの証明書を構成する: IIS サーバー上の 1 つの Web サイトのみに証明書を構成するか、複数の Web サイトに同じ証明書を構成する必要があります。

複数の Web サイトの証明書を構成する: IIS サーバー上の複数の Web サイトに証明書を構成する必要があり、各 Web サイトは異なる証明書を使用します。

タイプ: [https] を選択します。

[IP アドレス]: サーバーの IP アドレスを選択します。サーバーに IP アドレスが 1 つしかない場合は、これを [すべて未割り当て] のままにします。

ポート:デフォルト値の [443] のままにします。

説明ポートを 443 に設定することをお勧めします。443 以外のポートを設定した場合、ユーザーは Web サイトにアクセスする際にドメイン名の後にポート番号を追加する必要があります (例:

https://domain.com:8443)。[ホスト名]: HTTPS を有効にするドメイン名 (例:

domain.com) を入力します。[サーバー名の表示が必要]: 単一サイト構成の場合は、このチェックボックスを選択しないでください。

説明このオプションを選択すると、[デフォルトの SSL サイトが作成されていません。SNI をサポートしないブラウザをサポートするには、デフォルトの SSL サイトを作成することをお勧めします。] という警告がトリガーされます。この警告をクリアするには、追加の構成を実行する必要があります。詳細については、「複数の Web サイトの証明書を構成する」をご参照ください。

[SSL 証明書]: インポートされた証明書を選択します。

[種類]: [https] を選択します。

[IP アドレス]: サーバーの IP アドレスを選択します。Web サイトがこのサーバーにデプロイされており、サーバーに複数の IP アドレスがない場合は、[すべて未割り当て] のままにすることができます。

[ポート]: デフォルト値の [443] のままにします。

[ホスト名]: 各 Web サイトについて、example1.com や example2.com などの対応するドメイン名を入力します。

[サーバー名の表示が必要]: このチェックボックスを選択します。

[SSL 証明書]: 各 Web サイトについて、対応するインポートされた証明書を選択します。

デフォルトの SSL サイトは、SNI をサポートしていないブラウザを使用するユーザーからのリクエストを処理するフォールバックサイトです。空白のページまたはリダイレクトページにすることができます。必要に応じて構成してください。

現在、SNI をサポートしていない古いブラウザは、Windows XP 上の Internet Explorer など、ごくわずかです。ユーザーの中にそのようなブラウザを使用している人がいないと判断した場合は、この警告を無視できます。

[インターネットインフォメーションサービス (IIS) マネージャー] の左側の [接続] ウィンドウで、サーバーを展開し、[サイト] をクリックします。Web サイトリストで、[Default Web Site] を選択するか、新しい Web サイトを追加します。右側の [操作] ウィンドウで、[バインド] をクリックします。

[サイトバインド] ダイアログボックスで、[追加] をクリックします。[サイトバインドの追加] ダイアログボックスで、次の構成を完了し、[OK] をクリックします。

[種類]: [https] を選択します。

[IP アドレス]: サーバーの IP アドレスを選択します。

[ポート]: デフォルトの [443] のままにします。

[ホスト名]: ここは空白のままにします。

[サーバー名の表示が必要]: このチェックボックスを選択しないでください。

[SSL 証明書]: インポートされた任意の証明書を選択します。

セカンダリ Elastic Network Interface (ENI) を作成し、IIS サーバーの ECS インスタンスにアタッチします。詳細については、「Elastic Network Interface の作成と使用」をご参照ください。

EIP を作成し、セカンダリ Elastic Network Interface に EIP をアタッチします。パブリック IP アドレスとプライベート IP アドレスのマッピングは次のとおりです。

DNS プロバイダーで DNS レコードを変更します。異なる IIS Web サイトのレコード値を、ECS インスタンスにバインドされている異なるパブリック IP アドレスに変更します。たとえば、

example1.comのレコード値を106.xx.xx.198に、example2.comのレコード値を101.xx.xx.50に設定します。IIS マネージャーで、各 Web サイトを次のように構成します:

IIS Web サイト

SSL 証明書

IP アドレス

ECS インスタンスのパブリック IP アドレス

Web01

example1.com の証明書

192.168.1.211

106.xx.xx.198

Web02

example2.com の証明書

192.168.1.212

101.xx.xx.50

[種類]: [https] を選択します。

[IP アドレス]: 各 Web サイトについて、そのサーバーのプライベート IP アドレスを入力します。たとえば、web01 は

192.168.1.211に対応し、web02 は192.168.1.212に対応します。[ポート]: デフォルトは [443] です。変更は必要ありません。

[SSL 証明書]: 各 Web サイトについて、対応するインポートされた証明書を入力します。

[サイトバインド] ダイアログボックスで、[閉じる] をクリックします。

(オプション) TLS ポリシーを設定します。

IIS Crypto ツールをサーバーにダウンロードし、[IIS Crypto GUI] を選択します: https://www.nartac.com/Products/IISCrypto/Download

サーバーで、ダウンロードしたファイルをダブルクリックして実行します。[Schannel] ホームページで、[ベストプラクティス] をクリックします。開いたダイアログボックスで [OK] をクリックし、次に [適用] をクリックします。サーバーインスタンスを再起動します。

単一の Web サイトの証明書を構成する

複数の Web サイトの証明書を構成する

(推奨) SNI を使用して複数の Web サイトの証明書を構成する

たとえば、Web サイト

web01とweb02が両方とも IIS サーバーにデプロイされ、同じ IP アドレスとポート 443 を使用している場合、[サーバー名の表示] チェックボックスを選択する必要があります。そうしないと、「少なくとも 1 つの他のサイトが同じ HTTPS バインドを使用しています」というプロンプトが表示されます。

構成が完了すると、[デフォルトの SSL サイトが作成されていません。SNI をサポートしないブラウザをサポートするには、デフォルトの SSL サイトを作成することをお勧めします。] という警告が表示されます。これは、デフォルトの SSL サイトが構成されていない場合、サーバ名表示 (SNI) をサポートしていない一部の古いブラウザが Web サイトにアクセスする際にエラーが発生することを意味します。デフォルトの SSL サイトを構成するには、以下の手順に従います。

説明複数の IP アドレスを使用して複数の Web サイトの証明書を構成する

重要複数の Web サイトがポート 80 などの IP アドレスとポートを共有している場合、このメソッドでは DNS レコードを変更する必要があります。Web サイトアクセス用のエントリ IP アドレスが単一の IP アドレスから複数の IP アドレスに変更されます。この変更はサービスに影響を与える可能性があります。続行する前に、ビジネスへの影響を十分に評価してください。

Windows Server 2008 R2

[スタート] メニューをクリックし、 をクリックします。

[接続] ウィンドウで、サーバーノードを展開し、[サイト] を展開してから、対象の Web サイトをクリックします。右側の [操作] ウィンドウで、[バインド] をクリックします。

[サイトバインド] ダイアログボックスで、[追加] をクリックします。

[サイトバインドの追加] ダイアログボックスで、Web サイトの設定を構成し、[OK] をクリックします。次に、次の 2 つのビジネスシナリオのいずれかを選択します。

単一の Web サイトの証明書を構成する: 1 つの Web サイトに証明書を構成するか、複数の Web サイトに同じ証明書を使用する場合に選択します。

複数の Web サイトの証明書を構成する: IIS サーバー上の複数の Web サイトそれぞれに異なる証明書を構成する場合に選択します。

タイプ: [https] を選択します。

[IP アドレス]: サーバーの IP アドレスを選択します。Web サイトがこのサーバーにデプロイされており、サーバーに IP アドレスが 1 つしかない場合は、[すべて未割り当て] のままにすることができます。

ポート: デフォルト値 [443] のままにします。

説明ポートを 443 に設定します。443 以外のポートに設定した場合、ブラウザから Web サイトにアクセスする際にドメイン名の後にポート番号を追加する必要があります。例:

https://domain.com:8443。[SSL 証明書]: インポートされた証明書を選択します。

セカンダリ Elastic Network Interface (ENI) を作成し、IIS サーバーの ECS インスタンスにアタッチします。詳細については、「Elastic Network Interface の作成と使用」をご参照ください。

EIP を作成し、セカンダリ Elastic Network Interface に EIP をアタッチします。パブリック IP アドレスとプライベート IP アドレスのマッピングは次のとおりです。

DNS プロバイダーで DNS レコードを変更します。異なる IIS Web サイトのレコード値を、ECS インスタンスにバインドされている異なるパブリック IP アドレスに変更します。たとえば、

example1.comのレコード値を106.xx.xx.198に、example2.comのレコード値を101.xx.xx.50に設定します。IIS マネージャーで、各 Web サイトを次のように構成します:

IIS Web サイト

SSL 証明書

IP アドレス

ECS インスタンスのパブリック IP アドレス

Web01

example1.com の証明書

192.168.1.211

106.xx.xx.198

Web02

example2.com の証明書

192.168.1.212

101.xx.xx.50

[種類]: [https] を選択します。

[IP アドレス]: 各 Web サイトについて、そのサーバーのプライベート IP アドレスを入力します。たとえば、web01 は

192.168.1.211に対応し、web02 は192.168.1.212に対応します。[ポート]: デフォルトは [443] です。変更は必要ありません。

[SSL 証明書]: 各 Web サイトについて、対応するインポートされた証明書を入力します。

構成が完了すると、追加された [https] サイトバインドが [サイトバインド] リストに表示されます。

説明一部の Windows Server 2008 システムでは、「証明書チェーン内の中間証明書が 1 つ以上見つかりません」というエラーが報告される場合があります。解決策については、「よくある質問」をご参照ください。

[サイトバインド] ダイアログボックスで、[閉じる] をクリックします。

TLS ポリシーを設定します。

Windows Server 2008 の場合、デフォルトの TLS 構成は、最新のブラウザ、アプリ、またはミニアプリでは信頼されない可能性があります。構成後に Web サイトにアクセスする際に「ERR_SSL_VERSION_OR_CIPHER_MISMATCH」や「サポートされていないプロトコル」などのエラーが表示される場合は、次のように TLS ポリシーを設定します:

IIS Crypto ツールをサーバーにダウンロードします。[IIS Crypto GUI] を https://www.nartac.com/Products/IISCrypto/Deprecated から選択します。

サーバーで、ダウンロードしたファイルをダブルクリックして実行します。[Schannel] タブで、[ベストプラクティス] をクリックし、ダイアログボックスで [OK] をクリックしてから、[適用] をクリックします。プロンプトが表示されたら、サーバーインスタンスを再起動します。

単一の Web サイトの証明書を構成する

複数の Web サイトの証明書を構成する

Windows Server 2008 は SNI をサポートしていません。HTTPS が有効な各 Web サイトは、一意の IP アドレスで構成する必要があり、各 IP アドレスは証明書に対応している必要があります。

重要複数の Web サイトがポート 80 などの IP アドレスとポートを共有している場合、このメソッドでは DNS レコードを変更する必要があります。Web サイトアクセス用のエントリ IP アドレスが単一の IP アドレスから複数の IP アドレスに変更されます。この変更はサービスに影響を与える可能性があります。続行する前に、ビジネスへの影響を十分に評価してください。

(オプション) HTTP から HTTPS への自動リダイレクトを設定する。

[インターネットインフォメーションサービス (IIS) マネージャー] の左側の [接続] ウィンドウで、サーバーを展開し、[サイト] をクリックして、構成する Web サイトを選択します。Web サイトのホームページで、[URL 書き換え] モジュールが存在するかどうかを確認します。モジュールが存在しない場合は、https://www.iis.net/downloads/microsoft/url-rewrite に移動し、システムの種類に対応するリンクを選択して、モジュールをダウンロードしてインストールします。インストールが完了したら、IIS マネージャーウィンドウを閉じて再度開き、変更を適用します。

[URL 書き換え] をダブルクリックします。右側の [操作] ウィンドウで、[ルールの追加] をクリックします。

[ルールの追加] ダイアログボックスで、[受信規則] > [空白の規則] を選択し、[OK] をクリックします。

[受信規則の編集] ダイアログボックスで、次のように構成を完了します。言及されていないパラメーターについては、デフォルト値のままにします。

パラメーター

構成

名前

ルールの説明的な名前を入力します。

URL の照合

リクエスト URL

[パターンに一致する] を選択します

使用

[正規表現] を選択します。

パターン

(.*)を入力します。大文字と小文字を区別しない

チェックボックスを選択します。

条件

論理グループ

[すべてに一致] を選択します。

追加する条件

条件入力

{HTTPS}を入力します。入力文字列を確認します。

[パターンに一致する] を選択します。

パターン

^OFF$を入力します。大文字と小文字を区別しない

チェックボックスを選択します。

操作

操作の種類

[リダイレクト] を選択します。

リダイレクト URL

https://{HTTP_HOST}/{R:1}を入力します。クエリ文字列の追加

チェックボックスを選択します。

リダイレクトの種類

[検出 (302)] または [恒久 (301)] を選択します。

右側の [操作] ウィンドウで、[適用] をクリックします。

[インターネットインフォメーションサービス (IIS) マネージャー] に戻ります。左側の [接続] ウィンドウで、サーバーをクリックし、次に [再起動] をクリックします。構成後、HTTP リクエストが自動的に HTTPS にリダイレクトされることを確認します。

ステップ 5: デプロイメント結果の検証

Web ブラウザで HTTPS 経由でドメインにアクセスします。例:

https://yourdomain。yourdomainを実際のドメインに置き換えてください。ブラウザのアドレスバーにロックアイコンが表示されれば、証明書は正常にデプロイされています。アクセスエラーが発生した場合やロックアイコンが表示されない場合は、ブラウザのキャッシュをクリアするか、シークレット (プライバシー) モードで再試行してください。

バージョン 117 以降、Chrome のアドレスバーの

アイコンは新しい

アイコンは新しい  アイコンに置き換えられました。このアイコンをクリックすると、ロック情報を表示できます。

アイコンに置き換えられました。このアイコンをクリックすると、ロック情報を表示できます。

問題が解決しない場合は、「よくある質問」をご参照ください。トラブルシューティングを行います。

本番稼働

本番環境にデプロイする際は、セキュリティ、安定性、保守性を向上させるために、以下のベストプラクティスに従ってください:

非管理者ユーザーとして実行:

アプリケーション専用の低権限のシステムユーザーを作成します。管理者権限を持つアカウントでアプリケーションを実行しないでください。

説明推奨されるアプローチは、ゲートウェイレイヤーで SSL を構成することです。これには、Server Load Balancer (SLB) や Nginx などのリバースプロキシに証明書をデプロイすることが含まれます。ゲートウェイは HTTPS トラフィックを終端させ、復号化された HTTP トラフィックをバックエンドアプリケーションに転送します。

資格情報管理の外部化:

パスワードやその他の機密情報をコードや構成ファイルにハードコーディングしないでください。環境変数、Vault、またはクラウドプロバイダーのキー管理サービスを使用して資格情報を注入します。

HTTP から HTTPS へのリダイレクトを強制する:

すべての中間者攻撃を防ぐために、すべての HTTP トラフィックを HTTPS にリダイレクトします。

最新の TLS プロトコルを構成する:

サーバー構成で古い安全でないプロトコル (SSLv3、TLSv1.0、TLSv1.1 など) を無効にします。TLSv1.2 と TLSv1.3 のみを有効にします。

証明書の監視と更新の自動化:

証明書をデプロイした後、ドメイン監視を有効にします。Alibaba Cloud は証明書の有効期間を自動的にチェックし、有効期限が切れる前に更新リマインダーを送信して、タイムリーな更新を支援し、サービスの中断を回避します。詳細な手順については、「パブリックドメイン名監視の購入と有効化」をご参照ください。

よくある質問

証明書をインストールまたは更新した後、証明書が有効にならない、または HTTPS にアクセスできない

一般的な原因は次のとおりです:

サーバーのセキュリティグループまたはファイアウォールがポート 443 でのトラフィックを許可していません。「システムとネットワーク環境の構成」をご参照ください。

証明書の ドメイン名のバインド に、アクセスしているドメイン名が含まれていません。「ドメイン名の一致」をご参照ください。

証明書が正しく置き換えられていません。使用している証明書ファイルが最新で有効であるか確認してください。

他のサービスでの証明書の欠落: ドメインがコンテンツ配信ネットワーク (CDN)、Server Load Balancer (SLB)、Web Application Firewall (WAF) などのサービスを使用している場合、証明書はそれらのサービスにもインストールする必要があります。セットアップを完了するには、「トラフィックが複数の Alibaba Cloud サービスを通過する場合の証明書のデプロイメント場所」をご参照ください。

複数のサーバーでの不完全なデプロイメント: ドメインの DNS が複数のサーバーに解決される場合、証明書はそれらすべてにインストールする必要があります。

さらなるトラブルシューティングについては、「ブラウザのエラーメッセージに基づく証明書デプロイメントの問題の解決」および「SSL 証明書デプロイメントのトラブルシューティングガイド」をご参照ください。

Windows Server 2008 R2 で「証明書チェーン内の中間証明書が 1 つ以上見つかりません。この問題を解決するには、すべての中間証明書がインストールされていることを確認してください。」というエラーが表示される

Windows Server 2008 R2 は古いオペレーティングシステムであるため、サーバー証明書ストアに必要な中間証明書が欠落している可能性があり、証明書の検証が妨げられます。SSL 証明書情報を確認してルート証明書のバージョンを確認し、ルート証明書のダウンロード に移動して対応する中間証明書をダウンロードし、サーバーに手動でアップロードしてから、中間証明書ファイルをダブルクリックしてインストールを完了します。

Windows Server 2008 R2 で「証明書は信頼されたルート証明機関ストアにないため、信頼されていません。」というエラーが表示される

Windows Server 2008 R2 は古いオペレーティングシステムであるため、サーバー証明書ストアに必要なルート証明書が欠落している可能性があります。その結果、システムは証明書を検証できません。SSL 証明書情報を確認してルート証明書のバージョンを確認し、ルート証明書のダウンロード に移動して対応するルート証明書をダウンロードし、サーバーに手動でアップロードしてから、ルート証明書ファイルをダブルクリックしてインストールを完了します。

IIS にインストールされている SSL 証明書を更新 (置換) するにはどうすればよいですか?

まず、「ステップ 3: MMC で SSL 証明書をインポートする」で説明されているように新しい証明書をインポートします。次に、IIS マネージャーで、「ステップ 4: IIS マネージャーで SSL 証明書を Web サイトにバインドする」で説明されているようにサイトバインドを編集し、SSL 証明書を新しいものに置き換えます。置換が完了したら、ブラウザのキャッシュをクリアするか、シークレット (プライバシー) モードを使用してサイトにアクセスします。下の図に示す場所をクリックして証明書の詳細を表示し、更新が成功したことを確認します。

|

|

|

証明書をインポートするときに .pfx ファイルが見つからないのはなぜですか?

ファイル選択ダイアログボックスで、右下隅のファイルの種類をデフォルトの「X.509 証明書」から「すべてのファイル (*)」に変更する必要があります。

.pfx ファイルのパスワードを紛失した場合はどうすればよいですか?

ダウンロードされた各証明書ファイルには、一意のパスワードが付属しています。パスワードを紛失した場合は、「ステップ 1: SSL 証明書の準備」の手順に従って証明書を再ダウンロードできます。システムは新しいパスワードファイルを生成します。

システムアーキテクチャが x64 か x86 かを確認するにはどうすればよいですか?

コマンドを使用して確認:

[スタート] メニューをクリックし、

cmdを検索して開き、wmic os get osarchitectureと入力します。コマンドは 64 ビットまたは 32 ビットを返します。64 ビットシステムは x64 アーキテクチャ、32 ビットシステムは x86 アーキテクチャです。コンソールを使用して確認:

ECS インスタンスを使用している場合は、次の図に示すようにコンソールで確認することもできます: