Cloud Threat Detection and Response (CTDR) には、アラートとログを分析し、脅威攻撃チェーンとタイムラインを再構築し、統合アラートと詳細なセキュリティインシデントを生成する、組み込みの定義済み検出ルールが含まれています。さらに、CTDR はカスタム検出ルールをサポートしており、脅威検出システムをカスタマイズできます。

機能説明

概要

CTDR のルール管理機能は、標準化されたログを分析するか、組み込みのプレイブックを利用して、集約されたカスタムアラートを生成します。グラフ計算、パススルーアラート、および同じタイプの集約方法を通じてセキュリティインシデントを作成し、脅威インシデントの管理を支援します。ルール管理は、アラートとインシデントを生成するために次の呼び出しをサポートしています。

SQL 構文: 有効なログ範囲内で SQL 構文を使用して、ログのフィルタリング、特徴のマッチング、ウィンドウ統計の実行、および関連付け分析を実行することにより、アラートを検出し、インシデントを生成します。

プレイブック: クラウドプロダクト API を呼び出し、プレイブックフローを通じて判断することにより、アラートを検出し、インシデントを生成します。主にビジネスステータスアラートに使用されます。

ルールタイプ

ルールタイプ | 説明 |

定義済み | CTDR に追加されたログを有効なログ範囲内で分析する、すぐに使用できる脅威検出ルールを提供します。ルールが一致したときに生成されるセキュリティアラートは、 ページの Aggregate and Analyze Alerts タブに表示されます。定義済みルールは、グラフ関連付けテクノロジーを使用して、同じアセットまたは IOC を持つアラートをインシデントに集約し、カスタムアラートを除くすべてのアラートを関連付けて集約します。 |

カスタム | 柔軟なルール拡張を可能にし、複雑な脅威検出シナリオのテンプレートを提供します。ユーザーは、これらのテンプレートに基づいて、SQL 構文またはプレイブックのいずれかを使用してルールをすばやくカスタマイズできます。 カスタムルールによって生成されたセキュリティアラートは、 ページの Custom Alert Analysis タブに表示されます。カスタムルールは、パススルーアラートまたは同じタイプの集約を通じてセキュリティインシデントを生成します。 |

インシデント生成方法

グラフ計算: 同じアセットまたは IOC に関連付けられたアラートをインシデントに関連付けて集約します。カスタム分析アラートは除きます。

パススルーアラート: 分析ルールによって生成されたアラートごとに 1 つのセキュリティインシデントを生成します。

同じタイプの集約: 同じルールによって生成されたアラートを 1 つのセキュリティインシデントに集約します。

ワークフロー

前提条件

CTDR を購入してアクティブ化していること。購入する追加するログデータとログストレージ容量に応じて、さまざまなルール管理機能がサポートされています。

定義済みルールの有効化または無効化

定義済みルールはデフォルトで有効になっています。定義済みルールの詳細を表示し、有効または無効にすることはできますが、定義済みルールを編集または削除することはできません。

Security Center コンソール にログオンします。コンソールの左上隅で、保護対象のアセットが配置されているリージョンを選択します。中国 または 全世界 (中国を除く)。

左側のナビゲーションウィンドウで、 を選択します。

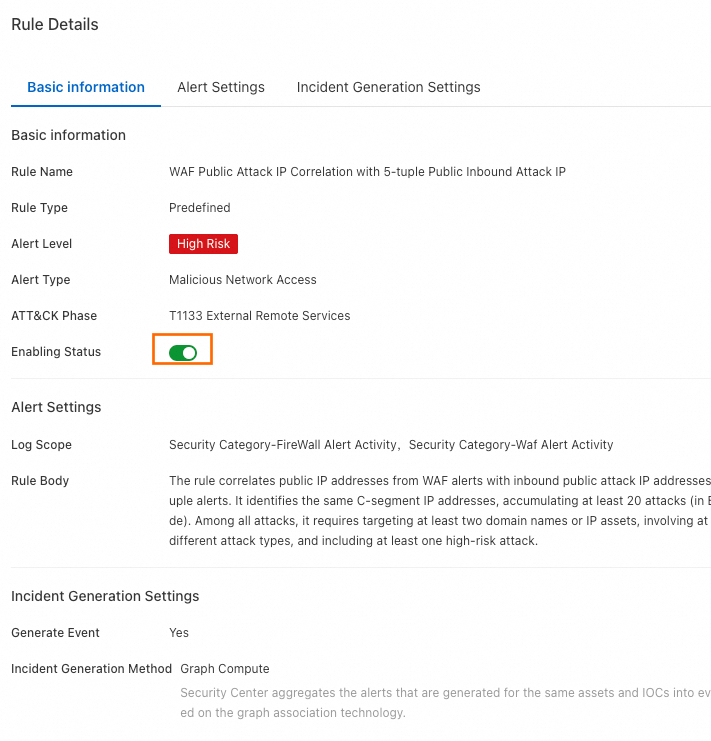

事前定義済み タブで、定義済みルールのリストを表示します。対象の定義済みルールの 操作する 列で、[詳細] をクリックして、ルールの基本情報、アラート生成設定、およびインシデント生成設定を表示します。

対象の定義済みルールの [有効化ステータス] スイッチをクリックして、ルールを有効または無効にします。

定義済みルールリストでは、対象のルールの [有効化ステータス] 列で [有効] または [無効] を選択して、ステータスを変更することもできます。

定義済みルールによって生成されたアラートは、 ページの Aggregate and Analyze Alerts タブで表示できます。

カスタムルールの作成と有効化

Security Center コンソール にログオンします。コンソールの左上隅で、保護対象のアセットが配置されているリージョンを選択します。中国 または 全世界 (中国を除く)。

左側のナビゲーションウィンドウで、 を選択します。

Rule Template タブで、対象のテンプレートルールの [アクション] 列の Create Rule をクリックします。カスタム タブで Create Custom Rule をクリックすることもできます。

重要より簡単で効率的な構成のために、ルールテンプレートを使用してルールを作成することをお勧めします。

Create Custom Rule パネルの 基本情報 タブで、ルール名と説明を入力し、[次へ] をクリックします。

Alert Settings タブで、アラート生成ルールの構成を完了します。

生成されたアラート情報は、 ページの Custom Alert Analysis タブで表示できます。使用可能な設定項目とその値は、設定されたルールによって異なります。説明は次のとおりです。

SQL 構文

SQL 構文を使用して、有効な範囲内のログに対してログのフィルタリング、特徴のマッチング、ウィンドウ統計の実行、および関連付け分析を実行することにより、アラート検出とインシデント生成を実行します。

ルール本文

設定項目

説明

Rule Body

デフォルトは [SQL] です。

ログ範囲

このルールが検出するログ範囲を選択します。標準化されたログカテゴリと構造を選択する必要があります。複数の構造がサポートされています。

Standard Fields リンクをクリックして、現在のログ構造のログフィールドの説明を表示します。

SQL Statement

SQL 文は、指定されたインシデントのレコードをクエリするために使用され、潜在的に悪意のある動作を識別することを目的としています。

SQL 構文の詳細については、「SQL 構文と関数」をご参照ください。

スケジューリング設定

ルール本文として「SQL」を使用するカスタムルールの場合、ルールが有効になると、CTDR は Scheduling Settings に基づいて、Simple Log Service (SLS) に対応するスケジュールされた SQL タスクを作成します。SLS は、スケジューリング間隔に基づいて複数のインスタンスを生成します。スケジュールされた SQL インスタンスに関連するパラメーターは、次のように説明されています。詳細については、「スケジュールされた SQL ジョブの管理」および「スケジュールされた SQL ジョブの結果データのクエリ」をご参照ください。

タスクスケジューリング時間: スケジューリング設定の [開始時刻] と Scheduling Interval によって決まり、タイムアウト、遅延、補足実行、または前のインスタンスのその他の状況の影響を受けません。

例: ルールの開始時刻が 2025 年 5 月 16 日 10:58:45 で、スケジューリング間隔が 5 分の場合、スケジューリング時間は 2025 年 5 月 16 日 10:58:45、2025-05-16 11:03:45、2025-05-16 11:08:45 などになります。

タスク実行時間: スケジュールされた SQL インスタンスが実行を開始する実際の時間。タスクが再試行された場合、これは最後の実行が開始された時間を表します。

説明スケジュールされた SQL タスクは、タイムアウト、遅延、補足実行、およびその他の状況が発生する可能性があり、タスク実行時間がタスクスケジューリング時間と異なる場合があります。

SQL クエリ範囲: SQL 分析の時間範囲。タスクスケジューリング時間と SQL Time Window によって決まり、実際のタスク実行時間とは無関係です。計算ルール: [分単位に丸められたスケジューリング時間 - SQL タイムウィンドウ、分単位に丸められたスケジューリング時間)。

例: ルールの開始時刻が 2025 年 5 月 16 日 10:58:45 で、スケジューリング間隔が 5 分、SQL タイムウィンドウが 5 分の場合。

最初のスケジュールされたタスクの SQL クエリ間隔は次のとおりです。

スケジューリング時間: 2025-05-16 10:58:45

データクエリ時間: [2025-05-16 10:53:00, 2025-05-16 10:58:00)

2 番目のスケジュールされたタスクの SQL クエリ間隔は次のとおりです。

スケジューリング時間: 2025-05-16 11:03:45

データクエリ時間: [2025-05-16 10:58:00, 2025-05-16 11:03:00)

設定項目

説明

Scheduling Interval

SQL クエリを実行する頻度を設定します。次のいずれかの方法を使用できます。

[固定間隔]: 許可される範囲は 5 分から 24 時間です。

[Cron 式]: 最小精度は分、形式は 24 時間です。構成例:

0/5 * * * *: 0 分から始めて 5 分ごとに実行します。0 0/1 * * *: 0:00 から始めて 1 時間ごとに実行します。0 18 * * *: 毎日 18:00 に 1 回実行します。0 0 1 * *: 毎月 1 日の 0:00 に 1 回実行します。

SQL Time Window

スケジュールされた SQL クエリのログ時間範囲を指定します。許可される範囲: 5 分から 24 時間。

重要ウィンドウ期間は、「スケジューリング間隔」以上である必要があります。

[開始時刻]

ルールが有効になった後、スケジュールされた SQL インスタンスが実行を開始する時間。次のいずれかの方法を使用できます。

Rule Enabled At: ルールが有効になった瞬間。

Specified Time: 設定した特定の時間。分単位まで正確。

アラートログ生成

CTDR は、[アラートログ生成] 設定項目に基づいてさまざまなアラートログを生成します。生成されたアラートログは、 で表示できます。

設定項目

説明

Generation Structure

このルールによって生成されるアラートログのタイプを選択します。有効な値:

Endpoint Detection and Response アラートログ

ファイアウォールアラートログ

Web Application Firewall アラートログ

その他のアラートログ

ページの Standardized Rule タブで View Standard Fields をクリックして、対象のログタイプの基本情報とフィールドの詳細を表示できます。

アラートタイプ

現在のルールによって検出されるアラートタイプを選択します。

Alert Level

現在のルールによって検出されるアラートのリスクレベルを選択します。有効な値:

情報

低リスク

中リスク

高リスク

重大

ATT&CK Phase

現在のルールによって検出される攻撃ステージと攻撃テクニックを選択します。現在のルールによって検出される脅威に複数の攻撃ステージが関係している場合は、Add Attack Phase をクリックできます。同じ攻撃フェーズ内で、複数の攻撃テクニックを選択できます。すべての攻撃ステージでの攻撃テクニックの総数は 5 以下である必要があります。

アラート抑制

システムは、[アラート抑制] で構成されたルールに基づいて生成されるセキュリティアラートの数を制御できますが、アラートログの生成と配信は影響を受けません。

CTDR は、抑制条件のフィールド値のデカルト積によってグループ化し、各グループの抑制ウィンドウ内に 100 件のセキュリティアラートの制限があります。アラートレコードが制限を超えると、同じ条件に一致する後続のレコードはセキュリティアラートを生成しなくなります。

設定項目

説明

[抑制ウィンドウ]

[抑制ウィンドウ] は、アラートレコードの統計期間を決定します。

抑制ウィンドウの開始時刻は、ルールが最初のアラートログデータを生成する時間です。

許可される範囲は 5 分から 24 時間です。

説明ルールによって生成された最初のアラートデータの時間が 2025 年 5 月 16 日 10:58:45 で、抑制ウィンドウが 10 分に設定されているとします。最初の抑制ウィンドウの時間範囲は 10:58:45〜11:08:45、2 番目の抑制ウィンドウの時間範囲は 11:08:45〜11:18:45 などです。

[抑制条件]

ドロップダウンデータは、[アラート] [ログ生成] の Generation Structure 設定で選択したアラートログに対応する標準ログフィールドから取得されます。

ページの Standardized Rule タブで View Standard Fields をクリックして、対象のログの基本情報とフィールドの詳細を表示できます。

CTDR は、抑制条件のフィールド値のデカルト積によってグループ化します。

例: 2 つのフィールド抑制条件 A と B があり、A の値セットが {1,2}、B の値セットが {3,4} の場合、合計 4 つの組み合わせ {1,3}、{1,4}、{2,3}、{2,4} があり、各組み合わせがグループになります。

各グループのウィンドウ期間内に 100 件のセキュリティアラートの制限があります。

重要抑制条件はオプションです。抑制条件が構成されていない場合、ウィンドウ期間全体にルールによって生成されるセキュリティアラートの合計制限は 100 であることを意味します。

プレイブック

クラウドプロダクト API を呼び出し、プレイブックに基づいて判断することにより、アラートを検出し、インシデントを生成します。一般的にビジネスアラートに使用されます。

説明ルールがルールテンプレート (プレイブック) を介して作成された場合、対応するカスタムプレイブックが自動的に作成されます。 の [カスタムプレイブック] タブで表示できます。

ルール本文

設定項目

説明

Rule Body

[プレイブック] を選択します。

[プレイブック名]

ルールテンプレート (プレイブック) を使用してルールを作成する場合、プレイブック名を変更できますが、一意であることを確認する必要があります。

カスタム タブで Create Custom Rule をクリックしてルールを作成する場合、ドロップダウンリストから適切なプレイブックを選択できます。

重要次のすべての条件を満たすプレイブックのみがドロップダウンリストに表示されます。

プレイブックタイプがカスタムである。

プレイブックステータスが公開されている。

プレイブックの開始ノードの入力パラメータータイプがカスタムである。

プレイブックが他の検出ルールに関連付けられていない。

[プレイブックの説明]

ルールテンプレート (プレイブック) を使用してルールを作成する場合、変更できます。

カスタム タブで Create Custom Rule をクリックしてルールを作成する場合、応答オーケストレーション の対象プレイブックの説明が自動的に取得され、変更できません。

パラメーター設定

パラメーター設定は、ルールテンプレート (プレイブック) を使用してルールを作成する場合にのみ必要です。プレイブックごとに異なるパラメーターが必要です。パラメーターの横にある

アイコンをクリックして、その意味と構成手順を表示できます。

アイコンをクリックして、その意味と構成手順を表示できます。承認

承認は、ルールテンプレート (プレイブック) を使用してルールを作成する場合にのみ必要です。

[実行ロール]: まだロールを作成していない場合は、Go to RAM Console to Create Role し、AliyunSiemSoarExecutionDefaultRole という名前のロールを作成するための承認を確認します。

警告ロールを作成する権限がない場合は、RAM 管理者 (リソース管理権限を持つ RAM ユーザーまたはメインアカウント) に連絡して、RAM コンソール でロールの作成と信頼ポリシーのバインドを完了することができます。具体的な操作については、「信頼できる Alibaba Cloud サービスの RAM ロールの作成」をご参照ください。要求規則を構成する際は、次の項目に注意してください。

信頼できるエンティティ: Alibaba Cloud サービス。

信頼できるエンティティ名: cloudsiem.sas.aliyuncs.com。

ロール名: AliyunSiemSoarExecutionDefaultRole

[権限ポリシー]: システムは、選択したテンプレートプレイブックに基づいて、プレイブックを実行するために必要な権限ポリシーを一覧表示します。権限ポリシーをまだバインドしていない場合は、Modify Policy をクリックし、未承認のポリシーを選択して、Authorize in RAM Console をクリックします。Resource Access Management クイック承認ページで承認を完了します。

警告承認する権限がない場合は、RAM 管理者 (リソース管理権限を持つ RAM ユーザーまたはメインアカウント) に連絡して、プレイブックを実行するために必要な権限ポリシーを AliyunSiemSoarExecutionDefaultRole ロールにバインドすることができます。操作手順については、「RAM ロールへの権限の付与」をご参照ください。

スケジューリング設定

ルール本文として「プレイブック」を使用するカスタムルールの場合、ルールが有効になると、CTDR は Scheduling Settings に基づいて、CTDR にプレイブック呼び出しスケジュールタスクを作成します。

説明スケジュールされたタスクが 1 サイクル以内にプレイブックを実行できなかった場合、システムは 30 秒後に自動的に再試行します。それでも実行に失敗した場合、現在のタスクフローは終了し、次のプリセット実行サイクルがタスクを再び開始するまで待機状態になります。

応答オーケストレーション モジュールのカスタムプレイブックの詳細ページで、プレイブックの実行レコードを表示できます。

設定項目

説明

Scheduling Interval

プレイブックを実行する時間間隔を設定します。有効な値:

[固定間隔]: 許可される範囲は 5 分から 24 時間です。

[Cron 式]: 最小精度は分、形式は 24 時間です。構成例:

0/5 * * * *: 0 分から始めて 5 分ごとに実行します。0 0/1 * * *: 0:00 から始めて 1 時間ごとに実行します。0 18 * * *: 毎日 18:00 に 1 回実行します。0 0 1 * *: 毎月 1 日の 0:00 に 1 回実行します。

[開始時刻]

ルールが有効になった後、プレイブックが実行を開始する時間。有効な値:

Rule Enabled At: ルールが有効になった瞬間。

Specified Time: 設定した特定の時間。分単位まで正確。

アラートログ生成

CTDR は、[アラートログ生成] 設定項目に基づいてさまざまなアラートログを生成します。生成されたアラートログは、 で表示できます。

設定項目

説明

Generation Structure

[その他のアラートログ] オプションのみがサポートされています。

ページの Standardized Rule タブで View Standard Fields をクリックして、対象のログタイプの基本情報とフィールドの詳細を表示できます。

アラートタイプ

現在のルールによって検出されるアラートタイプを選択します。

Alert Level

現在のルールによって検出されるアラートのリスクレベルを選択します。有効な値:

情報

低リスク

中リスク

高リスク

重大

ATT&CK Phase

現在のルールによって検出される攻撃ステージと攻撃テクニックを選択します。現在のルールによって検出される脅威に複数の攻撃ステージが関係している場合は、Add Attack Phase をクリックできます。同じ攻撃フェーズ内で、複数の攻撃テクニックを選択できます。すべての攻撃ステージでの攻撃テクニックの総数は 5 以下である必要があります。

アラート抑制

システムは、[アラート抑制] で構成されたルールに基づいて生成されるセキュリティアラートの数を制御できますが、アラートログの生成と配信は影響を受けません。

CTDR は、抑制条件のフィールド値のデカルト積によってグループ化し、各グループの抑制ウィンドウ内に 100 件のセキュリティアラートの制限があります。アラートレコードが制限を超えると、同じ条件に一致する後続のレコードはセキュリティアラートを生成しなくなります。

設定項目

説明

[抑制ウィンドウ]

[抑制ウィンドウ] は、アラートレコードの統計期間を決定します。

抑制ウィンドウの開始時刻は、ルールが最初のアラートログデータを生成する時間です。

許可される範囲は 5 分から 24 時間です。

説明ルールによって生成された最初のアラートデータの時間が 2025 年 5 月 16 日 10:58:45 で、抑制ウィンドウが 10 分に設定されているとします。最初の抑制ウィンドウの時間範囲は 10:58:45〜11:08:45、2 番目の抑制ウィンドウの時間範囲は 11:08:45〜11:18:45 などです。

[抑制条件]

ドロップダウンデータは、[アラート] [ログ生成] の Generation Structure 設定で選択したアラートログに対応する標準ログフィールドから取得されます。

ページの Standardized Rule タブで View Standard Fields をクリックして、対象のログの基本情報とフィールドの詳細を表示できます。

CTDR は、抑制条件のフィールド値のデカルト積によってグループ化します。

例: 2 つのフィールド抑制条件 A と B があり、A の値セットが {1,2}、B の値セットが {3,4} の場合、合計 4 つの組み合わせ {1,3}、{1,4}、{2,3}、{2,4} があり、各組み合わせがグループになります。

各グループのウィンドウ期間内に 100 件のセキュリティアラートの制限があります。

重要抑制条件はオプションです。抑制条件が構成されていない場合、ウィンドウ期間全体にルールによって生成されるセキュリティアラートの合計制限は 100 であることを意味します。

イベント生成の設定 タブで、セキュリティインシデント生成ルールの構成を完了します。

生成されたインシデントは、 ページで表示および処理できます。

設定項目

説明

[イベントの生成]

ルールに一致するアラートがインシデントを生成するかどうかを選択します。

Incident Generation Method

パススルーアラート: 現在のルールに基づいて生成されたアラートごとに 1 つのセキュリティインシデントを生成します。

同じタイプの集約: 現在のルールに基づいて生成されたすべてのアラートを 1 つのセキュリティインシデントに集約します。

Aggregation Window

Same Type Aggregation シナリオの場合にのみ、ウィンドウサイズを設定する必要があります。有効な範囲は 5 分から 24 時間です。

たとえば、集約ウィンドウが 5 分に設定されている場合、この 5 分以内に生成されたすべてのセキュリティアラートが 1 つのセキュリティインシデントに集約されます。

カスタムルールの有効化: 新しく作成されたルールは、[無効] ステータスです。カスタムルールの [アクション] 列の [有効化ステータス] 列でステータスを変更できます。

説明カスタムルールを有効にする前にテストすることをお勧めします。

カスタムルールのテスト (オプション)

カスタムルールを有効にする前に、ルールの [有効化ステータス] を [テスト中] に変更して、アラートテスト結果を表示し、出力が期待どおりかどうかを確認できます。システムは、組み込みの調整ロジックに基づいて、アラートフィールド、値、標準フィールド、およびその他の要素を調整します。コンソールで調整結果を確認し、必要に応じてルール本文、SQL 構文、またはプレイブックを調整して、正式に有効になったときに生成されるアラートログが調整要件を満たしていることを確認できます。

テストフェーズは必須ではなく、調整結果はルールの有効化に影響しません。

テスト中に生成されたアラート結果は、アラートページには表示されません。

カスタムルールをテストするための具体的な手順は次のとおりです。

[カスタム] タブで、対象のルールの [有効化ステータス] を [テスト中] に変更します。

対象のルールの [アクション] 列で、View Alert Test Result をクリックします。

テスト結果の詳細ページで、テストによって生成されたアラートトレンドチャートとアラートリストを表示します。

対象のアラートの [アクション] 列で [詳細] をクリックして、アラートの調整結果を表示できます。

次のステップ

脅威検出ルールが有効になった後、ログデータが検出ルールと一致する場合、対応するセキュリティアラートとセキュリティインシデントが生成されます。次の手順を参照して処理できます。

生成されたアラート情報は、 ページの Custom Alert Analysis タブと Aggregate and Analyze Alerts タブで表示できます。詳細については、「セキュリティアラート」をご参照ください。

生成されたインシデントは、 ページで表示および処理できます。詳細については、「セキュリティインシデントの処理」をご参照ください。

参考資料

CTDR にクラウドプロダクトログを追加する方法の詳細については、「統合センター」をご参照ください。