マルチクラウド環境では、セキュリティログが分散しているため、統一された脅威検出とインシデント対応が複雑になります。Security Center の Agentic SOC は、Tencent Cloud Web Application Firewall (WAF) からのセキュリティログのインポートと分析を一元化し、クラウド環境全体で統一されたセキュリティ管理を実現します。

仕組み

ソースでのログ集約:WAF などの Tencent Cloud プロダクトからのログは、Tencent Cloud Log Service (CLS) に集約されます。

データのエクスポート:ログは CLS から TDMQ for CKafka または Cloud Object Storage (COS) にエクスポートされます。これらはクラウド間のデータ転送のミドルウェアとして機能します。

クラウド間のデータインポート:Agentic SOC プラットフォームは、標準の Kafka または S3 プロトコルを使用してメッセージキューまたは COS からログデータをサブスクライブしてプルします。その後、指定されたデータソースにデータを送信します。

取り込みと正規化:Agentic SOC プラットフォームで取り込みポリシーを作成し、標準化ルールを適用します。このポリシーとルールは、データウェアハウスに保存する前に Raw ログを解析および正規化します。

サポートされるログ

このソリューションは、Tencent Cloud からの Web Application Firewall (WAF) アラートログのインポートのみをサポートします。

CLS へのログ配布

まず、ご利用の Tencent Cloud プロダクトからのセキュリティログを CLS に集約します。

Web Application Firewall

詳細な手順については、Tencent Cloud の公式ドキュメント:「ログ配布」をご参照ください。

Log Service の権限付与と有効化

またはにログインします。 ページまたは ページに移動します。[設定] をクリックし、プロンプトに従って権限付与を完了します。

権限付与が完了したら、ログ配布ページで [作成] をクリックします。

重要権限付与後、システムは自動的に

waf_post_logsetという名前の Logset を作成します。

ログ配布の有効化

収集したいログの配信を有効にします。詳細については、「ログ配布の有効化」をご参照ください。

攻撃ログ配布の有効化:WAF コンソールの左側のナビゲーションウィンドウで、[インスタンス管理] を選択します。インスタンス詳細ページで、[攻撃ログ配布] スイッチをオンにします。

アクセスログ配布の有効化:

WAF コンソールの左側のナビゲーションウィンドウで、[接続管理] > [ドメイン名] を選択します。対象ドメインの [操作] 列で、[その他] > [ログ配布] をクリックします。

詳細設定ウィンドウで、配信ターゲットを選択し、[保存] をクリックします。

インポート方法の選択

リアルタイム性能、コスト、設定の複雑さの違いを考慮して、ビジネスニーズに最も適した方法を選択してください。Tencent Cloud CLS ログを Security Center にインポートするには、Kafka プロトコルでの消費と COS のいずれかを選択できます。

項目 | Kafka プロトコルでの消費 | COS |

リアルタイム性能 | ほぼリアルタイム。 | 分レベルのレイテンシー。 |

設定の複雑さ | 低。Kafka プロトコルでの消費を設定する必要があります。 | 低。COS 配信タスクを設定する必要があります。 |

コスト構造 |

|

|

ユースケース | ストリームベースのセキュリティコンピューティングや迅速なアラート対応など、ログ分析に対する高いリアルタイム要件。 | コスト効率、ログのアーカイブ、またはバッチオフライン分析に重点を置いた、低いリアルタイム要件。 |

データインポートの設定

Kafka プロトコルでの消費によるデータインポート

ステップ 1:Tencent Cloud で Kafka プロトコルでの消費を設定し、AccessKey ペアを取得

Kafka プロトコルでの消費を介して CLS からデータを配布するタスクの作成

詳細な手順については、Tencent Cloud の公式ドキュメント:「Kafka 経由でのログ消費」をご参照ください。

Kafka プロトコルでの消費の有効化

Tencent Cloud - Log Topic ページに移動し、左上隅で適切なログストレージの リージョンを選択します。

ターゲットの [Log Topic] の名前をクリックして、詳細ページに移動します。

Web Application Firewall:通常、

plainLogset の下にあります。詳細については、「CLS へのログ配布」をご参照ください。

左側のナビゲーションウィンドウで、[Kafka 経由での消費] をクリックします。[基本情報] タブで、右側の [編集] をクリックし、[現在のステータス] スイッチをオンにします。以下のように設定を構成し、[OK] をクリックします。

タイムスタンプ範囲:履歴 + 最新。

コンシューマーデータフォーマット:JSON (エスケープを無効にするを選択) または Raw コンテンツ。

データ圧縮フォーマット:圧縮なし。

パブリックアクセス:有効。

サービスログ:有効。

Kafka サービスへの接続に必要な情報の取得

設定完了後、コンシューマーパラメーターを表示して、必要な設定情報 (CLS のパブリックサービスアドレス (エンドポイント)、ユーザー名、コンシューマートピック) を取得します。この情報は、「Security Center に COS へのアクセスを権限付与」および「データインポートタスクの作成」の際に使用するため、メモしておいてください。

パラメーター

説明

パブリックエンドポイント

フォーマット:

kafkaconsumer-${region}.cls.tencentcs.com:9096。topic

Kafka の Topic。

username

${LogSetID}に設定します。これは Logset ID です。password

${SecretId}#${SecretKey}に設定します。

AccessKey ペアの設定

メインアカウントキーの使用:Tencent Cloud - API キー管理 ページに移動し、[キーの作成] をクリックします。[CSV ファイルのダウンロード] をクリックするか、ローカルファイルにコピーして、生成された

SecretIdとSecretKeyを安全に保存します。詳細については、「メインアカウントのアクセスキーの管理」をご参照ください。説明API キーまたはプロジェクトキーのいずれかを使用できます。

サブアカウントキーの使用:

CAM コンソールの Tencent Cloud - ポリシー ページで、キーのセキュリティを確保するために最小限の権限を持つポリシーを作成します。詳細については、「Kafka プロトコルでの消費の権限付与」および「ポリシー構文によるカスタムポリシーの作成」をご参照ください。

{ "version": "2.0", "statement": [{ "action": [ "cls:PreviewKafkaRecharge", "cls:CreateKafkaRecharge", "cls:ModifyKafkaRecharge" ], "resource": "*", "effect": "allow" }] }Tencent Cloud - ユーザーリスト ページに移動し、既存のサブアカウントを選択するか、新しいサブアカウントを作成します。

前のステップで作成したアクセスポリシーをアタッチします。

[ユーザー詳細] ページで、[API キー] タブに移動し、[キーの作成] をクリックします。[CSV ファイルのダウンロード] をクリックするか、ローカルファイルにコピーして、生成された

SecretIdとSecretKeyを安全に保存します。詳細については、「サブアカウントのアクセスキーの管理」をご参照ください。

ステップ 2:Alibaba Cloud で Kafka ログインポートを設定

Security Center に Kafka へのアクセスを権限付与

Security Center コンソール > システム設定 > 機能設定に移動します。ページ左上で、ご利用のアセットが所在するリージョンを選択します:Chinese MainlandまたはOutside Chinese Mainland。

マルチクラウドの設定と管理 タブで、マルチクラウドアセット を選択し、権限の新規付与 をクリックします。表示されるパネルで、以下のパラメーターを設定します:

ベンダー: Apache を選択します。

接続タイプ:[Kafka] を選択します。

エンドポイント:Tencent Cloud のKafka プロトコルでの消費のパブリックアクセスアドレスを入力します。

ユーザー名:Tencent Cloud のKafka プロトコルでの消費のユーザー名を入力します。

パスワード:「AccessKey ペアの設定」で取得した連結されたアカウントキー情報 (

SecretId#SecretKey)。通信プロトコル:

sasl_plaintext。SASL 認証メカニズム:

plain。

同期ポリシーの設定

AK サービスのステータスチェック:Security Center が Tencent Cloud アカウントの AccessKey ペアの有効性を自動的にチェックする間隔を設定します。[無効] を選択してこのチェックをオフにすることもできます。

データインポートタスクの作成

データソースの作成

Tencent Cloud ログデータ専用の Agentic SOC データソースを作成します。すでに作成済みの場合は、このステップをスキップしてください。

Security Center コンソール > Agentic SOC > 統合センターに移動します。ページ左上で、ご利用のアセットが所在するリージョンを選択します:Chinese MainlandまたはOutside Chinese Mainland。

Data Source タブで、Tencent Cloud からのログを受信するためのデータソースを作成します。具体的な手順については、「データソースの作成:ログが Log Service (SLS) に接続されていないデータソース」をご参照ください。

Source Data Source Type:User Log Service または Agentic SOC Dedicated Collection Channel を選択できます。

インスタンス接続:データを分離するために、新しい Logstore を作成することを推奨します。

Data Import タブで、Add Data をクリックします。表示されるパネルで、以下のパラメーターを設定します:

エンドポイント:Tencent Cloud のKafka プロトコルでの消費のパブリックアクセスアドレスを選択します。

Topics:Tencent Cloud のKafka プロトコルでの消費のコンシューマートピックを選択します。

値のタイプ:これは、CLS データ配布タスクで設定したコンシューマーデータフォーマットに対応します。

出荷フォーマット

値のタイプ

JSON

jsonRaw コンテンツ

text

ターゲットデータソースの設定

データソース名:ステップ 1 で作成したデータソースを選択します。

ターゲット Logstore:システムは選択されたデータソースの下にある Logstore を自動的にフェッチします。

[OK] をクリックして設定を保存します。インポート設定が完了すると、Security Center は自動的に Tencent Cloud からログをプルします。

COS を使用したデータインポート

ステップ 1:COS データウェアハウスを準備し、Tencent Cloud で AccessKey ペアを取得

CLS から COS にデータを配布するタスクの作成

詳細な手順については、Tencent Cloud の公式ドキュメント:「COS への配布タスクの作成」をご参照ください。

COS 配信タスクの作成:

Tencent Cloud - Log Topic ページに移動し、左上隅で適切なログストレージの リージョンを選択します。

ターゲットの [Log Topic] の名前をクリックして、詳細ページに移動します。

Web Application Firewall:通常、

waf_post_logsetLogset の下にあります。詳細については、「CLS へのログ配布」をご参照ください。

左側のナビゲーションウィンドウで、[COS への配布] を選択し、[配布設定の追加] をクリックします。以下のパラメーターを設定します:

説明ログアーカイブの確認ページが表示された場合は、[それでも COS に配布] をクリックして続行します。

基本設定:

[時間範囲]:データ分析をサポートするため、終了時刻は設定しないでください。

[ファイルサイズ]:ログ配信のトリガー値を設定します。蓄積されたログサイズがこの値に達すると、ログは COS に配信されます。

[配布間隔]:ログ配信の時間間隔を設定します。各間隔内に生成されたログは圧縮され、COS に配信されます。

重要ファイルサイズと配布間隔の条件は論理 OR 関係にあります。いずれかの条件が満たされると、ログ配信がトリガーされます。

バケット設定:

[COS バケット]:WAF や CFW などの Tencent Cloud プロダクトからのログを保存するためのバケットを選択または作成します。

[ファイル命名]:データを簡単に区別するために、[配信時間の命名] を選択することを推奨します。

ファイル圧縮: [gzip] または [圧縮なし] を選択します。

警告Security Center は、lzop または snappy 圧縮されたログファイルの解析をサポートしていません。

[COS ストレージクラス]:[標準] を選択します。詳細については、「ストレージクラスの概要」をご参照ください。

詳細設定:

コンシューマーデータフォーマット:[JSON] を選択します。

JSON:[エスケープを無効にする] を選択します。

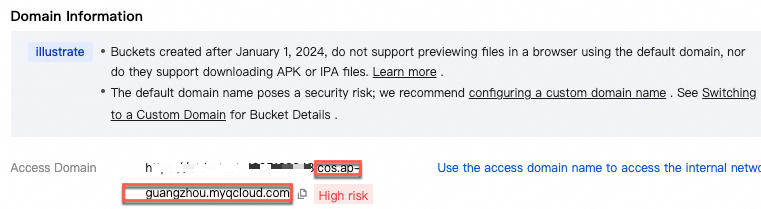

COS バケットのアクセスドメイン名 (エンドポイント) の取得。

Tencent Cloud - バケットリスト ページに移動し、前のステップで設定した [COS バケット] を見つけます。バケット詳細ページに移動し、[ドメイン情報] セクションからドメイン名を取得します。

重要ドメイン名にバケット名が含まれていないことを確認してください。フォーマットは

cos.${region}.myqcloud.comです。この情報は、「Security Center に COS へのアクセスを権限付与」および「データインポートタスクの作成」の際に使用するため、メモしておいてください。

AccessKey ペアの設定

メインアカウントキーの使用:Tencent Cloud - API キー管理 ページに移動し、[キーの作成] をクリックします。[CSV ファイルのダウンロード] をクリックするか、ローカルファイルにコピーして、生成された

SecretIdとSecretKeyを安全に保存します。詳細については、「メインアカウントのアクセスキーの管理」をご参照ください。説明API キーまたはプロジェクトキーのいずれかを使用できます。

サブアカウントキーの使用:

CAM コンソールの Tencent Cloud - ポリシー ページで、キーのセキュリティを確保するために最小限の権限を持つポリシーを作成します。詳細については、「COS への配布の権限付与」および「ポリシー構文によるカスタムポリシーの作成」をご参照ください。

{ "version": "2.0", "statement": [ { "effect": "allow", "action": [ "cls:DescribeTopics", "cls:DescribeLogsets", "cls:DescribeIndex", "cls:CreateShipper" ], "resource": "*" }, { "effect": "allow", "action": [ "tag:DescribeResourceTagsByResourceIds", "tag:DescribeTagKeys", "tag:DescribeTagValues", "cls:ModifyShipper", "cls:DescribeShippers", "cls:DeleteShipper", "cls:DescribeShipperTasks", "cls:RetryShipperTask", "cls:DescribeShipperPreview", "cos:GetService", "cam:ListAttachedRolePolicies", "cam:AttachRolePolicy", "cam:CreateRole", "cam:DescribeRoleList" ], "resource": "*" } ] }Tencent Cloud - ユーザーリスト ページに移動し、既存のサブアカウントを選択するか、新しいサブアカウントを作成します。

前のステップで作成したアクセスポリシーをアタッチします。

[ユーザー詳細] ページで、[API キー] タブに移動し、[キーの作成] をクリックします。[CSV ファイルのダウンロード] をクリックするか、ローカルファイルにコピーして、生成された

SecretIdとSecretKeyを安全に保存します。詳細については、「サブアカウントのアクセスキーの管理」をご参照ください。

ステップ 2:Alibaba Cloud で COS ログインポートを設定

Security Center に COS へのアクセスを権限付与

Security Center コンソール > システム設定 > 機能設定に移動します。ページ左上で、ご利用のアセットが所在するリージョンを選択します:Chinese MainlandまたはOutside Chinese Mainland。

マルチクラウドの設定と管理 タブで、マルチクラウドアセット を選択し、権限の新規付与 をクリックし、ドロップダウンから [IDC] を選択します。表示されるパネルで、以下のパラメーターを設定します:

ベンダー:[AWS-S3] を選択します。

接続タイプ:[S3] を選択します。

Access Key ID/Secret Access Key:「AccessKey ペアの設定」で取得したキー。

同期ポリシーの設定

AK サービスのステータスチェック:Security Center が Tencent Cloud アカウントの AccessKey ペアの有効性を自動的にチェックする間隔を設定します。[無効] を選択してこのチェックをオフにすることもできます。

データインポートタスクの作成

Security Center コンソール > Agentic SOC > 統合センターに移動します。ページ左上で、ご利用のアセットが所在するリージョンを選択します:Chinese MainlandまたはChinese Mainland。

Data Import タブで、Add Data をクリックします。表示されるパネルで、以下のパラメーターを設定します:

バケット:COS バケット

ターゲットデータソースの設定

データソース名:通常ステータスのカスタムデータソース (Custom Log Capability/Agentic SOC Dedicated Data Collection Channel) を選択します。適切なデータソースが存在しない場合は、「データソースの設定」を参照して新しいデータソースを作成してください。

ターゲット Logstore:システムは選択されたデータソースの下にある Logstore を自動的にフェッチします。

[OK] をクリックして設定を保存します。インポート設定が完了すると、Security Center は自動的に Tencent Cloud からログをプルします。

インポートされたデータの分析

データを SLS にインポートした後、取り込みルールと検出ルールを設定して、Security Center でのログ分析を有効にします。

新しい取り込みポリシーの作成

「Agentic SOC 2.0 へのプロダクトの追加」を参照して、以下の設定で新しい取り込みポリシーを作成します:

Data Source:データインポートタスクで設定したターゲットデータソースを選択します。

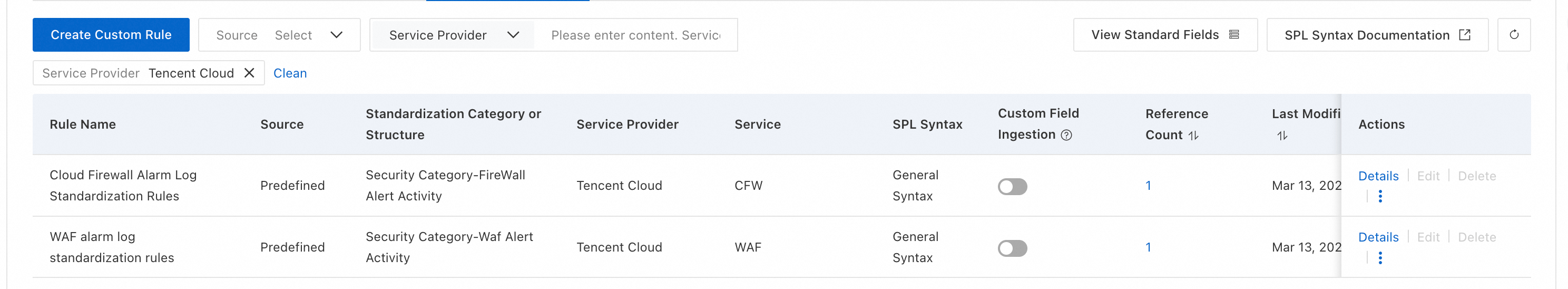

Standardized Rule:Agentic SOC は Tencent Cloud ログ用の組み込み標準化ルールを提供しています。「標準化されたログアクセスルール」を参照してカスタムルールを作成することもできます。

Standardization Method:デフォルトは Real-time Consumption で、変更できません。

脅威検出ルールの設定

セキュリティニーズに基づいて、ルール管理でログ検出ルールを有効化または作成します。これにより、システムはログを分析し、アラートを生成し、セキュリティイベントを作成できます。具体的な手順については、「脅威検出ルールの設定」をご参照ください。

課金

このソリューションには、以下のサービスからの料金が発生します。実装前に、各プロダクトの課金ドキュメントを注意深く確認し、コストを見積もってください。

Tencent Cloud:

サービス名

課金項目

課金ドキュメント

CLS

ログストレージ、読み取り/書き込み操作など。

COS

ストレージ容量、リクエスト、パブリックネットワークトラフィックなど。

Alibaba Cloud:

Alibaba Cloud 側では、コストは選択したデータストレージ方法によって異なります。

データソースタイプ

Agentic SOC 課金項目

SLS 課金項目

詳細

Agentic SOC Dedicated Collection Channel

ログ取り込み料金。

ログストレージおよび書き込み料金。

説明両方とも ログアクセストラフィック を消費します。

ストレージと書き込み以外の料金 (パブリックネットワークトラフィックなど)。

Agentic SOC が SLS リソースを作成および管理します。そのため、Logstore のストレージおよび書き込み操作は Agentic SOC に課金されます。

User Log Service

ログ取り込み料金。ログアクセストラフィック を消費します。

すべてのログ関連料金 (ストレージ、書き込み、パブリックネットワークトラフィックなどを含む)。

ログリソースは完全に SLS によって管理されます。そのため、すべてのログ関連料金は SLS によって課金されます。

よくある質問

データインポートタスクを作成した後、SLS にログデータが表示されない場合はどうすればよいですか?

サードパーティクラウドの確認:Tencent Cloud コンソールにログインして、ログが正常に生成され、設定した CLS、Kafka Topic、または Object Storage バケットに配信または配布されていることを確認します。

権限付与資格情報の確認:Security Center の [マルチクラウド資産] ページで、権限付与ステータスが正常かどうかを確認します。AccessKey ペアが有効で、パスワードが正しいこと、特に Tencent Cloud Kafka の

Id#Key連結フォーマットが正しいことを確認します。ネットワーク接続の確認:Kafka メソッドを使用している場合は、サードパーティクラウドの Kafka サービスでパブリックアクセスが有効になっていることを確認します。また、セキュリティグループまたはファイアウォールルールが Security Center のサービス IP からのアクセスを許可していることを確認します。

データインポートタスクの確認:Security Center の [データインポート] ページで、タスクのステータスとエラーログを確認します。提供された情報に基づいて修正を行います。

権限を付与する際に、Tencent Cloud ではなく

ApacheまたはAWS-S3を選択する理由は何ですか?これは、ログのインポートがベンダー固有の API ではなく、標準で互換性のあるプロトコルを使用するためです。

IDC はプロトコルベンダーを表し、Apache は Kafka を、AWS-S3 はオブジェクトストレージを表します。

Tencent Cloud の権限付与は、Agentic SOC の脅威検出ルールを Tencent Cloud と統合し、セキュリティイベントの連携 (IP のブロックなど) を行う場合にのみ使用されます。このタイプの権限付与は、ログのインポートには使用できません。