この Topic では、OpenID Connect (OIDC) プロトコルを使用して、IDaaS EIAM ユーザーポータルの Azure AD でのログインを設定する方法について説明します。

ステップ 1: Azure AD アプリケーションの作成

新しいアプリケーションを作成します。

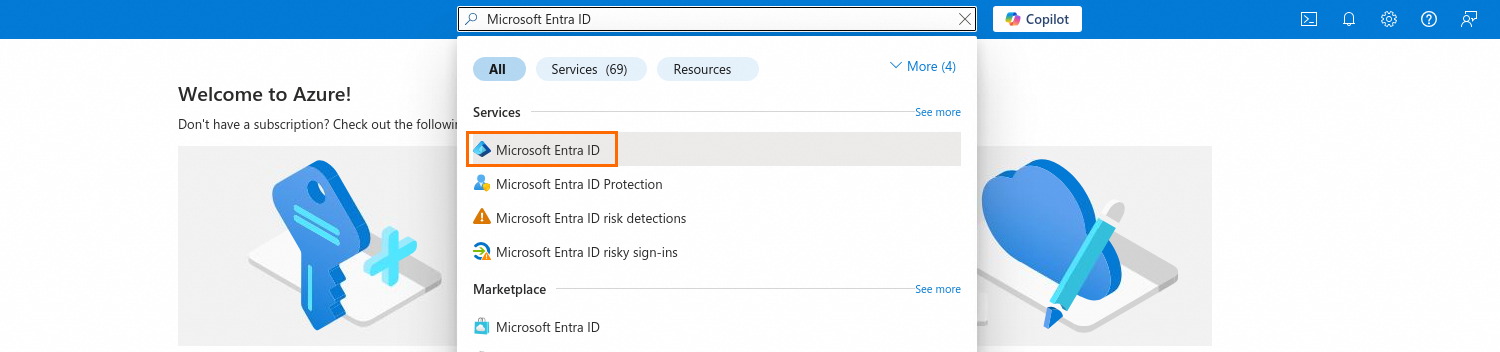

Azure Active Directory 管理センターに移動します。上部の検索ボックスに「Manage Microsoft Entra ID」と入力し、[サービス] の下の検索結果をクリックします。

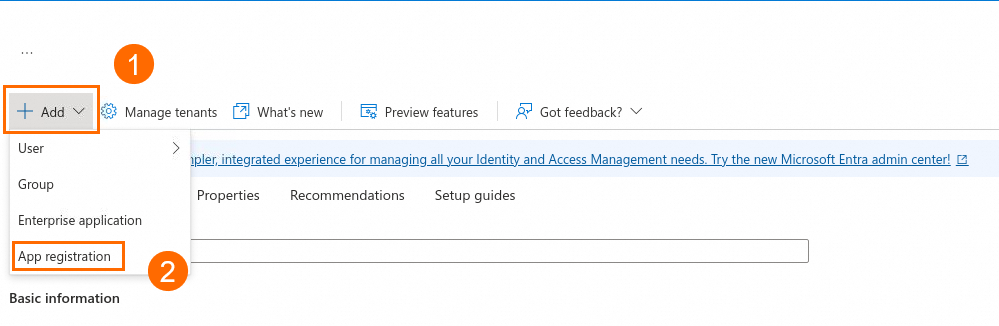

[概要] ページで、 をクリックします。

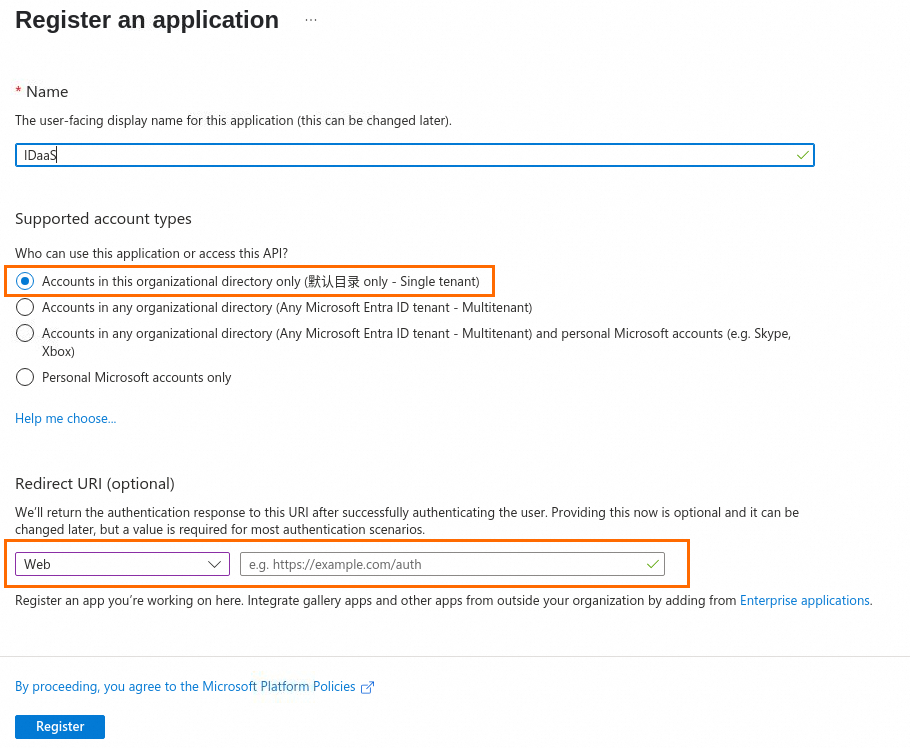

[アプリケーションの登録] ページで、アプリケーション名として「IDaaS」と入力します。[サポートされているアカウントの種類] で、[任意の組織のディレクトリ] を選択します。[リダイレクト URI] で、[Web] を選択します。[登録] をクリックしてアプリケーションを作成します。

リダイレクト URI は、ステップ 3 で取得した IDaaS Redirect URI です。

新しいアプリケーションの基本構成を完了します。

アプリケーションを作成すると、その [概要] ページが表示されます。アプリケーションは の下にあります。

説明

説明アプリケーション (クライアント) ID は、OIDC クライアント構成のクライアント ID です。

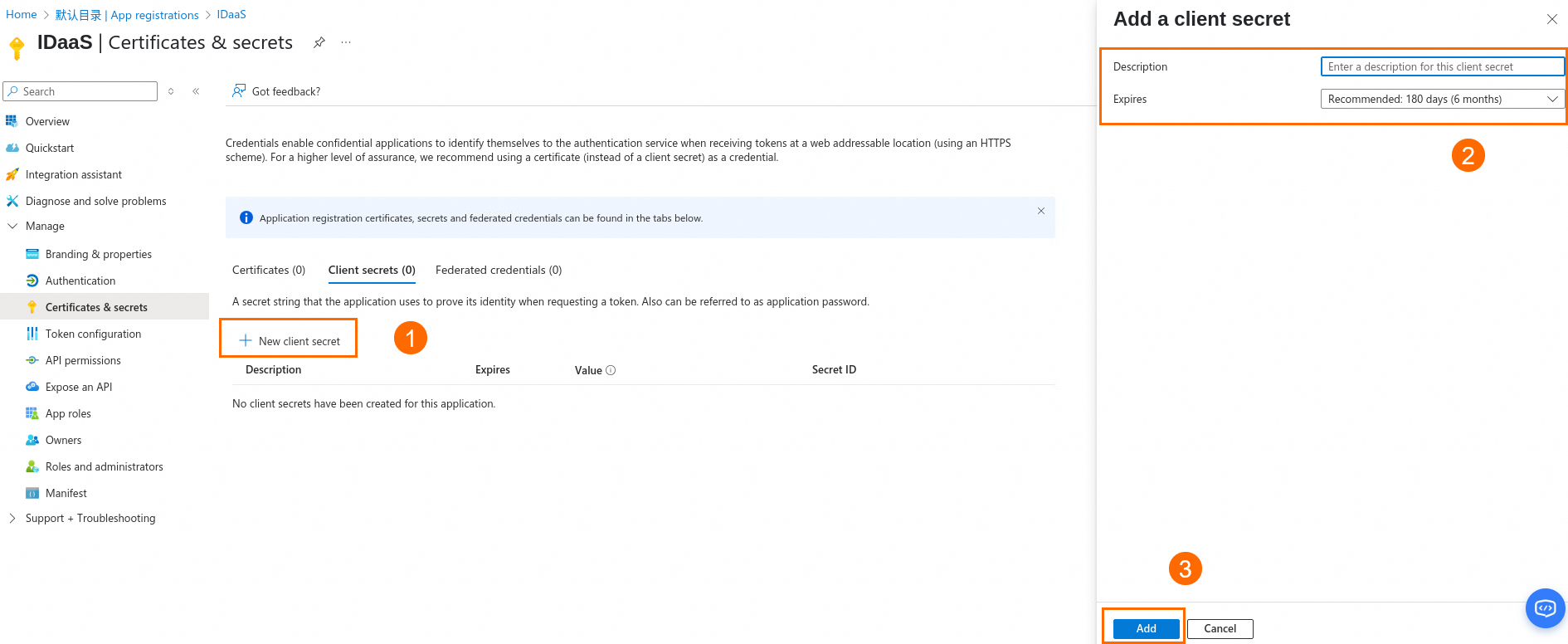

クライアントシークレットを追加します。

説明

説明シークレットの値は、OIDC クライアント構成のクライアントシークレットです。この値は再度表示されないため、すぐにコピーしてください。

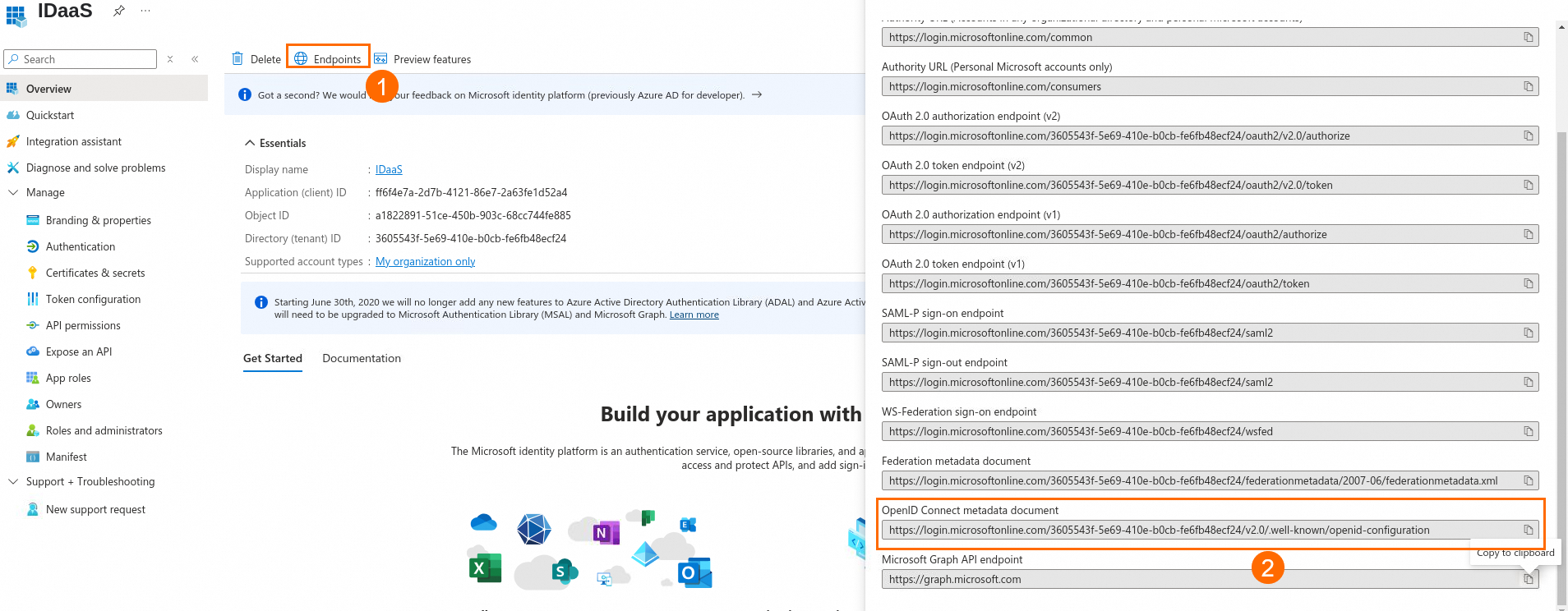

アプリケーションの OIDC プロトコルエンドポイント情報を取得します。

ページで、https://login.microsoftonline.com/common/v2.0 にある OpenID Connect メタデータドキュメントから OpenID Connect クライアント構成の発行者の値を取得できます。

これで、3 つの主要な構成情報を取得しました。

ステップ 2: 接続プロセスの開始

IDaaS コンソールにログインします。対象の IDaaS インスタンスを選択し、[操作] 列で Manage をクリックします。

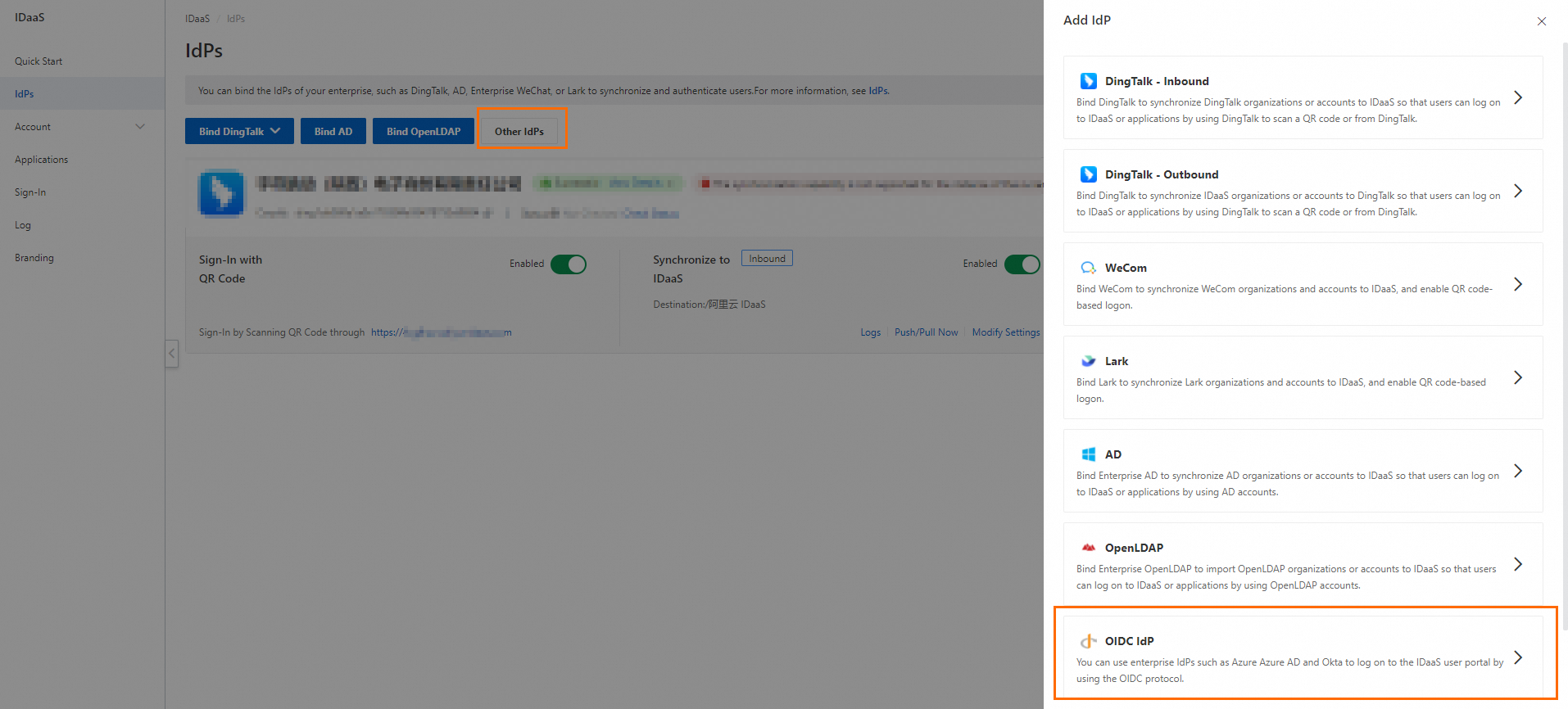

IdPs メニューで、 をクリックして接続プロセスを開始します。

ステップ 3: OIDC ID プロバイダーの接続

Basic Information

Logon Method Icon: ログインページで ID プロバイダーを表すアイコンをアップロードできます。アイコンは PNG または JPG ファイルである必要があり、1 MB を超えることはできません。256 × 256 ピクセルの正方形のアイコンを推奨します。

Display Name: Display Name を入力します。この名前はログイン方法に使用され、ログインページに表示されます。新規または変更されたすべての名前は、自動的にレビューのために送信されます。レビュー中は、以前の名前が表示されます。名前は承認後に自動的に更新されます。

Network Configurations

Network Access Endpoint: Shared Network Access Endpoint または Dedicated Network Access Endpoint を選択します。詳細については、「ネットワークエンドポイント」をご参照ください。

Logon Settings

Grant Types: OIDC 権限付与モードを選択します。最も一般的なモードは認証コードです。PKCE は追加のセキュリティ検証を提供し、必要に応じて選択できます。

Authentication Method: オプションを選択します。

client_secret_post: 権限付与エンドポイントを呼び出すときに、キー情報を POST リクエストの本文にアタッチします。これは一般的なオプションです。

client_secret_basic: エンコードされたキー情報をリクエストの Authorization ヘッダーで渡します。

クライアント ID: ステップ 1 で作成したアプリケーションの [概要] タブで、アプリケーション (クライアント) ID をコピーして、このフィールドに貼り付けます。

クライアントシークレット: ステップ 1 で作成したアプリケーションの [概要] タブで、[クライアント資格情報] をクリックします。[証明書とシークレット] ページで、クライアントシークレットを追加し、その値を IDaaS フォームに貼り付けます。

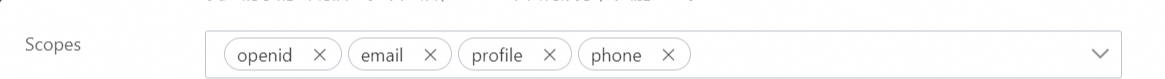

スコープ: 必要なスコープを選択します。たとえば、email フィールドを取得するには、email を選択します。

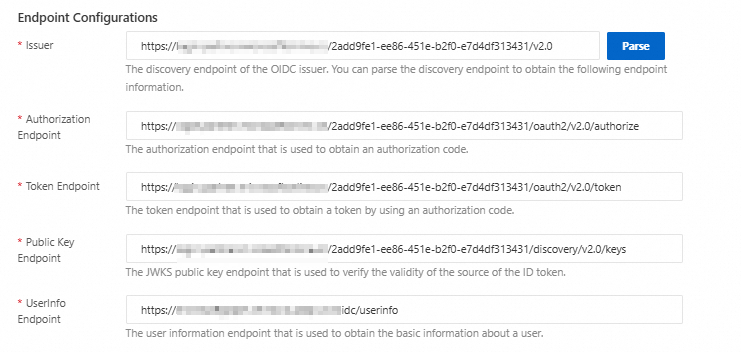

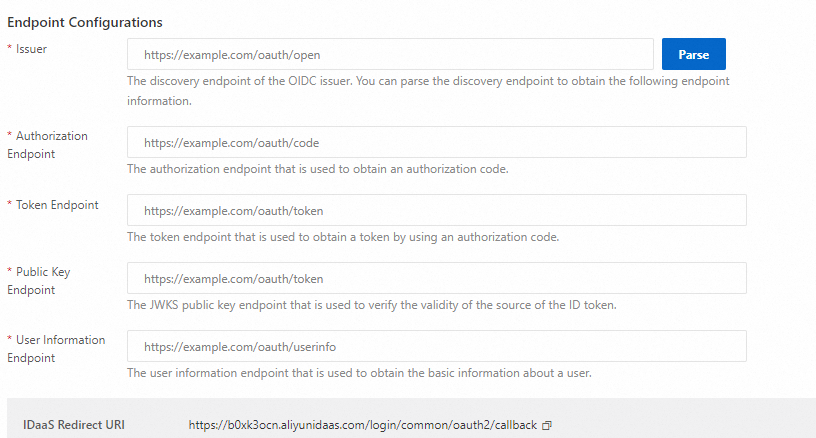

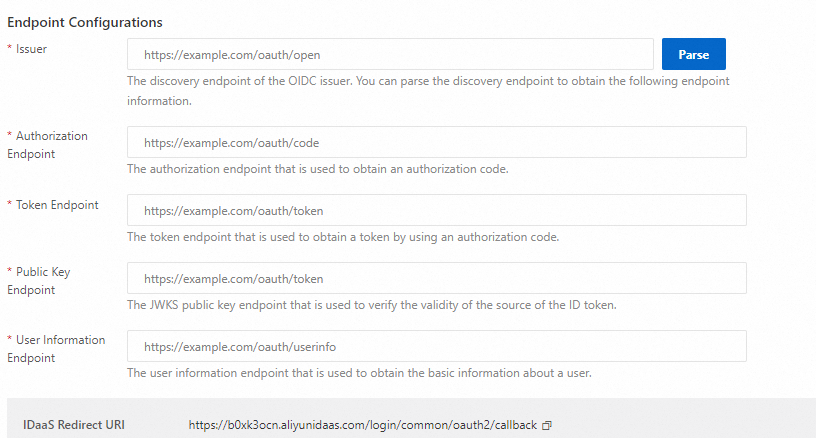

Endpoint Configurations

発行者: ステップ 1 で説明されているように、 に移動して、発行者のアドレスを取得します。アドレスをコピーして IDaaS フォームに貼り付けます。

IDaaS フォームで、[発行者の解析] をクリックして、エンドポイント情報を自動的に入力します。

情報が正しいことを確認し、Next をクリックしてシナリオ選択フローに進みます。詳細については、「シナリオの選択」をご参照ください。

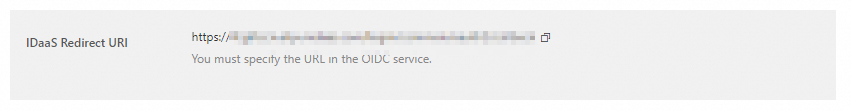

IDaaS Redirect URI: この URI を OIDC サービスの ステップ 1 のリダイレクト URI として入力します。

ステップ 4: ユーザーログインフローの検証

次のセクションでは、Azure AD ユーザーのログインフローについて説明します。

ユーザーが IDaaS EIAM ユーザーポータルにアクセスすると、設定したログイン方法が表示されます。

ユーザーがログイン方法をクリックすると、認証のために Azure AD にリダイレクトされます。ユーザーが Azure AD アカウントにログインしていない場合は、ログインページが表示されます。すでにログインしている場合は、IDaaS にリダイレクトされます。

Azure AD アカウントがすでに IDaaS アカウントにアタッチされている場合、ユーザーは IDaaS アカウントに直接ログインします。アカウントがアタッチされていない場合、システムはまず自動的にアタッチしようとします。自動アタッチに失敗した場合、ユーザーは「シナリオの選択」で説明されているように、手動でアカウントをアタッチするか、アカウントを自動的に作成する必要があります。