このトピックでは、Alibaba Cloud Auditbeat を使用して Linux 監査フレームワークからデータを収集し、システムファイルの変更を監視し、視覚的なチャートを生成する方法について説明します。

背景情報

Auditbeat は、Linux 監査フレームワークから監査ログを収集し、ファイルの変更を監視するために使用できる軽量のシッパーサービスです。たとえば、Auditbeat を使用して Linux 監査フレームワークから監査イベントを収集し、イベントを一元的に監査できます。また、Auditbeat を使用して、バイナリファイルや構成ファイルなどの重要なファイルへの変更を検出し、潜在的なセキュリティポリシー違反を特定することもできます。その後、Auditbeat は分析用の標準構造化データを生成できます。 Auditbeat は、Logstash、Elasticsearch、および Kibana とシームレスに統合することもできます。

Auditbeat は、次のモジュールをサポートしています。

Auditd

auditd モジュールは、Linux 監査フレームワークから監査イベントを受信します。このフレームワークは、Linux カーネルの一部です。このモジュールは、イベントが発生したときにイベントを受信するためにカーネルへのサブスクリプションを確立します。詳細については、「オープンソースの Auditbeat ドキュメント」をご参照ください。

重要auditd モジュールが有効になっている状態で Auditbeat を実行すると、他の監視ツールが Auditbeat に影響を与える可能性があります。たとえば、auditd プロセスも Linux 監査フレームワークからデータを受信するように登録されている場合、Auditbeat でエラーが発生する可能性があります。この場合、

service auditd stopコマンドを実行してプロセスを停止できます。ファイルの整合性

ファイルの整合性モジュールは、特定のディレクトリ内のファイルへの変更をリアルタイムで監視します。 Linux でこのモジュールを使用するには、Linux カーネルが inotify をサポートしていることを確認してください。inotify は、2.6.13 以降の Linux カーネルにインストールされています。詳細については、「オープンソースの Auditbeat ドキュメント」をご参照ください。

説明オープンソースの Auditbeat には、system という名前の実験的モジュールも含まれています。 system モジュールは、後の Auditbeat バージョンで削除または変更される可能性があります。したがって、このモジュールを使用しないことをお勧めします。詳細については、「モジュール」をご参照ください。

前提条件

次の操作が実行されます。

Alibaba Cloud Elasticsearch クラスタを作成します。

詳細については、「Alibaba Cloud Elasticsearch クラスタの作成」をご参照ください。

Elasticsearch クラスタの [自動インデックス作成] 機能を有効にします。

セキュリティ上の理由から、Alibaba Cloud Elasticsearch はデフォルトで [自動インデックス作成] 機能を無効にしています。ただし、Beats はこの機能に依存しています。シッパーを作成するときに [出力] に [elasticsearch] を選択した場合は、[自動インデックス作成] 機能を有効にする必要があります。詳細については、「Elasticsearch クラスタへのアクセスと構成」をご参照ください。

Elasticsearch クラスタが存在する仮想プライベートクラウド (VPC) に Alibaba Cloud Elastic Compute Service (ECS) インスタンスを作成します。

詳細については、「カスタム起動タブでインスタンスを作成する」をご参照ください。

重要Beats は、Alibaba Cloud Linux (Alinux)、Red Hat Enterprise Linux (RHEL)、および CentOS のみをサポートしています。

ECS インスタンスに Cloud Assistant と Docker をインストールします。

詳細については、「Cloud Assistant エージェントのインストール」および「Alibaba Cloud Linux 2 インスタンスへの Docker のデプロイと使用」をご参照ください。

手順

Alibaba Cloud Elasticsearch コンソール にログインします。

左側のナビゲーションペインで、[beats データシッパー] をクリックします。

表示されるページの [シッパーの作成] セクションで、[auditbeat] をクリックします。

シッパーをインストールして構成します。

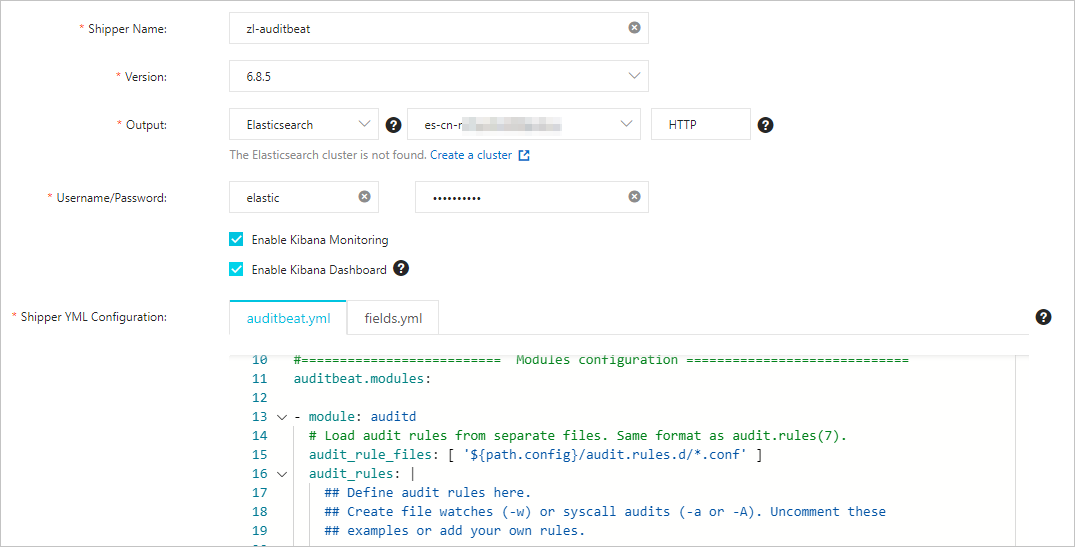

詳細については、「ECS インスタンスのログを収集する」および「シッパーの YML 構成ファイルを準備する」をご参照ください。次の図は、この例で使用されている構成を示しています。

説明

説明[kibana 監視を有効にする] を選択すると、システムは Kibana コンソールで Auditbeat サービス監視を有効にします。

[kibana ダッシュボードを有効にする] を選択すると、システムは Kibana コンソールにチャートを生成します。 YML ファイルを構成する必要はありません。Alibaba Cloud Kibana は VPC にデプロイされています。 Kibana 構成ページで Kibana のプライベートネットワークアクセス機能を有効にする必要があります。詳細については、「Kibana のパブリックまたはプライベート IP アドレスホワイトリストを構成する」をご参照ください。

この例では、[auditbeat.yml] ファイルのデフォルト構成が使用されます。関連モジュールには、次の構成が使用されます。

Auditd

- module: auditd # Load audit rules from separate files. Same format as audit.rules(7). // 監査ルールを別のファイルからロードします。 audit.rules(7) と同じ形式です。 audit_rule_files: [ '${path.config}/audit.rules.d/*.conf' ] audit_rules: |audit_rule_files: 監査ルールがロードされるファイルを指定します。ワイルドカードがサポートされています。デフォルトでは、32 ビットおよび 64 ビットオペレーティングシステムのファイルが提供されます。オペレーティングシステムに基づいて適切なファイルを選択できます。audit_rules: 監査ルールを指定します。 ECS インスタンスに接続し、./auditbeat show auditd-rulesコマンドを実行して、デフォルトの監査ルールを表示できます。-a never,exit -S all -F pid=26253 -a always,exit -F arch=b32 -S all -F key=32bit-abi -a always,exit -F arch=b64 -S execve,execveat -F key=exec -a always,exit -F arch=b64 -S connect,accept,bind -F key=external-access -w /etc/group -p wa -k identity -w /etc/passwd -p wa -k identity -w /etc/gshadow -p wa -k identity -a always,exit -F arch=b64 -S open,truncate,ftruncate,create,openat,open_by_handle_at -F exit=-EACCES -F key=access -a always,exit -F arch=b64 -S open,truncate,ftruncate,create,openat,open_by_handle_at -F exit=-EPERM -F key=access説明ほとんどの場合、デフォルトの監査ルールで要件を満たすことができます。カスタム監査ルールを使用する場合は、audit.rules.d ディレクトリ内の監査ルールファイルを修正します。

ファイルの整合性

- module: file_integrity paths: // パス - /bin - /usr/bin - /sbin - /usr/sbin - /etcpaths: 監視するファイルが格納されているパスを指定します。デフォルトパスには、/bin、/usr/bin、/sbin、/usr/sbin、および/etcが含まれます。

シッパーをインストールする ECS インスタンスを選択します。

シッパーを起動し、シッパーがインストールされているかどうかを確認します。

[起動] をクリックします。

次に、[シッパーの起動] メッセージが表示されます。

[beats シッパーに戻る] をクリックします。 荷送人を管理[beats データシッパー] ページの セクションで、インストールされているシッパーを表示します。

シッパーの [状態] が [有効 1/1] に変更されたら、インスタンスの表示[アクション] 列の をクリックします。

[インスタンスの表示] パネルで、シッパーが ECS インスタンスにインストールされているかどうかを確認します。 [インストール済みシッパー] の値が [通常のハートビート] の場合、シッパーはインストールされています。

結果の表示

Elasticsearch クラスタの Kibana コンソールにログインします。

詳細については、「Kibana コンソールにログインする」をご参照ください。

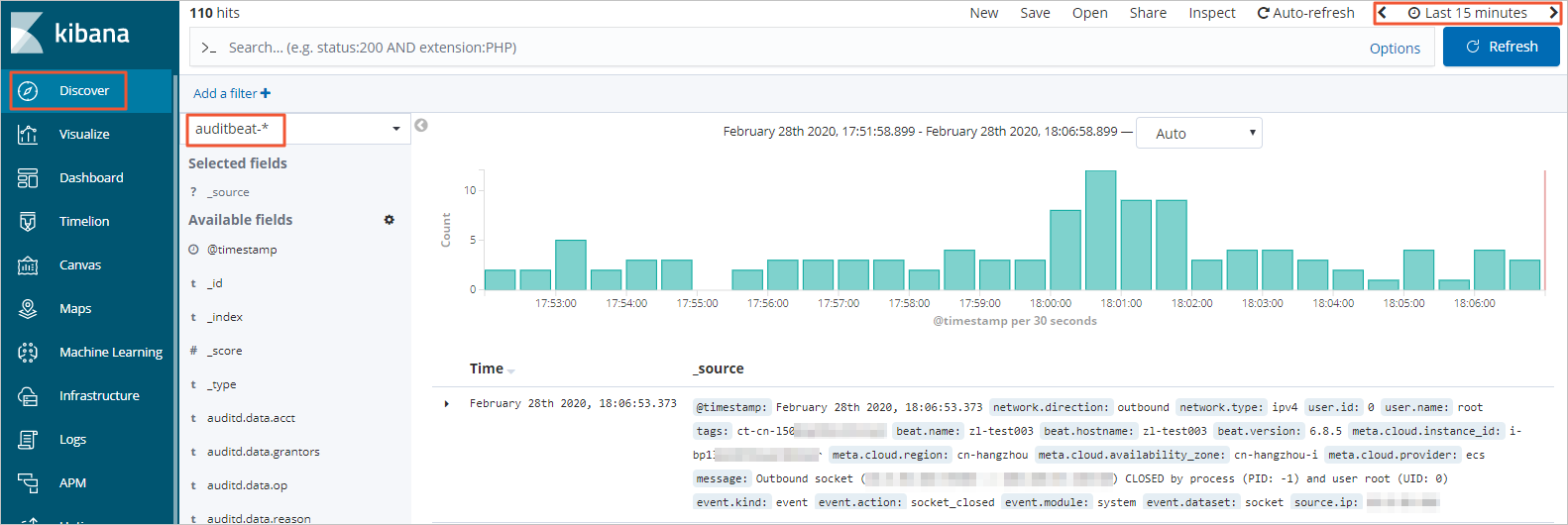

左側のナビゲーションペインで、[検出] をクリックします。表示されるページで、左上隅のドロップダウンリストから [auditbeat-*] を選択し、右上隅で期間を指定します。次に、指定した期間内に Auditbeat によって収集されたデータを表示します。

左側のナビゲーションペインで、[ダッシュボード] をクリックします。

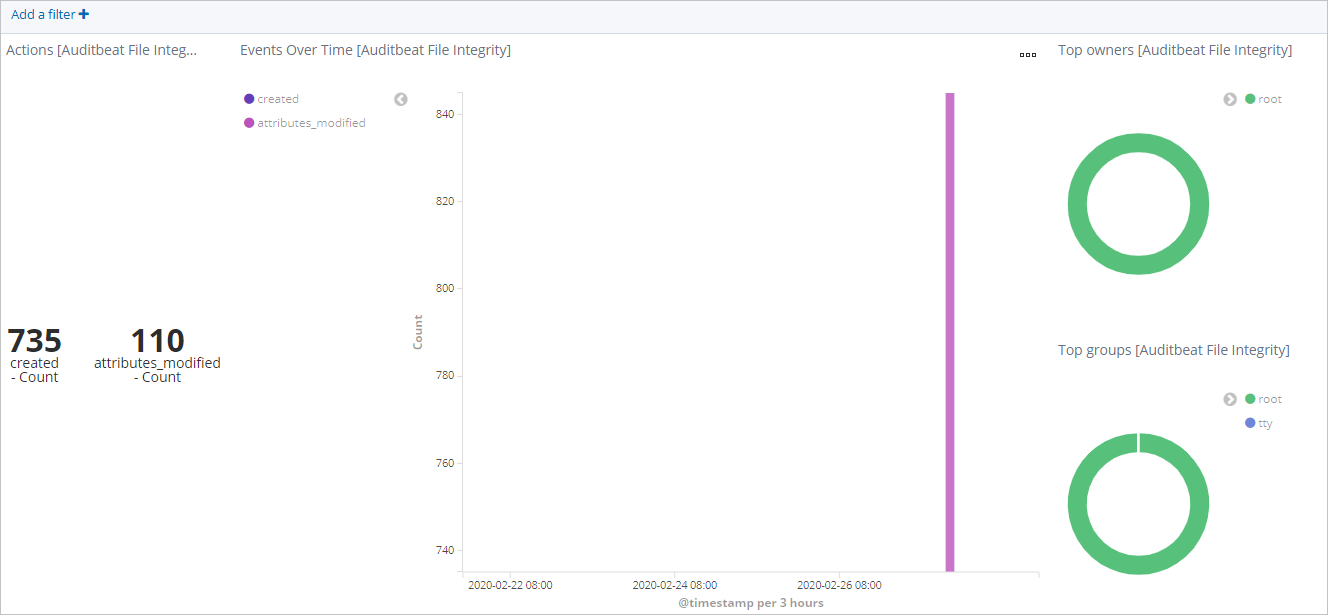

表示されるページの [ダッシュボード] セクションで、[auditbeat ファイルの整合性] 概要 をクリックします。表示されるページで、期間を選択します。次に、指定した期間内に監視対象ファイルへの変更を表示します。