このトピックでは、Red Hat Enterprise Linux のライフサイクルフェーズについて説明し、Red Hat Enterprise Linux 7 が延長ライフフェーズに入った場合のソリューションを提供します。

Red Hat Enterprise Linux のライフサイクル

Red Hat Enterprise Linux (RHEL) は、Red Hat 社が開発したエンタープライズグレードのオープンソース Linux オペレーティングシステムです。RHEL は高い安定性、堅牢なセキュリティ、そして包括的なサポートサービスを提供します。エンタープライズサーバーやデータセンター環境で広く利用されています。詳細については、「Red Hat Enterprise Linux Life Cycle」をご参照ください。

Alibaba Cloud 上の RHEL パブリックイメージは、Red Hat から直接提供されています。テクニカルサポートは、Alibaba Cloud と Red Hat の社内担当者によって共同で提供されます。2024 年 6 月 30 日に、RHEL 7 はメンテナンスサポートフェーズから延長ライフフェーズに移行します。延長ライフフェーズは 4 年間続きます。次の表に、RHEL のライフサイクルフェーズを示します。

バージョン | リリース日 | メインストリームサポートフェーズ | 延長サポート 終了日 |

フルサポート 終了日 | フェーズ 1 メンテナンスサポート 1 終了日 | フェーズ 2 メンテナンスサポート 2 終了日 |

メンテナンスサポート終了日 |

Red Hat 10 | 2025-05-20 | 2030-05-31 | 2035-05-31 | 2038-05-31 |

Red Hat 9 | 2022-05-18 | 2027-05-31 | 2032-05-31 | 2035-05-31 |

Red Hat 8 | 2019-05-07 | 2024-05-31 | 2029-05-31 | 2032-05-31 |

Red Hat 7 | 2014-06-10 | 2019-08-06 | 2020-08-06 | 2024-06-30 | 2029-05-31 |

Red Hat 6 | 2010-11-10 | 2016-05-10 | 2017-05-10 | 2020-11-30 | 2024-06-30 |

Red Hat 5 | 2007-03-15 | 2013-01-08 | 2014-01-31 | 2017-03-31 | 2020-11-30 |

Red Hat 4 | 2005-02-14 | 2009-03-31 | 2011-02-16 | 2012-02-29 | 2017-03-31 |

RHEL 7 の延長ライフフェーズの影響

RHEL 7 の延長ライフフェーズ中、Red Hat は限定的なテクニカルサポートを提供します。このフェーズでは、Red Hat は脆弱性修正、セキュリティパッチ、ハードウェア有効化、根本原因分析を提供しなくなります。サポートは既存のインストールに限定されます。

RHEL 7 が延長ライフフェーズに入った後の推奨ソリューション

RHEL 7 が延長ライフフェーズに入った場合、その影響を評価する必要があります。例えば、関連するビジネスが非公開になる予定であれば、このイベントを無視できます。プライベートネットワーク内でのみ表示されるビジネスの場合、オペレーティングシステムのサービス終了に伴うリスクは比較的に管理可能です。必要に応じてこのイベントに対処できます。インターネット経由でサービスを提供し、高いシステムの安定性とセキュリティを必要とするビジネスの場合、サービス終了のリスクを慎重に評価し、迅速に対応計画を策定する必要があります。

新規ビジネスの場合

RHEL 7 は延長ライフフェーズに入っているため、新しい ECS インスタンスの作成に RHEL 7 イメージを使用することは避けてください。代わりに、ビジネスには RHEL 8 や RHEL 9 のような、メインストリームサポートフェーズにある完全互換のオペレーティングシステムを選択してください。

既存ビジネスの場合

短期的には、セキュリティ更新プログラムとバグ修正を引き続き受け取るために、RHEL 7 の ELS サブスクリプションを購入します。

長期的にビジネスの安定性を維持したい場合は、新しいバージョンにアップグレードします (推奨):RHEL 7 から RHEL 8 へのインプレースアップグレード、または RHEL 8 から RHEL 9 へのさらなるアップグレードを実行します。既存の RHEL 7 サブスクリプションはアップグレードに使用できます。新しいバージョンでは、より多くのセキュリティ更新プログラム、新機能、最新のハードウェアおよびソフトウェアとの互換性が提供されます。アップグレード後も、包括的なテクニカルサポートとセキュリティ更新プログラムを引き続き受け取ることができ、セキュリティリスクを効果的に軽減できます。

新しいバージョンへのアップグレード

インプレースアップグレードは、オペレーティングシステムをアップグレードする方法です。RHEL 7 から RHEL 8、および RHEL 8 から RHEL 9 へのアップグレードをサポートしています。これは、特に既存のワークフローと構成を維持したいエンタープライズ環境において、推奨されサポートされているアップグレード方法です。インプレースアップグレードにより、新規インストールを行うことなく、既存の RHEL システムを新しいメジャーバージョンにアップグレードできます。この方法では、既存のアプリケーション、構成、データを保持し、セキュリティ更新プログラム、バグ修正、テクニカルサポートを引き続き受け取ることができます。

Red Hat はインプレースアップグレード用に Leapp ツールを提供し、アップグレード前チェックをサポートしています。ECS インスタンスにリモートログインして、公式の Red Hat ツールを使用してアップグレードを実行できます:

Alibaba Cloud Marketplace イメージ (RHEL 7 サブスクリプションを含む) の RHEL 7 システム、または購入済みの Alibaba Cloud RHEL 7 サブスクリプションを持つセルフインポートの RHEL 7 イメージを使用している場合は、「RHEL 7 から RHEL 8 へのアップグレード」をご参照ください。

Red Hat から直接購入したサブスクリプションを持つ RHEL 7 システムをお持ちの場合は、Red Hat の公式ドキュメント「Upgrading from RHEL 7 to RHEL 8」をご参照ください。

延長ライフサイクルサポート (ELS) サブスクリプションの購入

Red Hat Enterprise Linux 延長ライフサイクルサポート (ELS) アドオンは、Red Hat が提供する延長ライフサイクルサブスクリプションです。延長ライフフェーズ中のセキュリティリスクを軽減するために、重大かつ重要なセキュリティ修正と一部の緊急バグ修正を提供します。ただし、ELS は RHEL 7.9 バージョンにのみ適用可能で、2028 年 6 月 30 日まで有効であることにご注意ください。Alibaba Cloud では RHEL 7 ELS を購入できます。購入方法の詳細については、「ECS インスタンスのソフトウェアライセンスの購入」をご参照ください。

RHEL 7 ELS アドオンサブスクリプションの購入価格は以下の通りです:

1~8 vCPU:月額サブスクリプション (vCPU あたり月額 5.24 米ドル)、年額サブスクリプション (vCPU あたり年額 54.52 米ドル)、従量課金 (vCPU あたり時間額 0.0084 米ドル)

9~127 vCPU:月額サブスクリプション (vCPU あたり月額 3.93 米ドル)、年額サブスクリプション (vCPU あたり年額 40.89 米ドル)、従量課金 (vCPU あたり時間額 0.006 米ドル)

128 vCPU 以上:月額サブスクリプション (vCPU あたり月額 3.41 米ドル)、年額サブスクリプション (vCPU あたり年額 35.44 米ドル)、従量課金 (vCPU あたり時間額 0.0048 米ドル)

よくある質問

RHEL 7 が ELS フェーズに入った後、RHEL 7 インスタンス用に RHEL ELS アドオンサブスクリプションを購入する必要がありますか?

購入は必須ではなく、ビジネスニーズに基づいて判断できます。

RHEL 7 が ELS フェーズに入った後、RHEL ELS アドオンサブスクリプションを購入しない場合、インスタンスは停止しますか?

いいえ、提供されません。RHEL ELS Add-on サブスクリプションは、Red Hat からのセキュリティ更新プログラムとパッチを提供します。サブスクリプションをご購入いただけない場合、これらの更新プログラムは提供されません。つまり、お使いのインスタンスのセキュリティは保証されません。

RHEL 7 が ELS フェーズに入った後、RHEL ELS アドオンサブスクリプションを購入しなくても、インスタンスを通常通り更新できますか?

はい、できます。サブスクリプションの RHEL インスタンスは、有効期限が切れた後も通常通り更新できます。更新の詳細については、「サブスクリプションインスタンスの更新」をご参照ください。

RHEL 7 が ELS フェーズに入った後も、RHEL イメージのライセンス料は請求されますか?

RHEL 7 が延長ライフサイクルサポート (ELS) フェーズに入った後も、RHEL 7 インスタンスの RHEL サブスクリプション料金を引き続き支払うことで、以下を利用できます:

以前に公開された RHEL 7 のソフトウェア更新とセキュリティパッチへのアクセス。

RHEL 8 へのインプレースアップグレードに使用できる RHEL 8 ソフトウェアインストールパッケージ。

Alibaba Cloud と Red Hat が共同で提供するテクニカルサポート。

説明 RHEL イメージの課金の詳細については、「イメージの課金」をご参照ください。

RHEL 7 が ELS フェーズに入ることに関するその他の質問については、Red Hat の公式 FAQ ドキュメントをご参照ください。

RHEL 7 から RHEL 8 へのアップグレード方法

説明 RHEL 7.9 システムを使用しており、現在のサービスをこのバージョンで維持する必要がある場合は、まず Alibaba Cloud Red Hat Enterprise Linux ELS アドオンサブスクリプションを購入して、セキュリティ更新プログラムとバグ修正を引き続き受け取ってください。詳細については、「延長ライフサイクルサポート (ELS) サブスクリプションの購入」をご参照ください。

アップグレードする RHEL インスタンスがシステム要件を満たしていることを確認してください。詳細については、「Red Hat Enterprise Linux Technology Capabilities and Limits」をご参照ください。

ご利用の RHEL インスタンスが、Alibaba Cloud パブリックイメージ (RHEL 7 サブスクリプションを含む) の RHEL 7 システム、または購入済みの Alibaba Cloud RHEL 7 サブスクリプションを持つ Alibaba Cloud 上のセルフインポート RHEL 7 システムであることを確認してください。

説明 Alibaba Cloud RHEL サブスクリプションは、Alibaba Cloud 上で RHEL オペレーティングシステムを使用する際に、ソフトウェア、セキュリティ更新プログラム、テクニカルサポートへのライセンスアクセスを提供します。

Red Hat から直接購入したサブスクリプションを持つ RHEL システムをお持ちの場合は、Red Hat の公式ドキュメント「Upgrading from RHEL 7 to RHEL 8」をご参照ください。

アップグレードの前に、アップグレードのリスクを理解し、「スナップショットの作成」でデータをバックアップしてください。これにより、アップグレードが失敗した場合にデータを迅速に回復できます。

root ユーザーを使用して、RHEL システムを実行している ECS インスタンスにリモート接続します。

詳細については、「Workbench を使用した Linux インスタンスへの接続」をご参照ください。

重要 アップグレード操作には、システム構成ファイルとライブラリファイルの変更が含まれます。アップグレードプロセスを正常に完了させるには、root 権限が必要です。

次のコマンドを実行して、RHEL インスタンスが Alibaba Cloud RHEL サブスクリプションを使用しているかどうかを確認します。

rpm -q client-rhel7

応答が返されない場合、ご利用のシステムは Alibaba Cloud RHEL サブスクリプションを使用していません。まず「サブスクリプションの購入」を行い、その後アップグレードを実行してください。

client-rhel7-3.0-1.el7_9.noarch のような応答が返された場合、ご利用のシステムは Alibaba Cloud RHEL サブスクリプションを使用しています。アップグレードに進むことができます。

アップグレード環境を準備します。

次のコマンドを実行して RHEL システムを最新バージョンにアップグレードし、システムを再起動して変更を有効にします。最新バージョンには通常、既知の脆弱性、エラー、セキュリティ問題の修正が含まれています。

yum -y update

reboot

次のコマンドを実行して、RHEL システムに Leapp アップグレードツールをインストールします。

yum -y install leapp leapp-rhui-alibaba --enablerepo="*"

次のコマンドを実行して、Leapp がインストールされているか確認します。

leapp --version

leapp version xxx のような応答が返された場合、Leapp はインストールされています。

アップグレード前チェックを実行します。

システム構成は大きく異なる可能性があるため、アップグレードの前に Leapp ツールを使用してシステムのアップグレード前チェックを実行してください。Leapp ツールからのチェック結果を確認し、ツールの提案に基づいて報告された問題を解決して、アップグレード要件を満たしてください。

次のコマンドを実行して、アップグレード前チェックを実行します。

RHEL 8 の最新バージョンへのアップグレードをチェックする場合。

leapp preupgrade --no-rhsm

RHEL 7 から RHEL 8.8 など、特定のターゲットバージョンにアップグレードする場合。

leapp preupgrade --no-rhsm --target 8.8

説明 leapp preupgrade -h コマンドを実行して、現在のシステムがアップグレードをサポートするターゲットバージョンを確認できます。

アップグレード前チェックの結果を表示します。

Leapp ツールからのアップグレード前チェックログは、次のログファイルに保存されます:

/var/log/leapp/leapp-preupgrade.log:Leapp ツールログ

/var/log/leapp/leapp-report.txt:テキスト形式のアップグレード前チェックレポート

/var/log/leapp/leapp-report.json:JSON 形式のアップグレード前チェックレポート

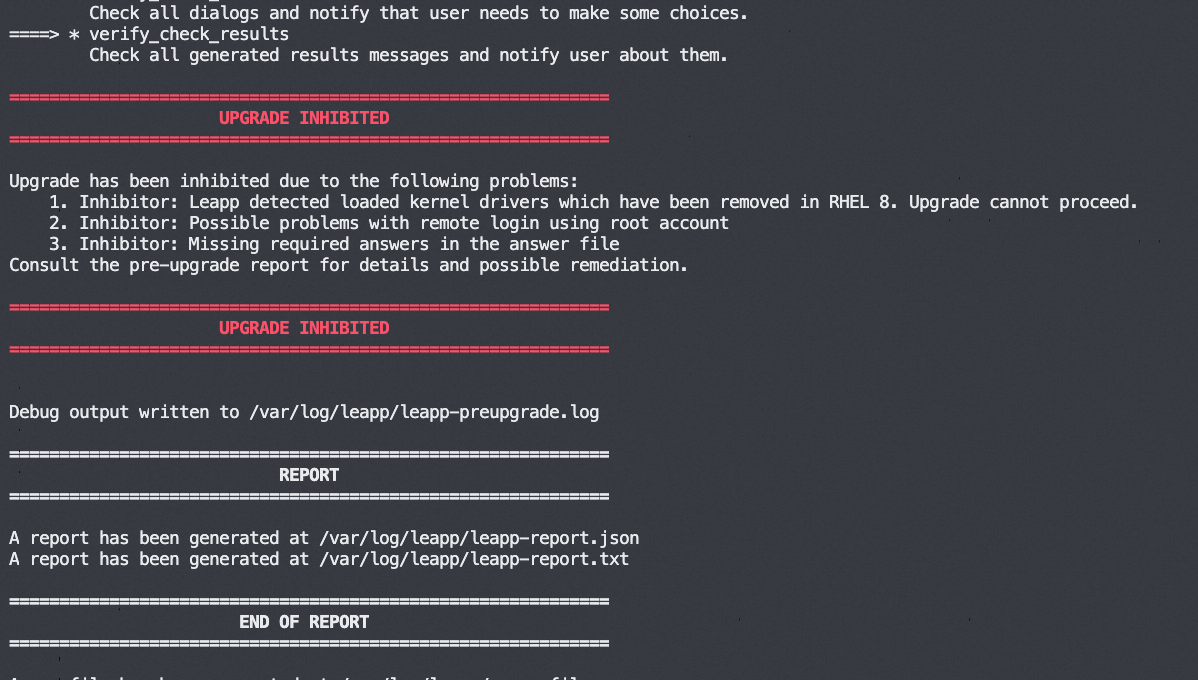

アップグレード前チェックが失敗した場合、次の図に示すように、失敗したチェック項目が表示されます。

(条件付き) アップグレード前エラーの処理。

ログファイル /var/log/leapp/leapp-report.txt でアップグレード前エラーメッセージを確認し、Leapp ツールの提案に基づいてエラーを解決します。以下に、リスクレベル別の一般的なアップグレード前チェックエラーとその解決策を示します。

高 (inhibitor):高リスク (アップグレードを阻害)。この種の問題はアップグレードプロセスを直接ブロックするため、続行する前に解決する必要があります。

ケース 1:システムに複数のカーネルバージョンがインストールされている。

Risk Factor: high (inhibitor)

Title: Multiple devel kernels installed

Summary: DNF cannot produce a valid upgrade transaction when multiple kernel-devel packages are installed.

Remediation: [hint] Remove all but one kernel-devel packages before running Leapp again.

[command] yum -y remove kernel-devel-3.10.0-1160.11.1.el7

解決策:システムに複数のカーネルバージョンがインストールされています。古いカーネルパッケージをアンインストールする必要があります。Leapp ツールが提案するコマンド (例:yum -y remove kernel-devel-3.10.0-1160.11.1.el7) を実行して、古いカーネルをアンインストールします。

ケース 2:RHEL 8 でサポートされていないカーネルモジュールがシステムにロードされている。

Risk Factor: high (inhibitor)

Title: Leapp detected loaded kernel drivers which have been removed in RHEL 8. Upgrade cannot proceed.

Summary: Support for the following RHEL 7 device drivers has been removed in RHEL 8:

- floppy

解決策:この例の floppy モジュールなど、一部のモジュールは RHEL 8 でサポートされていません。次のコマンドを実行してアンインストールします。

rmmod floppy

ケース 3:sshd_config の設定が正しくない。

Risk Factor: high (inhibitor)

Title: Possible problems with remote login using root account

Summary: OpenSSH configuration file does not explicitly state the option PermitRootLogin in sshd_config file, which will default in RHEL8 to "prohibit-password".

Remediation: [hint] If you depend on remote root logins using passwords, consider setting up a different user for remote administration or adding "PermitRootLogin yes" to sshd_config.

If this change is ok for you, add explicit "PermitRootLogin prohibit-password" to your sshd_config to ignore this inhibitor

解決策:

/etc/ssh/sshd_config 構成ファイルで、PermitRootLogin を yes に設定します。

説明 PermitRootLogin のデフォルト値は RHEL 7 と RHEL 8 で異なります:

次のコマンドを実行して sshd サービスを再起動します。

systemctl restart sshd

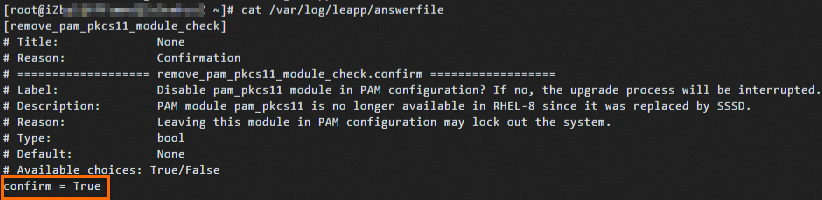

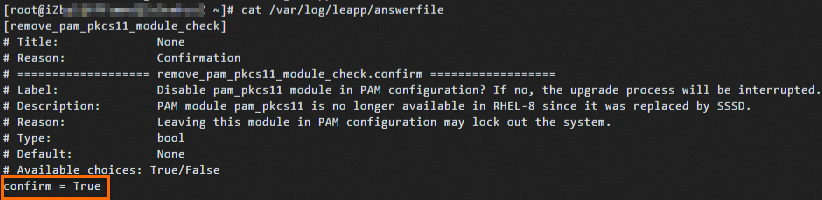

ケース 4:確認ファイルが編集・確認されていない。

Risk Factor: high (inhibitor)

Title: Missing required answers in the answer file

Summary: One or more sections in answerfile are missing user choices: remove_pam_pkcs11_module_check.confirm

For more information consult https://leapp.readthedocs.io/en/latest/dialogs.html

Remediation: [hint] Please register user choices with leapp answer cli command or by manually editing the answerfile.

[command] leapp answer --section remove_pam_pkcs11_module_check.confirm=True

解決策:この場合、RHEL 8 でサポートされていない pam モジュールを削除する必要があります。この操作は /var/log/leapp/answerfile ファイルでの確認が必要です。次のコマンドを実行して confirm を True に設定します。

leapp answer --section remove_pam_pkcs11_module_check.confirm=True

高:高リスク。この種の問題はアップグレードを直接ブロックしませんが、アップグレード後の問題を避けるために、アップグレード前または後に解決する必要があります。

ケース 1:一部のパッケージがインストールできない。

Risk Factor: high

Title: Packages from unknown repositories may not be installed

Summary: 3 packages may not be installed or upgraded due to repositories unknown to leapp:

- python3-pyxattr (repoid: rhel8-CRB)

- rpcgen (repoid: rhel8-CRB)

- ustr (repoid: rhel8-CRB)

Remediation: [hint] In case the listed repositories are mirrors of official repositories for RHEL (provided by Red Hat on CDN) and their repositories IDs has been customized, you can change the configuration to use the official IDs instead of fixing the problem. You can also review the projected DNF upgrade transaction result in the logs to see what is going to happen, as this does not necessarily mean that the listed packages will not be upgraded. You can also install any missing packages after the in-place upgrade manually.

解決策:アップグレード後に不足しているパッケージを手動でインストールします。

ケース 2:一部の RHEL 7 パッケージがアップグレードされない。

Risk Factor: high

Title: Some RHEL 7 packages have not been upgraded

Summary: Following RHEL 7 packages have not been upgraded:

leapp-upgrade-el7toel8-0.18.0-1.el7_9

kernel-3.10.0-1160.92.1.el7

leapp-rhui-alibaba-1.0.0-1.el7_9

Please remove these packages to keep your system in supported state.

解決策:yum remove leapp-upgrade-el7toel8-0.18.0-1.el7_9 kernel-3.10.0-1160.92.1.el7 leapp-rhui-alibaba-1.0.0-1.el7_9 コマンドを実行してこれらのパッケージを削除します。

中:中リスク。この種の問題はアップグレードを直接ブロックしませんが、アップグレード後の潜在的な問題を避けるために、アップグレード前または後に解決する必要があります。

ケース:PAM 構成の pam_pkcs11 モジュールが削除される。

Title: Module pam_pkcs11 will be removed from PAM configuration

Summary: Module pam_pkcs11 was surpassed by SSSD and therefore it was removed from RHEL-8. Keeping it in PAM configuration may lock out the system thus it will be automatically removed from PAM configuration before upgrading to RHEL-8. Please switch to SSSD to recover the functionality of pam_pkcs11.

Remediation: [hint] Configure SSSD to replace pam_pkcs11

解決策:アップグレード後にシステムの認証機能が正しく機能するように、SSSD を構成して pam_pkcs11 の機能を置き換えます。

低:低リスク。この種の問題はアップグレードプロセスやシステム操作に軽微な影響を与えますが、安定したシステム操作を確保するために、アップグレード前または後に解決する必要があります。

ケース:SELinux が permissive モードに設定される。

Risk Factor: low

Title: SElinux will be set to permissive mode

Summary: SElinux will be set to permissive mode. Current mode: enforcing. This action is required by the upgrade process to make sure the upgraded system can boot without beinig blocked by SElinux rules.

Remediation: [hint] Make sure there are no SElinux related warnings after the upgrade and enable SElinux manually afterwards. Notice: You can ignore the "/root/tmp_leapp_py3" SElinux warnings.

解決策:アップグレード後、SELinux 関連の警告がないことを確認し、システムのセキュリティとコンプライアンスを確保するために SELinux を enforcing モードにリセットします。

情報:情報提供。この種の問題は通常、情報メッセージであり、アップグレードプロセスやシステム操作に影響を与えません。レポート内の特定のメッセージを表示して、アップグレードプロセス中に発生する変更を理解できます。

ケース:/etc/dnf/vars/releasever のリリースバージョンが現在のターゲットバージョンに設定される。

Risk Factor: info

Title: Release version in /etc/dnf/vars/releasever will be set to the current target release

Summary: On this system, Leapp detected "releasever" variable is either configured through DNF/YUM configuration file and/or the system is using RHUI infrastructure. To avoid issues with repofile URLs (when --release option is not provided) in cases where there is the previous major.minor version value in the configuration, release version will be set to the target release version (8.8). This will also ensure the system stays on the expected target version after the upgrade

解決策:操作は不要です。

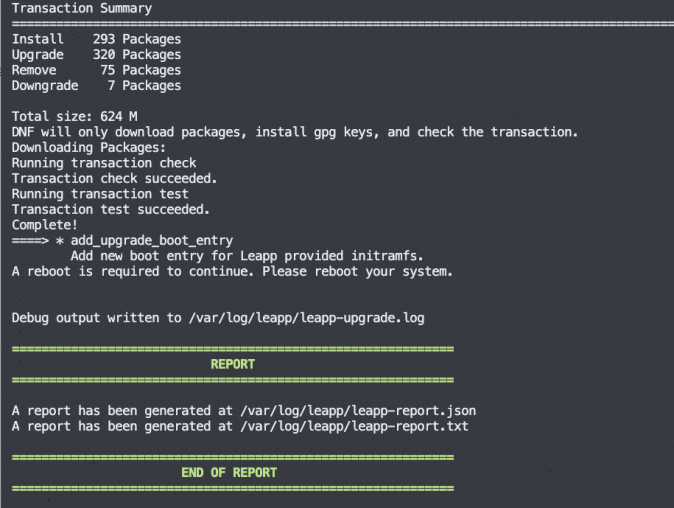

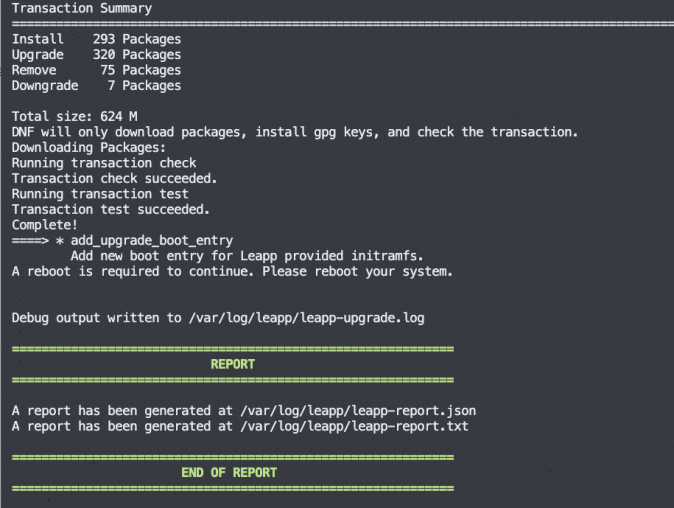

次のコマンドを実行してアップグレードを実行します。

RHEL 8 の最新バージョンにアップグレードします。

leapp upgrade --no-rhsm

特定のターゲットバージョンにアップグレードします。例えば、RHEL 7 を RHEL 8.8 にアップグレードします。

leapp upgrade --no-rhsm --target 8.8

次の図は、アップグレードが成功したことを示しています。

次のコマンドを実行してインスタンスを再起動し、新しいシステムで起動します。

reboot

アップグレード結果を検証します。

cat /etc/redhat-release コマンドを実行して、システムバージョンが更新されているか確認します。

アップグレード実行ログまたはレポートでエラーがないか確認します。

サービスが RHEL 8 システムで正しく実行されているか確認します。

(条件付き) 次のコマンドを実行して RHEL ソースを構成します。

Leapp アップグレードツールを使用してアップグレードを完了すると、/etc/dnf/vars/releasever ファイルがデフォルトで変更され、システムが特定のマイナーバージョンの RHEL にロックされます。例えば、RHEL 8.8 の場合、リポジトリソースは https://xxxx/8.8/xxx を指すため、RHEL 8.8 バージョンのパッケージにしかアクセスできません。最新のセキュリティパッチと機能更新を取得するために、最新の RHEL 8 バージョンのパッケージに自動的にアクセスしたい場合は、releasever 構成ファイルを削除し、メタデータキャッシュを再構築します。

rm -f /etc/dnf/vars/releasever

dnf clean all && dnf makecache

コマンドを実行すると、RHEL 8 のリポジトリソースが https://xxxx/8/xxx に更新されます。これにより、システムは RHEL 8 の最新のセキュリティパッチと機能更新を自動的に取得でき、システムが最新の状態に保たれます。

RHEL 8 から RHEL 9 へのアップグレード方法

アップグレードする RHEL インスタンスがシステム要件を満たしていることを確認してください。詳細については、「Red Hat Enterprise Linux Technology Capabilities and Limits」をご参照ください。

ご利用の RHEL インスタンスが、Alibaba Cloud パブリックイメージ (RHEL 8 サブスクリプションを含む) の RHEL 8 システム、または購入済みの Alibaba Cloud RHEL 8 サブスクリプションを持つ Alibaba Cloud 上のセルフインポート RHEL 8 システムであることを確認してください。

説明 Alibaba Cloud RHEL サブスクリプションは、Alibaba Cloud 上で RHEL オペレーティングシステムを使用する際に、ソフトウェア、セキュリティ更新プログラム、テクニカルサポートへのライセンスアクセスを提供します。

Red Hat から直接購入したサブスクリプションを持つ RHEL システムをお持ちの場合は、Red Hat の公式ドキュメント「Upgrading from RHEL 8 to RHEL 9」をご参照ください。

アップグレードの前に、アップグレードのリスクを理解し、「スナップショットの作成」でデータをバックアップしてください。これにより、アップグレードが失敗した場合にデータを迅速に回復できます。

root ユーザーを使用して、RHEL システムを実行している ECS インスタンスにリモート接続します。

詳細については、「Workbench を使用した Linux インスタンスへの接続」をご参照ください。

重要 アップグレード操作には、システム構成ファイルとライブラリファイルの変更が含まれます。アップグレードプロセスを正常に完了させるには、root 権限が必要です。

次のコマンドを実行して、RHEL インスタンスに Alibaba Cloud RHEL サブスクリプションがあるか確認します。

rpm -qa |grep aliyun

応答が返されない場合、ご利用のシステムは Alibaba Cloud RHEL サブスクリプションを使用していません。まず、「サブスクリプションの購入」を行い、その後アップグレードを実行してください。

rhel8.6 のようなマイナーバージョンを含む応答を受け取った場合は、まずチケットを送信して最新の RPM パッケージを入手してインストールし、その後アップグレードを実行してください。

説明 Alibaba Cloud で RHEL を実行する場合、システムは Alibaba Cloud Red Hat Update Infrastructure (RHUI) サービスを介して Red Hat ソフトウェアリポジトリにアクセスする必要があります。aliyun_rhel8.6-2.0-1.noarch のような特定のマイナーバージョンのパッケージがインストールされている場合、システムが RHUI に接続できなくなる可能性があります。この障害により、ソフトウェア更新を取得したり、新しいバージョンにアップグレードしたりすることができなくなります。

aliyun_rhui_rhel8-2.0-3.x86_64 のようなサブスクリプションパッケージの応答が返された場合、ご利用のシステムは Alibaba Cloud RHEL サブスクリプションを使用しています。アップグレードに進むことができます。

アップグレード環境を準備します。

次のコマンドを実行して RHEL システムを最新バージョンにアップグレードし、システムを再起動して変更を有効にします。最新バージョンには通常、既知の脆弱性、エラー、セキュリティ問題の修正が含まれています。

yum -y update

reboot

次のコマンドを実行して、RHEL システムに Leapp アップグレードツールをインストールします。

yum -y install leapp leapp-rhui-alibaba --enablerepo="*"

次のコマンドを実行して、Leapp がインストールされているか確認します。

leapp --version

leapp version xxx のような応答が返された場合、Leapp はインストールされています。

アップグレード前チェックを実行します。

システム構成は大きく異なる可能性があるため、アップグレードの前に Leapp ツールを使用してシステムのアップグレード前チェックを実行してください。Leapp ツールからのチェック結果を確認し、ツールの提案に基づいて報告された問題を解決して、アップグレード要件を満たしてください。

次のコマンドを実行して、アップグレード前チェックを実行します。

systemctl stop systemd-resolved

systemctl disable systemd-resolved

RHEL 9 の最新バージョンへのアップグレードをチェックする場合。

leapp preupgrade --no-rhsm

RHEL 8 から RHEL 9.4 など、特定のターゲットバージョンにアップグレードする場合。

leapp preupgrade --no-rhsm --target 9.4

説明 leapp preupgrade -h コマンドを実行して、アップグレード可能なターゲットバージョンを確認できます。

アップグレード前チェックの結果を表示します。

Leapp ツールからのアップグレード前チェックログは、次のログファイルに保存されます:

/var/log/leapp/leapp-preupgrade.log:Leapp ツールログ

/var/log/leapp/leapp-report.txt:テキスト形式のアップグレード前チェックレポート

/var/log/leapp/leapp-report.json:JSON 形式のアップグレード前チェックレポート

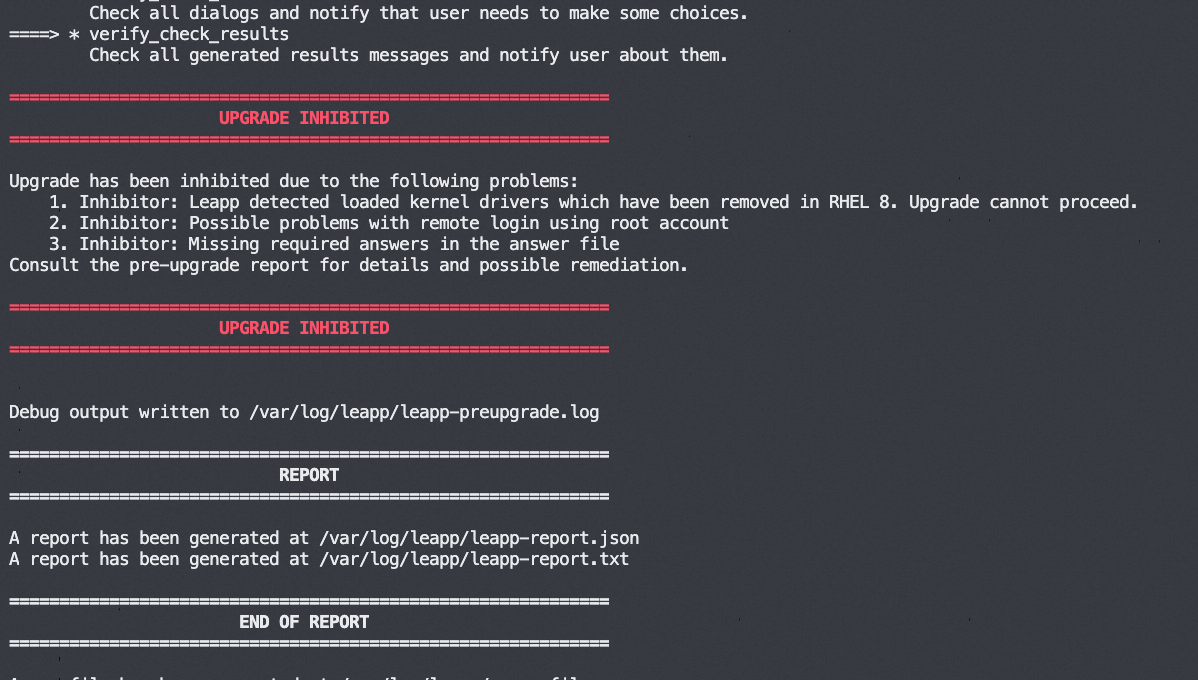

アップグレード前チェックが失敗した場合、次の図に示すように、失敗したチェック項目が表示されます。

(条件付き) アップグレード前エラーの処理。

ログファイル /var/log/leapp/leapp-report.txt でアップグレード前エラーメッセージを確認し、Leapp ツールの提案に基づいてエラーを解決します。以下に、リスクレベル別の一般的なアップグレード前チェックエラーとその解決策を示します。

高:高リスク。この種の問題はアップグレードを直接ブロックしませんが、アップグレード後の問題を避けるために、アップグレード前または後に解決する必要があります。

ケース 1:カスタムの Leapp アクターまたはファイルが検出された。

Risk Factor: high

Title: Detected custom leapp actors or files.

Summary: We have detected installed custom actors or files on the system. These can be provided e.g. by third party vendors, Red Hat consultants, or can be created by users to customize the upgrade (e.g. to migrate custom applications). This is allowed and appreciated. However Red Hat is not responsible for any issues caused by these custom leapp actors. Note that upgrade tooling is under agile development which could require more frequent update of custom actors.

The list of custom leapp actors and files:

- /usr/share/leapp-repository/repositories/system_upgrade/common/files/rhui/alibaba/content.crt

- /usr/share/leapp-repository/repositories/system_upgrade/common/files/rhui/alibaba/key.pem

- /usr/share/leapp-repository/repositories/system_upgrade/common/files/rhui/alibaba/leapp-alibaba.repo

Related links:

- Customizing your Red Hat Enterprise Linux in-place upgrade: https://red.ht/customize-rhel-upgrade

Remediation: [hint] In case of any issues connected to custom or third party actors, contact vendor of such actors. Also we suggest to ensure the installed custom leapp actors are up to date, compatible with the installed packages.

解決策:カスタムアクターが最新であり、Leapp ツールおよびシステム環境と互換性があることを確認してください。アップグレード後、システムが正しく動作することを確認し、カスタムアクターによって引き起こされた問題を迅速に解決してください。カスタムアクターの管理方法の詳細については、「Customizing your Red Hat Enterprise Linux in-place upgrade」をご参照ください。

ケース 2:アップグレード中に GRUB2 構成が自動的に更新される。

Risk Factor: high

Title: GRUB2 core will be automatically updated during the upgrade

Summary: On legacy (BIOS) systems, GRUB2 core (located in the gap between the MBR and the first partition) cannot be updated during the rpm transaction and Leapp has to initiate the update running "grub2-install" after the transaction. No action is needed before the upgrade. After the upgrade, it is recommended to check the GRUB configuration.

解決策:アップグレード後、GRand Unified Bootloader (GRUB) 構成を確認して、システムが正しく起動することを確認してください。

低:低リスク。この種の問題はアップグレードプロセスやシステム操作に軽微な影響を与えますが、安定したシステム操作を確保するために、アップグレード前または後に解決する必要があります。

ケース:SELinux が permissive モードに設定される。

Risk Factor: low

Title: SElinux will be set to permissive mode

Summary: SElinux will be set to permissive mode. Current mode: enforcing. This action is required by the upgrade process to make sure the upgraded system can boot without beinig blocked by SElinux rules.

Remediation: [hint] Make sure there are no SElinux related warnings after the upgrade and enable SElinux manually afterwards. Notice: You can ignore the "/root/tmp_leapp_py3" SElinux warnings.

解決策:アップグレード後、SELinux 関連の警告がないことを確認し、システムのセキュリティとコンプライアンスを確保するために SELinux を enforcing モードにリセットします。

情報:情報提供。この種の問題は通常、情報メッセージであり、アップグレードプロセスやシステム操作に影響を与えません。レポート内の特定のメッセージを表示して、アップグレードプロセス中に発生する変更を理解できます。

ケース:一部のターゲットシステムリポジトリが除外される。

Risk Factor: info

Title: Excluded target system repositories

Summary: The following repositories are not supported by Red Hat and are excluded from the list of repositories used during the upgrade.

- rhui-codeready-builder-for-rhel-9-aarch64-rhui-rpms

- codeready-builder-for-rhel-9-aarch64-rpms

- codeready-builder-for-rhel-9-s390x-rpms

- codeready-builder-beta-for-rhel-9-ppc64le-rpms

- codeready-builder-for-rhel-9-x86_64-rpms

Remediation: [hint] If some of excluded repositories are still required to be used during the upgrade, execute leapp with the --enablerepo option with the repoid of the repository required to be enabled as an argument (the option can be used multiple times).

解決策:アップグレードプロセス中に除外されたリポジトリの一部を有効にする必要がある場合は、--enablerepo オプションを使用して有効にします。

次のコマンドを実行してアップグレードを実行します。

RHEL 9 の最新バージョンにアップグレードします。

leapp upgrade --no-rhsm

特定のターゲットバージョンにアップグレードします。例えば、RHEL 8 を RHEL 9.4 にアップグレードします。

leapp upgrade --no-rhsm --target 9.4

次の図は、アップグレードが成功したことを示しています。

次のコマンドを実行してインスタンスを再起動し、新しいシステムで起動します。

reboot

アップグレード結果を検証します。

cat /etc/redhat-release コマンドを実行して、システムバージョンが更新されているか確認します。

アップグレード実行ログまたはレポートでエラーがないか確認します。

サービスが RHEL 9 システムで正しく実行されているか確認します。

(条件付き) 次のコマンドを実行して RHEL ソースを構成します。

Leapp ツールを使用してシステムをアップグレードすると、/etc/dnf/vars/releasever ファイルがデフォルトで変更され、システムが特定のマイナーバージョンの RHEL にロックされます。例えば、RHEL 9.4 の場合、リポジトリソースは https://xxxx/9.4/xxx を指すため、RHEL 9.4 バージョンのパッケージにしかアクセスできません。最新のセキュリティパッチと機能更新を取得するために、最新の RHEL 9 バージョンのパッケージに自動的にアクセスしたい場合は、releasever 構成ファイルを削除し、メタデータキャッシュを再構築できます。

rm -f /etc/dnf/vars/releasever

dnf clean all && dnf makecache

コマンドを実行すると、RHEL 9 のリポジトリソースが https://xxxx/9/xxx に更新されます。これにより、システムは最新のセキュリティパッチと機能更新を自動的に取得でき、システムが最新の状態に保たれます。

関連ドキュメント

オペレーティングシステムのライフサイクル、各フェーズの特徴、およびサービス終了または延長サポートフェーズの一般的なソリューションの詳細については、「オペレーティングシステムのライフサイクル」をご参照ください。