仮想ボーダールーター (VBR) を Cloud Enterprise Network (CEN) インスタンスに接続した後、CEN のヘルスチェック機能を使用して、VBR に関連付けられている Express Connect 回線の接続性をプローブできます。CEN とデータセンター間に冗長ルートが存在する場合、ヘルスチェックにより、Express Connect 回線で障害が検出されたときに、利用可能なルートへの自動スイッチオーバーが可能になります。このプロセスにより、中断のないトラフィック伝送が保証されます。

背景

仕組み

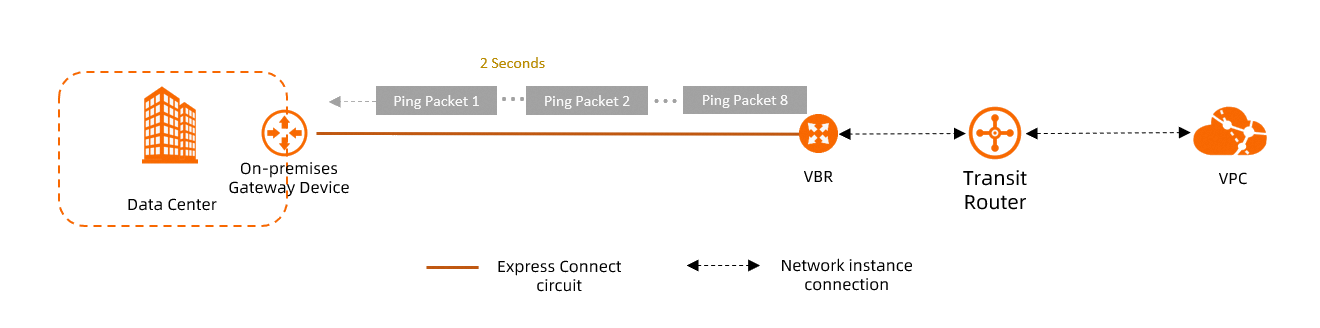

VBR インスタンスのヘルスチェックを設定すると、Alibaba Cloud はデフォルトで 2 秒ごとにヘルスチェックの各ソース IP アドレスからデータセンターのヘルスチェックの宛先 IP アドレスに ping パケットを送信します。ping パケットが 同じパスに沿って返信される場合、Express Connect 回線は正常と見なされます。特定の Express Connect 回線が 8 回連続した ping パケットに応答しない、または ping パケットが他のパスから返信される場合、Express Connect 回線は異常と見なされます。

ヘルスチェックでは、異常な Express Connect 回線が検出された後、通知は送信されません。Express Connect 回線のアラートルールを設定することをお勧めします。Express Connect 回線のアラートルールがトリガーされると、システムはアラート通知を送信します。これにより、問題を迅速に処理できます。

ヘルスチェックの宛先 IP アドレスは、ping プローブに応答できる必要があります。データセンターは、ping プローブをスロットルまたは禁止してはなりません。

データセンターのネットワークデバイスで Control Plane Policing (CoPP) (Cisco デバイスなど) またはローカルの攻撃対策ポリシー が設定されている場合、ヘルスチェックプローブパケットがドロップされることがあります。これにより、リンクフラッピングが発生します。データセンターのネットワークデバイスで CoPP スロットル設定を無効にすることをお勧めします。

冗長な Express Connect 回線に関する使用上の注意

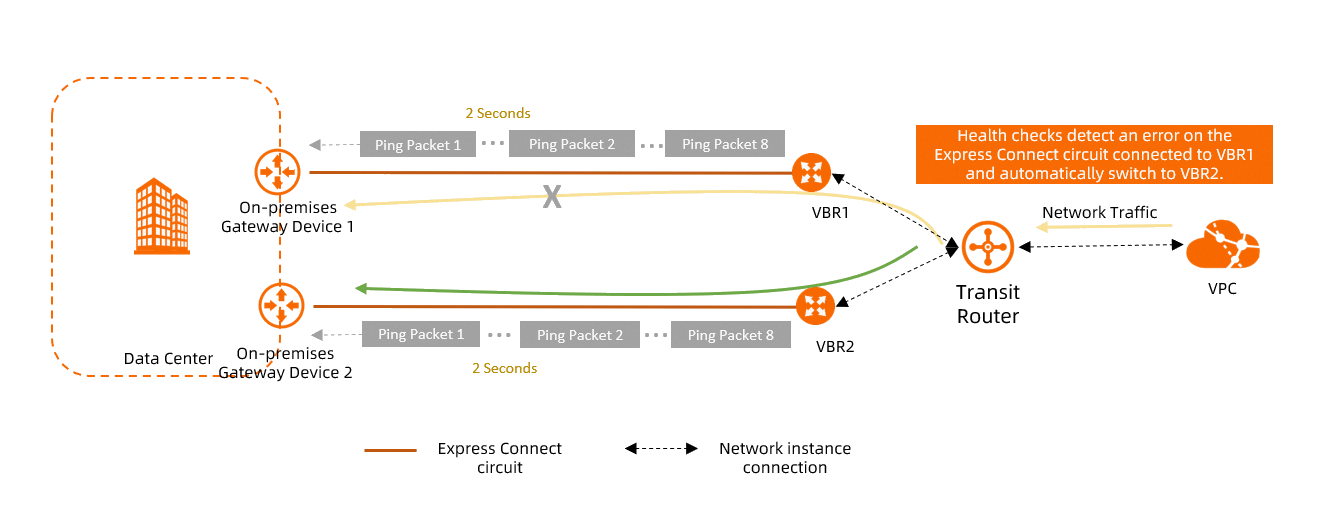

データセンターが複数の Express Connect 回線を介して Alibaba Cloud に接続されている場合、ヘルスチェックの [ルートの切り替え] 機能を使用して、自動ルートスイッチオーバーを許可するかどうかを指定できます。この機能を有効にし、ヘルスチェックで異常な Express Connect 回線が検出された場合、現在の Express Connect 回線のトラフィックは、別の正常な Express Connect 回線に自動的に切り替えられます。

VBR インスタンスが静的ルーティングを使用してオンプレミスネットワークと通信する場合、自動ルートスイッチオーバーを有効にするには、VBR インスタンスのヘルスチェックを設定し、[ルートの切り替え] 機能を有効にする必要があります。ヘルスチェックは、複数の Express Connect 回線間のルートスイッチオーバーのみをサポートします。他のタイプのパス間のルートスイッチオーバーはサポートされていません。たとえば、Express Connect 回線と IPsec-VPN 接続間のルートスイッチオーバーはサポートされていません。

前提条件

Express Connect 回線に関連付けられている VBR インスタンスが CEN インスタンスに接続されています。詳細については、「VBR 接続の作成」をご参照ください。

ステップ 1: CEN コンソールでヘルスチェック設定を追加する

CEN コンソールにログインします。

左側のナビゲーションウィンドウで、VBR ヘルスチェック をクリックします。

VBR ヘルスチェック ページで、VBR インスタンスが配置されているリージョンを選択し、ヘルスチェックの追加 をクリックします。

ヘルスチェックの追加 ダイアログボックスで、次の情報を使用してヘルスチェックを設定し、OK をクリックします。

設定

説明

インスタンス

VBR インスタンスが接続されている CEN インスタンスを選択します。

仮想ボーダールーター (VBR)

監視する VBR インスタンスを選択します。

ソース IP

次のいずれかの方法でソース IP アドレスを設定できます。

自動 IP アドレス (推奨): システムは 100.96.0.0/16 CIDR ブロックから IP アドレスを自動的に割り当てます。

カスタム IP アドレス: ソース IP アドレスは、10.0.0.0/8、192.168.0.0/16、または 172.16.0.0/12 CIDR ブロックの未使用の IP アドレスにすることができます。IP アドレスは、CEN インスタンスでの通信に使用される IP アドレスと競合してはなりません。また、IP アドレスは、VBR インスタンスの [Alibaba Cloud 側 IPv4 ピア IP アドレス] または [お客様側 IPv4 ピア IP アドレス] と競合してはなりません。

説明自動 IP アドレス メソッドの場合:

次の各リージョンでは、最大 16 個の VBR インスタンスにソース IP アドレスを自動的に割り当てることができます。

リージョン情報を表示するにはクリックしてください米国 (シリコンバレー)、中国 (香港)、米国 (バージニア)、中国 (北京)、中国 (上海)、中国 (深圳)、シンガポール、中国 (杭州)、中国 (河源)、中国 (成都)、中国 (張家口)、ドイツ (フランクフルト)、マレーシア (クアラルンプール)、英国 (ロンドン)、中国 (青島)、インドネシア (ジャカルタ)、中国 (フフホト)、中国 (広州)、中国 (ウランチャブ)、中国 (南京 - ローカルリージョン)、日本 (東京)

フィリピン (マニラ)、韓国 (ソウル)、中国 (福州 - ローカルリージョン)、タイ (バンコク)、メキシコ、SAU (リヤド - パートナーリージョン) の各リージョンでは、最大 8 個の VBR インスタンスにソース IP アドレスを自動的に割り当てることができます。

選択した設定方法に関係なく、ヘルスチェックが設定されると、CEN は VBR インスタンスにルートエントリをアドバタイズします。ルートエントリの宛先 CIDR ブロックはソース IP アドレスで、サブネットマスクは 32 ビット長です。

VBR インスタンスとデータセンターがボーダーゲートウェイプロトコル (BGP) 動的ルーティングプロトコルを使用する場合、このルートエントリは BGP を介してデータセンターにアドバタイズされます。

ターゲット IP

宛先 IP アドレスは、VBR インスタンスのお客様側の IP アドレスです。

プローブ間隔 (秒)

ヘルスチェックのために連続したプローブパケットが送信される間隔。単位: 秒。

有効な値: 2~3。デフォルト値: 2。

プローブパケット数

ヘルスチェックのために送信される連続したプローブパケットの数。単位: パケット。

有効な値: 3~8。デフォルト値: 8。

ルートの切り替え

ヘルスチェックのルートスイッチオーバー機能を有効にするかどうかを指定します。

この機能はデフォルトで有効になっています。ヘルスチェックで異常な Express Connect 回線が検出され、CEN インスタンスに冗長ルートが存在する場合、ヘルスチェックはすぐに利用可能なリンクへのルートスイッチオーバーをトリガーします。

この機能を無効にすると、ヘルスチェックはリンクプローブのみを実行します。ヘルスチェックで異常な Express Connect 回線が検出されても、ルートスイッチオーバーはトリガーされません。

警告この機能を無効にする場合は、他の方法でリンクの冗長性を確保してください。そうしないと、Express Connect 回線に障害が発生した場合にネットワークが中断されます。

説明

ヘルスチェックの説明を追加します。

ステップ 2: データセンターにヘルスチェック設定を追加する

ヘルスチェックが期待どおりに機能するように、データセンターにヘルスチェック設定を追加する必要があります。

データセンターにヘルスチェックプローブパケットの戻りルートを追加します。

重要VBR インスタンスがボーダーゲートウェイプロトコル (BGP) を使用している場合、ヘルスチェックを設定した後、Alibaba Cloud はデフォルトでヘルスチェックのソース IP アドレスを 32 ビットマスクのルートとしてデータセンターにアドバタイズします。データセンターにヘルスチェックプローブパケットの戻りルートを追加する必要はありません。

VBR インスタンスが静的ルーティングを使用している場合、データセンターにルートエントリを手動で設定する必要があります。ルートエントリの宛先 CIDR ブロックはヘルスチェックのソース IP アドレス、サブネットマスクは 32 ビット長、ネクストホップは対応する Express Connect 回線を指す必要があります。そうしないと、ヘルスチェックプローブの ping パケットが、プローブ対象の Express Connect 回線の元のパスに沿って返信されません。これにより、Alibaba Cloud は Express Connect 回線が利用できないと誤って判断します。

次のサンプル設定は、ヘルスチェックプローブパケットの戻りルートを手動で追加する方法を示しています。この設定は参照用です。具体的な設定コマンドについては、デバイスベンダーにお問い合わせください。

# ヘルスチェックプローブパケットの戻りルートを設定します。 ip route <Source IP address of the health check> 255.255.255.255 <Alibaba Cloud-side IP address of the destination VBR instance>データセンターにヘルスチェック設定を追加します。

双方向転送検出 (BFD) または Network Quality Analyzer (NQA) を使用して、データセンターにヘルスチェック設定を追加できます。これにより、Express Connect 回線の接続性をデータセンターからもプローブできるようになります。具体的な設定コマンドについては、デバイスベンダーにお問い合わせください。

重要NQA プローブを設定する場合、VBR の [Alibaba Cloud 側 IPv4 ピア IP アドレス] をプローブ宛先アドレスとして使用しないでください。そうしないと、リンクが正常なときに誤ったスイッチオーバーが発生したり、リンクに障害が発生したときにスイッチオーバーが失敗したりする可能性があります。ステップ 1 のヘルスチェックのソース IP アドレスを、データセンターがクラウドネットワークをプローブするための宛先アドレスとして使用する必要があります。この IP アドレスは ICMP プローブのみをサポートします。

クラウドへの接続に冗長リンクがない場合は、NQA プローブの結果に影響されない、クラウドを指す集約ルートを設定することをお勧めします。これにより、NQA プローブが異常でも Express Connect 回線を介した接続が中断されない場合に、トラフィックが正常に転送されるようになります。

データセンターでヘルスチェックとルーティングを関連付ける設定を追加します。

データセンターが複数の Express Connect 回線を介して Alibaba Cloud に接続されている場合、データセンターでヘルスチェックとルーティングを関連付ける設定を追加する必要があります。これにより、Express Connect 回線の接続性をデータセンターからもプローブでき、ヘルスチェックの結果に基づいてルートスイッチオーバーを自動的に実装できるようになります。具体的な設定コマンドについては、デバイスベンダーにお問い合わせください。

ステップ 3: CloudMonitor コンソールでアラートルールを追加する

ヘルスチェックを設定した後、Express Connect 回線のアラートルールを追加することをお勧めします。Express Connect 回線のアラートルールがトリガーされると、システムはアラート通知を送信します。これにより、問題を迅速に処理できます。

CloudMonitor コンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

アラームルール ページで、アラームルールを作成 をクリックします。

アラームルールを作成 パネルで、製品 を [Cloud Enterprise Network-仮想ボーダールーター] に設定し、関連するアラートルールを設定して、OK をクリックします。

このセクションでは、このトピックに密接に関連する設定のみを説明します。他のパラメーターの詳細については、「アラートルールの作成」をご参照ください。

ルールの追加 をクリックし、しきい値トリガーのアラートルールのメトリックタイプを選択します。このトピックでは、[単一メトリック] を例として使用します。表示される [ルール説明の設定] パネルで、次のパラメーターを設定し、確定 をクリックします。

設定

説明

アラームルール名

しきい値トリガーのアラートルールの名前。

インジケータータイプ

しきい値トリガーのアラートルールのメトリックタイプ。このトピックでは、[単一メトリック] を例として使用します。他のメトリックタイプのパラメーター設定については、「アラートテンプレートの作成」をご参照ください。

単一メトリック

複合メトリック

式

スマートしきい値

モニタリングメトリック

監視するメトリックを選択します。

VBRHealthyCheckLatency: Alibaba Cloud とデータセンター間の通信レイテンシ。

VBRHealthyCheckLossRate: Alibaba Cloud とデータセンター間の通信のパケット損失率。

VBRInternetOutRate: Alibaba Cloud からデータセンターへのトラフィックに使用される帯域幅。

VBRInternetInRate: データセンターから Alibaba Cloud へのトラフィックに使用される帯域幅。

しきい値とアラームレベル

アラートルールのアラート条件、アラートしきい値、およびアラートレベルを設定します。

その他の操作

操作 | 説明 | 手順 |

ヘルスチェックの編集 | ヘルスチェックを設定した後、ソース IP、宛先 IP、プローブ間隔、およびプローブパケット数を変更できます。 説明 [ルートの切り替え] 設定は変更できません。[ルートの切り替え] 設定を変更するには、現在のヘルスチェック設定を削除してから新しい設定を追加する必要があります。 |

|

ヘルスチェックの削除 | Express Connect 回線の接続性を監視する必要がなくなった場合は、ヘルスチェックを削除できます。 |

|

よくある質問

複数の VBR がトランジットルーターに接続されているシナリオでは、Express Connect 回線間の冗長性はどの粒度で実装されますか?

Express Connect 回線間の冗長性は、ルートエントリレベルで実装されます。

たとえば、VBR1 と VBR2 がトランジットルーターに接続されており、トランジットルーターのルートテーブルに次の 3 つのルートエントリが存在するとします。

VBR1 のヘルスチェックが失敗すると、192.168.1.0/24 CIDR ブロック宛てのトラフィックは VBR2 の Express Connect 回線に切り替えられます。

VBR2 のヘルスチェックが失敗すると、192.168.1.0/24 CIDR ブロック宛てのトラフィックは VBR1 の Express Connect 回線に切り替えられます。192.168.2.0/24 CIDR ブロック宛てのトラフィックの伝送パスは切り替えられません。

宛先 CIDR ブロック | ネクストホップ | ネクストホップに関連付けられたネットワークインスタンス |

192.168.1.0/24 | VBR1 接続 | VBR1 |

192.168.1.0/24 | VBR2 接続 | VBR2 |

192.168.2.0/24 | VBR2 接続 | VBR2 |

複数の VBR がトランジットルーターに接続されているシナリオ (および Express Connect 回線が冗長である) で、すべての VBR インスタンスがヘルスチェックに失敗した場合、トラフィックは中断されますか?

Alibaba Cloud からデータセンターへのトラフィックの場合、Alibaba Cloud はデフォルトで最後の VBR インスタンスの Express Connect 回線を介してトラフィックを転送します。

最後の VBR インスタンスのヘルスチェックが失敗しても、Express Connect 回線が実際に接続されている場合、トラフィックは 1 つの Express Connect 回線を介してのみ送信できるため、Alibaba Cloud からデータセンターへのトラフィックの利用可能な帯域幅は減少します。

最後の VBR インスタンスのヘルスチェックが失敗し、Express Connect 回線に障害が発生した場合、Alibaba Cloud からデータセンターへのトラフィックは中断されます。

最後の VBR インスタンスは、ヘルスチェックに最後に失敗したインスタンスです。たとえば、VBR1、VBR2、および VBR3 がトランジットルーターに接続されており、トランジットルーターのルートテーブルに次の 3 つのルートエントリが存在するとします。システムは最初に VBR1 と VBR2 のヘルスチェックが失敗したことを検出し、次に VBR3 のヘルスチェックが失敗したことを検出します。この場合、VBR3 が最後の VBR インスタンスです。Alibaba Cloud からデータセンターへのすべてのトラフィックは、VBR3 の Express Connect 回線を介して送信されます。

宛先 CIDR ブロック

ネクストホップ

ネクストホップに関連付けられたネットワークインスタンス

192.168.1.0/24

VBR1 接続

VBR1

192.168.1.0/24

VBR2 接続

VBR2

192.168.1.0/24

VBR3 接続

VBR3

データセンターから Alibaba Cloud へのトラフィックについては、ネットワーク設定に基づいて影響を評価してください。

複数の VBR がトランジットルーターに接続されているシナリオ (および Express Connect 回線が冗長である) で、すべての VBR インスタンスがヘルスチェックに失敗した場合、ルートスイッチオーバーは発生しますか?

ルートスイッチオーバーは、Express Connect 回線の接続性の変化によってのみトリガーされます。たとえば、ヘルスチェックで Express Connect 回線のステータスが接続済みから切断済み、または切断済みから接続済みに変化したことが検出された場合などです。

ヘルスチェック設定を削除すると、ルートフラッピングやトラフィックの中断が発生しますか?

CEN コンソールでヘルスチェック設定を削除しても、ルートフラッピングは発生しません。システムはデフォルトで Express Connect 回線を正常と見なし、既存のルートに基づいて Express Connect 回線にトラフィックを転送します。

現在の Express Connect 回線に実際に障害が発生している場合、トラフィックは中断されます。

データセンターでヘルスチェック設定を削除する場合は、ネットワーク設定に基づいて影響を評価してください。

リファレンス

関連する API 操作:

EnableCenVbrHealthCheck: VBR インスタンスのヘルスチェックを設定するか、VBR インスタンスのヘルスチェック設定を変更します。

DescribeCenVbrHealthCheck: 指定されたリージョン内の VBR インスタンスのヘルスチェック設定情報を照会します。

DisableCenVbrHealthCheck: VBR インスタンスのヘルスチェック設定を削除します。