このトピックでは、Cloud Enterprise Network (CEN) を使用して、VPC (Virtual Private Cloud) 間のクロスリージョンおよびクロスアカウント接続を確立する方法について説明します。

シナリオ

このトピックでは、上の図のシナリオを例として使用します。ある企業がアカウント A を使用して中国 (杭州) リージョンに VPC1 を、中国 (青島) リージョンに VPC3 を作成します。同社はアカウント B を使用して中国 (杭州) リージョンに VPC2 を作成します。アプリケーションは、3 つの VPC の Elastic Compute Service (ECS) インスタンスにデプロイされています。VPC は相互に通信できません。ビジネスの成長をサポートするために、同社はリソース共有のために 3 つの VPC 間の通信を有効にする必要があります。

同社は CEN を使用して、VPC1 と VPC2 を中国 (杭州) リージョンのアカウント A に属するトランジットルーターに接続できます。次に、同社は VPC3 を中国 (青島) リージョンのアカウント A に属するトランジットルーターに接続できます。中国 (杭州) リージョンと中国 (青島) リージョンのトランジットルーター間にリージョン間接続が作成されると、3 つの VPC は相互に通信できるようになります。

このトピックでは、クロスアカウントとは、RAM ユーザーではなく、異なる Alibaba Cloud アカウントを指します。

前提条件

アカウント A を使用して中国 (杭州) リージョンに VPC を、中国 (青島) リージョンにもう 1 つの VPC を作成済みであること。アカウント B を使用して中国 (杭州) リージョンに VPC を作成済みであること。アプリケーションは、3 つすべての VPC の ECS インスタンスにデプロイされています。詳細については、「IPv4 CIDR ブロックを持つ VPC の作成」をご参照ください。

各 VPC には、Enterprise Edition トランジットルーターでサポートされているゾーンに十分な数の vSwitch があり、各 vSwitch には少なくとも 1 つのアイドル IP アドレスがあることを確認してください。

Enterprise Edition トランジットルーターが、中国 (南京-ローカルリージョン) など、1 つのゾーンのみをサポートするリージョンにデプロイされている場合、VPC にはゾーン内に少なくとも 1 つの vSwitch が必要です。

Enterprise Edition トランジットルーターが、中国 (上海) など、複数のゾーンをサポートするリージョンにデプロイされている場合、VPC にはゾーン内に少なくとも 2 つの vSwitch が必要です。vSwitch は異なるゾーンにある必要があります。

詳細については、「VPC 接続の仕組み」をご参照ください。

次の表に、この例における 3 つの VPC のネットワーク計画を示します。ネットワークを計画する際は、接続するネットワークの CIDR ブロックが重複しないようにしてください。

プロパティ

VPC1

VPC2

VPC3

ネットワークインスタンスのアカウント

アカウント A

アカウント B

アカウント A

ネットワークインスタンスのリージョン

中国 (杭州)

中国 (杭州)

中国 (青島)

ネットワークインスタンスの CIDR ブロック計画

VPC CIDR ブロック:192.168.0.0/16

vSwitch 1 CIDR ブロック:192.168.20.0/24

vSwitch 2 CIDR ブロック:192.168.21.0/24

VPC CIDR ブロック:10.0.0.0/16

vSwitch 1 CIDR ブロック:10.0.0.0/24

vSwitch 2 CIDR ブロック:10.0.1.0/24

VPC CIDR ブロック:172.16.0.0/16

vSwitch 1 CIDR ブロック:172.16.0.0/24

vSwitch 2 CIDR ブロック:172.16.1.0/24

ネットワークインスタンスの vSwitch のゾーン

vSwitch 1 はゾーン H にあります

vSwitch 2 はゾーン I にあります

vSwitch 1 はゾーン H にあります

vSwitch 2 はゾーン I にあります

vSwitch 1 はゾーン B にあります

vSwitch 2 はゾーン C にあります

ECS インスタンスの IP アドレス

192.168.20.161

10.0.0.33

172.16.0.89

3 つの VPC の ECS インスタンスに適用されるセキュリティグループルールをよく理解しており、ルールによって VPC が相互のリソースにアクセスできることを確認済みであること。詳細については、「セキュリティグループルールの照会」および「セキュリティグループルールの追加」をご参照ください。

設定の開始

ステップ 1:CEN インスタンスの作成

この例では、アカウント B の VPC2 がアカウント A の CEN インスタンスに接続され、3 つの VPC 間の通信が可能になります。したがって、アカウント A を使用して CEN インスタンスを作成する必要があります。

アカウント A を使用して Cloud Enterprise Network コンソールにログインします。

[インスタンス] ページで、[CEN インスタンスの作成] をクリックします。

[CEN インスタンスの作成] ダイアログボックスで、次のパラメーターを設定し、[OK] をクリックします。

[名前]:CEN インスタンスの名前を入力します。

[説明]:CEN インスタンスの説明を入力します。

[タグとリソースグループ]:CEN インスタンスのリソースグループを選択します。

この例では、リソースグループは選択されていません。CEN インスタンスが作成されると、デフォルトのリソースグループに追加されます。

CEN インスタンスにタグを追加します。この例では、CEN インスタンスにタグは追加されません。

ステップ 2:トランジットルーターインスタンスの作成

VPC を接続する前に、VPC がデプロイされているリージョンにトランジットルーターを作成する必要があります。

アカウント A を使用して Cloud Enterprise Network コンソールにログインします。

[インスタンス] ページで、ステップ 1 で作成した CEN インスタンスの ID をクリックします。

[] タブで、[トランジットルーターの作成] をクリックします。

[トランジットルーターの作成] ダイアログボックスで、トランジットルーターのパラメーターを設定し、[OK] をクリックします。

次の表に、[中国 (杭州)] および [中国 (青島)] の各リージョンでトランジットルーターを作成するために使用されるパラメーターを示します。

構成

説明

中国 (杭州)

中国 (青島)

リージョン

トランジットルーターがデプロイされているリージョンを選択します。

この例では、[中国 (杭州)] が選択されています。

この例では、[中国 (青島)] が選択されています。

バージョン

トランジットルーターのエディション。

システムは、現在のリージョンでサポートされているトランジットルーターのエディションを自動的に表示します。

システムは、現在のリージョンでサポートされているトランジットルーターのエディションを自動的に表示します。

[マルチキャストの有効化]

トランジットルーターのマルチキャスト機能を有効にするかどうかを指定します。

この例では、マルチキャスト機能が無効になるデフォルト値を使用します。

この例では、マルチキャスト機能が無効になるデフォルト値を使用します。

名前

トランジットルーターの名前を入力します。

トランジットルーターのカスタム名を入力します。

トランジットルーターのカスタム名を入力します。

[説明]

トランジットルーターの説明を入力します。

トランジットルーターのカスタム説明を入力します。

トランジットルーターのカスタム説明を入力します。

タグ

トランジットルーターにタグを追加します。

この例では、このパラメーターは空のままです。

この例では、このパラメーターは空のままです。

[TR アドレスセグメント]

トランジットルーターの CIDR ブロックを入力します。

詳細については、「トランジットルーターの CIDR ブロック」をご参照ください。

この例では、トランジットルーターの CIDR ブロックを設定する必要はありません。

この例では、トランジットルーターの CIDR ブロックを設定する必要はありません。

ステップ 3:VPC のクロスアカウント認証の付与

アカウント B の VPC2 をアカウント A のトランジットルーターに接続する前に、アカウント B を使用してアカウント A に権限を付与する必要があります。これにより、アカウント A のトランジットルーターが VPC2 に接続できるようになります。

アカウント B を使用して VPC コンソールにログインします。

上部のナビゲーションバーで、VPC2 がデプロイされているリージョンを選択します。

この例では、[中国 (杭州)] が選択されています。

[VPC] ページで、VPC2 の ID をクリックします。

[クロスアカウント権限付与] タブをクリックします。[Cloud Enterprise Network] タブで、[CEN クロスアカウント権限付与] をクリックします。

[CEN にアタッチ] ダイアログボックスで、次のパラメーターを設定し、[OK] をクリックします。

構成

説明

[ピアリングアカウント UID]

トランジットルーターインスタンスが属する Alibaba Cloud アカウントの ID。

この例では、アカウント A の ID を入力します。

[ピアリングアカウント CEN ID]

トランジットルーターインスタンスが属する CEN インスタンスの ID。

この例では、ステップ 1 で作成した CEN インスタンスの ID を入力します。

[支払者]

料金を支払う当事者を選択します。

[CEN の所有者] (デフォルト):TransitRouter インスタンスを所有する Alibaba Cloud アカウントが、VPC インスタンスによって生成された接続料金とデータ転送料金を支払います。

[VPC の所有者]:VPC インスタンスを所有する Alibaba Cloud アカウントが、VPC インスタンスによって生成された接続料金とトラフィック処理料金を支払います。

この例では、デフォルト値を使用します。

重要料金を支払う当事者を選択する際は注意してください。後で料金を支払う当事者を変更すると、サービスに影響が及ぶ可能性があります。詳細については、「ネットワークインスタンスの料金を支払う当事者の変更」をご参照ください。

ステップ 4:VPC インスタンスの接続

アカウント A に権限を付与した後、VPC1、VPC2、および VPC3 をアカウント A のトランジットルーターに接続して、ネットワーク通信を有効にする必要があります。

VPC を初めて接続すると、システムは AliyunServiceRoleForCEN という名前のサービスリンクロールを自動的に作成します。このロールにより、トランジットルーターは VPC の vSwitch に ENI (Elastic Network Interface) を作成できます。詳細については、「AliyunServiceRoleForCEN」をご参照ください。

アカウント A を使用して Cloud Enterprise Network コンソールにログインします。

[インスタンス] ページで、ステップ 1 で作成した CEN インスタンスの ID をクリックします。

[] タブに移動し、管理するトランジットルーターを見つけて、[アクション] 列の [接続の作成] をクリックします。

[ピアネットワークインスタンスとの接続] ページで、次のパラメーターを設定し、[OK] をクリックします。

次の表に、VPC1、VPC2、および VPC3 の構成とパラメーター値を示します。表のデータに基づいて、VPC1、VPC2、および VPC3 をアカウント A のトランジットルーターに接続します。

構成

説明

VPC1

VPC2

VPC3

ネットワークタイプ

接続するネットワークインスタンスのタイプを選択します。

VPC

VPC

VPC

リージョン

ネットワークインスタンスがデプロイされているリージョンを選択します。

中国 (杭州)

中国 (杭州)

中国 (青島)

トランジットルーター

システムは、リージョンで作成されたトランジットルーターインスタンスの ID を自動的に表示します。

[リソース所有者 ID]

ネットワークインスタンスが属するアカウントのタイプを選択します。

マイアカウント

別のアカウント

別のアカウントを選択した場合は、アカウント B の Alibaba Cloud アカウントの ID を入力します。

マイアカウント

課金方法

デフォルト値:[従量課金]。

接続名

ネットワークインスタンス接続の名前を入力します。

Attachment-for-VPC1

Attachment-for-VPC2

Attachment-for-VPC3

[タグ]

ネットワークインスタンス接続にタグを追加します。

この例では、このパラメーターは空のままです。

この例では、このパラメーターは空のままです。

この例では、このパラメーターは空のままです。

ネットワーク

接続するネットワークインスタンスを選択します。

VPC1 を選択

VPC2 を選択

VPC3 を選択

VSwitch

トランジットルーターでサポートされているゾーンの vSwitch を選択します。

トランジットルーターでサポートされている複数のゾーンに vSwitch がある場合は、複数のゾーンと各ゾーンの vSwitch を選択して、ゾーンディザスタリカバリを実装できます。

杭州ゾーン H:vSwitch 1 を選択

杭州ゾーン I:vSwitch 2 を選択

杭州ゾーン H:vSwitch 1 を選択

杭州ゾーン I:vSwitch 2 を選択

青島ゾーン B:vSwitch 1 を選択

青島ゾーン C:vSwitch 2 を選択

詳細設定

デフォルトでは、次の 3 つの高度な機能が選択されています。必要に応じて、1 つ以上のオプションをクリアできます。

VPC1、VPC2、および VPC3 については、デフォルトの構成を維持します。すべての詳細設定項目が選択されています。

[トランジットルーターのデフォルトルートテーブルに関連付ける]

有効にすると、VPC 接続はトランジットルーターのデフォルトルートテーブルに自動的に関連付けられます。トランジットルーターは、デフォルトルートテーブルに基づいてトラフィックを転送します。

[システムルートをトランジットルーターのデフォルトルートテーブルに伝播する]

この機能を有効にすると、VPC のシステムルートがトランジットルーターのデフォルトルートテーブルに公開されます。その後、VPC はトランジットルーターに接続されている他のネットワークインスタンスと通信できます。

[トランジットルーターを指すルートを自動的に作成し、現在の VPC のすべてのルートテーブルに追加]

この機能を有効にすると、システムは次の 3 つのルートを VPC のすべてのルートテーブルに自動的に追加します:10.0.0.0/8、172.16.0.0/12、および 192.168.0.0/16。ルートのネクストホップは VPC を指します。ルートは、VPC からトランジットルーターに IPv4 トラフィックを転送するために使用されます。デフォルトでは、トランジットルーターは VPC にルートを公開しません。

重要VPC インスタンスが IPv6 通信を必要とする場合、VPC 接続を作成した後、VPC 接続のルート同期機能を有効にするか、VPC で VPC 接続を指す IPv6 ルートエントリを手動で追加する必要があります。そうして初めて、IPv6 トラフィックはトランジットルーターに入ることができます。

すべての VPC が接続されると、VPC1 と VPC2 は同じリージョンにあるため、相互に通信できます。VPC3 は異なるリージョンにあるため、VPC1 または VPC2 と通信できません。VPC3 と VPC1、および VPC3 と VPC2 の間の通信を有効にするには、リージョン間接続を作成する必要があります。

ステップ 5:リージョン間接続の作成

アカウント A を使用して Cloud Enterprise Network コンソールにログインします。

[インスタンス] ページで、ステップ 1 で作成した CEN インスタンスの ID をクリックします。

[] タブに移動し、管理するトランジットルーターを見つけて、[アクション] 列の [接続の作成] をクリックします。

[ピアネットワークインスタンスとの接続] ページで、次の情報に基づいてリージョン間接続を構成し、[OK] をクリックします。

構成

説明

ネットワークタイプ

[リージョン間接続] を選択します。

[リージョン]

接続するリージョンを選択します。

この例では、[中国 (杭州)] リージョンが選択されています。

[トランジットルーター]

システムは、現在のリージョンのトランジットルーターの ID を自動的に表示します。

接続名

リージョン間接続の名前を入力します。

この例では、リージョン間接続と入力します。

[ピアリージョン]

接続するピアリージョンを選択します。

この例では、[中国 (青島)] が選択されています。

[トランジットルーター]

システムは、現在のリージョンのトランジットルーターの ID を自動的に表示します。

タグ

リージョン間接続にタグを追加します。

この例では、このパラメーターは空のままです。

帯域幅割り当てモード

リージョン間接続は、次の帯域幅割り当て方法をサポートしています:

[データ転送量課金]:リージョン間接続でのデータ転送に対して課金されます。

[帯域幅プランから割り当て]:購入した帯域幅プランから帯域幅を割り当てます。

この例では、[データ転送量課金] が選択されています。

説明データ転送量課金を選択した場合、Cloud Data Transfer (CDT) によって課金されます。

[帯域幅]

リージョン間接続の帯域幅の値を入力します。単位:Mbit/s。

[デフォルトのリンクタイプ]

デフォルト値のままにします。

詳細設定

デフォルトの構成を維持します。すべての詳細設定オプションが選択されています。

[トランジットルーターのデフォルトルートテーブルに関連付ける]

この機能を有効にすると、リージョン間接続はトランジットルーターのデフォルトルートテーブルに自動的に関連付けられます。トランジットルーターは、デフォルトルートテーブルを使用して、リージョン間でネットワークトラフィックを転送します。

[システムルートをトランジットルーターのデフォルトルートテーブルに伝播する]

この機能を有効にすると、リージョン間接続は、接続されたリージョンのトランジットルーターのデフォルトルートテーブルに関連付けられます。

[ピアリージョンへルートを自動的にアドバタイズする]

この機能を有効にすると、現在のリージョンのトランジットルーターのルートテーブル内のルートが、リージョン間通信のためにピアトランジットルーターのルートテーブルに自動的に公開されます。トランジットルーターのルートテーブルは、リージョン間接続に関連付けられているルートテーブルを指します。

ステップ 6:接続性のテスト

上記の手順を完了すると、VPC1、VPC2、および VPC3 は相互に通信できるようになります。このセクションでは、3 つの VPC 間の接続性をテストする方法について説明します。

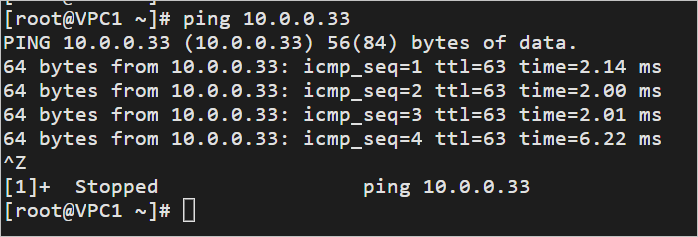

VPC1 と VPC2 間の接続性をテストします。

VPC1 の ECS インスタンスにログインします。詳細については、「ECS インスタンスへの接続」をご参照ください。

VPC1 の ECS インスタンスで、ping コマンドを実行して VPC2 の ECS インスタンスにアクセスします。

ping <VPC2 の ECS インスタンスの IP アドレス>正常に応答が返されれば、VPC1 と VPC2 が接続され、通信できることを示します。

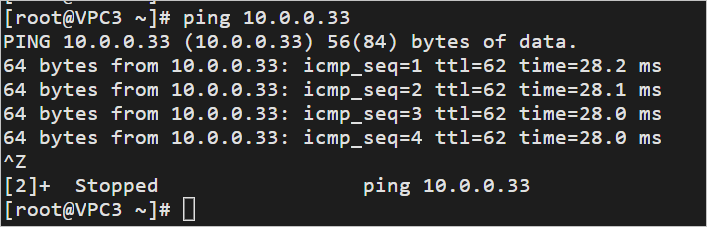

VPC3 と VPC1 間の接続性をテストします。

VPC3 の ECS インスタンスにログインします。

VPC3 の ECS インスタンスから、ping コマンドを実行して VPC1 の ECS インスタンスにアクセスします。

ping <VPC1 の ECS インスタンスの IP アドレス>正常に応答が返されれば、VPC3 と VPC1 が接続され、通信できることを示します。

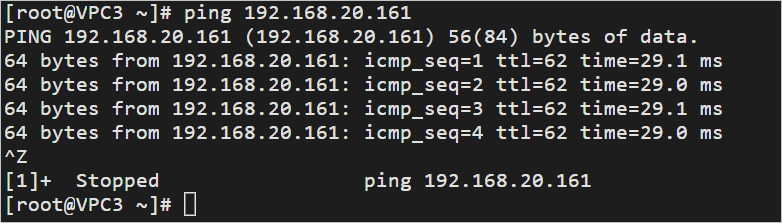

VPC3 と VPC2 間の接続性をテストします。

VPC3 の ECS インスタンスにログインします。

VPC3 の ECS インスタンスから、ping コマンドを実行して VPC2 の ECS インスタンスにアクセスします。

ping <VPC2 の ECS インスタンスの IP アドレス>正常に応答が返されれば、VPC3 と VPC2 が接続され、通信できることを示します。

ルートの仕組み

この例では、VPC を接続してリージョン間接続を作成すると、CEN はルートを自動的に公開および学習して、VPC 間の通信を可能にします:

中国 (杭州) および中国 (青島) リージョンのトランジットルーターは、VPC1、VPC2、および VPC3 のルートを自動的に学習します。

CEN は、VPC1、VPC2、および VPC3 のシステムルートテーブルに 3 つのカスタムルートエントリを自動的に追加します。宛先 CIDR ブロックは 10.0.0.0/8、172.16.0.0/12、および 192.168.0.0/16 です。3 つのルートすべてのネクストホップは、ネットワークインスタンス接続です。

3 つの VPC はこれらのルートを使用して、トラフィックをトランジットルーターに送信します。トランジットルーターは、VPC 間の通信を可能にします。

次の表は、このシナリオでのルーティングの仕組みを理解するのに役立つ、この例のトランジットルーターと VPC のルートを示しています。コンソールで対応するインスタンスのルートを表示できます:

トランジットルーターのルートを表示するには、「Enterprise Edition トランジットルーターのルートの表示」をご参照ください。

VPC のルートを表示するには、「ルートテーブルの作成と管理」をご参照ください。

表 1. 中国 (杭州) のトランジットルーターのデフォルトルートテーブルのルートエントリ

宛先 CIDR ブロック | ネクストホップ | ルートタイプ |

10.0.0.0/24 | Attachment-for-VPC2 | 自動学習 |

10.0.1.0/24 | Attachment-for-VPC2 | 自動学習 |

172.16.0.0/24 | リージョン間接続 | 自動学習 |

172.16.1.0/24 | リージョン間接続 | 自動学習 |

192.168.20.0/24 | Attachment-for-VPC1 | 自動学習 |

192.168.21.0/24 | Attachment-for-VPC1 | 自動学習 |

表 2. 中国 (青島) のトランジットルーターのデフォルトルートテーブルのルートエントリ

宛先 CIDR ブロック | ネクストホップ | ルートタイプ |

10.0.0.0/24 | リージョン間接続 | 自動学習 |

10.0.1.0/24 | リージョン間接続 | 自動学習 |

172.16.0.0/24 | Attachment-for-VPC3 | 自動学習 |

172.16.1.0/24 | Attachment-for-VPC3 | 自動学習 |

192.168.20.0/24 | リージョン間接続 | 自動学習 |

192.168.21.0/24 | リージョン間接続 | 自動学習 |

表 3. VPC1 のシステムルートテーブルのルートエントリ

宛先 CIDR ブロック | ネクストホップ | ルートタイプ |

192.168.20.0/24 | ローカル | システム |

192.168.21.0/24 | ローカル | システム |

10.0.0.0/8 | Attachment-for-VPC1 | カスタム |

172.16.0.0/12 | Attachment-for-VPC1 | カスタム |

192.168.0.0/16 | Attachment-for-VPC1 | カスタム |

表 4. VPC2 のシステムルートテーブルのルートエントリ

宛先 CIDR ブロック | ネクストホップ | ルートタイプ |

10.0.0.0/24 | ローカル | システム |

10.0.1.0/24 | ローカル | システム |

10.0.0.0/8 | Attachment-for-VPC2 | カスタム |

172.16.0.0/12 | Attachment-for-VPC2 | カスタム |

192.168.0.0/16 | Attachment-for-VPC2 | カスタム |

表 5. VPC3 のシステムルートテーブルのルートエントリ

宛先 CIDR ブロック | ネクストホップ | ルートタイプ |

172.16.0.0/24 | ローカル | システム |

172.16.1.0/24 | ローカル | システム |

10.0.0.0/8 | Attachment-for-VPC3 | カスタム |

172.16.0.0/12 | Attachment-for-VPC3 | カスタム |

192.168.0.0/16 | Attachment-for-VPC3 | カスタム |