データ移行タスクまたは同期タスクを作成する前に、データソースを設定する必要があります。 この Topic では、データ転送サービスを使用して Kafka データソースを作成する方法について説明します。

セキュリティリスク

データ転送サービスのためにパブリック CIDR ブロックを自動または手動で追加することを選択できますが、セキュリティリスクが存在します。 データ転送サービスのご利用は、起こりうるセキュリティリスクを理解し、承諾したものとみなされます。 アカウントに複雑なパスワードを設定する、CIDR ブロックのオープンポート番号を制限する、内部 API 間の通信に認証を有効にする、不要な CIDR ブロックを定期的にチェックして制限するなど、基本的なセキュリティ保護対策を講じる必要があります。

データ転送サービスは、ビジネスニーズとセキュリティリスクに基づいて、ホワイトリストまたはセキュリティグループに自動的に追加された CIDR ブロックを追加または削除します。 データ転送サービス以外のビジネスニーズで、ホワイトリストまたはセキュリティグループの CIDR ブロックを使用しないでください。 このような CIDR ブロックを他のビジネスニーズで使用した場合に発生した問題は、データ転送サービスの SLA の保証範囲外となります。 データ転送サービスのホワイトリストまたはセキュリティグループに IP アドレスを追加する方法の詳細については、「ホワイトリストの追加」をご参照ください。

制限事項

データ転送サービスでは、Kafka インスタンスをデータ同期のターゲットとしてのみ追加できます。

背景情報

データセキュリティは、サービス接続性の検証、リンク作成、データ転送の全体にわたる主要な懸念事項です。 Kafka サービスが提供するセキュリティシステムに基づき、データ転送はデータ暗号化とユーザー認証におけるほとんどのセキュリティ要件を満たすことができます。

データ転送は、以下の Kafka 認証方式をサポートしています:

GSSAPI

Generic Security Services Application Program Interface (GSSAPI) は、汎用的なセキュリティサービスを提供するフレームワークです。 Kerberos プロトコルをサポートしています。

PLAIN

PLAIN 認証はシンプルで、ユーザーの動的な変更をサポートしていません。 この認証モードでは、ユーザー名とパスワードがプレーンテキストで設定されるため、セキュリティが低くなります。

SCRAM-SHA-256

Salted Challenge Response Authentication Mechanism (SCRAM) は、ユーザー名とパスワードでユーザーを認証します。 SCRAM-SHA-256 は、Transport Layer Security (TLS) と組み合わせてセキュリティ認証に使用できます。

この認証方式では、ユーザーを動的に変更でき、ユーザーデータは ZooKeeper に保存されます。 ブローカーを起動する前に、ブローカーと ZooKeeper 間の通信用のユーザーを作成する必要があります。 ただし、この認証方式ではユーザー名とパスワードがプレーンテキストで設定されます。

SCRAM-SHA-512

SCRAM-SHA-512 は、TLS と組み合わせてセキュリティ認証に使用できます。

操作手順

ログインします

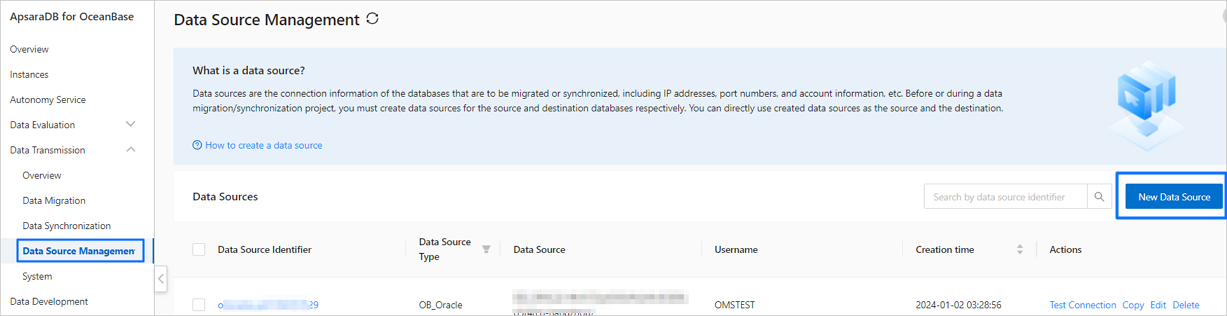

ApsaraDB for OceanBase コンソール左側のナビゲーションウィンドウで、[データ転送] > [データソース管理] を選択します。

[データソース] ページで、右上の をクリックします。

[新しいデータソース] ダイアログボックスで、[データソースタイプ] に [Kafka] を選択します。

[インスタンスタイプ] の値を選択し、パラメーターを設定します。

[Alibaba Cloud Kafka インスタンス] を選択した場合は、次のパラメーターを設定します。

パラメーター

説明

データソース識別子

数字と文字の組み合わせに設定することを推奨します。 スペースを含めることはできず、長さは 32 文字を超えることはできません。

Alibaba Cloud アカウント間

データ転送サービスでは、異なる Alibaba Cloud アカウント配下のインスタンス間でデータを移行または同期するタスクを設定できます。

ビジネスニーズに応じて、このオプションを選択するかどうかを選択できます。 このオプションを選択した場合は、ターゲットインスタンスの Alibaba Cloud アカウントを入力します。 この Alibaba Cloud アカウントに対する権限がない場合は、まず権限付与をリクエストしてください。 詳細については、「クロスアカウント認証の申請」をご参照ください。

Kafka インスタンス ID

申請した Kafka インスタンスの一意の ID。

アクセスポイント

Kafka サーバーの IP アドレスとポートのリスト。 システムがこのリストを自動的にインポートします。

説明Kafka アクセスポイントを指定する場合、ドメイン名は入力できません。 IP アドレスのみがサポートされます。 ドメイン名を使用する必要がある場合は、Kafka インスタンスの

advertised.listenerでドメイン名を設定する必要があります。ユーザー名

Kafka インスタンスのログインユーザー名。

パスワード

Kafka インスタンスのログインパスワード。

備考 (オプション)

データソースに関する追加情報。

[VPC 内の Kafka インスタンス] または [パブリックネットワーク Kafka インスタンス] を選択した場合は、次のパラメーターを設定します。

パラメーター

説明

データソース識別子

数字と文字の組み合わせに設定することを推奨します。 スペースを含めることはできず、長さは 32 文字を超えることはできません。

Alibaba Cloud アカウント間

データ転送サービスでは、異なる Alibaba Cloud アカウント配下のインスタンス間でデータを移行または同期するタスクを設定できます。

ビジネスニーズに応じて、このオプションを選択するかどうかを選択できます。 このオプションを選択した場合は、ターゲットインスタンスの Alibaba Cloud アカウントを入力します。 この Alibaba Cloud アカウントに対する権限がない場合は、まず権限付与をリクエストしてください。 詳細については、「クロスアカウント認証の申請」をご参照ください。

重要このパラメーターは、インスタンスタイプとして [パブリックネットワークの Kafka インスタンス] が選択されている場合は表示されません。

VPC

ドロップダウンリストから申請した VPC の一意の ID を選択するか、VPC 名を入力してあいまい検索を実行します。

重要このパラメーターは、インスタンスタイプを [VPC 内の Kafka インスタンス] に設定した場合にのみ表示されます。

VPC 内のデプロイメント/クロス ISP デプロイメント

クロス ISP デプロイメントでは、ソースとターゲットのデータソースは、異なる VPC やクラウドサービスプロバイダーなど、異なるネットワークにあります。 ビジネスニーズに応じて、[VPC 内のデプロイメント] または [クロス ISP デプロイメント] を選択します。 Kafka サービスのすべての bootstrap server および

broker serverインスタンスが属するすべての vSwitch をvSwitchesリストから選択します。 vSwitch の CIDR ブロックを現在の VPC のセキュリティグループのホワイトリストに追加します。vSwitch は VPC の基本的なネットワークモジュールであり、クラウドリソースインスタンスを接続するために使用されます。 詳細については、「概要」をご参照ください。

重要インスタンスタイプを [VPC 内のセルフマネージド Kafka インスタンス] に設定した場合、デプロイメントモードと vSwitch を選択できます。

クロス ISP デプロイメントの場合、静的ルートアドレス (他のクラウドまたはオンプレミス IDC の VPC 内のアドレスまたは CIDR ブロック) は、最初に選択された vSwitch に自動的に関連付けられます。

アクセスポイント

Kafka サーバーの IP アドレスとポートのリスト。

SSL の有効化

ビジネスニーズに応じて、Secure Sockets Layer (SSL) を有効にするかどうかを選択します。 SSL を有効にするには、[ファイルのアップロード] をクリックし、拡張子が

.jksの SSL 証明書をアップロードします。認証の有効化

ビジネスニーズに応じて認証を有効にするかどうかを選択します。 Kafka は、ユーザーデータとサービスのセキュリティを確保するために、データ暗号化と複数の ID 認証メカニズムを提供します。

認証方式

認証が有効な場合は、認証方式を指定する必要があります。 データ転送は、GSS-API、PLAIN、SCRAM-SHA-256、SCRAM-SHA-512 の認証方式をサポートしています。

KDC サーバーアドレス

Kerberos キー配布センター (KDC) サーバーの IP アドレスまたはドメイン名。

注意:このパラメーターは、[認証方式] を GSSAPI に設定した場合にのみ表示されます。

ユーザーエンティティ

ユーザー名を入力します。

注意:このパラメーターは、[認証方式] を GSSAPI に設定した場合にのみ表示されます。

Keytab ファイル

[ファイルのアップロード] をクリックし、拡張子が

.keytabのキーファイルをアップロードします。注意:このパラメーターは、[認証方式] を GSSAPI に設定した場合にのみ表示されます。

ユーザー名

データ移行または同期に使用するアカウントのユーザー名。

注意:このパラメーターは、[認証方式] を GSSAPI に設定した場合は表示されません。

パスワード

データ移行または同期に使用するアカウントのパスワード。

注意:このパラメーターは、[認証方式] を GSSAPI に設定した場合は表示されません。

備考 (オプション)

データソースに関する追加情報。

[接続テスト] をクリックして、データ転送サービスとデータソース間のネットワーク接続、およびユーザー名とパスワードの有効性を確認します。

テストに合格したら、[OK] をクリックします。