Web サイトを Anti-DDoS に追加した後、HTTP フラッド攻撃が発生した場合、特定の HTTP フィールドの特性に基づいてルールを設定できます。これらのルールは、HTTP フラッド攻撃の検出とブロックを強化し、ホットリンク保護や Web サイトの管理バックエンドの保護などのシナリオで使用できます。このトピックでは、HTTP フラッド攻撃の軽減ポリシーを設定する方法について説明します。

HTTP フラッド攻撃を防御するプロダクトの紹介

チャレンジコラプサー (CC) 攻撃は、分散型サービス妨害 (DDoS) 攻撃の一種です。CC 攻撃は通常、アプリケーション層の攻撃です。CC 攻撃では、攻撃者は複数の制御されたホストを使用して、偽造された HTTP または HTTPS リクエストをターゲットの Web サーバーに継続的に送信します。たとえば、攻撃者は、大量のサーバーリソースを消費する検索ページやログインページを頻繁にリクエストする場合があります。これにより、サーバーのリソースやネットワーク帯域幅が枯渇し、Web サイトの応答が遅くなり、正当なユーザーからのリクエストを処理できなくなります。

従来のネットワーク層の DDoS 攻撃とは異なり、HTTP フラッド攻撃は正当なユーザーリクエストを模倣するため、よりステルス性が高くなります。Web サイトサービスのセキュリティを向上させるために、Alibaba Cloud は Anti-DDoS Pro、Anti-DDoS Premium、および Web Application Firewall (WAF) を提供して、HTTP フラッド攻撃を防御します。

Anti-DDoS Pro と Anti-DDoS Premium

Anti-DDoS Pro と Anti-DDoS Premium は、ボリューム型攻撃からの保護に重点を置いています。これらのプロダクトは、ネットワークインフラストラクチャが帯域幅やリソースの枯渇の影響を受けないようにします。通常、ネットワークのエッジにデプロイされます。Anti-DDoS Pro と Anti-DDoS Premium は、インテリジェント保護と HTTP フラッド攻撃の軽減機能を提供して、HTTP フラッド攻撃を防御します。

インテリジェント保護: この機能は、Alibaba Cloud のビッグデータ機能を使用して、Web サイトのトラフィックパターンを学習します。この機能は、アルゴリズムを使用して攻撃の異常を分析し、正確なアクセスの制御ルールを自動的に生成します。サービスの保護モデルを動的に調整して、悪意のあるボットや HTTP フラッド攻撃などの悪意のある Web 攻撃を迅速に検出してブロックするのに役立ちます。Web サイトを Anti-DDoS Pro または Anti-DDoS Premium に追加すると、インテリジェント保護がデフォルトで有効になります。詳細については、「インテリジェント保護の設定」をご参照ください。

HTTP フラッド攻撃の軽減: これは、このトピックで説明する機能です。Web サイトが HTTP フラッド攻撃を受けている場合、その HTTP リクエストフィールドの特性を分析できます。その後、Web サイトの正確なアクセスの制御ルールまたは頻度制御ルールを作成できます。これらのルールは、レート制限、動作分析、IP ブラックリストなどの対策を使用して、DDoS 攻撃に対する防御を向上させます。

Web Application Firewall (WAF)

WAF は主に、アプリケーション層で HTTP および HTTPS トラフィックを分析します。Web サイトまたはアプリケーションのサービストラフィック内の悪意のあるパターンを特定し、それらから保護します。これにより、Web サーバーへの悪意のある侵入によって引き起こされるパフォーマンスの低下などの問題を防ぎます。WAF は、複数のメソッドを使用して、アプリケーション層の攻撃を特定し、防御します。これらのメソッドには、入力検証、特定の脆弱性に対するルールセット、セッション追跡、および検証コード、JavaScript チャレンジ、Cookie 検証などの保護メカニズムが含まれます。WAF は通常、サーバーの近くにデプロイされます。このデプロイメントにより、WAF はサーバーに到達するトラフィックを綿密にモニターし、アプリケーション層のセキュリティポリシーを適用できます。

2 つのプロダクトは、保護の焦点が異なります。主な懸念が HTTP フラッド攻撃である場合、攻撃量が大きい場合、たとえば、攻撃によって Web サイトにアクセスできなくなる場合は、Anti-DDoS Pro と Anti-DDoS Premium を推奨します。攻撃量がそれほど高くない場合、たとえば、Web サイトの応答が遅いだけの場合は、Web Application Firewall を推奨します。ただし、最善の保護のためには、両方のプロダクトをデプロイすることを推奨します。このデプロイメントにより、Web サイトサービスが悪意のあるトラフィックや攻撃者から保護されることが保証されます。

HTTP フラッド攻撃軽減ポリシーを設定するための推奨事項

これらのポリシーは、Web サイトが HTTP フラッド攻撃を受けている場合にのみ設定することを推奨します。この機能を使用して、特定の特性を持つトラフィックを許可またはフィルター処理することで、防御を強化できます。この機能は、日常的な保護には推奨されません。

HTTP リクエストの明らかな特性 (同一の送信元 IP アドレスや URI 内の繰り返しフィールドなど) を確認できます。その後、これらの特性に基づいて HTTP フラッド攻撃軽減ポリシーを設定できます。

アタック分析 ページで、Anti-DDoS Pro および Anti-DDoS Premium によって記録された Web リソース消耗タイプ イベントを表示できます。イベントの詳細には、送信元 IP アドレス、User-Agent、Referer、HTTP-Method、クライアントフィンガープリントなどの情報が含まれます。詳細については、「攻撃分析」をご参照ください。

Log Analysis ページで、Anti-DDoS Pro および Anti-DDoS Premium のログの

real_client_ip、http_user_agent、http_referer、request_methodなどのフィールドを表示できます。これらのフィールドの説明については、「完全なログフィールド」をご参照ください。

HTTP フラッド攻撃軽減ポリシーの概要

ルールは、ルールの作成時に [頻度設定] を有効にするかどうかに応じて、正確なアクセスの制御ルールまたは頻度制御ルールとして分類されます。照合ロジックは、最初に正確なアクセスの制御ルールをチェックし、次に頻度制御ルールをチェックします。リクエストがルールに一致すると、後続のルールはチェックされません。

説明Anti-DDoS Pro および Anti-DDoS Premium のインテリジェント保護機能によって自動的に生成される正確なアクセスの制御ルール (

smartcc_で始まるルール) も、この照合ロジックに従います。HTTP フラッド攻撃に対するデフォルトの保護を向上させるために、プロダクトの保護エンジンには 2 つの組み込み頻度制御ルールが含まれています。これらのルールの詳細は、[頻度制御ルール] 設定エリアに表示されます。ルールの名前は、[組み込み HTTP フラッド攻撃軽減ルール - クライアントのリクエスト頻度に基づく] と [組み込み HTTP フラッド攻撃軽減ルール - オリジンサーバーの応答コードに基づく] です。現在、これらのルールは表示および削除のみ可能です。

ルール名 | 正確なアクセスの制御ルール | 頻度制御ルール |

説明 | リクエストが照合条件を満たすとすぐにアクションが実行されます。 説明 正確なアクセスの制御ルールに | アクションは、統計オブジェクトが照合条件を満たし、そのアクセス頻度が統計期間内に指定されたしきい値に達した場合にのみ実行されます。 重要 削除された組み込みの HTTP フラッド攻撃軽減ルールは回復できません。注意して進めてください。組み込みルールを削除する場合は、重要なビジネスドメイン名またはインターフェイスのアクセス頻度と特性に基づいてカスタム頻度制御ルールを作成することを推奨します。これにより、HTTP フラッド攻撃保護の有効性が向上します。 |

ルールの有効期間 | 期間は、永続的または 5 分から 120 分までのカスタム期間に設定できます。 説明 カスタム期間を設定した場合、ルールは有効期限が切れると自動的に削除されます。 | 永続的。 |

照合原則 | すべてのルールが一致するかどうかチェックされます。リクエストが複数のルールにヒットした場合、最も優先度の高いルールのアクションが実行されます。 たとえば、リクエストがルール ① とルール ② の両方にヒットした場合、ルール ① のアクションが実行されます。

| すべてのルールが一致するかどうかチェックされます。リクエストが複数のルールにヒットした場合、一致したルールのいずれかのアクションがランダムに実行されます。 |

条件 | 各ドメイン名に設定できる正確なアクセスの制御ルールの最大数は次のとおりです:

| 各ドメイン名に設定できる頻度制御ルールの最大数は次のとおりです:

|

Cookie の挿入方法

レイヤー 7 サービスの場合、Cookie は次の 2 つのシナリオで挿入されます。

シナリオ 1:ドメイン名の Web サイトサービスの保護ポリシーで、 HTTP フラッド攻撃保護機能が有効になっています。

シナリオ 1: ドメイン名の Web サイトサービスの保護ポリシーで HTTP フラッド攻撃保護機能が有効になっている。HTTP フラッド攻撃軽減ポリシーを有効にすると、Anti-DDoS Pro および Anti-DDoS Premium は、ブラウザなどのクライアントに Cookie を挿入して、さまざまなクライアントを区別し、カウントします。ユーザーが Web サイトにアクセスすると、Cookie 情報が HTTP メッセージに含まれます。Anti-DDoS Pro および Anti-DDoS Premium は、統計結果を使用して、サービストラフィックに HTTP フラッド攻撃が存在するかどうかを判断し、HTTP フラッド攻撃トラフィックスクラビングポリシーをアクティブ化します。

シナリオ 2: HTTP フラッド緩和ポリシーのルールアクションが JavaScript チャレンジに設定されています。

シナリオ 2: HTTP フラッド攻撃軽減ポリシーのルールアクションが JavaScript チャレンジに設定されている。HTTP フラッド攻撃軽減ポリシーで JavaScript チャレンジルールアクションが有効になっている場合、クライアントブラウザの指紋情報を取得するために、Cookie が HTTP メッセージヘッダーに挿入されます。収集された指紋情報には、HTTP メッセージのホストフィールドとブラウザの高さと幅が含まれます。アクセス トラフィックがルールにヒットすると、Anti-DDoS Pro および Anti-DDoS Premium はクライアントへのチャレンジプローブを開始します。その後、サービスはブラウザの指紋統計を使用して、クライアントが異常であるかどうかを判断し、異常なクライアントからの HTTP フラッド攻撃の動作を特定します。

サービスに対する Anti-DDoS Pro および Anti-DDoS Premium による Cookie の挿入を無効にするには、コンソールの ページに移動します。[操作] 列の [編集] をクリックします。Web サイト設定パネルで、[Cookie 設定] スイッチをオフにします。ただし、この操作により、Anti-DDoS Pro および Anti-DDoS Premium が HTTP フラッド攻撃軽減ポリシーを使用して HTTP フラッド攻撃を積極的に検出および保護することもできなくなります。

HTTP フラッド攻撃軽減ポリシーの設定

前提条件

Web サイトサービスが Anti-DDoS Proxy に追加されていること。詳細については、「Web サイトの追加」をご参照ください。

手順

Anti-DDoS Proxy コンソールにログインします。

上部のナビゲーションバーで、インスタンスのリージョンを選択します。

Anti-DDoS Proxy (中国本土): [中国本土] リージョンを選択します。

Anti-DDoS Proxy (中国本土以外): [中国本土以外] リージョンを選択します。

左側のナビゲーションウィンドウで、 を選択します。

一般的なポリシー ページで、ウェブサイトサービスの保護 タブをクリックし、左側のリストから設定するドメイン名を選択します。

CC セキュリティ保護 セクションに移動します。右上の 設定の変更 をクリックし、次に ルールの作成 をクリックします。ルールを設定し、[OK] をクリックします。

パラメーター

説明

名前

ルールの名前。文字、数字、アンダースコア (_) を含めることができます。名前の長さは最大 128 文字です。

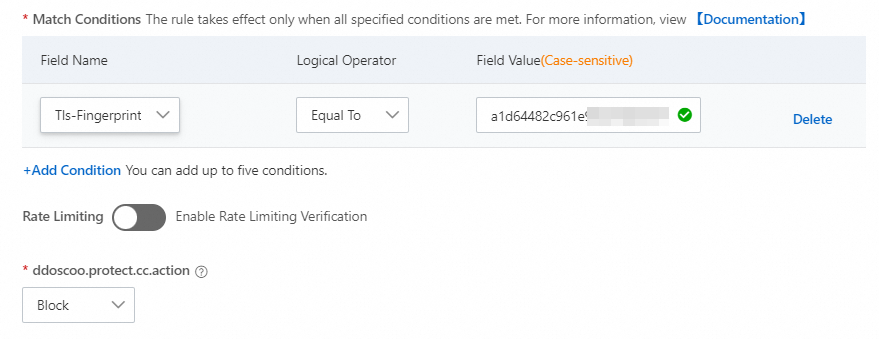

一致条件

ルールの照合条件。フィールドの詳細については、「付録 1: サポートされている HTTP リクエストフィールド」をご参照ください。

説明フィールド値 は空にできません。正確なアクセスの制御ルールの照合コンテンツでは大文字と小文字が区別されます。頻度制御ルールの照合コンテンツでは大文字と小文字は区別されません。

最大 5 つの照合条件を設定できます。複数の条件を追加した場合、リクエストはすべての条件を満たした場合にのみヒットと見なされます。

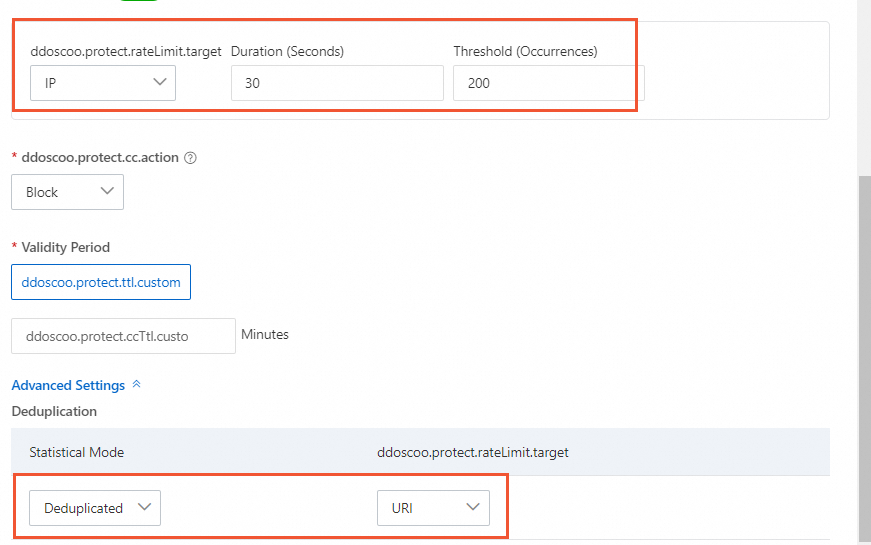

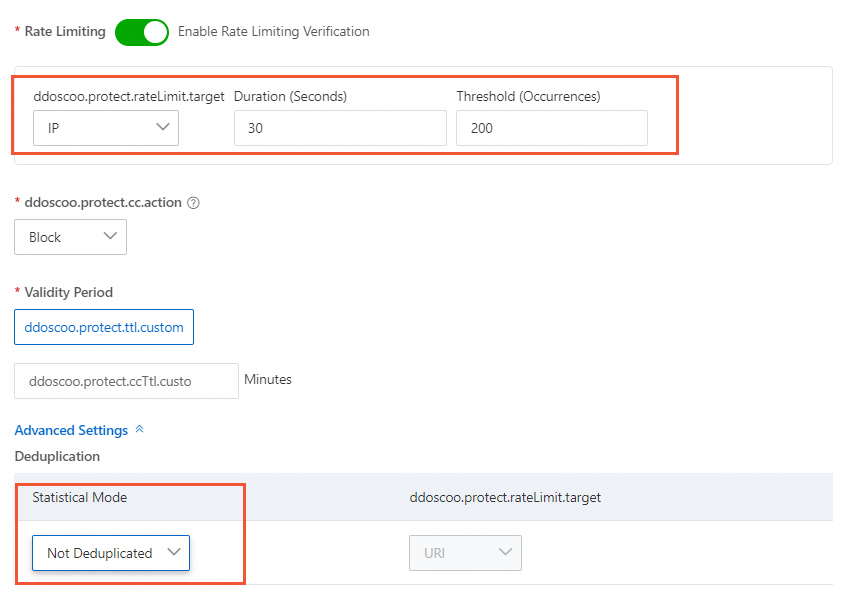

頻度設定

頻度設定の検証を有効にするかどうかを指定します。

スイッチオフ: ルールは正確なアクセスの制御ルールです。

スイッチオン: ルールは頻度制御ルールです。これを有効にする場合は、統計オブジェクト (IP、カスタムヘッダー、セッション、カスタム Cookie、カスタムリクエストパラメーターをサポート)、[統計期間 (秒)]、および [しきい値 (回)] を設定する必要があります。応答コードの数または割合に基づいて、より詳細なルールを設定することもできます。

ルールアクション

リクエストが照合条件にヒットしたときに実行するアクション。有効な値:

クリア: アクセスリクエストを許可します。

ブロック: アクセスリクエストをブロックします。

JS チャレンジ: チャレンジアルゴリズムを使用して、アクセスリクエストの送信元 IP アドレスを検証します。

観察: 監視ルールにヒットしたリクエストのログを記録し、アクセスリクエストを許可します。

説明頻度設定が有効な場合、ルールアクション は ブロック、JS チャレンジ、観察 のみをサポートします。

アクション期間

頻度設定スイッチがオフの場合: これは正確なアクセスルールの有効期間です。永続的または 5 分から 120 分までのカスタム期間をサポートします。

説明カスタム期間を設定した場合、ルールは有効期限が切れると自動的に削除されます。

頻度設定スイッチがオンの場合: これは、頻度制御ルールが満たされたときにルールアクションが実行される期間です。1 分から 1440 分までのカスタム期間のみをサポートします。

詳細設定

頻度設定が有効な場合、統計の重複排除を設定できます。統計オブジェクトは、IP、ヘッダー、または URI に設定できます。

シナリオ 1: 重複排除が有効

以下の例では、照合条件が満たされた場合、同じ送信元 IP アドレスが 30 秒以内に 200 以上の異なる URI にアクセスすると、指定されたアクションが実行され、その IP からのリクエストがブロックされます。重複排除が有効になっているため、同じ送信元 IP から同じ URI への複数のリクエストは 1 つのリクエストとしてカウントされます。

シナリオ 2: 重複排除が無効

以下の例では、照合条件が満たされた場合、同じ送信元 IP アドレスが 30 秒以内に 200 以上のリクエストを行うと、指定されたアクションが実行され、その IP からのリクエストがブロックされます。重複排除が無効になっているため、同じ送信元 IP が同じ URI に 10 回アクセスした場合、アクセス数は 10 になります。

[HTTP フラッド攻撃保護] セクションに戻り、ステータス スイッチをオンにします。

付録 1: サポートされている HTTP リクエストフィールド

照合フィールド | フィールドの説明 | 論理演算子 | フィールドの例 |

IP | アクセスリクエストの送信元 IP アドレス。 複数の IP アドレスまたは IP アドレス/マスクの組み合わせをサポートします。 | is, is not, is in list, is not in list | 10.10.10.10 |

URI | アクセスリクエストの URI。例: | contains, does not contain, is, is not, length is less than, length is, length is greater than, prefix matches, is one of, is not one of 説明 論理演算子が "is" または "is not" の場合、入力文字列は | /action/member/id.php?id=1&td=2 |

User-Agent | アクセスリクエストを開始したクライアントからのブラウザ関連情報 (ブラウザ識別子、レンダリングエンジン識別子、バージョン情報など)。 | contains, does not contain, is, is not, length is less than, length is, length is greater than, is one of, is not one of | Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/119.0.XX.XX Safari/537.36 |

Cookie | アクセスリクエストに含まれる Cookie 情報。 | contains, does not contain, is, is not, length is less than, length is, length is greater than, does not exist, is one of, is not one of | cna=Z87DHXX/jXIBASQBsYAimToU; sca=234ea940; yunpk=177699790**** |

Referer | アクセスリクエストのソース URL。リクエストがリダイレクトされたページです。 | contains, does not contain, is, is not, length is less than, length is, length is greater than, does not exist, is one of, is not one of | https://example.aliyundoc.com/ |

Content-Type | アクセスリクエストに指定された応答 HTTP コンテンツタイプ。Multipurpose Internet Mail Extensions (MIME) タイプ情報です。 | contains, does not contain, is, is not, length is less than, length is, length is greater than, is one of, is not one of | text/plain;charset=UTF-8 |

X-Forwarded-For | アクセスリクエストを行っているクライアントの送信元 IP アドレス。フォーマット: | contains, does not contain, is, is not, length is less than, length is, length is greater than, does not exist, is one of, is not one of | 36.18.XX.XX,192.18.XX.XX |

Content-Length | アクセスリクエストに含まれるバイト数。 | value is less than, value is, value is greater than | 806 |

Post-Body | アクセスリクエストのコンテンツ情報。 | contains, does not contain, is, is not, is one of, is not one of | Content-Type: application/x-www-form-urlencoded name=John&age=25&email=**** |

Http-Method | アクセスリクエストのメソッド。有効な値: GET、POST、DELETE、PUT、OPTIONS、CONNECT、HEAD、TRACE。 | is, is not, is one of, is not one of | POST |

Header | アクセスリクエストのヘッダー情報。HTTP ヘッダーフィールドと照合コンテンツをカスタマイズするために使用されます。 | contains, does not contain, is, is not, length is less than, length is, length is greater than, does not exist, is one of, is not one of | *text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/**** |

Params | アクセスリクエストの URL のパラメーター部分。通常は | contains, does not contain, is, is not, length is less than, length is, length is greater than, is one of, is not one of | action=login |

Raw-URI | エンコードされていない URI。元の文字シーケンスを保持します。Raw-URI には特殊文字やスペースを含めることができますが、ネットワーク転送や解析中のあいまいさやエラーを避けるために、使用前にエンコードする必要があります。 | contains, does not contain, is, is not, length is less than, length is, length is greater than, regex matches, byte contains, byte is, is one of, is not one of | GET /images/logo.png HTTP/1.1 |

Tls-Fingerprint | アクセスリクエストを開始したクライアントの TLS フィンガープリントから派生したクライアントフィンガープリント値。Alibaba Cloud 独自のアルゴリズムを使用して識別および計算され、アクセスリクエストの照合と保護に使用されます。クライアントフィンガープリントの表示方法:

| 等しいまたは等しくない | 74dcbf6b790160370bb6b7bea98d5978 |

HTTP/HTTPS | アクセスリクエストのプロトコルタイプ。HTTP と HTTPS をサポートします。 | 等しいまたは等しくない | HTTP |

HTTP Version | HTTP プロトコルのバージョン。HTTP/1.0、HTTP/1.1、HTTP/2.0 をサポートします。 | is, is not, is one of, is not one of | HTTP/1.0 |

HTTP/2.0 Fingerprint | HTTP/2 クライアントの元のフィンガープリントを MD5 アルゴリズムで処理して生成された HTTP/2.0 フィンガープリント。より安全で効率的な通信のために、さまざまなクライアントを分析および識別するために使用されます。 | is, is not | ad8424af1cc590e09f7b0c499bf7fcdb |

JA3 Fingerprint | Anti-DDoS Pro および Anti-DDoS Premium は、TLS ハンドシェイクプロセスからのキーパラメーターに MD5 ハッシュを適用して JA3 フィンガープリントを生成します。これらのパラメーターには、TLS バージョン、暗号スイート、圧縮アルゴリズム、TLS 拡張機能が含まれます。結果の文字列は、クライアントの TLS 設定を表します。 JA3 フィンガープリントは、Web ブラウザー、モバイルアプリケーション、マルウェアなど、さまざまな種類の TLS クライアントを識別および区別するために使用できます。 | is, is not, is one of, is not one of | eb6f49e8db7ad1809f885d12232f4855 |

JA4 Fingerprint | JA4 フィンガープリントは、ブラウザのバージョンやオペレーティングシステムなど、より多くのコンテキスト情報とアルゴリズムを組み込むことで、JA3 フィンガープリントに見られる重複の可能性を減らします。 JA4 フィンガープリントは、実際のユーザーと偽装者をより正確に区別し、誤検知の率を減らすことができます。 | is, is not, is one of, is not one of | f436b9416f37d134cadd04886327d3e8 |

大陸/国 | 送信元 IP の地理的な場所。 | ロケーションブラックリストの選択 | ヨーロッパ |

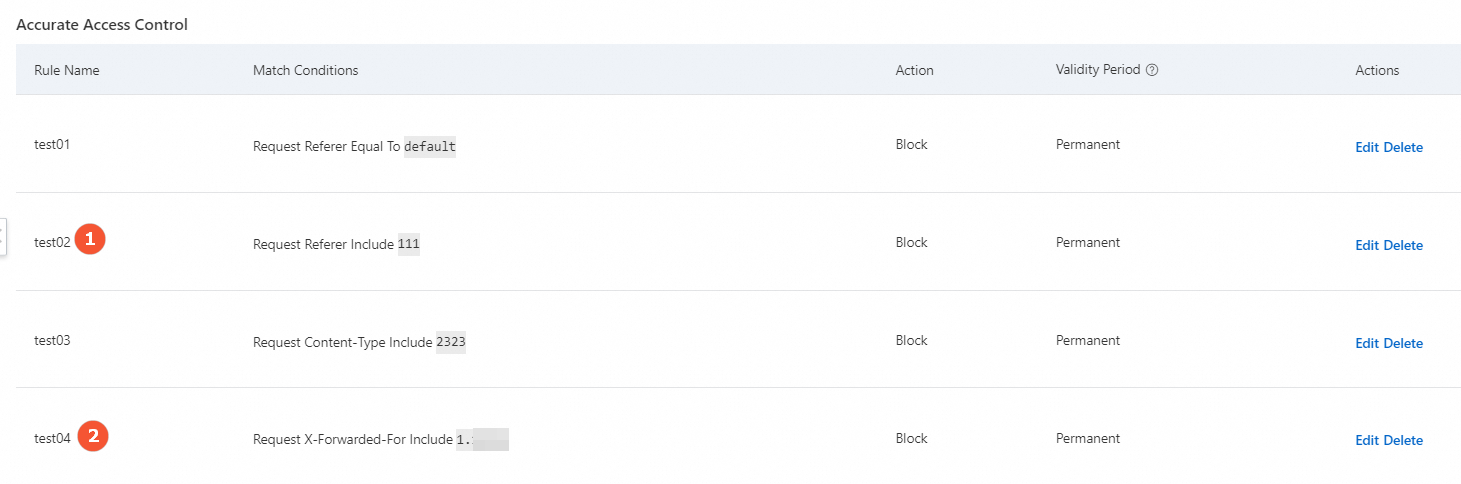

付録 2: 設定例

以下の例は、一般的なビジネスシナリオに対する設定の推奨事項を示しています。具体的な設定は、実際のビジネスニーズによって異なります。これらの例は、デモンストレーションのみを目的としています。

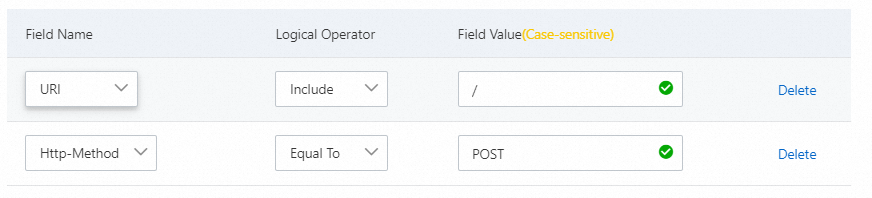

特定の攻撃リクエストをブロックする

正当なビジネストラフィックには、通常、ルートディレクトリへの POST リクエストは含まれません。Web サイトが HTTP フラッド攻撃を受け、ルートディレクトリへの多数の POST リクエストに気付いた場合は、これらのリクエストの正当性を評価できます。それらが正当なビジネスリクエストではないことを確認した場合は、次のルールを設定できます。

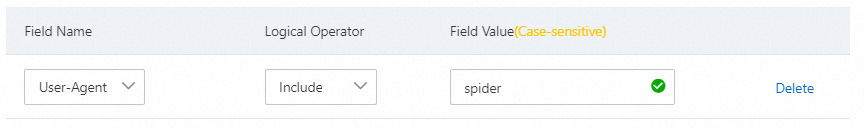

Web クローラーをブロックする

一定期間にわたって Web サイトへの大量の Web クローラートラフィックに気付き、それがクローラーになりすましたボットネットからの攻撃である可能性を排除できない場合は、クローラーリクエストをブロックできます。次の図は、ルールの設定例を示しています。

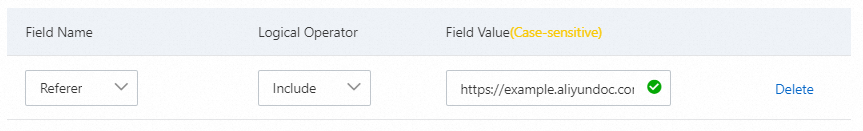

ホットリンク保護

ブラウザが Web ページにアクセスすると、どのページがリクエストにリンクしたかをサーバーに伝える Referer フィールドが含まれます。Referer フィールドのアクセスの制御ルールを設定することで、特定の Web サイトからのホットリンクをブロックできます。たとえば、「https://example.aliyundoc.com」がサイトから画像を広範囲にホットリンクしていることがわかった場合は、次のルールを設定できます。

User-Agent に基づいて頻度制限を設定する

たとえば、特定の User-Agent がプレフィックス /game/all_ を持つ URI に 10 秒間に 30 回以上アクセスした場合、その User-Agent からのリクエストにチャレンジアクションを適用できます。

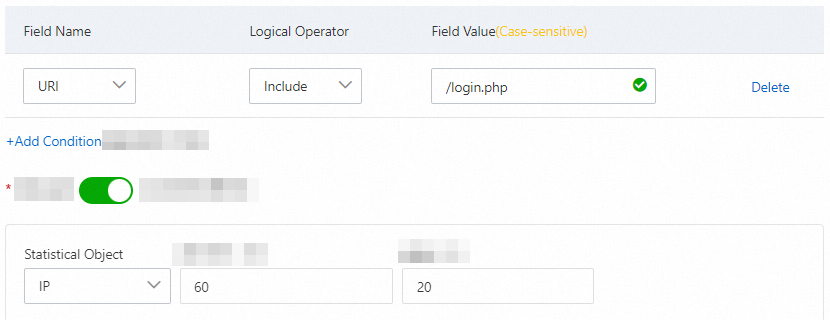

ログインの頻度制限を設定する

たとえば、ログインインターフェイスへの悪意のある高頻度の辞書攻撃を防ぐために、ログインインターフェイスのアドレスを指定し、60 秒間に 20 回を超える頻度のリクエストをブロックするルールを設定できます。

オリジンサーバーの応答コードに基づいて頻度制限ルールを設定する

オリジンサーバーの応答コードの数または割合に基づいてトリガー条件を設定することで、既存の頻度軽減ポリシーに加えて保護の精度を向上させることができます。これにより、通常のビジネスに影響を与える誤検知のリスクが軽減されます。統計オブジェクトからのリクエスト数が統計期間内にしきい値を超え、設定されたオリジンサーバーの応答コード数または比率も超えた場合、対応するアクションがトリガーされます。

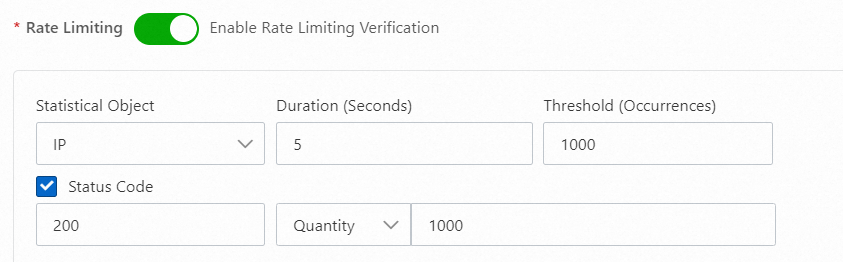

200

オリジンサーバーの処理能力が高い場合、攻撃者からの高頻度のリクエストに正常に応答することがあります。この場合、ビジネスの通常のリクエスト頻度を超える IP を管理できます。これにより、レート制限効果が得られ、オリジンサーバーとサービスの可用性が保護されます。次のような設定を使用できます:

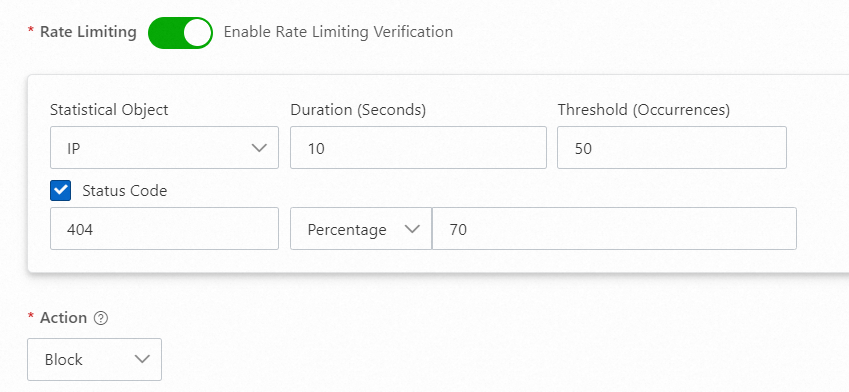

404

攻撃者が URI スキャン攻撃を開始したり、オリジンサーバーに存在しないパスを継続的にリクエストしたりすると、サーバーはしばしば複数の 404 状態コードで応答します。攻撃元の IP アドレスをブラックリストに追加するポリシーを設定できます。次のような設定を使用できます:

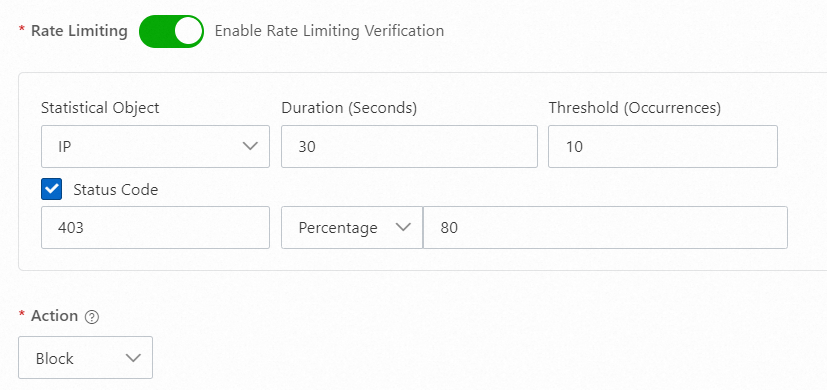

403

攻撃者が Web ベースの攻撃を開始し、Anti-DDoS Pro および Anti-DDoS Premium のバックエンドが WAF などのプロダクトである場合、他の保護プロダクトからの応答コードに基づいてルールを設定できます。たとえば、Alibaba Cloud WAF は Web 攻撃をブロックし、403 状態コードで応答します。Anti-DDoS Pro および Anti-DDoS Premium で、攻撃元の IP アドレスを事前にブラックリストに追加するポリシーを設定できます。次のような設定を使用できます:

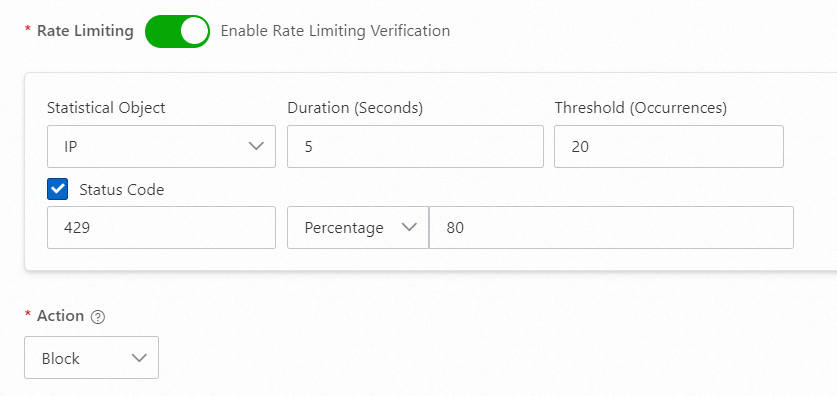

429

オリジンサーバーに独自のレート制限またはビジネス検証設定がある場合、攻撃者のリクエストがこれらのルールにヒットすると、429 Too Many Requests 状態コードまたはカスタム応答コードで応答することがあります。攻撃元の IP アドレスをブラックリストに追加するポリシーを設定して、オリジンサーバーへの圧力を軽減できます。次のような設定を使用できます:

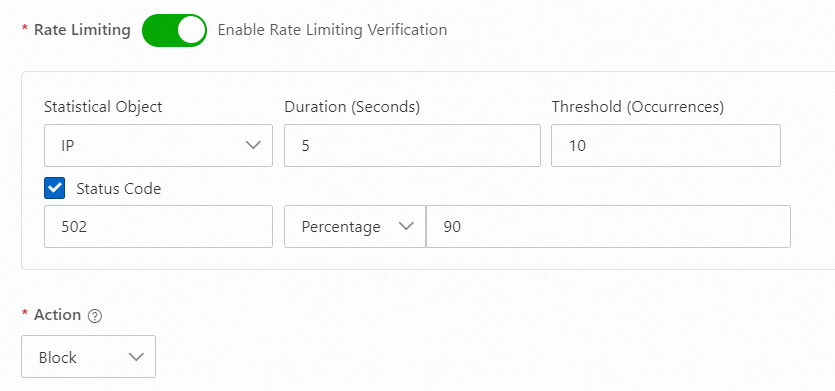

502

リクエストの急増によりオリジンサーバーの要求処理時間が長くなり、異常な 502 応答が発生した場合、高頻度のリクエストを行う IP アドレスをブラックリストに追加するポリシーを設定できます。これにより、オリジンサーバーの可用性が確保されます。次のような設定を使用できます:

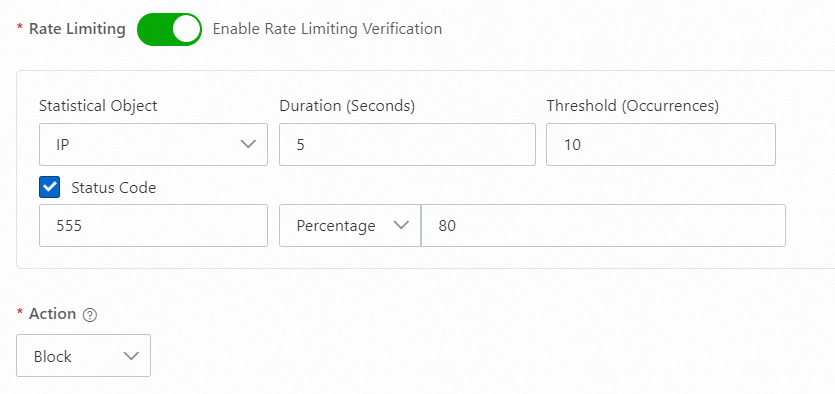

555

オリジンサーバーに特別なビジネスロジックがあり、予期しないリクエストに 555 などのカスタム状態コードで応答する場合、Anti-DDoS Pro および Anti-DDoS Premium でこの特性を使用して、これらの予期しないリクエストを送信する IP アドレスを管理できます。次のような設定を使用できます:

無効なクライアントフィンガープリントをブロックする

攻撃者は、クライアントフィンガープリントを偽造して実際のクライアントになりすまし、多数の接続や HTTP リクエストを確立しようとすることがあります。これにより、サーバーがクラッシュしたり、サービス拒否が発生したりする可能性があります。クライアントフィンガープリントを検査および識別することで、接続を拒否できます。

たとえば、ボリューム型の HTTP フラッド攻撃中に、攻撃者が同じスクリプトやツールを使用すると、同じフィンガープリント値を持つリクエストの数や割合が急激に増加します。セキュリティ概要 ページの ドメイン タブで、クライアント TLS 指紋 のトップデータを表示できます。これを Log Analysis の ssl_client_tls_fingerprinting_md5 フィールドと組み合わせて、トップクライアントフィンガープリントの割合を確認できます。この分析は、疑わしいフィンガープリント値を迅速に特定し、ポリシーを設定するのに役立ちます。