Untuk membangun koneksi IPsec-VPN antara pusat data dan Virtual Private Cloud (VPC) di Alibaba Cloud, Anda harus mengonfigurasi gateway VPN di Alibaba Cloud dan menambahkan konfigurasi VPN ke perangkat gateway di pusat data. Topik ini menjelaskan cara menambahkan konfigurasi VPN ke firewall H3C dalam mode dual-tunnel dan single-tunnel.

Kami merekomendasikan agar Anda menambahkan konfigurasi VPN ke firewall H3C dalam mode dual-tunnel. Untuk informasi lebih lanjut tentang mode dual-tunnel, lihat Hubungkan koneksi IPsec-VPN dengan gateway VPN.

Mode Dual-tunnel

Skenario

Deskripsi skenario:

Sebuah perusahaan memiliki pusat data dan mengalokasikan blok CIDR 10.34.0.0/24 dari pusat data untuk berkomunikasi dengan Alibaba Cloud.

Perusahaan telah menerapkan VPC di Alibaba Cloud. Blok CIDR VPC adalah 192.168.0.0/16. Aplikasi diterapkan pada instance Elastic Compute Service (ECS) di VPC.

Perusahaan berencana untuk membangun koneksi IPsec-VPN dalam mode dual-tunnel antara pusat data dan VPC di Alibaba Cloud untuk memungkinkan komunikasi antara pusat data dan VPC.

Rencana alamat IP

Berikut ini menjelaskan dua skenario contoh berdasarkan jumlah egress Internet pada firewall H3C:

Egress Tunggal: Firewall H3C dikonfigurasi dengan hanya satu egress Internet, yang dipetakan ke alamat IP publik.

Dual Egress: Firewall H3C dikonfigurasi dengan dua egress Internet, masing-masing dengan alamat IP publik.

Rujuk rencana alamat IP yang sesuai berdasarkan konfigurasi perangkat di pusat data Anda.

Egress tunggal

Tabel berikut menjelaskan rencana alamat IP.

Lokasi | Item konfigurasi | Contoh |

Pusat data | Alamat IP firewall H3C | Antarmuka Gigabit Ethernet (GE) 2 (egress Internet): 10.32.0.175 Next hop: 10.32.0.173 Alamat IP publik yang dipetakan: 8.XX.XX.3 |

Antarmuka GE 4 (antarmuka pribadi): 10.34.0.20 | ||

Blok CIDR pribadi | 10.34.0.0/24 | |

Alamat IP server | 10.34.0.21 | |

Alibaba Cloud | Alamat IP gateway VPN | Tunnel aktif: 39.XX.XX.17 Tunnel cadangan: 39.XX.XX.10 |

Blok CIDR VPC | 192.168.0.0/16 | |

Blok CIDR vSwitch | Zone J: 192.168.1.0/24 Zone K: 192.168.2.0/24 | |

Alamat IP instance ECS | 192.168.1.11 |

Dual egress

Tabel berikut menjelaskan rencana alamat IP.

Lokasi | Item konfigurasi | Contoh |

Pusat data | Alamat IP firewall H3C | Antarmuka GE 2 (Egress Internet 1): 10.32.0.175 Next hop: 10.32.0.173 Alamat IP publik yang dipetakan: 8.XX.XX.3 |

Antarmuka GE 3 (Egress Internet 2): 10.33.0.238 Next hop: 10.33.0.236 Alamat IP publik yang dipetakan: 116.XX.XX.68 | ||

Antarmuka GE 4 (antarmuka pribadi): 10.34.0.20 | ||

Blok CIDR pribadi | 10.34.0.0/24 | |

Alamat IP server | 10.34.0.21 | |

Alibaba Cloud | Alamat IP gateway VPN | Tunnel aktif: 39.XX.XX.17 Tunnel cadangan: 39.XX.XX.10 |

Blok CIDR VPC | 192.168.0.0/16 | |

Blok CIDR vSwitch | Zone J: 192.168.1.0/24 Zone K: 192.168.2.0/24 | |

Alamat IP instance ECS | 192.168.1.11 |

Rencana BGP

Topik ini menjelaskan cara mengonfigurasi firewall H3C untuk koneksi IPsec-VPN yang menggunakan routing statis atau Border Gateway Protocol (BGP) routing dinamis. Jika Anda tidak perlu menggunakan routing dinamis BGP, lewati bagian ini. Tabel berikut menjelaskan rencana blok CIDR untuk routing dinamis BGP.

Sumber daya | Tunnel | Blok CIDR tunnel BGP | Alamat IP BGP | ASN lokal BGP |

Gateway VPN Alibaba Cloud | Tunnel 1 | 169.254.10.0/30 Catatan Pada gateway VPN, blok CIDR setiap tunnel harus unik. | 169.254.10.1 | 65535 |

Tunnel 2 | 169.254.20.0/30 | 169.254.20.1 | ||

Firewall H3C | Tunnel 1 | 169.254.10.0/30 | 169.254.10.2 | 65500 |

Tunnel 2 | 169.254.20.0/30 | 169.254.20.2 |

Rencana konfigurasi koneksi IPsec-VPN

Dalam mode dual-tunnel, Tunnel 1 berfungsi sebagai tunnel aktif, sedangkan Tunnel 2 berfungsi sebagai tunnel cadangan. Kedua tunnel menggunakan nilai sampel yang sama.

Konfigurasi koneksi IPsec-VPN di Alibaba Cloud dan firewall H3C harus identik untuk setiap tunnel.

Item konfigurasi | Contoh | |

Kunci pre-shared | ChangeMe**** | |

Konfigurasi Internet Key Exchange (IKE) | Versi | ikev2 |

Mode negosiasi | main | |

Algoritma enkripsi | aes256 | |

Algoritma autentikasi | sha256 | |

Grup Diffie-Hellman (DH) | group14 | |

Masa hidup Security Association (SA) (detik) | 86400 | |

Konfigurasi IPsec | Algoritma enkripsi | aes256 |

Algoritma autentikasi | sha256 | |

Grup DH | group14 | |

Masa hidup SA (detik) | 86400 | |

Prasyarat

Gateway VPN, gateway pelanggan, dan koneksi IPsec-VPN dibuat di Alibaba Cloud, serta rute ditambahkan pada Gateway VPN.

Untuk informasi lebih lanjut tentang routing statis, lihat Hubungkan VPC ke pusat data dalam mode dual-tunnel.

Untuk informasi lebih lanjut tentang routing dinamis BGP, lihat Hubungkan VPC ke pusat data dalam mode dual-tunnel dan aktifkan routing dinamis BGP.

Konfigurasi gateway pelanggan yang berbeda diperlukan dalam skenario egress tunggal dan dual egress:

Dalam skenario egress tunggal, Anda hanya perlu membuat satu gateway pelanggan. Saat membuat koneksi IPsec-VPN, gunakan gateway pelanggan yang sama untuk tunnel aktif dan cadangan.

Dalam skenario dual egress, Anda perlu membuat dua gateway pelanggan. Saat membuat koneksi IPsec-VPN, gunakan gateway pelanggan terpisah untuk masing-masing tunnel aktif dan cadangan.

Prosedur

Dalam contoh ini, H3C SecPath vFW1000 E1185 digunakan. Konfigurasi firewall dapat bervariasi tergantung pada model dan versi yang berbeda. Anda dapat merujuk pada dokumentasi terkait atau berkonsultasi dengan produsen firewall untuk mengonfigurasi firewall berdasarkan versi firewall yang Anda gunakan.

Bagian ini menyediakan contoh konfigurasi dalam empat skenario. Rujuk prosedur konfigurasi yang sesuai berdasarkan konfigurasi perangkat di pusat data Anda.

Egress tunggal dan routing statis

Dalam skenario egress tunggal, Anda dapat mengikat egress tunggal firewall H3C ke dua antarmuka tunnel dan mengonfigurasi profil IPsec yang berbeda untuk antarmuka tunnel untuk terhubung ke tunnel aktif dan cadangan di Alibaba Cloud.

Langkah 1: Konfigurasikan antarmuka dan jaringan

Konfigurasikan secara terpisah alamat IP dan zona keamanan untuk antarmuka publik dan pribadi firewall H3C, serta tambahkan rute pada firewall H3C.

# Konfigurasikan antarmuka publik.

interface GigabitEthernet 2/0

ip addr 10.32.0.175 24

quit

# Konfigurasikan antarmuka pribadi.

interface GigabitEthernet 4/0

ip addr 10.34.0.10 24

quit

# Tambahkan antarmuka publik dan pribadi ke zona keamanan masing-masing.

security-zone name Untrust

import interface GigabitEthernet 2/0

quit

security-zone name Trust

import interface GigabitEthernet 4/0

quit

# Konfigurasikan rute untuk alamat IP publik gateway VPN peer di Alibaba Cloud, dengan next hop menunjuk ke alamat IP gateway yang merutekan lalu lintas ke Internet.

ip route-static 39.XX.XX.17 32 10.32.0.173

ip route-static 39.XX.XX.10 32 10.32.0.173

# Konfigurasikan rute untuk blok CIDR jaringan internal lokal, dengan next hop menunjuk ke alamat IP gateway yang merutekan lalu lintas ke jaringan internal.

ip route-static 10.0.0.0 8 10.34.0.253Langkah 2: Konfigurasikan tunnel

Buat dua antarmuka tunnel untuk terhubung ke tunnel aktif dan cadangan di Alibaba Cloud.

# Konfigurasikan antarmuka tunnel dan terapkan IPsec ke antarmuka tunnel.

interface tunnel 1 mode ipsec

ip address unnumbered interface GigabitEthernet 2/0

quit

interface tunnel 2 mode ipsec

ip address unnumbered interface GigabitEthernet 2/0

quit

# Tambahkan antarmuka tunnel ke zona keamanan Untrust.

security-zone name Untrust

import interface Tunnel 1

import interface Tunnel 2

quitLangkah 3: Konfigurasikan proposal IPsec dan kebijakan terkait

Konfigurasikan IPsec dan IKE. Konfigurasi IPsec dan IKE harus konsisten dengan yang ada di sisi Alibaba Cloud.

# Konfigurasikan proposal IPsec.

ipsec transform-set to-ali-trans

encapsulation-mode tunnel

protocol esp

esp authentication-algorithm sha256

esp encryption-algorithm aes-cbc-256

pfs dh-group14

quit

# Konfigurasikan proposal IKEv2 dan kebijakan IKEv2.

ikev2 proposal to-ali-prop

dh group14

encryption aes-cbc-256

integrity sha256

prf sha256

quit

ikev2 policy to-ali-policy

priority 1

proposal to-ali-prop

quit

# Konfigurasikan rantai kunci IKEv2. Tentukan tunnel aktif dan cadangan di Alibaba Cloud sebagai dua peer. Setel parameter alamat ke alamat IP publik tunnel aktif dan cadangan di Alibaba Cloud.

ikev2 keychain to_ali_key1

peer to-ali-peer1

address 39.XX.XX.17 32

identity address 39.XX.XX.17

pre-shared-key plaintext ChangeMe****

quit

quit

ikev2 keychain to_ali_key2

peer to-ali-peer2

address 39.XX.XX.10 32

identity address 39.XX.XX.10

pre-shared-key plaintext ChangeMe****

quit

quit

# Konfigurasikan profil IKEv2. Tentukan tunnel aktif dan cadangan di Alibaba Cloud sebagai dua peer.

ikev2 profile to-ali-profile1

authentication-method local pre-share

authentication-method remote pre-share

keychain to_ali_key1

identity local address 8.XX.XX.3

match remote identity address 39.XX.XX.17 32

sa duration 86400

dpd interval 30 periodic

quit

ikev2 profile to-ali-profile2

authentication-method local pre-share

authentication-method remote pre-share

keychain to_ali_key2

identity local address 8.XX.XX.3

match remote identity address 39.XX.XX.10 32

sa duration 86400

dpd interval 30 periodic

quit

# Konfigurasikan profil IPsec dan referensikan profil IKEv2 sebelumnya.

# Kami merekomendasikan agar Anda hanya menentukan masa hidup SA berbasis waktu. Jika Anda menentukan masa hidup SA berbasis lalu lintas, atur ke nilai maksimum.

ipsec profile to-ali-profile1 isakmp

transform-set to-ali-trans

ikev2-profile to-ali-profile1

sa duration time-based 86400

quit

ipsec profile to-ali-profile2 isakmp

transform-set to-ali-trans

ikev2-profile to-ali-profile2

sa duration time-based 86400

quit

# Konfigurasikan antarmuka tunnel dan terapkan profil IPsec ke antarmuka tunnel.

interface tunnel 1 mode ipsec

ip address unnumbered interface GigabitEthernet 2/0

tunnel protection ipsec profile to-ali-profile1

source 10.32.0.175

destination 39.XX.XX.17

quit

interface tunnel 2 mode ipsec

ip address unnumbered interface GigabitEthernet 2/0

tunnel protection ipsec profile to-ali-profile2

source 10.32.0.175

destination 39.XX.XX.10

quit

# Konfigurasikan rute untuk blok CIDR VPC peer untuk menunjuk ke antarmuka tunnel. Tunnel 1 bertindak sebagai tunnel aktif dan memiliki prioritas lebih tinggi daripada Tunnel 2.

ip route-static 192.168.0.0 16 Tunnel 1 preference 10

ip route-static 192.168.0.0 16 Tunnel 2 preference 20Langkah 4: Konfigurasikan ACL

Konfigurasikan daftar kontrol akses (ACL) untuk mengizinkan lalu lintas protokol IKE dan lalu lintas data IPsec.

Dalam contoh ini, konfigurasi disederhanakan. Anda dapat mengonfigurasi ACL yang lebih halus berdasarkan kebutuhan bisnis Anda.

Jika Anda ingin menghubungkan beberapa blok CIDR pusat data ke VPC, kami merekomendasikan agar Anda menghubungkan pusat data ke firewall H3C dalam mode routing berbasis tujuan. Untuk informasi lebih lanjut, lihat bagian "Solusi yang Direkomendasikan" dari topik Saran Konfigurasi dan FAQ tentang Mengaktifkan Komunikasi Antar Blok CIDR.

# Konfigurasikan ACL untuk mengizinkan paket negosiasi IKE dan paket data IPsec antara zona keamanan Untrust dan zona lainnya. Dalam contoh ini, konfigurasi disederhanakan. Anda dapat mengonfigurasi ACL yang lebih halus berdasarkan kebutuhan bisnis Anda.

acl advanced 3001

rule 0 permit ip

quit

zone-pair security source any destination any

packet-filter 3001

quitLangkah 5: Verifikasi hasil

Setelah Anda menambahkan rute dari server di pusat data ke firewall H3C, Anda dapat menguji konektivitas jaringan antara pusat data dan VPC di Alibaba Cloud dari pusat data. Anda juga dapat memverifikasi apakah pergantian dapat dilakukan antara tunnel aktif dan cadangan.

Uji konektivitas jaringan antara VPC dan pusat data.

Masuk ke instance ECS di VPC. Untuk informasi lebih lanjut tentang cara masuk ke instance ECS, lihat Ikhtisar Metode Koneksi.

Jalankan perintah

pingpada instance ECS untuk melakukan ping ke server di pusat data untuk menguji aksesibilitas pusat data.Jika paket balasan echo dikembalikan ke instance ECS, itu menunjukkan bahwa VPC dapat berkomunikasi dengan pusat data.

ping <Alamat IP pribadi server di pusat data>

Uji ketersediaan tinggi koneksi IPsec-VPN.

Masuk ke instance ECS di VPC. Untuk informasi lebih lanjut tentang cara masuk ke instance ECS, lihat Ikhtisar Metode Koneksi.

Jalankan perintah berikut untuk terus mengirimkan paket dari instance ECS ke pusat data:

ping <Alamat IP pribadi server di pusat data> -c 10000Tutup tunnel aktif koneksi IPsec-VPN.

Anda dapat menutup tunnel aktif dengan memodifikasi kunci pre-shared tunnel aktif. Tunnel aktif ditutup ketika kedua sisi tunnel menggunakan kunci pre-shared yang berbeda.

Setelah tunnel aktif ditutup, Anda dapat memeriksa status lalu lintas pada instance ECS. Jika lalu lintas terputus dan kemudian dilanjutkan, itu menunjukkan bahwa tunnel cadangan secara otomatis mengambil alih setelah tunnel aktif down.

Egress tunggal dan routing dinamis BGP

Dalam skenario egress tunggal, Anda dapat mengikat egress tunggal firewall H3C ke dua antarmuka tunnel dan mengonfigurasi profil IPsec yang berbeda untuk antarmuka tunnel untuk terhubung ke tunnel aktif dan cadangan di Alibaba Cloud.

Langkah 1: Konfigurasikan antarmuka dan jaringan

Konfigurasikan secara terpisah alamat IP dan zona keamanan untuk antarmuka publik dan pribadi firewall H3C, serta tambahkan rute pada firewall H3C.

# Konfigurasikan antarmuka publik.

interface GigabitEthernet 2/0

ip addr 10.32.0.175 24

quit

# Konfigurasikan antarmuka pribadi.

interface GigabitEthernet 4/0

ip addr 10.34.0.10 24

quit

# Tambahkan antarmuka publik dan pribadi ke zona keamanan masing-masing.

security-zone name Untrust

import interface GigabitEthernet 2/0

quit

security-zone name Trust

import interface GigabitEthernet 4/0

quit

# Konfigurasikan rute untuk alamat IP publik gateway VPN peer di Alibaba Cloud, dengan next hop menunjuk ke alamat IP gateway yang merutekan lalu lintas ke Internet.

ip route-static 39.XX.XX.17 32 10.32.0.173

ip route-static 39.XX.XX.10 32 10.32.0.173

# Konfigurasikan rute untuk blok CIDR jaringan internal lokal, dengan next hop menunjuk ke alamat IP gateway yang merutekan lalu lintas ke jaringan internal.

ip route-static 10.0.0.0 8 10.34.0.253Langkah 2: Konfigurasikan tunnel

Buat dua antarmuka tunnel untuk terhubung ke tunnel aktif dan cadangan di Alibaba Cloud.

# Konfigurasikan antarmuka tunnel dan terapkan IPsec ke antarmuka tunnel.

interface tunnel 1 mode ipsec

ip address unnumbered interface GigabitEthernet 2/0

quit

interface tunnel 2 mode ipsec

ip address unnumbered interface GigabitEthernet 2/0

quit

# Tambahkan antarmuka tunnel ke zona keamanan Untrust.

security-zone name Untrust

import interface Tunnel 1

import interface Tunnel 2

quitLangkah 3: Konfigurasikan proposal IPsec dan kebijakan terkait

Konfigurasikan IPsec dan IKE. Konfigurasi IPsec dan IKE harus konsisten dengan yang ada di sisi Alibaba Cloud.

# Konfigurasikan proposal IPsec.

ipsec transform-set to-ali-trans

encapsulation-mode tunnel

protocol esp

esp authentication-algorithm sha256

esp encryption-algorithm aes-cbc-256

pfs dh-group14

quit

# Konfigurasikan proposal IKEv2 dan kebijakan IKEv2.

ikev2 proposal to-ali-prop

dh group14

encryption aes-cbc-256

integrity sha256

prf sha256

quit

ikev2 policy to-ali-policy

priority 1

proposal to-ali-prop

quit

# Konfigurasikan rantai kunci IKEv2. Tentukan tunnel aktif dan cadangan di Alibaba Cloud sebagai dua peer. Setel parameter alamat ke alamat IP publik tunnel aktif dan cadangan di Alibaba Cloud.

ikev2 keychain to_ali_key1

peer to-ali-peer1

address 39.XX.XX.17 32

identity address 39.XX.XX.17

pre-shared-key plaintext ChangeMe****

quit

quit

ikev2 keychain to_ali_key2

peer to-ali-peer2

address 39.XX.XX.10 32

identity address 39.XX.XX.10

pre-shared-key plaintext ChangeMe****

quit

quit

# Konfigurasikan profil IKEv2. Tentukan tunnel aktif dan cadangan di Alibaba Cloud sebagai dua peer.

ikev2 profile to-ali-profile1

authentication-method local pre-share

authentication-method remote pre-share

keychain to_ali_key1

identity local address 8.XX.XX.3

match remote identity address 39.XX.XX.17 32

sa duration 86400

dpd interval 30 periodic

quit

ikev2 profile to-ali-profile2

authentication-method local pre-share

authentication-method remote pre-share

keychain to_ali_key2

identity local address 8.XX.XX.3

match remote identity address 39.XX.XX.10 32

sa duration 86400

dpd interval 30 periodic

quit

# Konfigurasikan profil IPsec dan referensikan profil IKEv2 sebelumnya.

# Kami merekomendasikan agar Anda hanya menentukan masa hidup SA berbasis waktu. Jika Anda menentukan masa hidup SA berbasis lalu lintas, atur ke nilai maksimum.

ipsec profile to-ali-profile1 isakmp

transform-set to-ali-trans

ikev2-profile to-ali-profile1

sa duration time-based 86400

quit

ipsec profile to-ali-profile2 isakmp

transform-set to-ali-trans

ikev2-profile to-ali-profile2

sa duration time-based 86400

quit

# Konfigurasikan antarmuka tunnel dan terapkan profil IPsec ke antarmuka tunnel.

interface tunnel 1 mode ipsec

ip address unnumbered interface GigabitEthernet 2/0

tunnel protection ipsec profile to-ali-profile1

source 10.32.0.175

destination 39.XX.XX.17

quit

interface tunnel 2 mode ipsec

ip address unnumbered interface GigabitEthernet 2/0

tunnel protection ipsec profile to-ali-profile2

source 10.32.0.175

destination 39.XX.XX.10

quit

# Konfigurasikan rute untuk blok CIDR VPC peer untuk menunjuk ke antarmuka tunnel. Tunnel 1 bertindak sebagai tunnel aktif dan memiliki prioritas lebih tinggi daripada Tunnel 2.

ip route-static 192.168.0.0 16 Tunnel 1 preference 10

ip route-static 192.168.0.0 16 Tunnel 2 preference 20Langkah 4: Konfigurasikan ACL

Konfigurasikan ACL untuk mengizinkan lalu lintas protokol IKE dan lalu lintas data IPsec.

Dalam contoh ini, konfigurasi disederhanakan. Anda dapat mengonfigurasi ACL yang lebih halus berdasarkan kebutuhan bisnis Anda.

Jika Anda ingin menghubungkan beberapa blok CIDR pusat data ke VPC, kami merekomendasikan agar Anda menghubungkan pusat data ke firewall H3C dalam mode routing berbasis tujuan. Untuk informasi lebih lanjut, lihat bagian "Solusi yang Direkomendasikan" dari topik Saran Konfigurasi dan FAQ tentang Mengaktifkan Komunikasi Antar Blok CIDR.

# Konfigurasikan ACL untuk mengizinkan paket negosiasi IKE dan paket data IPsec antara zona keamanan Untrust dan zona lainnya. Dalam contoh ini, konfigurasi disederhanakan. Anda dapat mengonfigurasi ACL yang lebih halus berdasarkan kebutuhan bisnis Anda.

acl advanced 3001

rule 0 permit ip

quit

zone-pair security source any destination any

packet-filter 3001

quitLangkah 5: Konfigurasikan routing dinamis BGP

# Konfigurasikan alamat IP untuk antarmuka tunnel untuk membangun peering BGP dengan gateway VPN di Alibaba Cloud.

interface tunnel 1 mode ipsec

ip address 169.254.10.2 30

quit

interface tunnel 2 mode ipsec

ip address 169.254.20.2 30

quit

# Hapus rute statis yang menunjuk ke tunnel dalam skenario routing statis.

undo ip route-static 192.168.0.0 16 Tunnel 1 preference 10

undo ip route-static 192.168.0.0 16 Tunnel 2 preference 20

# Konfigurasikan routing dinamis BGP. Firewall H3C mengiklankan 10.0.0.0/8 ke gateway VPN di Alibaba Cloud.

bgp 65500

peer 169.254.10.1 as-number 65535

peer 169.254.20.1 as-number 65535

address-family ipv4 unicast

peer 169.254.10.1 enable

peer 169.254.20.1 enable

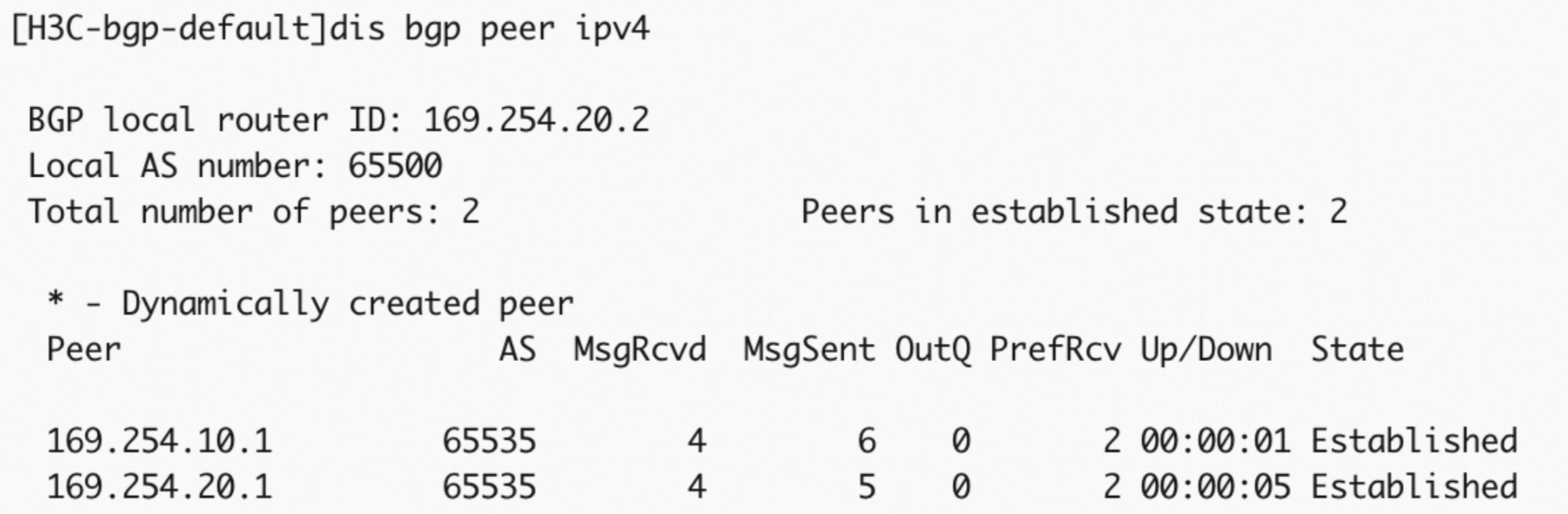

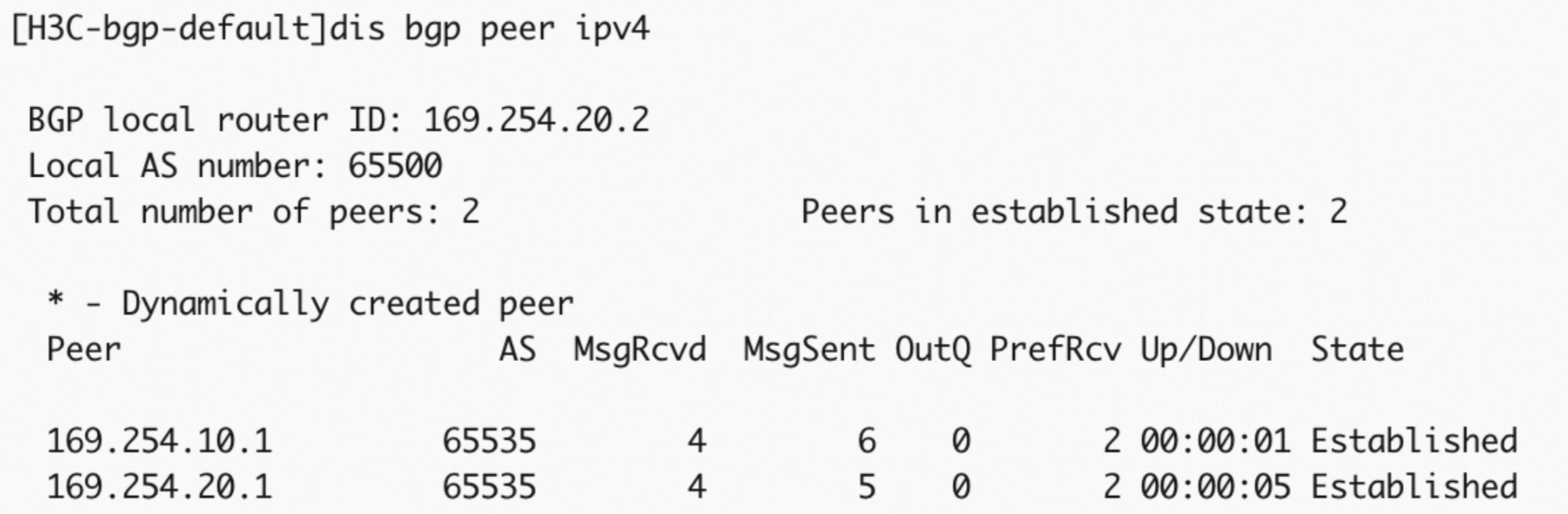

network 10.0.0.0 8 # Iklankan blok CIDR 10.0.0.0/8.Setelah konfigurasi selesai, periksa koneksi BGP.

Periksa routing dinamis BGP.

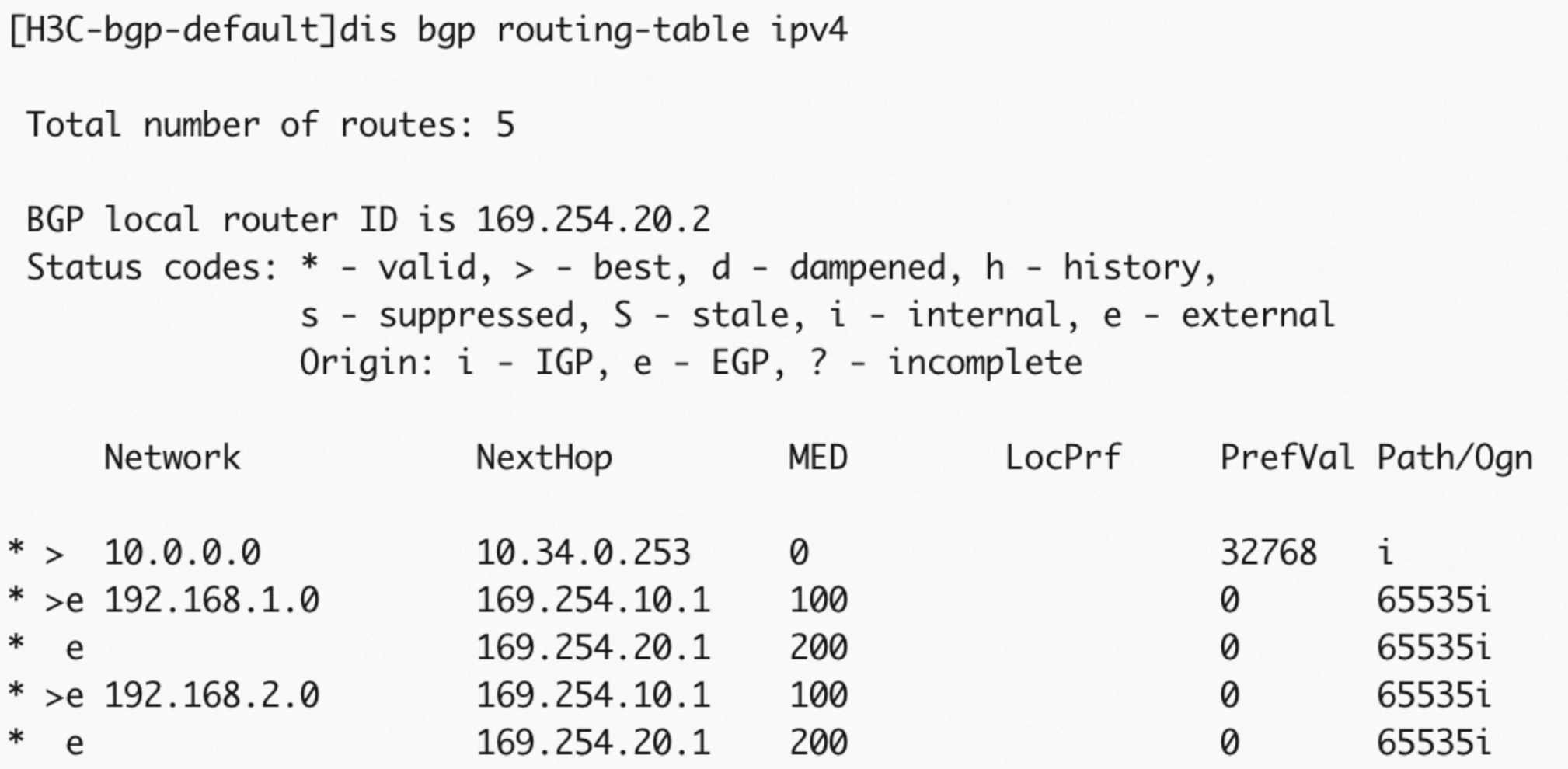

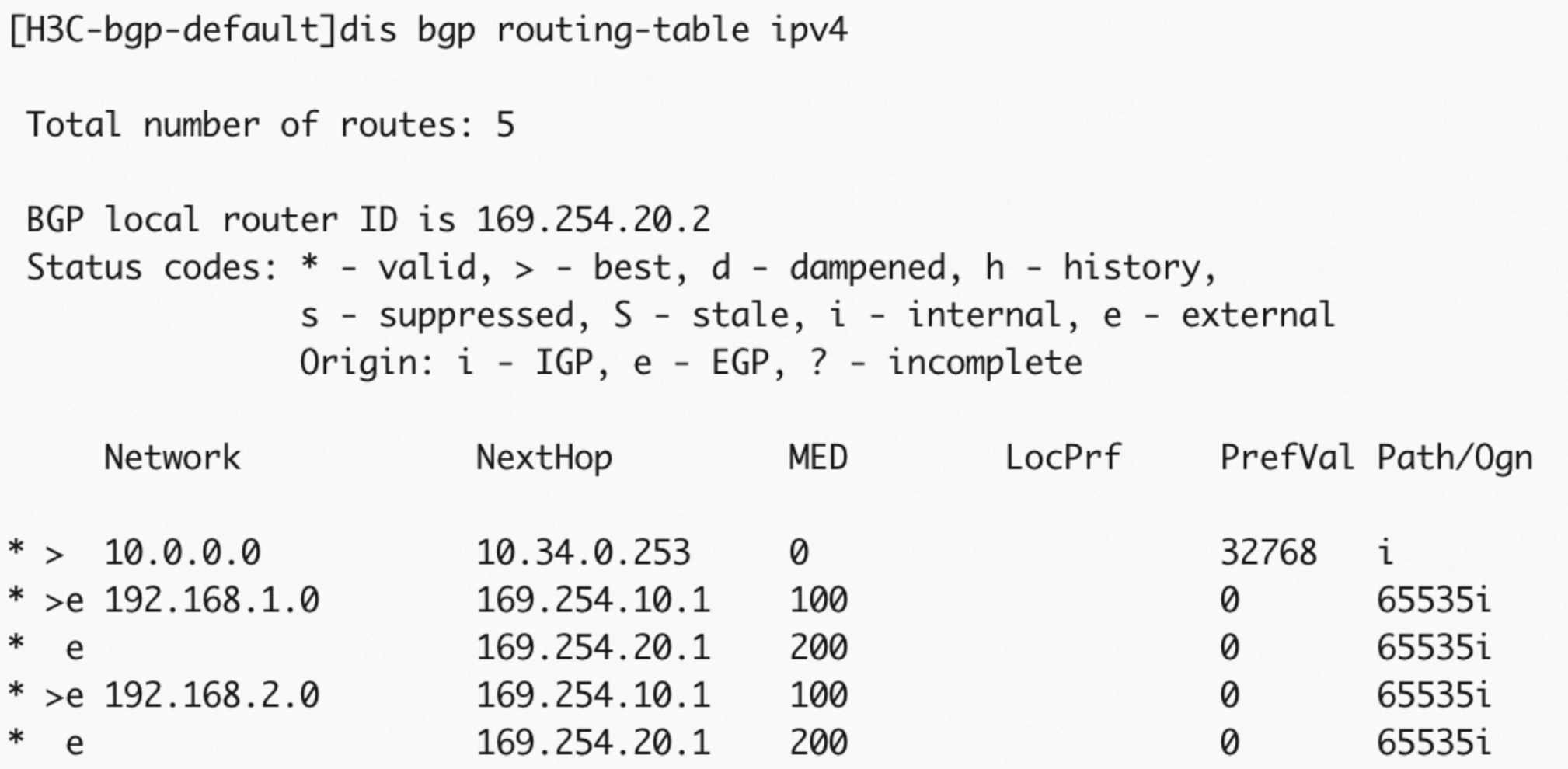

Periksa tabel rute.

Langkah 6: Verifikasi hasil

Setelah Anda menambahkan rute dari klien di pusat data ke firewall H3C, Anda dapat menguji konektivitas jaringan antara pusat data dan VPC di Alibaba Cloud dari pusat data. Anda juga dapat memverifikasi apakah pergantian dapat dilakukan antara tunnel aktif dan cadangan.

Uji konektivitas jaringan antara VPC dan pusat data.

Masuk ke instance ECS di VPC. Untuk informasi lebih lanjut tentang cara masuk ke instance ECS, lihat Ikhtisar Metode Koneksi.

Jalankan perintah

pingpada instance ECS untuk melakukan ping ke server di pusat data untuk menguji aksesibilitas pusat data.Jika paket balasan echo dikembalikan ke instance ECS, itu menunjukkan bahwa VPC dapat berkomunikasi dengan pusat data.

ping <Alamat IP pribadi server di pusat data>

Uji ketersediaan tinggi koneksi IPsec-VPN.

Masuk ke instance ECS di VPC. Untuk informasi lebih lanjut tentang cara masuk ke instance ECS, lihat Ikhtisar Metode Koneksi.

Jalankan perintah berikut untuk terus mengirimkan paket dari instance ECS ke pusat data:

ping <Alamat IP pribadi server di pusat data> -c 10000Tutup tunnel aktif koneksi IPsec-VPN.

Anda dapat menutup tunnel aktif dengan memodifikasi kunci pre-shared tunnel aktif. Tunnel aktif ditutup ketika kedua sisi tunnel menggunakan kunci pre-shared yang berbeda.

Setelah tunnel aktif ditutup, Anda dapat memeriksa status lalu lintas pada instance ECS. Jika lalu lintas terputus dan kemudian dilanjutkan, itu menunjukkan bahwa tunnel cadangan secara otomatis mengambil alih setelah tunnel aktif down.

Dual egress dan routing statis

Dalam skenario dual egress, Anda dapat mengikat dua egress firewall H3C ke dua antarmuka tunnel dan mengonfigurasi profil IPsec yang berbeda untuk antarmuka tunnel untuk terhubung ke tunnel aktif dan cadangan di Alibaba Cloud.

Langkah 1: Konfigurasikan antarmuka dan jaringan

Konfigurasikan secara terpisah alamat IP dan zona keamanan untuk antarmuka publik dan pribadi firewall H3C, serta tambahkan rute pada firewall H3C.

# Konfigurasikan Antarmuka Publik 1.

interface GigabitEthernet 2/0

ip addr 10.32.0.175 24

quit

# Konfigurasikan Antarmuka Publik 2.

interface GigabitEthernet 3/0

ip addr 10.33.0.238 24

quit

# Konfigurasikan antarmuka pribadi.

interface GigabitEthernet 4/0

ip addr 10.34.0.10 24

quit

# Tambahkan antarmuka publik dan pribadi ke zona keamanan masing-masing.

security-zone name Untrust

import interface GigabitEthernet 2/0

import interface GigabitEthernet 3/0

quit

security-zone name Trust

import interface GigabitEthernet 4/0

quit

# Konfigurasikan rute 32-bit untuk alamat IP publik gateway VPN peer di Alibaba Cloud, dengan next hop menunjuk ke alamat IP gateway yang merutekan lalu lintas ke Internet.

ip route-static 39.XX.XX.17 32 10.32.0.173

ip route-static 39.XX.XX.10 32 10.33.0.236

# Konfigurasikan rute untuk blok CIDR jaringan internal lokal, dengan next hop menunjuk ke alamat IP gateway yang merutekan lalu lintas ke jaringan internal.

ip route-static 10.0.0.0 8 10.34.0.253

Langkah 2: Konfigurasikan tunnel

Buat dua antarmuka tunnel untuk terhubung ke tunnel aktif dan cadangan di Alibaba Cloud.

# Konfigurasikan antarmuka tunnel dan terapkan IPsec ke antarmuka tunnel.

interface tunnel 1 mode ipsec

ip address unnumbered interface GigabitEthernet 2/0

quit

interface tunnel 2 mode ipsec

ip address unnumbered interface GigabitEthernet 3/0

quit

# Tambahkan antarmuka tunnel ke zona keamanan Untrust.

security-zone name Untrust

import interface Tunnel 1

import interface Tunnel 2

quitLangkah 3: Konfigurasikan proposal IPsec dan kebijakan terkait

Konfigurasikan IPsec dan IKE. Konfigurasi IPsec dan IKE harus konsisten dengan yang ada di sisi Alibaba Cloud.

# Konfigurasikan proposal IPsec.

ipsec transform-set to-ali-trans

encapsulation-mode tunnel

protocol esp

esp authentication-algorithm sha256

esp encryption-algorithm aes-cbc-256

pfs dh-group14

quit

# Konfigurasikan proposal IKEv2 dan kebijakan IKEv2.

ikev2 proposal to-ali-prop

dh group14

encryption aes-cbc-256

integrity sha256

prf sha256

quit

ikev2 policy to-ali-policy

priority 1

proposal to-ali-prop

quit

# Konfigurasikan rantai kunci IKEv2. Tentukan tunnel aktif dan cadangan di Alibaba Cloud sebagai dua peer. Setel parameter alamat ke alamat IP publik tunnel aktif dan cadangan di Alibaba Cloud.

ikev2 keychain to_ali_key1

peer to-ali-peer1

address 39.XX.XX.17 32

identity address 39.XX.XX.17

pre-shared-key plaintext ChangeMe****

quit

quit

ikev2 keychain to_ali_key2

peer to-ali-peer2

address 39.XX.XX.10 32

identity address 39.XX.XX.10

pre-shared-key plaintext ChangeMe****

quit

quit

# Konfigurasikan profil IKEv2. Tentukan tunnel aktif dan cadangan di Alibaba Cloud sebagai dua peer.

ikev2 profile to-ali-profile1

authentication-method local pre-share

authentication-method remote pre-share

keychain to_ali_key1

identity local address 8.XX.XX.3

match remote identity address 39.XX.XX.17 32

sa duration 86400

dpd interval 30 periodic

quit

ikev2 profile to-ali-profile2

authentication-method local pre-share

authentication-method remote pre-share

keychain to_ali_key2

identity local address 116.XX.XX.68

match remote identity address 39.XX.XX.10 32

sa duration 86400

dpd interval 30 periodic

quit

# Konfigurasikan profil IPsec dan referensikan profil IKEv2 sebelumnya.

# Kami merekomendasikan agar Anda hanya menentukan masa hidup SA berbasis waktu. Jika Anda menentukan masa hidup SA berbasis lalu lintas, atur ke nilai maksimum.

ipsec profile to-ali-profile1 isakmp

transform-set to-ali-trans

ikev2-profile to-ali-profile1

sa duration time-based 86400

quit

ipsec profile to-ali-profile2 isakmp

transform-set to-ali-trans

ikev2-profile to-ali-profile2

sa duration time-based 86400

quit

# Konfigurasikan antarmuka tunnel dan terapkan profil IPsec ke antarmuka tunnel.

interface tunnel 1 mode ipsec

ip address unnumbered interface GigabitEthernet 2/0

tunnel protection ipsec profile to-ali-profile1

source 10.32.0.175

destination 39.XX.XX.17

quit

interface tunnel 2 mode ipsec

ip address unnumbered interface GigabitEthernet 3/0

tunnel protection ipsec profile to-ali-profile2

source 10.33.0.238

destination 39.XX.XX.10

quit

# Konfigurasikan rute untuk blok CIDR VPC peer untuk menunjuk ke antarmuka tunnel. Tunnel 1 bertindak sebagai tunnel aktif dan memiliki prioritas lebih tinggi daripada Tunnel 2.

ip route-static 192.168.0.0 16 Tunnel 1 preference 10

ip route-static 192.168.0.0 16 Tunnel 2 preference 20Langkah 4: Konfigurasikan ACL

Konfigurasikan ACL untuk mengizinkan lalu lintas protokol IKE dan lalu lintas data IPsec.

Dalam contoh ini, konfigurasi disederhanakan. Anda dapat mengonfigurasi ACL yang lebih halus berdasarkan kebutuhan bisnis Anda.

Jika Anda ingin menghubungkan beberapa blok CIDR pusat data ke VPC, kami merekomendasikan agar Anda menghubungkan pusat data ke firewall H3C dalam mode routing berbasis tujuan. Untuk informasi lebih lanjut, lihat bagian "Solusi yang Direkomendasikan" dari topik Saran Konfigurasi dan FAQ tentang Mengaktifkan Komunikasi Antar Blok CIDR.

# Konfigurasikan ACL untuk mengizinkan paket negosiasi IKE dan paket data IPsec antara zona keamanan Untrust dan zona lainnya. Dalam contoh ini, konfigurasi disederhanakan. Anda dapat mengonfigurasi ACL yang lebih halus berdasarkan kebutuhan bisnis Anda.

acl advanced 3001

rule 0 permit ip

quit

zone-pair security source any destination any

packet-filter 3001

quitLangkah 5: Verifikasi hasil

Setelah Anda menambahkan rute dari klien di pusat data ke firewall H3C, Anda dapat menguji konektivitas jaringan antara pusat data dan VPC di Alibaba Cloud dari pusat data. Anda juga dapat memverifikasi apakah pergantian dapat dilakukan antara tunnel aktif dan cadangan.

Uji konektivitas jaringan antara VPC dan pusat data.

Masuk ke instance ECS di VPC. Untuk informasi lebih lanjut tentang cara masuk ke instance ECS, lihat Ikhtisar Metode Koneksi.

Jalankan perintah

pingpada instance ECS untuk melakukan ping ke server di pusat data untuk menguji aksesibilitas pusat data.Jika paket balasan echo dikembalikan ke instance ECS, itu menunjukkan bahwa VPC dapat berkomunikasi dengan pusat data.

ping <Alamat IP pribadi server di pusat data>

Uji ketersediaan tinggi koneksi IPsec-VPN.

Masuk ke instance ECS di VPC. Untuk informasi lebih lanjut tentang cara masuk ke instance ECS, lihat Ikhtisar Metode Koneksi.

Jalankan perintah berikut untuk terus mengirimkan paket dari instance ECS ke pusat data:

ping <Alamat IP pribadi server di pusat data> -c 10000Tutup tunnel aktif koneksi IPsec-VPN.

Anda dapat menutup tunnel aktif dengan memodifikasi kunci pre-shared tunnel aktif. Tunnel aktif ditutup ketika kedua sisi tunnel menggunakan kunci pre-shared yang berbeda.

Setelah tunnel aktif ditutup, Anda dapat memeriksa status lalu lintas pada instance ECS. Jika lalu lintas terputus dan kemudian dilanjutkan, itu menunjukkan bahwa tunnel cadangan secara otomatis mengambil alih setelah tunnel aktif down.

Dual egress dan routing dinamis BGP

Dalam skenario dual egress, Anda dapat mengikat dua egress firewall H3C ke dua antarmuka tunnel dan mengonfigurasi profil IPsec yang berbeda untuk antarmuka tunnel untuk terhubung ke tunnel aktif dan cadangan di Alibaba Cloud.

Langkah 1: Konfigurasikan antarmuka dan jaringan

Konfigurasikan secara terpisah alamat IP dan zona keamanan untuk antarmuka publik dan pribadi firewall H3C, serta tambahkan rute pada firewall H3C.

# Konfigurasikan Antarmuka Publik 1.

interface GigabitEthernet 2/0

ip addr 10.32.0.175 24

quit

# Konfigurasikan Antarmuka Publik 2.

interface GigabitEthernet 3/0

ip addr 10.33.0.238 24

quit

# Konfigurasikan antarmuka pribadi.

interface GigabitEthernet 4/0

ip addr 10.34.0.10 24

quit

# Tambahkan antarmuka publik dan pribadi ke zona keamanan masing-masing.

security-zone name Untrust

import interface GigabitEthernet 2/0

import interface GigabitEthernet 3/0

quit

security-zone name Trust

import interface GigabitEthernet 4/0

quit

# Konfigurasikan rute 32-bit untuk alamat IP publik gateway VPN peer di Alibaba Cloud, dengan next hop menunjuk ke alamat IP gateway yang merutekan lalu lintas ke Internet.

ip route-static 39.XX.XX.17 32 10.32.0.173

ip route-static 39.XX.XX.10 32 10.33.0.236

# Konfigurasikan rute untuk blok CIDR jaringan internal lokal, dengan next hop menunjuk ke alamat IP gateway yang merutekan lalu lintas ke jaringan internal.

ip route-static 10.0.0.0 8 10.34.0.253

Langkah 2: Konfigurasikan tunnel

Buat dua antarmuka tunnel untuk terhubung ke tunnel aktif dan cadangan di Alibaba Cloud.

# Konfigurasikan antarmuka tunnel dan terapkan IPsec ke antarmuka tunnel.

interface tunnel 1 mode ipsec

ip address unnumbered interface GigabitEthernet 2/0

quit

interface tunnel 2 mode ipsec

ip address unnumbered interface GigabitEthernet 3/0

quit

# Tambahkan antarmuka tunnel ke zona keamanan Untrust.

security-zone name Untrust

import interface Tunnel 1

import interface Tunnel 2

quitLangkah 3: Konfigurasikan proposal IPsec dan kebijakan terkait

Konfigurasikan IPsec dan IKE. Konfigurasi IPsec dan IKE harus konsisten dengan yang ada di sisi Alibaba Cloud.

# Konfigurasikan proposal IPsec.

ipsec transform-set to-ali-trans

encapsulation-mode tunnel

protocol esp

esp authentication-algorithm sha256

esp encryption-algorithm aes-cbc-256

pfs dh-group14

quit

# Konfigurasikan proposal IKEv2 dan kebijakan IKEv2.

ikev2 proposal to-ali-prop

dh group14

encryption aes-cbc-256

integrity sha256

prf sha256

quit

ikev2 policy to-ali-policy

priority 1

proposal to-ali-prop

quit

# Konfigurasikan rantai kunci IKEv2. Tentukan tunnel aktif dan cadangan di Alibaba Cloud sebagai dua peer. Setel parameter alamat ke alamat IP publik tunnel aktif dan cadangan di Alibaba Cloud.

ikev2 keychain to_ali_key1

peer to-ali-peer1

address 39.XX.XX.17 32

identity address 39.XX.XX.17

pre-shared-key plaintext ChangeMe****

quit

quit

ikev2 keychain to_ali_key2

peer to-ali-peer2

address 39.XX.XX.10 32

identity address 39.XX.XX.10

pre-shared-key plaintext ChangeMe****

quit

quit

# Konfigurasikan profil IKEv2. Tentukan tunnel aktif dan cadangan di Alibaba Cloud sebagai dua peer.

ikev2 profile to-ali-profile1

authentication-method local pre-share

authentication-method remote pre-share

keychain to_ali_key1

identity local address 8.XX.XX.3

match remote identity address 39.XX.XX.17 32

sa duration 86400

dpd interval 30 periodic

quit

ikev2 profile to-ali-profile2

authentication-method local pre-share

authentication-method remote pre-share

keychain to_ali_key2

identity local address 116.XX.XX.68

match remote identity address 39.XX.XX.10 32

sa duration 86400

dpd interval 30 periodic

quit

# Konfigurasikan profil IPsec dan referensikan profil IKEv2 sebelumnya.

# Kami merekomendasikan agar Anda hanya menentukan masa hidup SA berbasis waktu. Jika Anda menentukan masa hidup SA berbasis lalu lintas, atur ke nilai maksimum.

ipsec profile to-ali-profile1 isakmp

transform-set to-ali-trans

ikev2-profile to-ali-profile1

sa duration time-based 86400

quit

ipsec profile to-ali-profile2 isakmp

transform-set to-ali-trans

ikev2-profile to-ali-profile2

sa duration time-based 86400

quit

# Konfigurasikan antarmuka tunnel dan terapkan profil IPsec ke antarmuka tunnel.

interface tunnel 1 mode ipsec

ip address unnumbered interface GigabitEthernet 2/0

tunnel protection ipsec profile to-ali-profile1

source 10.32.0.175

destination 39.XX.XX.17

quit

interface tunnel 2 mode ipsec

ip address unnumbered interface GigabitEthernet 3/0

tunnel protection ipsec profile to-ali-profile2

source 10.33.0.238

destination 39.XX.XX.10

quit

# Konfigurasikan rute untuk blok CIDR VPC peer untuk menunjuk ke antarmuka tunnel. Tunnel 1 bertindak sebagai tunnel aktif dan memiliki prioritas lebih tinggi daripada Tunnel 2.

ip route-static 192.168.0.0 16 Tunnel 1 preference 10

ip route-static 192.168.0.0 16 Tunnel 2 preference 20Langkah 4: Konfigurasikan ACL

Konfigurasikan ACL untuk mengizinkan lalu lintas protokol IKE dan lalu lintas data IPsec.

Dalam contoh ini, konfigurasi disederhanakan. Anda dapat mengonfigurasi ACL yang lebih halus berdasarkan kebutuhan bisnis Anda.

Jika Anda ingin menghubungkan beberapa blok CIDR pusat data ke VPC, kami merekomendasikan agar Anda menghubungkan pusat data ke firewall H3C dalam mode routing berbasis tujuan. Untuk informasi lebih lanjut, lihat bagian "Solusi yang Direkomendasikan" dari topik Saran Konfigurasi dan FAQ tentang Mengaktifkan Komunikasi Antar Blok CIDR.

# Konfigurasikan ACL untuk mengizinkan paket negosiasi IKE dan paket data IPsec antara zona keamanan Untrust dan zona lainnya. Dalam contoh ini, konfigurasi disederhanakan. Anda dapat mengonfigurasi ACL yang lebih halus berdasarkan kebutuhan bisnis Anda.

acl advanced 3001

rule 0 permit ip

quit

zone-pair security source any destination any

packet-filter 3001

quitLangkah 5: Konfigurasikan routing dinamis BGP

# Konfigurasikan alamat IP untuk antarmuka tunnel untuk membangun peering BGP dengan gateway VPN di Alibaba Cloud.

interface tunnel 1 mode ipsec

ip address 169.254.10.2 30

quit

interface tunnel 2 mode ipsec

ip address 169.254.20.2 30

quit

# Hapus rute statis yang menunjuk ke tunnel dalam skenario routing statis.

undo ip route-static 192.168.0.0 16 Tunnel 1 preference 10

undo ip route-static 192.168.0.0 16 Tunnel 2 preference 20

# Konfigurasikan routing dinamis BGP. Firewall H3C mengiklankan 10.0.0.0/8 ke gateway VPN di Alibaba Cloud.

bgp 65500

peer 169.254.10.1 as-number 65535

peer 169.254.20.1 as-number 65535

address-family ipv4 unicast

peer 169.254.10.1 enable

peer 169.254.20.1 enable

network 10.0.0.0 8 # Iklankan blok CIDR 10.0.0.0/8.Setelah konfigurasi selesai, periksa koneksi BGP.

Periksa routing dinamis BGP.

Periksa tabel rute.

Langkah 6: Verifikasi hasil

Setelah Anda menambahkan rute dari klien di pusat data ke firewall H3C, Anda dapat menguji konektivitas jaringan antara pusat data dan VPC di Alibaba Cloud dari pusat data. Anda juga dapat memverifikasi apakah pergantian dapat dilakukan antara tunnel aktif dan cadangan.

Uji konektivitas jaringan antara VPC dan pusat data.

Masuk ke instance ECS di VPC. Untuk informasi lebih lanjut tentang cara masuk ke instance ECS, lihat Ikhtisar Metode Koneksi.

Jalankan perintah

pingpada instance ECS untuk melakukan ping ke server di pusat data untuk menguji aksesibilitas pusat data.Jika paket balasan echo dikembalikan ke instance ECS, itu menunjukkan bahwa VPC dapat berkomunikasi dengan pusat data.

ping <Alamat IP pribadi server di pusat data>

Uji ketersediaan tinggi koneksi IPsec-VPN.

Masuk ke instance ECS di VPC. Untuk informasi lebih lanjut tentang cara masuk ke instance ECS, lihat Ikhtisar Metode Koneksi.

Jalankan perintah berikut untuk terus mengirimkan paket dari instance ECS ke pusat data:

ping <Alamat IP pribadi server di pusat data> -c 10000Tutup tunnel aktif koneksi IPsec-VPN.

Anda dapat menutup tunnel aktif dengan memodifikasi kunci pre-shared tunnel aktif. Tunnel aktif ditutup ketika kedua sisi tunnel menggunakan kunci pre-shared yang berbeda.

Setelah tunnel aktif ditutup, Anda dapat memeriksa status lalu lintas pada instance ECS. Jika lalu lintas terputus dan kemudian dilanjutkan, itu menunjukkan bahwa tunnel cadangan secara otomatis mengambil alih setelah tunnel aktif down.